PaloAlto

Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и НЕ является официальной рекомендацией вендора.

Palo Alto Networks (PAN-OS) — источник событий безопасности и сетевой активности, поступающих с NGFW. Логи включают данные о сессиях, трафике, угрозах, системных событиях, аутентификации и администрировании. Используются для корреляции инцидентов, выявления атак и анализа сетевого поведения.

Типы собираемых событий

- Аутентификация

- Изменение конфигурации

- Информация о сетевых сессиях

Способ интеграции - Syslog

Примеры событий

<14>Oct 23 19:57:20 DEMO-NGFW 1,2025/10/23 19:57:20,007954000611466,TRAFFIC,end,2562,2025/10/23 19:57:20,172.16.1.101,8.8.8.8,1.2.9.5,8.8.8.8,Allow - to Internet,,,dns-base,vsys1,Zone1,Zone2,ethernet1/5,ethernet1/4,Rule1,2025/10/23 19:57:20,226468,1,62119,53,1757,53,0x400019,udp,allow,262,99,163,2,2025/10/23 19:56:48,0,any,,7553303471644639363,0x0,172.16.0.0-172.31.255.255,United States,,1,1,aged-out,0,0,0,0,,DEMO-NGFW,from-policy,,,0,,0,,N/A,0,0,0,0,c950b3fc-0861-4869-b734-cda049e8efb9,0,0,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,2025-10-23T19:57:20.110+05:00,,,infrastructure,networking,network-protocol,3,"used-by-malware,has-known-vulnerability,pervasive-use",dns,dns-base,no,no,0

<12>Oct 23 20:07:11 DEMO-NGFW 1,2025/10/23 20:07:11,007954000611466,SYSTEM,auth,2562,2025/10/23 20:07:11,,auth-fail,,0,0,general,medium,"failed authentication for user 'admin'. Reason: Invalid username/password. From: 172.16.1.2.",7553303475874058474,0x0,0,0,0,0,,DEMO-NGFW,0,0,2025-10-23T20:07:11.169+05:00

<14>Oct 23 20:05:01 DEMO-NGFW 1,2025/10/23 20:05:01,007954000611466,SYSTEM,auth,2562,2025/10/23 20:05:01,,auth-success,,0,0,general,informational,"authenticated for user 'admin'. From: 172.16.1.2.",7553303475874058376,0x0,0,0,0,0,,DEMO-NGFW,0,0,2025-10-23T20:05:01.544+05:00

<14>Oct 23 20:09:16 DEMO-NGFW 1,2025/10/23 20:09:16,007954000611466,SYSTEM,general,2562,2025/10/23 20:09:16,,general,,0,0,general,informational,"Connection to Update server: updates.paloaltonetworks.com completed successfully, initiated by 18.22.91.5",7553303475874058563,0x0,0,0,0,0,,DEMO-NGFW,0,0,2025-10-23T20:09:16.798+05:00

<14>Oct 23 20:07:20 DEMO-NGFW 1,2025/10/23 20:07:20,007954000611466,SYSTEM,general,2562,2025/10/23 20:07:20,,general,,0,0,general,informational,"User admin logged in via Web from 172.16.1.2 using https",7553303475874058485,0x0,0,0,0,0,,DEMO-NGFW,0,0,2025-10-23T20:07:20.811+05:00

<14>Oct 23 20:10:21 DEMO-NGFW 1,2025/10/23 20:10:20,007954000611466,SYSTEM,vpn,2562,2025/10/23 20:10:21,,ike-generic-event,,0,0,general,informational,"unknown ikev2 peer",7553303475874058609,0x0,0,0,0,0,,DEMO-NGFW,0,0,2025-10-23T20:10:21.145+05:00Пошаговая настройка отправки событий web UI

Рекомендуется настраивать фильтрацию сетевых событий (src, dst, port) на принимающем сервере для снижения утилизации лицензии

Настройка производится через Web-интерфейс Palo Alto NGFW, для выполнения настроек откройте в браузере Web-консоль и войдите под учетной записью с правами администратора.

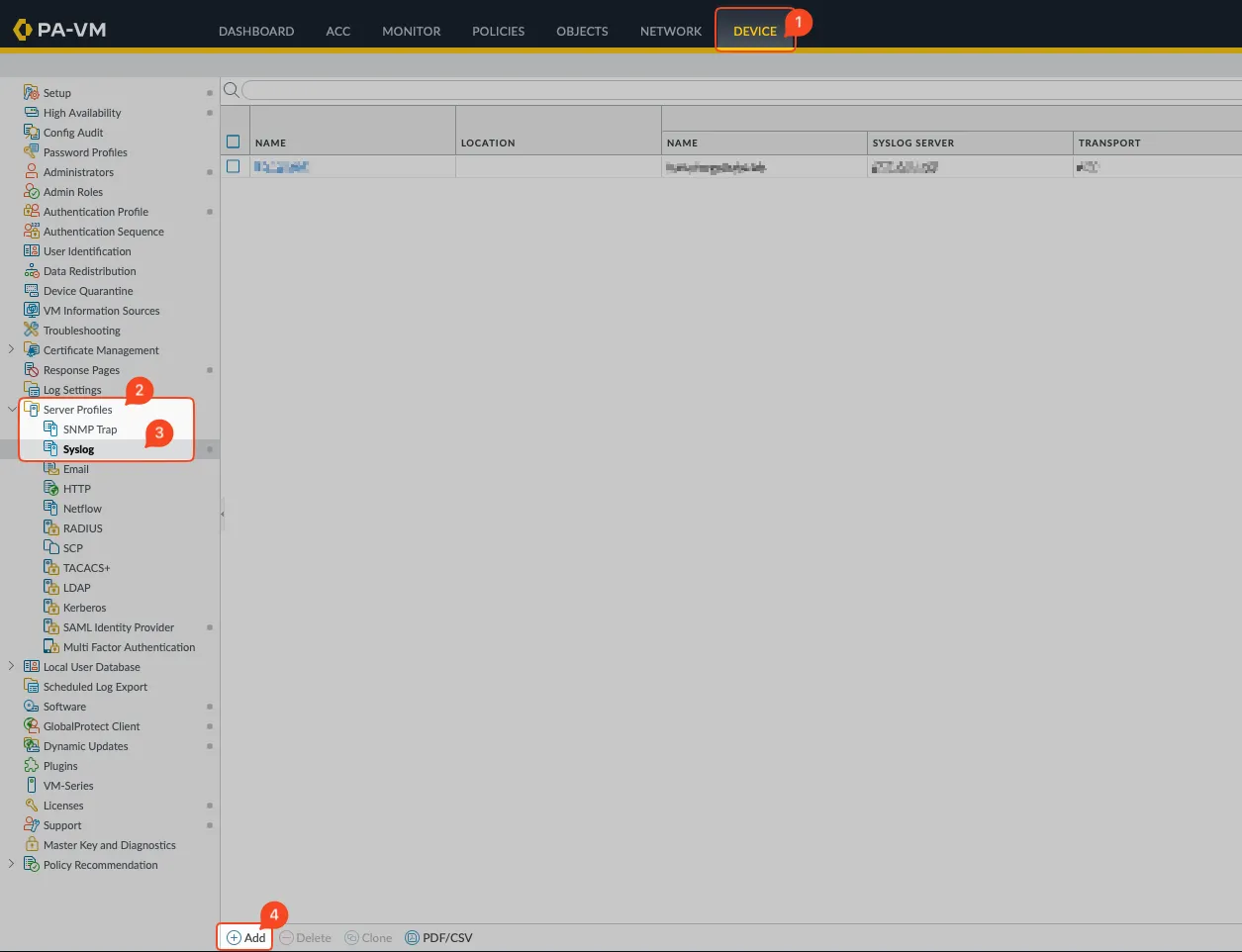

Добавление Syslog-профиля

- Перейдите в раздел “Device” → “Server Profiles” → “Syslog”, нажмите “Add” для добавления нового профиля.

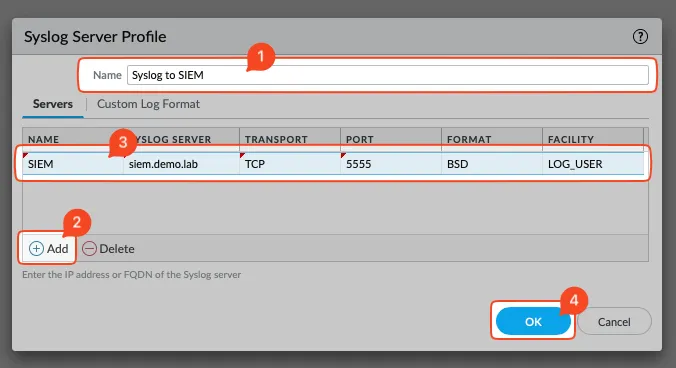

2. В окне создания профиля (Syslog Server Profile) укажите удобное имя в поле “Name” и нажмите “Add” для добавления Syslog-сервера, в параметрах сервера укажите:

- Name - произвольное имя для индентификации Syslog-сервера;

- Syslog Server - DNS-имя или IP-адрес принимающего Syslog-сервера;

- Transport - выберите UDP / TCP / SSL (используется шифрование поверх TCP)

- Port - порт принимающего Syslog-сервера;

- Format = BSD (по умолчанию)

- Facility = LOG_USER (по умолчанию)

Сохраните изменения - “ОК”

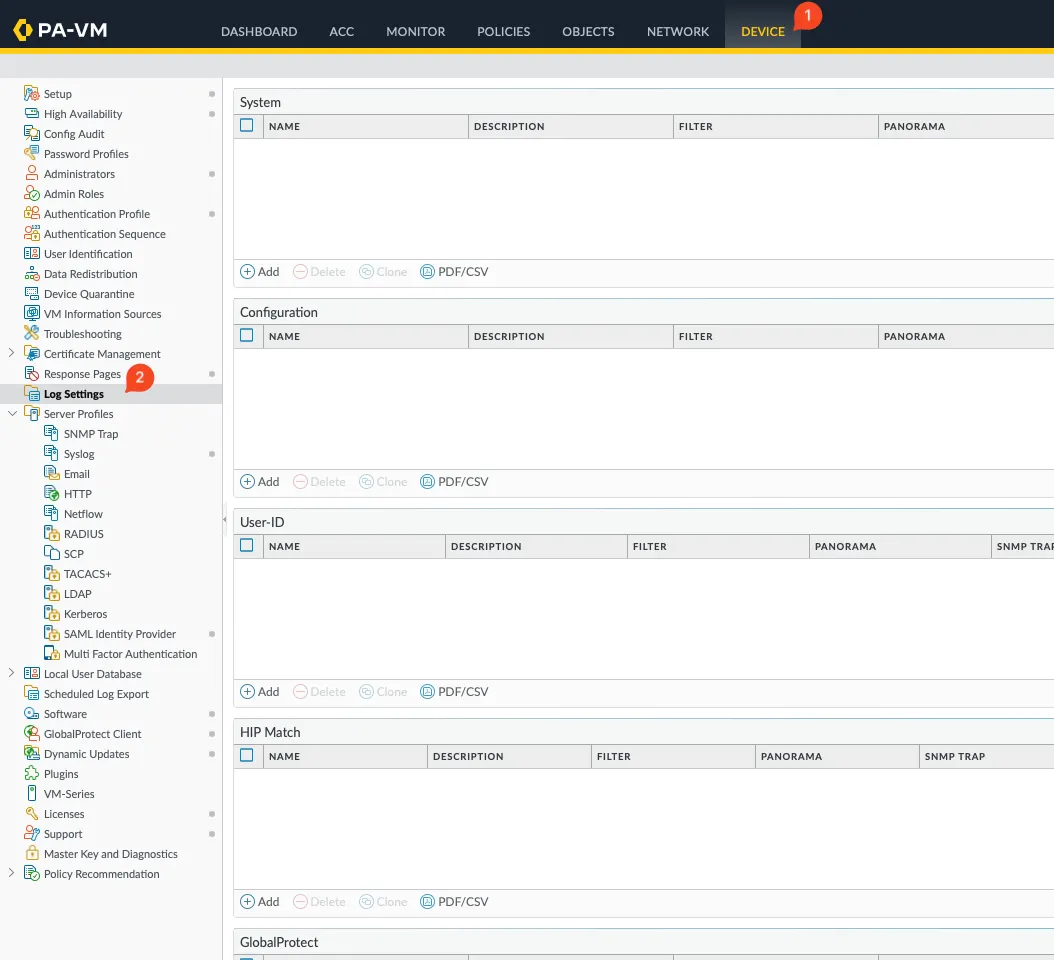

Настройка отправки системных событий

- Передите в раздел “Device” → “Log Settings”

-

Добавьте идентичные настройки для блоков:

- System

- Configuration

- User-ID

- GlobalProtect

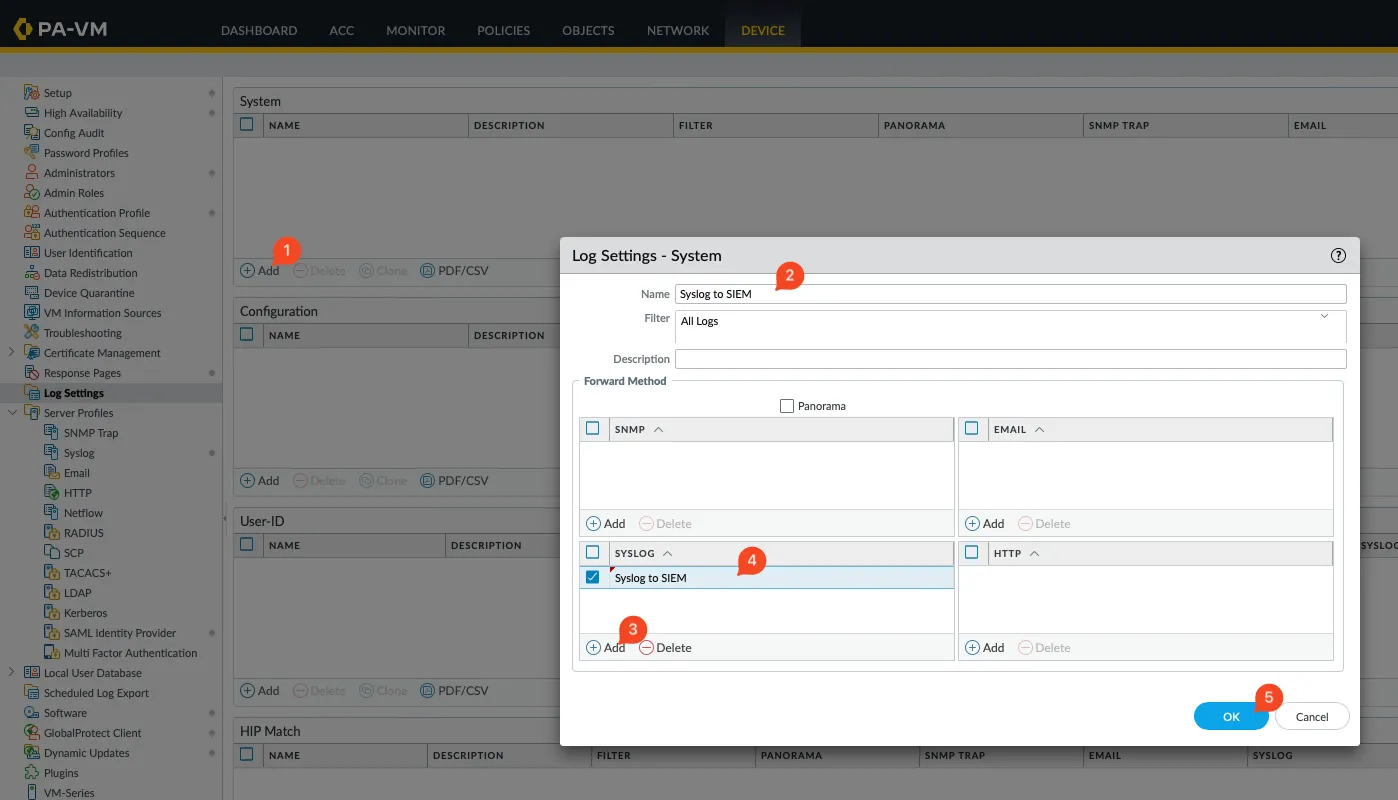

Для добавления конфигурации нажмите “Add” в каждой необходимой секции (System, Configuration, User-ID, GlobalProtect) и заполните следующие параметры:

Создайте аналогичные профили настроек для Configuration, User-ID, GlobalProtect

- Name - произвольное имя для индентификации профиля настроек;

- Filter = All Logs (по умолчанию)

- Syslog - в данном разделе добавьте ранее созданный Syslog Server Profile

Сохраните изменения - “ОК”

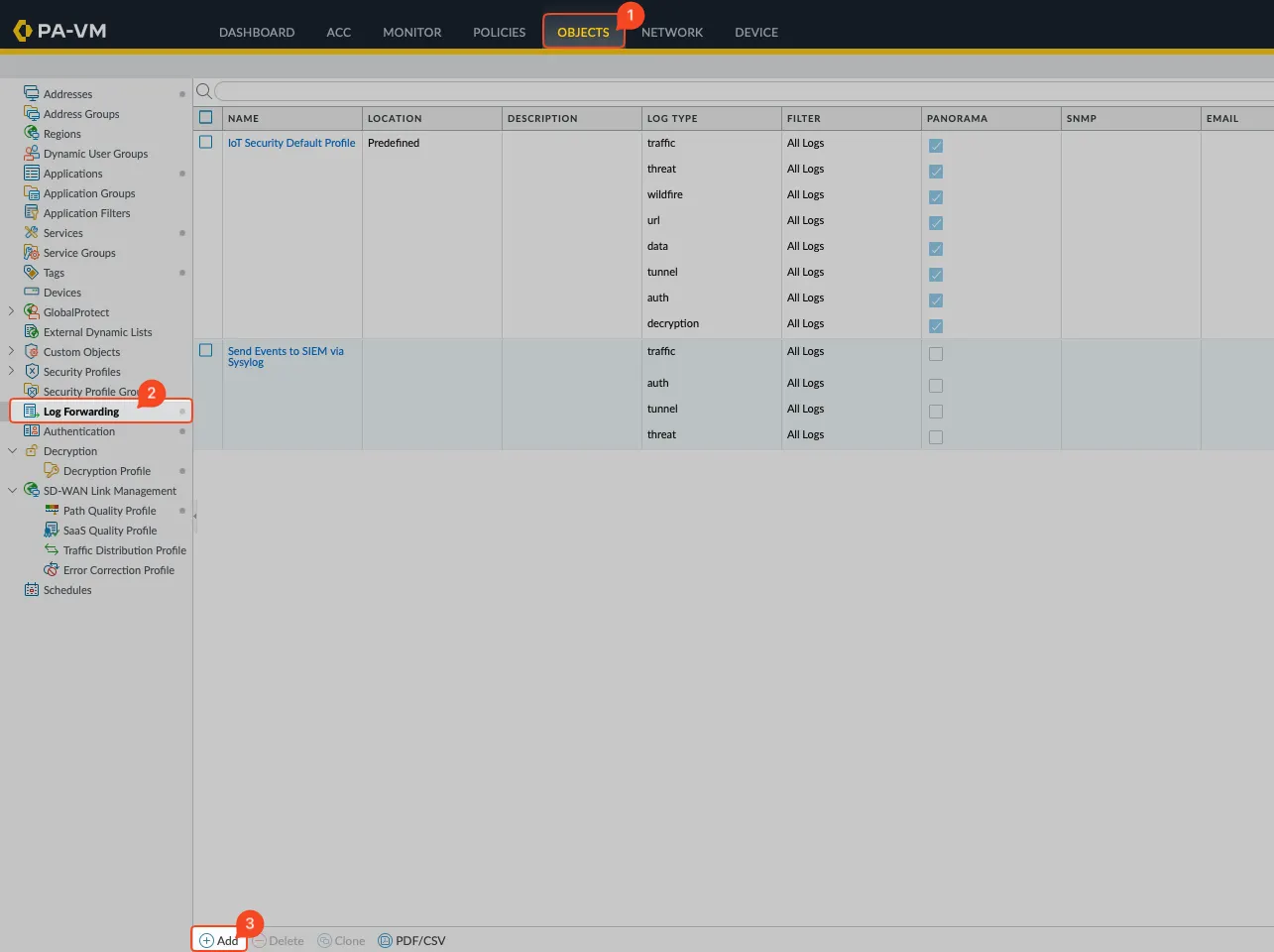

Добавление профиля отправки событий

- Перейдите в раздел “Objects” → “Log Forwarding”, нажмите “Add” для добавления нового профиля

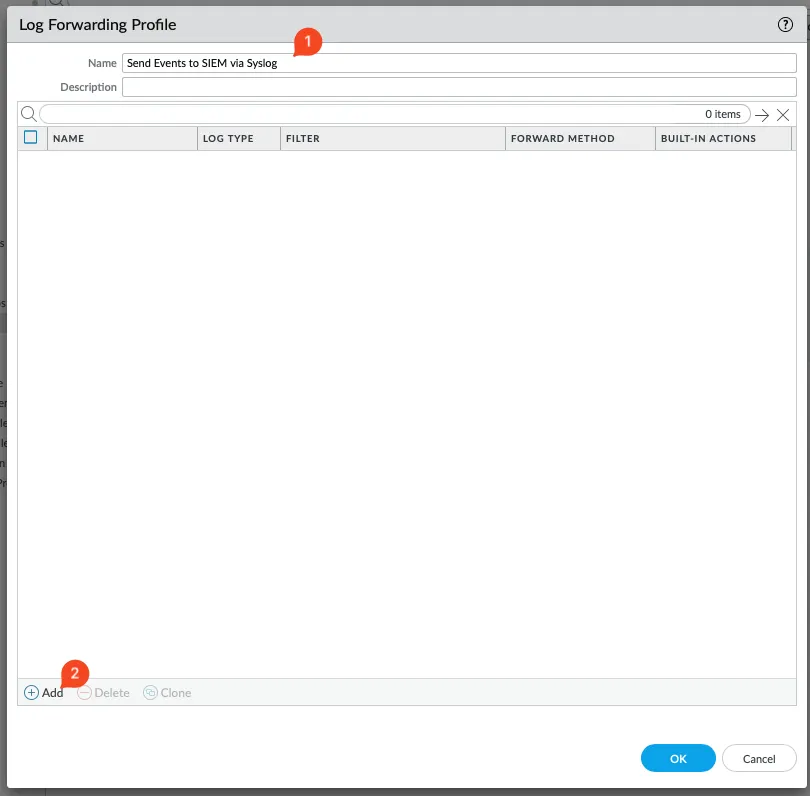

2. В открывшемся окне (Log Forwarding Profile) укажите произвольное имя (поле ”Name”) и нажмите “Add” для добавления списка соответствия

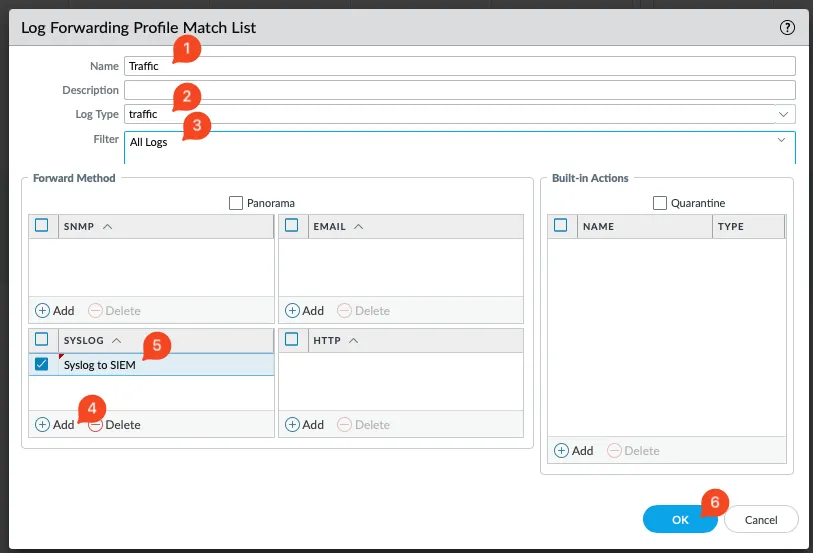

3. Добавьте список соответствия для событий о сетевых сессиях (traffic), для этого в окне добавления списка соответствия (Log Forwarding Profile Match List) укажите:

- Name - произвольное имя списка соответствия (должно быть уникально в рамках одного Log Forwarding Profile)

- Log type = traffic

- Filter = All Logs

- Syslog - в данном разделе добавьте ранее созданный Syslog Server Profile

Сохраните изменения - “ОК”

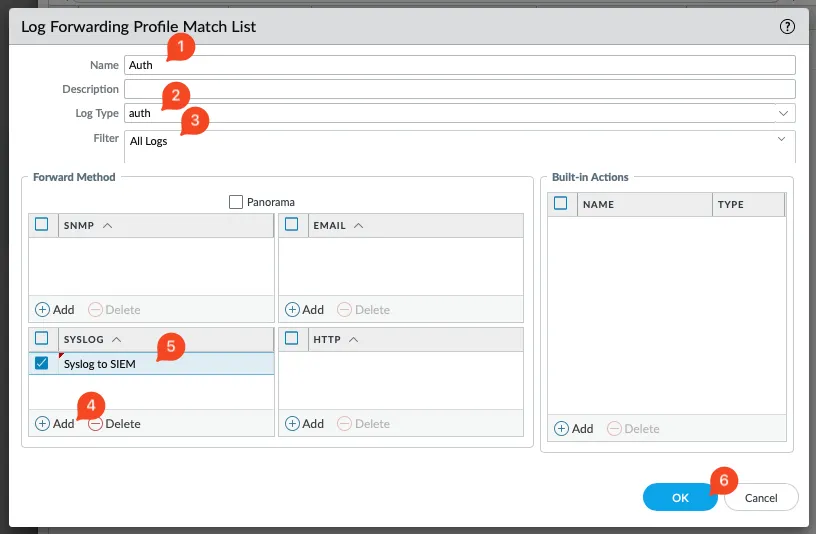

4. Добавьте список соответствия для событий аутентификации (auth), для этого в окне добавления списка соответствия (Log Forwarding Profile Match List) укажите:

- Name - произвольное имя списка соответствия (должно быть уникально в рамках одного Log Forwarding Profile)

- Log type = auth

- Filter = All Logs

- Syslog - в данном разделе добавьте ранее созданный Syslog Server Profile

Сохраните изменения - “ОК”

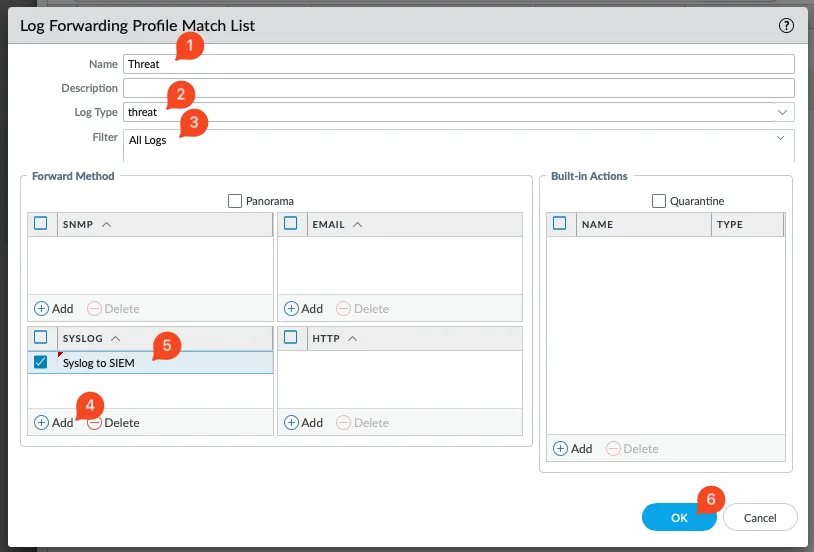

5. Добавьте список соответствия для событий об угрозах (threat), для этого в окне добавления списка соответствия (Log Forwarding Profile Match List) укажите:

- Name - произвольное имя списка соответствия (должно быть уникально в рамках одного Log Forwarding Profile)

- Log type = threat

- Filter = All Logs

- Syslog - в данном разделе добавьте ранее созданный Syslog Server Profile

Сохраните изменения - “ОК”

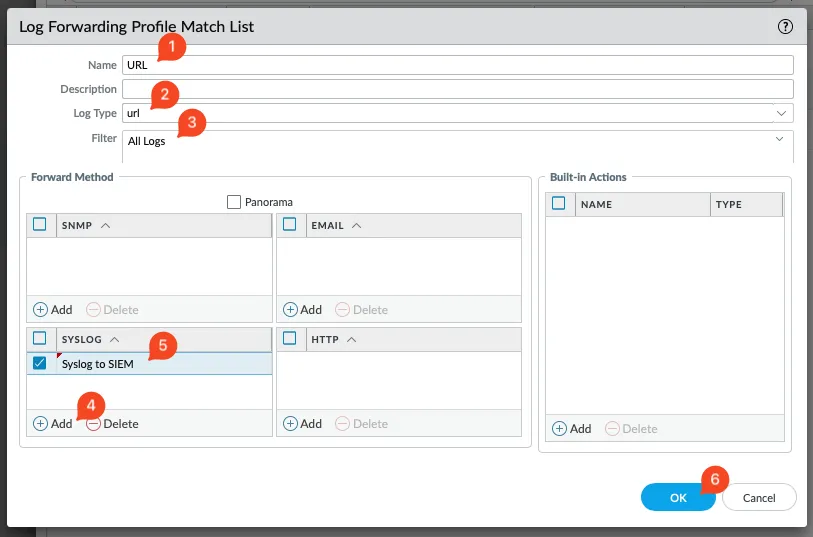

6. Добавьте список соответствия для событий о фильтрации URL (url), для этого в окне добавления списка соответствия (Log Forwarding Profile Match List) укажите:

- Name - произвольное имя списка соответствия (должно быть уникально в рамках одного Log Forwarding Profile)

- Log type = url

- Filter = All Logs

- Syslog - в данном разделе добавьте ранее созданный Syslog Server Profile

Сохраните изменения - “ОК”

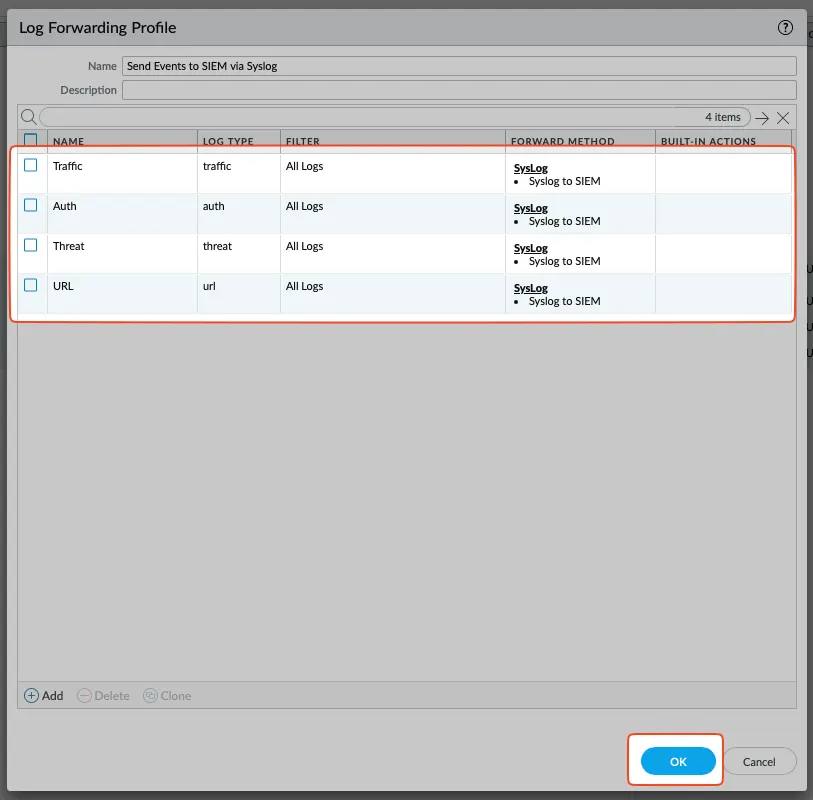

- В результате, в окне Log Forwarding Profile, у вас должно быть 4 списка соответствия, для сохранения нажмите “OK”

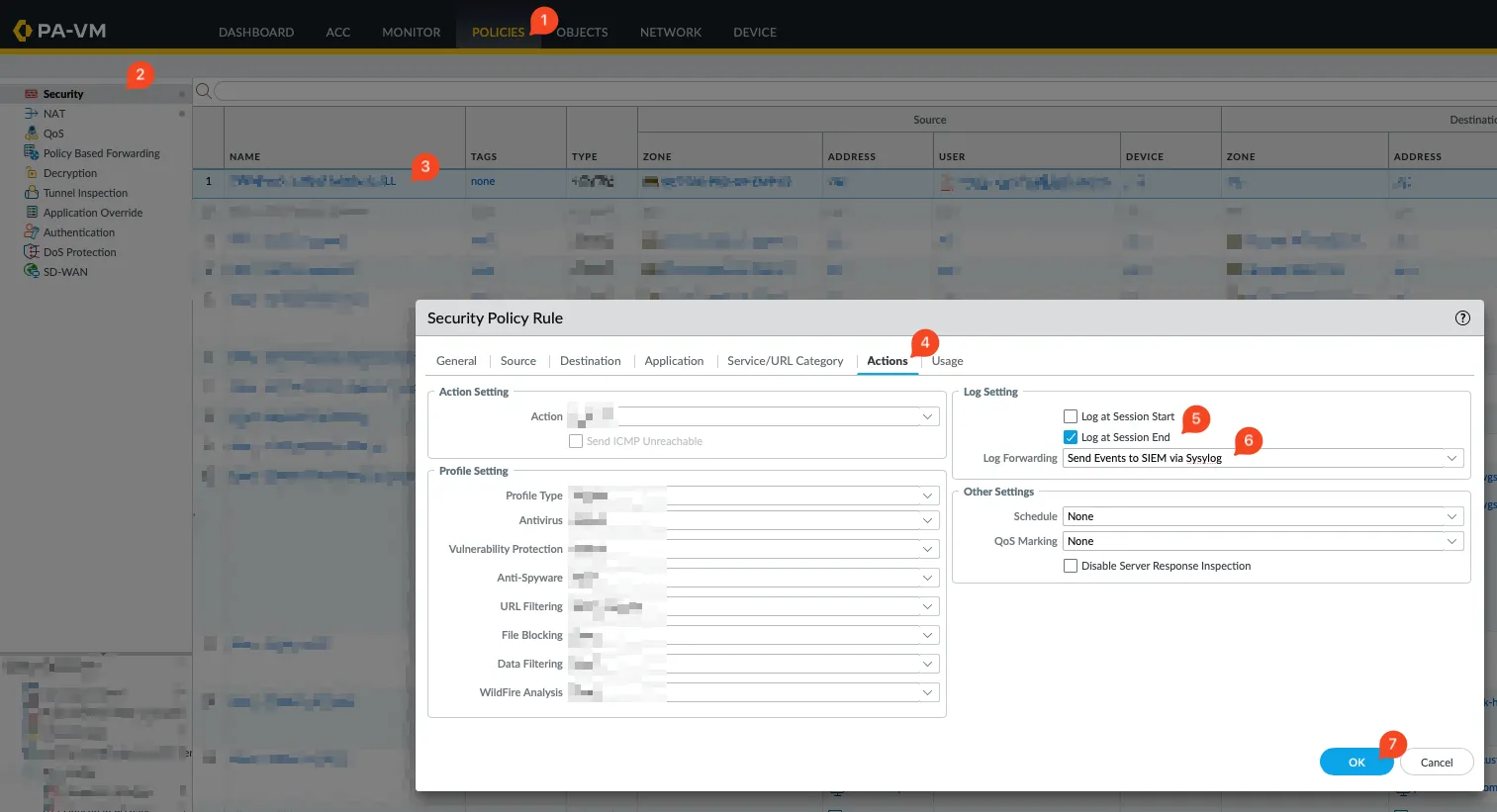

Настройка логирования сетевых сессий в правилах Firewall

Для того, чтобы NGFW логировал события о сетевых сессиях и мог их передать на внешний Syslog-сервер необходимо включить логирование в правилах FW.

Рекомендуется включать логирование во всех правилах для полноценной видимости трафика.

-

Перейдите в раздел “Policies” → “Security”

-

Откройте необходимое правило (рекомендуется сделать для всех правил), в разделе “Action” укажите:

- Log at Session End - включить

- Log forwarding - выберите профиль отправки отправки событий, созданный на предыдущем этапе

Сохраните изменения - “ОК”

Настройка адреса источника

Для того, чтобы NGFW отправлял события по Syslog необходимо выбрать сетевой интерфейс NGFW и адрес на этом интерфейсе с которого будет осуществляться отправка.

-

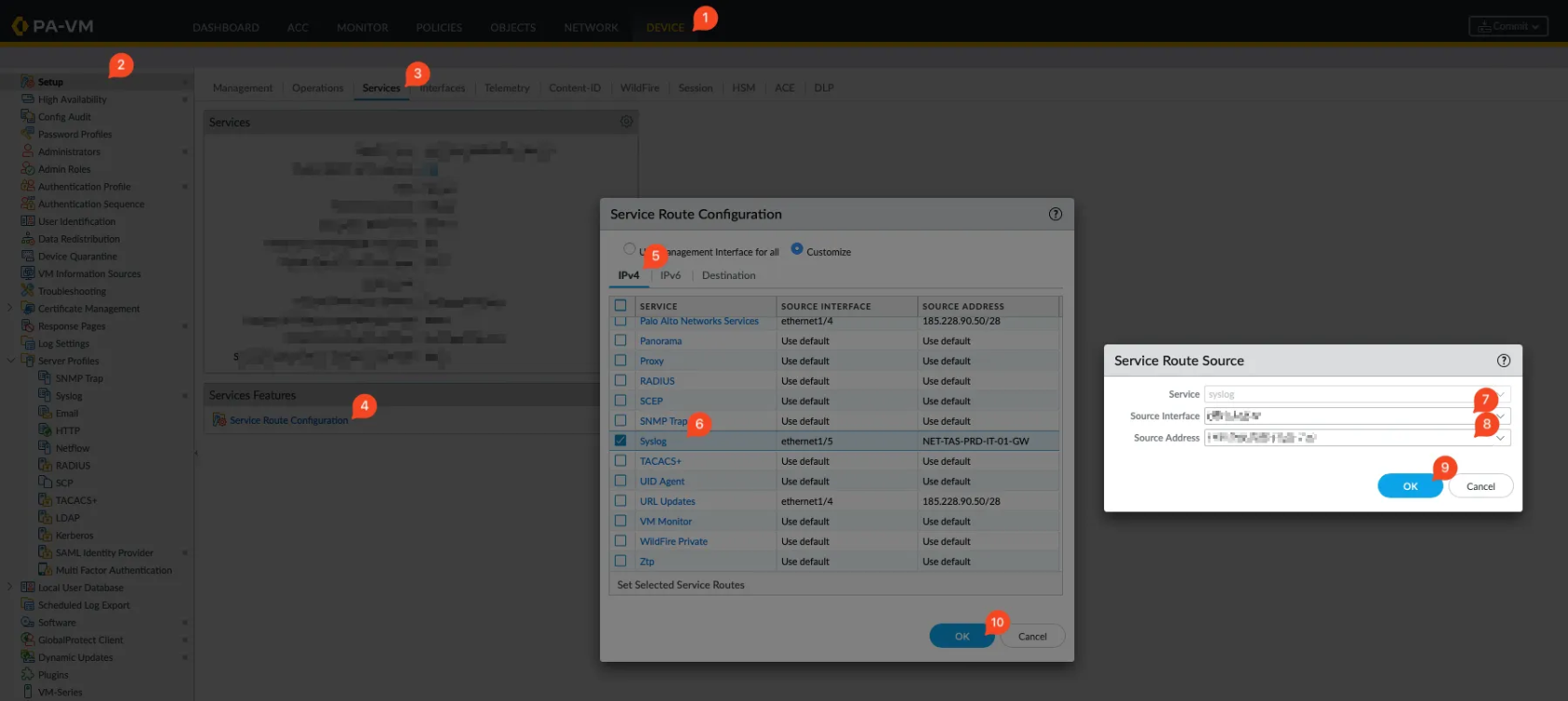

Перейдите в раздел “Device” → “Setup” → “Services”, откройте настройки маршрутизации для сервисов (Service Route Configuration);

-

В открывшемся окне (Service Route Configuration), во вкладке IPv4 выберите “Syslog”

-

В настройках маршрутизации сервиса Syslog укажите:

- Source Interface - выберите сетевой интерфейс NGFW, с которого должна осуществляться отправка

- Source Address - выберите IP-адрес с которого будут отправляться события

Сохраните изменения - “ОК”

-

В окне “Service Route Configuration” сохраните изменения - ОК

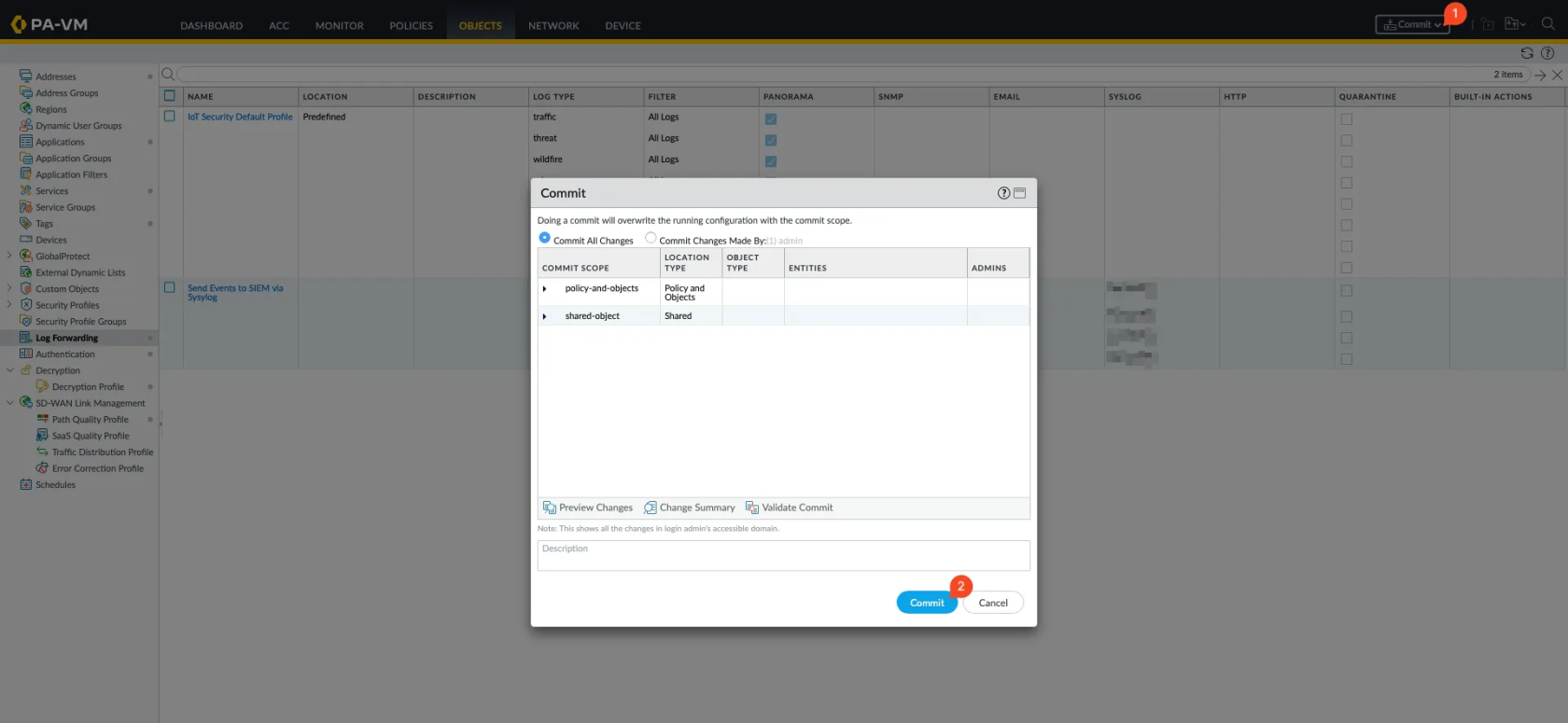

Примените изменения

- В Web-консоли, в верхнем правом углу нажмите “Commit”, валидируйте изменения и приметите их - “Commit”

No comments to display

No comments to display