MS WMI

Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и НЕ является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в онлайн-справке на продукт:

https://support.kaspersky.ru/kuma/3.4/257568

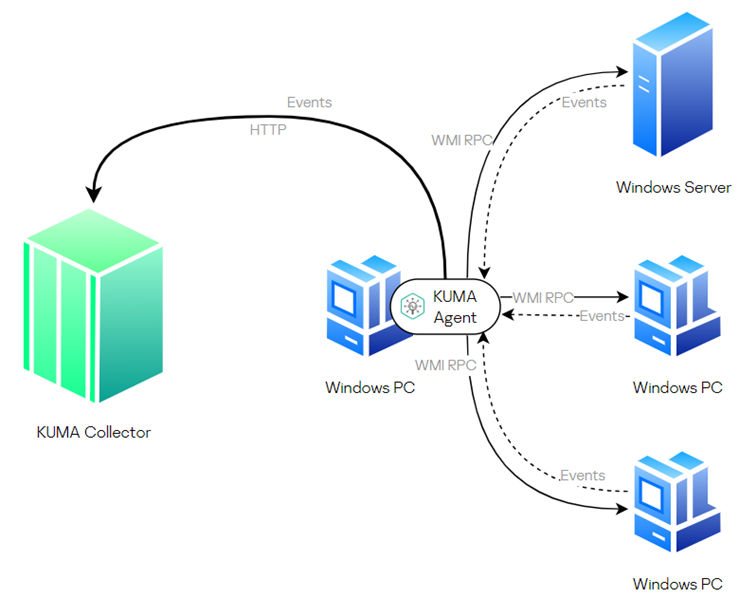

Описание схемы сбора событий Windows с помощью WMI

Компоненты схемы:

- Источники событий: рабочие станции и серверы Windows.

- Агент KUMA - компонент KUMA, устанавливаемый на выделенный сервер/рабочую станцию. Агент подключается к службе WMI на удаленной рабочей станции/сервере и получает события Windows.

Требования к устройствам для установки агентов:

https://support.kaspersky.ru/kuma/3.4/217889

- Коллектор KUMA - компонент KUMA, обеспечивающий прием/нормализацию/агрегацию/фильтрацию событий, полученных от агента KUMA, и их дальнейшую отправку в коррелятор и/или хранилище KUMA.

Сбор событий с помощью агента WMI рекомендуется использовать в следующих случаях:

- Если отсутствует возможность использовать технологию WEF и WEC-сервер для реализации централизованного сбора событий.

- Если необходимо выполнить сбор событий с небольшого количества хостов - не более 500 хостов для одного агента KUMA.

Настройка политики аудита

По умолчанию на устройствах Windows аудит событий не осуществляется.

Настройка политики аудита на отдельной рабочей станции/сервере

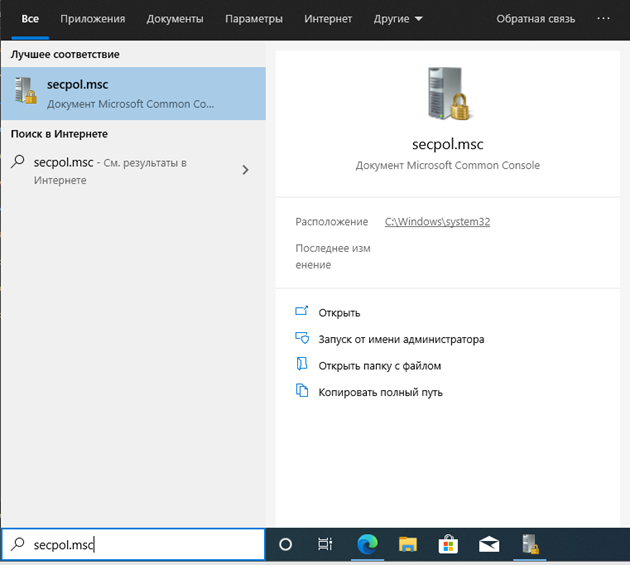

Чтобы настроить политику аудита на отдельной рабочей станции/сервере:

- Запустите оснастку Локальная политика безопасности: нажмите кнопку Win → введите secpol.msc и запустите Локальная политика безопасности от имени администратора.

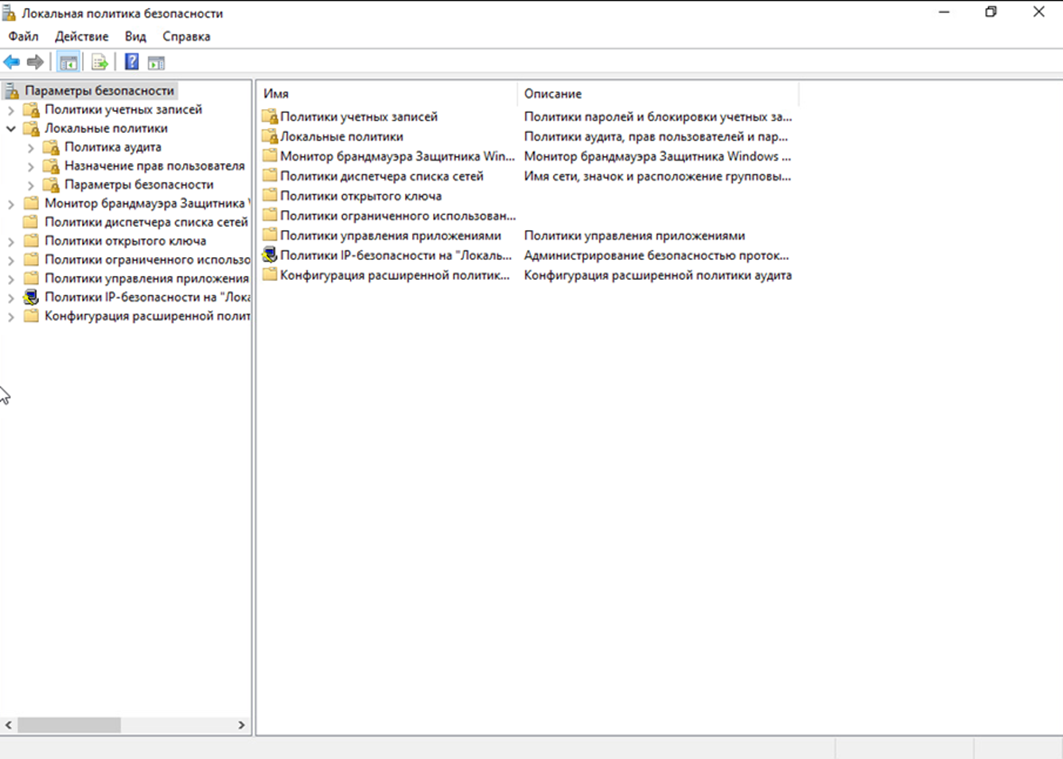

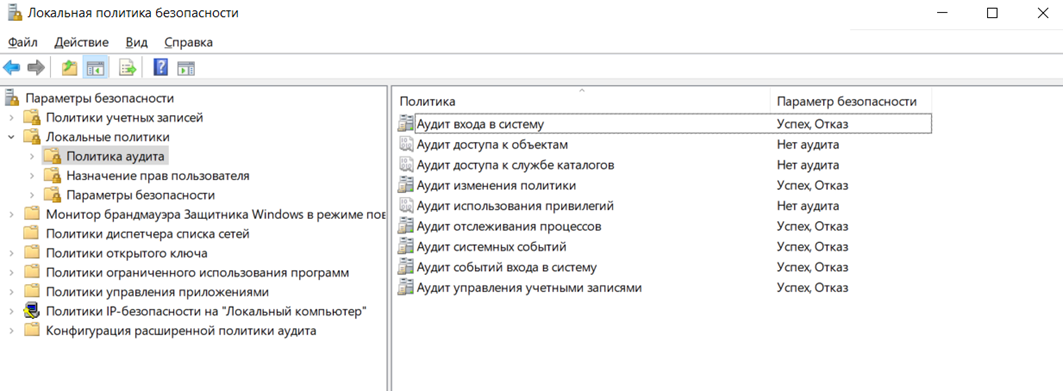

- Перейдите в политику аудита Локальные политики → Политика аудита.

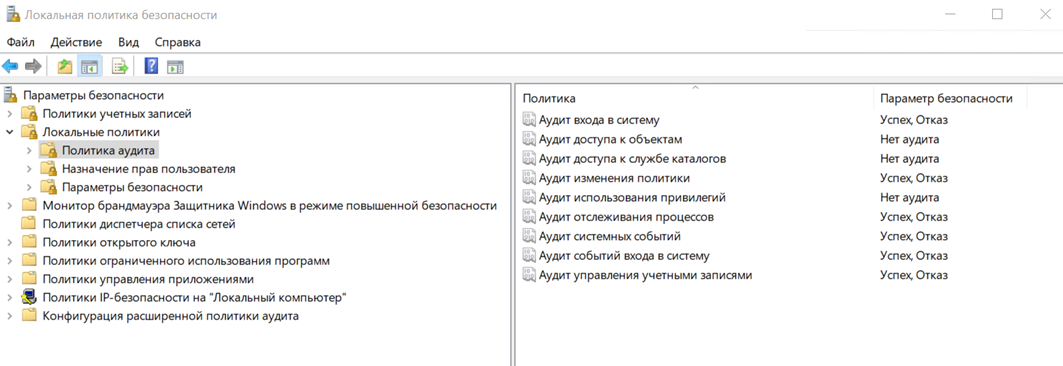

- Настройте параметры аудита согласно скриншоту (при необходимости включите аудит оставшихся политик).

Примеры рекомендованных политик можно найти тут

Настройка политики аудита для группы рабочих станций/серверов средствами GPO

При наличии опыта администрирования Windows инфраструктуры вы можете использовать наиболее привычный для Вас способ настройки. Ниже описан один из вариантов настройки.

Чтобы настроить политику аудита для группы рабочих станций/серверов средствами GPO:

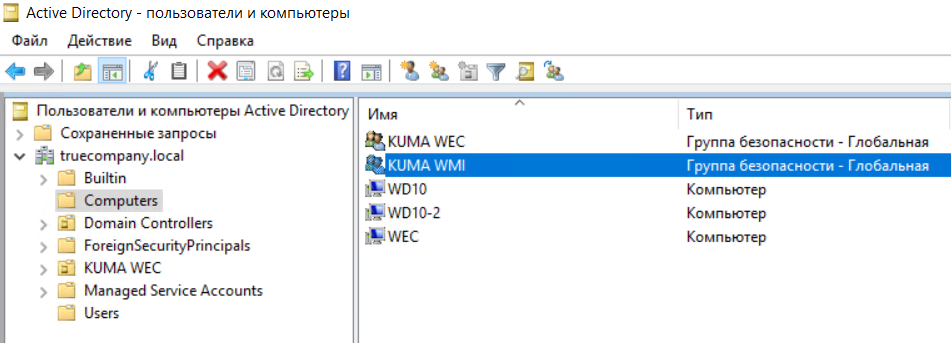

- Создайте группу компьютеров средствами Active Directory – пользователи и компьютеры, задайте имя группе, например, KUMA WMI. Добавьте в данную группу рабочие станции/серверы, с которых предполагается сбор событий.

- Для того, чтобы изменения вступили в силу (в данном случае членство в новой группе), выполните перезагрузку устройства. Альтернативным вариантом может быть перевыпуск Kerberos-тикетов для устройства с помощью klist.exe.

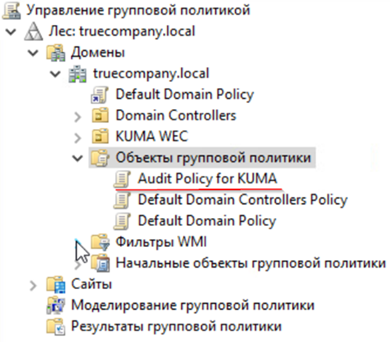

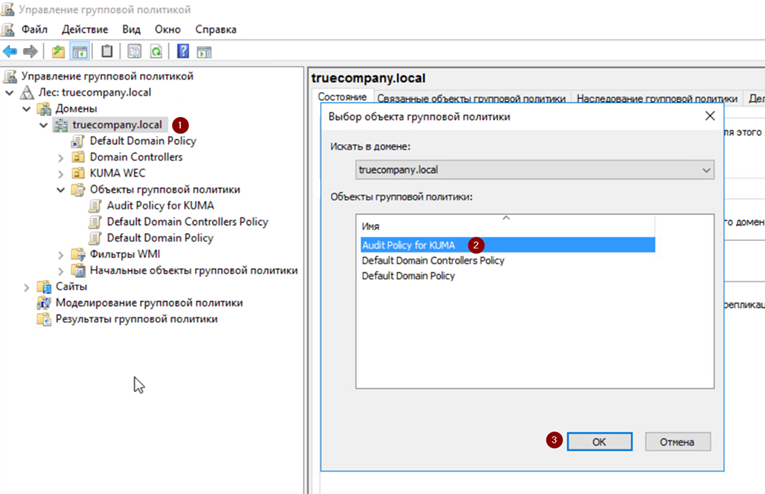

- На контроллере домена запустите оснастку Управление групповой политикой: нажмите Win + R → gpmc.msc.

- Выберите существующий объект групповой политики или создайте новый. В данном примере создается новый объект групповой политики Audit Policy for KUMA: ПКМ Объекты групповой политики → Создать → введите в имени Audit Policy for KUMA.

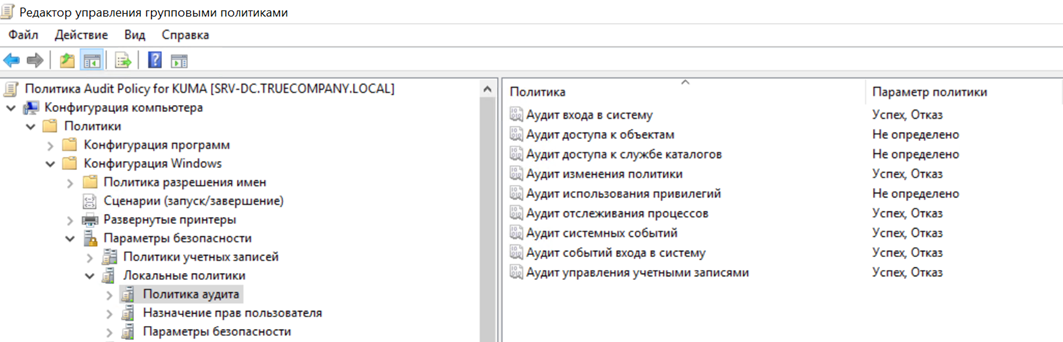

- Далее выберите созданный объект групповой политики Audit Policy for KUMA и нажмите Изменить.

- В открывшемся окне Редактор управления групповыми политиками перейдите в Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Локальные политики → Политики аудита и настройте параметры аудита согласно скриншоту (при необходимости включите аудит оставшихся политик).

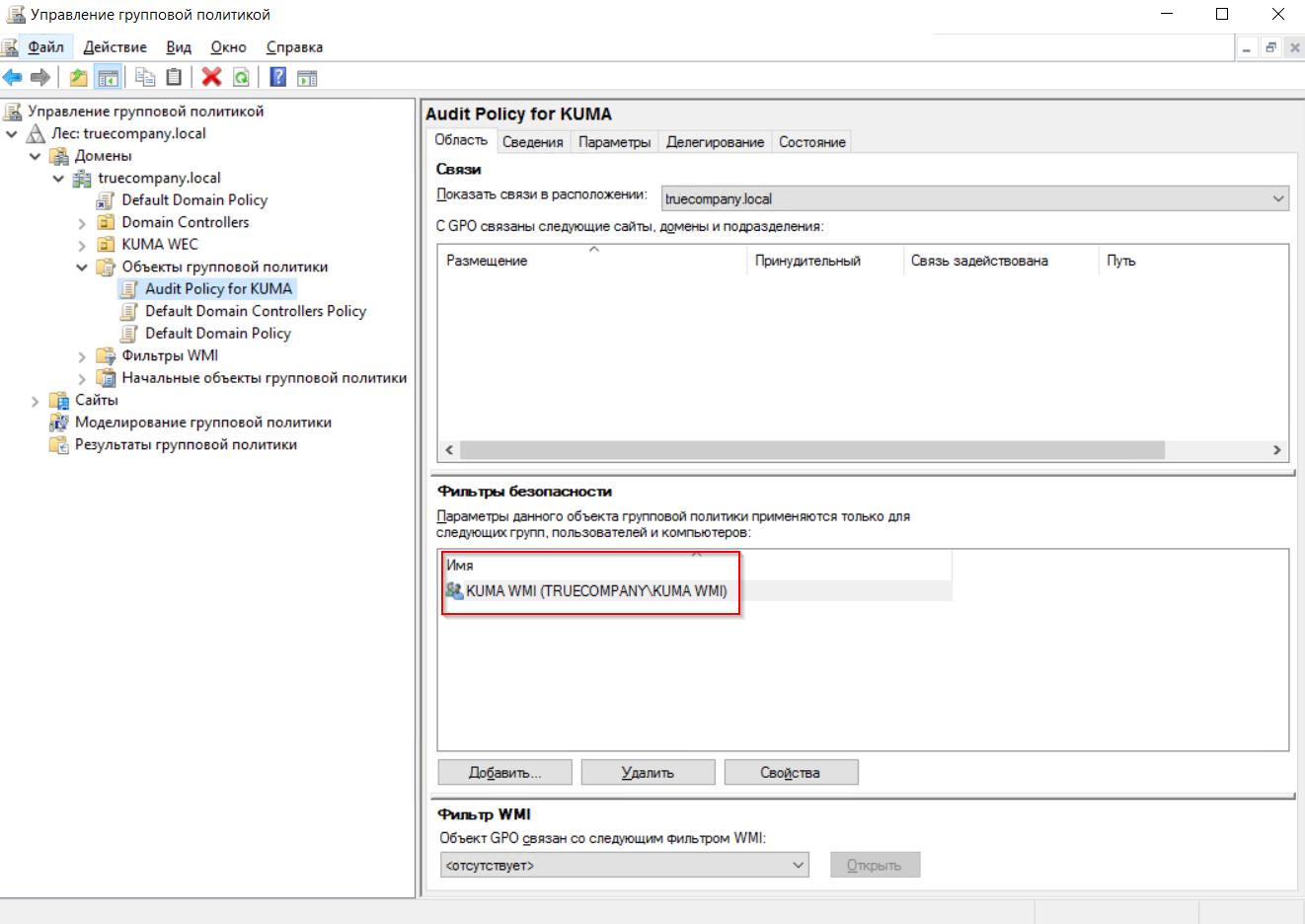

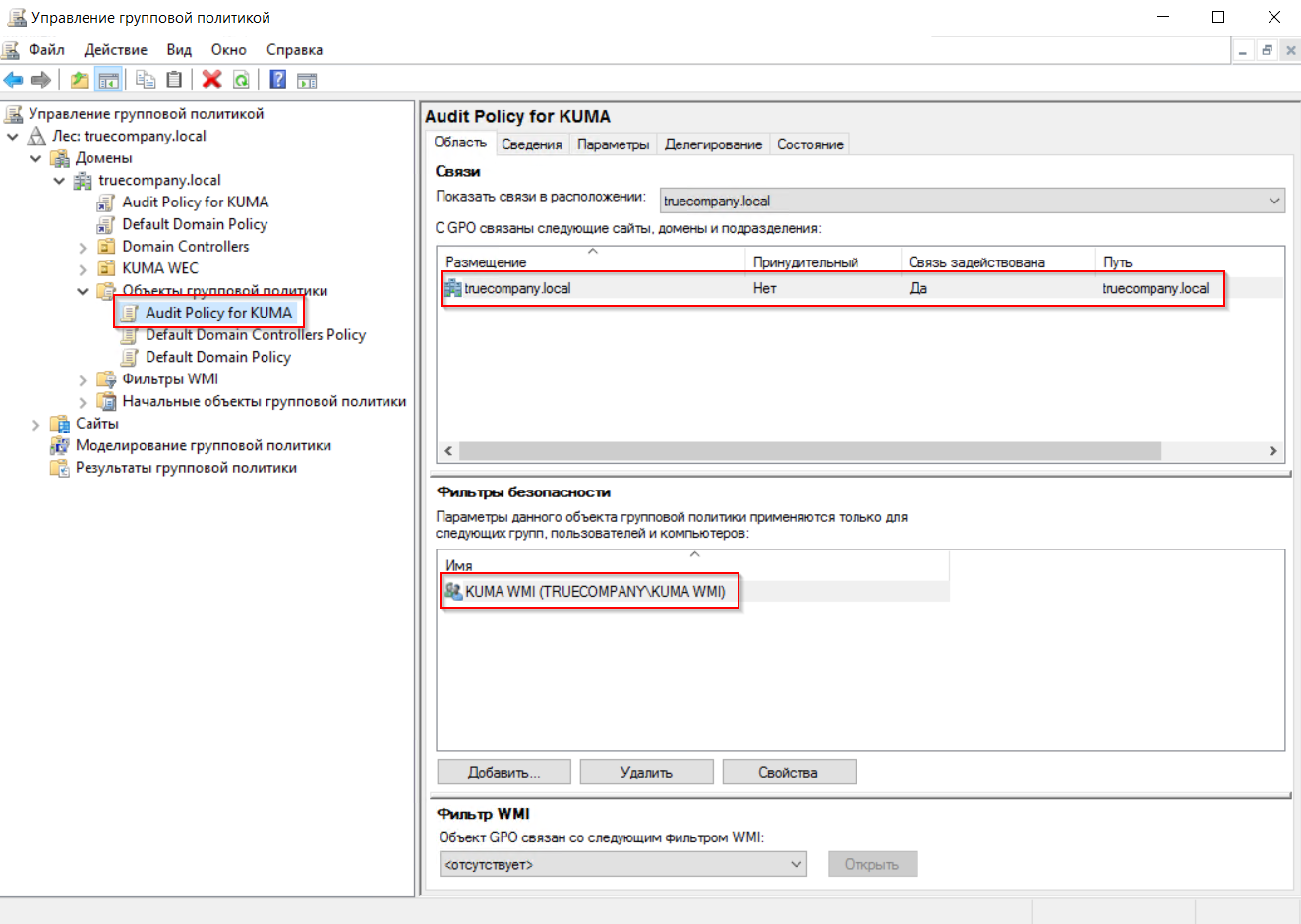

- Далее вернитесь в Управление групповой политикой → выберите объект групповой политики Audit Policy for KUMA → в окне справа Фильтры безопасности удалите группу Прошедшие проверку и добавьте группу KUMA WMI.

- Нажмите ПКМ на домен и выберите Связать существующий объект групповой политики → выберите Audit Policy for KUMA и нажмите ОК.

- Итоговый вид политики должен выглядеть следующим образом (см. скриншот).

В целом, групповые политики Active Directory можно назначать на OU, сайт или весь домен.

Для того, чтобы новые параметры аудита, заданные в GPO, были применены на рабочих станциях/серверах Windows необходимо выполнить обновление групповых политик. Настройки групповых политик обновляются в следующих случаях:

- перезагрузка устройства и вход пользователя;

- автоматически в фоновом режиме раз в 90 минут (+ случайное смещение времени);

- вручную с помощью команды gpupdate (на рабочей станции/сервере);

- вручную из консоли Group Policy Management Console (на контроллере домена, только для OU);

- вручную с помощью командлета Invoke-GPUpdate Powershell (на контроллере домена).

Для проверки успешного применения GPO запустите оснастку Локальная политика безопасности на одной из рабочих станций/сервере:

- Нажмите WIN+R → введите secpol.msc и запустите Локальная политика безопасности от имени администратора.

- Перейдите в политику аудита Локальные политики → Политика аудита.

- Убедитесь, что параметры аудита соответствуют скриншоту.

Примеры рекомендованных политик можно найти тут

Настройка служб и брандмауэра

Настройка служб и брандмауэра на отдельной рабочей станции/сервере

Предварительно на рабочей станции/сервере (источнике событий) необходимо убедиться, что службы Удаленный вызов процедур и Сопоставитель конечных точек RPC запущены. Для этого:

- Откройте окно Выполнить, нажав комбинацию клавиш Win+R.

- В открывшемся окне введите запрос services.msc и нажмите OK.

- В окне Службы найдите следующие службы:

- Удаленный вызов процедур (Remote Procedure Call)

- Сопоставитель конечных точек RPC (RPC Endpoint Mapper)

- Убедитесь, что в графе Состояние у этих служб отображается статус Выполняется.

Агент KUMA может получать события журналов Windows с помощью WMI RPC, если открыты порты для входящих соединений на рабочей станции/сервере, с которого планируется сбор событий.

Чтобы открыть порты для входящих соединений на рабочей станции/сервере (источнике событий):

- Откройте окно Выполнить, нажав комбинацию клавиш Win+R.

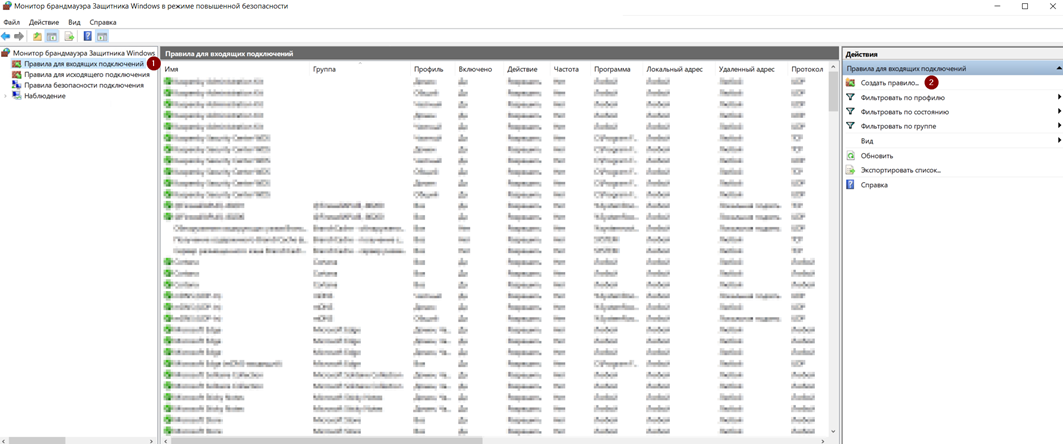

- В открывшемся окне введите запрос wf.msc и нажмите OK.

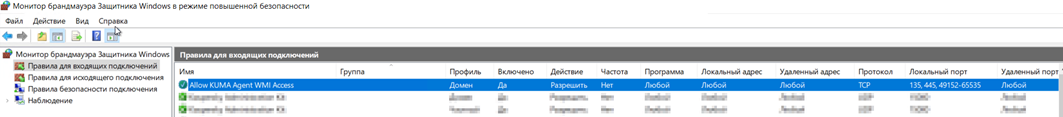

- В появившемся окне Монитор брандмауэра Защитника Windows в режиме повышенной безопасности перейдите в раздел Правила для входящих подключений и в панели Действия нажмите Создать правило.

- Откроется Мастер создания правила для нового входящего подключения.

- В Мастере создания правила для нового входящего подключения на шаге Тип правила выберите Для порта.

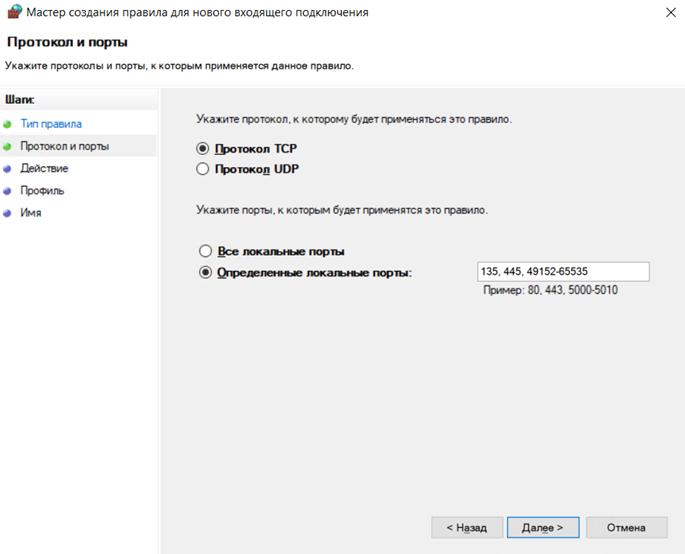

- На шаге Протоколы и порты в качестве протокола выберите Протокол TCP. В поле Определенные локальные порты укажите номера портов:

- 135

- 445

- 49152-65535

- На шаге Действие выберите Разрешить подключение (выбрано по умолчанию).

- На шаге Профиль снимите флажки Частный и Публичный.

- На шаге Имя укажите имя правила для нового входящего подключения и нажмите Готово.

Настройка коллектора и агента KUMA

Для передачи событий с рабочих станций/серверов Windows в KUMA используется связка агента и коллектора KUMA. Передача данных организована следующим образом:

- Агент с помощью коннектора WMI подключается к удаленным рабочим станциям/серверам, указанным в конфигурации, и получает события.

- Агент без предварительной обработки передает события коллектору KUMA, указанному в точке назначения. Можно настроить агент таким образом, чтобы разные журналы отправлялись в разные коллекторы.

- Коллектор принимает события от агента, выполняет полный цикл обработки события и отправляет обработанные события в точку назначения (Хранилище и/или Коррелятор).

Агент KUMA состоит из двух частей: одна часть создается внутри веб-интерфейса KUMA, а вторая устанавливается на рабочей станции/сервере.

Создание агента производится в несколько этапов:

- Создание набора ресурсов агента в веб-интерфейсе KUMA.

- Создание сервиса агента в веб-интерфейсе KUMA.

- Установка серверной части агента на сервере, с которого требуется сбор событий или с которого будет осуществляться удаленный доступ для сбора событий с других рабочих станций/серверов.

Сервис агента в веб-интерфейсе KUMA создается на основе набора ресурсов для агента, в котором объединяются коннекторы и точки назначения.

Создание коллектора

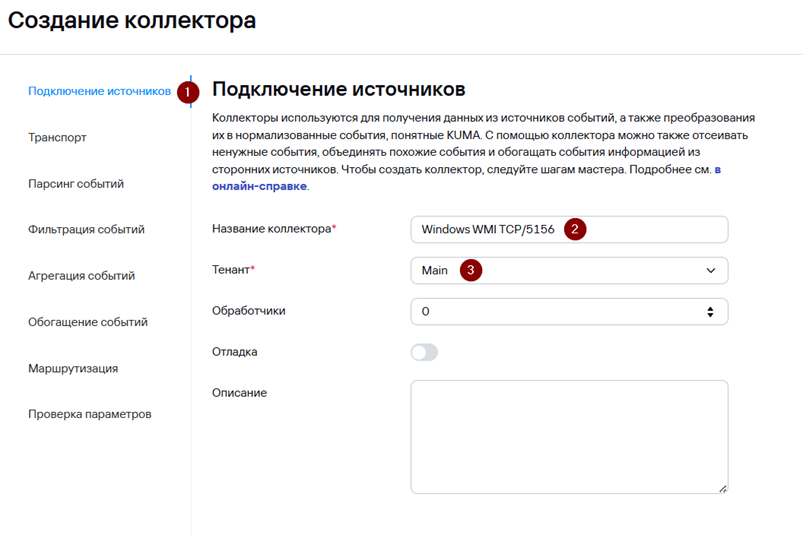

Для создания коллектора в веб-интерфейсе KUMA:

- Перейдите в раздел Ресурсы и нажмите на кнопку Подключить источник.

- В появившемся окне мастера настройки Создание коллектора на первом шаге (Подключение источников) выберите Имя коллектора и Тенант, к которому будет принадлежать создаваемый коллектор.

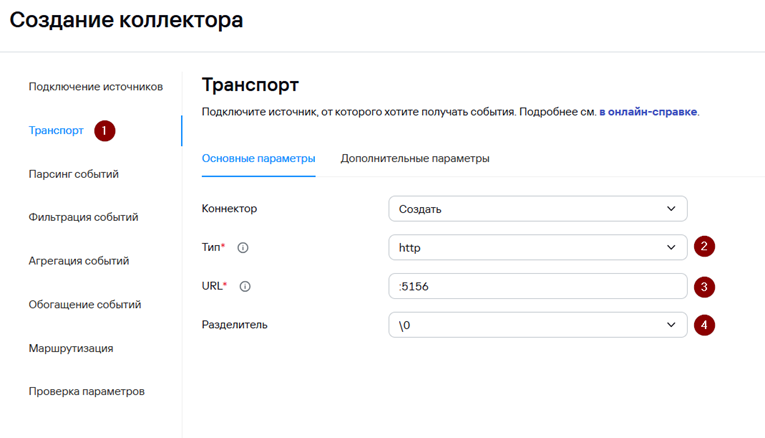

- На втором шаге мастера (Транспорт) укажите параметры коннектора для взаимодействия с агентом. В данном случае рекомендуется использовать http. В поле URL задайте FQDN/порт (порт, на котором коллектор будет ожидать входящие подключения от агента. Выбирается любой из незанятых, выше 1024). В данном примере будет использоваться 5156. В качестве разделителя укажите \0.

В поле URL можно указать только порт при инсталляции All-in-one.

В версии KUMA 3.4 в качестве типа коннектора можно указать internal вместо http. Это позволит отправлять служебную информацию о маршруте события, которая будет доступна в карточке события.

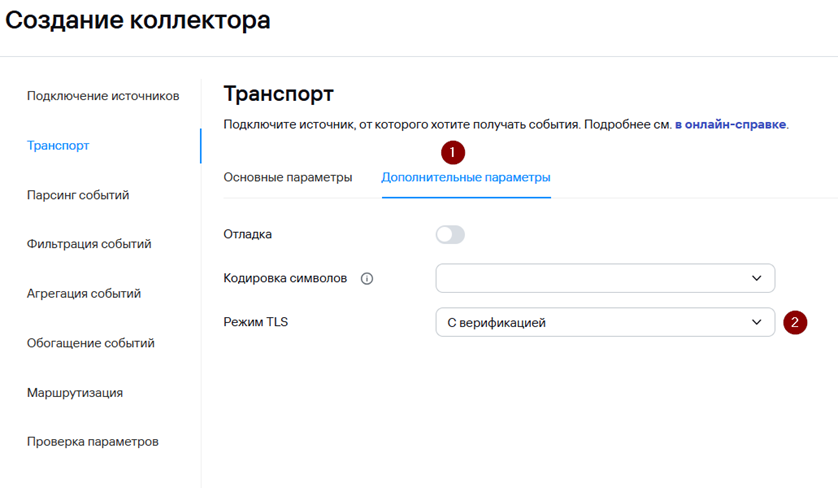

- На вкладке Дополнительные параметры для шифрования передаваемых данных между агентом и коллектором выберите Режим TLS - С верификацией.

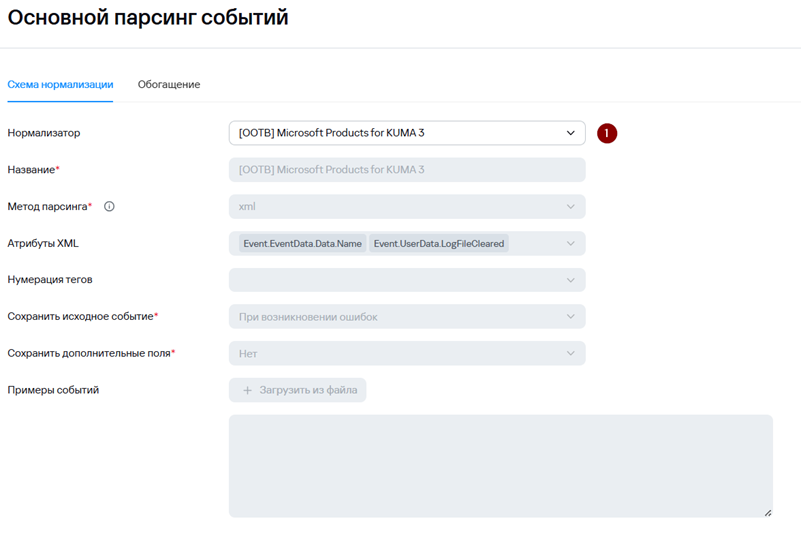

- На третьем шаге мастера укажите нормализатор. В данном случае рекомендуется использовать «коробочный» нормализатор [OOTB] Microsoft Products for KUMA 3.

-

Шаги мастера настройки с четвертого по шестой являются опциональными, их можно пропустить и вернуться к настройке позднее.

-

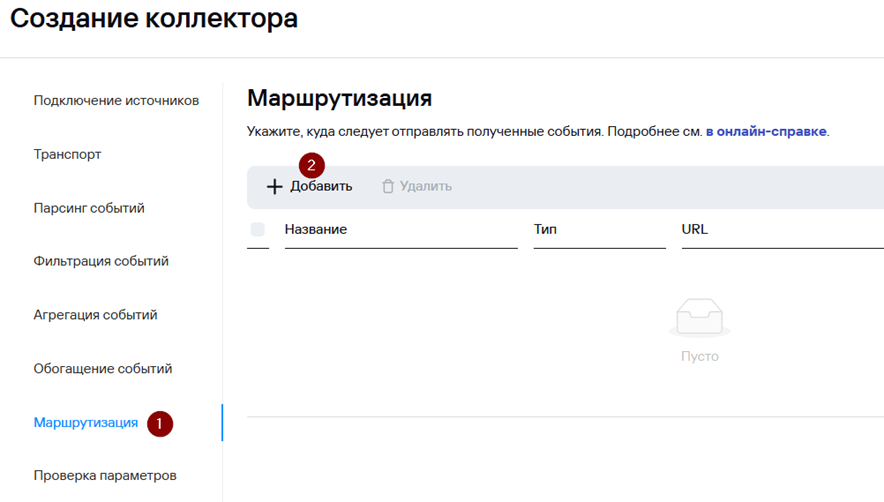

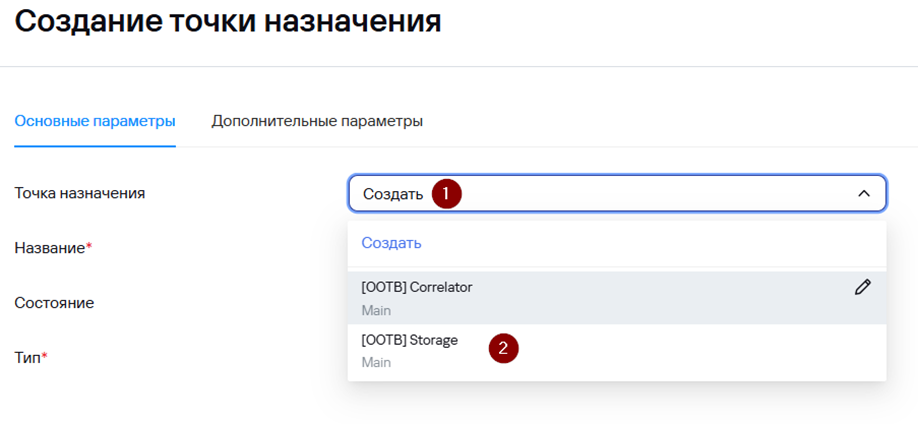

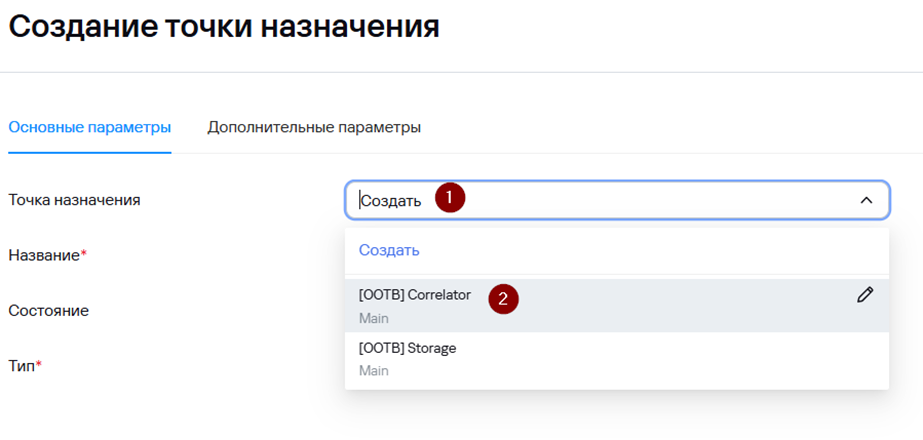

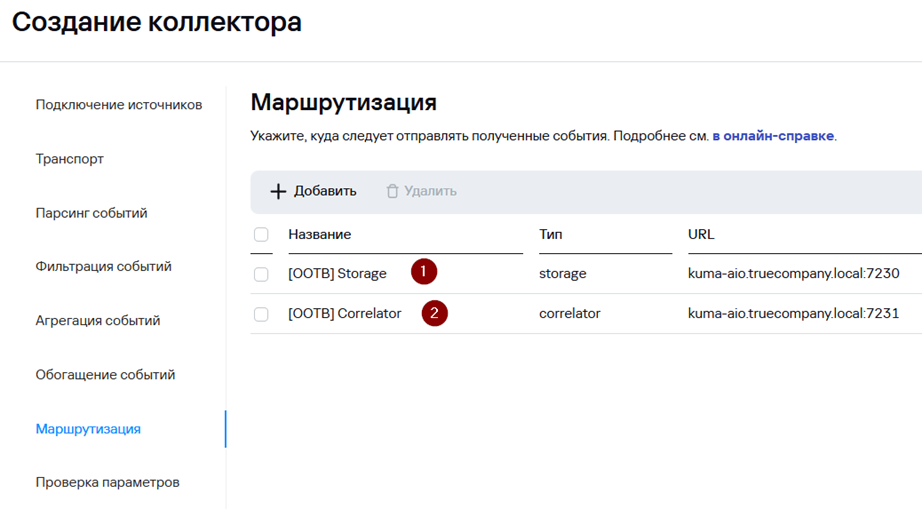

На седьмом шаге мастера задайте точки назначения. Для хранения событий добавьте точку назначения типа Хранилище. В случае если предполагается также анализ потока событий правилами корреляции добавьте точку назначения типа Коррелятор.

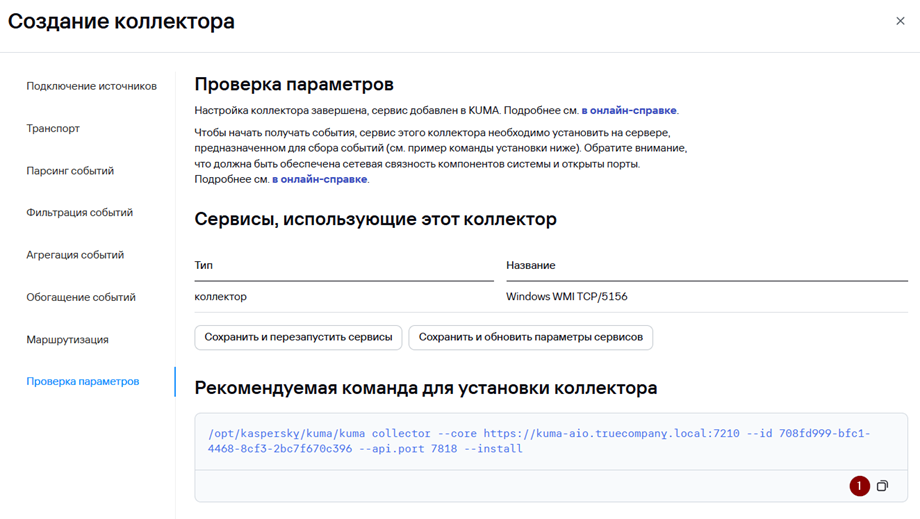

- На завершающем шаге мастера нажмите на кнопку Создать и сохранить сервис. После чего появится строка установки сервиса, которую необходимо скопировать для дальнейшей установки.

-

Нажмите Сохранить.

-

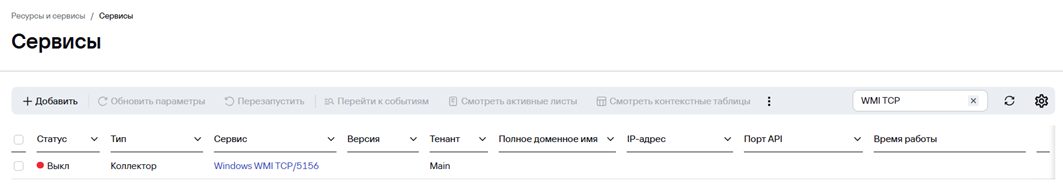

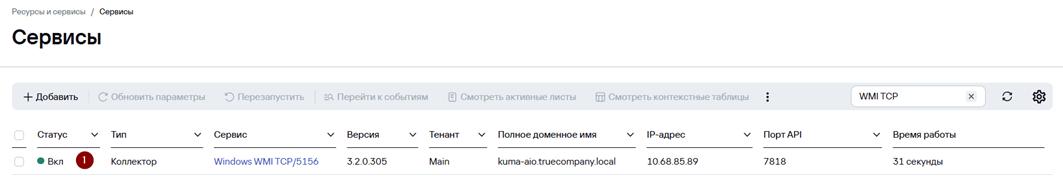

После выполнения вышеуказанных действий в разделе Ресурсы → Активные сервисы появится созданный сервис коллектора.

Установка коллектора

Чтобы установить коллектор KUMA:

- Выполните подключение к CLI сервера, на котором планируется развертывание коллектора KUMA.

- Для установки сервиса коллектора в командной строке выполните команду под учетной записью root, скопированную на прошлом шаге.

- При необходимости добавьте используемый порт сервиса коллектора в исключения МЭ ОС и обновите параметры службы.

# Пример для firewalld

firewall-cmd --add-port=<порт, выбранный для коллектора>/tcp|udp –permanent

firewall-cmd –reload

# Пример для ufw

ufw allow <порт, выбранный для коллектора>/tcp|udp

ufw reload- После успешной установки сервиса его статус в веб-консоли KUMA изменится на ВКЛ с зеленой индикацией.

Создание сервисной учетной записи

Для функционирования агента KUMA предварительно необходимо создать доменную сервисную учетную запись, с помощью которой будет выполняться запуск службы агента KUMA и обеспечиваться доступ к журналам событий на рабочих станциях и серверах Windows (в нашем примере будет использоваться одна учетная запись).

Допускается использовать отдельные учетные записи (в том числе локальные) для запуска службы агента KUMA и доступа к журналам событий на рабочих станциях и серверах Windows.

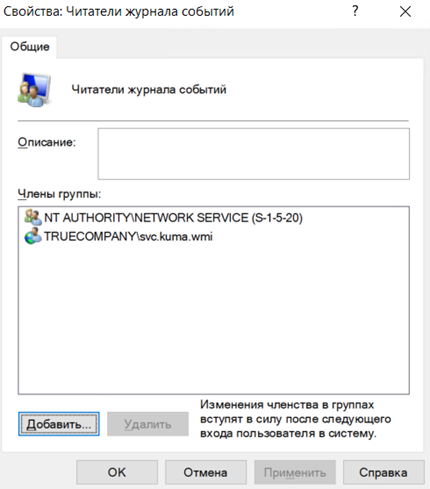

Добавление сервисной учетной записи в группу "Читатели журнала событий"

Для доступа агента KUMA к журналам событий Windows добавьте созданную сервисную учетную запись в локальную группу Читатели журнала событий на каждой рабочей станции/сервере.

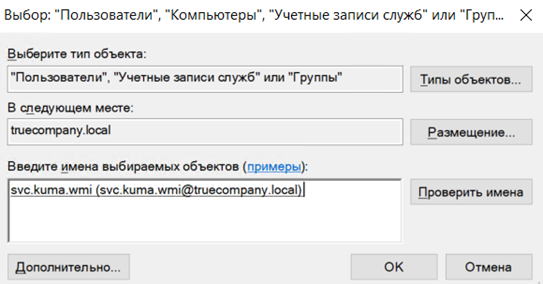

Чтобы добавить учетную запись в локальную группу Читатели журнала событий:

- Нажмите кнопку Win.

- Введите lusrmgr.msc и запустите Локальные пользователи и группы от имени администратора.

- В появившемся окне перейдите в Группы, выберите группу Читатели журнала событий и нажмите правой кнопкой мыши Свойства.

- В свойствах группы нажмите Добавить и в поле Введите имена выбираемых объектов укажите <имя созданной сервисной учетной записи>.

- После ввода УЗ нажмите Проверить имена.

- Как только УЗ будет найдена нажмите ОК.

- В окне свойств группы нажмите еще раз ОК для применения изменений группы.

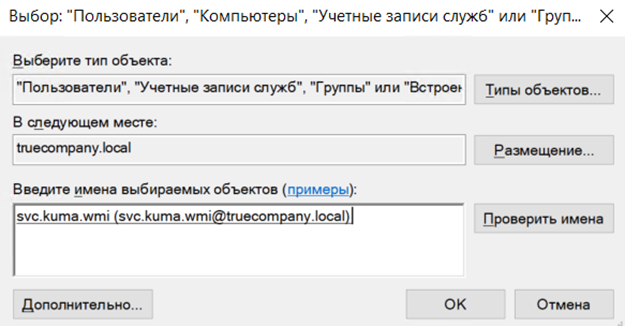

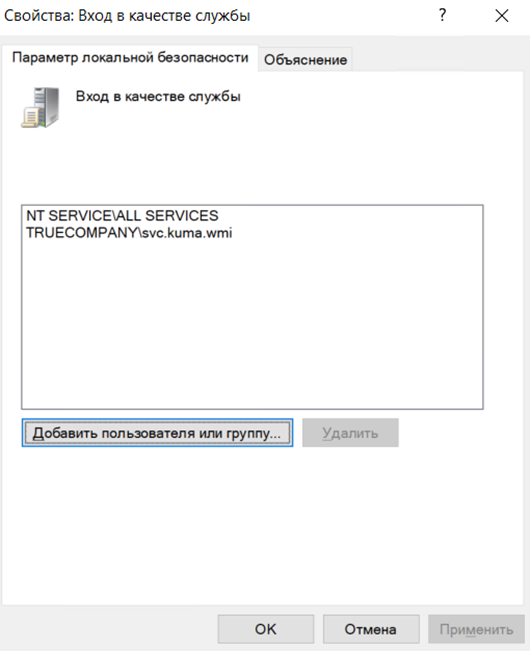

Назначение прав входа в качестве службы

На рабочей станции/сервере, где планируется установка агента KUMA, разрешите сервисной учетной записи вход в качестве службы (Log on as a service). Это необходимо, чтобы учетная запись могла использоваться для запуска и работы служб (сервисов). В данном случае для запуска и работы службы агента KUMA.

Чтобы разрешить учетной записи вход в качестве службы:

- Нажмите кнопку Win, введите secpol.msc и запустите Локальная политика безопасности от имени администратора.

- В появившемся окне перейдите в Локальные политики → Назначение прав пользователя, выберите политику Вход в качестве службы и нажмите правой кнопкой мыши Свойства.

- В свойствах политики нажмите Добавить пользователя или группу и в поле Введите имена выбираемых объектов укажите <имя созданной сервисной учетной записи>.

- После ввода УЗ нажмите Проверить имена.

- Как только УЗ будет найдена нажмите ОК.

- В окне свойств политики нажмите еще раз ОК для применения изменений группы.

Дополнительно убедитесь, что соответствующая сервисная учетная запись отсутствует в свойствах политики Отказать во входе в качестве службы.

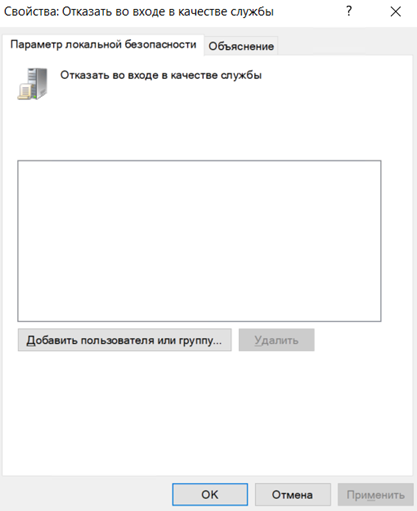

Создание секрета в KUMA

После создания сервисной учетной записи необходимо добавить секрет в веб-интерфейсе KUMA. Этот ресурс будет хранить учетные данные для подключения агента KUMA к рабочим станциям/серверам. Чтобы создать секрет в KUMA выполните следующие действия:

- Откройте раздел веб-интерфейса KUMA Ресурсы → Секреты. Отобразится список доступных секретов.

- Нажмите на кнопку Добавить, чтобы создать новый секрет.

- В появившемся окне Создание секрета введите данные секрета:

- В поле Название укажите имя для добавляемого секрета.

- В раскрывающемся списке Тенант выберите тенант, которому будет принадлежать создаваемый ресурс.

- В раскрывающемся списке Тип выберите credentials.

- В поле Пользователь укажите имя созданной сервисной учетной записи.

При использовании доменной учетной записи ДОМЕН УКАЗЫВАТЬ НЕ НУЖНО. Значение домена для доступа к устройству будет применяться из столбца Домен таблицы Удаленные хосты (см. Раздел Создание ресурса агента KUMA).

- В поле Пароль укажите пароль учетной записи.

- Нажмите Создать.

Из соображений безопасности после сохранения секрета строки, указанные в полях Пользователь и Пароль, скрываются.

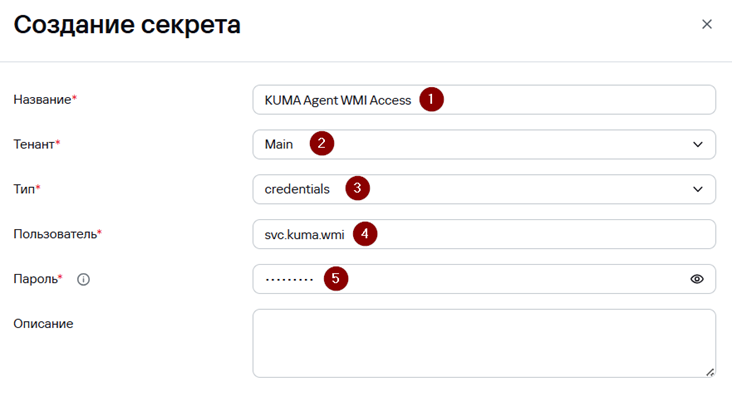

Создание ресурса агента KUMA

Для создания ресурса агента в веб-интерфейсе KUMA:

- Перейдите на вкладку Ресурсы → Агенты и нажмите на кнопку Добавить агент.

- В окне Создание агента на вкладке Общие параметры укажите Имя агента и Тенант, которому он будет принадлежать. В поле Описание можно добавить описание сервиса.

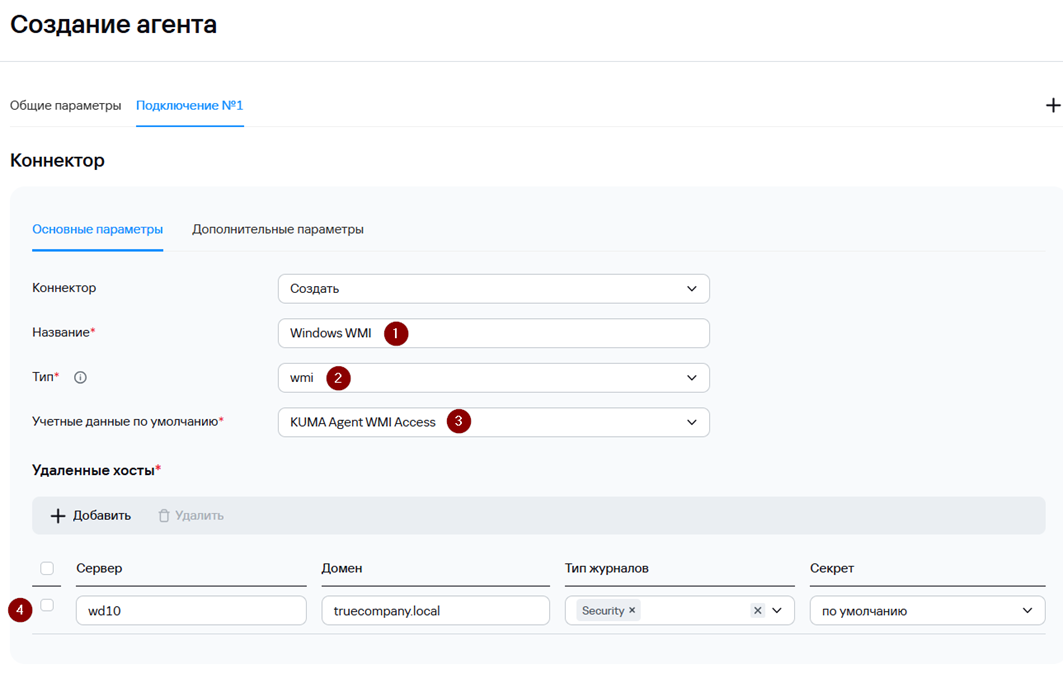

- Перейдите на вкладку Подключение 1 и укажите следующие параметры:

- В блоке параметров Коннектор укажите:

- Название коннектора

- Тип – WMI

- Учетные данные по умолчанию, если при подключении к удаленным рабочим станциям/серверам для сбора событий Windows будет использоваться одна сервисная учетная запись.

- В блоке параметров Удаленные хосты укажите параметры удаленных устройств Windows, с которых требуется собирать события:

- Сервер – IP-адрес или имя устройства, с которого необходимо собирать события, например wd10.

- Домен – название домена, в котором расположено устройство. Например, truecompany.local.

- Тип журналов – название журналов Windows, события которых требуется получить. По умолчанию в этом раскрывающемся списке отображаются только предварительно настроенные журналы, но вы можете расширить список пользовательскими журналами. Для этого введите название пользовательских журналов в поле Журналы Windows, после чего нажмите на клавишу ENTER.

Журналы, доступные по умолчанию:- Application.

- ForwardedEvents.

- Security.

- System.

- HardwareEvents.

- Секрет – учетные данные для доступа к удаленной рабочей станции/серверу Windows с правами на чтение журналов. Если оставить вариант По умолчанию будут использоваться учетные данные из секрета, указанного в поле Учетные данные, используемые по умолчанию.

- В блоке параметров Коннектор укажите:

-

- Вы можете добавить несколько удаленных устройств Windows, нажав на кнопку Добавить.

В случае если используется локальная УЗ для доступа к журналам удаленной рабочей станции/сервера укажите IP-адрес рабочей станции/сервера в полях Сервер и Домен.

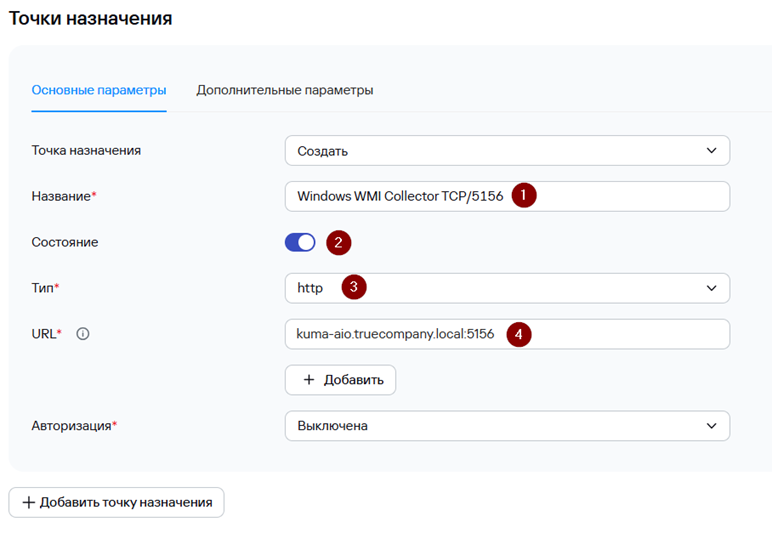

- В блоке параметров Точки назначения укажите параметры точки назначения:

- В поле Название укажите имя точки назначения (в качестве точки назначения для агента будет выступать ранее созданный коллектор).

- В раскрывающемся списке Тип выберите тип точки назначения (в нашем примере http по аналогии с созданным коллектором).

- URL сервиса коллектора, который будет обрабатывать события, собранные агентом KUMA. URL созданного коллектора см. в Разделе Создание коллектора KUMA.

Доступные форматы URL:

<имя хоста>:<номер порта>;

<IPv4-адрес>:<номер порта>;

<IPv6-адрес><номер порта>.

При необходимости можно добавить несколько URL для балансировки нагрузки или обеспечения отказоустойчивости.

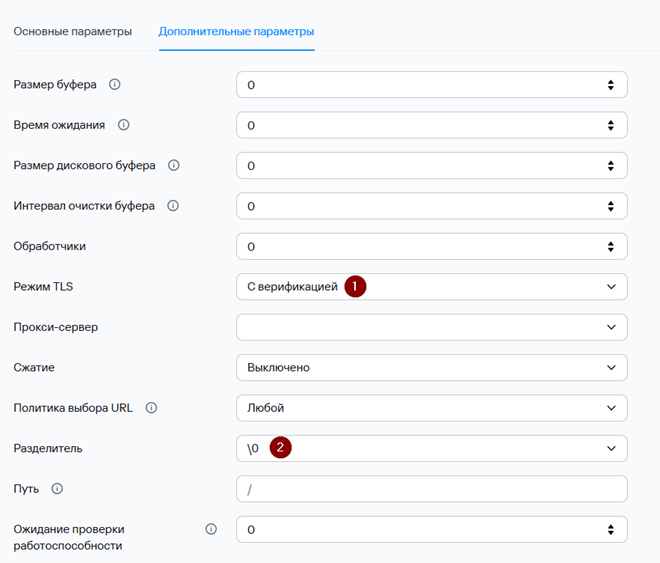

- Перейдите на вкладку Дополнительные параметры и для шифрования передаваемых данных между агентом и коллектором выберите Режим TLS - С верификацией. Также укажите в качестве Разделителя /0.

Дополнительные параметры точки назначения (например, Разделитель и режим TLS) должны совпадать с дополнительными параметрами коллектора, с которым вы хотите связать агент.

Точек назначения может быть несколько. Их можно добавить с помощью кнопки Добавить точку назначения.

- Нажмите Создать для создания ресурса агента.

Публикация агента

Когда ресурс агента создан, можно перейти к созданию сервиса агента в KUMA.

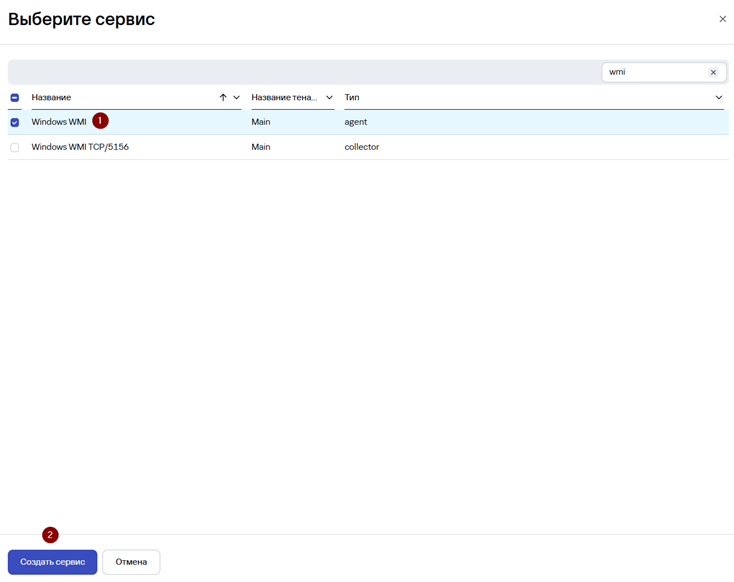

Чтобы создать сервис агента в веб-интерфейсе KUMA:

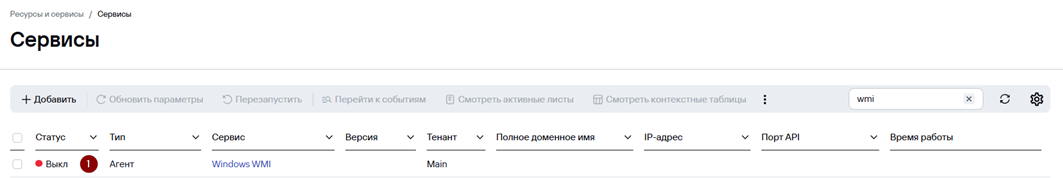

- В веб-интерфейсе KUMA в разделе Ресурсы → Активные сервисы нажмите Добавить.

- В появившемся окне Выберите сервис выберите только что созданный ресурс агента и нажмите Создать сервис.

- Сервис агента создан в веб-интерфейсе KUMA и отображается в разделе Ресурсы → Активные сервисы. Теперь сервис агента необходимо установить на рабочей станции/сервере, которая будет использоваться для удаленного сбора событий Windows c других рабочих станций/серверов. В нашем примере агент KUMA устанавливается на ту же рабочую станцию, с которой предполагается сбор событий.

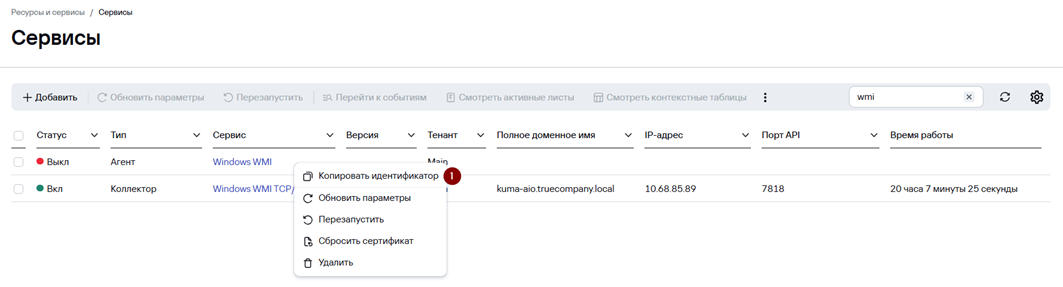

- После публикации агента скопируйте идентификатор сервиса для последующей установки сервиса (службы) агента на рабочей станции.

Установка агента KUMA

Перед установкой агента KUMA убедитесь, что для рабочей станции/сервера, где предполагается установка, открыты следующие сетевые доступы:

- Порт TCP/7210 к Ядру KUMA.

- К Коллектору KUMA, предназначенного для приема и обработки событий Windows. Порт и протокол, указанные при создании Коллектора (см. Раздел Создание коллектора KUMA).

Также убедитесь, что на рабочей станции/сервере, где предполагается установка агента KUMA, «резолвится» DNS-имя сервера KUMA (для распределенной инсталляции DNS-имя сервера Ядра и сервера коллектора KUMA). При необходимости добавьте соответствующие записи в файл hosts, либо создайте A-записи на DNS-сервере организации.

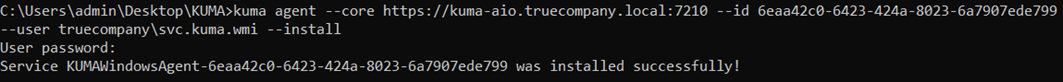

Чтобы установить агент KUMA на устройство Windows:

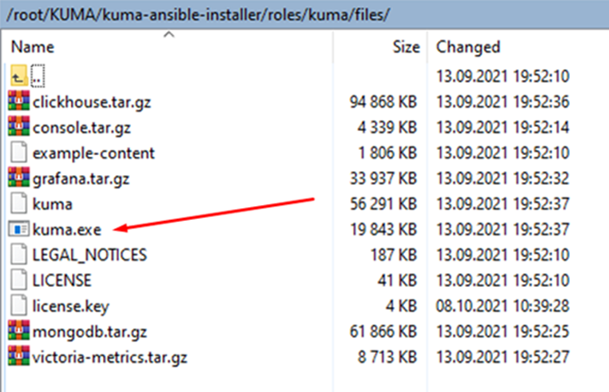

- Скопируйте файл kuma.exe в папку на устройстве Windows. Для установки рекомендуется использовать папку C:\Users\<имя пользователя>\Desktop\KUMA.

Файл kuma.exe находится внутри установщика в директории /kuma-ansible-installer/roles/kuma/files/.

- Запустите командную строку на устройстве Windows с правами администратора и перейдите в папку с файлом kuma.exe.

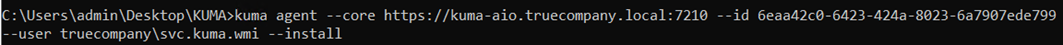

- Выполните следующую команду:

kuma agent --core https://<полное доменное имя сервера ядра KUMA>:<порт, используемый сервером ядра KUMA для внутренних коммуникаций (по умолчанию используется порт 7210)> --id <идентификатор сервиса агента, созданного в KUMA> --user <имя пользователя, под которым будет работать агент, включая домен, в формате domain\username> --installПример:

kuma agent --core https://kuma.example.com:7210 --id XXXXX --user domain\username --install

- Для запуска агента требуется подтверждение лицензионного соглашения. В процессе установки вам будет предложено ознакомиться с текстом лицензионного соглашения и у вас будет возможность принять соглашение или отказаться. Если этого не произошло автоматически, вы можете воспользоваться следующей командой, чтобы ознакомиться с текстом лицензионного соглашения:

kuma.exe license --showЕсли вы хотите принять лицензионное соглашение, выполните команду и нажмите y:

kuma.exe license- Введите пароль пользователя, под которым будет работать служба агента.

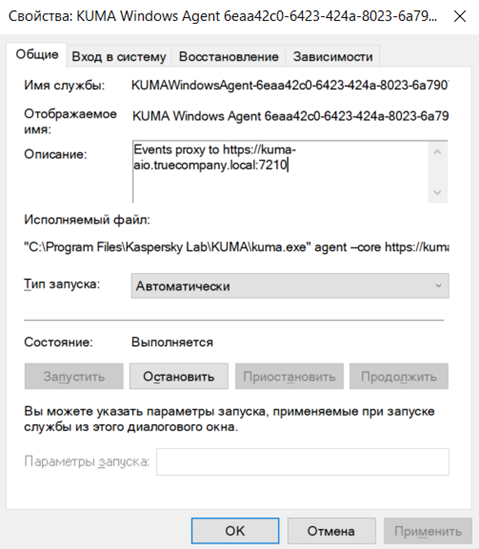

- В процессе установки будет создана папка C:\ProgramData\Kaspersky Lab\KUMA\agent\<идентификатор агента>, в которую будет установлен сервис агента KUMA.

После установки сервис (служба) агента запускается автоматически. Сервис также настроен на перезапуск в случае сбоев. Агент можно перезапустить из веб-интерфейса KUMA, но только когда сервис активен. В противном случае сервис требуется перезапустить вручную на устройстве Windows.

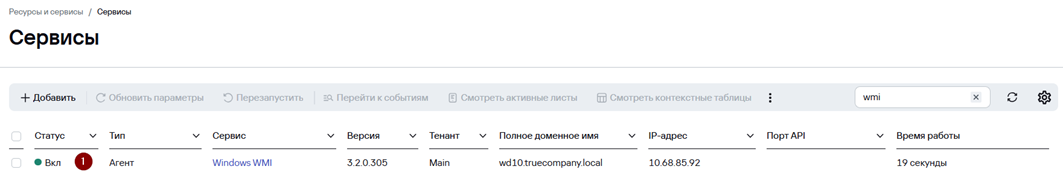

Далее перейдите в веб-интерфейс KUMA и убедитесь в успешности запуска агента - статус сервиса агента KUMA WMI должен измениться на ВКЛ с зеленой индикацией.

Чтобы удалить агент KUMA с устройства Windows по окончании тестирования продукта:

- Запустите командную строку на устройстве Windows с правами администратора и перейдите в папку с файлом kuma.exe.

- Выполните команду ниже:

kuma.exe agent --id <идентификатор сервиса агента, созданного в KUMA> --uninstallПроверка поступления событий Windows в KUMA

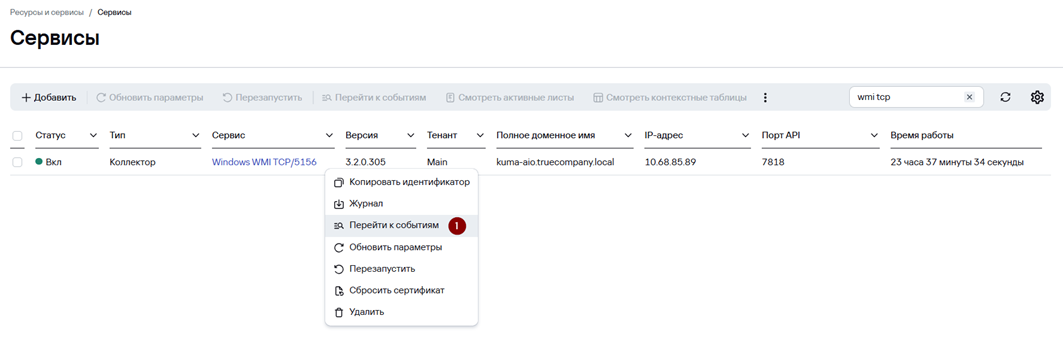

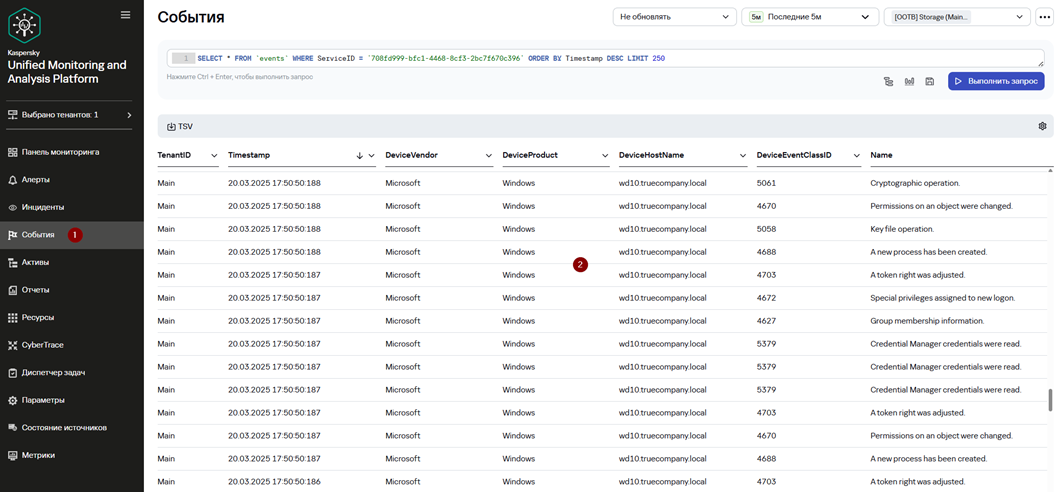

- Для проверки, что сбор событий Windows успешно настроен перейдите в Ресурсы → Активные сервисы → выберите ранее созданный коллектор для событий Windows и нажмите Перейти к событиям.

- В открывшемся окне События убедитесь, что присутствуют события с устройств Windows.

No comments to display

No comments to display