Мониторинг ключей реестра Windows

Для мониторинга ключей реестра в KUMA можно использовать стандартные механизмы аудита Windows. Для этого необходимо настроить расширенный аудит на доступ к реестру и определить разделы, операции с ключами которых необходимо мониторить. Данные настройки могут быть выполнены локально на сервере, а также заданы с помощью групповой политики. В статье ниже будет рассказано о локальных настройках.

Настройка политики аудита

Запустите cmd.exe из-под учетной записи Администратора и выполните следующую команду:

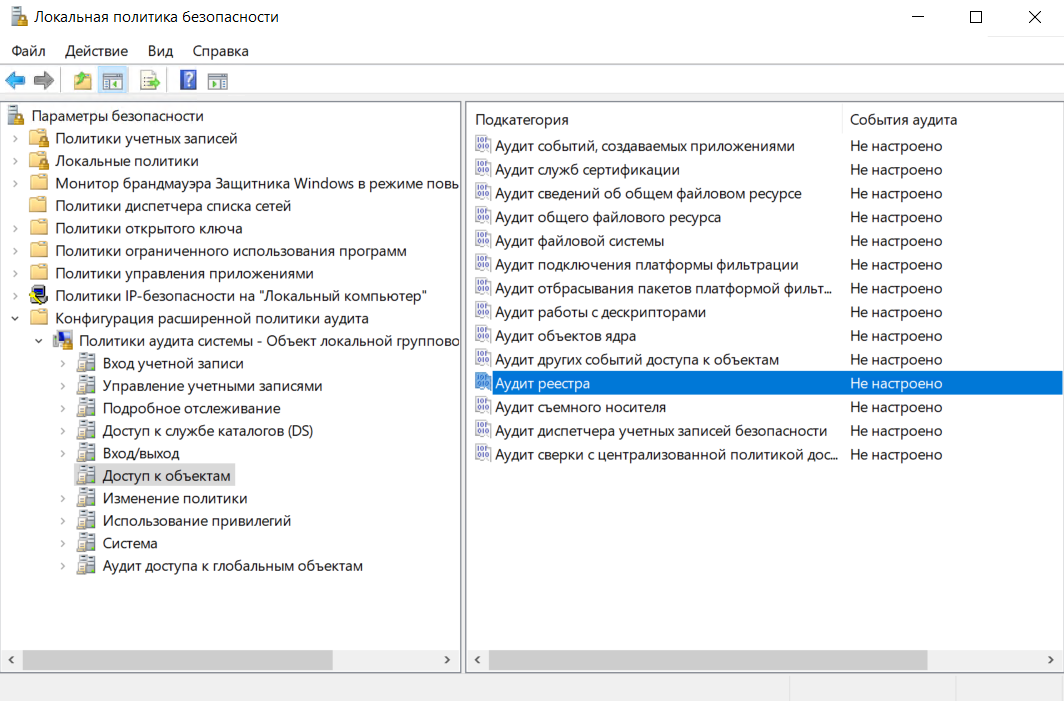

auditpol /set /subcategory:"Реестр" /success:enable /failure:enableДругим вариантом является внесение изменений в локальную политику безопасности. Чтобы выполнить его, откройте редактор Локальной политики безопасности и перейдите в "Параметры безопасности" - "Конфигурация расширенной политики аудита" - "Политики аудита системы" - "Объект локальной групповой политики" - "Доступ к объектам".

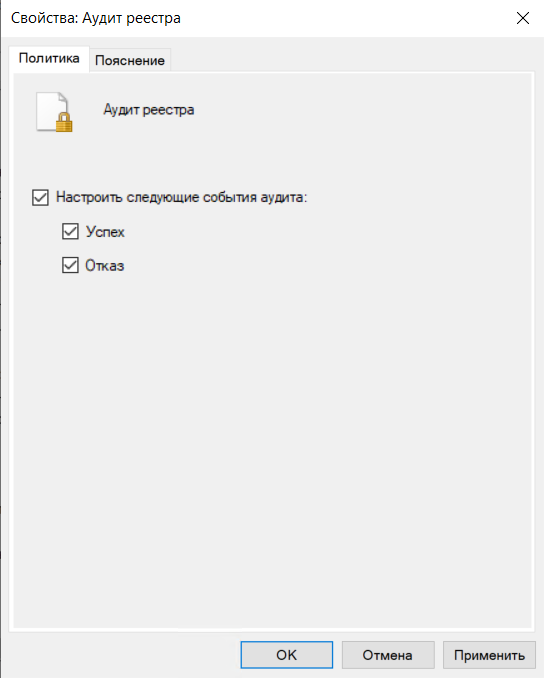

Откройте подкатегорию "Аудит реестра" и выставите необходимые значения

Настройка аудита раздела реестра

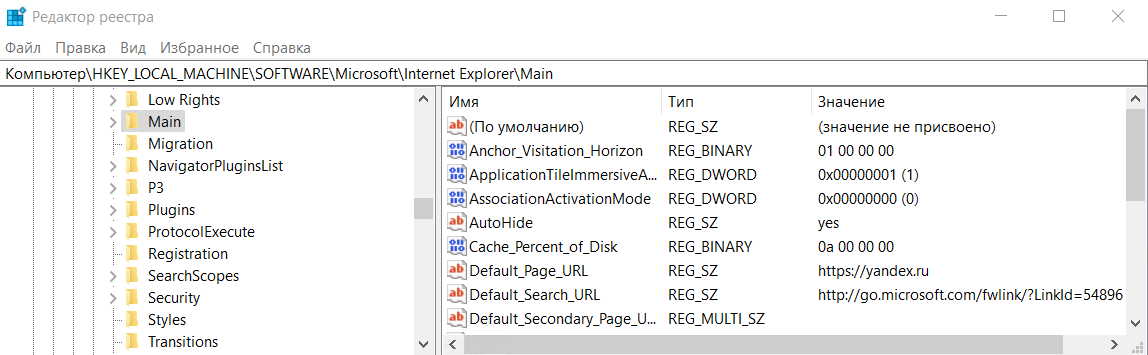

Откройте оснастку "Редактор реестра" и перейдите к разделу, аудит которого необходимо настроить

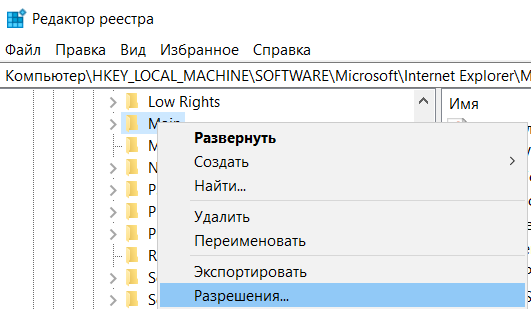

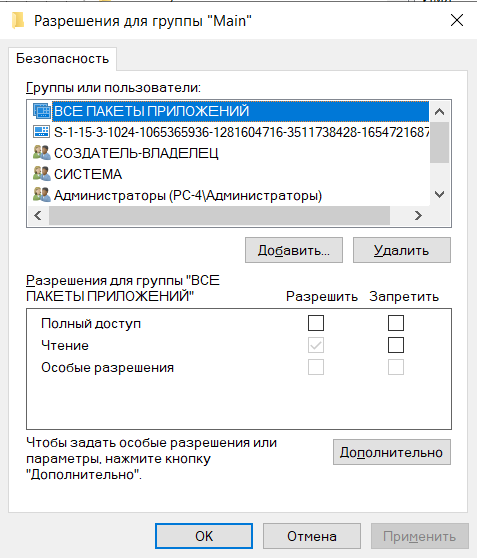

Нажмите ПКМ на нужном разделе и выберите пункт Разрешения

В открывшемся окне нажмите на кнопку "Дополнительно"

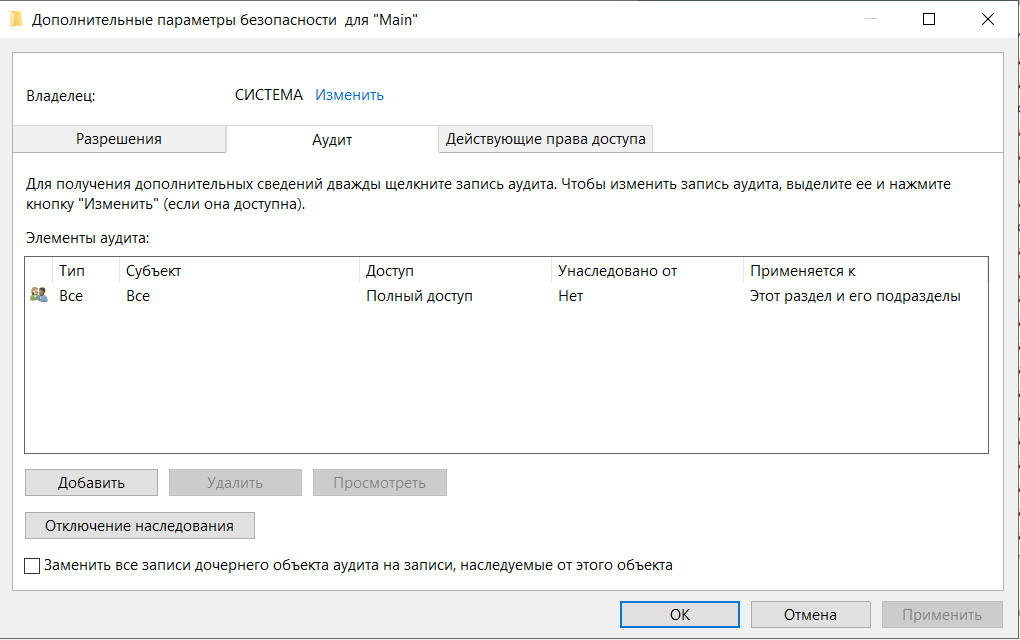

В новом окне перейдите на вкладку "Аудит" и добавьте необходимое правило аудита раздела. В данном примере настроен аудит полного доступа всех субъектов к текущему разделу и всем его подразделам.

Примените выполненные настройки.

Результат

В результате выполненных настроек в журнале безопасности (security) Windows будут появляться события в зависимости от настроенного аудита.

События, которые могут появляться:

- 4663(S): An attempt was made to access an object.

- 4656(S, F): A handle to an object was requested.

- 4658(S): The handle to an object was closed.

- 4660(S): An object was deleted.

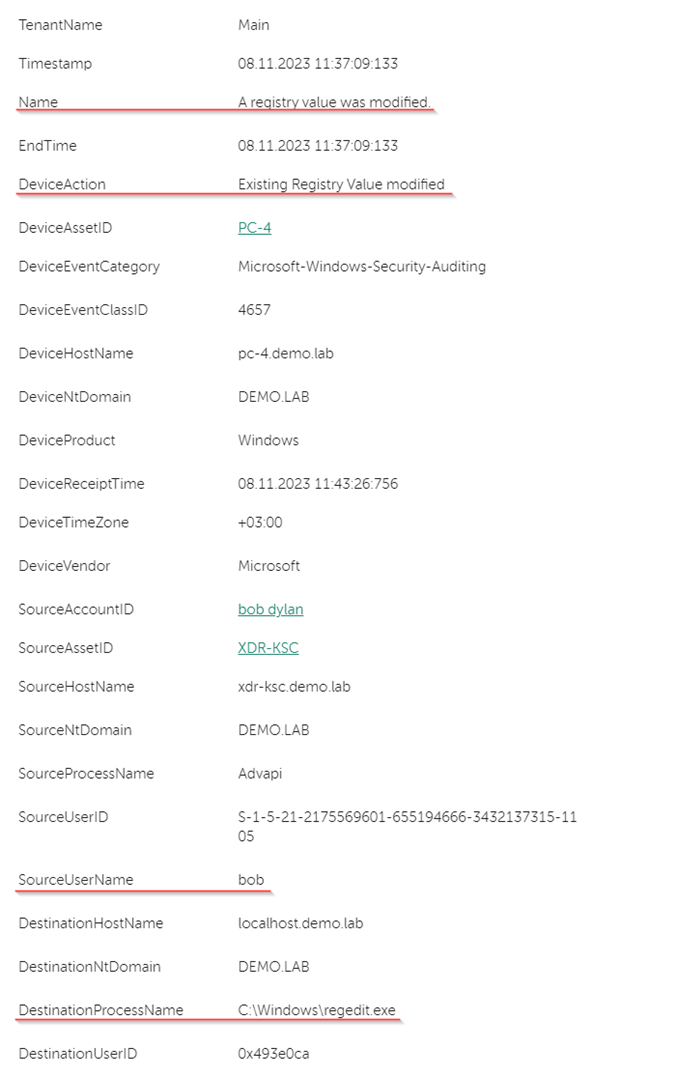

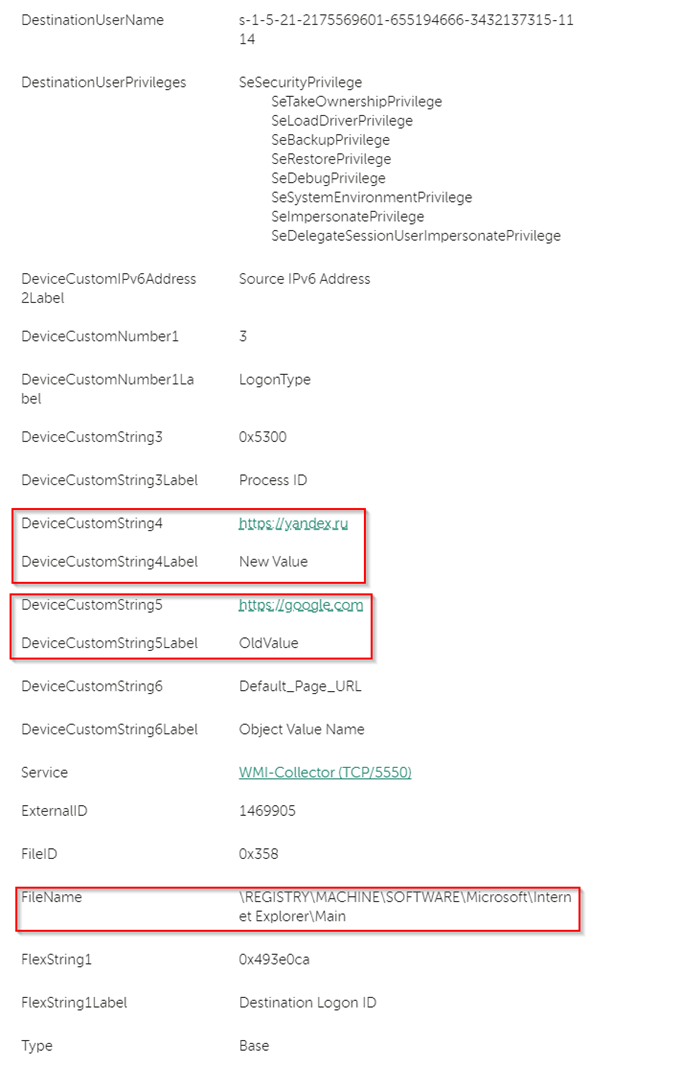

- 4657(S): A registry value was modified.

- 5039(-): A registry key was virtualized.

- 4670(S): Permissions on an object were changed.

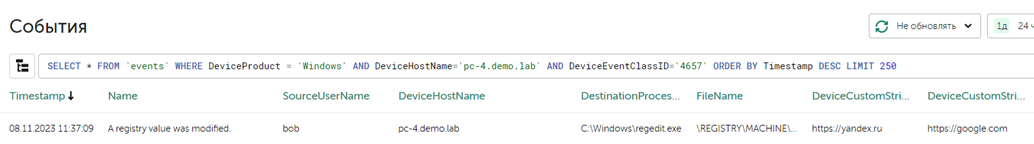

Как это выглядит в KUMA (на примере события 4657):

No comments to display

No comments to display