Как использовать MITRE ATT&CK в SOC

Использование MITRE ATT&CK в Центре управления безопасностью (SOC) может значительно расширить возможности обнаружения угроз и реагирования на них.

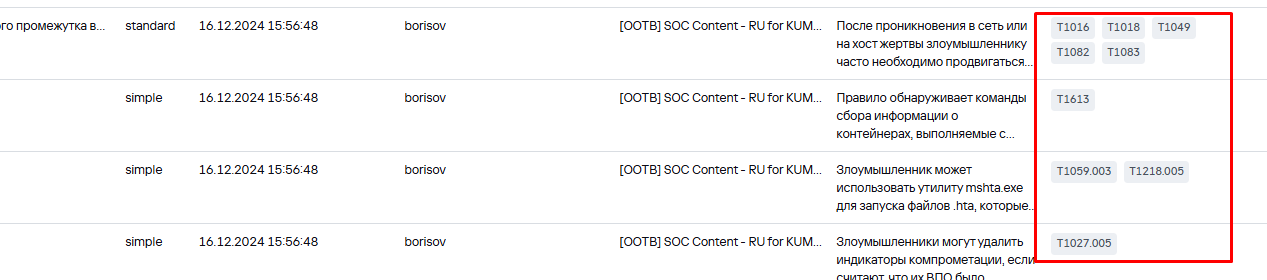

Правила корреляции из коробки в KUMA (SOC Package и Community-Pack) покрываются техниками и тактиками из матрицы MITRE ATT&CK

Обогащение Техниками и Тактиками на корреляторе

Для актуальных версий: Воспользуйтесь справкой - https://support.kaspersky.com/help/KUMA/3.2/ru-RU/272743.htm

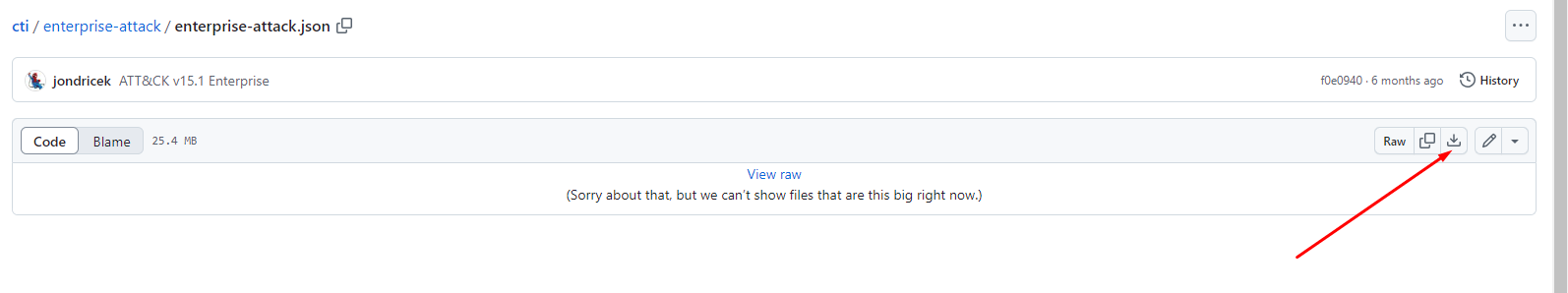

Скачайте справочник техник MITRE ATT&CK на портале GitHub

Должно получиться следующее:

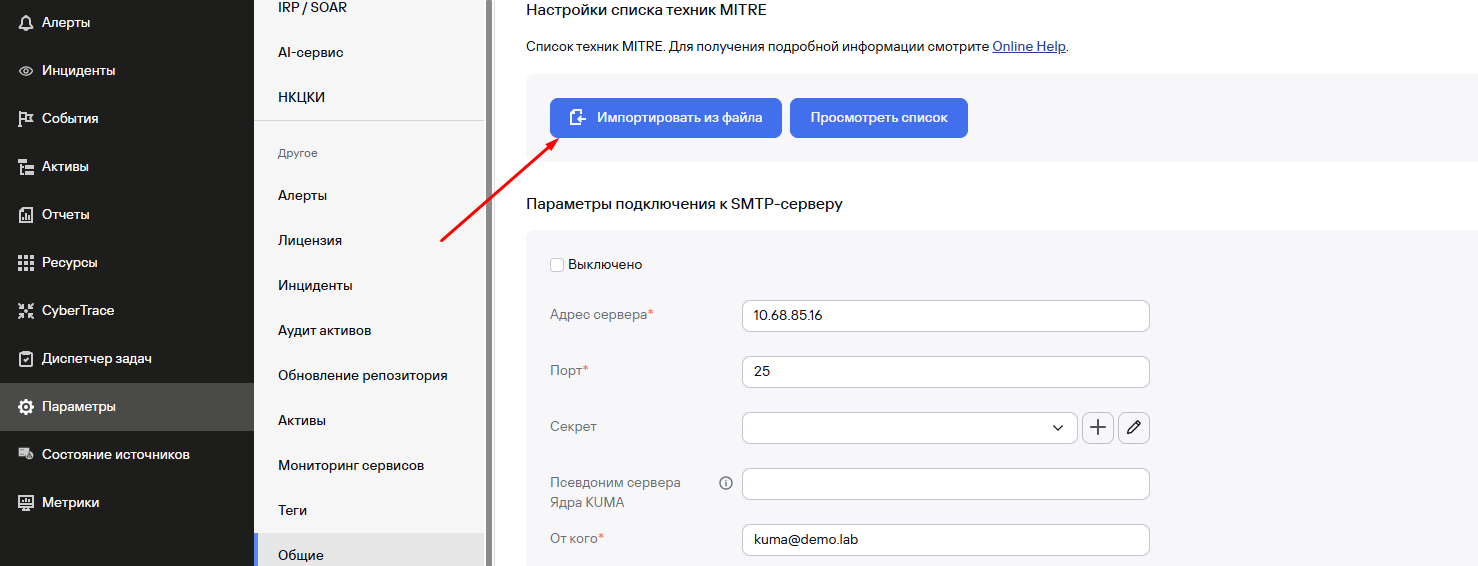

Подгрузите файл сюда Параметры - Общие - Настройки списка техник MITRE:

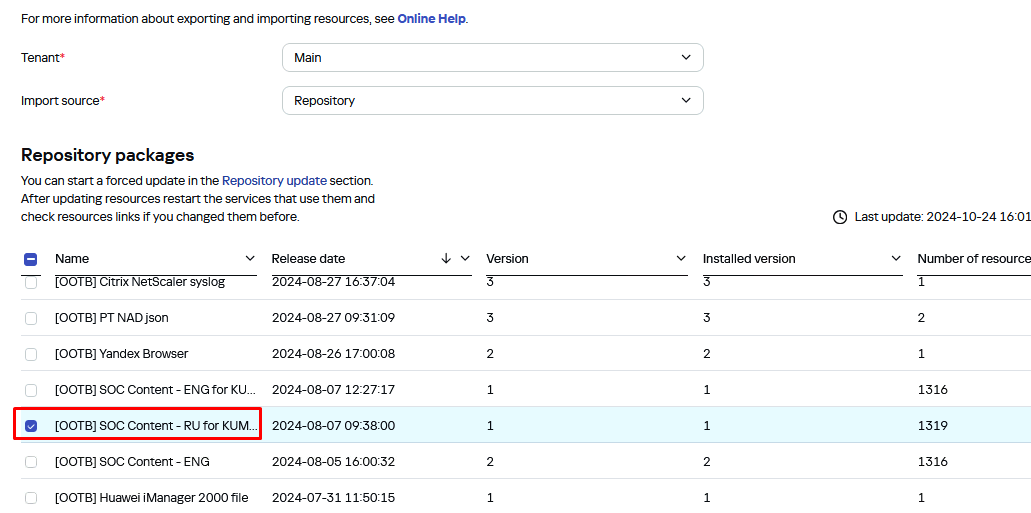

Загрузите следующий пакет правил из репозитория:

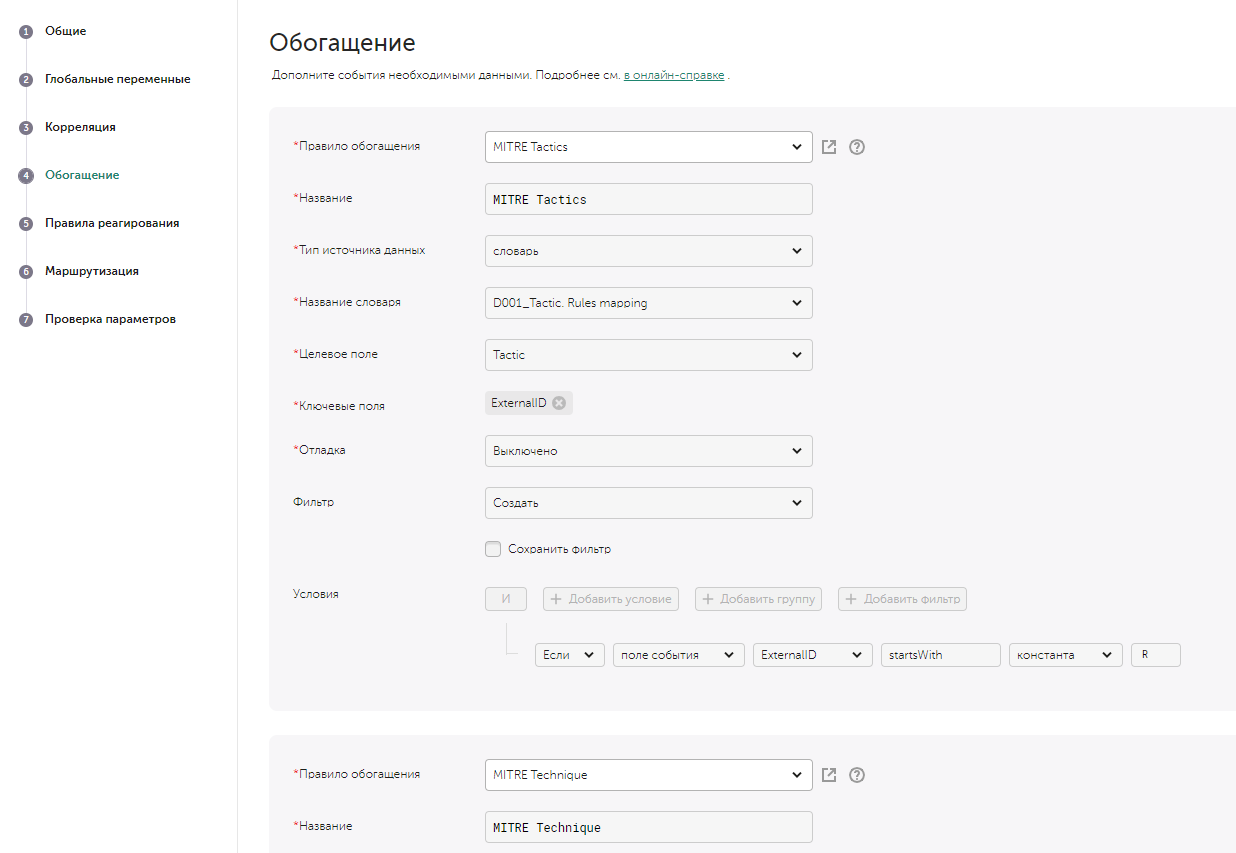

Для обогащения техниками и тактиками в событии добавьте словарь в обогащении на корреляторе KUMA:

Ниже шаги для эффективного использования в SOC:

Ознакомьтесь с MITRE ATT&CK

- Понять назначение и структуру платформы MITRE ATT&CK. Может помочь эта статья на русском: https://xakep.ru/2021/03/17/mitre-att-ck/

- Посетите веб-сайт ATT&CK (https://attack.mitre.org/) и ознакомьтесь с матрицей ATT&CK, техниками, тактиками и подтехниками.

Сопоставьте ATT&CK с вашей средой

- Определите соответствующие методы и тактики MITRE ATT&CK, соответствующие инфраструктуре, процессам, приложениям и данным вашей организации.

- Сопоставьте методы MITRE ATT&CK с вашими существующими средствами безопасности, такими как МЭ, системы обнаружения вторжений, решения для защиты конечных точек и др.

Создайте правила обнаружения

- Разработайте правила обнаружения и варианты использования на основе конкретных методов и тактик MITRE ATT&CK.

- Используйте свою систему SIEM или платформы аналитики угроз для создания правил, создающие оповещения при обнаружении подозрительных действий, связанных с определенными методами ATT&CK.

Реализуйте поиск угроз (Threat Hunting)

- Используйте MITRE ATT&CK в качестве руководства для упреждающих упражнений по поиску угроз.

- Найдите индикаторы компрометации (IOC), связанные с известными методами ATT&CK, и используйте их для выявления потенциальных угроз в вашей среде.

Улучшайте реагирование на инциденты

- Включите MITRE ATT&CK в свои процедуры реагирования на инциденты.

- Разрабатывайте сценарии и планы реагирования, соответствующие конкретным методам и тактикам ATT&CK, чтобы эффективно справляться с угрозами и смягчать их последствия.

- Полезные материалы на русском:

- Примеры плейбуков - https://github.com/certsocietegenerale/IRM/tree/main/RU

- Руководство по реагирования ЛК - https://box.kaspersky.com/f/26b68439676f4739baa6/

- Примеры плейбуков - https://github.com/certsocietegenerale/IRM/tree/main/RU

Работайте с Threat Intelligence

- Используйте внешние источники информации об угрозах, соответствующие MITRE ATT&CK.

- Будьте в курсе последних отчетов об угрозах, в которых упоминаются методы и тактика ATT&CK.

- Полезные материалы:

- Бесплатный TI портал ЛК - https://opentip.kaspersky.com/

Пример работы

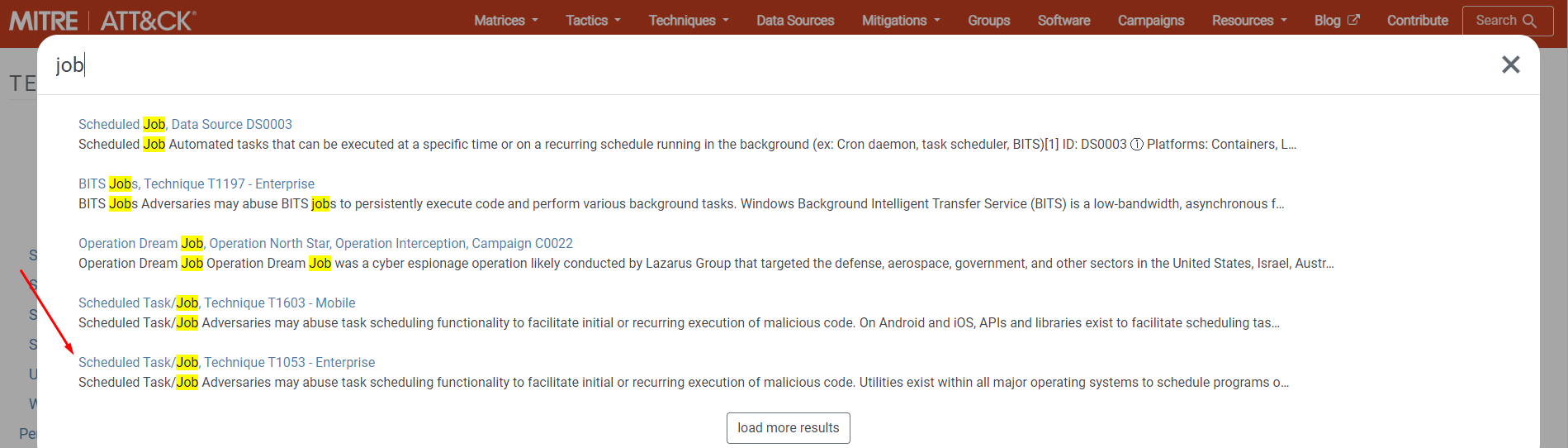

Находим технику

Например, нам интересен вектор атаки через планировщик задач, для этого можно воспользоваться поиском вверху справа на сайте https://attack.mitre.org/:

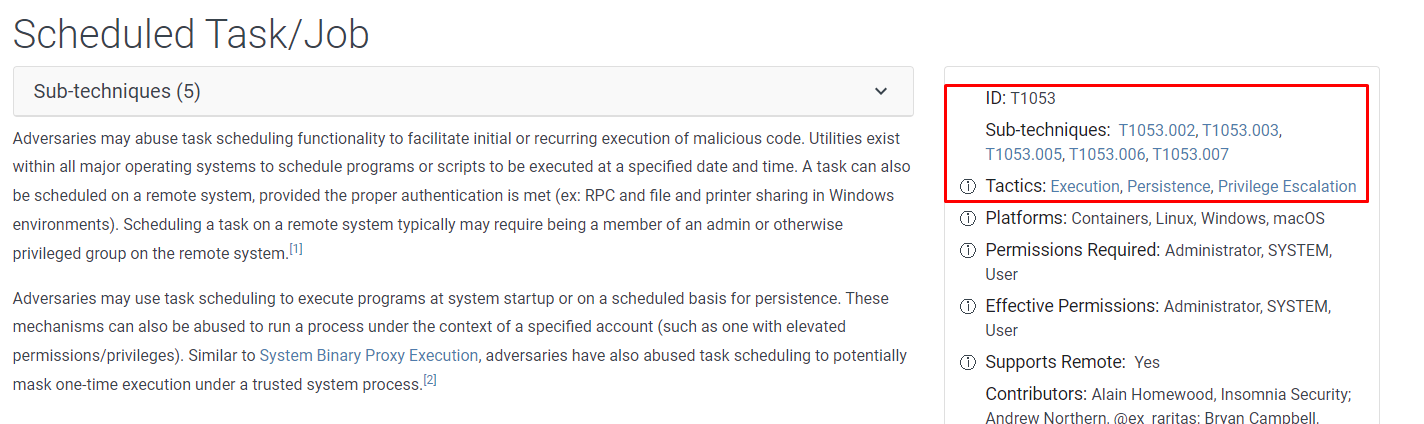

Переходим на интересующую тематику:

Изучаем материал

- Ознакомьтесь с общей структурой ATT&CK

- Найти параметры и инструменты, которые злоумышленник должен использовать для реализации ATT&CK.

- Поищите о технике или подтехнике на других ресурсах.

- Прочтите раздел «Примеры процедур» - Узнайте, как группы или инструменты используют технику или подтехнику.

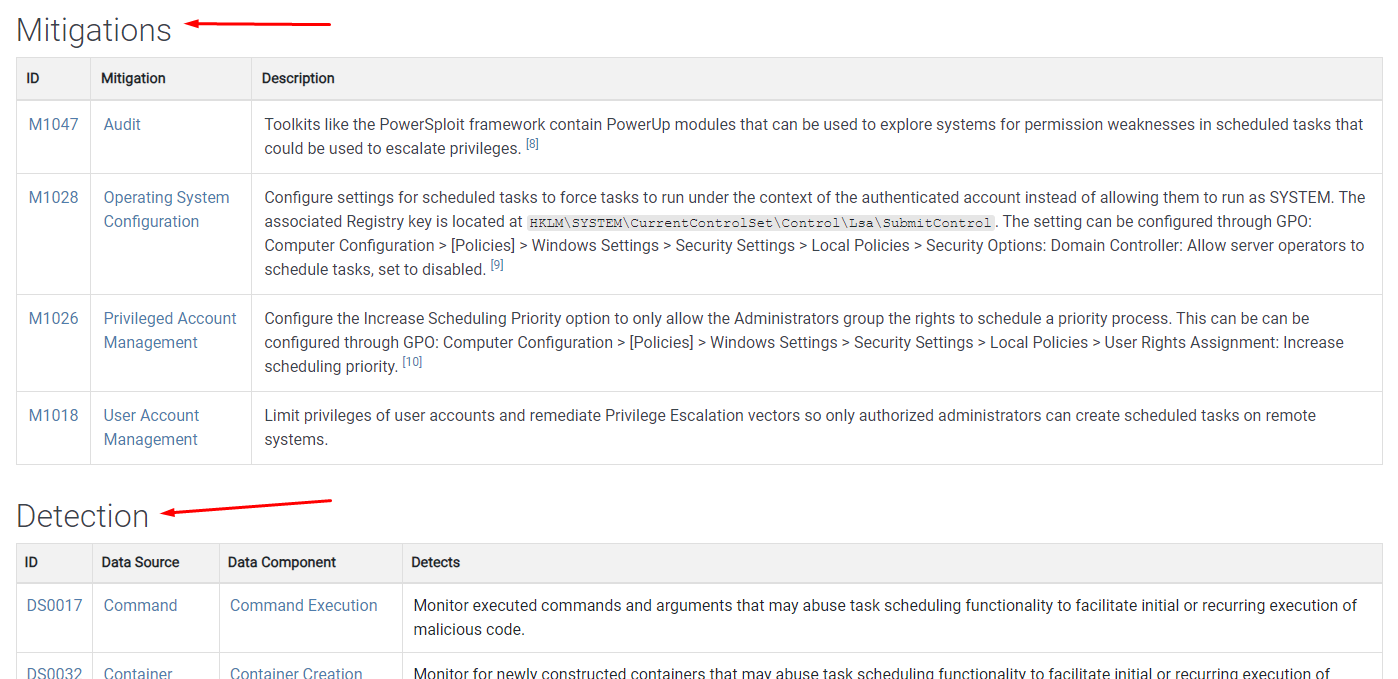

Изучаем меры защиты

- Раздел митигации (снижений последствий) - Найдите митигацию

- Раздел обнаружения - Найдите способы обнаружения этой техники

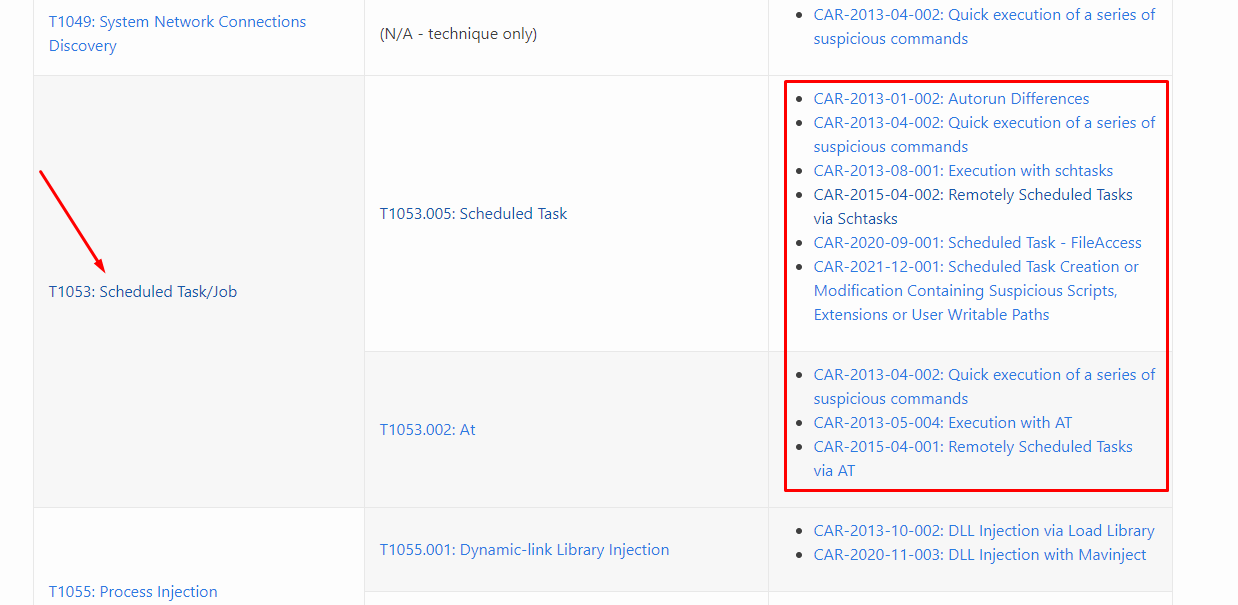

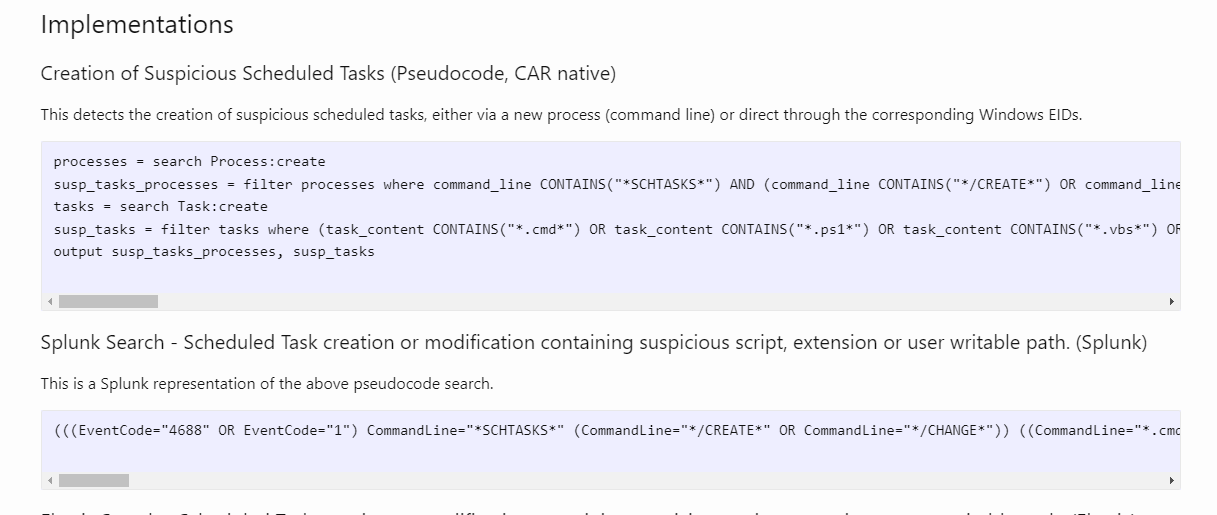

Преобразуйте TTP (Техники, Тактики и Процедуры) в правила в SIEM

- Найдите правило обнаружения в проекте MITRE CAR - https://car.mitre.org/analytics/by_technique

Например, такое правило MITRE CAR - Scheduled Task Creation or Modification Containing Suspicious Scripts, Extensions or User Writable Paths (https://car.mitre.org/analytics/CAR-2021-12-001/). В нем можно увидеть множество вариаций правил, как в псевдокоде, так и в популярных зарубежных SIEM системах.

No comments to display

No comments to display