Настройка автоматического реагирования KUMA с помощью задач KSC

Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и НЕ является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в Онлайн-справке на продукт: https://support.kaspersky.com/KUMA/2.1/ru-RU/217923.htm

Сценарий демонстрации

Предлагается следующий сценарий для демонстрации возможностей по автоматическому реагированию с помощью задач на KSC:

- на защищаемом устройстве с KES запустить тестовый вирус eicar

- событие обнаружения вируса поступает на KUMA

- на KUMA срабатывает корреляционное правило «Обнаружен вирус»

- на KUMA выполняется команда на запуск антивирусной проверки на защищаемом устройстве

Настройка на стороне KSC

Создать внутреннего пользователя на KSC с необходимыми правами подробнее тут.

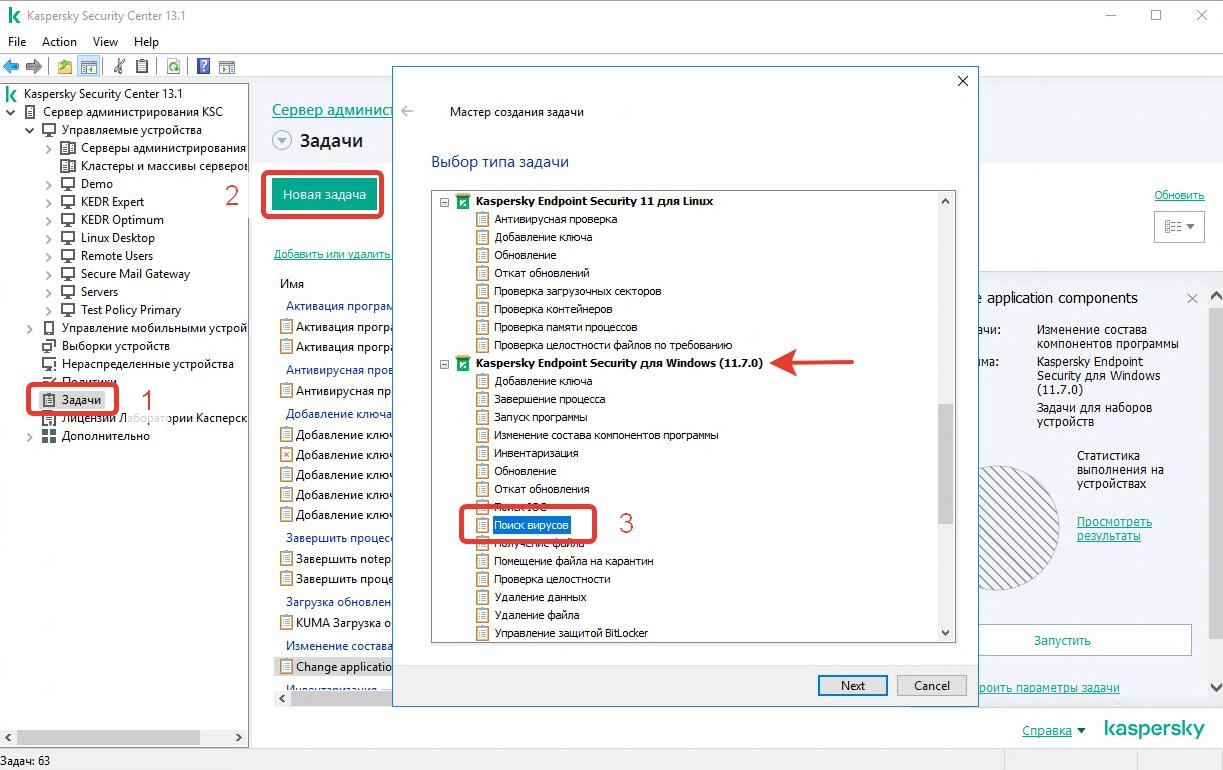

Создать задачу поиска вирусов для KES либо обновления баз. В KUMA механизм автоматического реагирования работает только для KES.

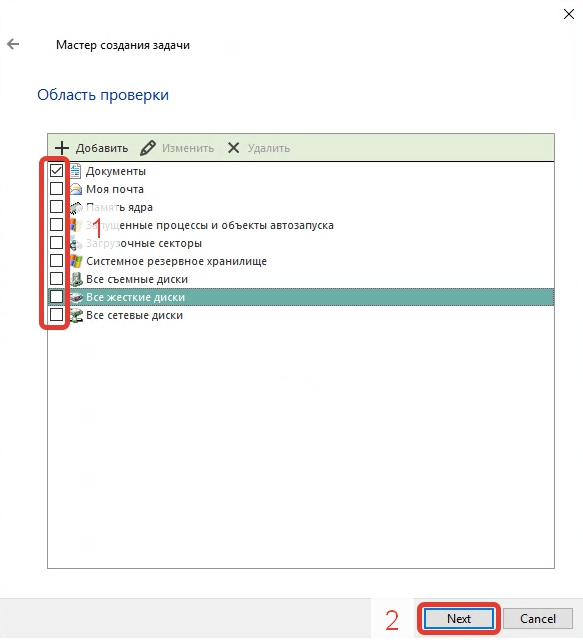

В целях тестирования можно уменьшить область поиска. В дальнейшем эту настройку можно изменить.

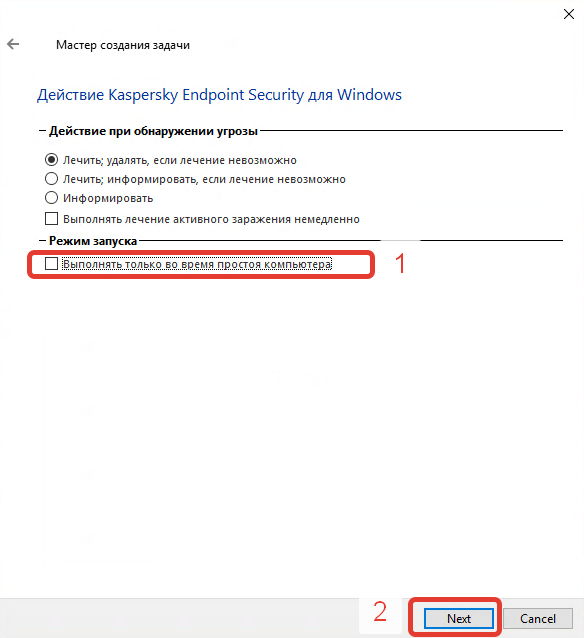

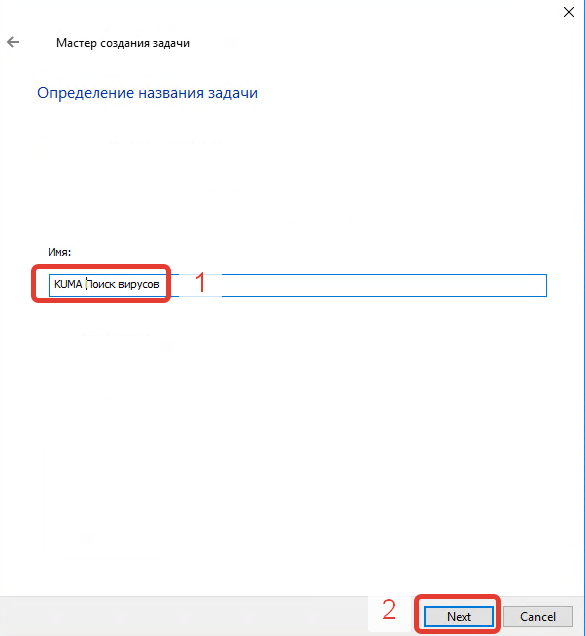

Выполнить настройки задачи, как на рисунке ниже:

Для создания задачи нужно указать любое устройство. При автоматическом запуске задачи KUMA будет передавать хосты, на которых нужно запустить задачу.

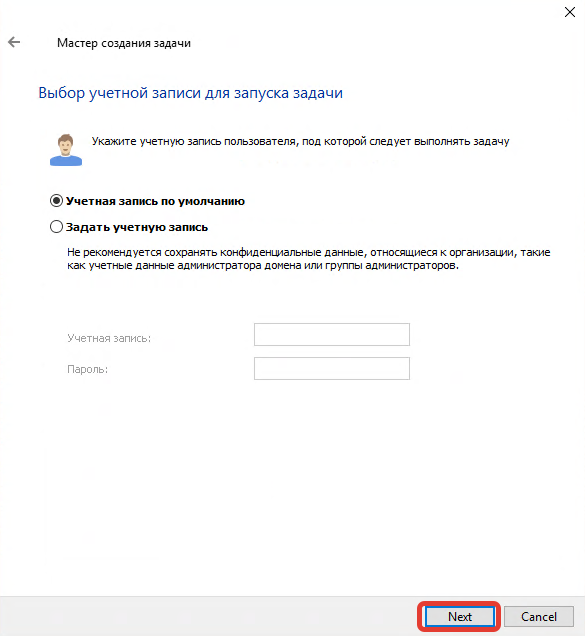

Затем нужно выбрать учетную запись и Настроить запуск задачи вручную.

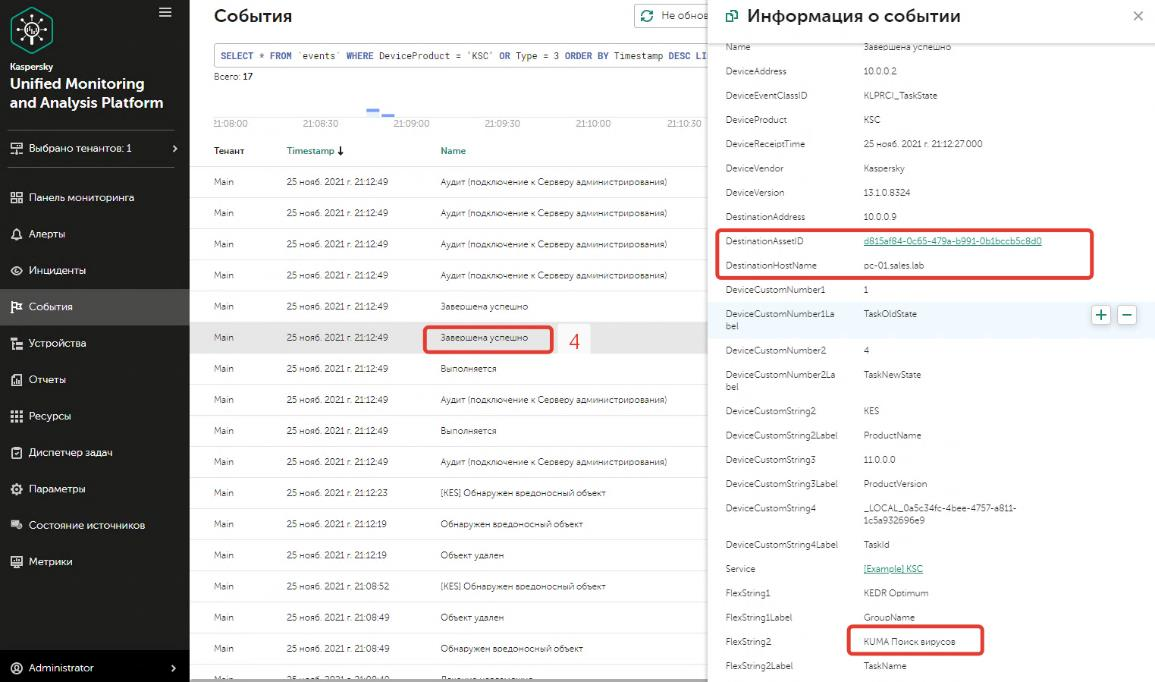

Важно в названии задачи сделать префикс «KUMA». Задачи для KES с этим префиксом будут доступны в интерфейсе KUMA. В нашем случае создаем задачу «KUMA Поиск вирусов».

Завершить создание задачи.

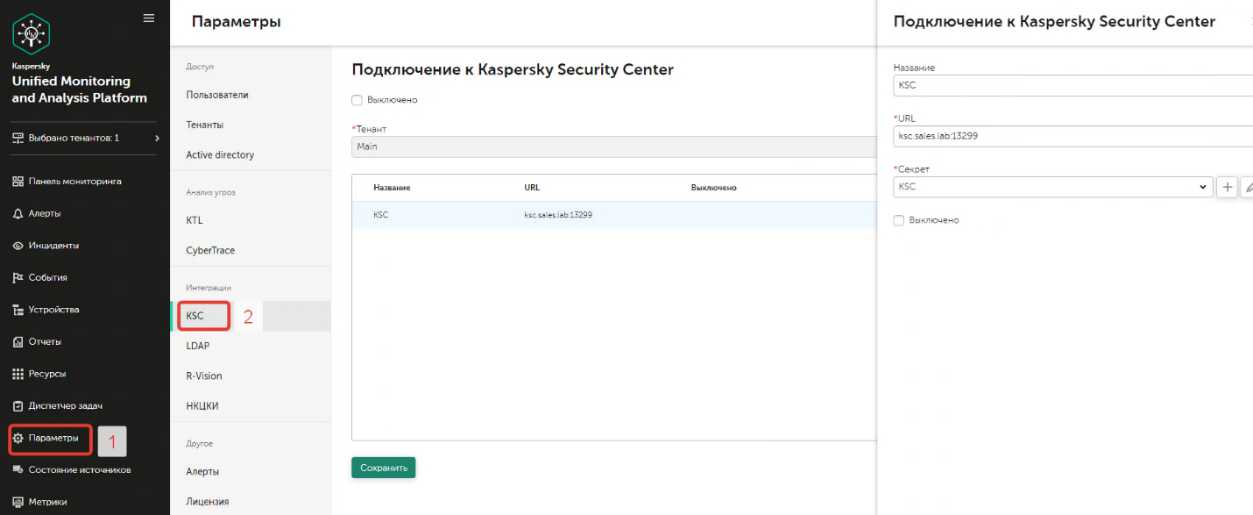

Настройка на стороне KUMA

Настроить интеграцию с KSC. При настройке «секрета» использовать учетную запись KSC, созданную на предыдущем шаге.

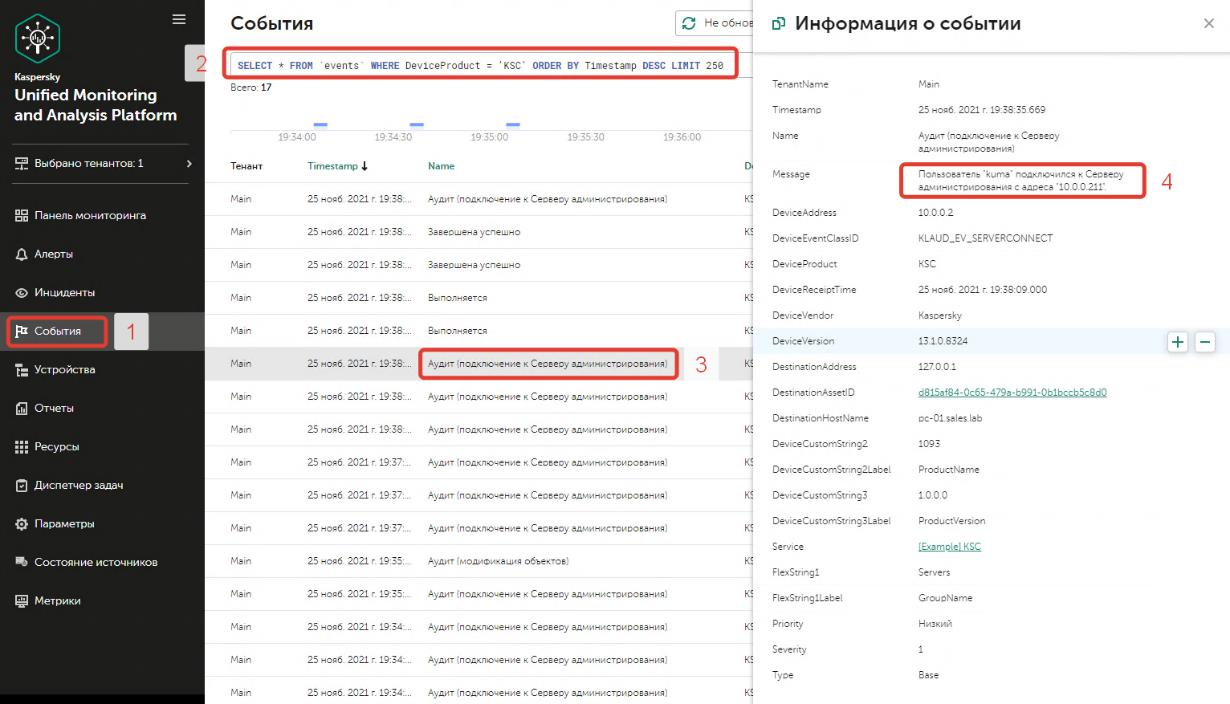

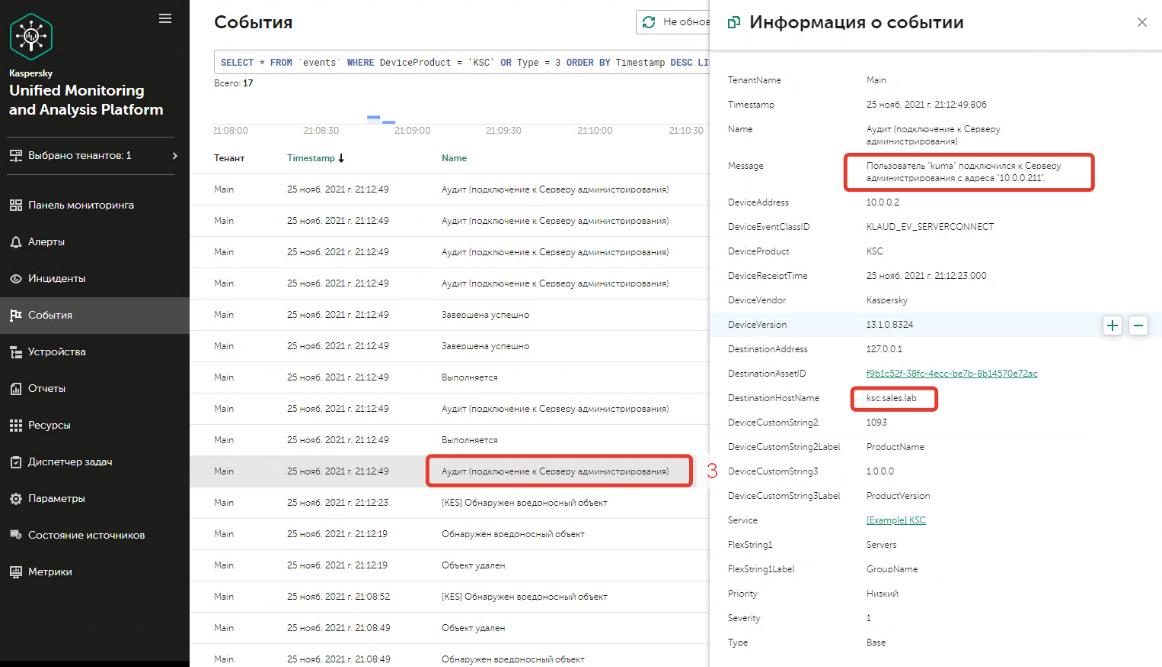

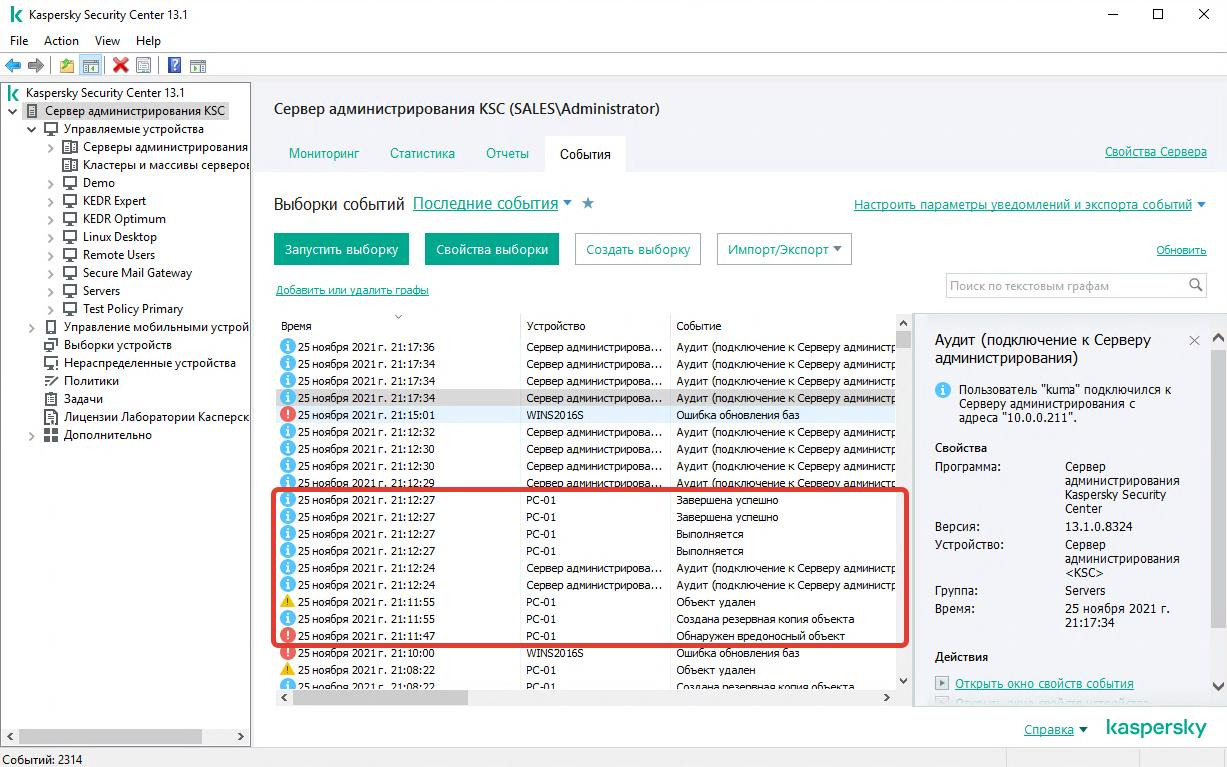

Далее можно убедиться, что поступают новые события аудита от KSC - подключен пользователь с адреса KUMA.

акже на этом шаге важно убедится, что значение в поле DestinationHostName записывается в виде полного доменного имени FQDN.

Если это не так и значение записывается в виде hostname без доменной части, то необходимо настроить нормализацию.

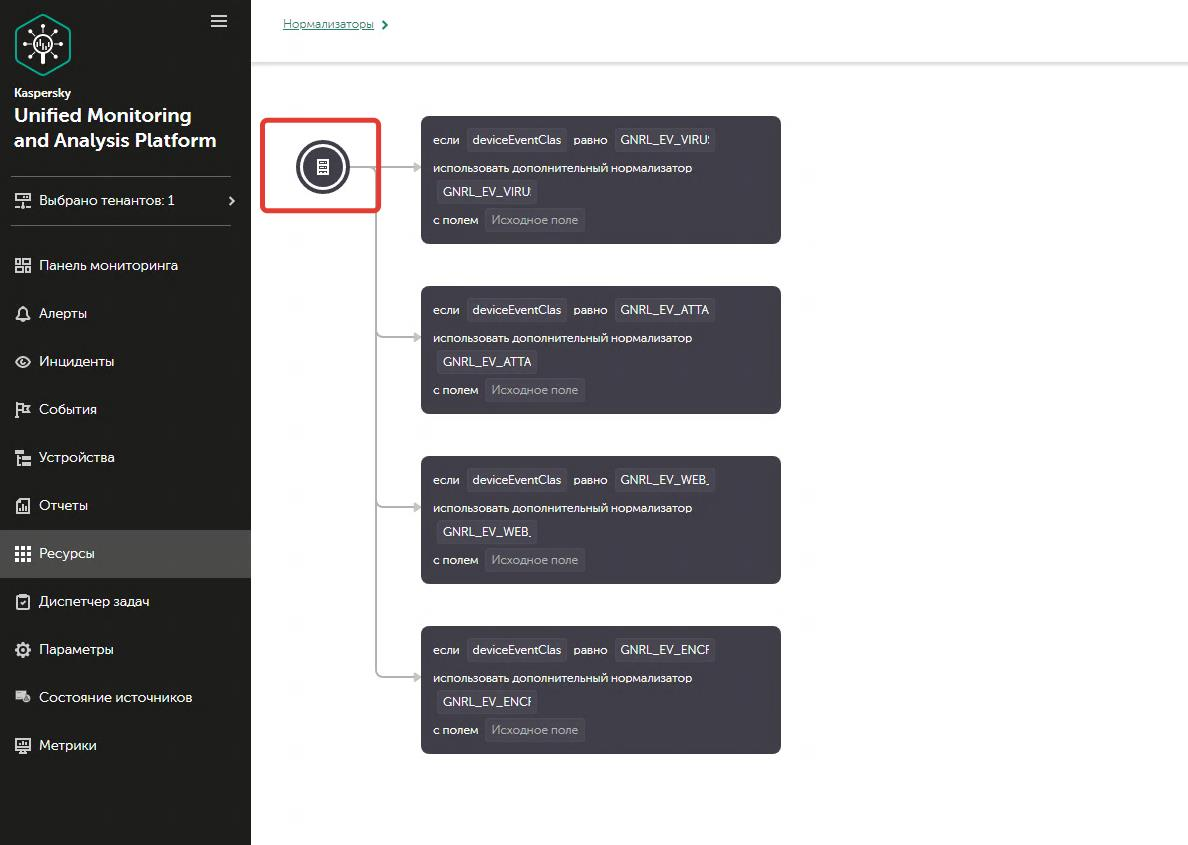

Для этого открыть нормализатор KSC.

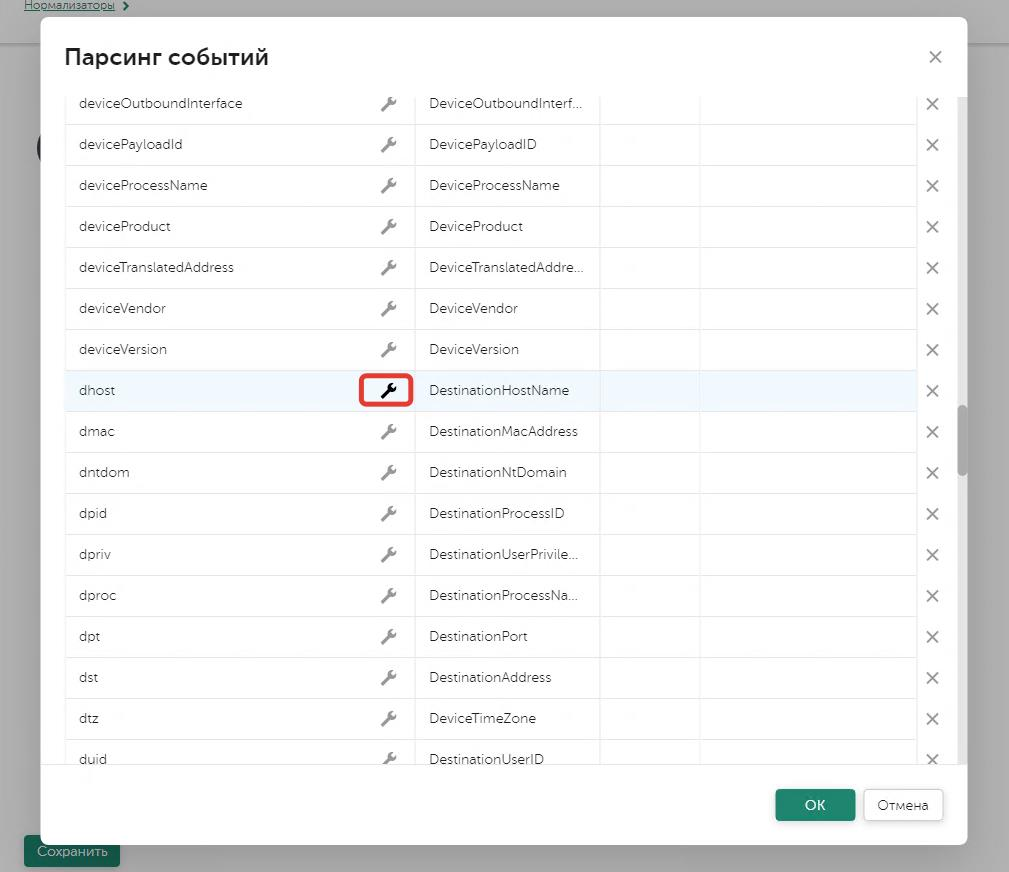

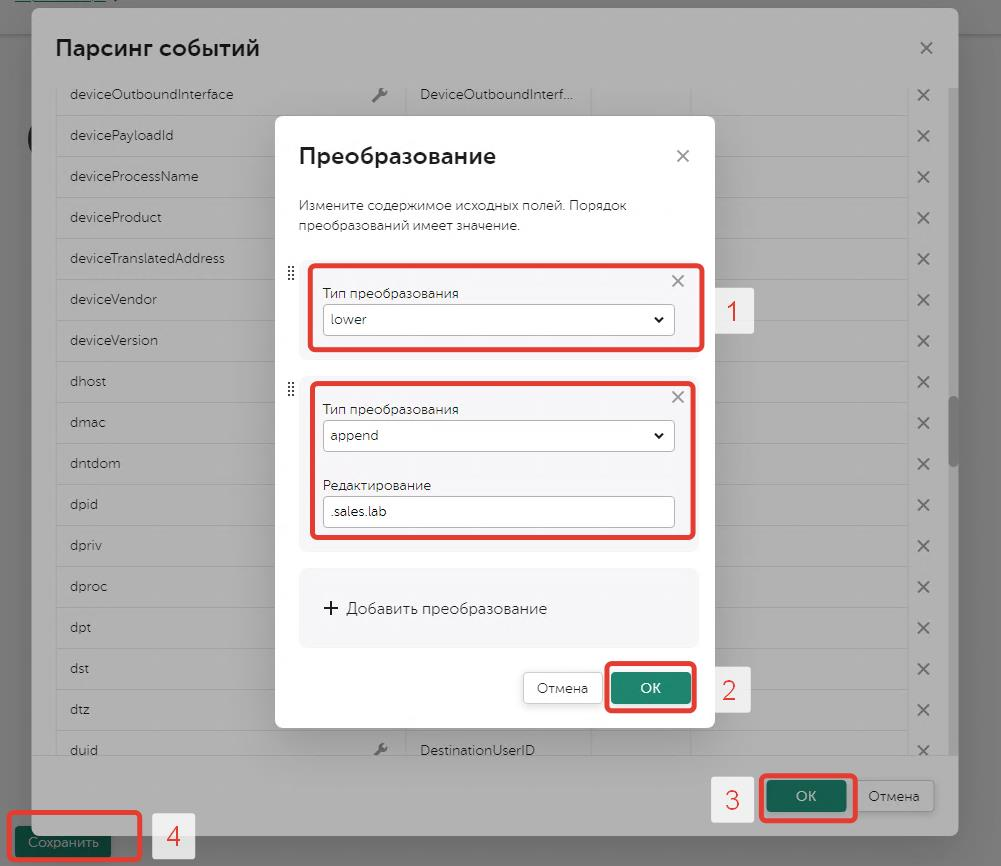

Настроить преобразование для поля DestinationHostName перед сохранением события

Сохранить нормализатор и обновить параметры коллектора.

Проверить, что значение DestinationHostName в новых событиях сохраняются в виде FQDN.

Подготовка ресурсов KUMA

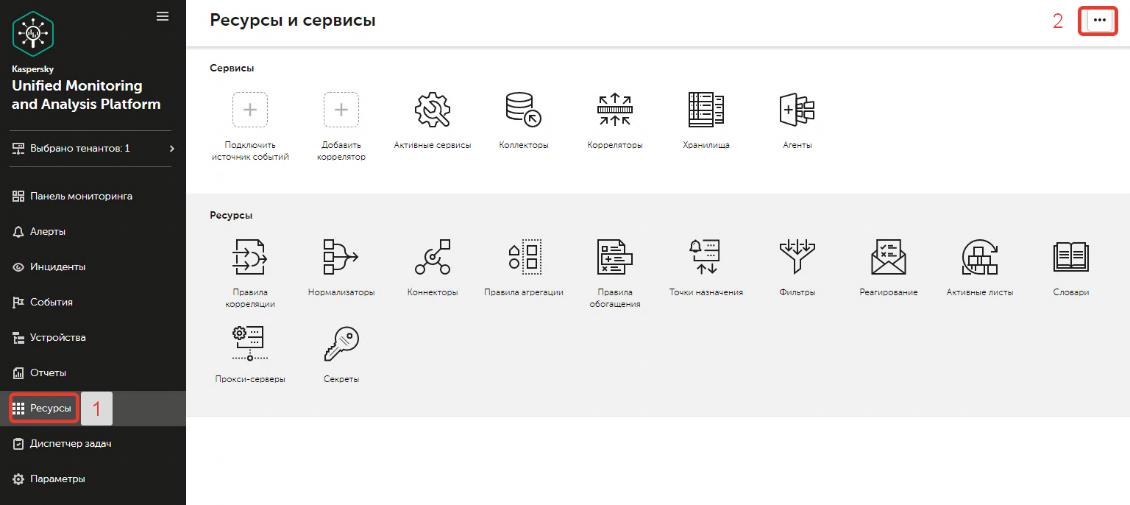

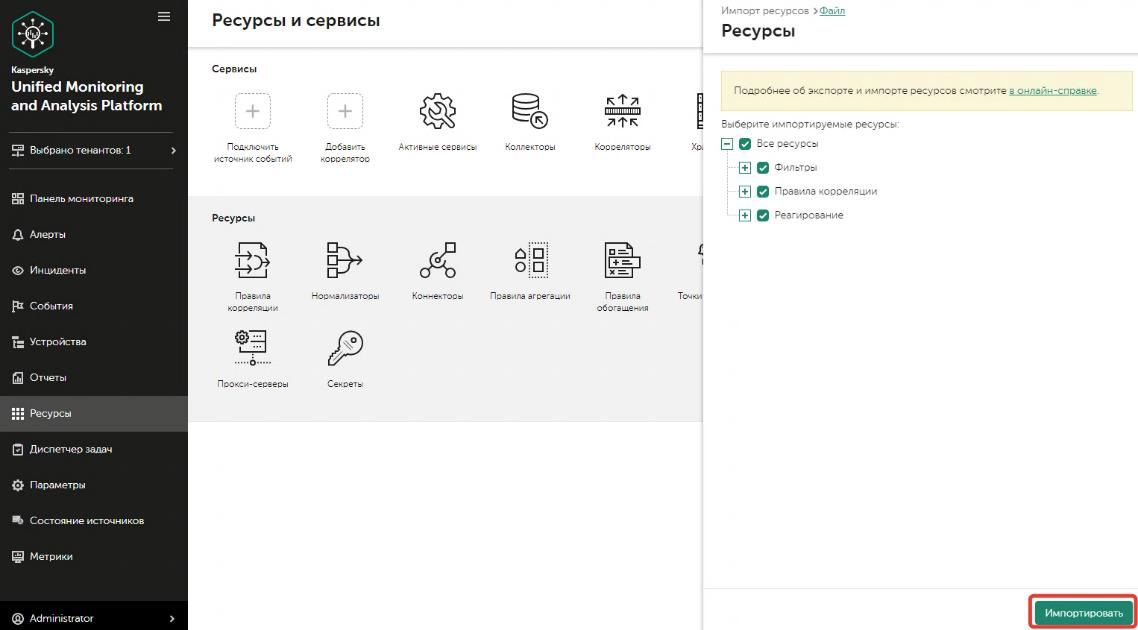

Далее необходимо создать правила корреляции и реагирования. Это можно сделать вручную либо импортировать ресурсы из файла (Демонстрационный). Данная инструкция с импортом ресурсов.

Файл ресурсов можно скачать по ссылке: https://box.kaspersky.com/f/a84686dbb6b3404987ff/ Пароль: KLaapt-M1 (вводится в интерфейсе KUMA при импортировании)

Для сработки правила реагирования необходимо добавить в наследуеме поля правила корреляции поле DestinationAssetID

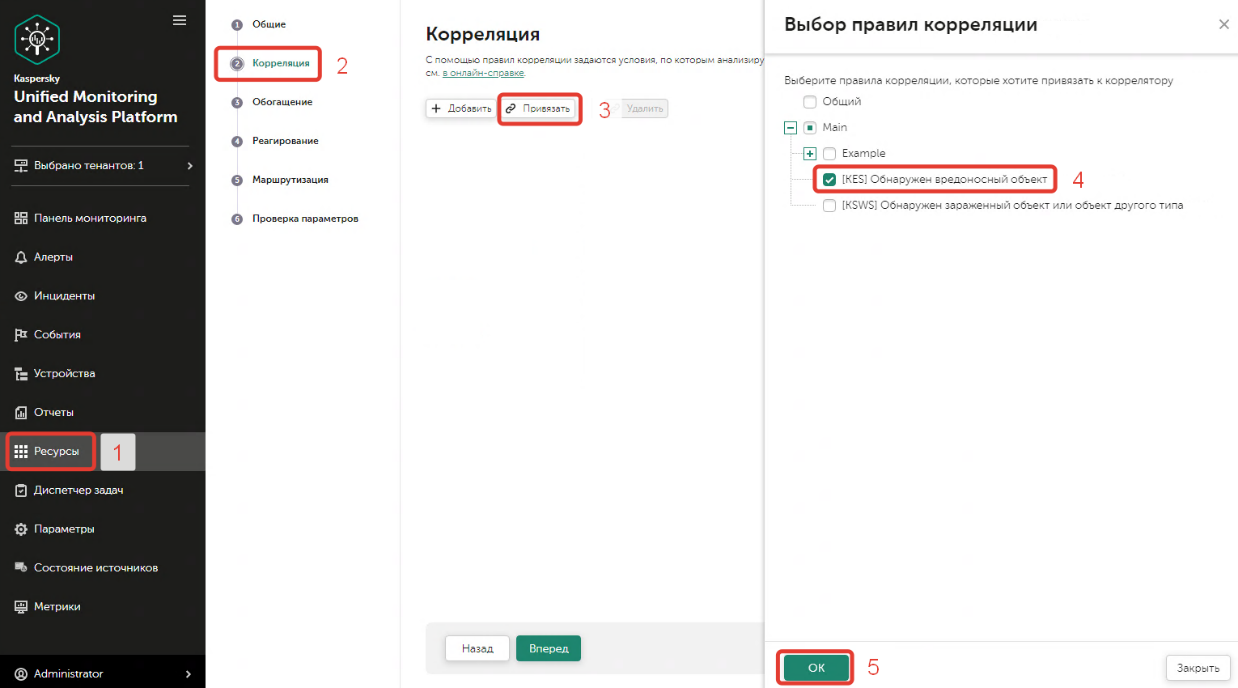

Привязать правило корреляции к коррелятору:

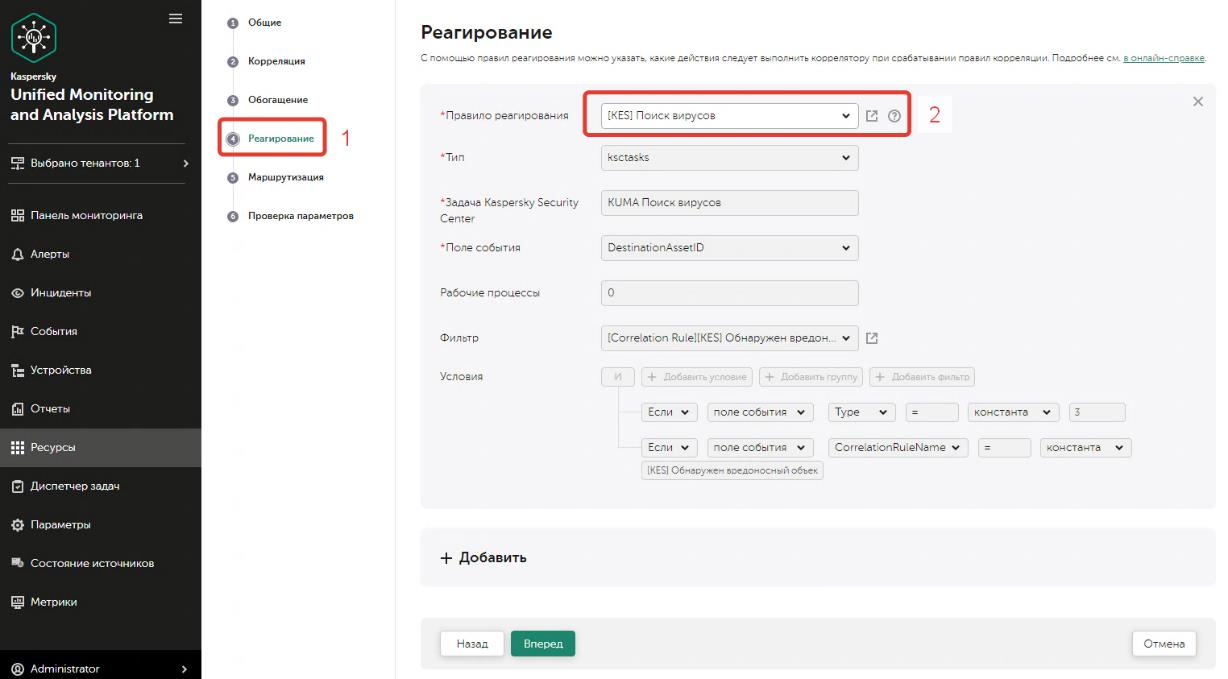

Привязать правило реагирования к коррелятору.

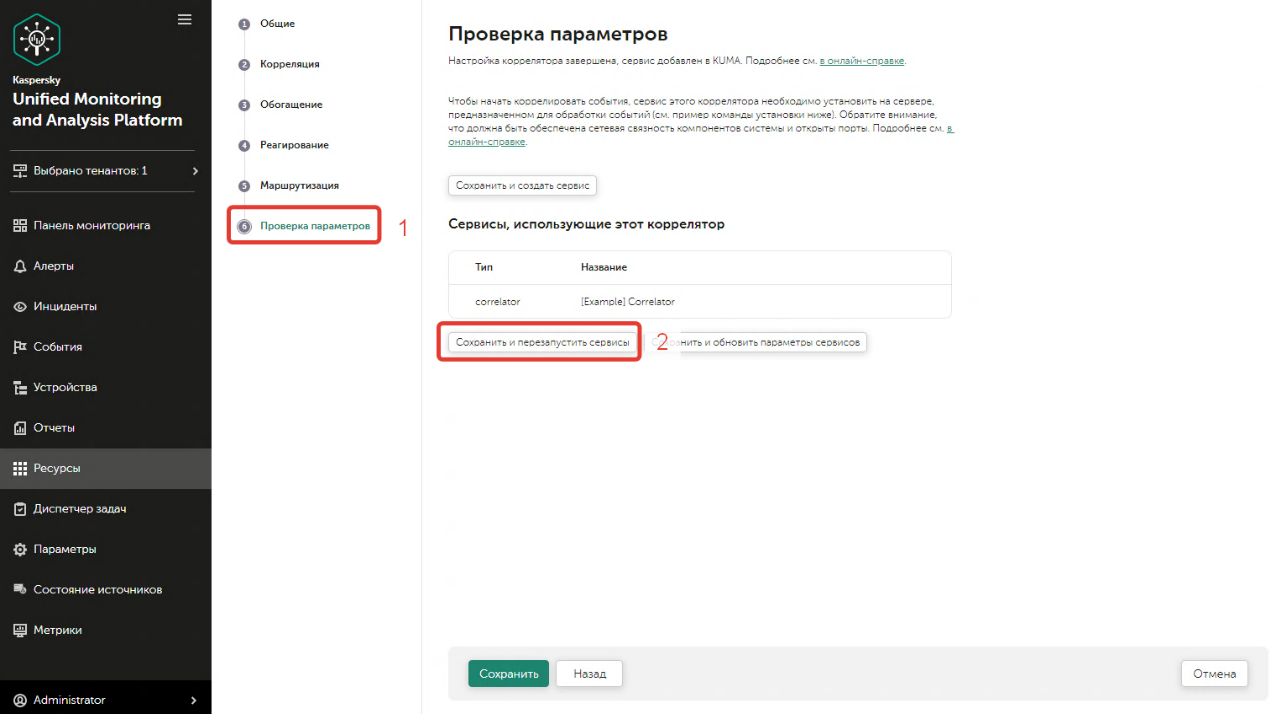

Сохранить настройки и перезапустить коррелятор.

Проверка автоматического реагирования

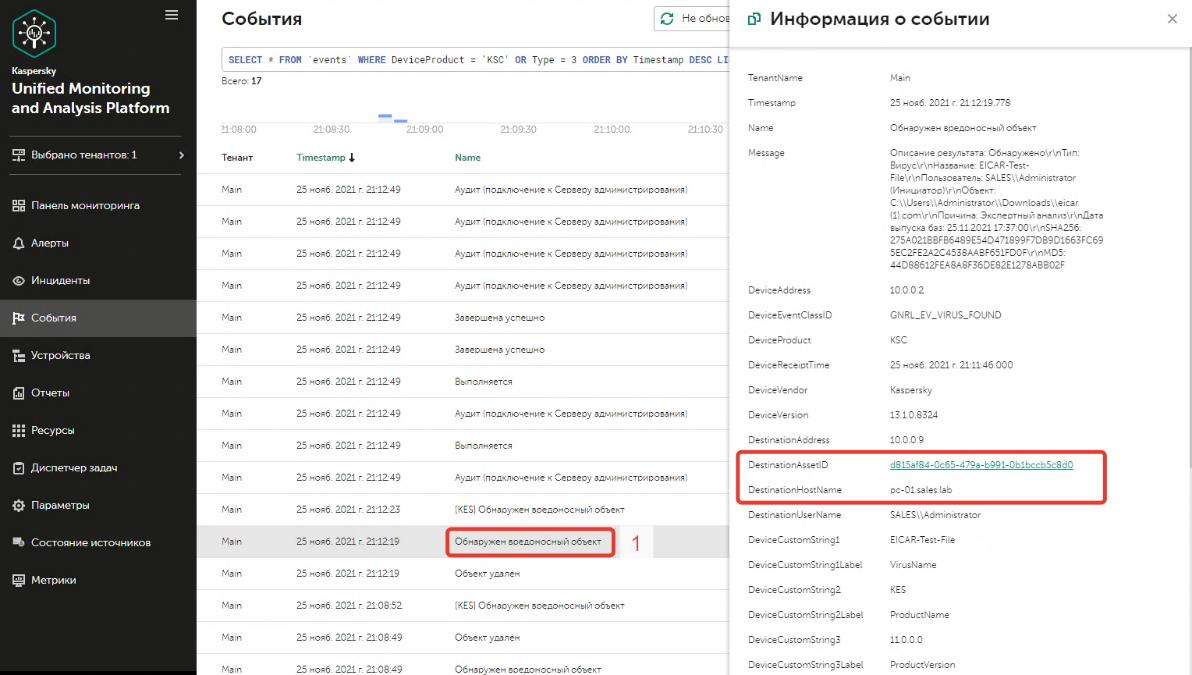

На защищаемом устройстве эмулировать вирусное заражение с помощью eicar. Получено событие от KSC «Обнаружен вредоносный объект».

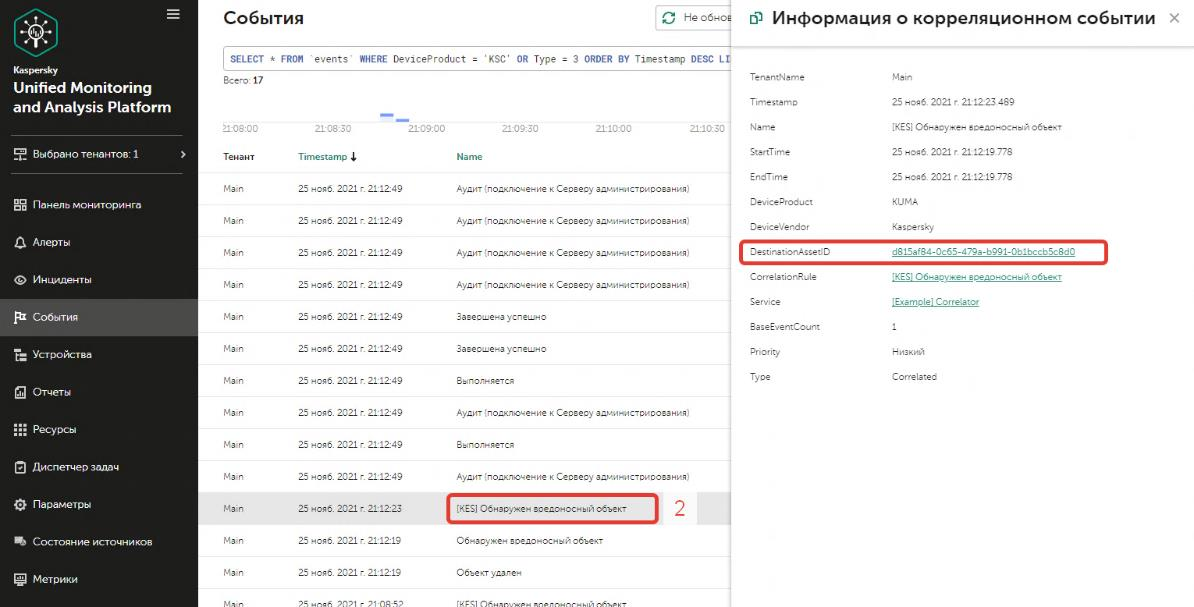

Создано корреляционное событие «[KES] Обнаружен вредоносный объект».

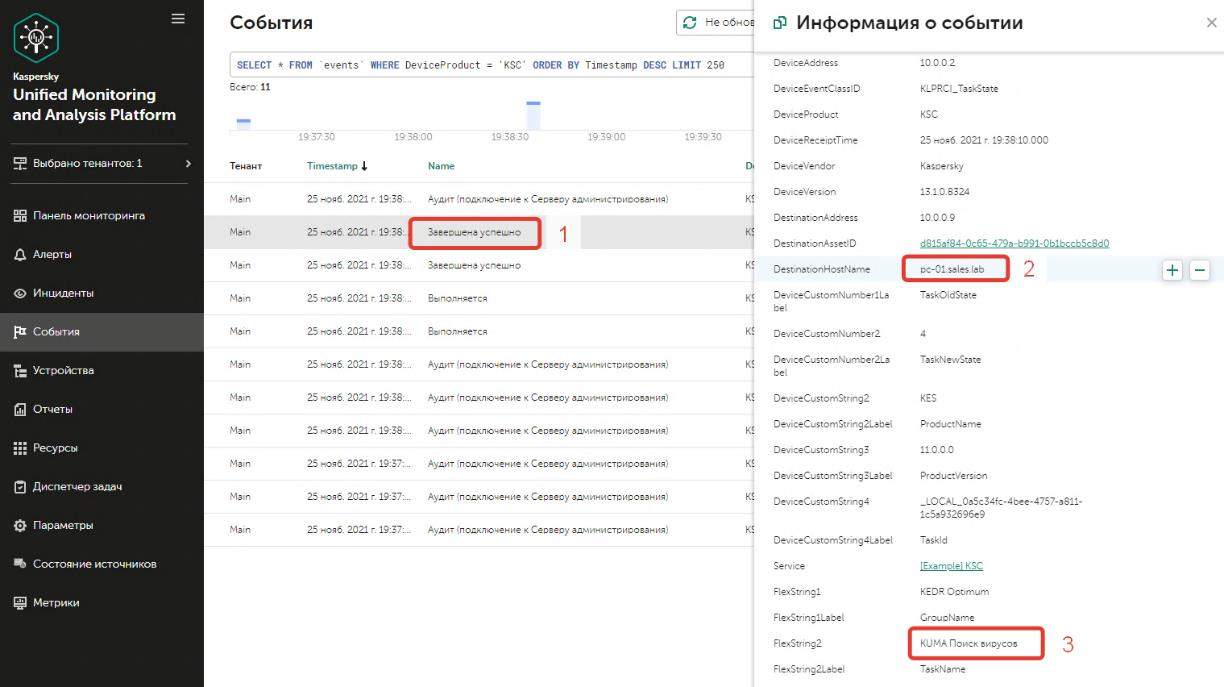

Получены события подключения KUMA к KSC – события аудита.

Получены события о выполнении задачи поиска вирусов на KSC.

В KSC присутствуют события обнаружения вируса, подключения KUMA, выполнения задачи поиска вирусов.

No comments to display

No comments to display