Интеграция CyberTrace с KUMA

Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и НЕ является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в Онлайн-справке на продукт: https://support.kaspersky.com/help/KUMA/3.2/ru-RU/217924.htm

Описание CyberTrace: https://support.kaspersky.ru/datafeeds/about/13850?_ga=2.203307089.1316632250.1728285594-385727687.1689681277

Видеоматериалы CyberTrace: https://rutube.ru/plst/1042259/

Ссылка на актуальный дистрибутив CyberTrace : https://support.kaspersky.com/datafeeds/download/15920#block0

Системные требования для CyberTrace

Минимальные системные требования (обработка ~4K EPS): 8 vCPU; 20 RAM; 200 HDD

- OC – Linux x64 (CentOS 7.x/8.x или RedHat 7.x предпочтительно, но зависит от стандартов и политик организации)

- RAM – как минимум 16 ГБ должно быть свободно для использования только СТ

- HDD – не менее 100ГБ доступных в /opt (без использования Retroscan, для продуктивного сервера потребуется около 1ТБ)

- Network – сетевой интерфейс 1Гбит/с со статическим IP

Подробнее: https://support.kaspersky.com/help/CyberTrace/4.4/ru-RU/270383.htm

Для загрузки фидов Лаборатории Касперского нужен доступ до https://wlinfo.kaspersky.com (TCP/443). Важно: НЕ должен подменяться сертификат (SSL inspection) на периметре при доступе к ресурсу. Для загрузки других фидов может потребоваться доступ, в зависимости от их размещения.

Установка CyberTrace на Linux

Распаковать загруженный архив:

tar -C /opt -xvzf CyberTrace-rpm.tar.gz --no-same-ownerПереход в папку установки:

cd /opt/cybertraceУчетная запись пользователя, выполняющего установку DEB|RPM-пакета, должна иметь права root.

Запуск скрипта установки:

./run.sh installУстановка CyberTrace выполняется в каталог /opt/kaspersky/ktfs.

После установки DEB|RPM пакета скрипт установки автоматически запускает конфигуратор, в котором нужно прочитать и принять лицензионное соглашение (EULA). После этого выполняется запуск сервисов CyberTrace: cybertrace_db и cybertrace.

Вход в веб-интерфейс по адресу https://<IP_or_Hostname>, УЗ по умолчанию admin / CyberTrace!1

Отключите фаервол на ОС или откройте доступ до нужных портов для работы CyberTrace

Настройка на стороне CyberTrace

Вход в CyberTrace по: https://<IP_or_Hostname>, пароль по умолчанию: admin / CyberTrace!1

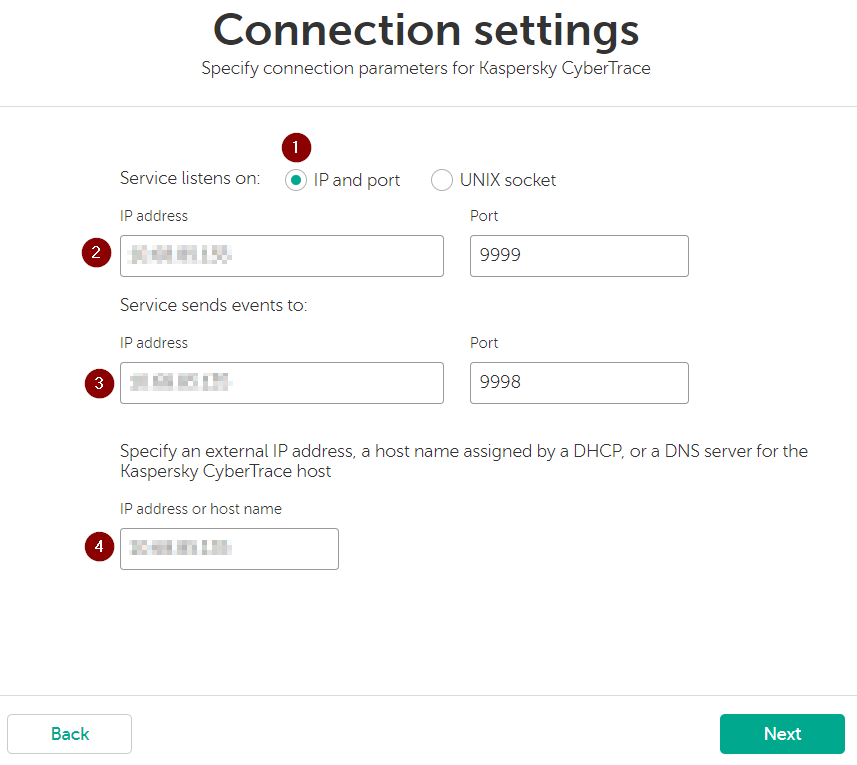

При первом входе после установки CyberTrace появится окно мастера первоначальной настройки (Initial Setup Wizard), в котором необходимо:

- Выбрать используемую SIEM-систему: в данном примере это KUMA

- Указать параметры подключения для используемой SIEM-системы: IP-адрес интерфейса сервера CyberTrace. В последнем поле указать IP-адрес интерфейса или Hostname сервера CyberTrace.

- Опционально указать настройки прокси-сервера

- Опционально импортировать файл лицензионного ключа и файл сертификата для возможности загрузки коммерческих потоков данных об угрозах

- Указать потоки данных об угрозах, использование которых планируется в Kaspersky CyberTrace.

Для завершения первоначальной настройки нажать Close.

После завершения первоначальной настройки рекомендуется изменить пароль администратора, используемый по умолчанию.

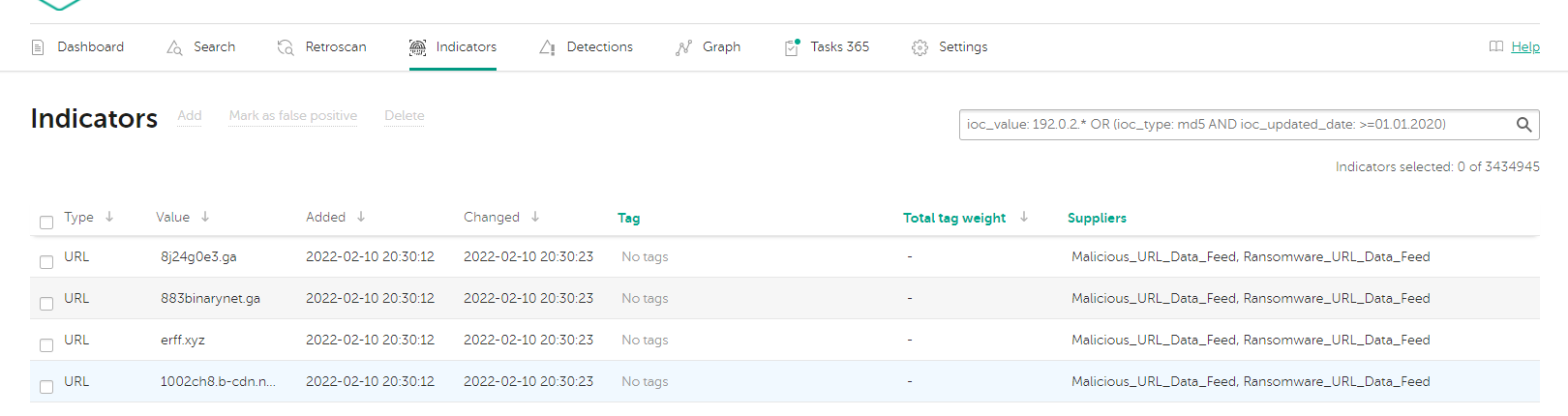

Проверить успешность загрузки индикаторов компрометации можно следующим способом:

- Перейдите во вкладку Indicators и убедитесь в наличии индикаторов компрометации

- Перейдите во вкладку Dashboard -> виджет Supplier statistics и проверьте, что столбец Indicators для каждого фида отличен от 0.

Настройка на стороне KUMA

Начиная с версии 3.2 в KUMA доступно 2 метода интеграции с CyberTrace для потокового обогащения событий данными об индикаторах компрометации:

- С использованием API CyberTrace

- С помощью Kaspersky CyberTrace Service

Интеграция с использованием API CyberTrace

Данный метод позволяет отправлять большое количество объектов одним запросом на API-интерфейс CyberTrace. Рекомендуется применять в системах с большим потоком (>50k EPS) событий. Производительность Сybertrace-http значительно превосходит показатели прежнего метода cybertrace, который по-прежнему доступен для обеспечения обратной совместимости.

В веб-интерфейсе CyberTrace создайте новую учетную запись пользователя, которая будет использоваться KUMA для подключения к API CyberTrace. Для этого перейдите в раздел Settings -> Users и нажмите Add new user. В появившемся окне New user укажите следующие параметры:

- Login - <имя учетной записи пользователя>

- Password - <пароль учетной записи пользователя>

- Confirm password - <пароль учетной записи пользователя>

- Role - Analyst

Нажмите Add.

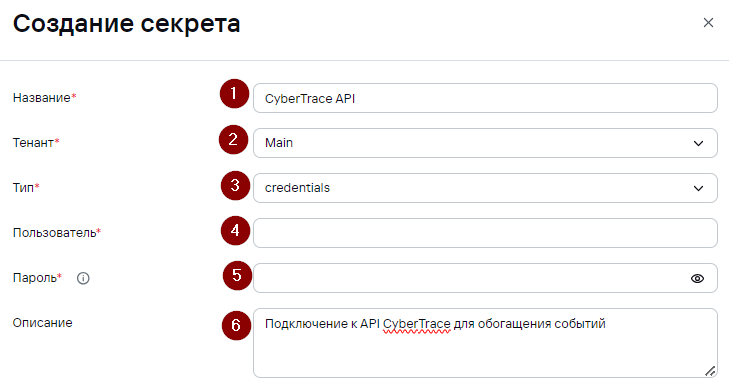

Далее в веб-интерфейсе KUMA создайте секрет для подключения к API CyberTrace: перейдите в Ресурсы -> Секреты и нажмите Добавить. В появившемся окне укажите следующие параметры:

- Название - <название секрета>

- Тенант - <название тенанта, например, Main>

- Тип - credentials

- Пользователь - <Имя пользователя, созданного на предыдущем шаге>

- Пароль - <Пароль, созданного пользователя на предыдущем шаге>

- Описание (опционально)

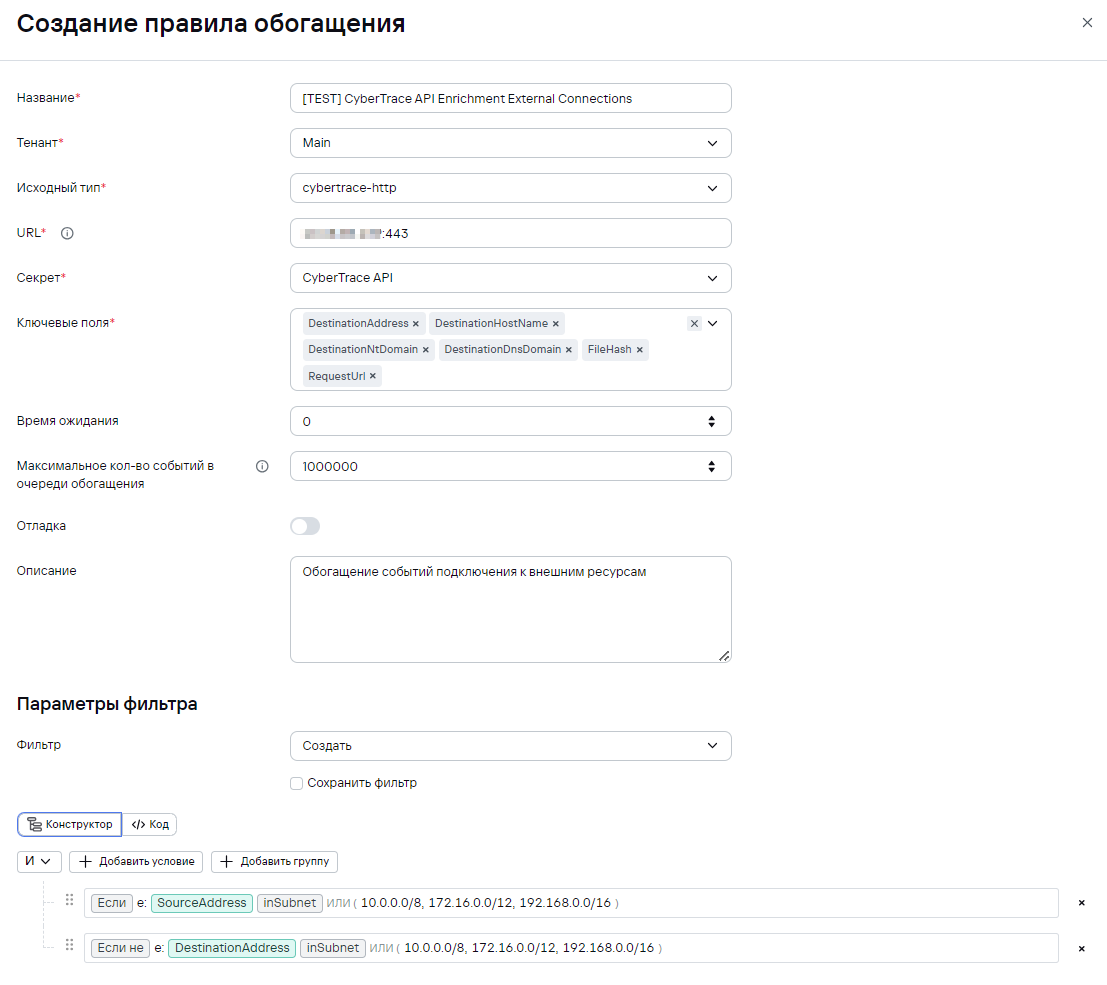

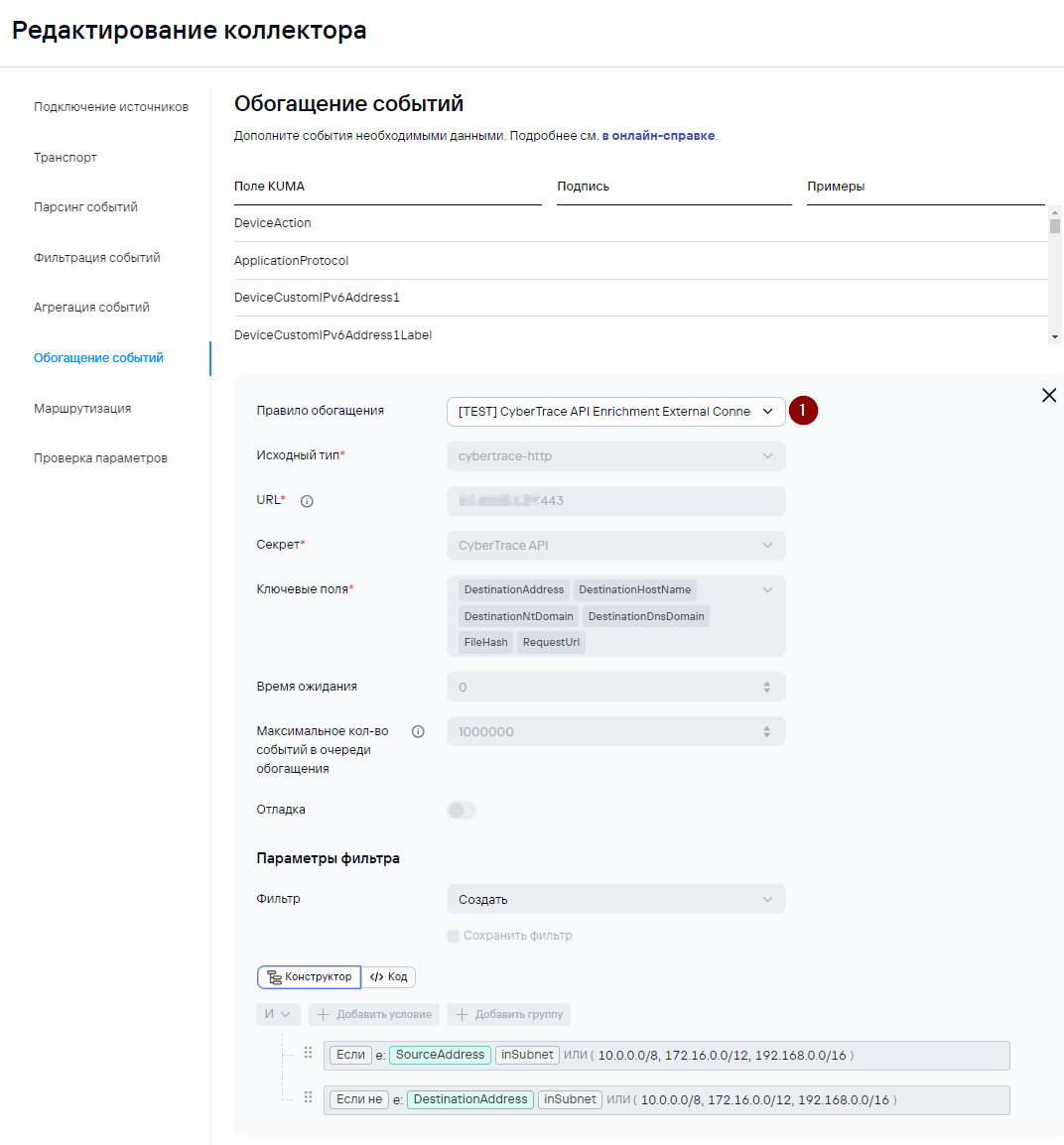

Создайте правило обогащения в веб-интерфейсе KUMA: перейдите в Ресурсы -> Правила обогащения и нажмите Добавить. В появившемся окне укажите следующие параметры:

- Название - <название правила обогащения>

- Тенант - <название тенанта, например, Main>

- Исходный тип - cybertrace-http

- URL - <IP-адрес/FQDN сервера CyberTrace>:443

- Секрет - <секрет, созданный на предыдущем шаге>

- Ключевые поля - <поля, значения которых будут передаваться в CyberTrace на анализ. Как пример, укажите поля со скриншота ниже>

- Время ожидания - 0

- Максимальное кол-во событий в очереди обогащения - 1000000

- Описание (опционально)

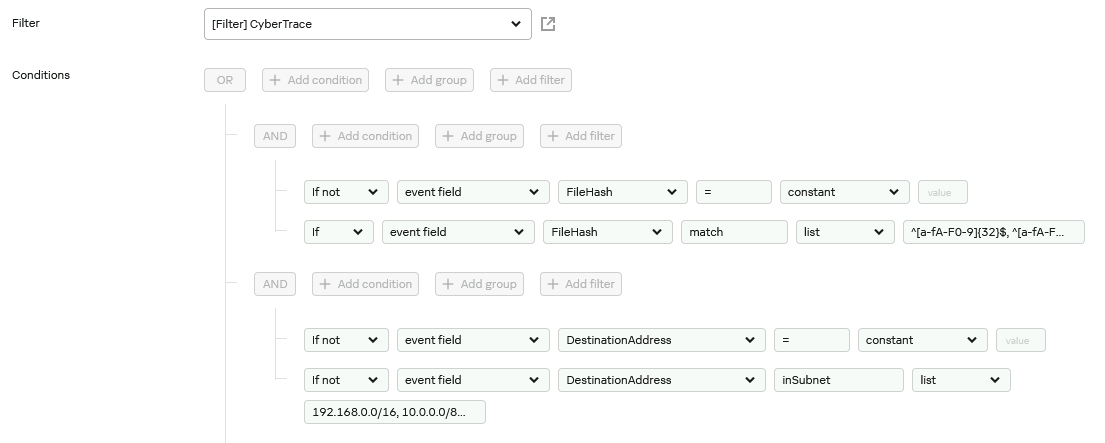

- Параметры фильтра - <условия срабатывания правила обогащения. В качестве примера, ниже используется набор условий, при котором правило будет срабатывать для событий обращения внутренних IP-адресов к внешним IP-адресам>

Пример готового кода для добавления в правило обогащения:

SourceAddress insubnet [

'10.0.0.0/8',

'172.16.0.0/12',

'192.168.0.0/16'

]

AND NOT DestinationAddress insubnet [

'10.0.0.0/8',

'172.16.0.0/12',

'192.168.0.0/16'

]Указываем поля DestinationHostName | RequestURL и DestinationNtDomain | DestinationDnsDomain, потому что в событии может быть только одно поле из пары. Если есть оба поля, коннектор CyberTrace в KUMA возьмет только уникальное значение и отправит в CyberTrace на анализ

Если объекты (IP, URL, Domain, Hash) расположены в “кастомных” полях, напр., DeviceCustomString1, то можно создать отдельное правило обогащения, в котором в качестве ключевого поля будет указано необходимое "кастомное" поле/поля

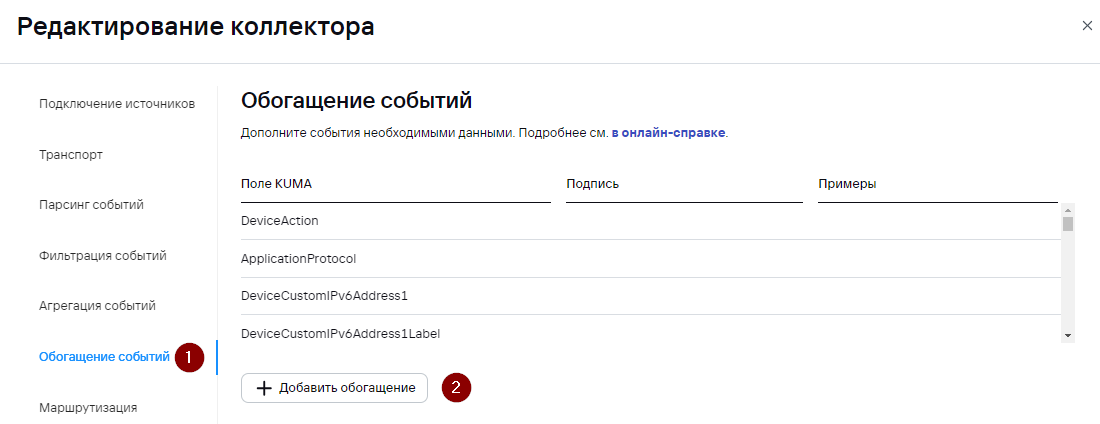

Добавьте созданное правило обогащения в параметрах сервиса коллектора (или коррелятора): перейдите в Ресурсы -> Активные сервисы и нажмите на название сервиса коллектора . В появившемся окне Редактирование коллектора перейдите на шаг Обогащение событий и в секции справа нажмите Добавить обогащение.

В поле Правило обогащения выберите ранее созданное правило обогащения.

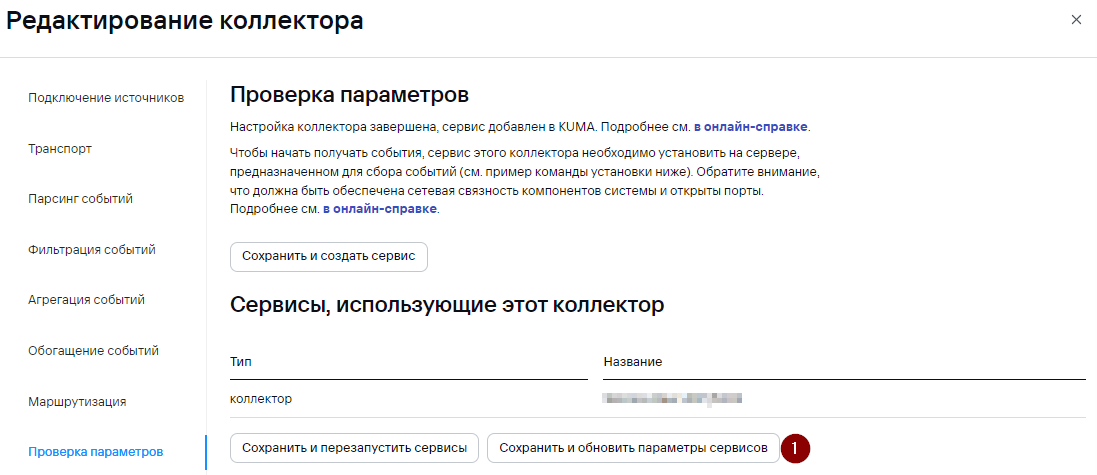

После добавления правила обогащения перейдите на шаг Проверка параметров и нажмите Сохранить и обновить параметры сервисов для применения изменений конфигурации коллектора.

Интеграция с помощью Kaspersky CyberTrace Service

Для повышения прозводительности, можно изменять число рабочих процессов коллектора (1 шаг настройки) / самого правила обогащения (для асинхронных задач эффективнее работа)

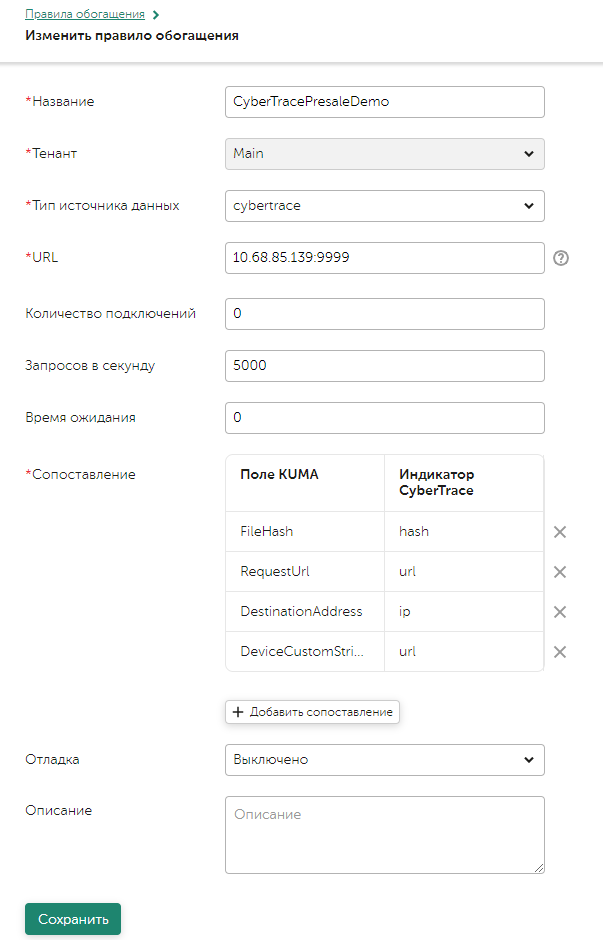

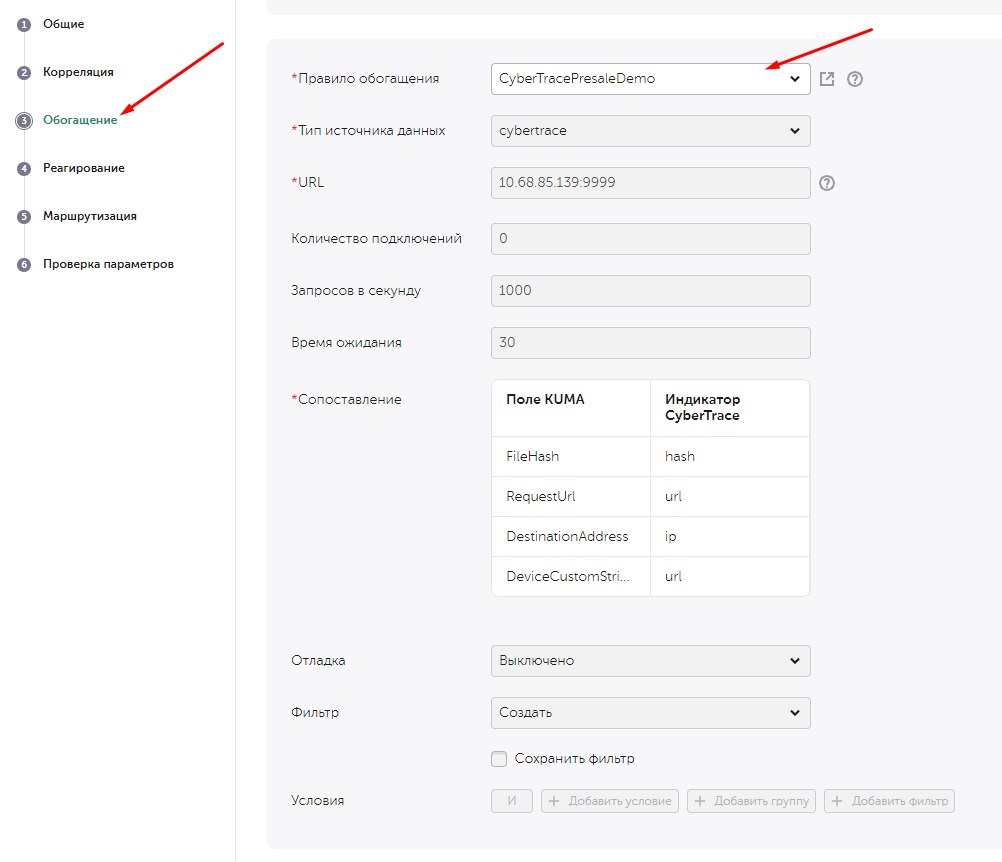

В KUMA перейдите в раздел Ресурсы - Правила обогащения. Нажмите на кнопку Добавить правило обогащения. В поле URL укажите IP адрес CyberTrace, остальные поля заполните по аналогии со скриншотом ниже. Затем нажмите на кнопку Сохранить.

Для снижения нагрузки на CyberTrace рекомендуется использовать фильтр на правиле обогащении, пример фильтра из пресейл пака: https://box.kaspersky.com/f/39a48398202543dbb9c9/

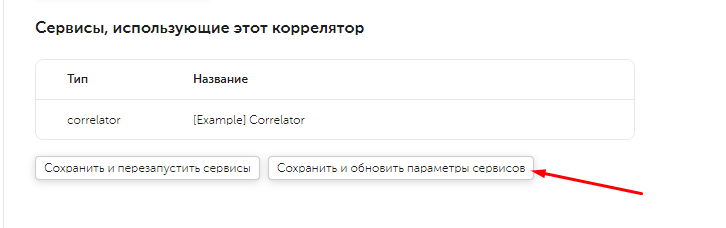

Добавьте созданное правило обогащения на нужные коллеторы или корреляторы. Ниже пример добавления в коррелятор.

После выполнения настроек необходимо сохранить и обновить (можно и перезапустить) параметры ресурса.

Проверка работы интеграции CyberTrace с KUMA

Подразумевается, что настроена интеграция событий с KSC на KUMA, на хосте, где будет проводиться тест установлен KES с последними обновлениями. Иначе используйте другие системы, с которыми осуществлена интеграция по событиям.

В CyberTrace в разделе Индикаторы, скопируйте любой URL из списка содержимых.

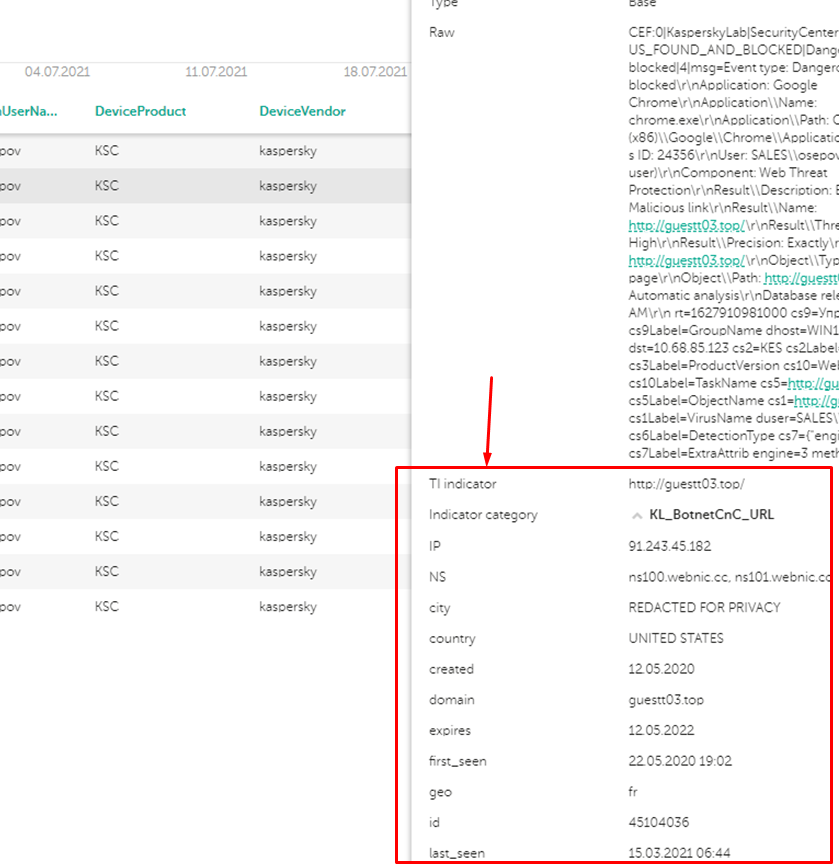

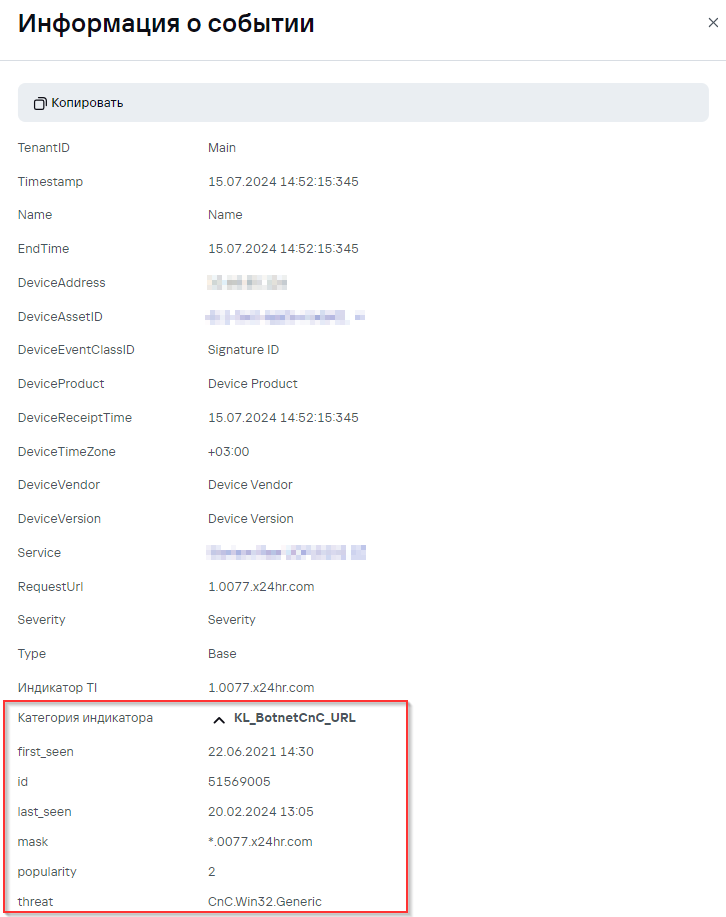

С хоста, где установлен KES осуществите переход в браузере по ссылке, например - http://www.kasprsky.com/test/wmuf и получите "отбивку" от KES. Через некоторое время появится событие от KSC. В событии будет обращение по вредоносной ссылке с дополнительным контекстом от CyberTrace, пример ниже:

Сопоставление названия фида и категории https://support.kaspersky.com/help/CyberTrace/5.0/ru-RU/166083.htm

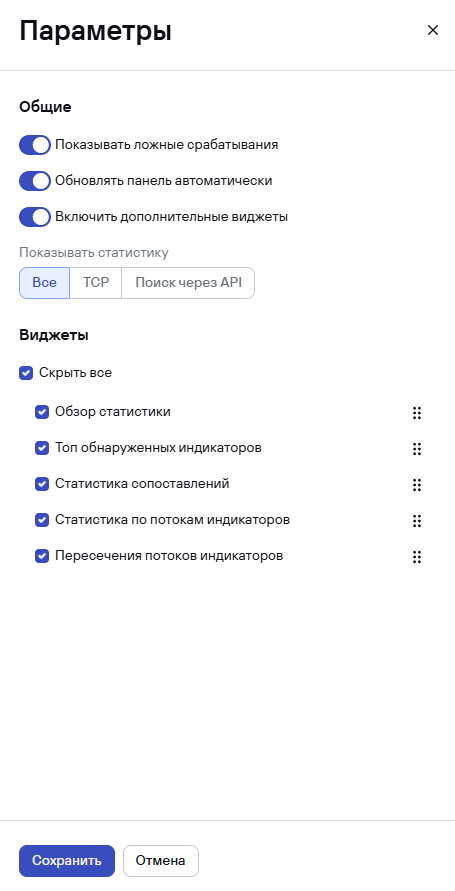

Количество обнаружений на основе объектов, полученных от KUMA, можно увидеть в дашборде статистики на CyberTrace, для Отображения и обновления информации в разделе Информационная панель:

Включите опции:

Не забудьте нажать кнопку Сохранить.

В качестве упрощенного варианта проверки корректной работы обогащения CyberTrace можно отправить тестовое событие в коллектор с помощью утилиты netcat или утилиты kuma. В примере ниже используется тестовое событие в формате CEF, отправленное средствами netcat.

Для коллектора с транспортом TCP:

nc <IP-адрес> <порт> <<< 'CEF:Version|Device Vendor|Device Product|Device Version|Signature ID|Name|Severity|request=<любой URL из вкладки Indicators CyberTrace>'

Для коллектора с транспортом UDP:

nc -u <IP-адрес> <порт> <<< 'CEF:Version|Device Vendor|Device Product|Device Version|Signature ID|Name|Severity|request=<любой URL из вкладки Indicators CyberTrace>'

Пример обогащенного события на скриншоте ниже

Для создания алертов и отслеживания обращений к IP-адресам/доменам/URL, информация о которых есть в фидах CyberTrace, необходимо привязать к коррелятору следующие правила корреляции из SOC Package:

R201_Обнаружено соединение с подозрительным IP-адресом

R202_Обнаружено обращение на подозрительный Domain

R203_Обнаружено обращение на подозрительный URL

No comments to display

No comments to display