Интеграция CyberTrace с KUMA

Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и НЕ является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в Онлайн-справке на продукт: https://support.kaspersky.com/help/KUMA/3.2/ru-RU/217924.htm

Ссылка на актуальный дистрибутив CyberTrace : https://support.kaspersky.com/datafeeds/download/15920#block0

Системные требования для CyberTrace

Минимальные системные требования (обработка ~4K EPS): 8 vCPU; 20 RAM; 200 HDD

- OC – Linux x64 (CentOS 7.x/8.x или RedHat 7.x предпочтительно, но зависит от стандартов и политик организации)

- RAM – как минимум 16 ГБ должно быть свободно для использования только СТ

- HDD – не менее 100ГБ доступных в /opt (без использования Retroscan, для продуктивного сервера потребуется около 1ТБ)

- Network – сетевой интерфейс 1Гбит/с со статическим IP

Подробнее: https://support.kaspersky.com/help/CyberTrace/4.4/ru-RU/270383.htm

Для загрузки фидов Лаборатории Касперского нужен доступ до https://wlinfo.kaspersky.com (TCP/443). Важно: НЕ должен подменяться сертификат (SSL inspection) на периметре при доступе к ресурсу. Для загружки других фидов может потребоваться доступ, в зависимости от их размещения.

Установка CyberTrace на Linux

Распаковать загруженный архив:

tar -C /opt -xvzf CyberTrace-rpm.tar.gz --no-same-ownerПереход в папку установки:

cd /opt/cybertraceУчетная запись пользователя, выполняющего установку DEB|RPM-пакета, должна иметь права root.

Запуск скрипта установки:

./run.sh installУстановка CyberTrace выполняется в каталог /opt/kaspersky/ktfs.

После установки DEB|RPM пакета скрипт установки автоматически запускает конфигуратор, в котором нужно прочитать и принять лицензионное соглашение (EULA). После этого выполняется запуск сервисов CyberTrace: cybertrace_db и cybertrace.

Вход в веб-интерфейс по адресу https://<IP_or_Hostname>, УЗ по умолчанию admin / CyberTrace!1

Отключите фаервол на ОС или откройте доступ до нужных портов для работы CyberTrace

Настройка на стороне CyberTrace

Вход в CyberTrace по: https://<IP_or_Hostname>, пароль по умолчанию: admin / CyberTrace!1

При первом входе после установки CyberTrace появится окно мастера первоначальной настройки (Initial Setup Wizard), в котором необходимо:

- Выбрать используемую SIEM-систему: в данном примере это KUMA

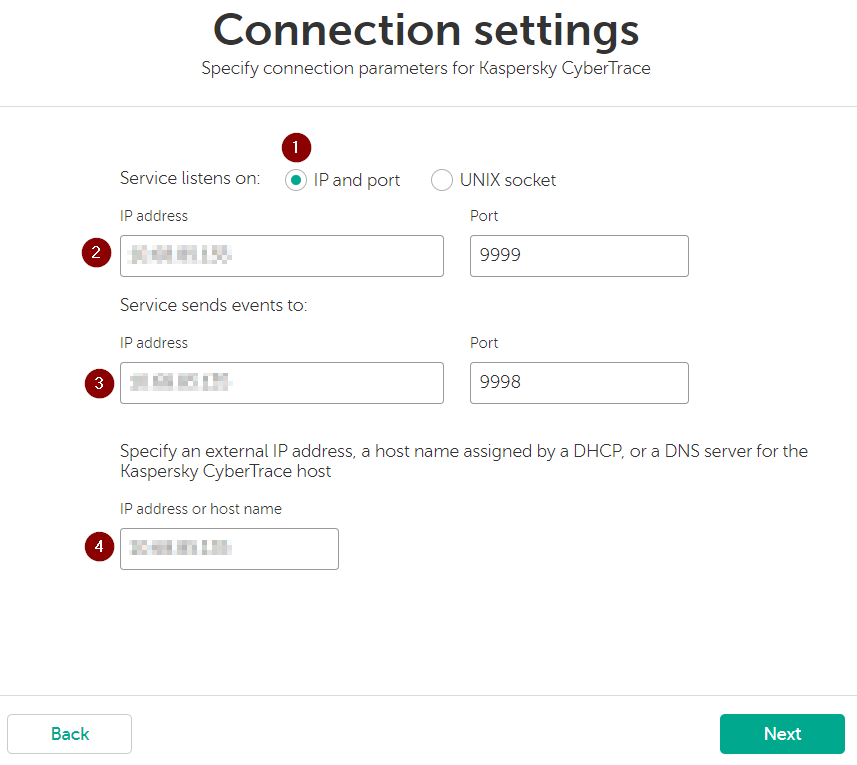

- Указать параметры подключения для используемой SIEM-системы: IP-адрес интерфейса сервера CyberTrace. В последнем поле указать IP-адрес интерфейса или Hostname сервера CyberTrace.

- Опционально указать настройки прокси-сервера

- Опционально импортировать файл лицензионного ключа и файл сертификата для возможности загрузки коммерческих потоков данных об угрозах

- Указать потоки данных об угрозах, использование которых планируется в Kaspersky CyberTrace.

Для завершения первоначальной настройки нажать Close.

Настройка на стороне KUMA

Начиная с версии 3.2 в KUMA доступно 2 метода взаимодействияинтеграции с CyberTrace для потокового обогащения событий:событий данными об индикаторах компрометации:

- По API

- С помощью Kaspersky CyberTrace Service

Обогащение CyberTraceИнтеграция по API

Обогащение CyberTraceИнтеграция с помощью Kaspersky CyberTrace Service

Для повышения прозводительности, можно изменять число рабочих процессов коллектора (1 шаг настройки) / самого правила обогащения (для асинхронных задач эффективнее работа)

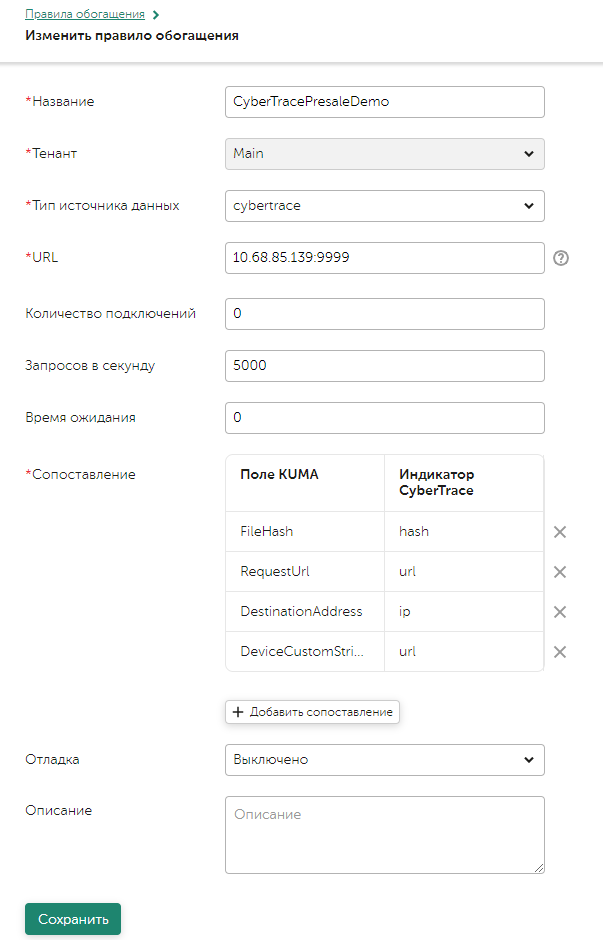

В KUMA перейдите в раздел Ресурсы - Правила обогащения. Нажмите на кнопку Добавить правило обогащения. В поле URL укажите IP адрес CyberTrace, остальные поля заполните по аналогии со скриншотом ниже. Затем нажмите на кнопку Сохранить.

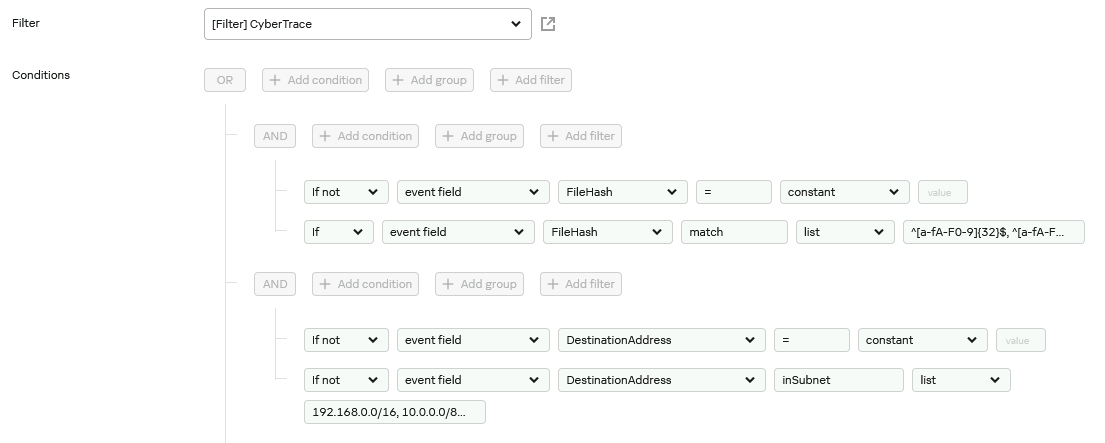

Для снижения нагружзки на CyberTrace рекомендуется использовать фильтр на правиле обогащении, пример фильтра из пресейл пака: https://box.kaspersky.com/f/39a48398202543dbb9c9/

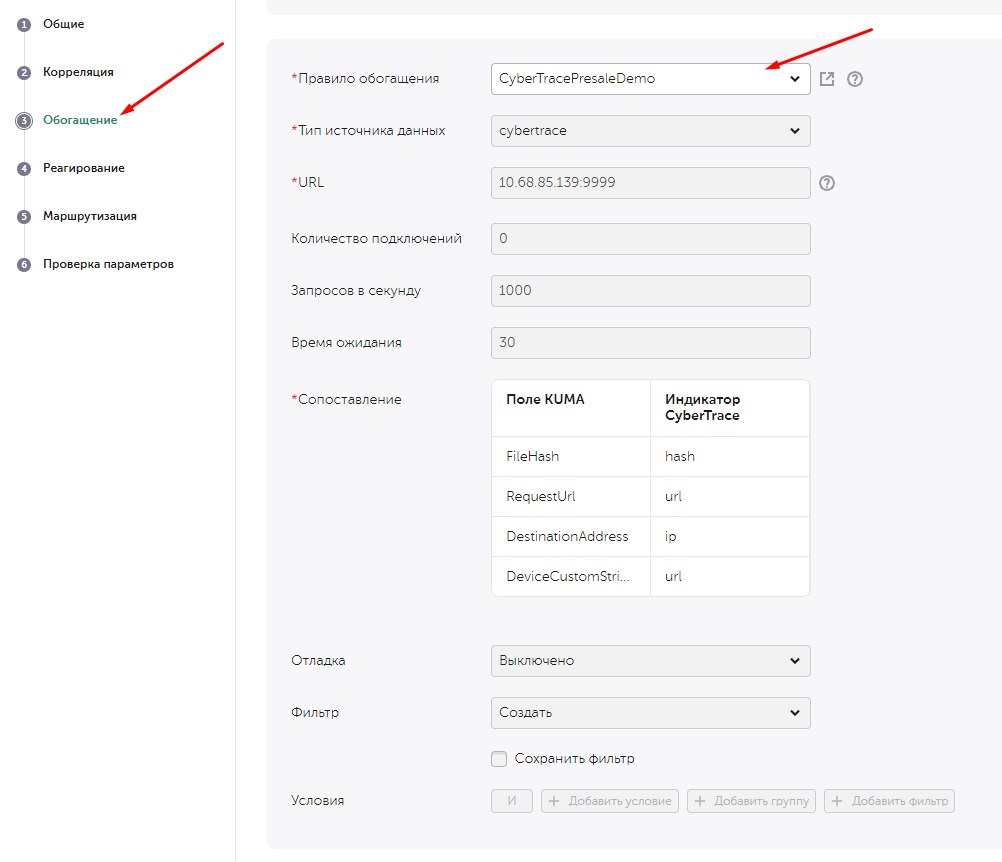

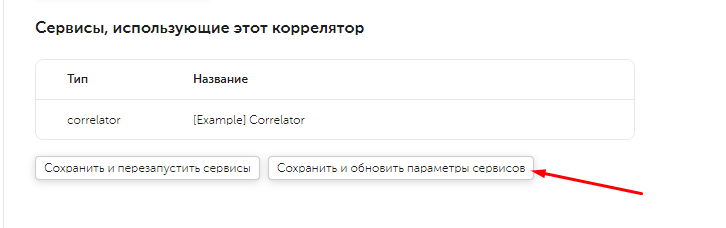

Добавьте созданное правило обогащения на нужные коллеторы или корреляторы. Ниже пример добавления в коррелятор.

После выполнения настроек необходимо сохранить и обновить (можно и перезапустить) параметры ресурса.

Проверка работы интеграции CyberTrace с KUMA

Подразумевается, что настроена интеграция событий с KSC на KUMA, на хосте, где будет проводиться тест установлен KES с последними обновлениями. Иначе используйте другие системы, с которыми осуществлена интеграция по событиям.

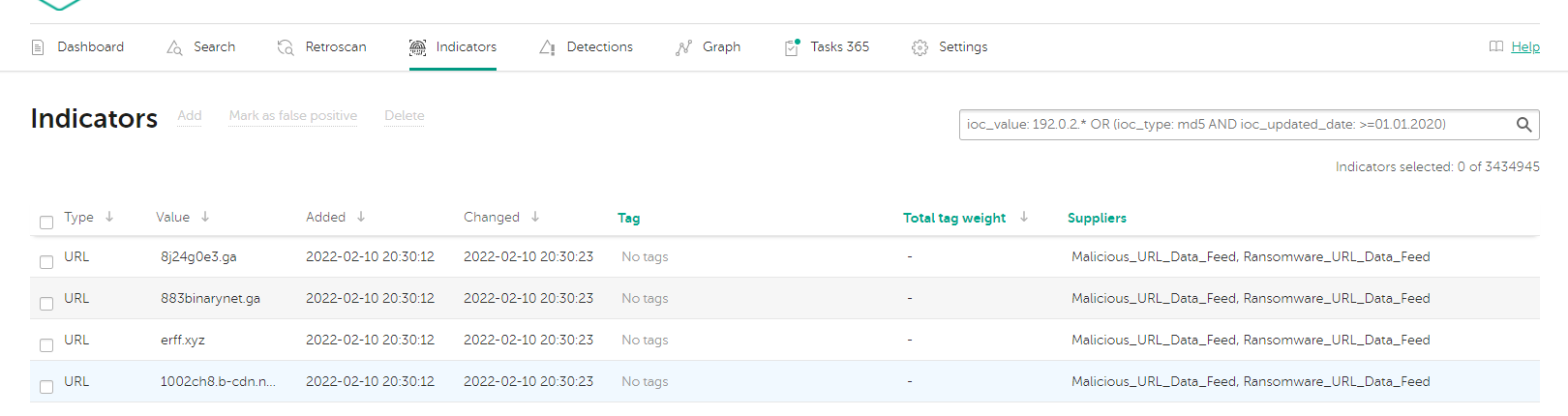

В CyberTrace в разделе Индикаторы, скопируйте любой URL из списка содержимых.

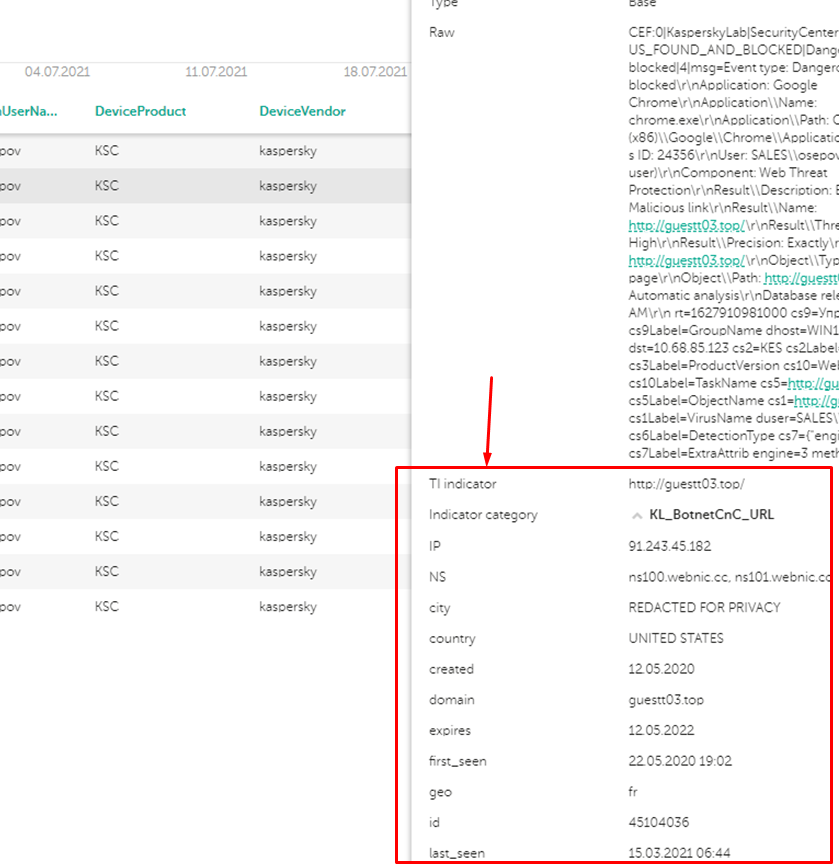

С хоста, где установлен KES осуществите переход в браузере по ссылке, например - http://www.kasprsky.com/test/wmuf и получите "отбивку" от KES. Через некоторое время появится событие от KSC. В событии будет обращение по вредоносной ссылке с дополнительным контекстом от CyberTrace, пример ниже:

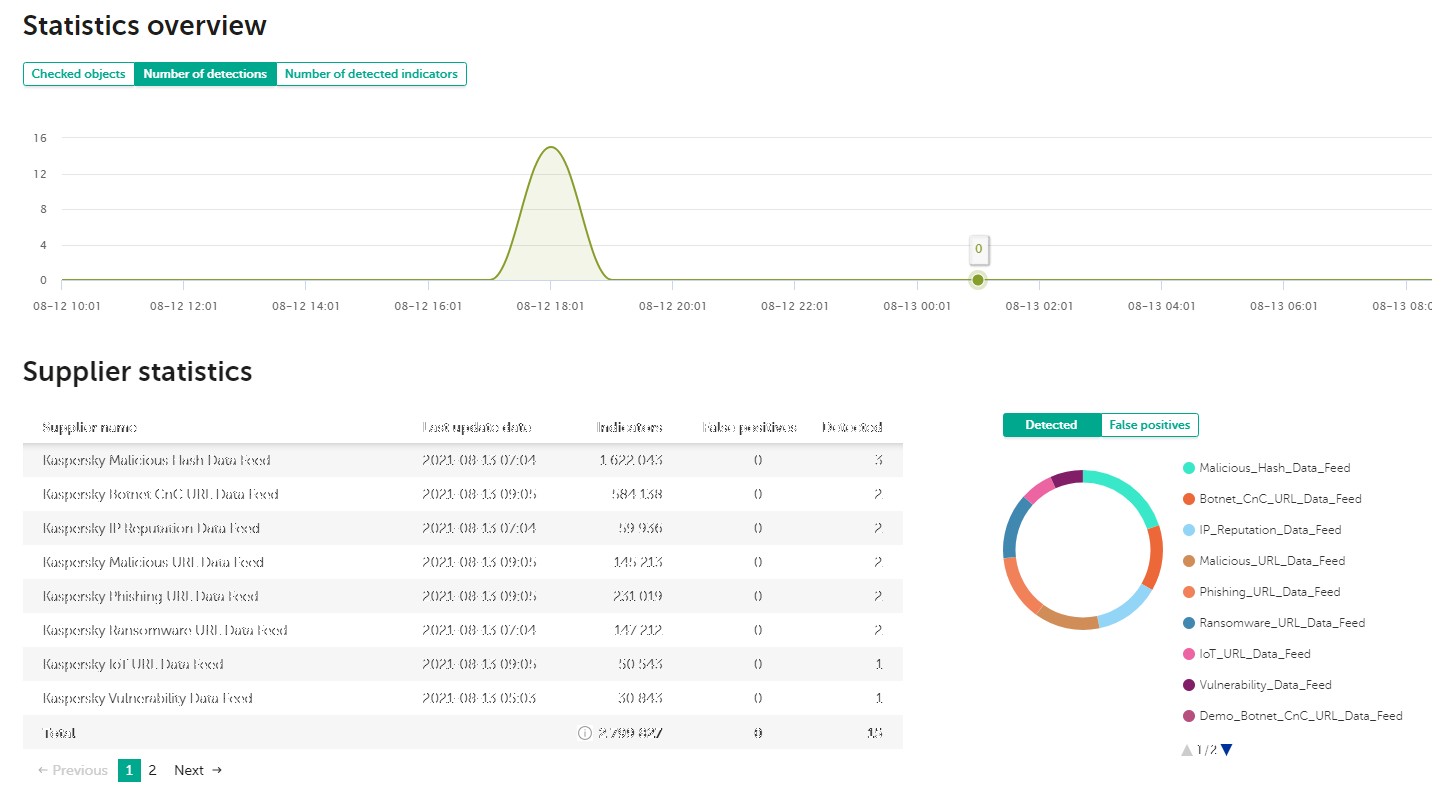

На порту 9999 CyberTrace получает запросы от KUMA по событиям. Эти запросы можно увидеть в дашборде статистики на CyberTrace: