Сбор событий AuditD с помощью Rsyslog

Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и НЕ является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в Онлайн-справке на продукт: https://support.kaspersky.com/KUMA/2.1/ru-RU/239760.htm

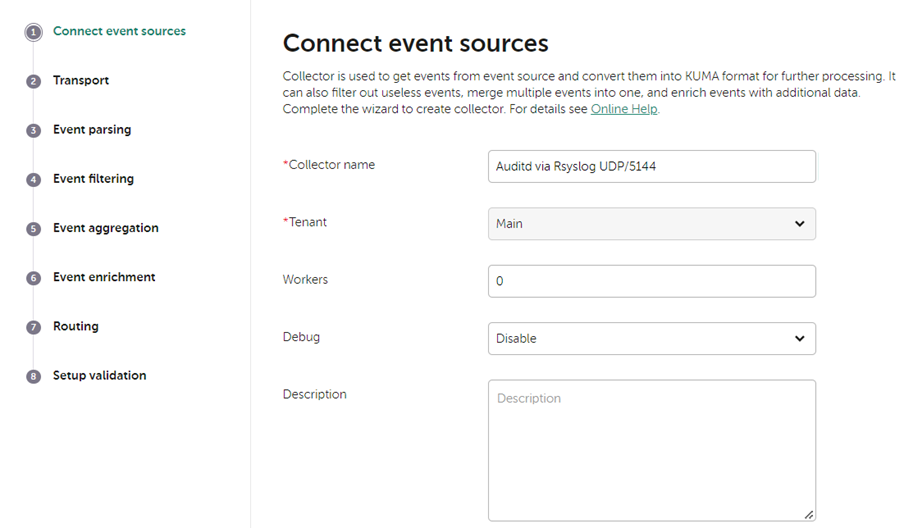

Создание коллектора KUMA

Для создания коллектора KUMA необходимо в веб-консоли KUMA перейти на вкладку Ресурсы – Коллекторы и нажать на кнопку Добавить коллектор. Также можно на вкладке Ресурсы выбрать пункт Подключить источник. В обоих случая откроется мастер подключения источников событий.

На первом шаге мастера необходимо выбрать Тенант, которому будет принадлежать коллектор и также задать Имя коллектора.

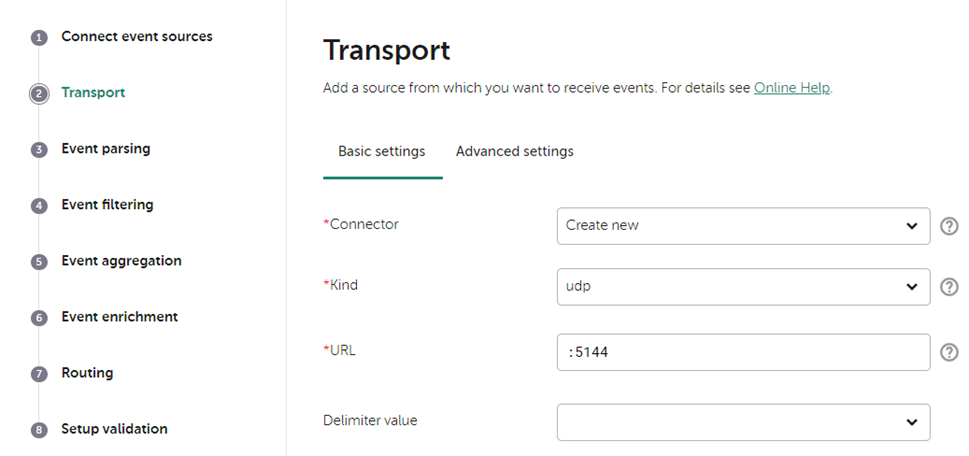

На втором шаге мастера необходимо выбрать тип подключения udp или tcp и указать порт, на котором коллектор будет ожидать входящие подключения. В данном примере выбран UDP/5144.

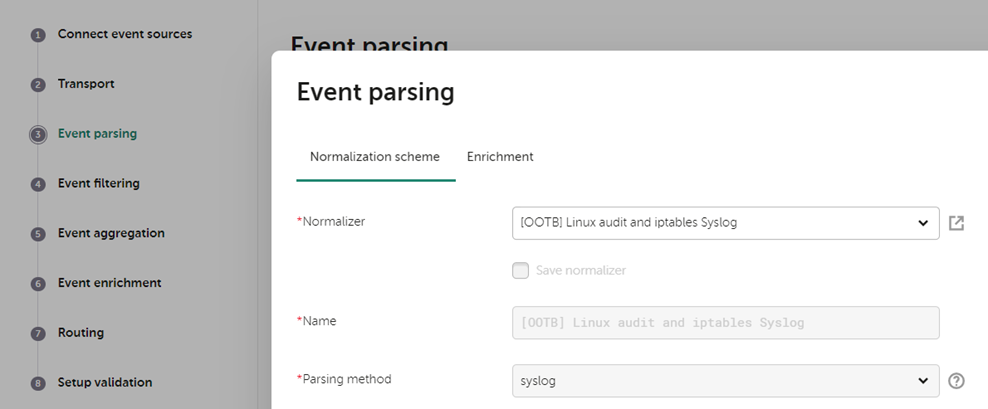

На третьем шаге мастера необходимо выбрать предустановленный нормализатор [OOTB] Linux Audit and iptables Syslog (либо парсер AuditD из PreSales Pack). В случае отсутствия указанного нормализатора, обратитесь к своему менеджеру для его получения.

Шаги мастера с четвертого по шестой можно пропустить, либо заполнить позднее по своему усмотрению.

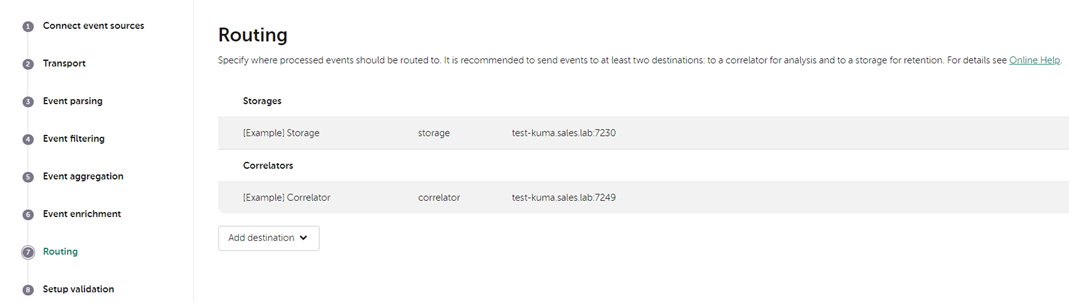

На седьмом шаге мастера необходимо указать точки назначения типа Хранилище, если требуется сохранение событий в БД и типа Коррелятор, если требуется корреляция событий.

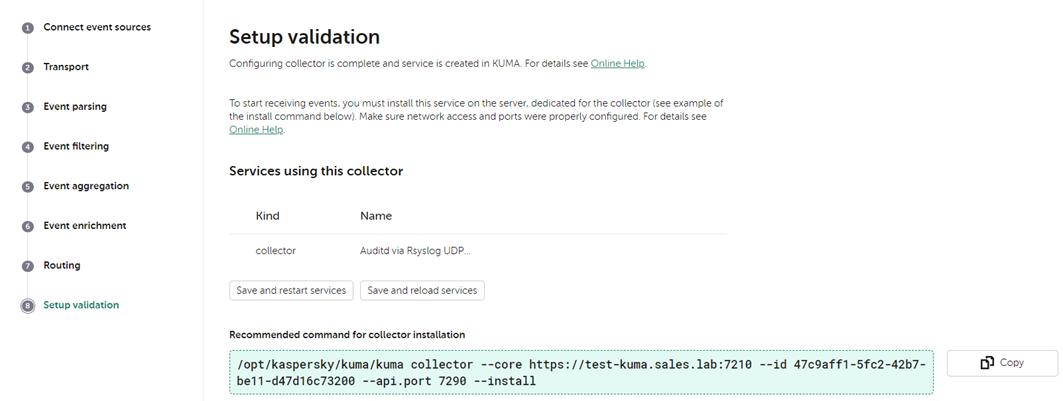

На последнем шаге мастера необходимо нажать на кнопку Сохранить и создать сервис, после чего скопировать появившуюся команду для дальнейшей установки сервиса коллектора.

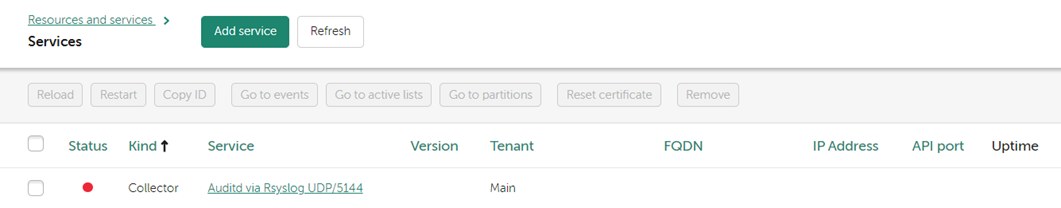

В результате на вкладке Ресурсы – Активные сервисы появится созданный сервис коллектора.

Установка коллектора KUMA

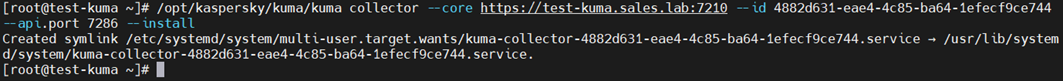

Для установки сервиса коллектора необходимо подключиться к консоли сервера коллектора KUMA.

Для установки сервиса коллектора необходимо выполнить скопированную команду.

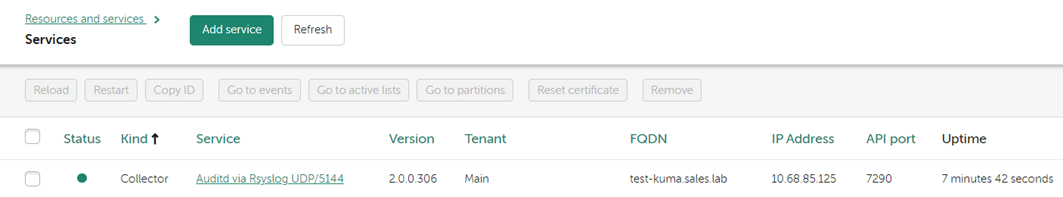

Также необходимо добавить порт коллектора в исключения фаервола и обновить параметры службы

firewall-cmd --add-port=5144/udp --permanent

firewall-cmd --reloadВ результате статус коллектора в веб-интерфейсе KUMA изменится на зеленый.

Настройка сервера источника логов

В случае наличия ошибок с доступом журналов, попробуйте отключить SELinux. Отключение SELinux вручную — SELINUX = Disabled в /etc/selinux/config и затем setenforce 0, команда getenforce для проверки.

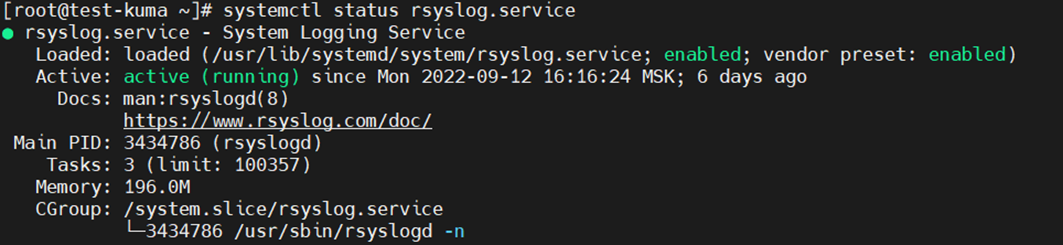

На сервере источнике логов проверьте наличие сервиса RSyslog в системе:

systemctl status rsyslog.serviceВ случае отсутствия сервиса его необходимо установить и запустить:

yum install rsyslog

systemctl enable rsyslog.service

systemctl start rsyslog.serviceДалее в папке /etc/rsyslog.d необходимо создать файл audit.conf следующего содержания:

vi /etc/rsyslog.d/audit.conf$ModLoad imfile

$InputFileName /var/log/audit/audit.log

$InputFileTag tag_audit_log:

$InputFileStateFile audit_log

$InputFileSeverity info

$InputFileFacility local6

$InputRunFileMonitor

local6.* @<ip адрес коллектора KUMA>:<порт коллектора KUMA>Для отправки событий по протоколу TCP последнюю строчку следует заменить на:

local6.* @@<ip адрес коллектора KUMA>:<порт коллектора KUMA>После сохранения изменений в файле необходимо перезапустить сервис Rsyslog командой:

systemctl restart rsyslog.serviceПроверка поступления событий

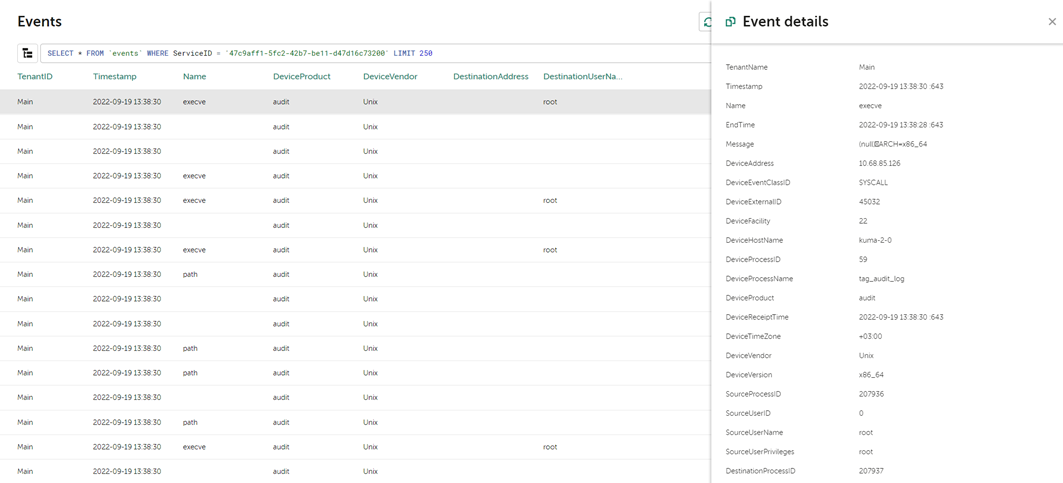

Для проверки поступления событий выберите соответствующий коллектор и нажмите на кнопку Перейти к событиям. В открывшемся окне события при нажатии на значок лупы должны появиться события Auditd.

Отправка с TLS

Предварительно нужно установить дополнительный пакет для использования TLS:

apt install rsyslog-gnutlsДалее создем конфиг:

nano /etc/rsyslog.d/50-auditd-tls.confСо следующим содержимым (без верификации сертификата сервера):

# Load necessary modules

$ModLoad imfile

$ModLoad omfwd

$ModLoad gtls

# TLS settings

$DefaultNetstreamDriver gtls

$ActionSendStreamDriverMode 1 # TLS-only

$ActionSendStreamDriverAuthMode anon # No server certificate validation

# No CA or client certs needed for anon mode

# Configure file monitoring for auditd log

$InputFileName /var/log/audit/audit.log

$InputFileTag tag_audit_log:

$InputFileStateFile audit_log

$InputFileSeverity info

$InputFileFacility local6

$InputRunFileMonitor

# Forward log lines matching the audit log tag

if $programname == 'tag_audit_log' then @@<ip адрес коллектора KUMA>:<порт коллектора KUMA>Конфиг TLS с верификацией сервера

$ActionSendStreamDriverAuthMode x509/name

$ActionSendStreamDriverPermittedPeer rsyslog-server

$DefaultNetstreamDriverCAFile /etc/rsyslog/ca.crtПосле изменений в файле необходимо перезапустить сервис Rsyslog командой:

systemctl restart rsyslog.serviceОтправка лога без заголовка syslog

Иногда необходимо отпралять события без заголовка, в этом случае используются шаблоны, ниже пример использования в конфиге:

$template onlyMSG,"%msg%\n"

$ModLoad imfile

$InputFileName /var/log/audit/audit.log

$InputFileTag tag_audit_log:

$InputFileStateFile audit_log

$InputFileSeverity info

$InputFileFacility local6

$InputRunFileMonitor

local6.* @<ip адрес коллектора KUMA>:<порт коллектора KUMA>;onlyMSG