MS WMI

Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и НЕ является официальной рекомендацией вендора.

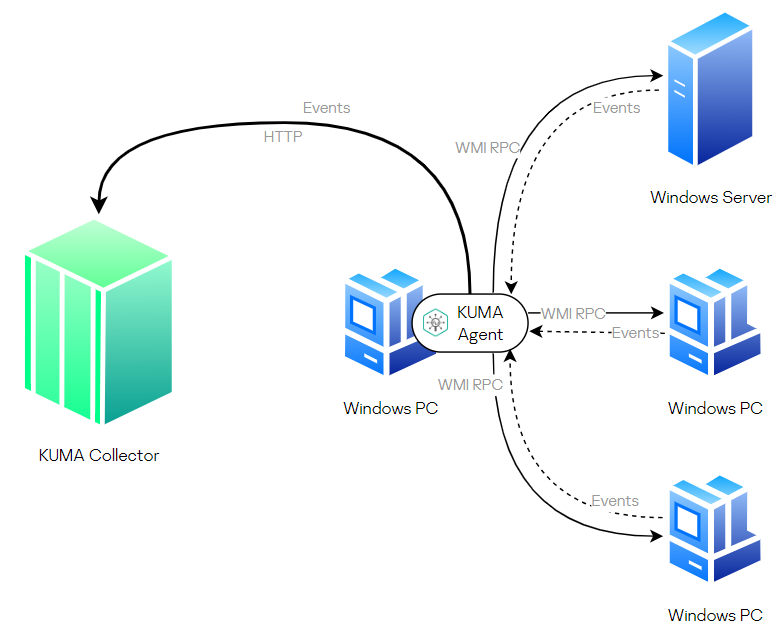

Схема работы сбора по WMI

Настройка аудита отдельного сервера

Для настройки аудита на рядовом сервере/рабочей станции необходимо:

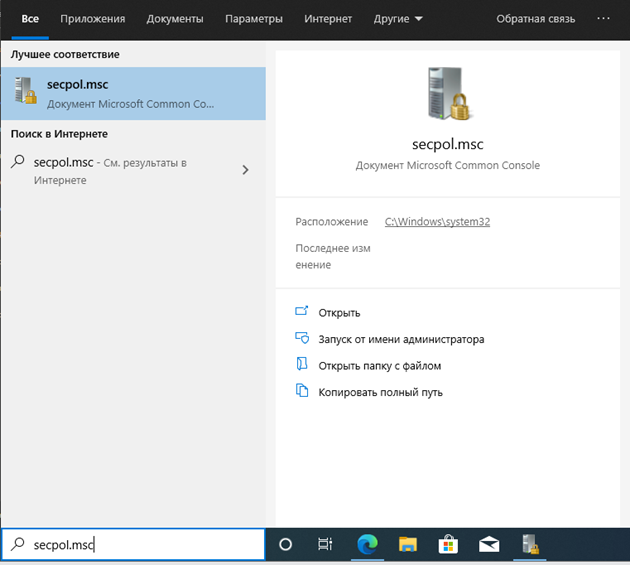

Запустить оснастку Local Security Policy - secpol.msc

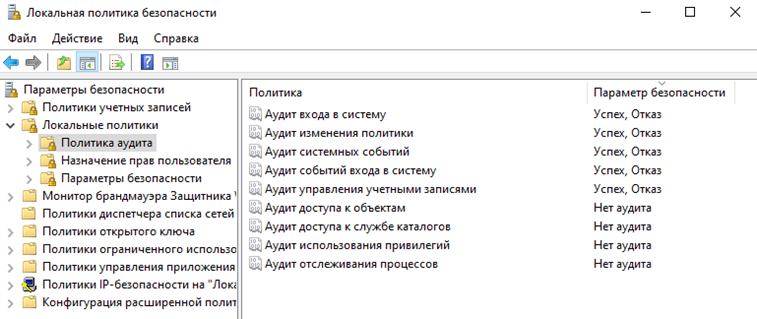

Перейти в раздел Параметры безопасности/Локальные политики/Политика аудита и включить необходимые настройки аудита успешных и не успешных попыток.

В общем случае, необходимо включить следующие параметры аудита

| Аудит входа в систему | Успех, Отказ; |

| Аудит изменения политики | Успех, Отказ; |

| Аудит системных событий | Успех, Отказ; |

| Аудит событий схода в систему | Успех, Отказ; |

| Аудит управления учетными записями | Успех, Отказ; |

Примеры рекомендованных политик можно найти тут

Настройка аудита при помощи групповой политики

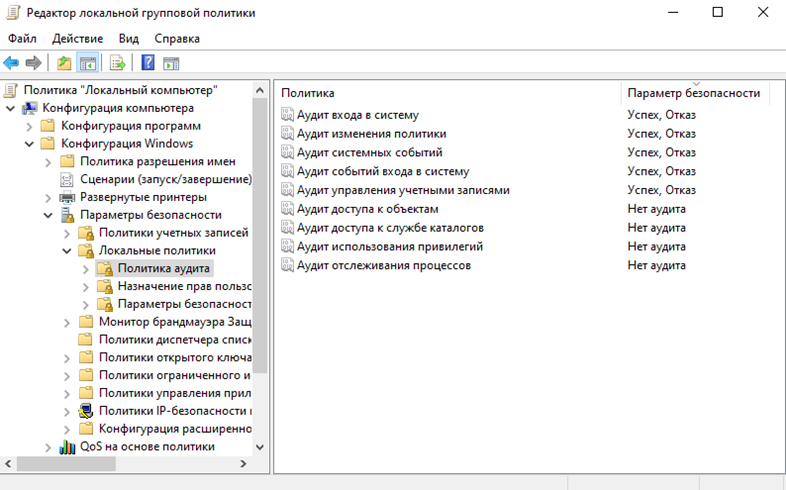

Для централизованной настройки аудита при помощи групповых политик домена, необходимо запустить оснастку Group Policy Management, выбрать нужную политику и перейти к редактированию –– запустится Group Policy Management Editor. На примере, представленном ниже, настройка аудита выполняется в рамках Default Domain Policy:

В случае, если предполагается сбор журналов Windows c большого количества серверов, или если установка агентов на контроллеры домена не допускается, рекомендуется использовать перенаправление журналов на отдельные серверы с настроенной службой Windows Event Collector.

Примеры рекомендованных политик можно найти тут

Настройка сервера - источника событий

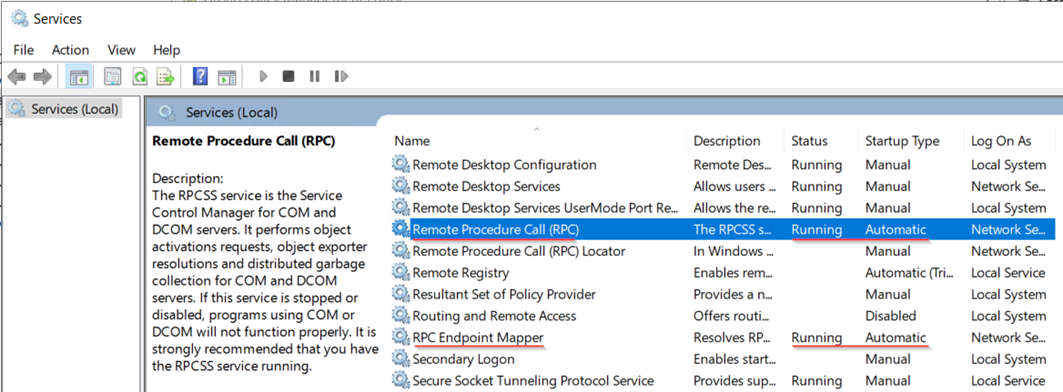

На сервере –– источнике событий должны быть запущены следующие сервисы:

- Remote Procedure Call (RPC);

- RPC Endpoint Mapper.

Обозначенные выше сервисы могут быть запущены из оснастки Службы в Windows.

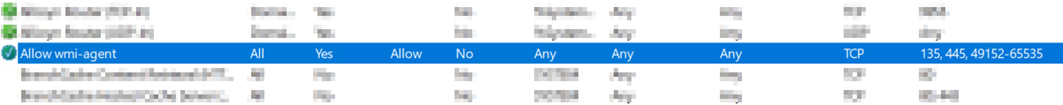

Также на сервере источнике событий должны быть открыты порты TCP: 135, 445, 5985, 49152-65535. Открыть данные порты для входящих подключений можно с помощью оснастки Брандмауэра защитника Windows в режиме повышенной безопасности.

Для проверки доступности целевых серверов –– источников событий с компьютера, на котором планируется установка wmi-агента можно выполнить следующую команду из PowerShell:

Get-WmiObject -Namespace "root\cimv2" -Class Win32_Process -Impersonation 3 -ComputerName <hostname целевой машины>Проверка работы выполнения удаленных WMI запросов на источнике

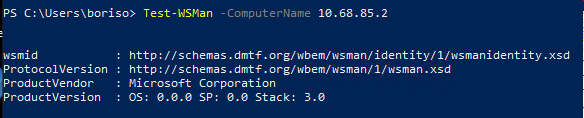

Выполните с хоста, где планируется к установке KUMA Agent следующую команду в PowerShell для проверки работы WinRM на удаленой машине:

Test-WSMan -ComputerName <Имя компьютера или IP>При успешной проверке получим следующий результат:

Для проверки доступа к журналам по WMI, можно выполнить следующую команду (не обязательно дожидаться конца выполнения запроса, если будет ошибка она сразу появится):

$strComputer = "dc-01.sales.lab"

$colLogFiles = Get-WmiObject -Class Win32_NTEventLogFile -ComputerName $strComputer | Where-Object {$_.LogFileName -eq 'security'}

foreach ($objLogFile in $colLogFiles)

{

"Record Number: " + $objLogFile.NumberOfRecords

"Maximum Size: " + $objLogFile.MaxFileSize

}Создание коллектора KUMA

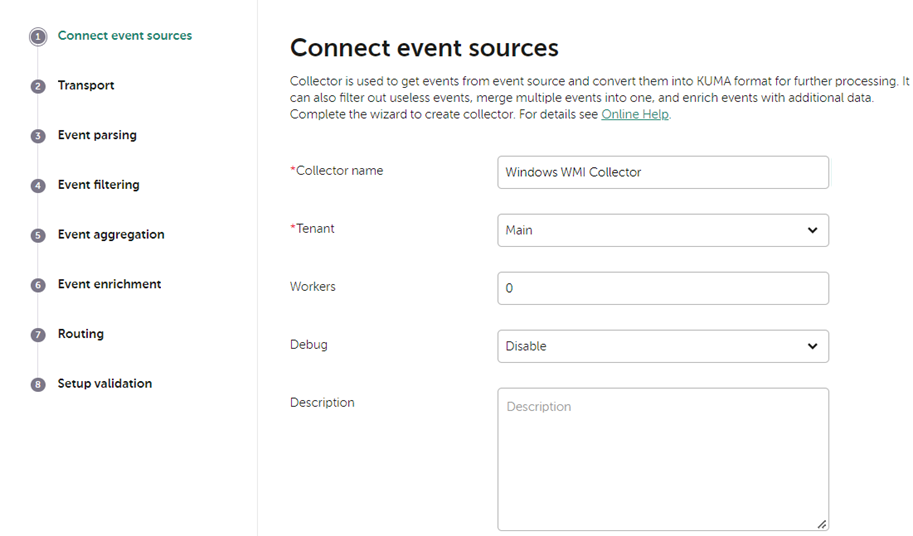

Для создания коллектора в веб-интерфейсе KUMA перейдите на вкладку Ресурсы –– Коллекторы и нажмите на кнопку Добавить коллектор. Также можно на вкладке Ресурсы нажать на кнопку на кнопку Подключить источник событий.

После выполнения указанных действий откроется соответствующий мастер. На первом шаге необходимо выбрать Имя коллектора и Тенант, к которому он будет принадлежать.

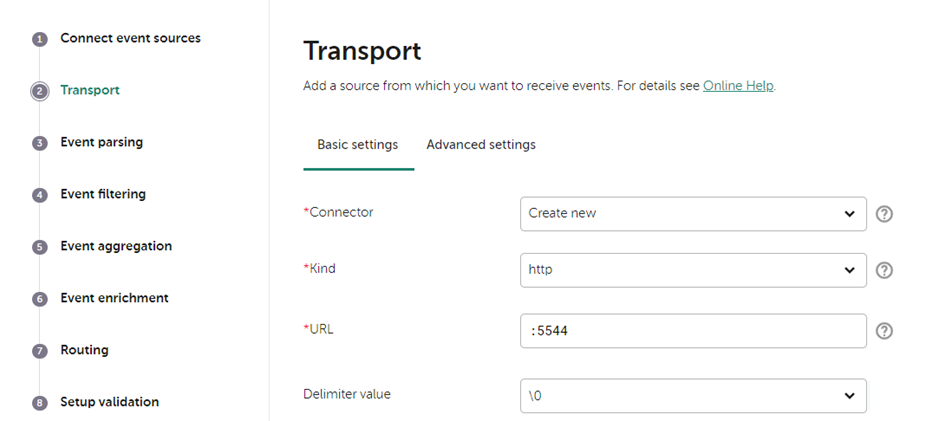

На втором шаге мастера необходимо выбрать транспорт. В данном случае рекомендуется использовать http. В поле URL необходимо указать порт, на котором коллектор будет ожидать соединение от агента. В качестве разделителя необходимо указать \0.

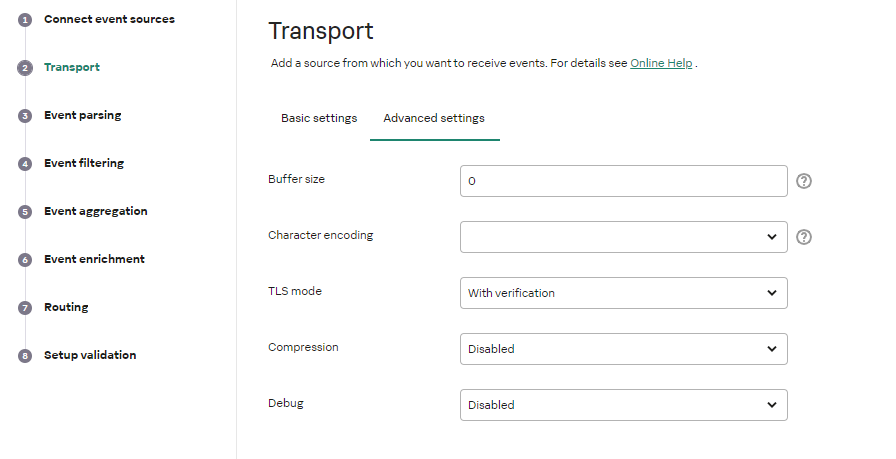

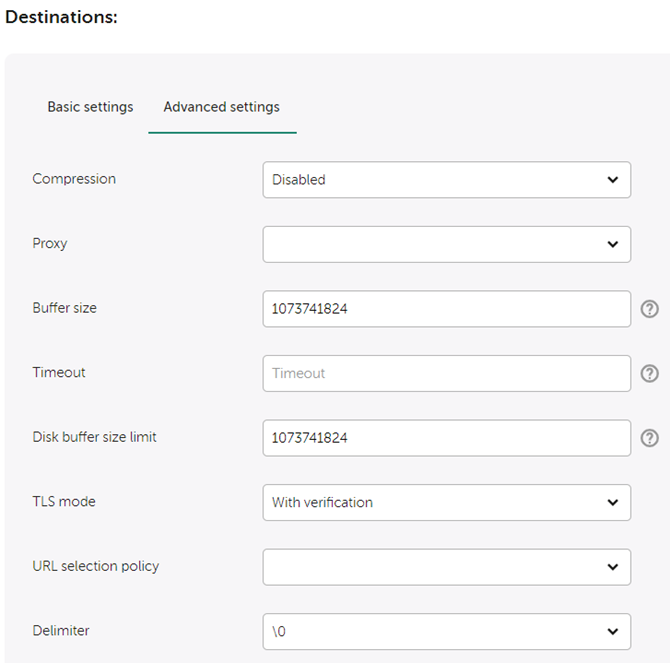

На вкладке Дополнительные параметры для шифрованной передачи данных между агентом и коллектором необходимо выбрать Режим TLS - С верификацией.

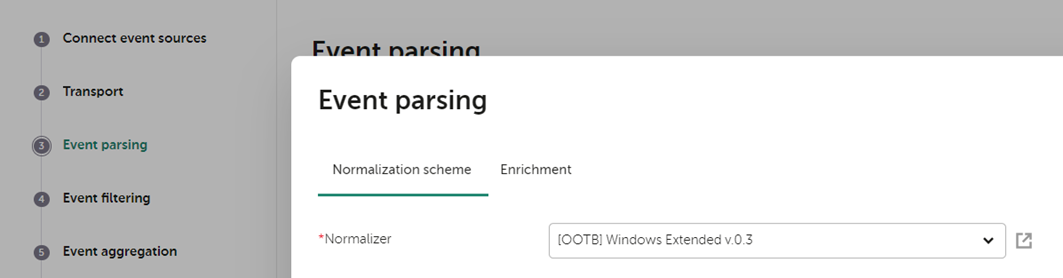

На третьем шаге мастера необходимо указать нормализатор. В данном случае рекомендуется использовать предустановленный расширенный нормализатор для событий Windows [OOTB] Windows Extended v.0.3.

Шаги мастера настройки с четвертого по шестой можно пропустить и вернуться к их настройке позднее.

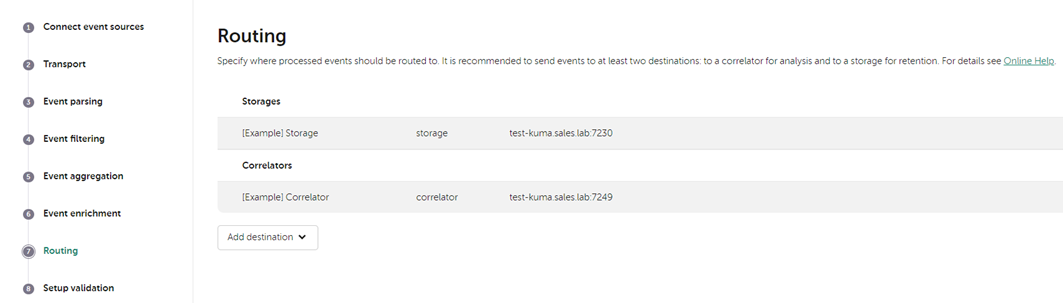

На седьмом шаге мастера необходимо указать точки назначения. Для хранения событий необходимо добавить точку назначения типа Хранилище. В случае если предполагается также корреляция по событиям необходимо добавить точку назначения типа Коррелятор.

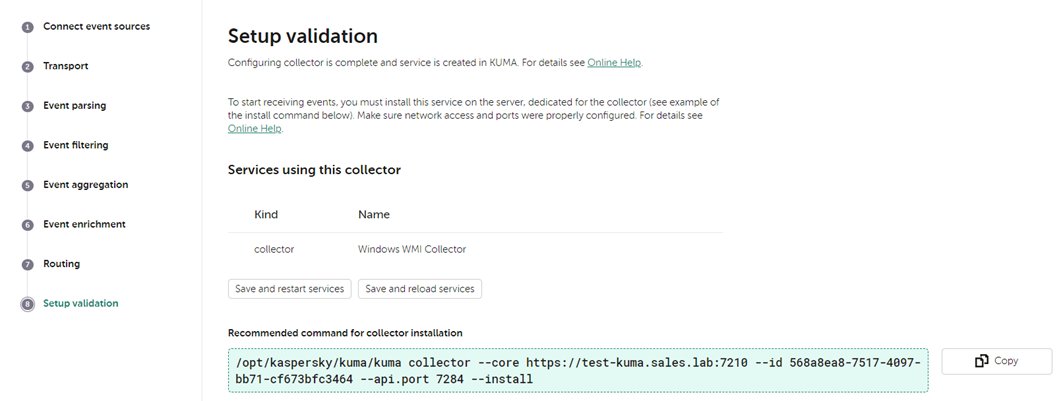

На завершающем шаге мастера необходимо нажать на кнопку Сохранить и создать сервис. После чего появится строка установки сервиса, которую необходимо скопировать для дальнейшей установки.

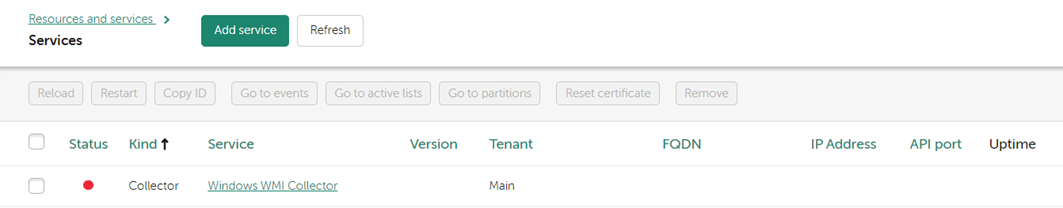

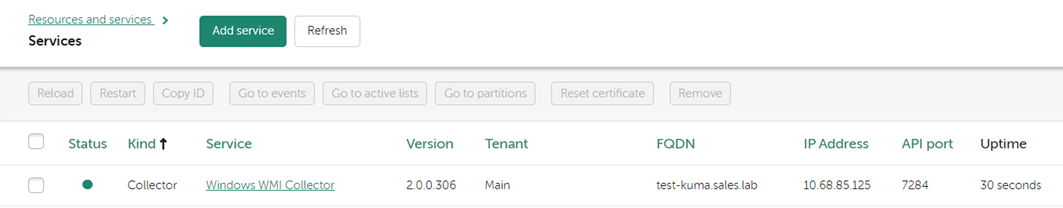

Также после выполнения указанных действий на вкладке Ресурсы –– Активные сервисы появится созданный сервис коллектора.

Установка коллектора KUMA

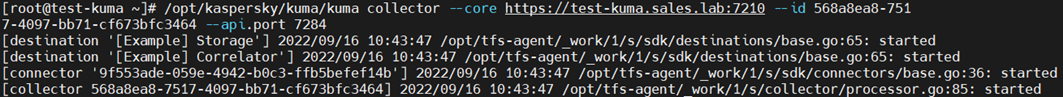

Перед выполнением установки рекомендуется выполнить из командной строки команду, скопированную на прошлом шаге без ключа --install, чтобы убедиться в отсутствии ошибок.

В случае отсутствия ошибок в выводе командной строки, необходимо прервать исполнение в командной строке, после чего можно переходить к установке.

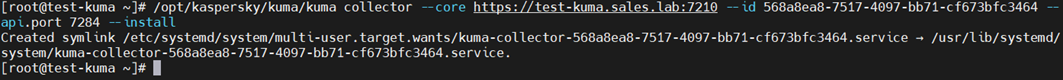

Для установки сервиса коллектора необходимо из командной строки выполнить команду, скопированную на прошлом шаге.

Также необходимо добавить порт коллектора в исключения фаервола и обновить параметры службы

firewall-cmd --add-port=5544/tcp --permanent

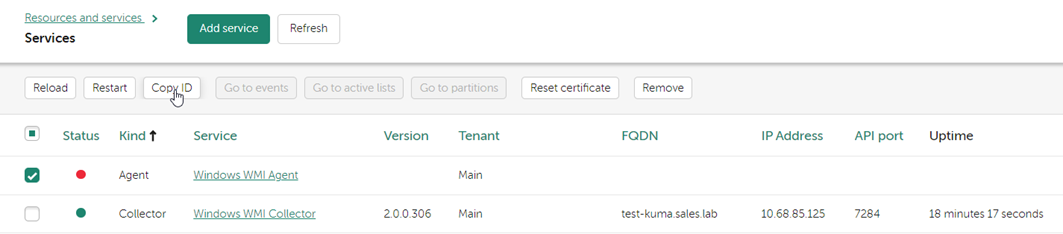

firewall-cmd --reloadПосле успешной установки сервиса его в статус в веб-консоли KUMA изменится на зеленый.

Создание агента KUMA

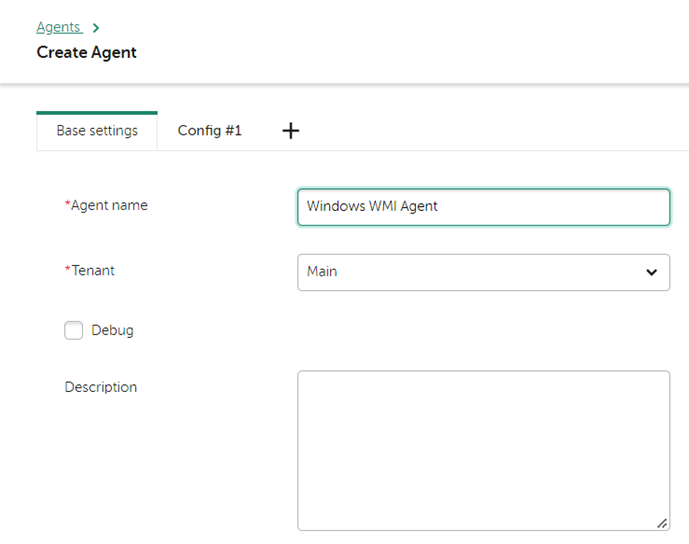

Для создания агента в веб-интерфейсе KUMA перейдите на вкладку Ресурсы –– Агенты и нажмите на кнопку Добавить агент.

В открывшейся вкладке Общие параметры необходимо выбрать Имя агента и Тенант, к которому он будет принадлежать.

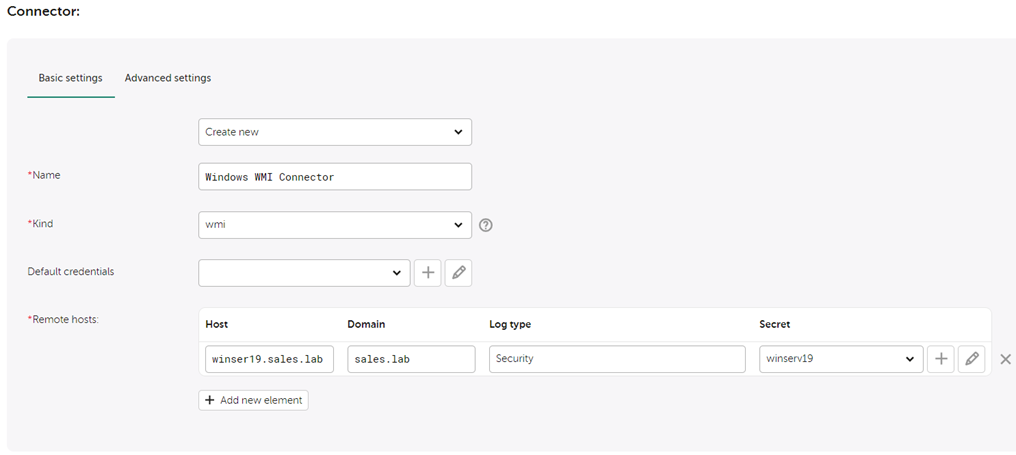

На вкладке Подключение 1 в параметрах коннектора необходимо задать тип wmi. Для пункта Удаленные хосты необходимо задать параметры подключения к удаленным хостам со следующими ограничениями:

- имя хоста должно содержать полный FQDN хоста или ip-адрес;

- домен хоста должен содержать домен хоста или, в случае отсутствия домена FQDN или ip-адрес хоста;

- тип журналов задается в соответствии с требованиями к логированию;

- в поле секрет необходимо выбрать или создать новый секрет типа credentials с указанием логина и пароля, при этом логин необходимо задавать без доменной части (user

–– правильно, domain\user–– неправильно, user@domain -––неправильно). Учетная запись заданная в параметрах доступа к хосту должна быть членом группы читателей журнала событий (подробнее см. Приложение А).

Указывать и использовать для настройки подключения к хостам учетную запись по умолчанию (Default credentials) не рекомендуется.

Указываем IP в полях Хост и Домен в случае, если используется локальная УЗ на системе для собора логов, иначе имя хоста и его домен. В параметрах Секрет НЕ указывайте домен, достаточно использовать логин и пароль.

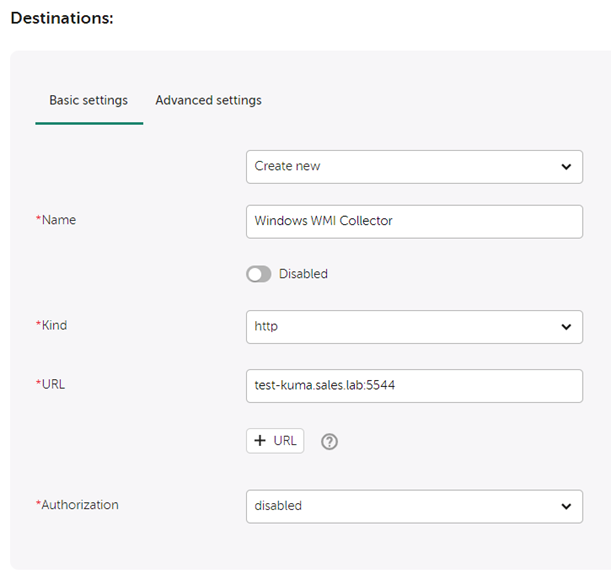

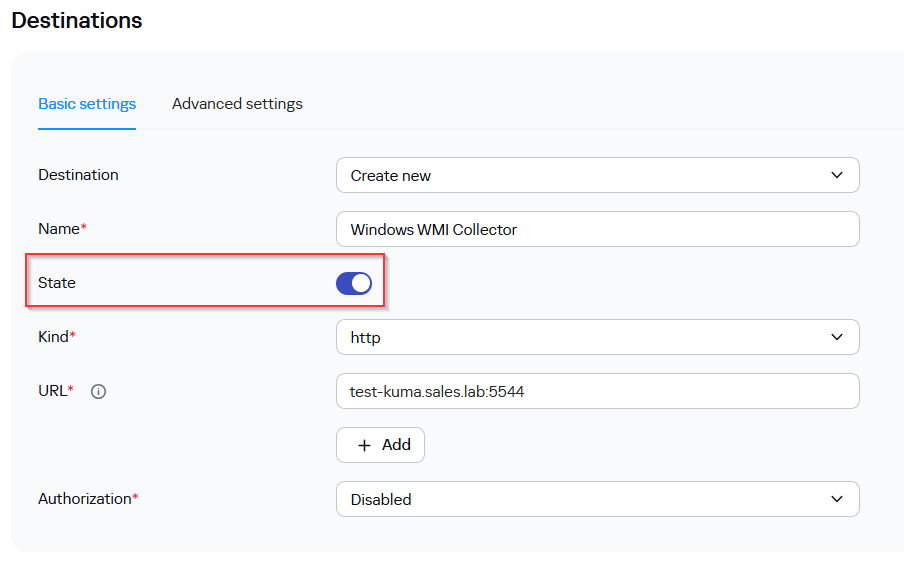

В общих параметрах точки назначения необходимо указать тип http (должен совпадать с настройками коллектора). URL нужно указать в формате fqdn:port (FQDN коллектора и порт, должны совпадать с настройками коллектора).

Для версии 3.0+ параметр State (Состояние) должен быть включен:

В дополнительных параметрах необходимо указать Режим TLS С верификацией, если требуется шифровать соединение между коллектором и агентом (настройка должна совпадать с соответствующей на стороне коллектора). Разделитель необходимо указать \0 (должен совпадать с настройками коллектора). Также на изображении ниже приведены дополнительные параметры и их рекомендуемые значения.

После указания всех параметров необходимо сохранить созданный ресурс агента.

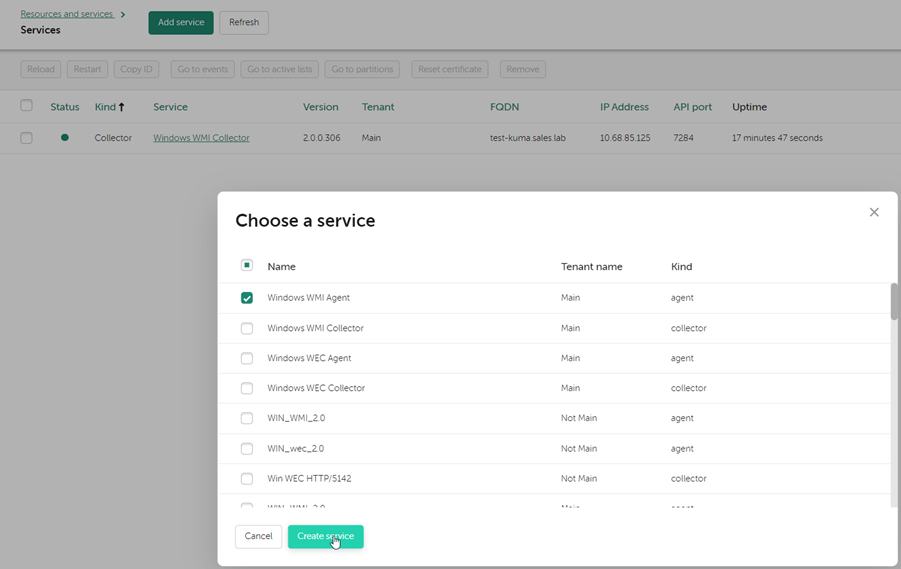

Публикация агента KUMA

В разделе Ресурсы –– Активные сервисы необходимо опубликовать созданную конфигурацию KUMA Windows Agent.

После публикации сервиса необходимо скопировать id данного сервиса для последующей установки на компьютере под управлением Windows.

Установка агента KUMA

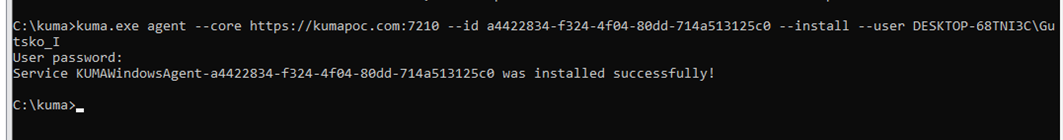

Выполняется на сервере Windows, журналы которого необходимо направить в KUMA. Предварительно FQDN KUMA должен быть добавлен в файл hosts на целевой машине, либо добавлен в DNS-зону организации.

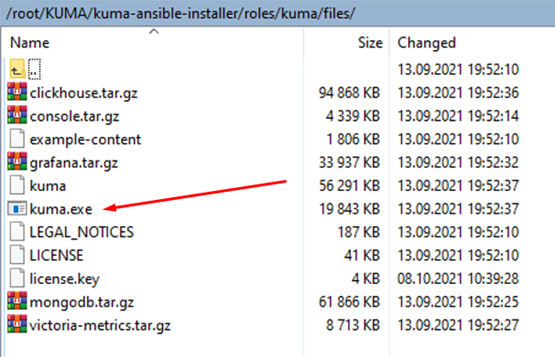

- в файловой системе сервера рекомендуется создать папку

C:\Users\<имя пользователя>\Desktop\KUMA - скопировать в нее бинарный файл kuma.exe

Файл kuma.exe находится в архиве пакетов установки KUMA

- запустить командную строку с правами администратора

- примите лицензионное соглашение:

C:\Users\<имя пользователя>\Desktop\KUMA\kuma.exe license - перейти в папку

C:\Users\<имя пользователя>\Desktop\KUMAи выполнить команду для проверки работы агента (не обязательная части, в случае ошибки попробуйте команду установки ниже):

C:\Users\<имя пользователя>\Desktop\KUMA>kuma.exe agent --core https://<DOMAIN-NAME-KUMA-CORE-Server>:7210 --id <Windows Agent ID>- удостовериться в успешности запуска агента, в веб-интерфейсе KUMA статус агента Windows должен измениться на green, после этого, остановить работу агента путем прерывания исполнения в командной строке.

- назначить учетной записи пользователя, от имени которой будет запускаться агент права входа в качестве службы (см. Приложение Б) и права на чтение журнала событий (см. Приложение А).

- запустить установку агента командой:

C:\Users\<имя пользователя>\Desktop\KUMA>kuma.exe agent --core https://<DOMAIN-NAME-KUMA-CORE-Server>:7210 --id <Windows Agent ID>––-user <Windows User> --install

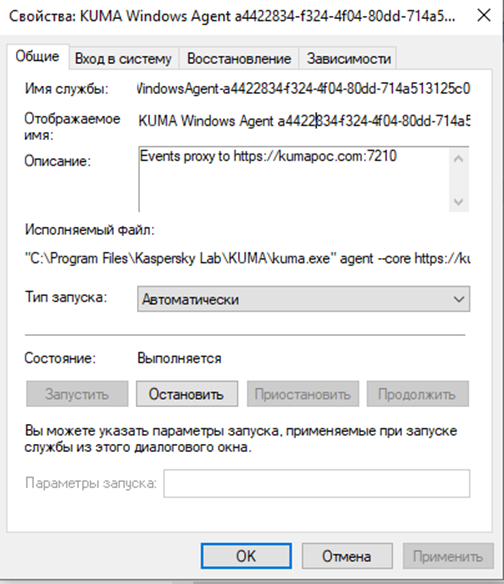

В результате, в ОС установится сервис KUMA Windows Agent <Windows Agent ID>

Если статус агента веб-интерфейсе KUMA отображается как red, необходимо удостовериться в доступности портов 7210 и порта коллектора Windows по направлению от агента к KUMA Collector.

Для удаления сервиса агента по окончанию тестирования продукта из ОС можно посредством следующей команды:

C:\Users\<имя пользователя>\Desktop\KUMA>kuma.exe agent --id <Windows Agent ID> --uninstallПриложение А. Назначение прав читателя журнала событий

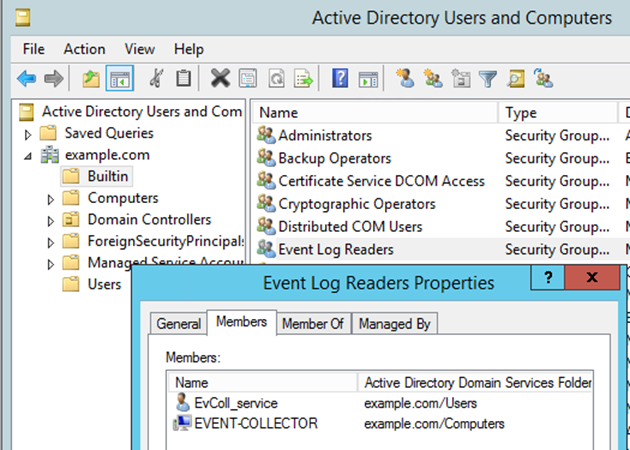

Предоставить права читателя журнала событий в рамках домена можно при помощи оснастки Active Directory Users and Computers домена, добавив соответствующую учетную запись пользователя или компьютера в встроенную группу Event Log Readers:

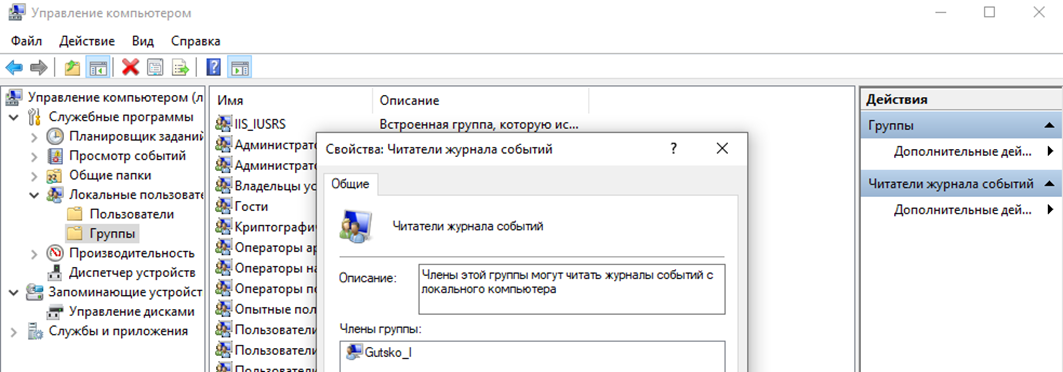

Для отдельного компьютера необходимо перейти в оснастку Управление компьютером, выбрать пункт Локальные пользователи и группы, перейти на вкладку Группы, выбрать группу Event Log Readers и добавить в нее соответствующую учетную запись пользователя или компьютера:

Приложение Б. Назначение прав входа в качестве службы

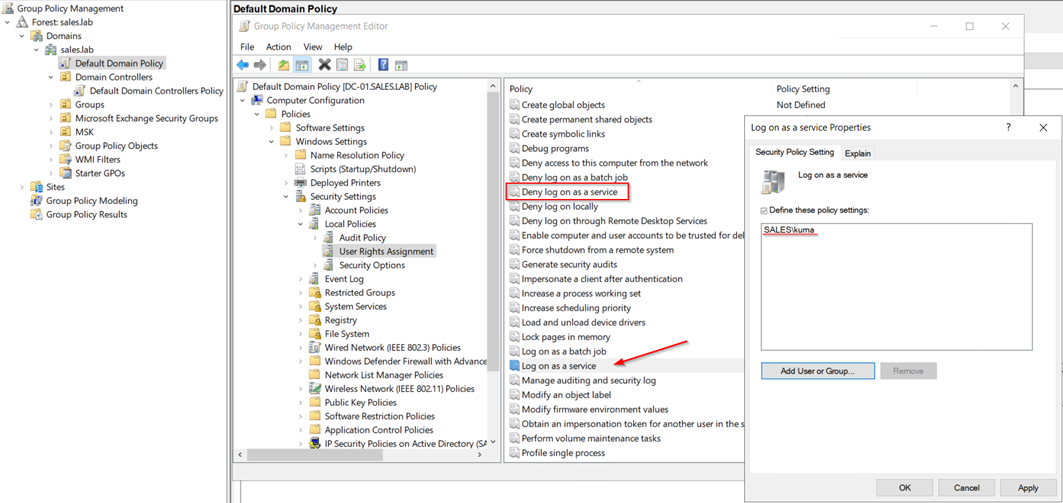

Для назначения прав входа в качестве службы для компьютеров домена необходимо открыть оснастку Group Policy Management, выбрать необходимую политику (в данном примере это Default Domain Policy) и нажать на кнопку редактирования политики.

В открывшемся окне необходимо перейти по пути Computer Configuration –– Windows Settings –– Security Settings –– Local Policies –– User Rights Assignment и в свойства Log on as service добавить соответствующую учетную запись пользователя. Дополнительно, необходимо убедиться, что соответствующая учетная запись отсутствует в свойствах Deny log on as service.

После сохранения настроек для их применения на целевом компьютере необходимо из командной строки, запущенной от имени администратора выполнить команду: gpupdate /Force

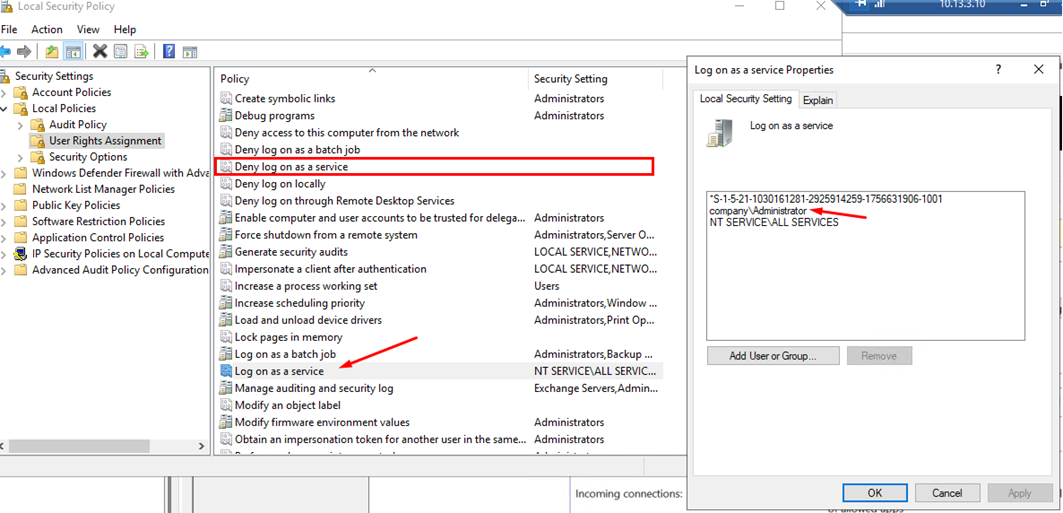

Права входа в качестве службы можно настроить локально для отдельного компьютера с помощью оснастки Local Security Policy. Для этого необходимо выбрать пункт Local Policies, перейти на вкладку User Rights Assignment и в свойства Log on as service добавить соответствующую учетную запись пользователя. Дополнительно, необходимо убедиться, что соответствующая учетная запись отсутствует в свойствах Deny log on as service.