Импорт данных об активах из MaxPatrol VM

Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и НЕ является официальной рекомендацией вендора.

Данная статья является дополнением к основной статье официальной документации https://support.kaspersky.com/help/KUMA/3.2/ru-RU/265427.htm

Протестирована работоспособность c MaxPatrol VM 2.1

Подготовительные действия в MP VM

Созданной учетной записи в MaxPatrol VM присвойте роль "Оператор".

Создание конфигурационного файла

В конфигурационном файле kuma-ptvm-config.yaml:

- в секции MaxPatrol для параметра endpoint укажите URL MP VM без указания cхемы (https://) и порта (по умолчанию, MP VM использует порт 443 для API-запросов)

- в секции MaxPatrol для параметра password (экранирование спецсимволов?)

- в секции tenants для параметра fqdn укажите регулярное выражение .* (если не требуется искать активы, fqdn которых соответствует заданному регулярному выражению)

- в секции tenants для параметра network (можно оставить пустым?)

Поиск импортированных активов

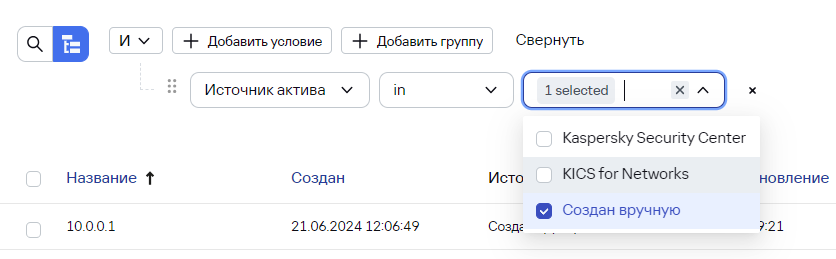

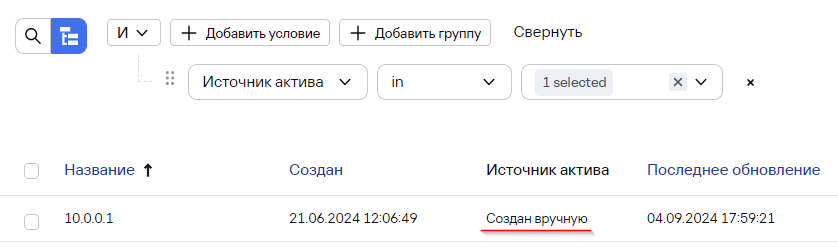

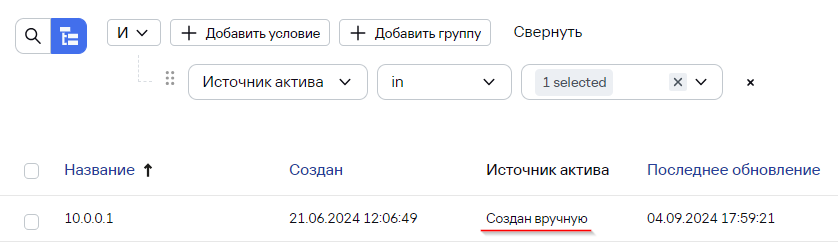

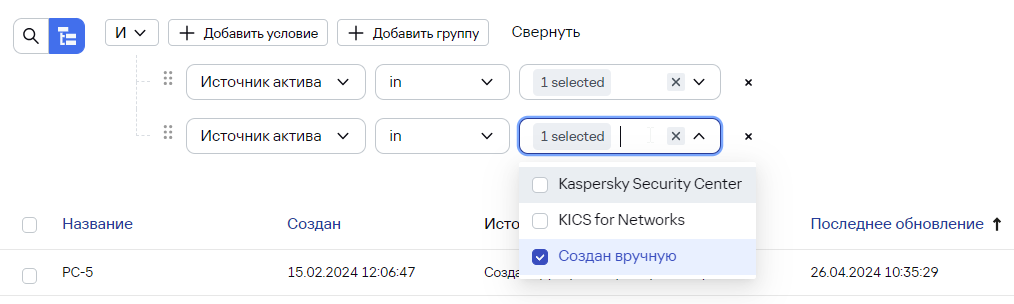

Для поиска импортированных активов MP VM перейдите в Активы -> Выберите Поиск с условиями и задайте условие согласно скриншоту ниже.

Нажмите Поиск.

Если актив уже ранее был импортирован из KSC и аналогичный актив импортируется из MP VM, в таком случае карточка актива дополняетсядополнится информацией об уязвимостях, обнаруженных MP VM.

Если актив изначально был импортирован из MP VM и далее аналогичный актив (с аналогичным IP и FQDN) будет импортирован из KSC, в таком случае актив "переподчинится", какна управляемый из KSC.

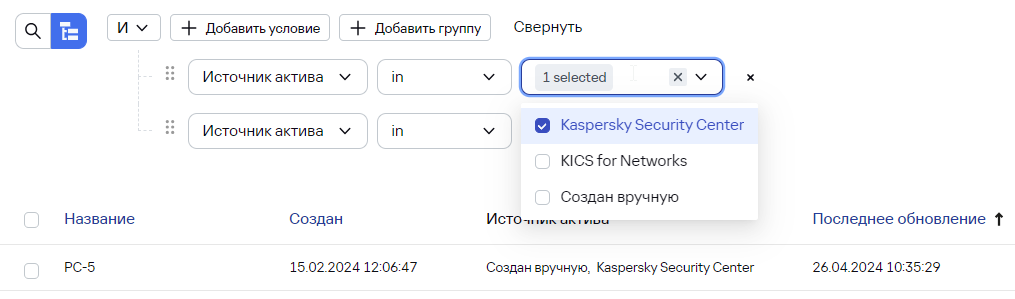

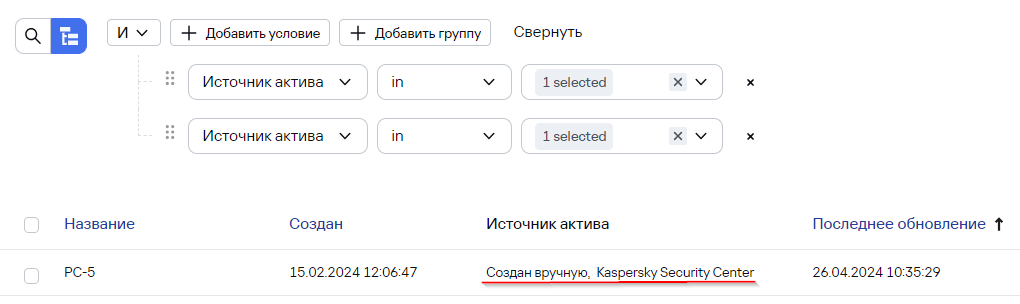

Для поиска активов, которые ранее уже были импортированы из KSC и информация в карточке таких активов была дополнена данными MP VM, выберите Поиск с условиями и задайте условия согласно скриншоту ниже.

Нажмите Поиск.

Скриншот софта из карточки актива

Скриншот уязвимостей (1 - уязвимости KSC, 2 - Другие уязвимости)