Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

###

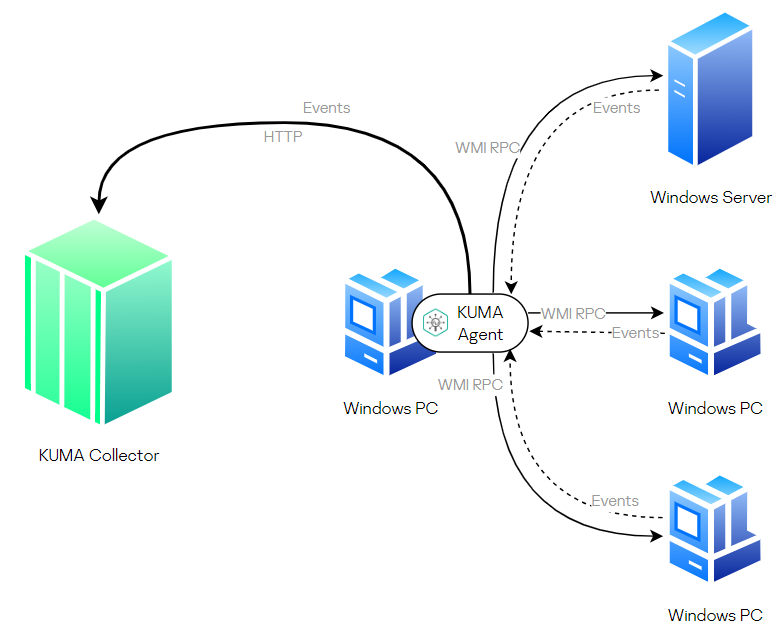

### Схема работы сбора по WMI

### Настройка аудита отдельного сервера

Для настройки аудита на рядовом сервере/рабочей станции необходимо:

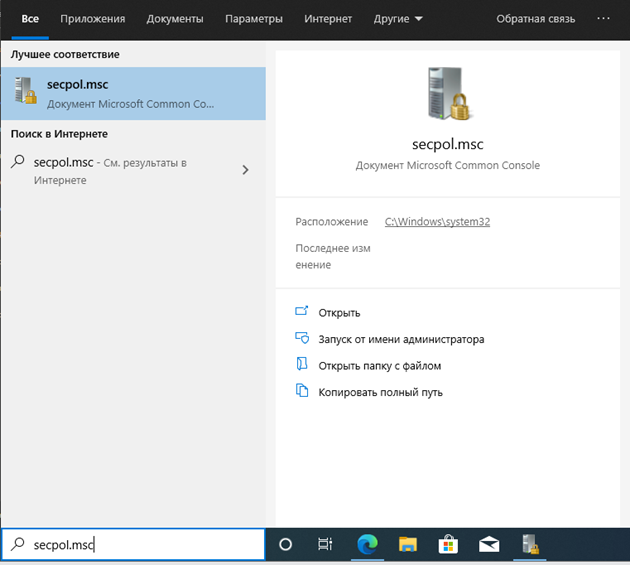

Запустить оснастку **Local Security Policy - secpol.msc**

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/ktWimage.png)

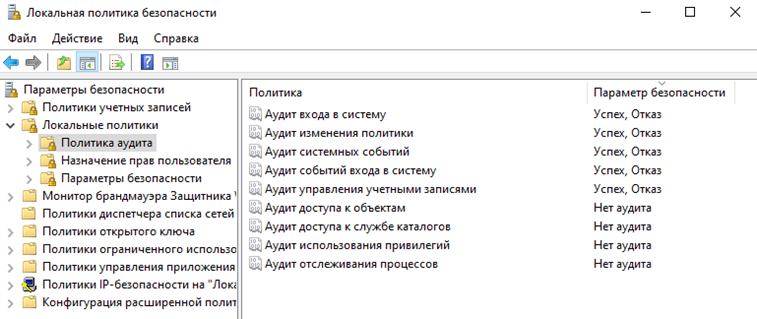

Перейти в раздел Параметры безопасности/Локальные политики/Политика аудита и включить необходимые настройки аудита успешных и не успешных попыток.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/zhIimage.png)

В общем случае, необходимо включить следующие параметры аудита

Аудит входа в систему

Успех, Отказ;

Аудит изменения политики

Успех, Отказ;

Аудит системных событий

Успех, Отказ;

Аудит событий схода в систему

Успех, Отказ;

Аудит управления учетными записями

Успех, Отказ;

Примеры рекомендованных политик можно найти [**тут**](https://kb.kuma-community.ru/books/kuma-how-to/page/poleznye-ssylki-po-ib)

---

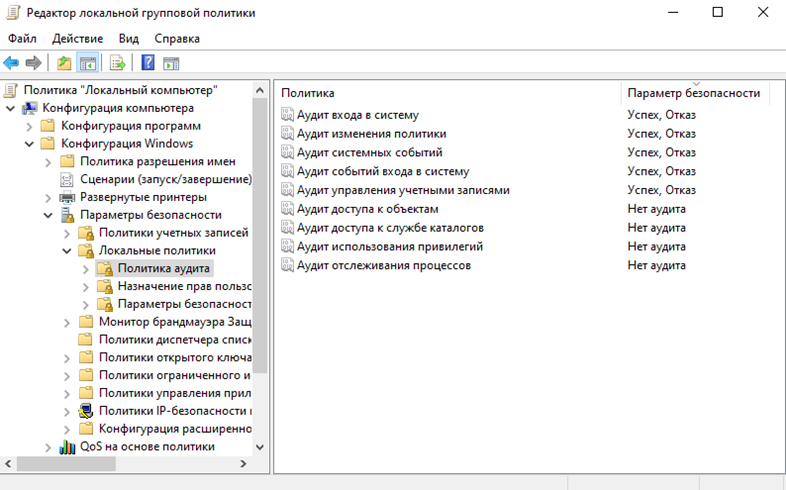

### Настройка аудита при помощи групповой политики

Для централизованной настройки аудита при помощи групповых политик домена, необходимо запустить оснастку **Group Policy Management**, выбрать нужную политику и перейти к редактированию – запустится **Group Policy Management Editor**. На примере, представленном ниже, настройка аудита выполняется в рамках **Default Domain Policy**:

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/TyVimage.png)

В случае, если предполагается сбор журналов Windows c большого количества серверов, или если установка агентов на контроллеры домена не допускается, рекомендуется использовать перенаправление журналов на отдельные серверы с настроенной службой Windows Event Collector.

Примеры рекомендованных политик можно найти [**тут**](https://kb.kuma-community.ru/books/kuma-how-to/page/poleznye-ssylki-po-ib)

---

### Настройка сервера - источника событий

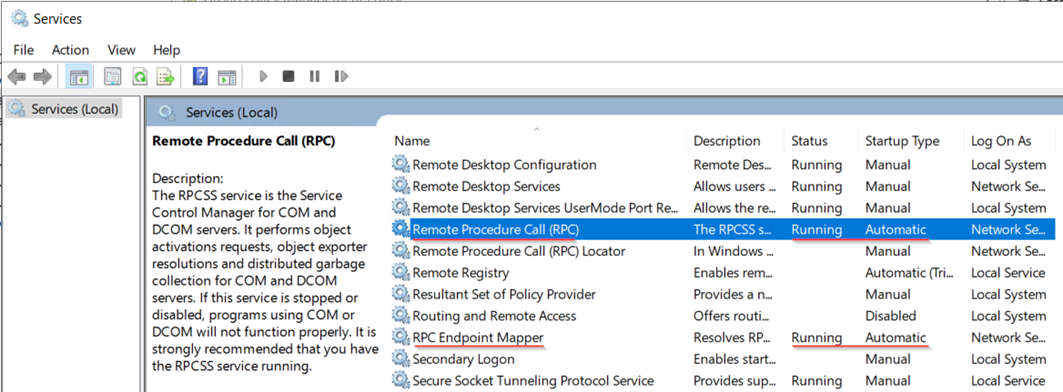

На сервере – источнике событий должны быть запущены следующие сервисы:

- Remote Procedure Call (RPC);

- RPC Endpoint Mapper.

Обозначенные выше сервисы могут быть запущены из оснастки **Службы** в Windows.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/mi1image.png)

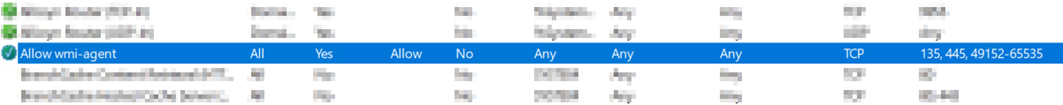

Также на сервере источнике событий должны быть открыты порты TCP: 135, 445, 5985, 49152-65535. Открыть данные порты для входящих подключений можно с помощью оснастки **Брандмауэра защитника Windows в режиме повышенной безопасности**.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/eYximage.png)

Для проверки доступности целевых серверов – источников событий с компьютера, на котором планируется установка wmi-агента можно выполнить следующую команду из PowerShell:

```powershell

Get-WmiObject -Namespace "root\cimv2" -Class Win32_Process -Impersonation 3 -ComputerName

```

---

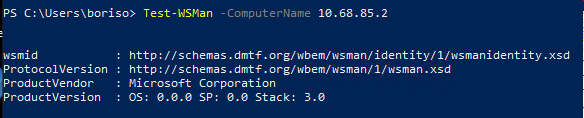

### Проверка работы выполнения удаленных WMI запросов на источнике

Выполните с хоста, где планируется к установке KUMA Agent следующую команду в PowerShell для проверки работы WinRM на удаленой машине:

```powershell

Test-WSMan -ComputerName <Имя компьютера или IP>

```

При успешной проверке получим следующий результат:

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/Llcimage.png)

Для проверки доступа к журналам по WMI, можно выполнить следующую команду (не обязательно дожидаться конца выполнения запроса, если будет ошибка она сразу появится):

```powershell

$strComputer = "dc-01.sales.lab"

$colLogFiles = Get-WmiObject -Class Win32_NTEventLogFile -ComputerName $strComputer | Where-Object {$_.LogFileName -eq 'security'}

foreach ($objLogFile in $colLogFiles)

{

"Record Number: " + $objLogFile.NumberOfRecords

"Maximum Size: " + $objLogFile.MaxFileSize

}

```

---

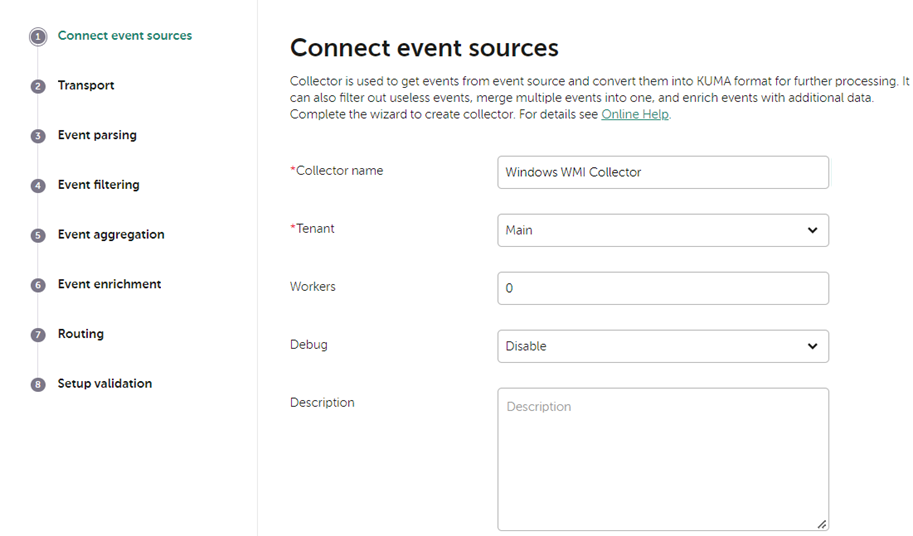

### Создание коллектора KUMA

Для создания коллектора в веб-интерфейсе KUMA перейдите на вкладку **Ресурсы – Коллекторы** и нажмите на кнопку **Добавить коллектор**. Также можно на вкладке **Ресурсы** нажать на кнопку на кнопку **Подключить источник событий**.

После выполнения указанных действий откроется соответствующий мастер. На первом шаге необходимо выбрать **Имя** коллектора и **Тенант**, к которому он будет принадлежать.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/Mukimage.png)

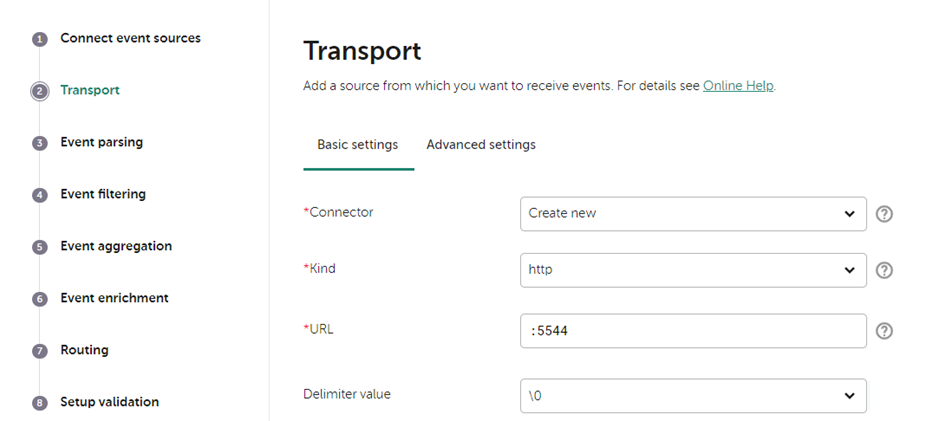

На втором шаге мастера необходимо выбрать транспорт. В данном случае рекомендуется использовать **http**. В поле URL необходимо указать порт, на котором коллектор будет ожидать соединение от агента. В качестве разделителя необходимо указать **\\0**.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/Gqaimage.png)

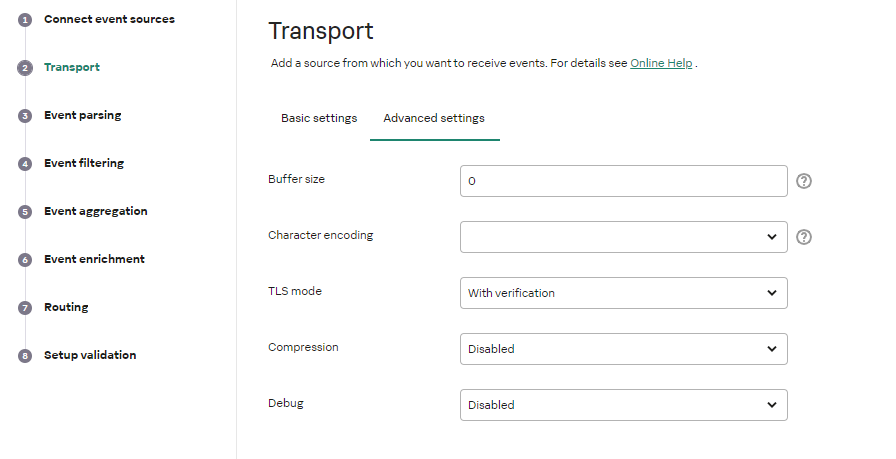

На вкладке **Дополнительные параметры** для шифрованной передачи данных между агентом и коллектором необходимо выбрать **Режим TLS - С верификацией**.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/D6himage.png)

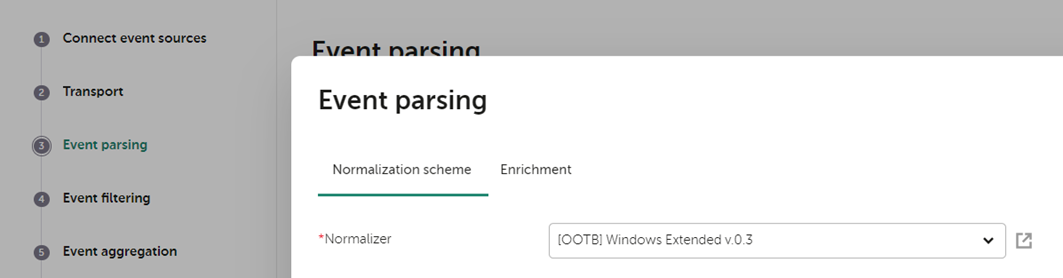

На третьем шаге мастера необходимо указать нормализатор. В данном случае рекомендуется использовать предустановленный расширенный нормализатор для событий Windows **\[OOTB\] Windows Extended v.0.3**.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/Vcfimage.png)

Шаги мастера настройки с четвертого по шестой можно пропустить и вернуться к их настройке позднее.

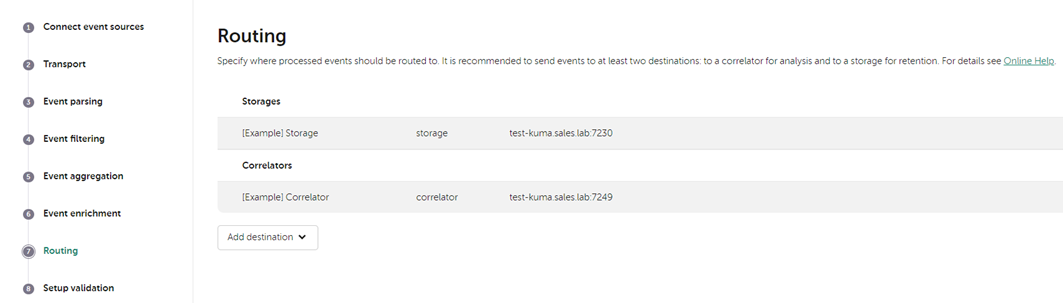

На седьмом шаге мастера необходимо указать точки назначения. Для хранения событий необходимо добавить точку назначения типа **Хранилище**. В случае если предполагается также корреляция по событиям необходимо добавить точку назначения типа **Коррелятор**.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/eFDimage.png)

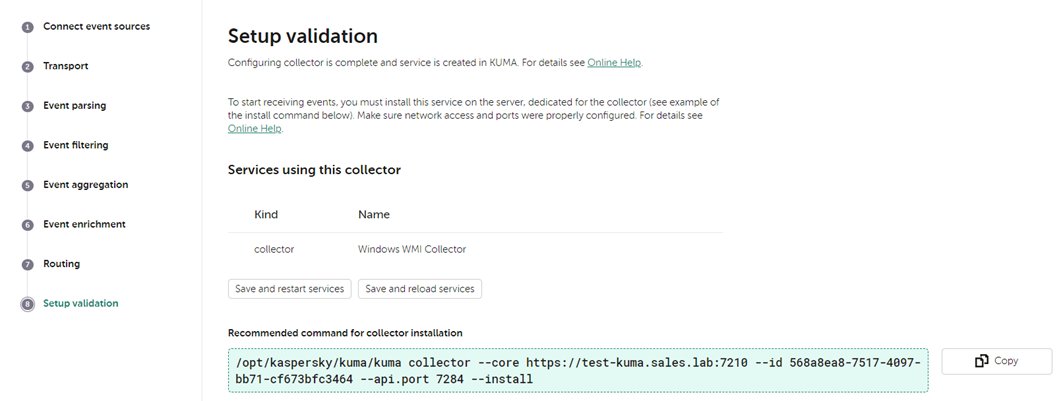

На завершающем шаге мастера необходимо нажать на кнопку **Сохранить и создать сервис**. После чего появится строка установки сервиса, которую необходимо скопировать для дальнейшей установки.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/JFfimage.png)

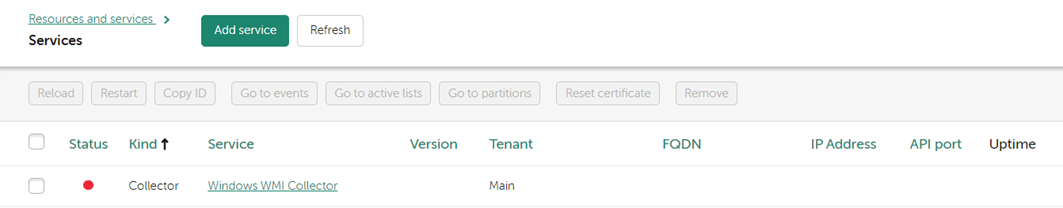

Также после выполнения указанных действий на вкладке **Ресурсы – Активные сервисы** появится созданный сервис коллектора.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/HZ6image.png)

---

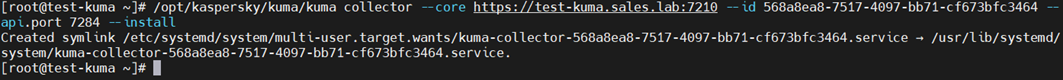

### Установка коллектора KUMA

Для установки сервиса коллектора необходимо из командной строки выполнить команду, скопированную на прошлом шаге.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/GBBimage.png)

Также необходимо добавить порт коллектора в исключения фаервола и обновить параметры службы

```bash

firewall-cmd --add-port=5544/tcp --permanent

firewall-cmd --reload

```

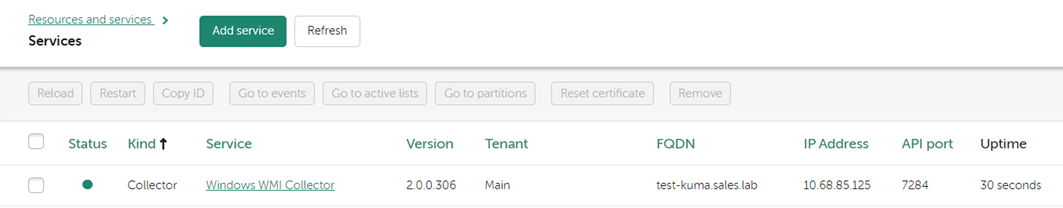

После успешной установки сервиса его в статус в веб-консоли KUMA изменится на **зеленый**.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/Eq9image.png)

---

### Создание агента KUMA

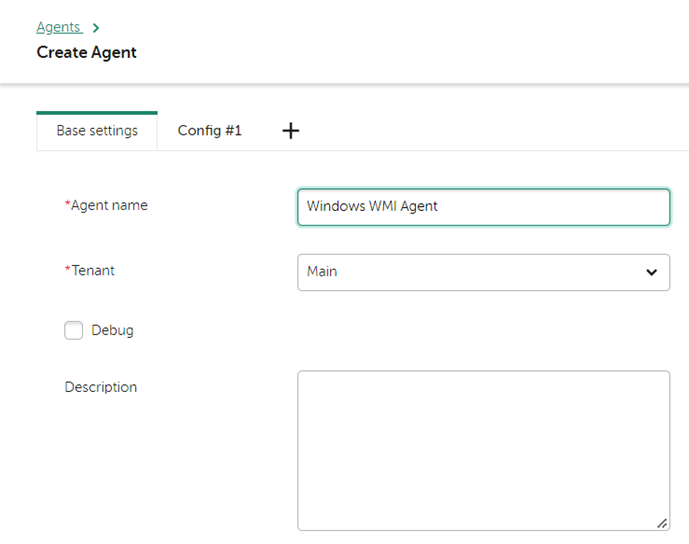

Для создания агента в веб-интерфейсе KUMA перейдите на вкладку **Ресурсы – Агенты** и нажмите на кнопку Добавить агент.

В открывшейся вкладке Общие параметры необходимо выбрать **Имя** агента и **Тенант**, к которому он будет принадлежать.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/Gptimage.png)

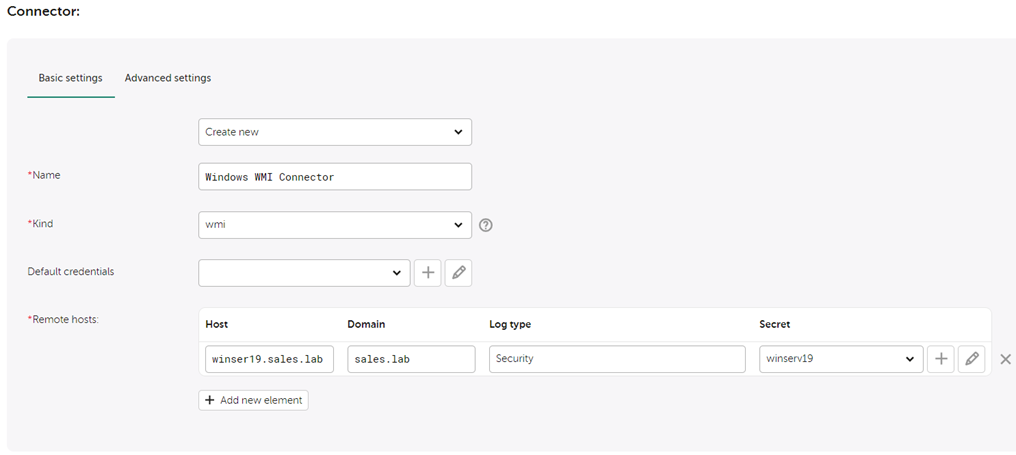

На вкладке **Подключение 1** в параметрах коннектора необходимо задать тип **wmi**. Для пункта Удаленные хосты необходимо задать параметры подключения к удаленным хостам со следующими ограничениями:

- имя хоста должно содержать полный **FQDN** хоста или **ip-адрес**;

- домен хоста должен содержать **домен** хоста или, в случае отсутствия домена **FQDN** или **ip-адрес** хоста;

- тип журналов задается в соответствии с требованиями к логированию;

- в поле секрет необходимо выбрать или создать новый секрет типа **credentials** с указанием **логина и пароля**, при этом логин необходимо задавать **без доменной части (user – правильно, domain\\user – неправильно, user@domain -–неправильно)**. Учетная запись заданная в параметрах доступа к хосту должна быть членом группы читателей журнала событий (подробнее см. **Приложение А**).

Указывать и использовать для настройки подключения к хостам **учетную запись по умолчанию (Default credentials) не рекомендуется**.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/C7Iimage.png)

Указываем IP в полях Хост и Домен в случае, если используется локальная УЗ на системе для собора логов, иначе имя хоста и его домен. В параметрах Секрет НЕ указывайте домен, достаточно использовать логин и пароль.

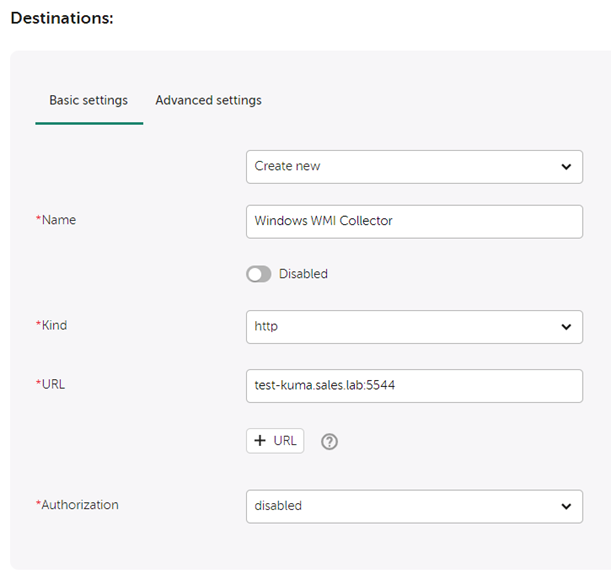

В общих параметрах точки назначения необходимо указать тип **http** (должен совпадать с настройками коллектора). URL нужно указать в формате **fqdn:port** (FQDN коллектора и порт, должны совпадать с настройками коллектора).

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/q31image.png)

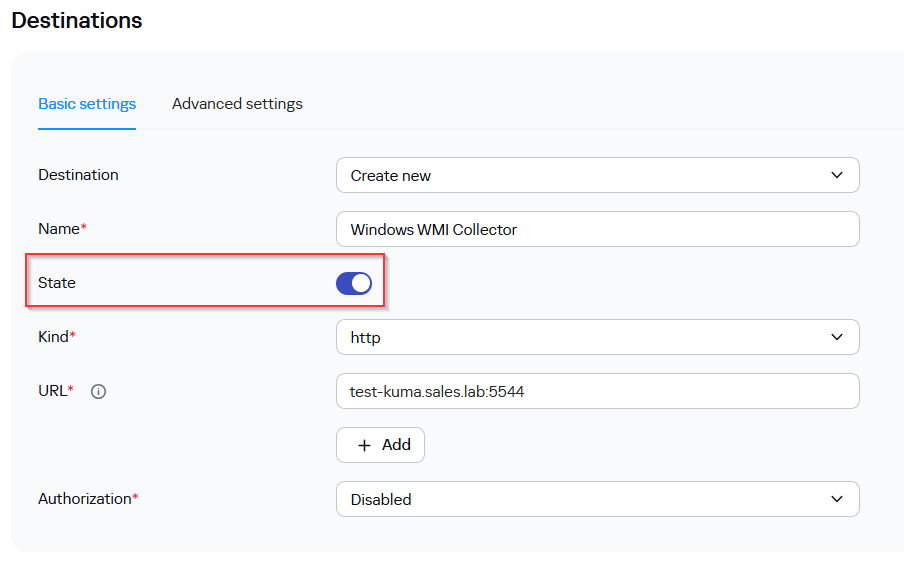

**Для версии 3.0+ параметр State (Состояние) должен быть включен:**

[](https://kb.kuma-community.ru/uploads/images/gallery/2024-11/cxFimage.png)

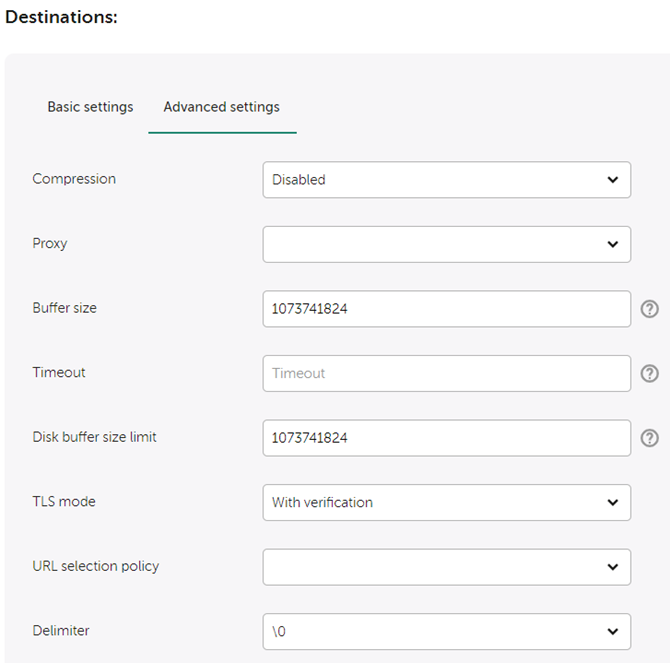

В дополнительных параметрах необходимо указать **Режим TLS С верификацией**, если требуется шифровать соединение между коллектором и агентом (настройка должна совпадать с соответствующей на стороне коллектора). Разделитель необходимо указать **\\0** (должен совпадать с настройками коллектора). Также на изображении ниже приведены дополнительные параметры и их рекомендуемые значения.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/USDimage.png)

После указания всех параметров необходимо сохранить созданный ресурс агента.

---

### Публикация агента KUMA

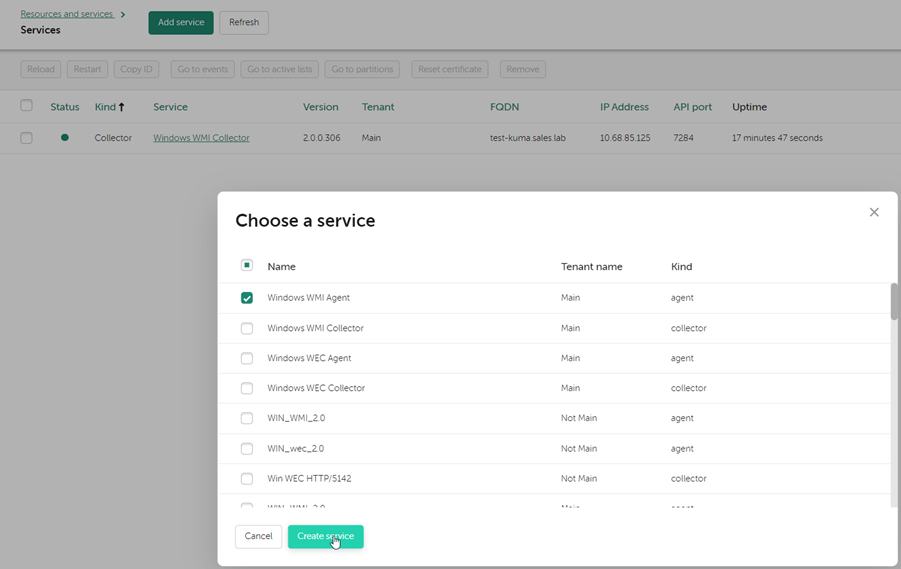

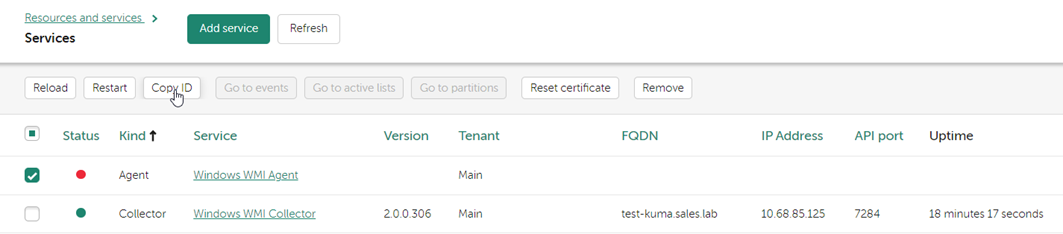

В разделе **Ресурсы – Активные сервисы** необходимо опубликовать созданную конфигурацию KUMA Windows Agent.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/xl0image.png)

После публикации сервиса необходимо скопировать id данного сервиса для последующей установки на компьютере под управлением Windows.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/jZKimage.png)

---

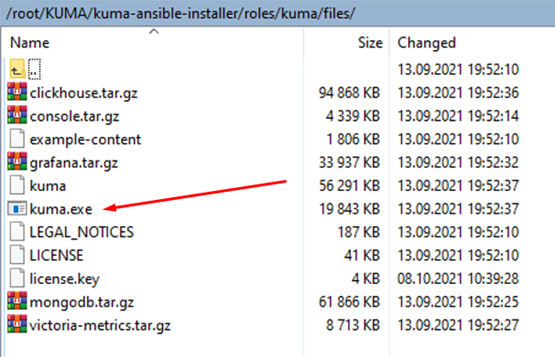

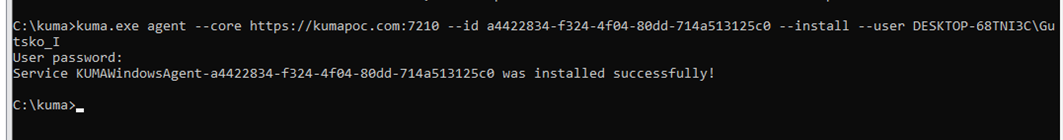

### Установка агента KUMA

Выполняется на сервере Windows, журналы которого необходимо направить в KUMA. Предварительно FQDN KUMA должен быть добавлен в файл **hosts** на целевой машине, либо добавлен в DNS-зону организации.

- в файловой системе сервера рекомендуется создать папку `C:\Users\<имя пользователя>\Desktop\KUMA`

- скопировать в нее бинарный файл kuma.exe

Файл **kuma.exe** находится в архиве пакетов установки KUMA

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/Ooeimage.png)

- запустить командную строку с правами администратора

- примите лицензионное соглашение: `C:\Users\<имя пользователя>\Desktop\KUMA\kuma.exe license`

- перейти в папку `C:\Users\<имя пользователя>\Desktop\KUMA`

- назначить учетной записи пользователя, от имени которой будет запускаться агент права входа в качестве службы (см. [**Приложение Б**](https://kb.kuma-community.ru/books/sablony/page/ms-wec#bkmrk-%E2%80%83%D0%9F%D1%80%D0%B8%D0%BB%D0%BE%D0%B6%D0%B5%D0%BD%D0%B8%D0%B5-%D0%91.-%D0%9D%D0%B0%D0%B7%D0%BD%D0%B0)) и права на чтение журнала событий (см. [**Приложение А**](https://kb.kuma-community.ru/books/sablony/page/ms-wec#bkmrk-%E2%80%83%D0%9F%D1%80%D0%B8%D0%BB%D0%BE%D0%B6%D0%B5%D0%BD%D0%B8%D0%B5-%D0%90.-%D0%9D%D0%B0%D0%B7%D0%BD%D0%B0)).

- запустить установку агента командой:

```powershell

C:\Users\<имя пользователя>\Desktop\KUMA>kuma.exe agent --core https://:7210 --id –-user --install

```

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/I6uimage.png)

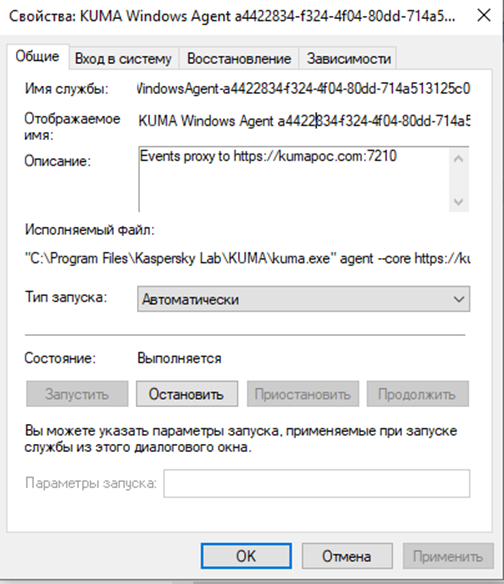

В результате, в ОС установится сервис **KUMA Windows Agent <Windows Agent ID>**

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/qCaimage.png)

Если статус агента веб-интерфейсе KUMA отображается как **red**, необходимо удостовериться в доступности портов 7210 и порта коллектора Windows по направлению от агента к KUMA Collector.

Для удаления сервиса агента по окончанию тестирования продукта из ОС можно посредством следующей команды:

```powershell

C:\Users\<имя пользователя>\Desktop\KUMA>kuma.exe agent --id --uninstall

```

---

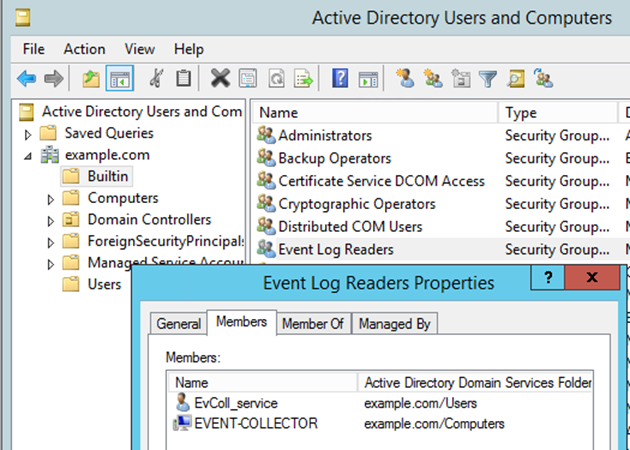

### Приложение А. Назначение прав читателя журнала событий

Предоставить права читателя журнала событий в рамках домена можно при помощи оснастки **Active Directory Users and Computers** домена, добавив соответствующую учетную запись пользователя или компьютера в встроенную группу **Event Log Readers**:

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/SAZimage.png)

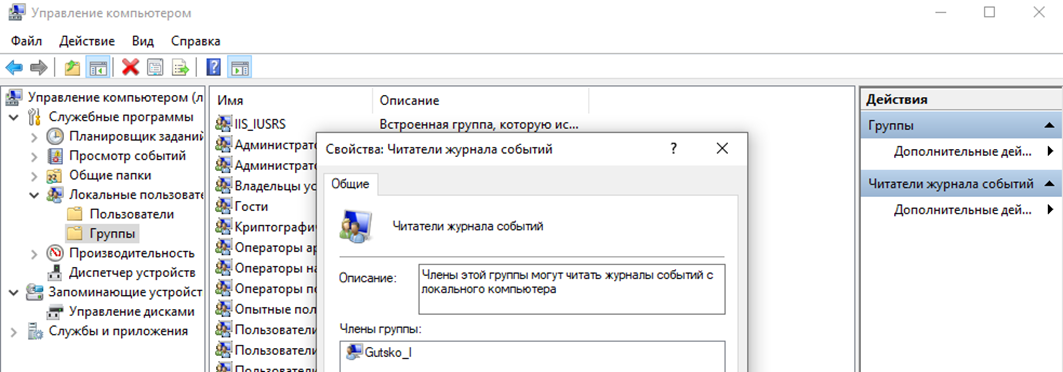

Для отдельного компьютера необходимо перейти в оснастку **Управление компьютером**, выбрать пункт **Локальные пользователи и группы**, перейти на вкладку **Группы**, выбрать группу **Event Log Readers** и добавить в нее соответствующую учетную запись пользователя или компьютера:

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/urzimage.png)

---

### Приложение Б. Назначение прав входа в качестве службы

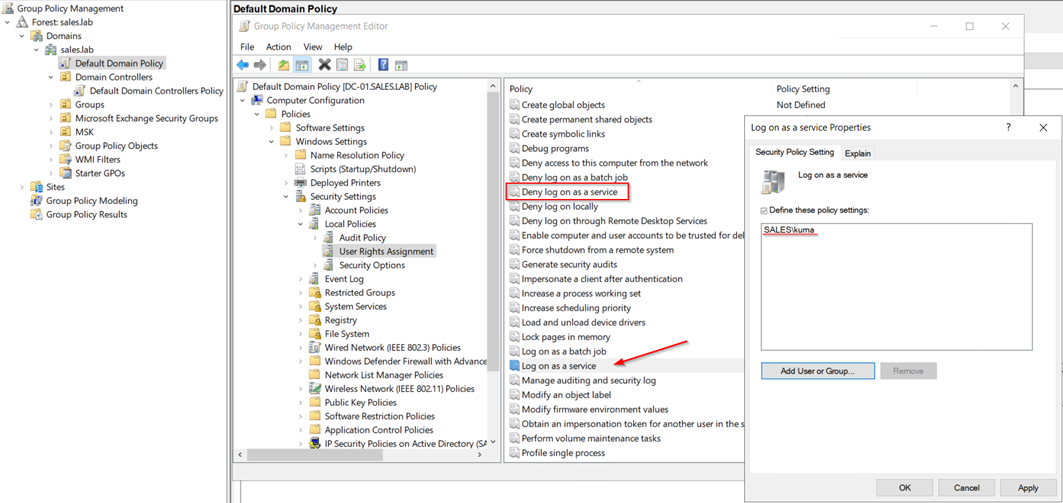

Для назначения прав входа в качестве службы для компьютеров домена необходимо открыть оснастку Group Policy Management, выбрать необходимую политику (в данном примере это Default Domain Policy) и нажать на кнопку редактирования политики.

В открывшемся окне необходимо перейти по пути **Computer Configuration – Windows Settings – Security Settings – Local Policies – User Rights Assignment** и в свойства **Log on as service** добавить соответствующую учетную запись пользователя. Дополнительно, необходимо убедиться, что соответствующая учетная запись отсутствует в свойствах **Deny log on as service**.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/7fCimage.png)

После сохранения настроек для их применения на целевом компьютере необходимо из командной строки, запущенной от имени администратора выполнить команду: `gpupdate /Force`

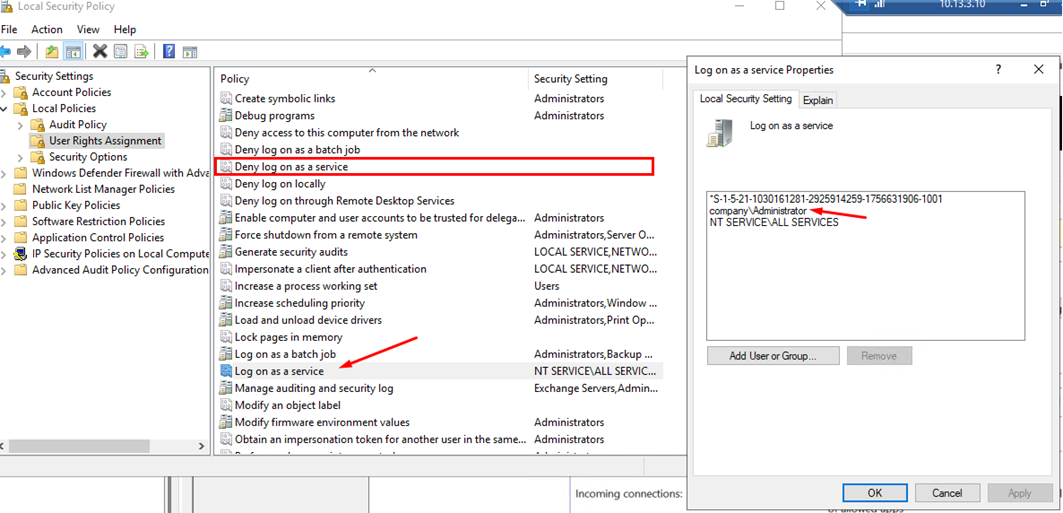

Права входа в качестве службы можно настроить локально для отдельного компьютера с помощью оснастки **Local Security Policy**. Для этого необходимо выбрать пункт **Local Policies**, перейти на вкладку **User Rights Assignment** и в свойства **Log on as service** добавить соответствующую учетную запись пользователя. Дополнительно, необходимо убедиться, что соответствующая учетная запись отсутствует в свойствах **Deny log on as service**.

[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/yWhimage.png)