| [Настройка получения событий Auditd](https://support.kaspersky.com/KUMA/3.4/ru-RU/239760.htm) [Настройка получения событий KATA/EDR](https://support.kaspersky.com/KUMA/3.4/ru-RU/240690.htm) [Настройка получения событий Kaspersky Security Center в формате CEF](https://support.kaspersky.com/KUMA/3.4/ru-RU/241235.htm) [Настройка получения событий Kaspersky Security Center из MS SQL](https://support.kaspersky.com/KUMA/3.4/ru-RU/245386.htm) [Настройка получения событий с устройств Windows с помощью Агента KUMA (WEC)](https://support.kaspersky.com/KUMA/3.4/ru-RU/248413.htm) [Настройка получения событий с устройств Windows с помощью Агента KUMA (WMI)](https://support.kaspersky.com/KUMA/3.4/ru-RU/257568.htm) [Настройка получения событий DNS-сервера с помощью агента ETW](https://support.kaspersky.com/KUMA/3.4/ru-RU/279436.htm) [Настройка получения событий PostgreSQL](https://support.kaspersky.com/KUMA/3.4/ru-RU/251880.htm) [Настройка получения событий ИВК Кольчуга-К](https://support.kaspersky.com/KUMA/3.4/ru-RU/254156.htm) [Настройка получения событий КриптоПро NGate](https://support.kaspersky.com/KUMA/3.4/ru-RU/252218.htm) [Настройка получения событий Ideco UTM](https://support.kaspersky.com/KUMA/3.4/ru-RU/255211.htm) [Настройка получения событий KWTS](https://support.kaspersky.com/KUMA/3.4/ru-RU/254373.htm) [Настройка получения событий KLMS](https://support.kaspersky.com/KUMA/3.4/ru-RU/254784.htm) [Настройка получения событий KSMG](https://support.kaspersky.com/KUMA/3.4/ru-RU/254785.htm) [Настройка получения событий KICS for Networks](https://support.kaspersky.com/KUMA/3.4/ru-RU/282775.htm) [Настройка получения событий PT NAD](https://support.kaspersky.com/KUMA/3.4/ru-RU/256166.htm) [Настройка получения событий c помощью плагина MariaDB Audit Plugin](https://support.kaspersky.com/KUMA/3.4/ru-RU/256167.htm) [Настройка получения событий СУБД Apache Cassandra](https://support.kaspersky.com/KUMA/3.4/ru-RU/258317.htm) [Настройка получения событий FreeIPA](https://support.kaspersky.com/KUMA/3.4/ru-RU/258336.htm) [Настройка получения событий VipNet TIAS](https://support.kaspersky.com/KUMA/3.4/ru-RU/255310.htm) [Настройка получения событий Nextcloud](https://support.kaspersky.com/KUMA/3.4/ru-RU/265465.htm) [Настройка получения событий Snort](https://support.kaspersky.com/KUMA/3.4/ru-RU/265480.htm) [Настройка получения событий Suricata](https://support.kaspersky.com/KUMA/3.4/ru-RU/265484.htm) [Настройка получения событий FreeRADIUS](https://support.kaspersky.com/KUMA/3.4/ru-RU/265491.htm) [Настройка получения событий VMware vCenter](https://support.kaspersky.com/KUMA/3.4/ru-RU/268252.htm) [Настройка получения событий zVirt](https://support.kaspersky.com/KUMA/3.4/ru-RU/265514.htm) [Настройка получения событий Zeek IDS](https://support.kaspersky.com/KUMA/3.4/ru-RU/265545.htm) [Настройка получения событий Windows с помощью Kaspersky Endpoint Security для Windows](https://support.kaspersky.com/KUMA/3.4/ru-RU/280730.htm) [Настройка получения событий Сodemaster Mirada](https://support.kaspersky.com/KUMA/3.4/ru-RU/282770.htm) [Настройка получения событий Postfix](https://support.kaspersky.com/KUMA/3.4/ru-RU/287428.htm) [Настройка получения событий CommuniGate Pro](https://support.kaspersky.com/KUMA/3.4/ru-RU/290156.htm) [Настройка получения событий Yandex Cloud](https://support.kaspersky.com/KUMA/3.4/ru-RU/290821.htm) [Настройка получения событий Microsoft 365](https://support.kaspersky.com/KUMA/3.4/ru-RU/295058.htm) |

Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в Онлайн-справке на продукт: [https://support.kaspersky.com/KUMA/2.1/ru-RU/241235.htm](https://support.kaspersky.com/KUMA/2.1/ru-RU/241235.htm "Настройка получения событий Kaspersky Security Center в формате CEF")

Функция экспорта событий Kaspersky Security Center в SIEM-системы в формате CEF доступна при наличии лицензии Kaspersky Endpoint Security для бизнеса **Расширенный** или **выше**.

С версии KSC от 15.1 наличие лицензии не важно. Подробнее: [https://support.kaspersky.ru/ksc/15.1/12521](https://support.kaspersky.ru/ksc/15.1/12521)

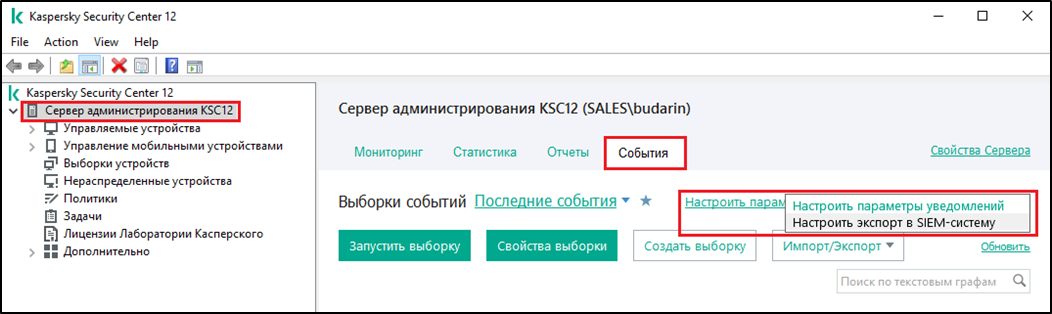

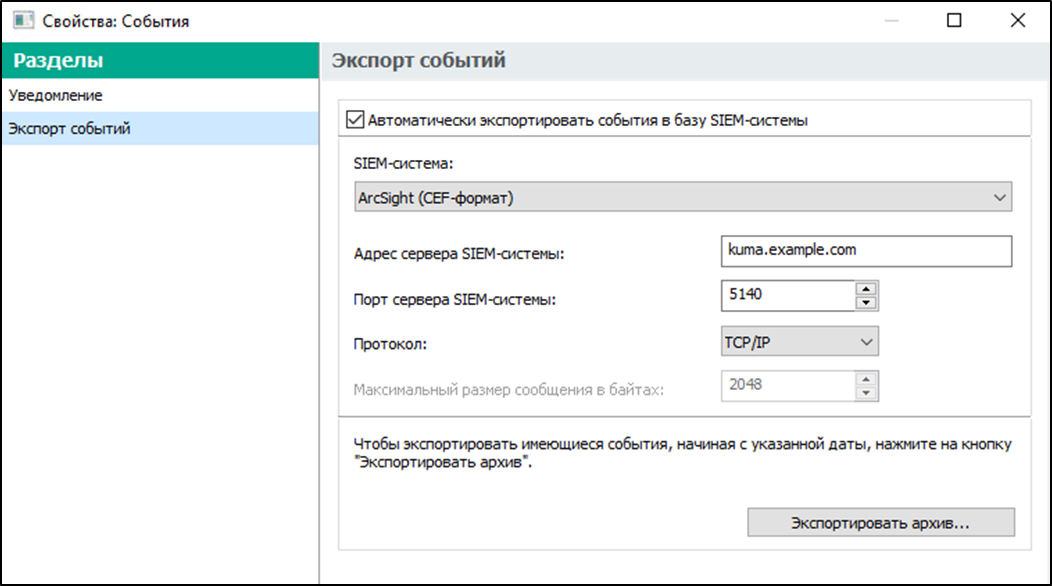

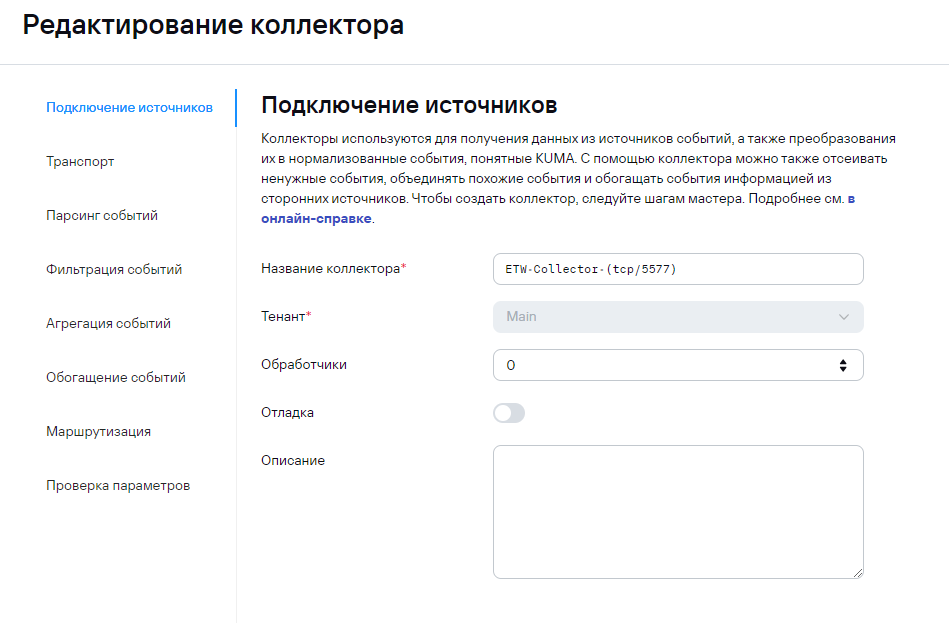

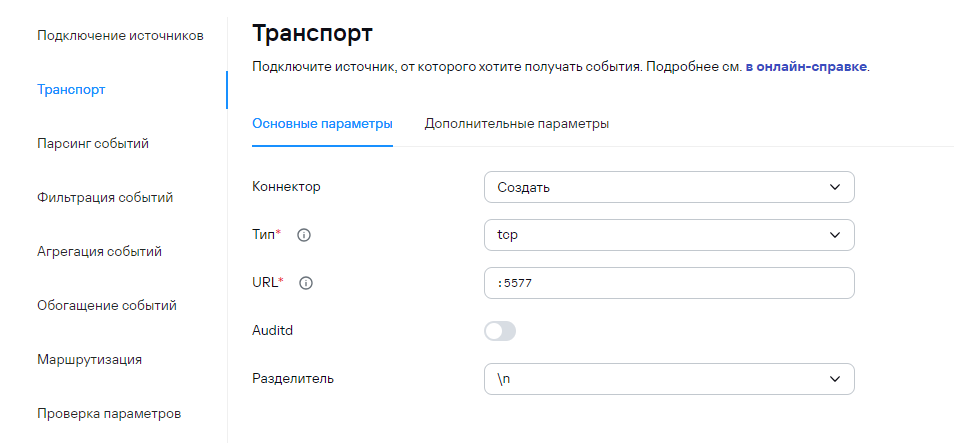

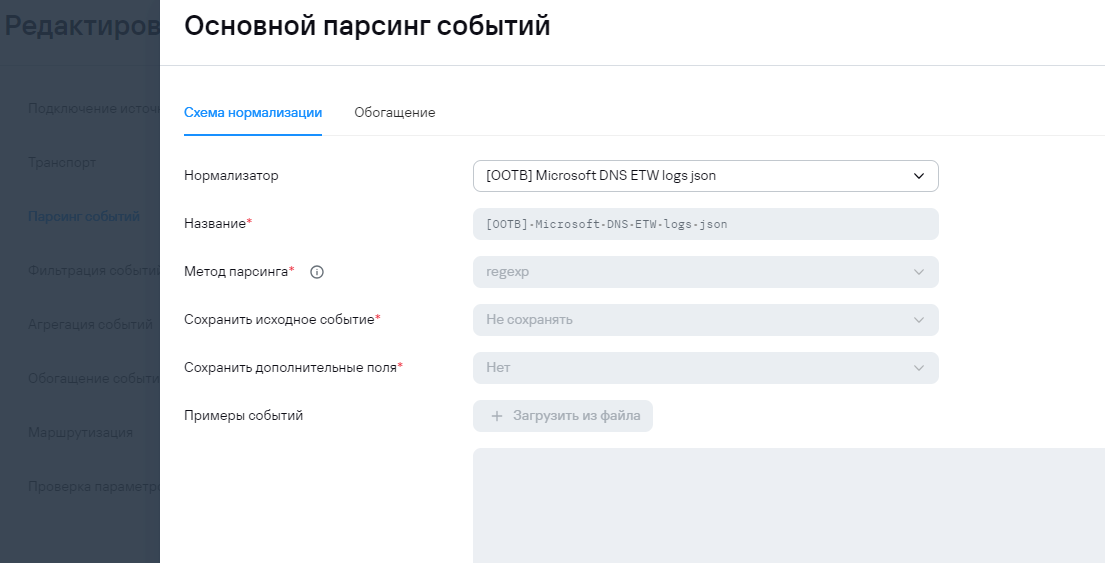

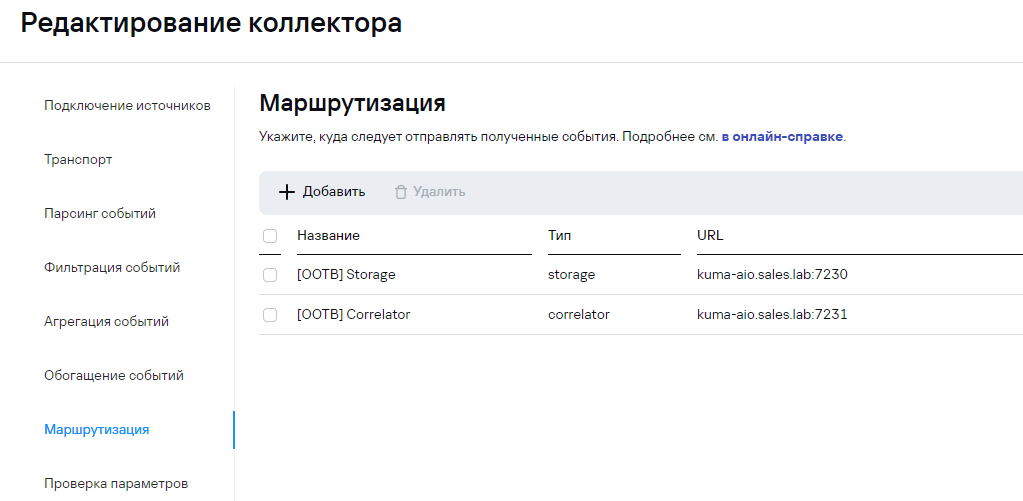

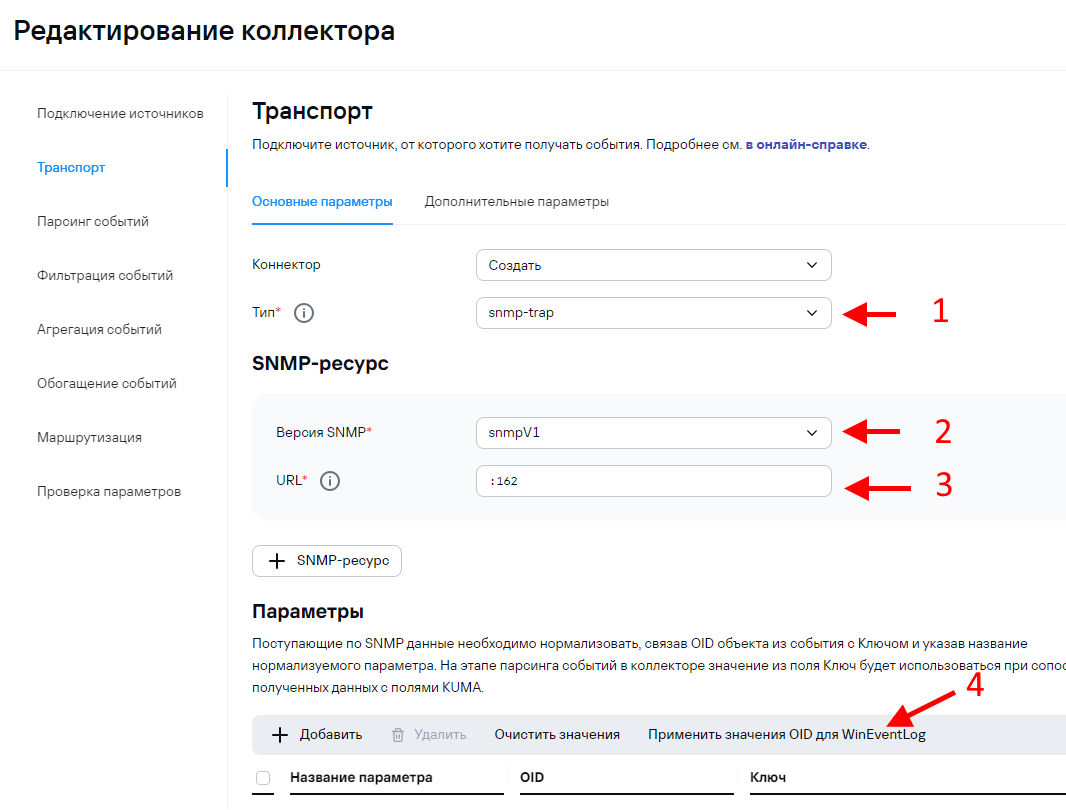

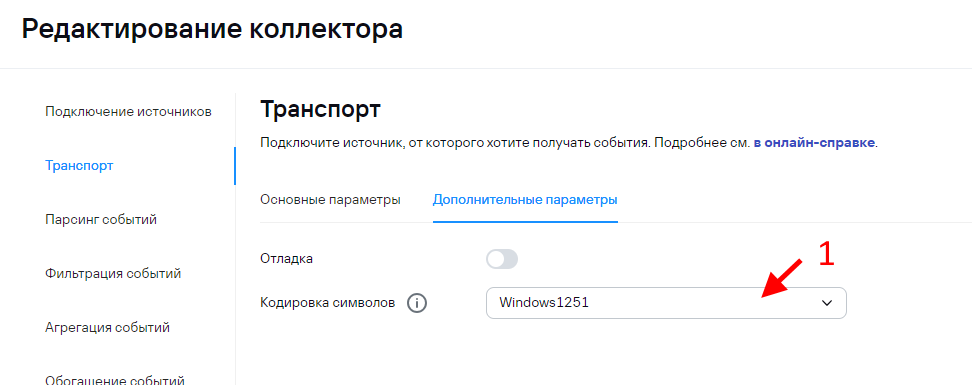

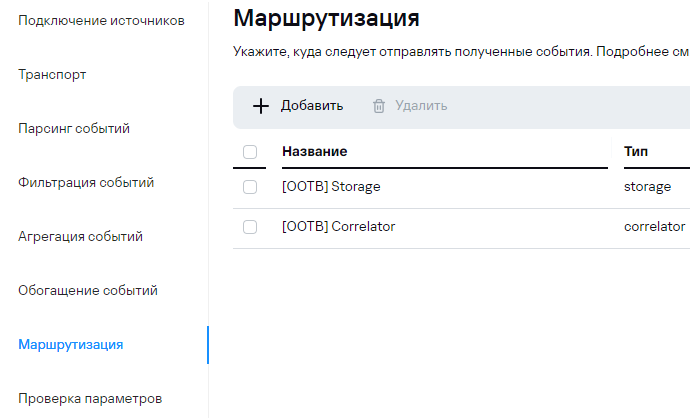

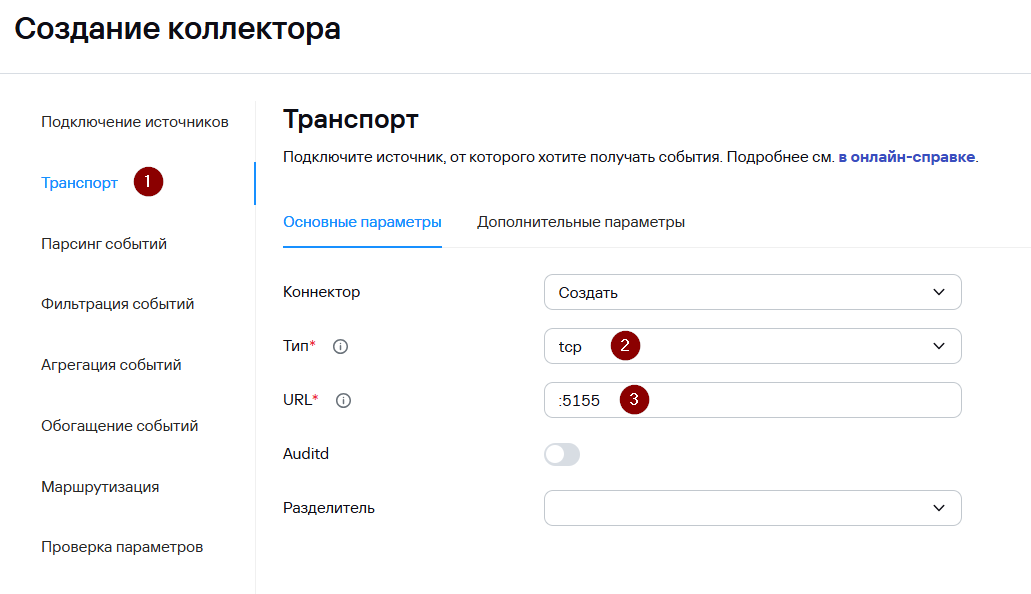

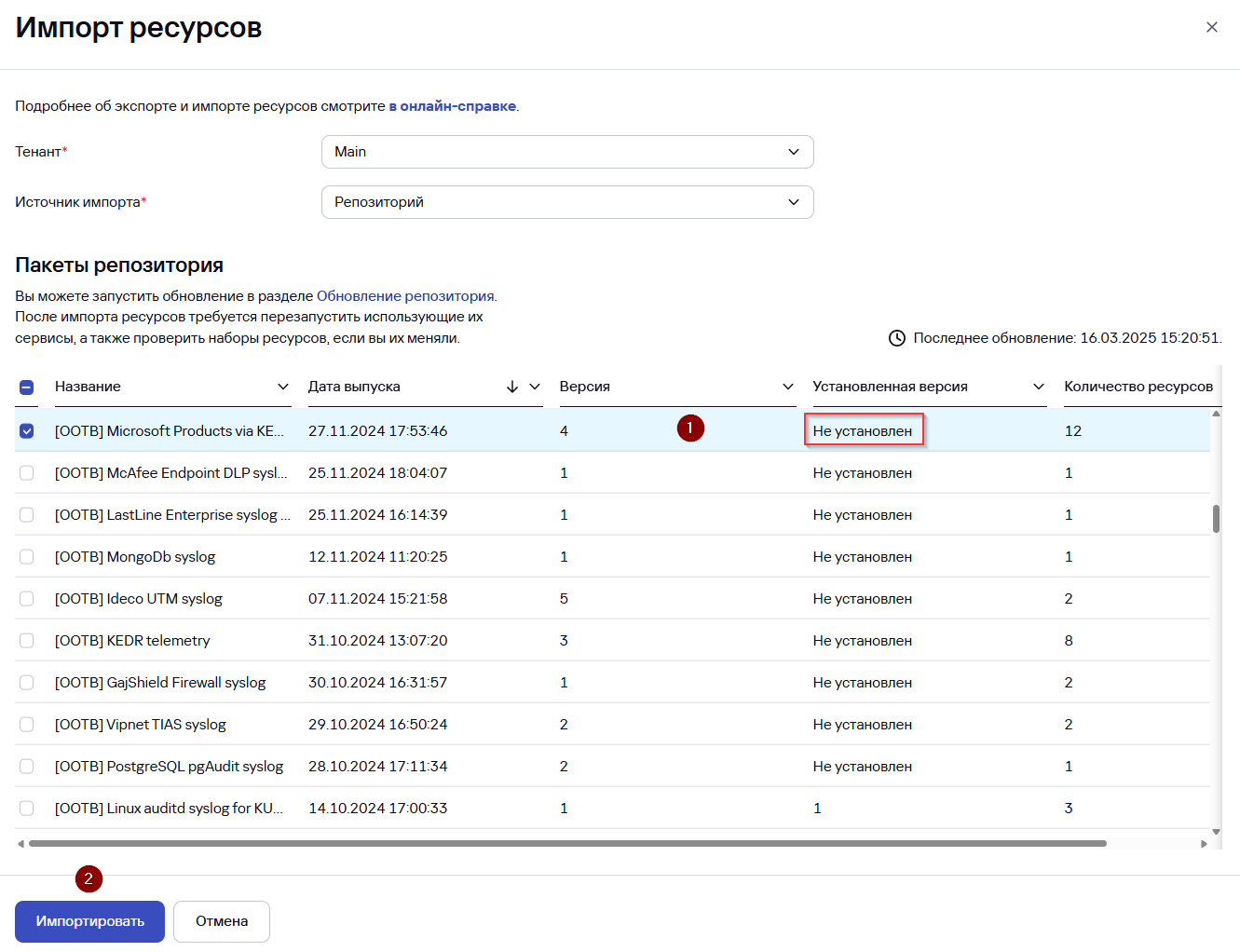

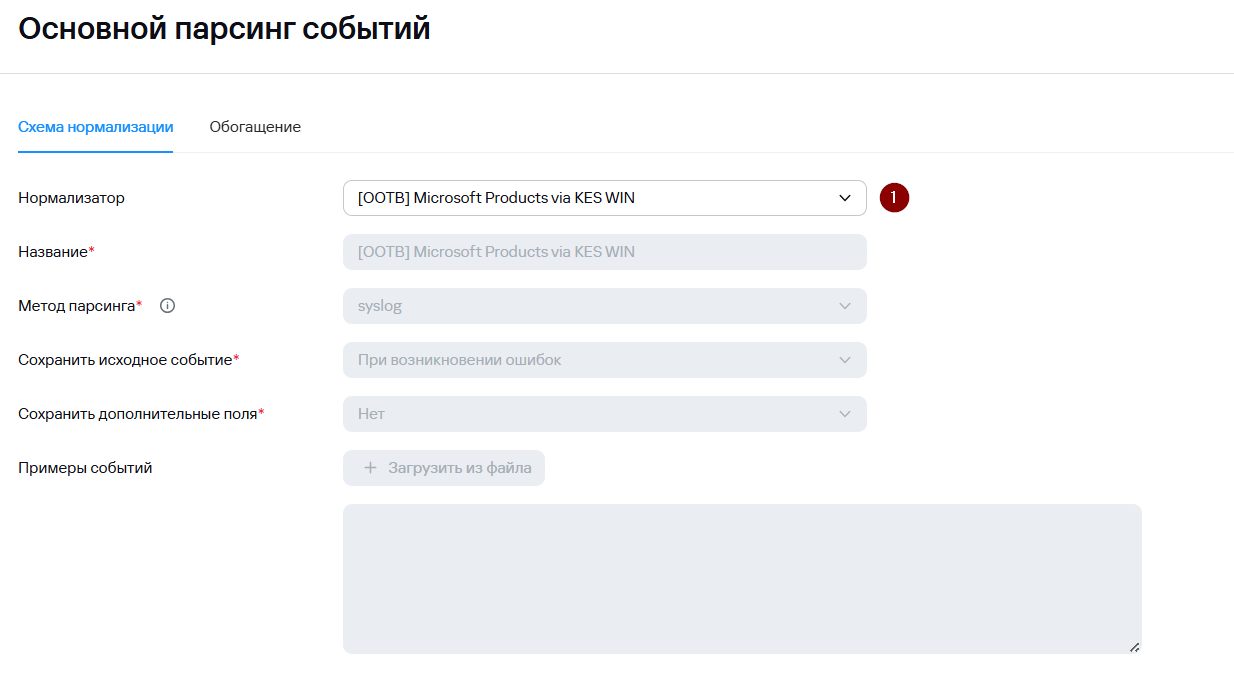

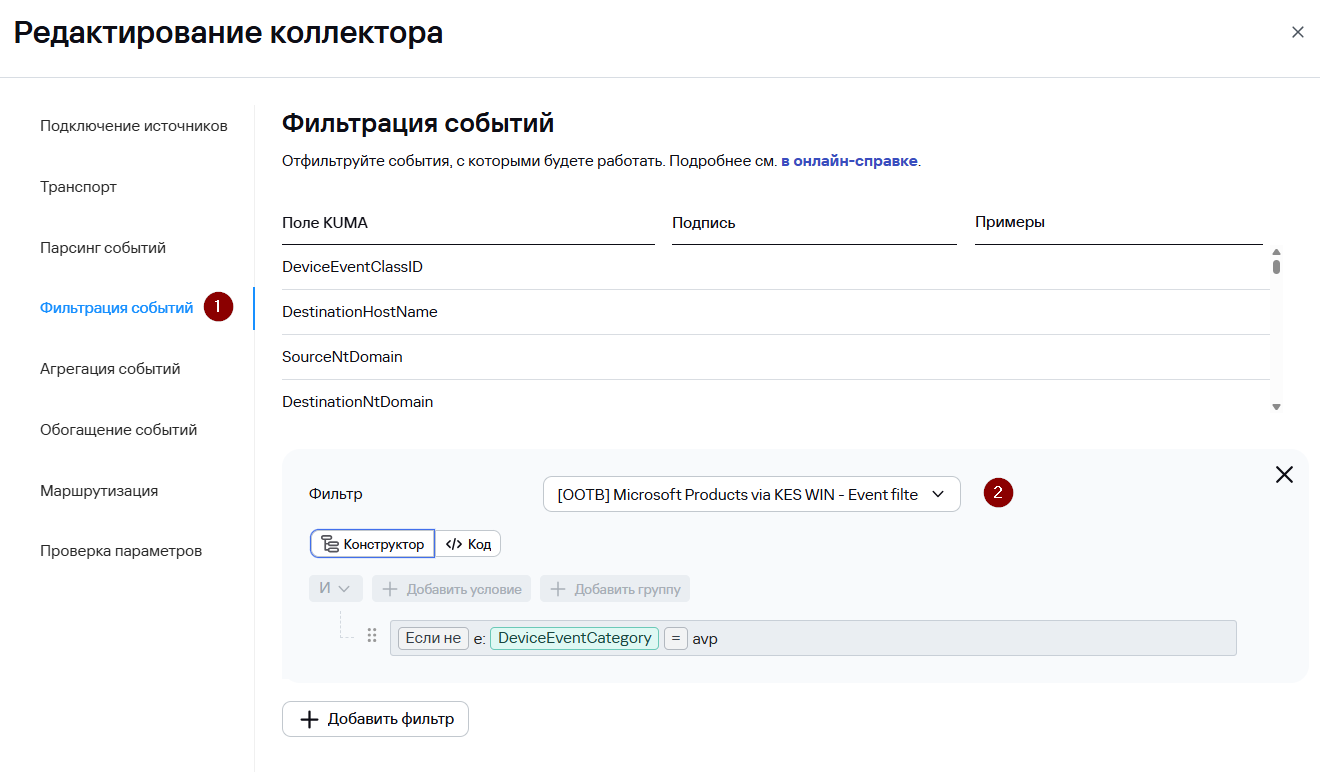

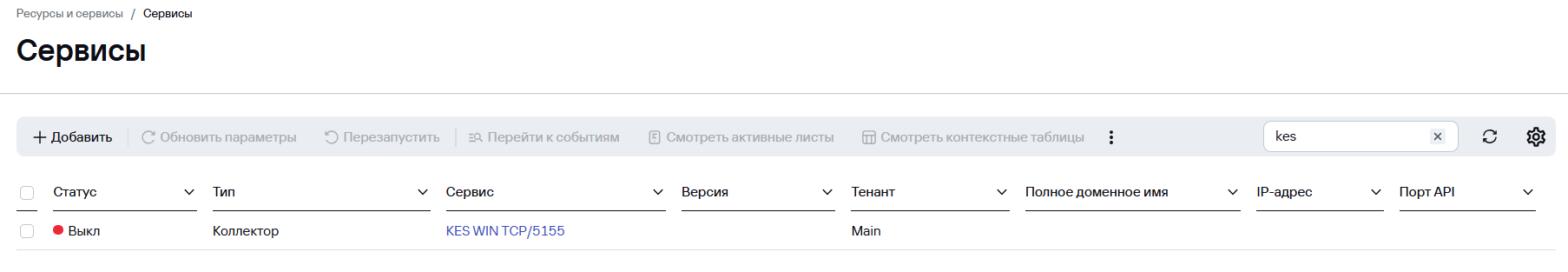

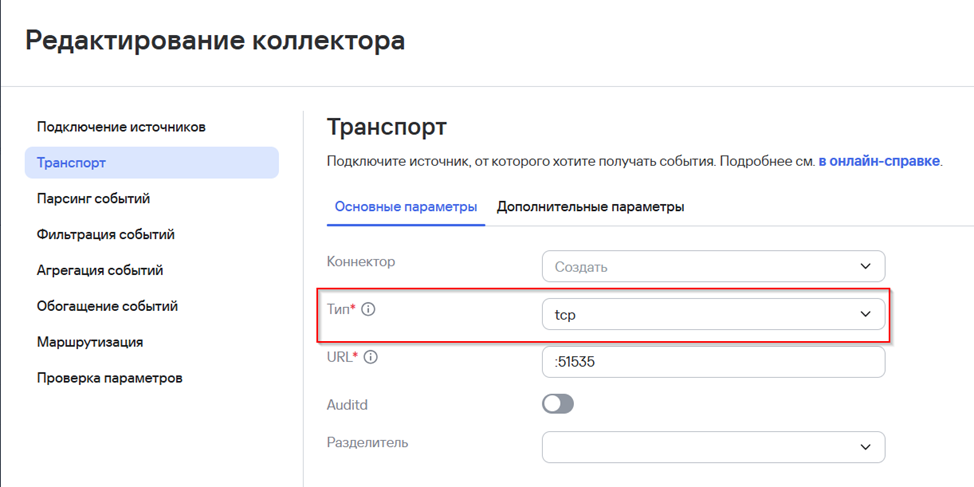

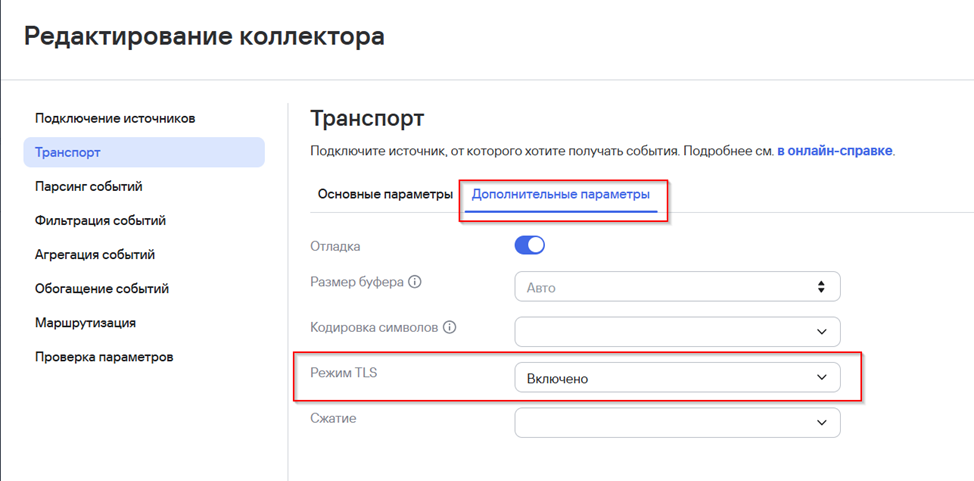

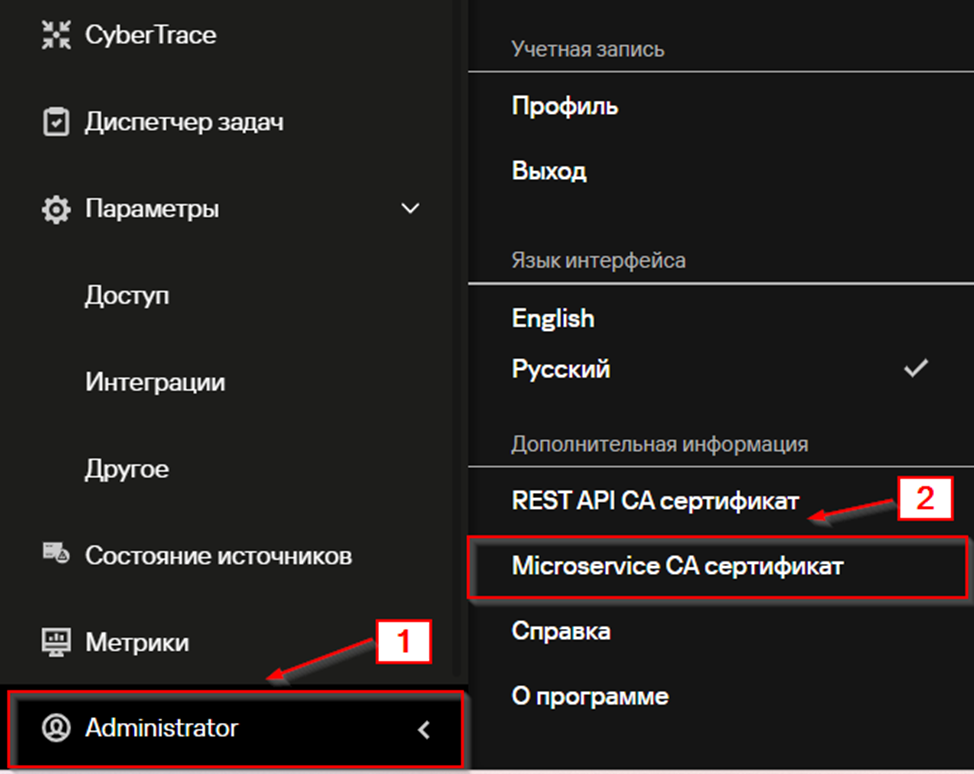

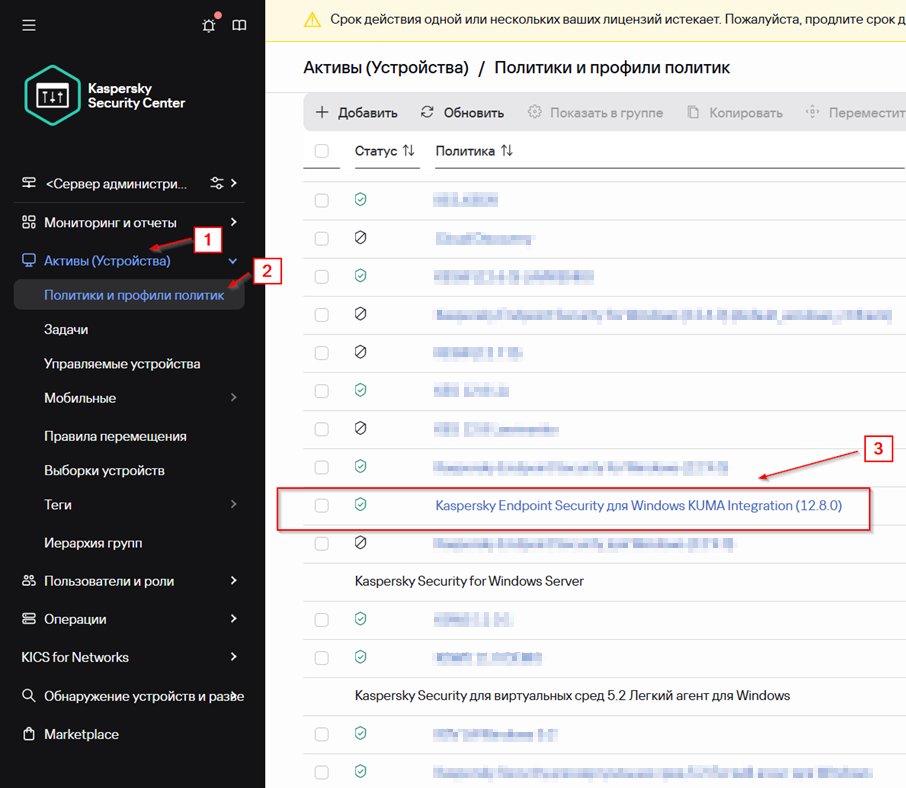

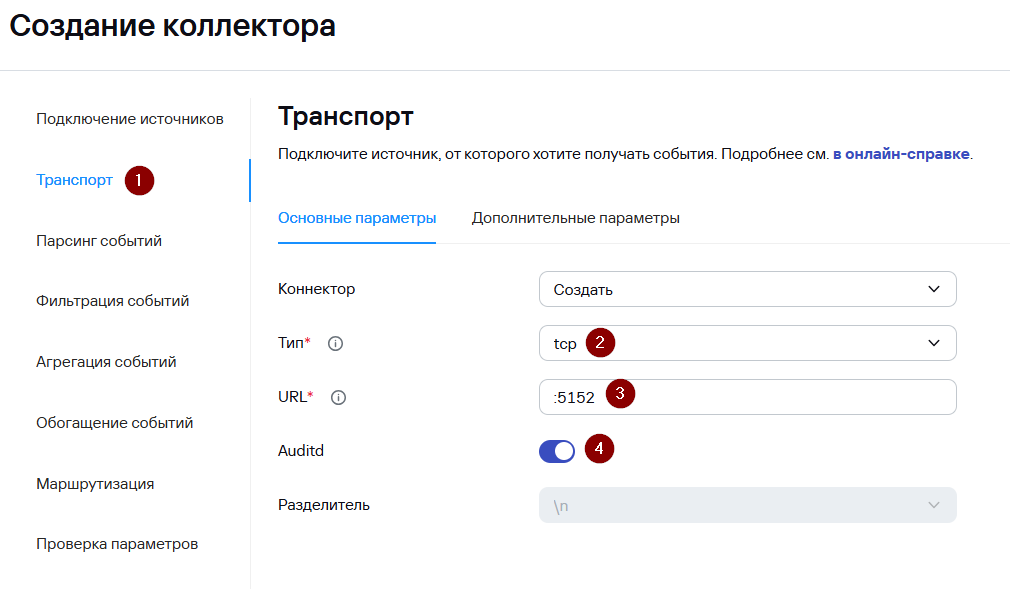

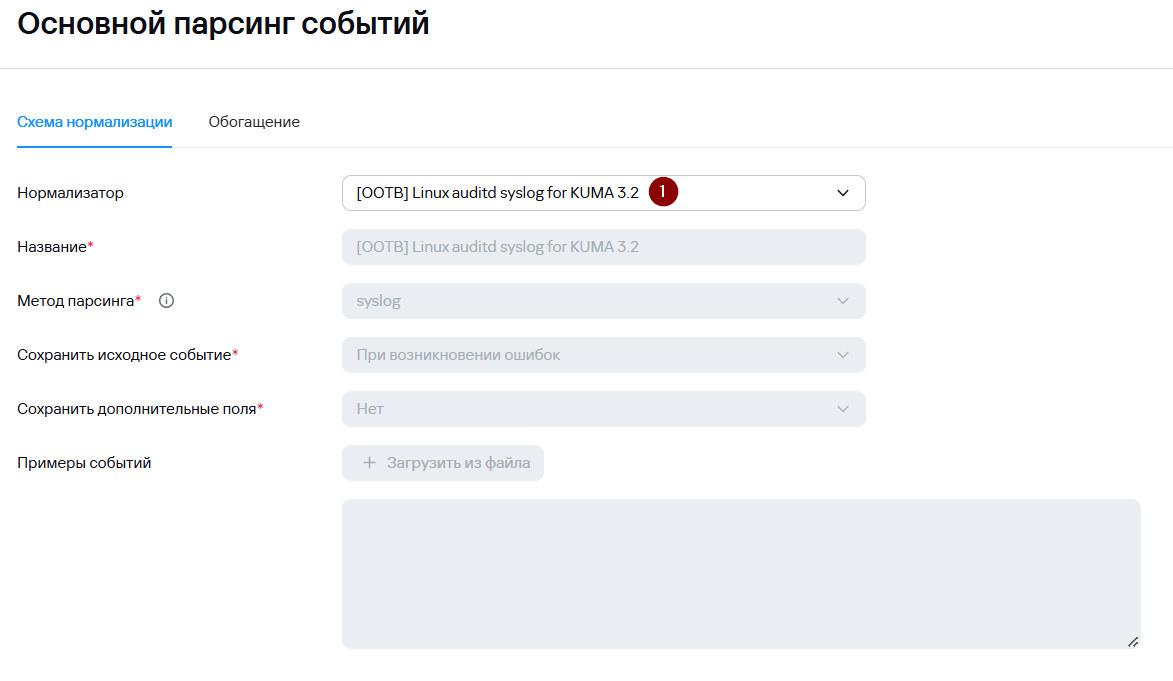

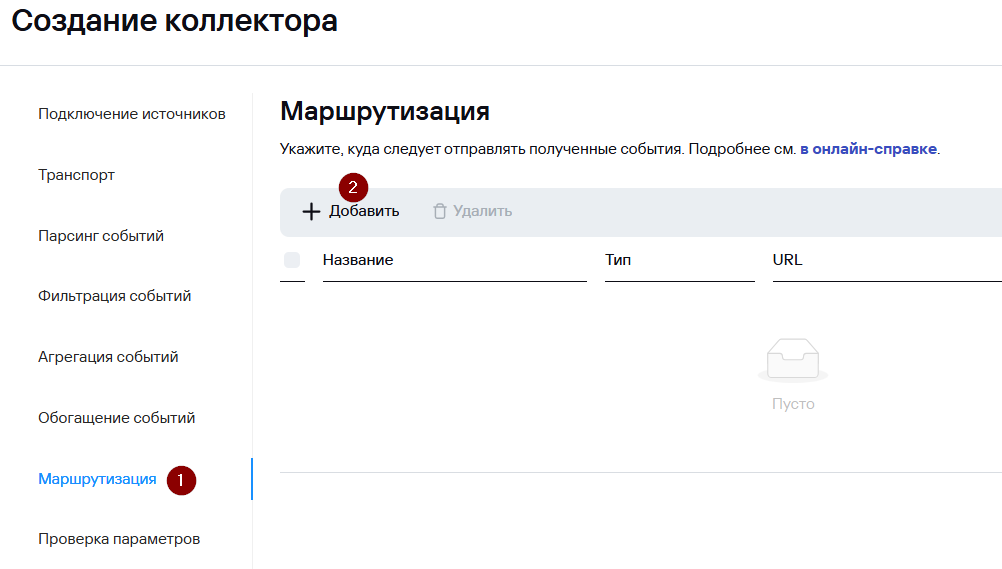

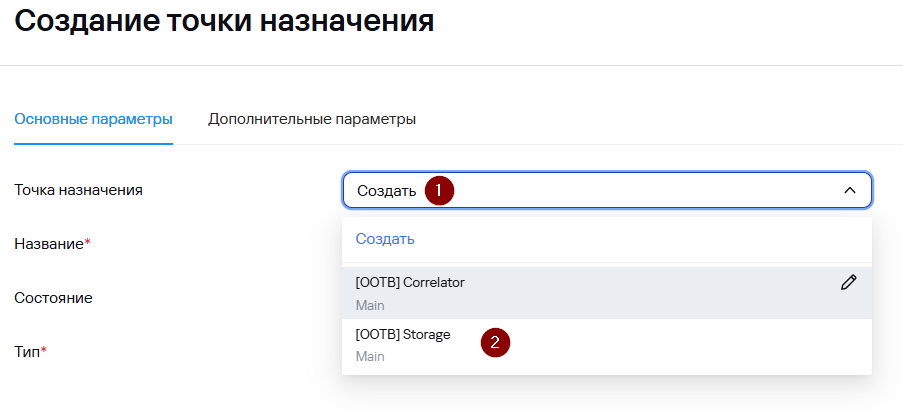

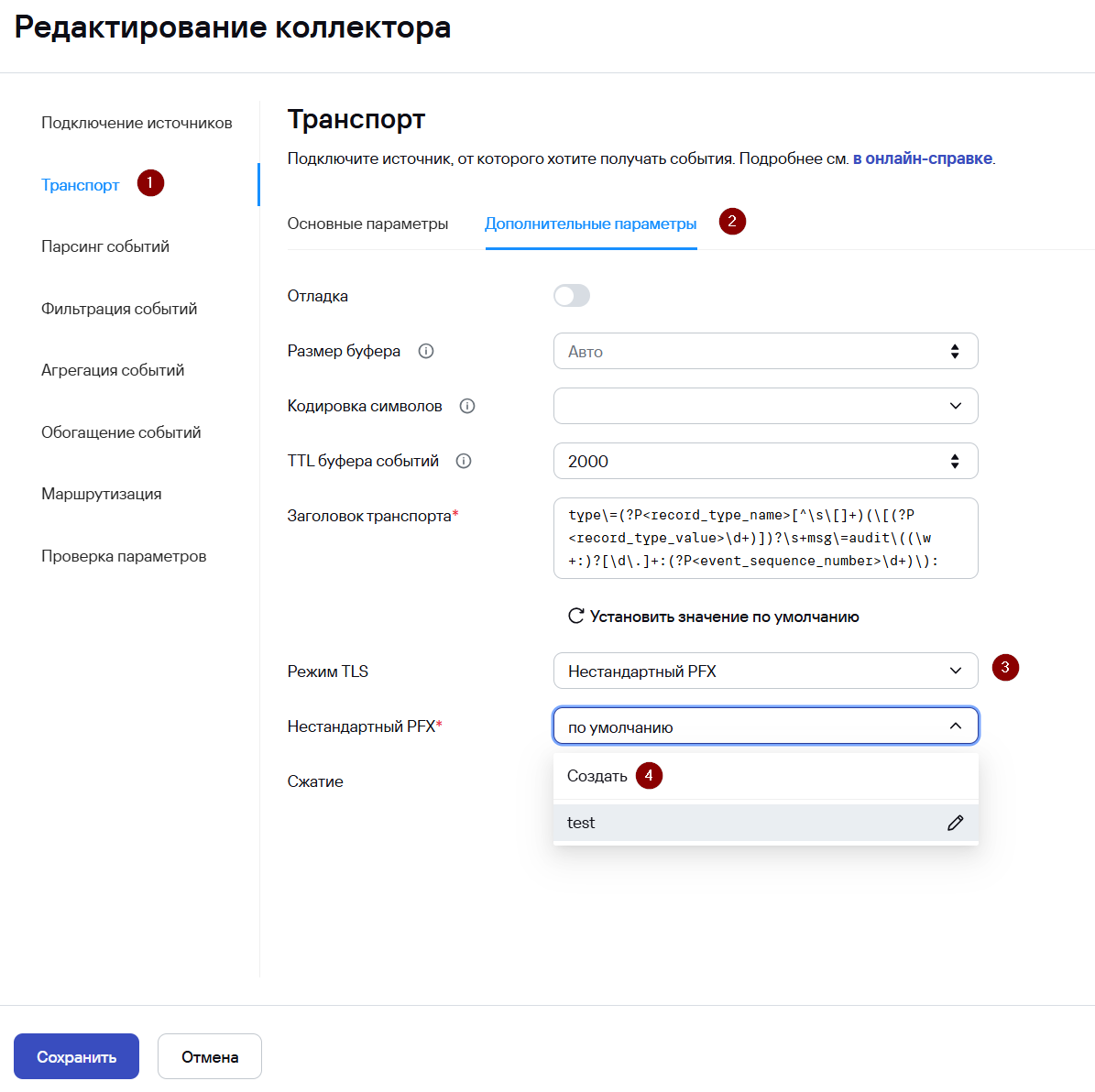

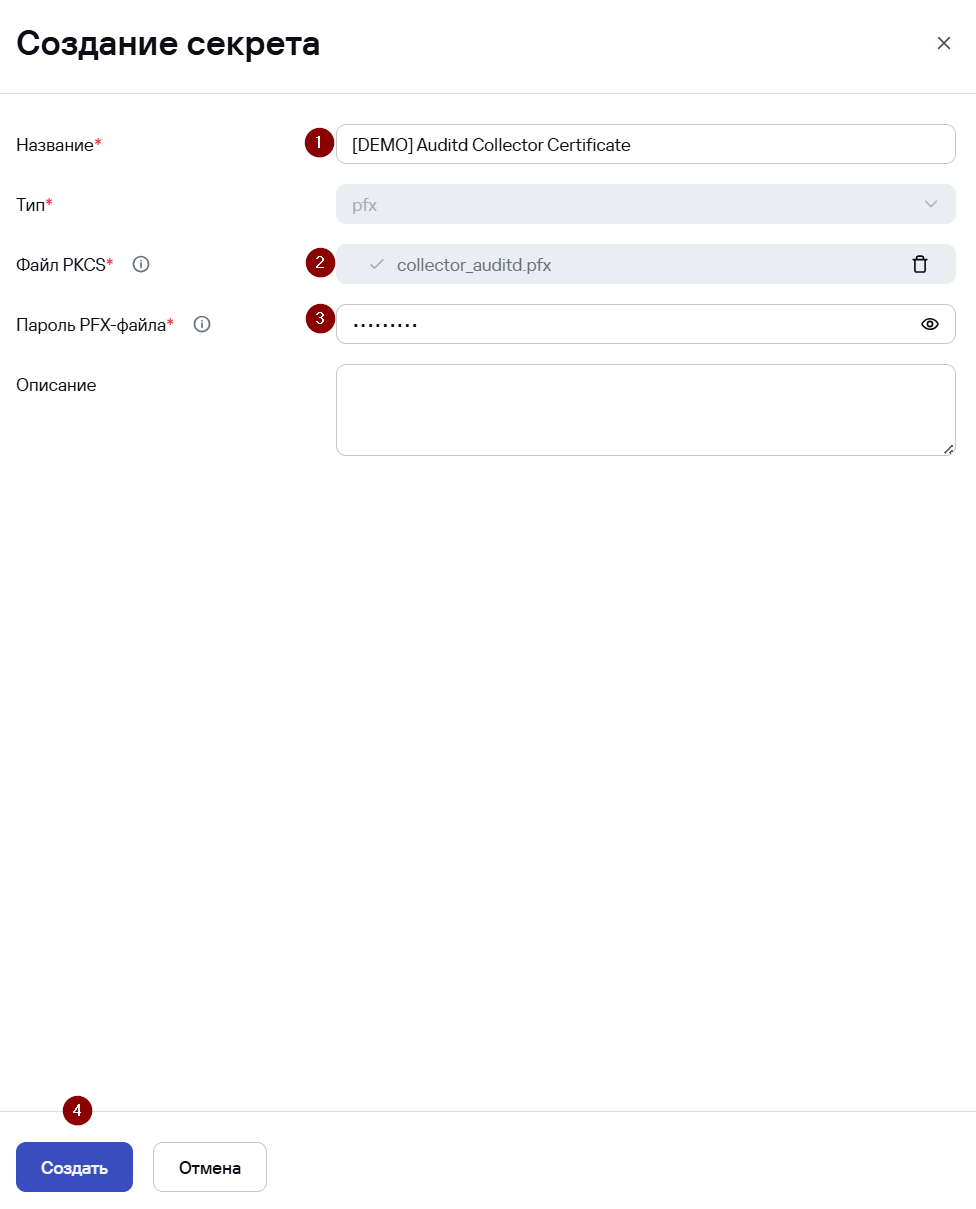

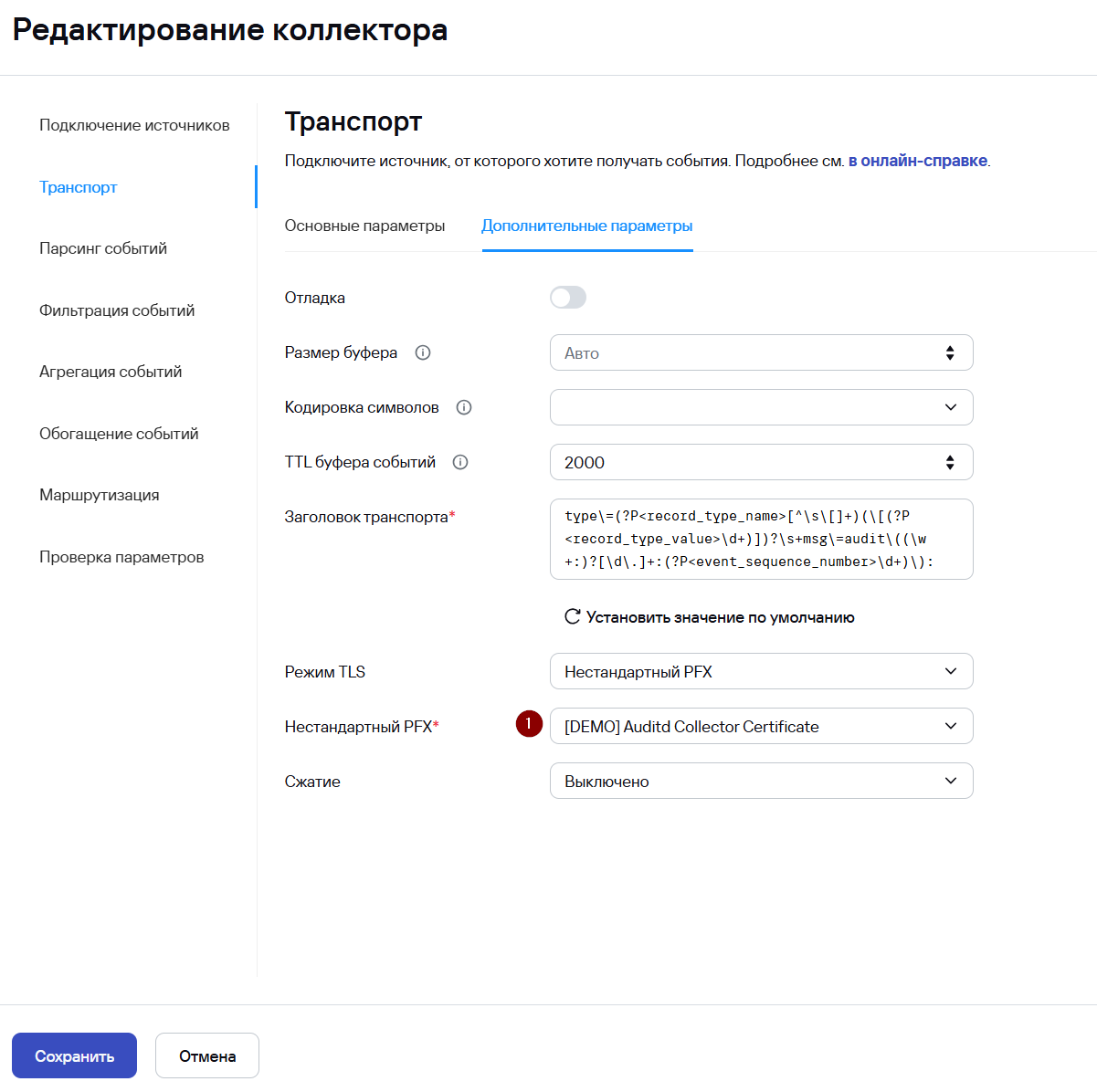

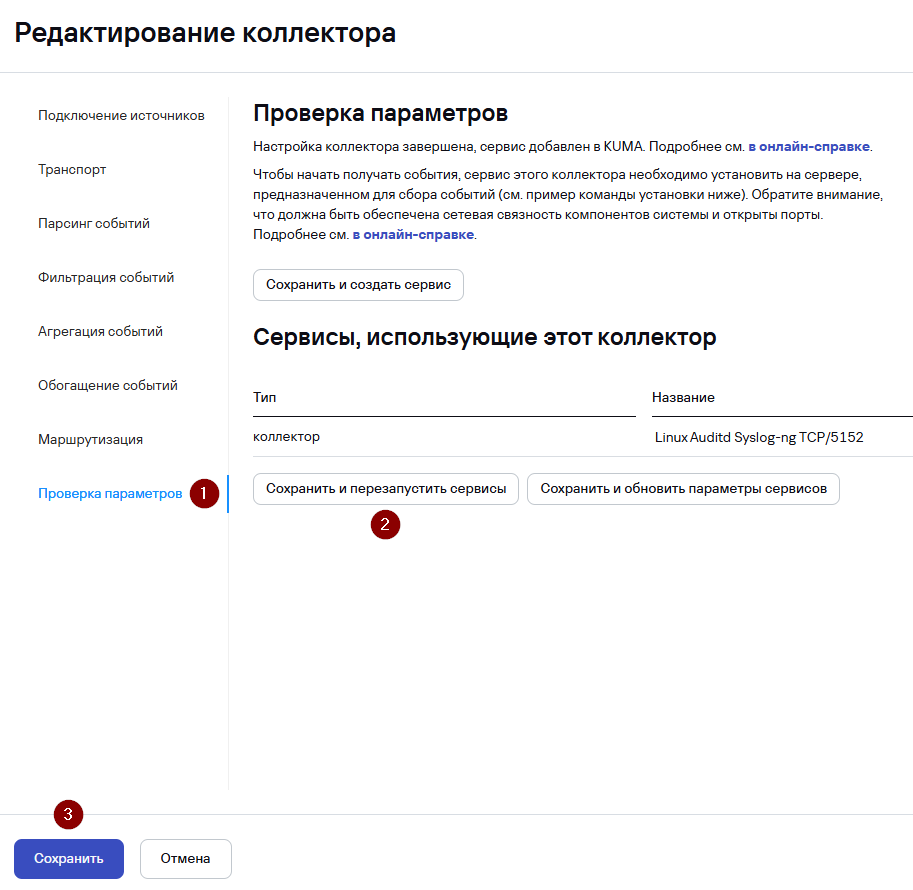

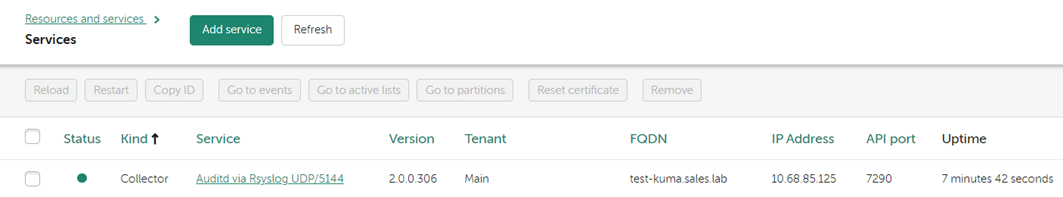

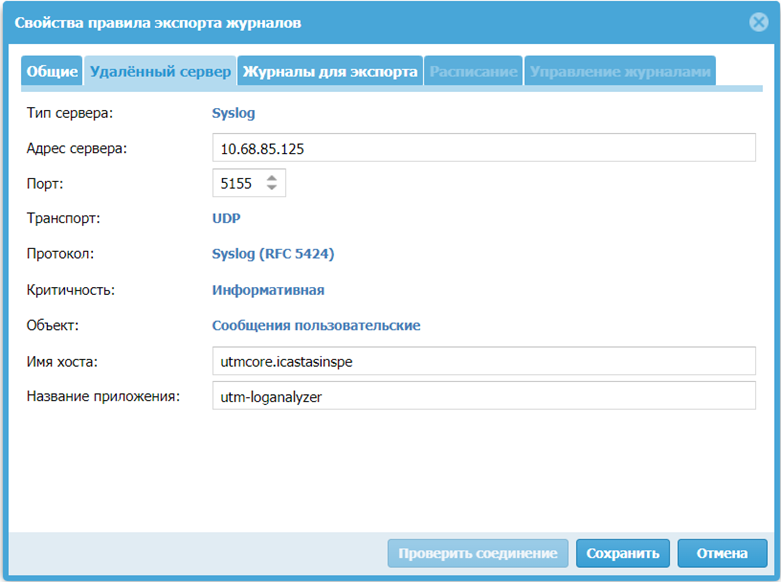

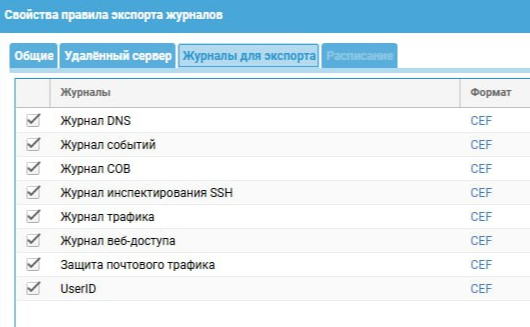

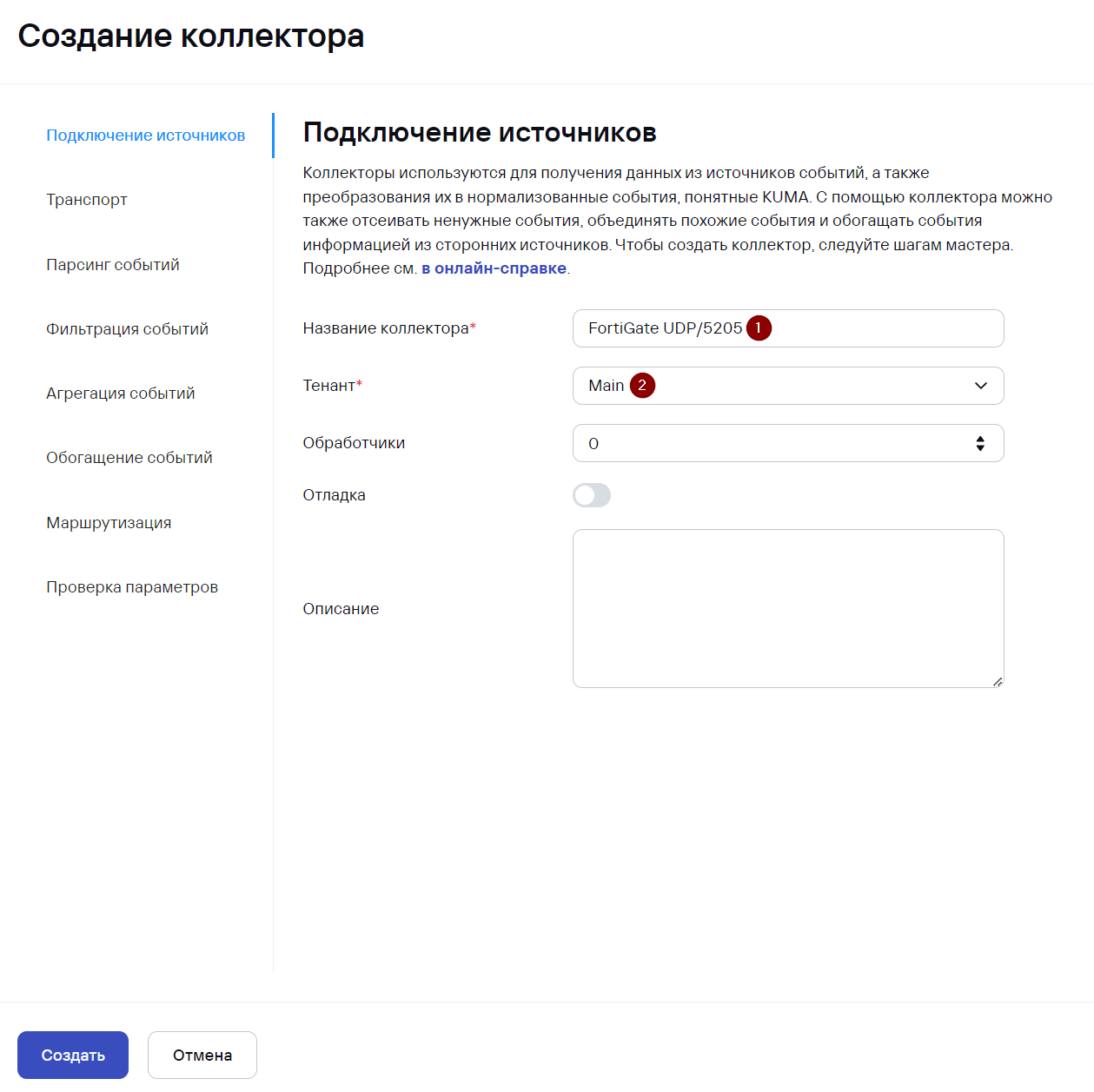

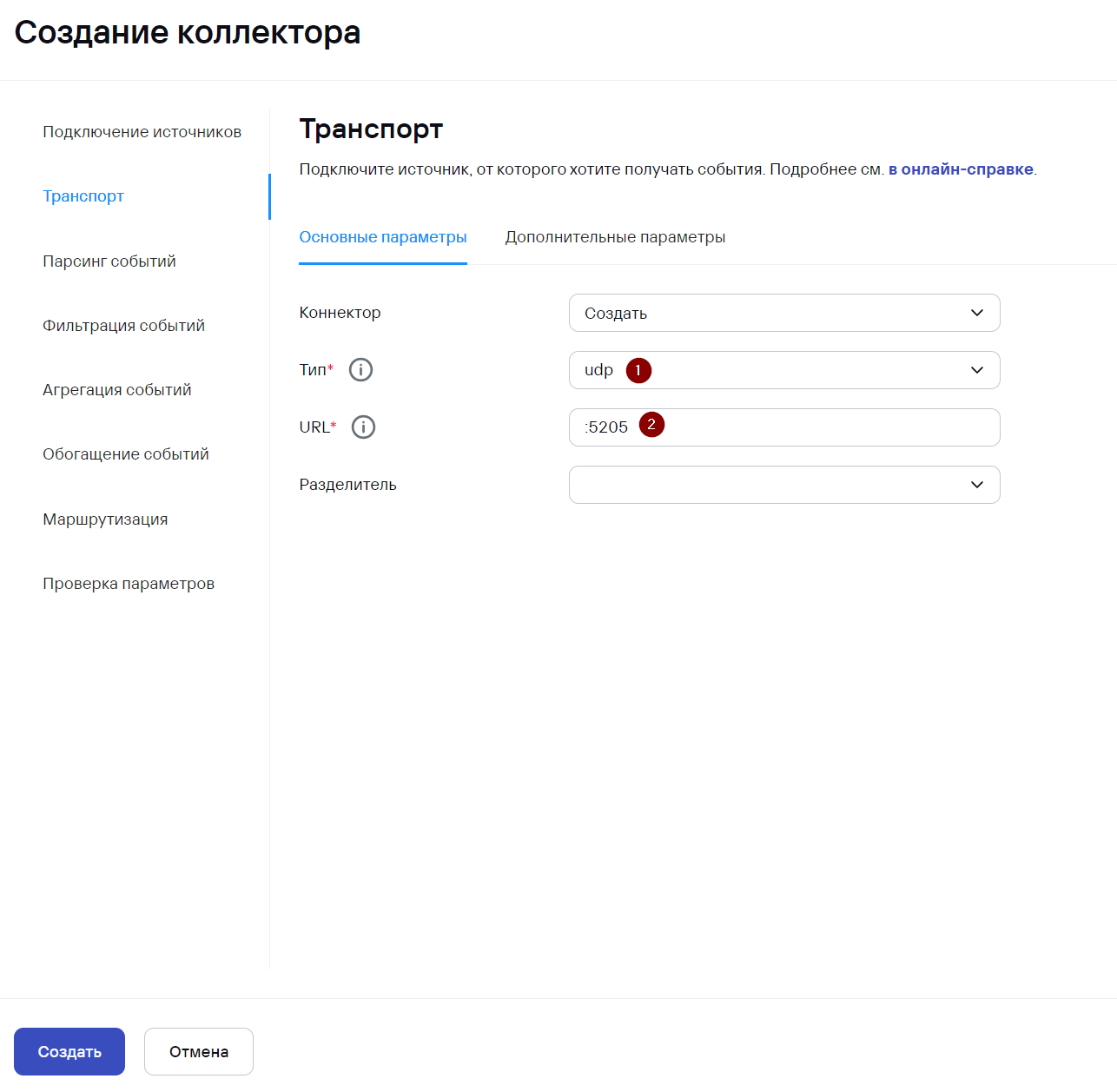

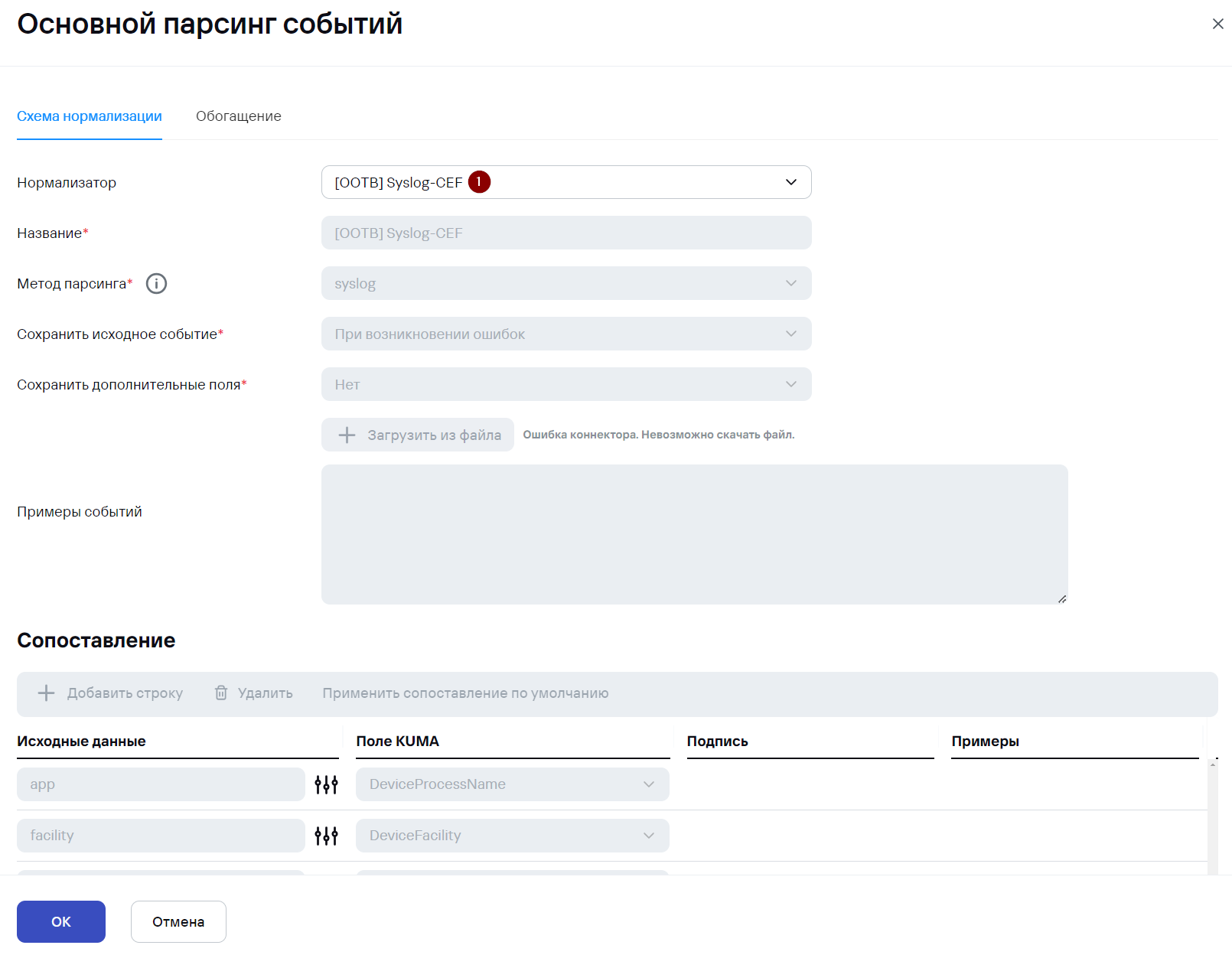

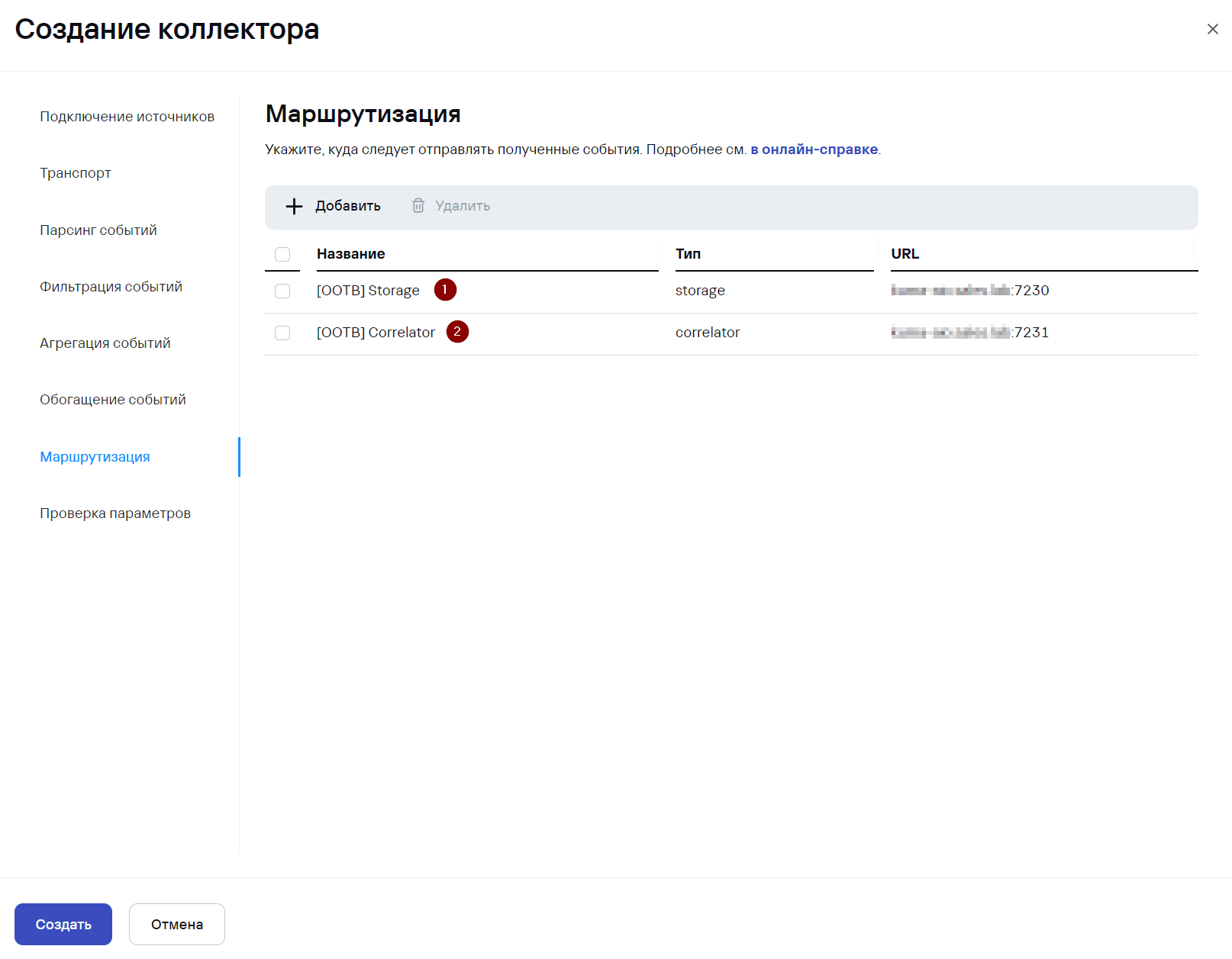

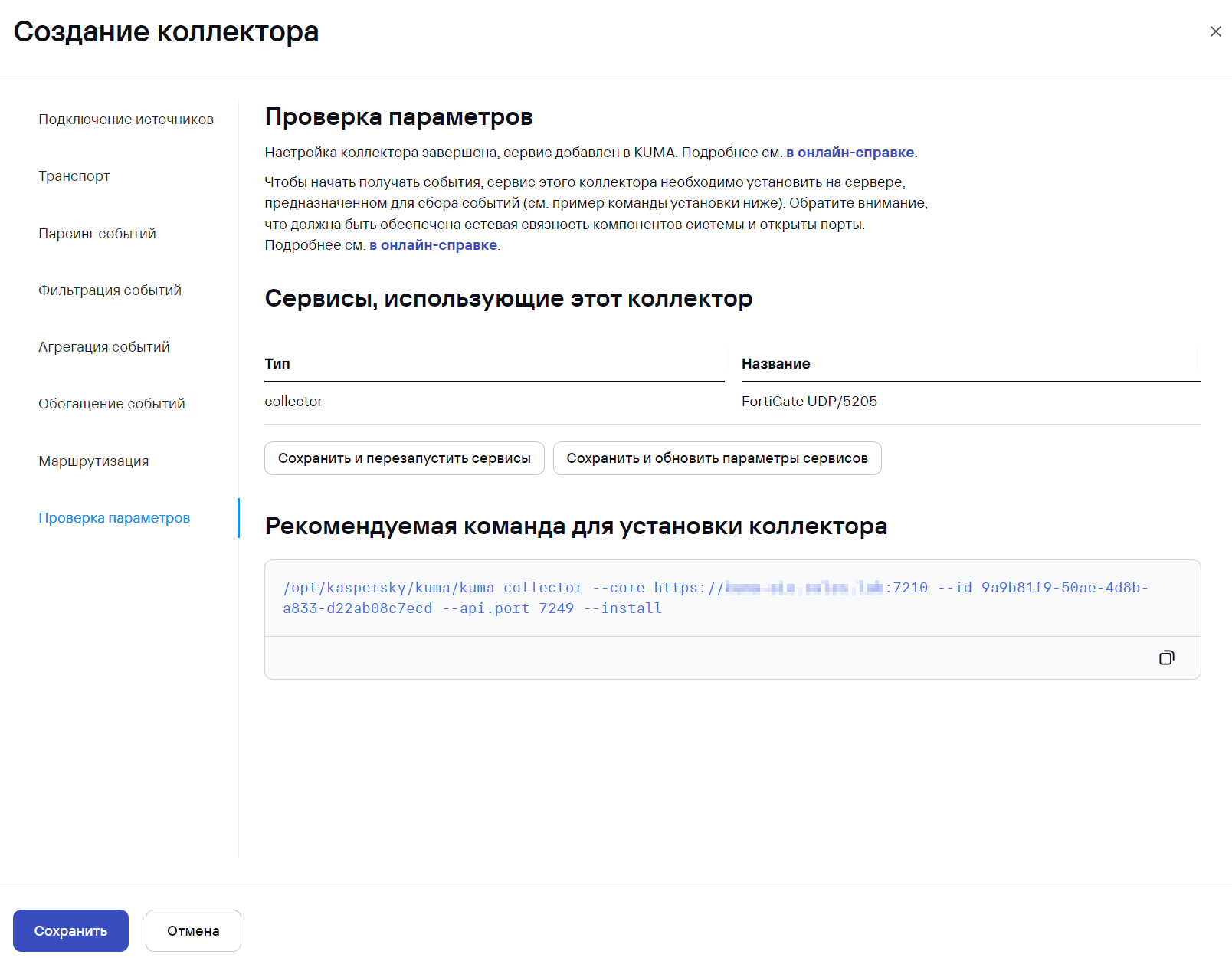

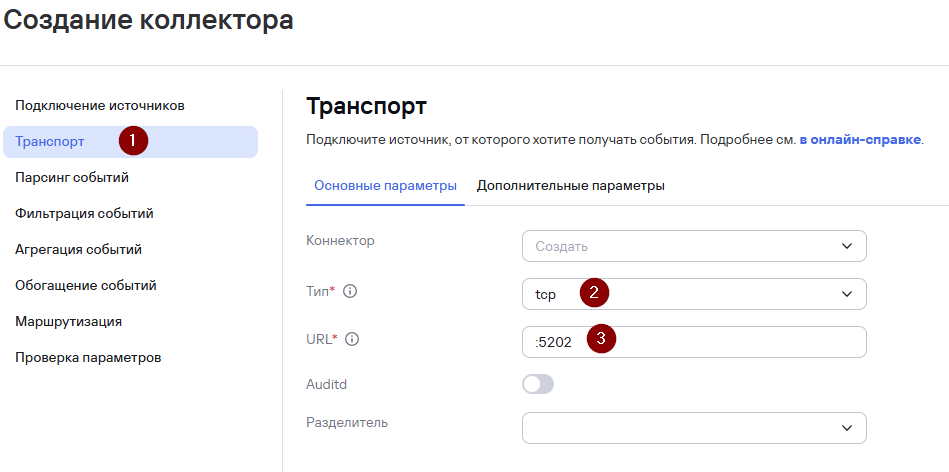

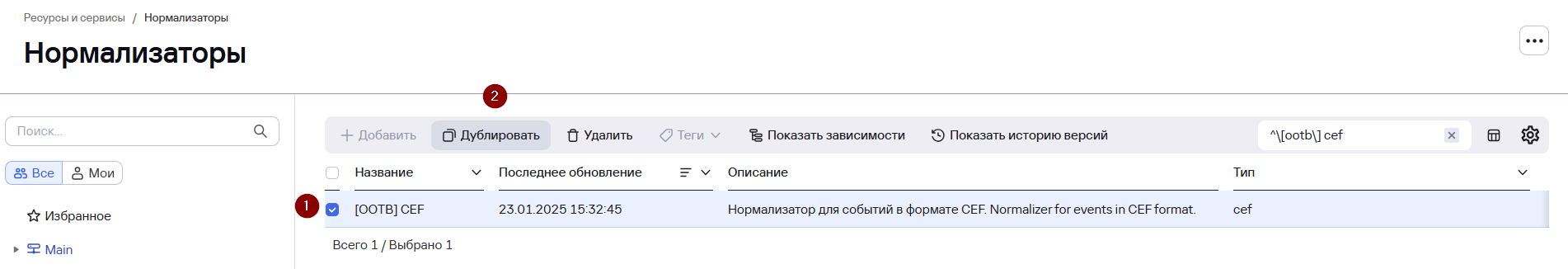

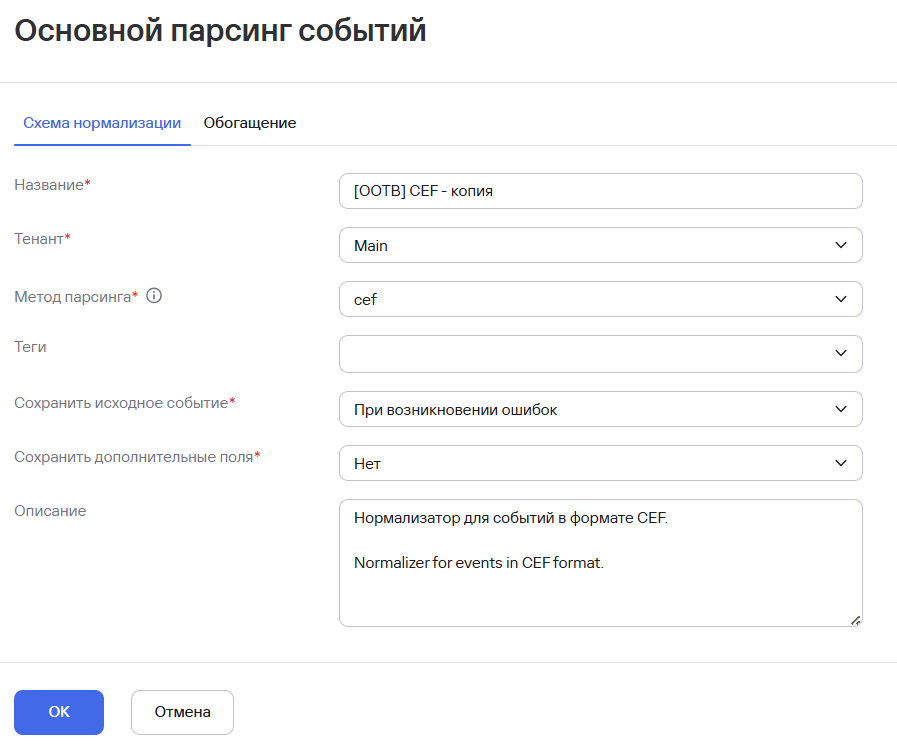

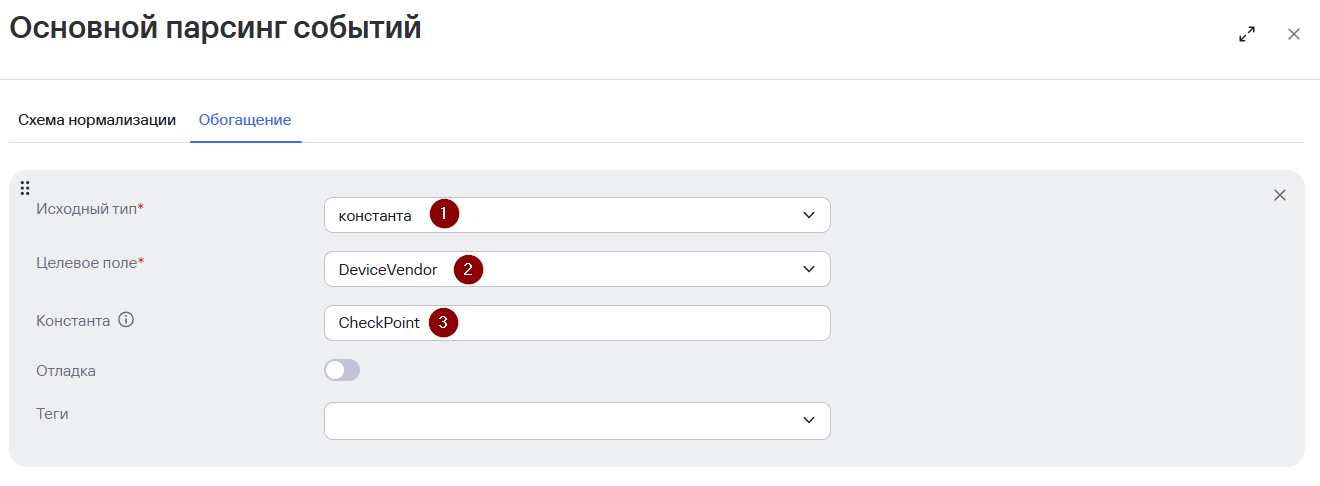

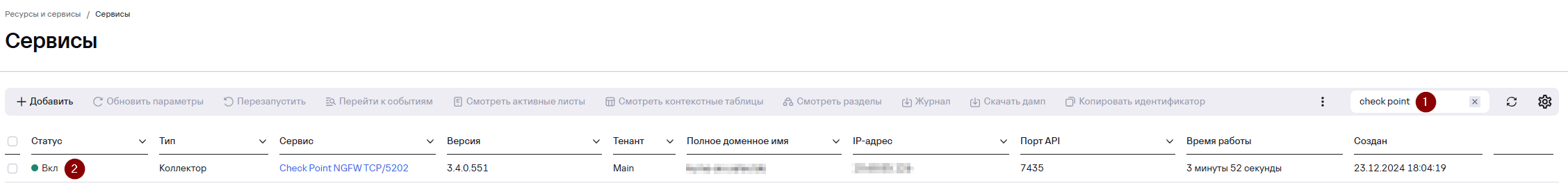

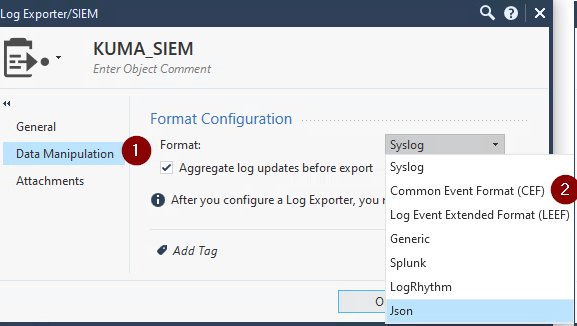

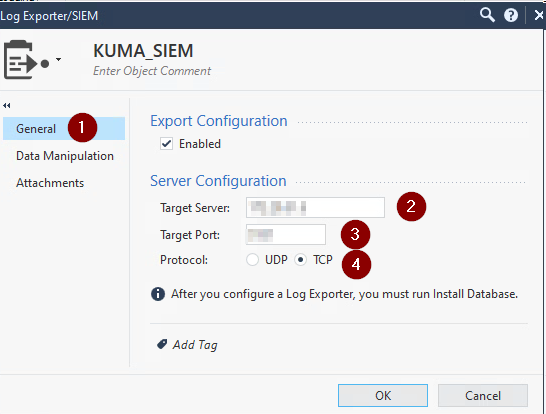

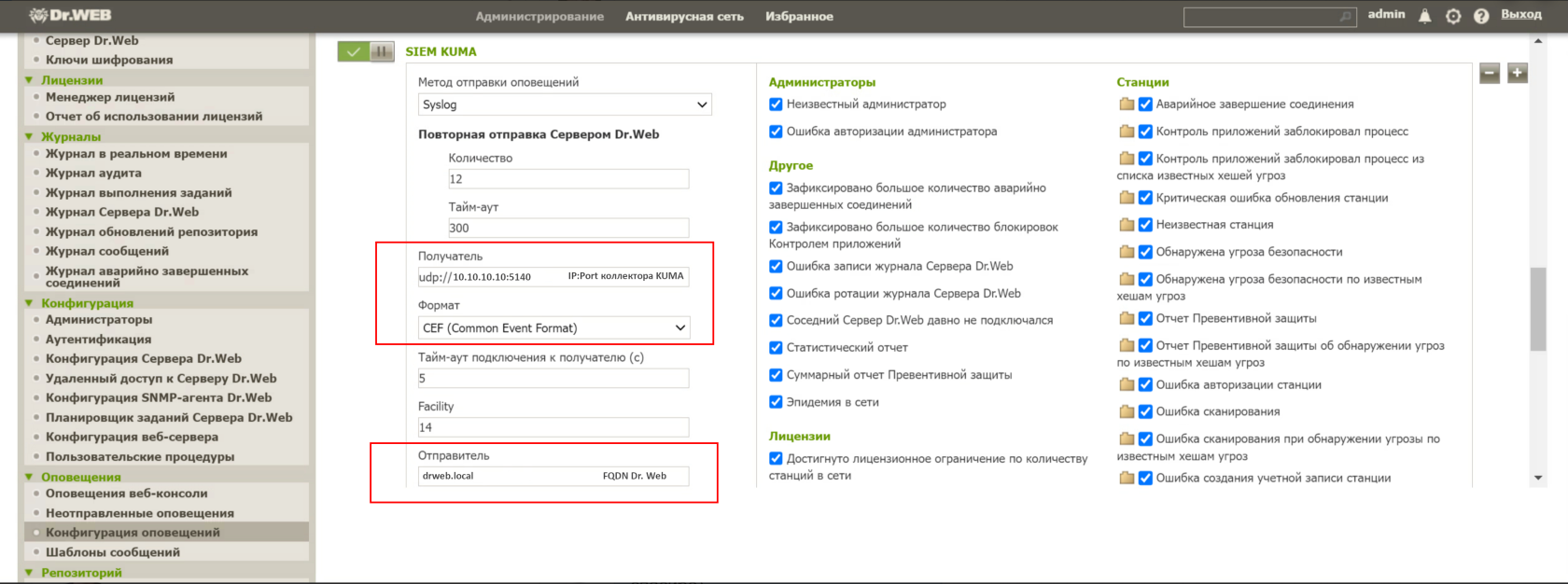

### Настройка передачи событий KSC в формате CEF Чтобы настроить передачу событий от Сервера администрирования Kaspersky Security Center в SIEM-систему KUMA: 1\. В дереве консоли Kaspersky Security Center выберите узел **Сервер администрирования**. 2\. В рабочей области узла выберите вкладку **События**. 3\. Перейдите по ссылке **Настроить параметры уведомлений и экспорта событий** и в раскрывающемся списке выберите **Настроить экспорт в SIEM-систему**. Откроется окно **Свойства**: **События**. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/GWvimage.png) 4\. Установите флажок **Автоматически экспортировать события в базу SIEM-системы**. 5\. В раскрывающемся списке SIEM-система выберите **ArcSight (CEF-формат)**.[](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/AtKimage.png) 6\. Укажите адрес сервера SIEM-системы KUMA и порт для подключения к серверу в соответствующих полях. По кнопке **Экспортировать архив** Kaspersky Security Center экспортирует уже созданные события в базу SIEM-системы KUMA с указанной даты. По умолчанию Kaspersky Security Center экспортирует события с текущей даты. 7\. Нажмите на кнопку **ОК**. --- ### Настройка коллектора KUMA 1\. В веб-интерфейсе KUMA перейдите в раздел **Ресурсы** → **Коллекторы**. 2\. В списке коллекторов найдите коллектор с нормализатором **\[OOTB\] KSC** и откройте его для редактирования.Важно! При копировании OOTB ресурса, копируется и становится доступным для редактирования только сам ресурс. Связанные ресурсы нужно копировать и привязывать отдельно.

**✔️ Рекомендуется** - Рекомендуемый способ сбора для этого источника событий

Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в Онлайн-справке на продукт: [https://support.kaspersky.com/KUMA/2.1/ru-RU/245386.htm](https://support.kaspersky.com/KUMA/2.1/ru-RU/245386.htm)

SQL Server должен поддерживать TLS 1.2 - дополнительную информацию можно изучить тут: [https://support.microsoft.com/en-us/help/3135244/tls-1-2-support-for-microsoft-sql-server](https://support.microsoft.com/en-us/help/3135244/tls-1-2-support-for-microsoft-sql-server "https://support.microsoft.com/en-us/help/3135244/tls-1-2-support-for-microsoft-sql-server")

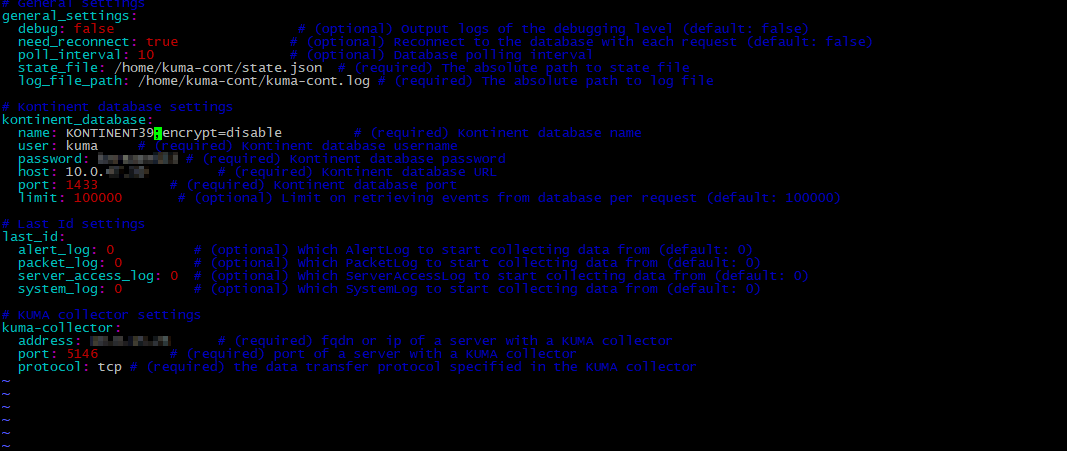

Для отключения защищенного подключения к БД можно воспользоваться следующей опцией в коннекторе: `sqlserver://user:password@server:port?database=DBName&encrypt=disable`

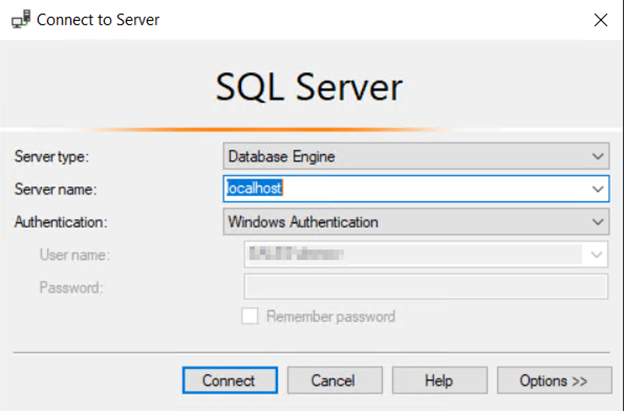

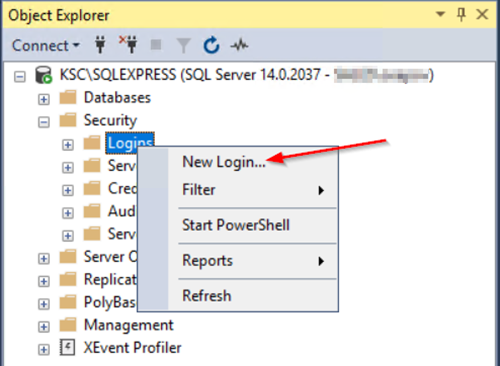

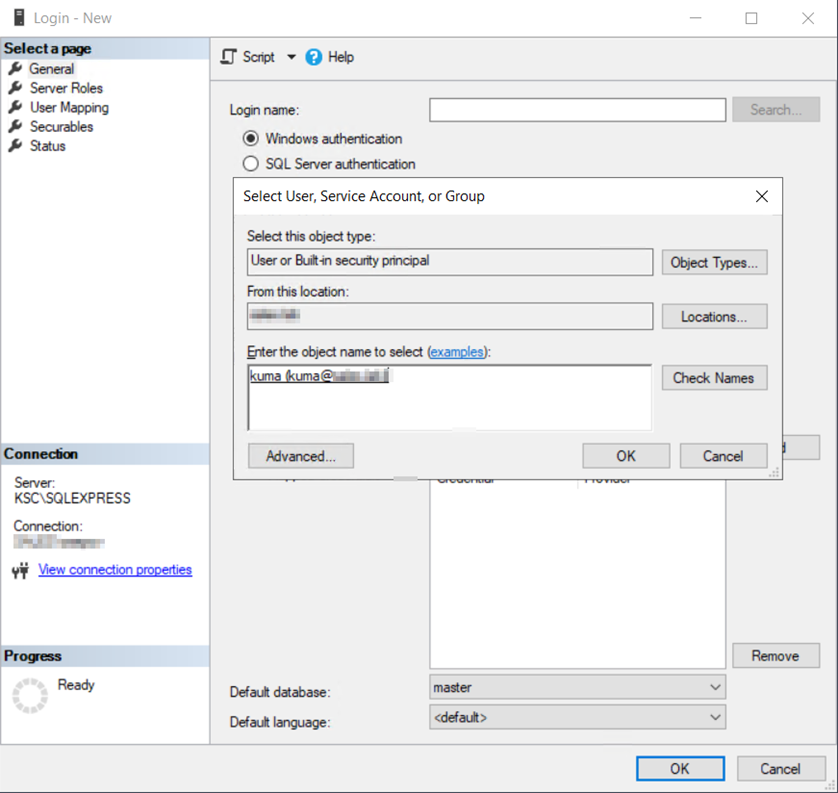

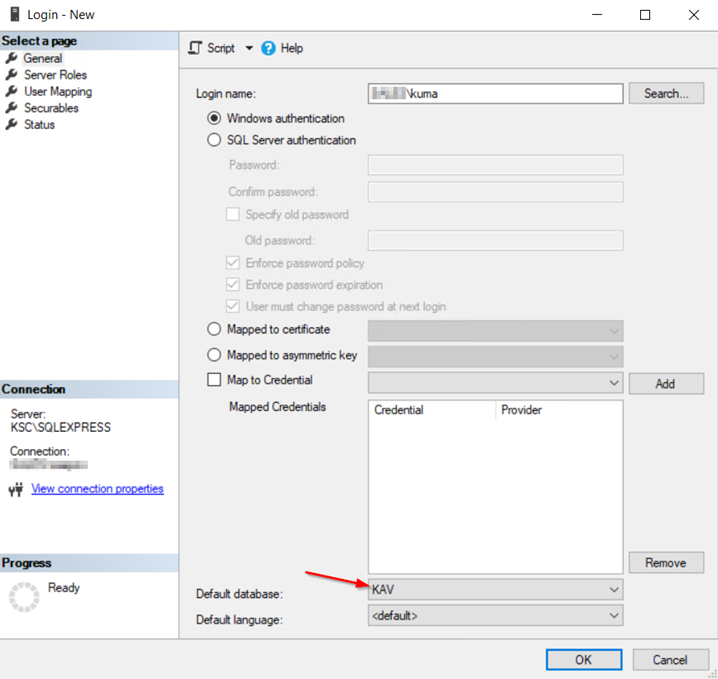

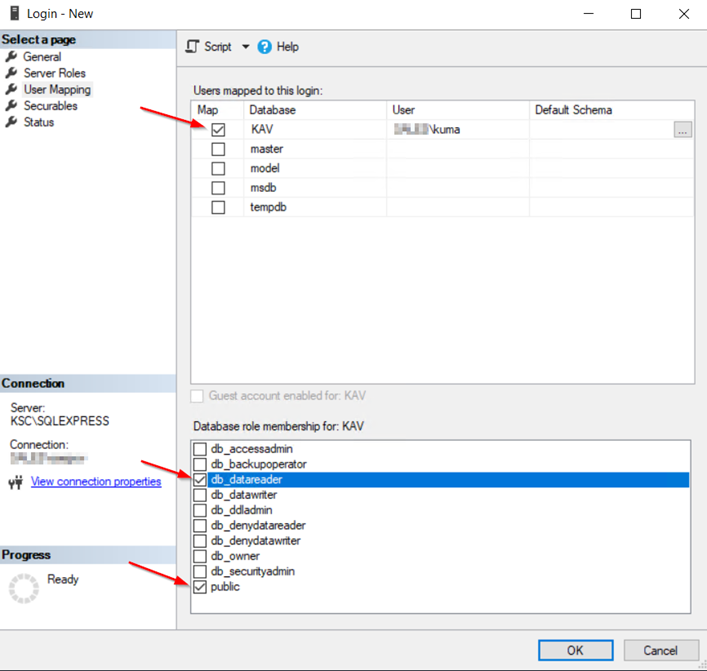

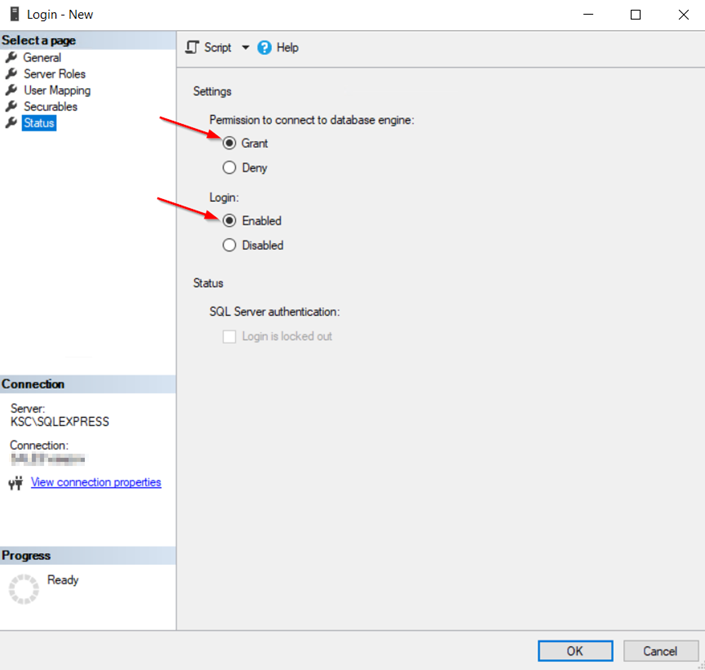

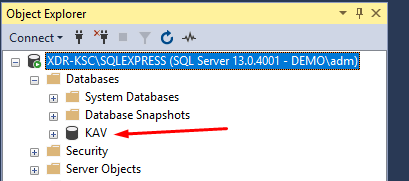

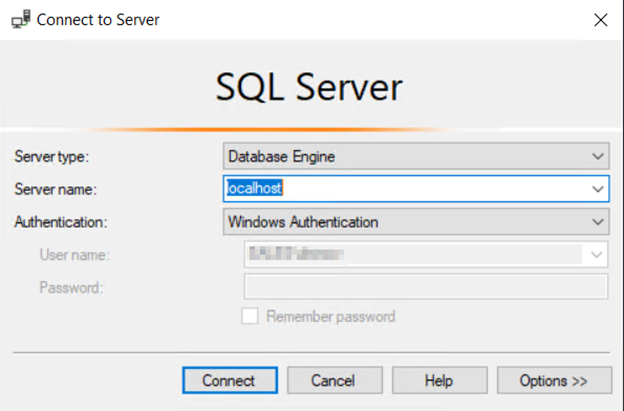

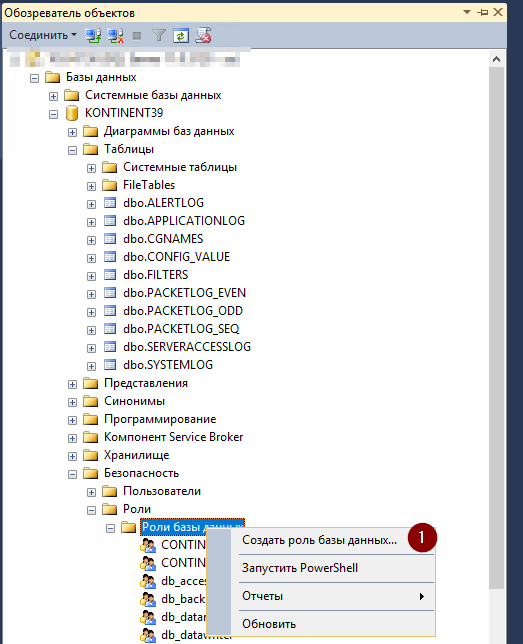

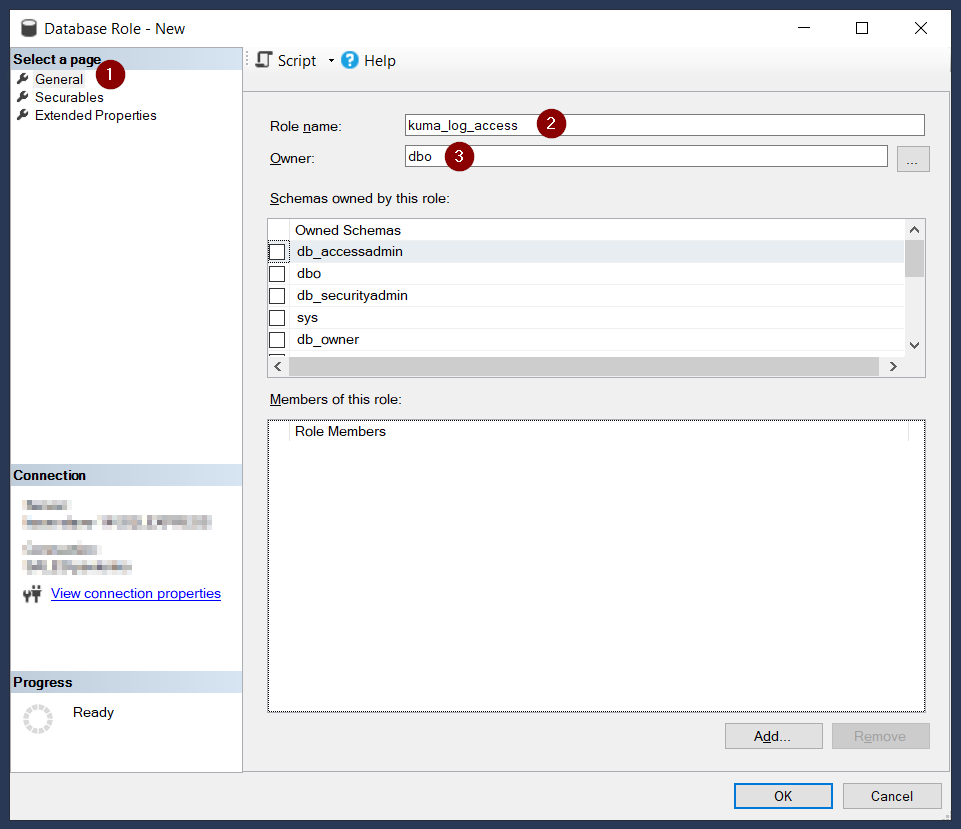

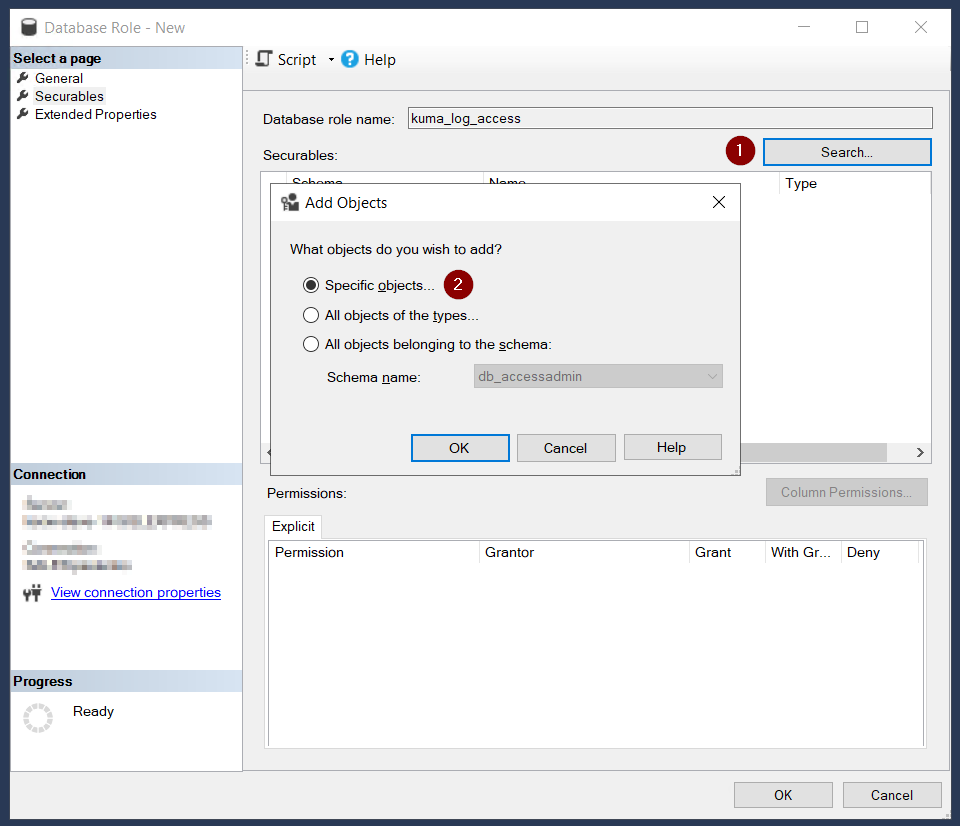

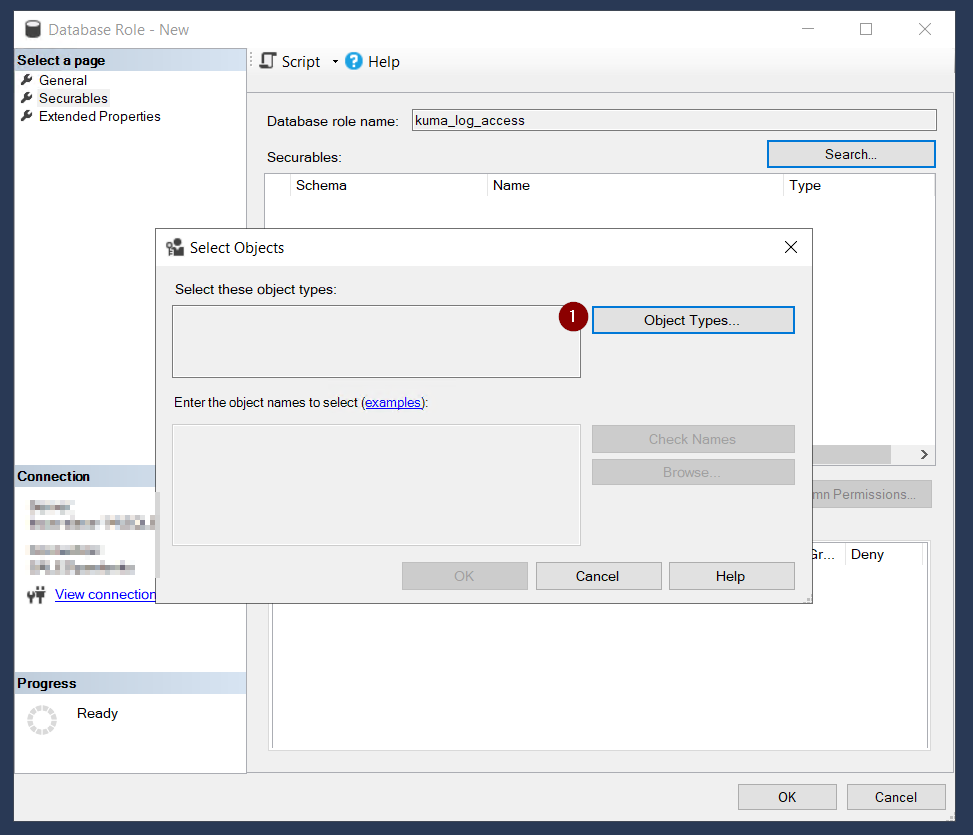

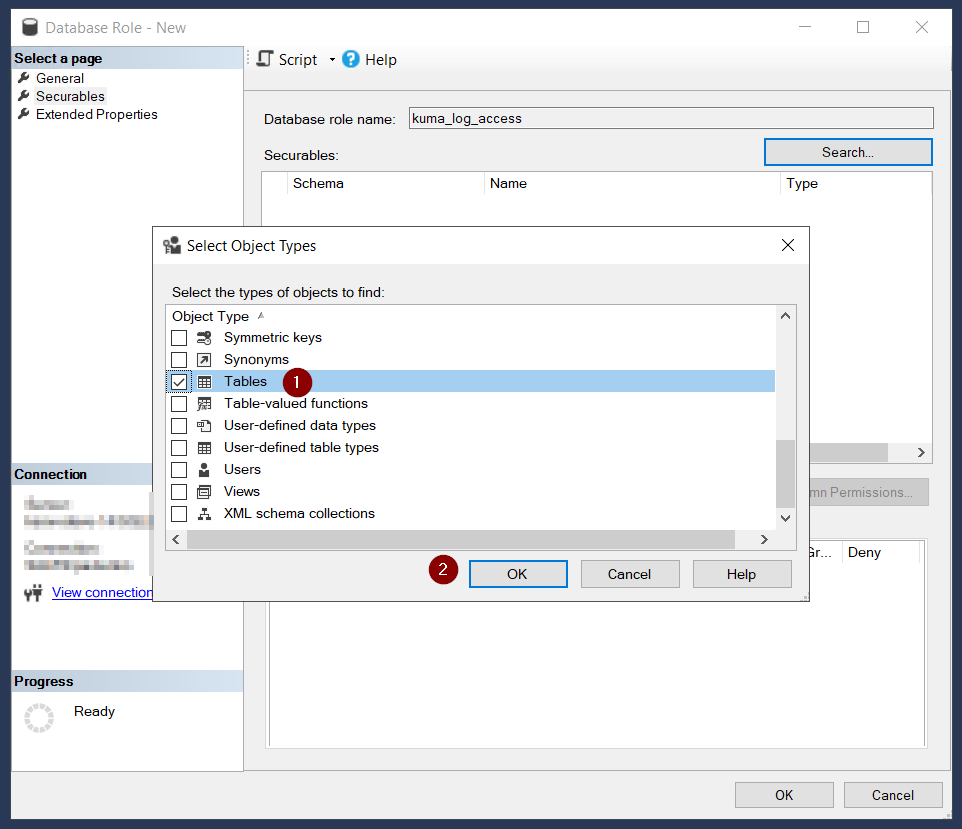

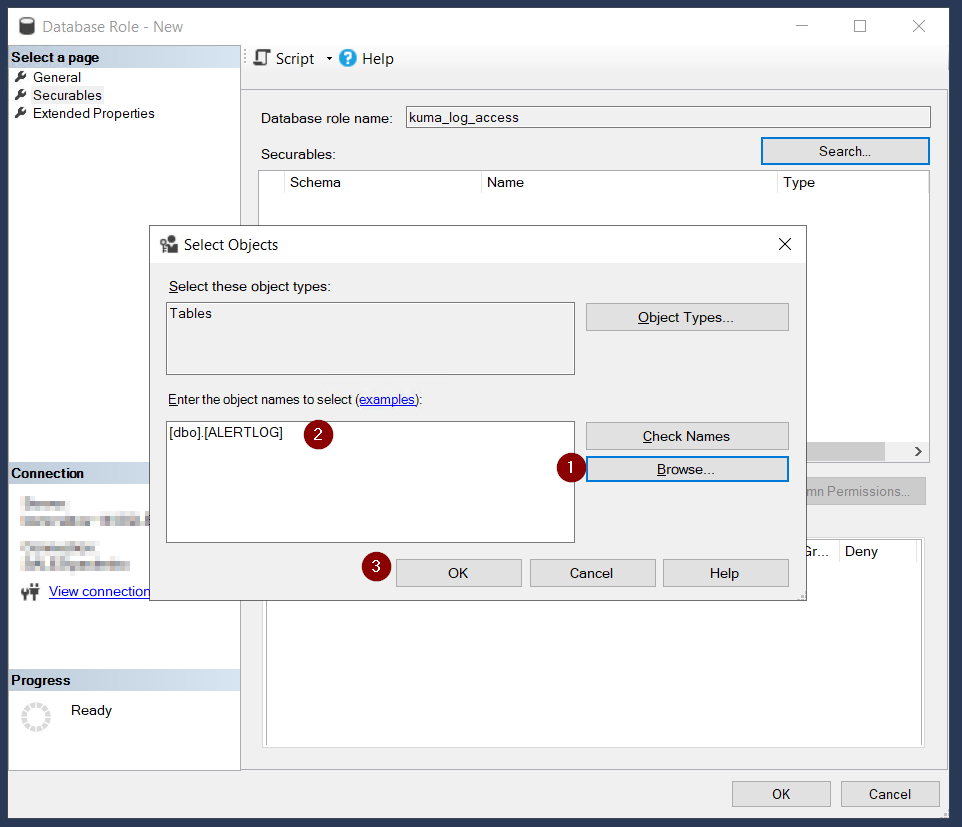

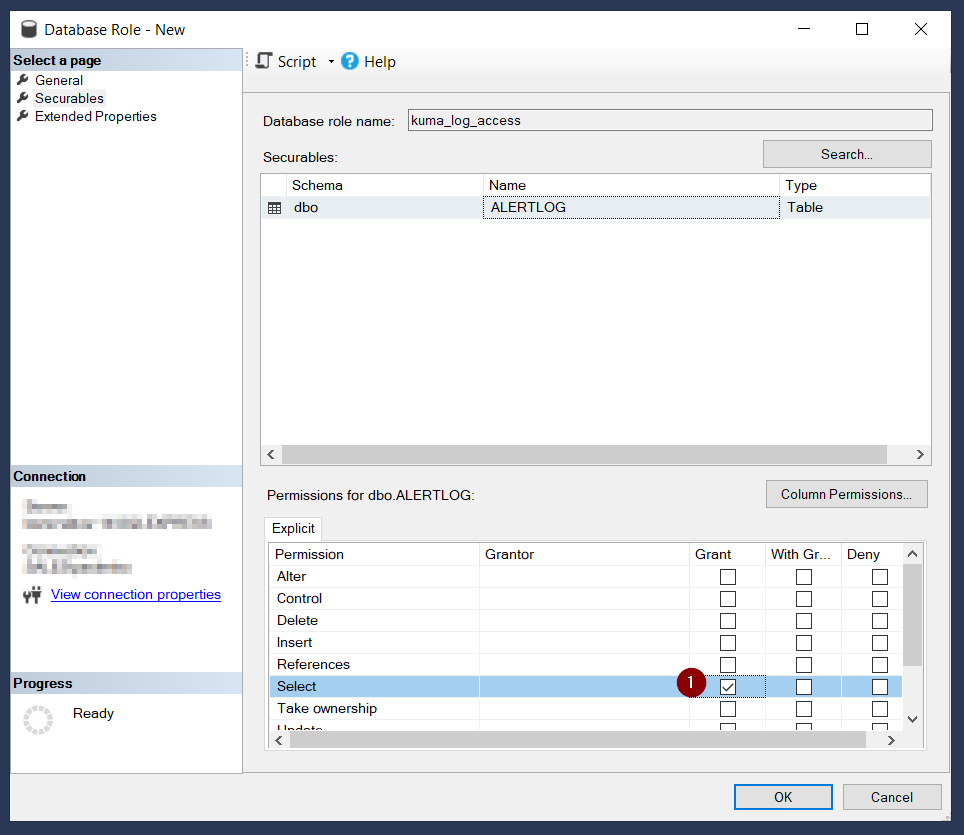

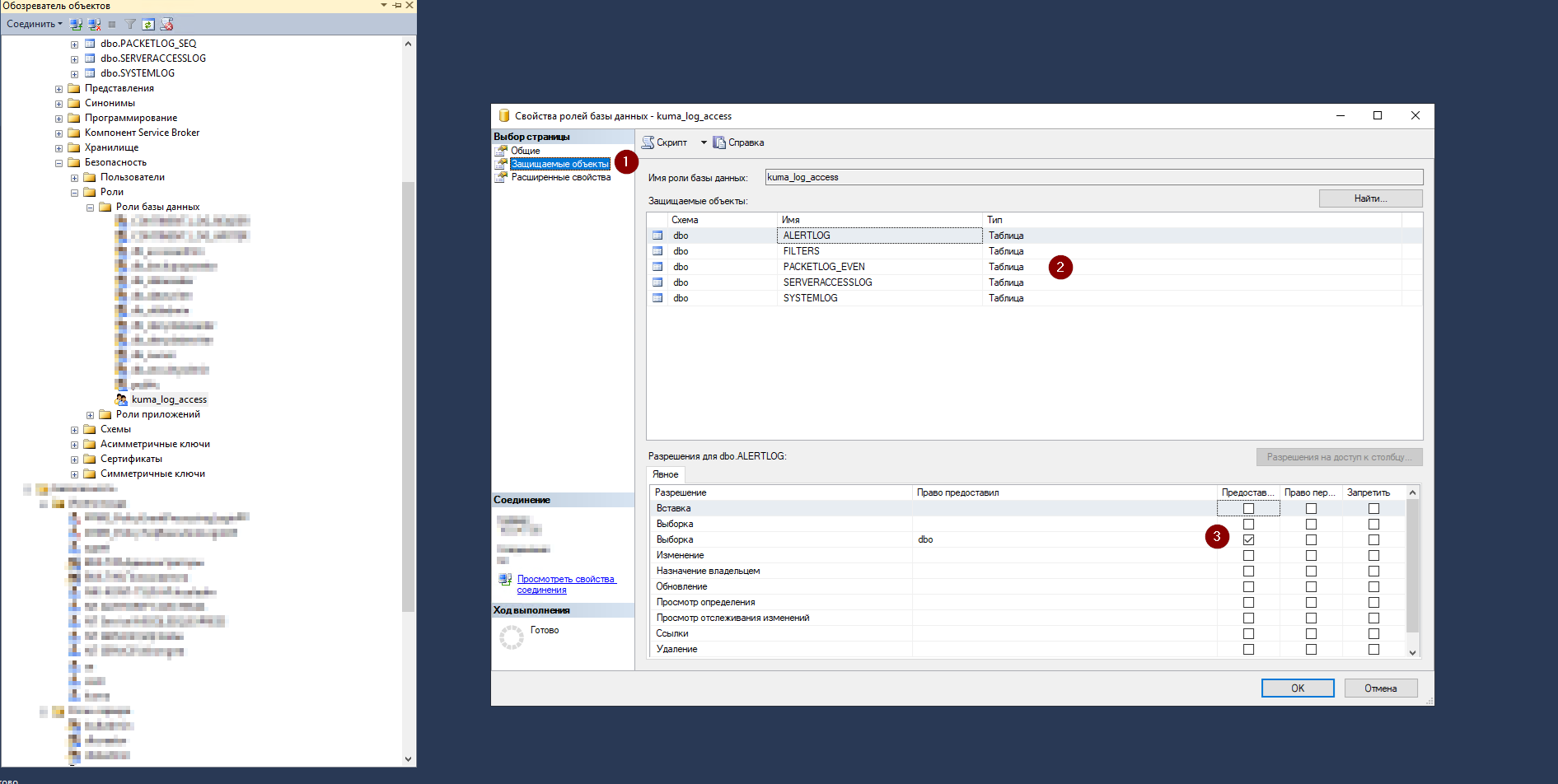

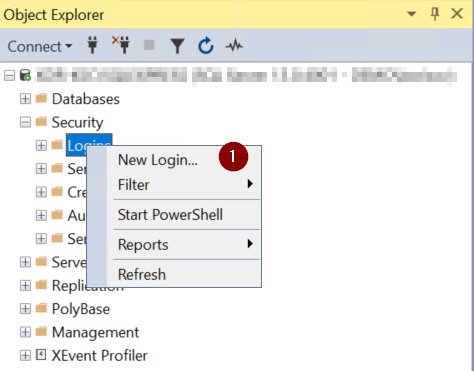

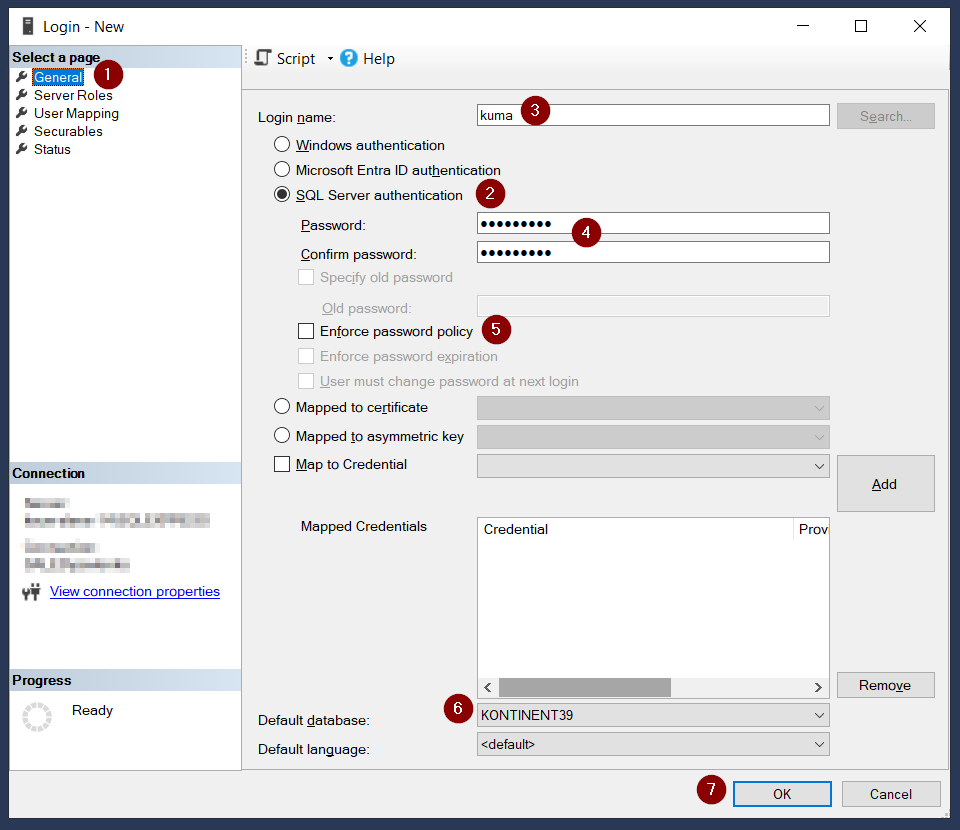

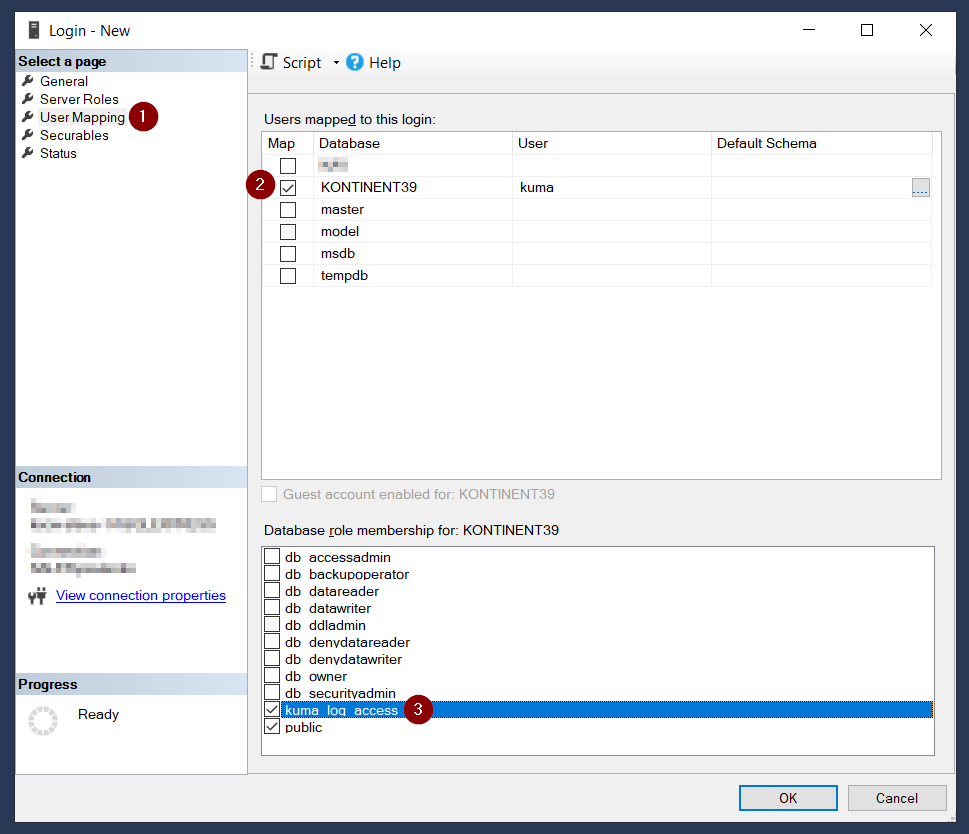

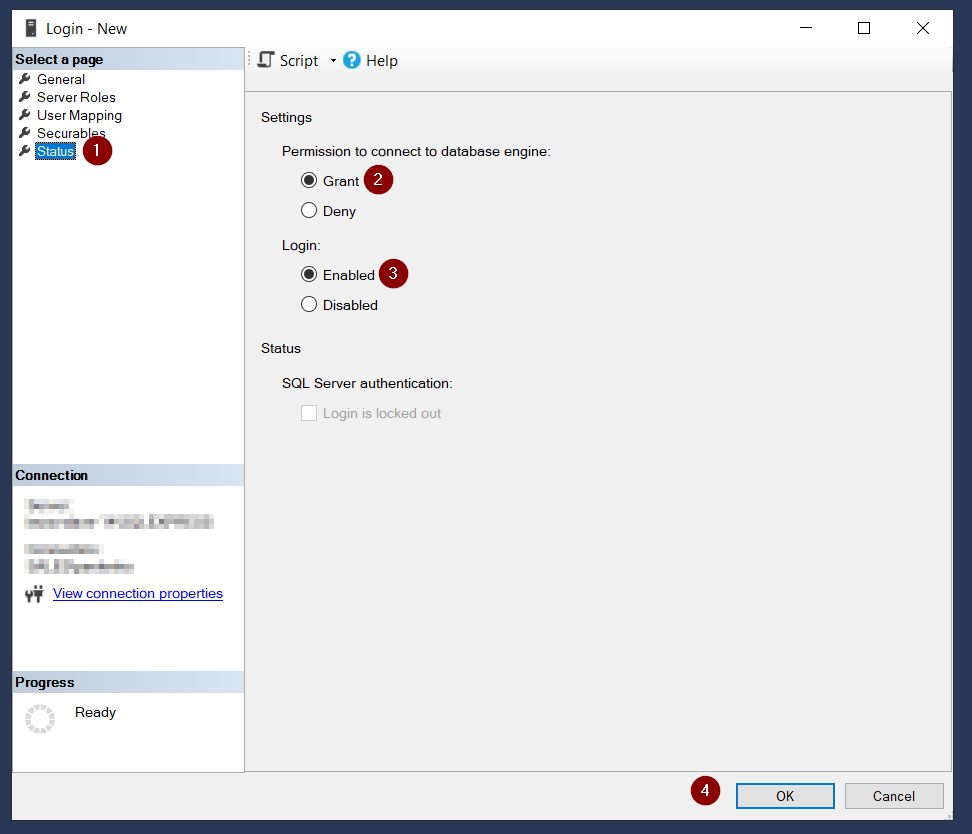

### ### Настройка БД MS SQL Для сбора событий из БД MS SQL необходимо создать учетную запись с соответствующеми правами. Для этого выполните следующие действия: 1. Перейдите на сервер, где установлена БД MS SQL для KSC. С помощью Microsoft SQL Server Management Studio подключитесь к БД из-под учетной записи, обладающей правами администратора в БД.  2\. Перейдите в соответствующий экземпляр БД MS SQL на вкладку Security и для вкладки Logins выберите New Login...  3\. Добавьте учетную запись пользователя, с помощью которой будет осуществляться доступ к БД KSC  4. Установите для учетной записи БД KSC в качестве БД по умолчанию (по умолчанию в KSC используется БД KAV).  5\. Настройте учетной записи права db\_datareader и public для БД KSC в соответствии с изображением ниже.  6\. Убедитесь, что созданной учетной записи разрешено подключение к БД. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/kECimage.png)Для проверки прав созданной учетной записи можно запустить Microsoft SQL Management Studio от имени созданного пользователя (с зажатым Shift нажать ПКМ и выбрать Запуск от имени другого пользователя). Затем перейти в любую таблицу БД KSC и сделать выборку по этой таблице.

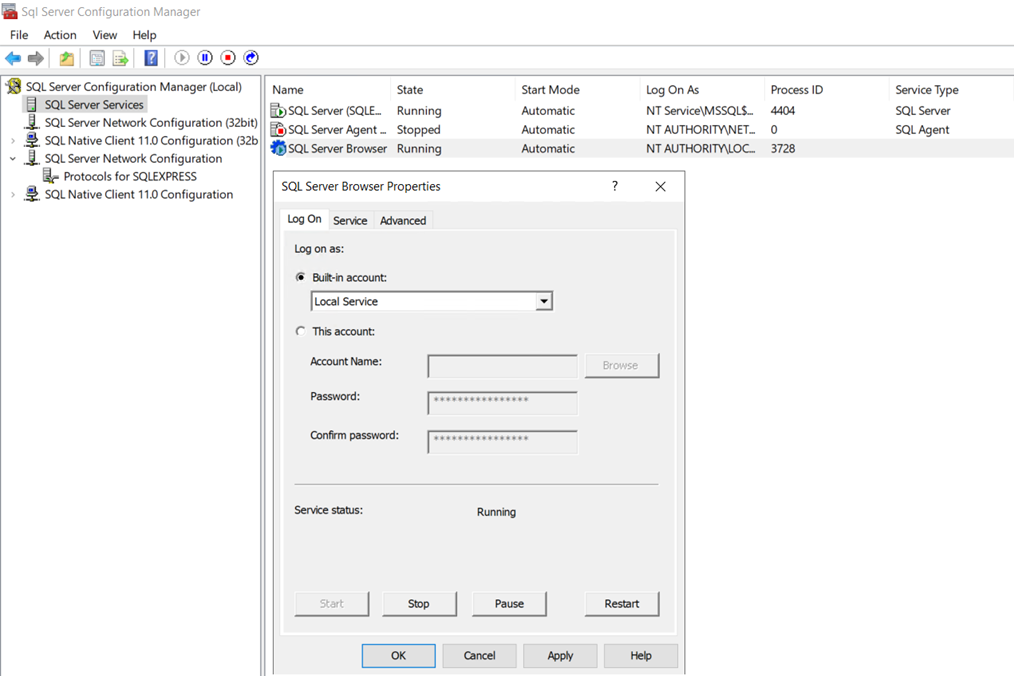

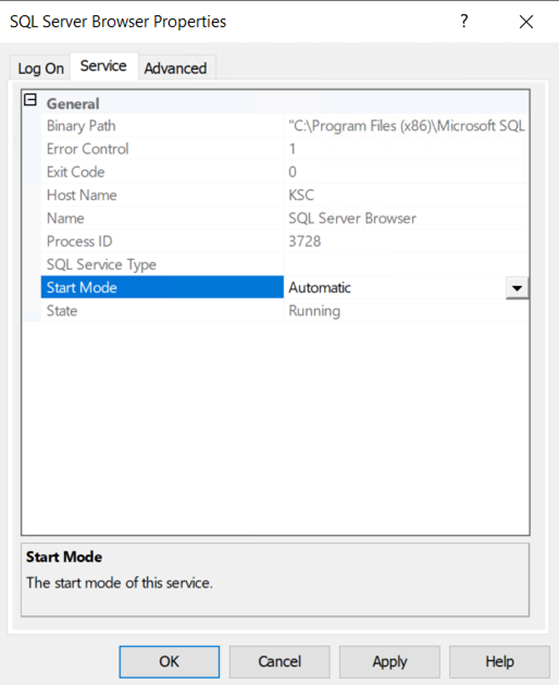

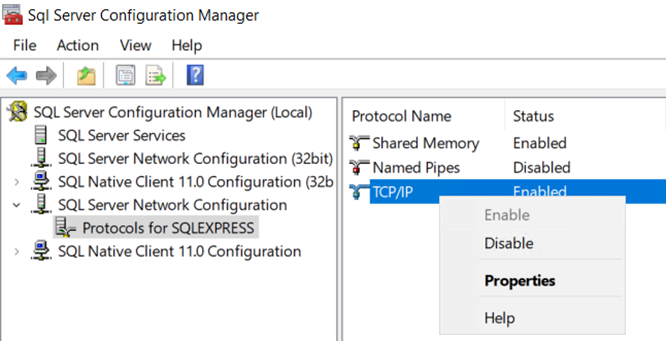

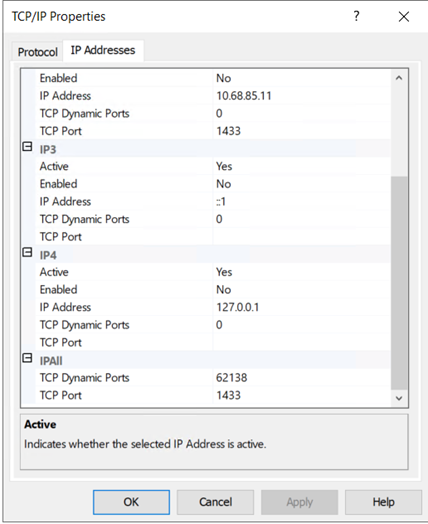

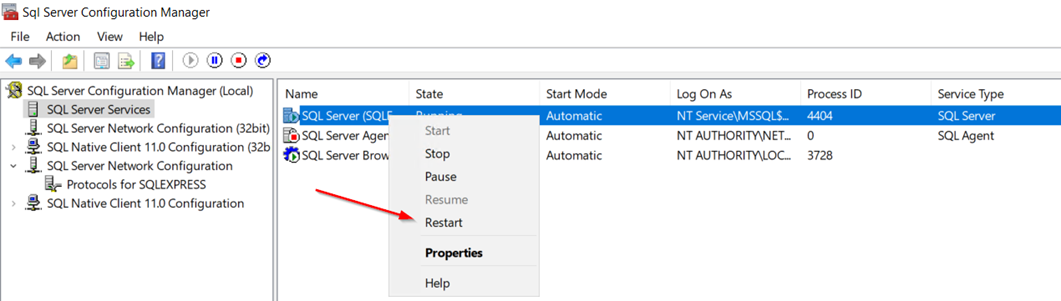

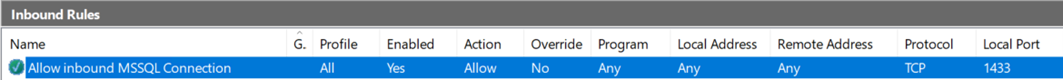

--- ### Настройка SQL Server Browser Для подключения к серверу MS SQL для сбора событий необходимо настроить соответствующую службу и разрешить входящие подключения. Для этого выполните следующие действия: 1. Откройте оснастку SQL Server Configuration Manager. Запустите службу SQL Server Browser и задайте автоматический запуск службы.   2. Включите TCP/IP протокол для соответствующего экземпляра БД.  3. В свойствах протокола, на вкладке IP Addresses для поля IPALL в TCP Port укажите значение 1433.  4. Перезапустите службу экземпляра SQL сервера.  5. Разрешите на сервере входящие подключения по порту 1433. Это можно сделать в оснастке Брандмауэр защитника Windows в режиме повышенной безопасности. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/WyOimage.png) --- ### Создание секрета KUMA Для подключения к БД MS SQL со стороны KUMA необходимо создать строку подключения. Для этого выполните следующие действия: 1\. В веб-интерфейсе KUMA перейдите на вкладку **Ресурсы →** **Секреты** и нажмите на кнопку **Добавить секрет**. 2\. Укажите **Имя** секрета, выберите **Тенант**, к которому будет относиться создаваемый секрет. 3\. Задайте секрету тип **urls** и в поле **URL** укажите строку вида (в квадратных скобках опциональный параметр, квадратные скобки прописывать не надо): **sqlserver://\[<domain>%5C\]<username>:<password>@<server>:1433/<наименование БД>**Если для подключения к БД на сервере MSSQL была создана локальная учетная запись и выбран тип Windows Authentication необходимо указать строку вида: **sqlserver://<hostname сервера БД>%5C<username>:<password>@<server>:1433/<наименование БД>**

По умолчанию наименование БД импользуется **KAV**: [](https://kb.kuma-community.ru/uploads/images/gallery/2025-01/SdYimage.png)| ! | \# | $ | % | & | ' | ( | ) | \* | + |

| %21 | %23 | %24 | %25 | %26 | %27 | %28 | %29 | %2A | %2B |

| , | / | : | ; | = | ? | @ | \[ | \] | \\ |

| %2C | %2F | %3A | %3B | %3D | %3F | %40 | %5B | %5D | %5C |

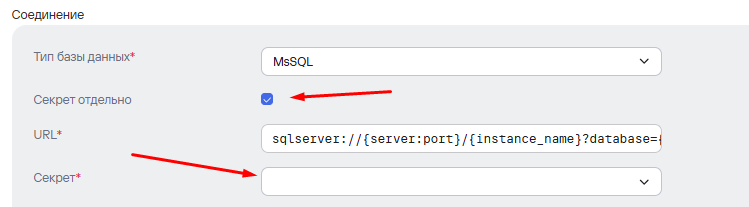

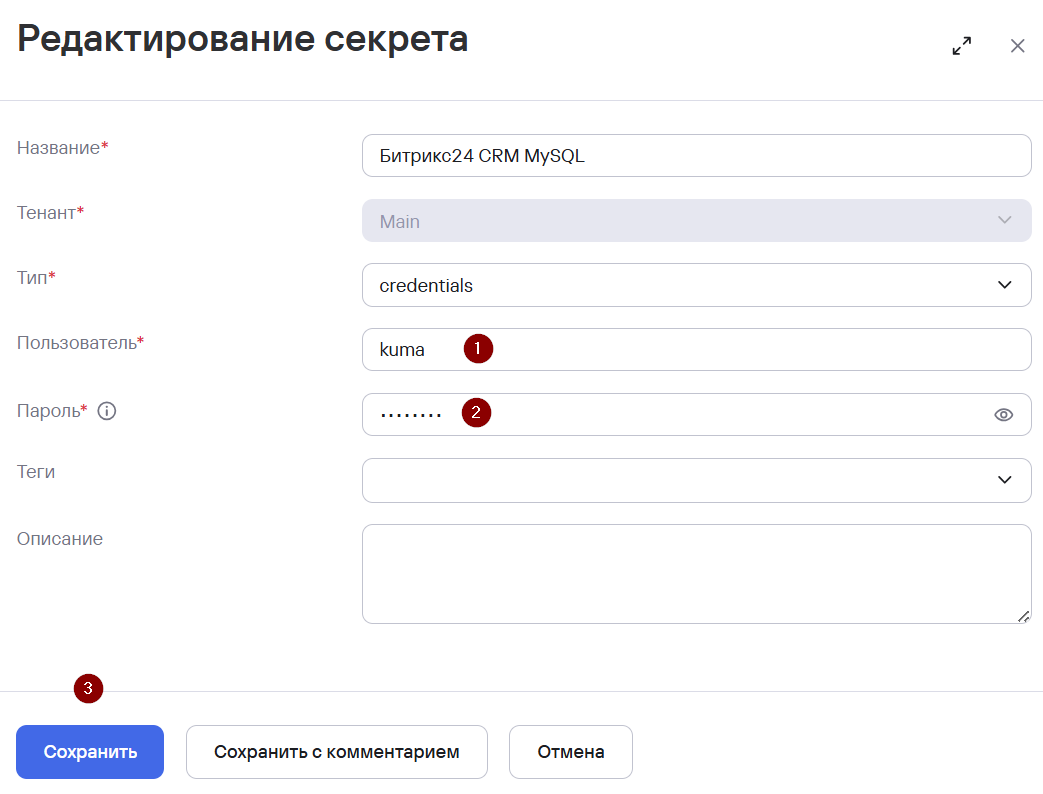

Если в пароле присутствуют другие спецсимволы, которые отсутствуют в таблице выше, либо просто для удобства, то с версии KUMA 3.2 можно использовать опцию - **Секрет отдельно** для указания логина и пароля.

[](https://kb.kuma-community.ru/uploads/images/gallery/2025-01/Wsgimage.png) 4\. Сохраните созданный секрет.Обратите внимание, после сохранения секрета поле URL будет пустым во избежание утечки чувствительной информации.

--- ### Настройка коннектора 1\. Для подключения к БД MS SQL необходимо настроить коннетор. Для этого выполните следующие действия 2\. В веб-интерфейсе KUMA перейдите в раздел **Ресурсы** → **Коннекторы**. 3\. В списке коннекторов справа найдите коннектор **\[OOTB\] KSC SQL** и откройте его для редактирования.Важно! При копировании OOTB ресурса, копируется и становится доступным для редактирования только сам ресурс. Связанные ресурсы нужно копировать и привязывать отдельно.

Важно! При копировании OOTB ресурса, копируется и становится доступным для редактирования только сам ресурс. Связанные ресурсы нужно копировать и привязывать отдельно.

Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

### Настройка PostgreSQL Настройки на сервере БД PostgreSQL можно выполнять в консоли (SSH, терминал ОС) или средствами утилиты pgAdmin (требуется установка). В данной статье сервер БД PostgreSQL работает под управлением ОС Astra Linux, а все настройки выполняются **в консоли.** Для удобства в базе данных PostgreSQL Kaspersky Security Center предусмотрен набор публичных представлений. Таким образом можно создавать запросы непосредственно к публичным представлениям и извлекать из них данные о событиях. "Коробочный" коннектор KUMA **\[OOTB\] KSC PostgreSQL** содержит уже готовые запросы к публичным представлениям **v\_akpub\_ev\_event** и **v\_akpub\_host**.Коннектор **\[OOTB\] KSC PostgreSQL** позволяет экспортировать события из БД PostgreSQL Kaspersky Security Center (KSC) версии 15.0.

Проверена работоспособность коннектора с KSC 14.2 Windows (БД PostgreSQL).

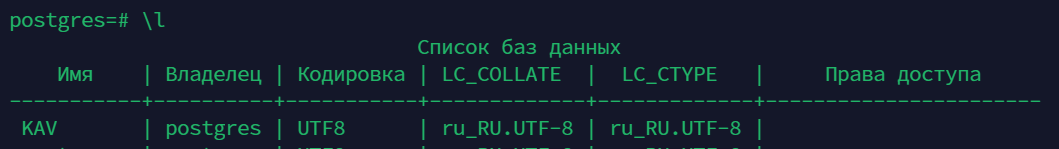

#### Проверка имени БД KSC Чтобы проверить имя базы данных KSC можно воспользоваться следующей статьей: [https://support.kaspersky.ru/ksc-linux/15/228689](https://support.kaspersky.ru/ksc-linux/15/228689) (KSC Linux) Альтернативным вариантом является проверка имени БД в консоли сервера, на котором установлена БД KSC: - Измените текущего пользователя на **postgres** ```bash sudo -i -u postgres ``` - Запустите интерактивный терминал PostgreSQL и выведите список баз данных сервера ``` psql \l # вывод списка баз данных сервера ``` [](https://kb.kuma-community.ru/uploads/images/gallery/2023-12/12eimage.png) #### Создание роли БД и предоставление правПосле каждого обновления KSC права на представления сбрасываются и их нужно снова настраивать

- В консоли сервера, где установлена БД PostreSQL KSC, измените текущего пользователя на **postgres** ```bash sudo -i -u postgres ``` - Запустите интерактивный терминал PostgreSQL ```bash psql ```Также для создания роли БД и предоставления ей соответствующих прав можно использовать существующую учетную запись с атрибутом **role creation** и правами доступа к публичным представлениям. Пример подключения к БД: psql -U <имя УЗ> -d <имя БД KSC>

- Создайте роль пользователя kuma ```bash CREATE USER kuma WITH PASSWORD '<задайте пароль>'; ``` - Подключитесь к БД KSC (см. Раздел "**Проверка имени БД KSC**". По умолчанию KAV) ``` \connect KAV ``` - Предоставьте права роли KUMA ```bash GRANT SELECT ON v_akpub_ev_event TO kuma; GRANT SELECT ON v_akpub_host TO kuma; GRANT SELECT ON v_akpub_virus_activity TO kuma; GRANT SELECT ON v_akpub_hst_prdstate TO kuma; GRANT SELECT ON v_akpub_host_status TO kuma; ``` #### Настройка удаленного доступа к БД PostgreSQL и метода аутентификации - Откройте файл **/etc/postgresql/<версия БД PostgreSQL>/main/pg\_hba.conf** и в секции **IPv4 local connections** добавьте следующую строку ```bash host <имя БД,например, KAV> kumaПри необходимости разрешите входящие соединения на порт БД PostgreSQL (по умолчанию, TCP/5432) в параметрах локального FW.

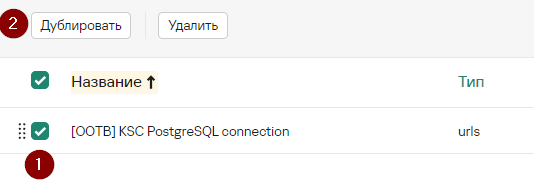

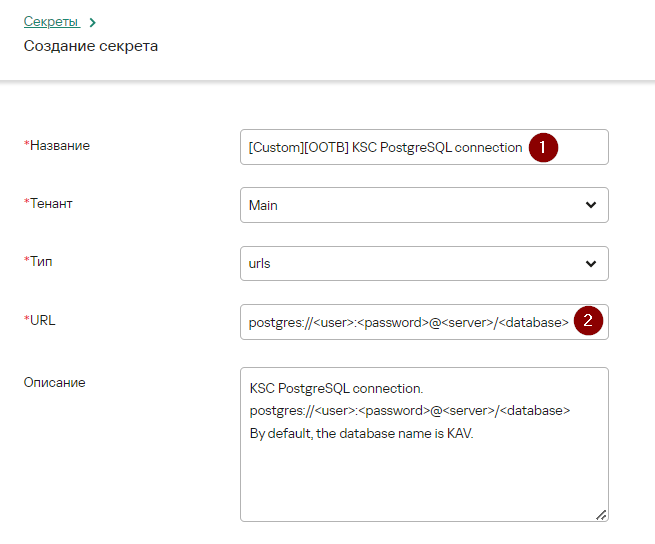

--- ### Создание секрета KUMA 1\. В веб-интерфейсе KUMA перейдите на вкладку **Ресурсы →** **Секреты** 2\. Выберите секрет **\[OOTB\] KSC PostgreSQL connection** и нажмите **Дублировать.** [](https://kb.kuma-community.ru/uploads/images/gallery/2024-01/jaMimage.png) 3\. В появившемся окне задайте: - Название секрета - URL (формат URL можно взять из **Описания** к секрету). В поле URL укажите: - Имя ранее созданной роли (в нашем примере это **kuma**) и ее пароль ([требования к паролю](https://kb.kuma-community.ru/link/2#bkmrk-%255c-%E2%80%93-%D0%B8%D1%81%D0%BF%D0%BE%D0%BB%D1%8C%D0%B7%D1%83%D0%B5%D1%82%D1%81%D1%8F-%D0%B4)); - IP-адрес или FQDN сервера БД; - Наименование БД KSC (по умолчанию KAV. См. **Проверка имени БД KSC**). [](https://kb.kuma-community.ru/uploads/images/gallery/2024-01/PA3image.png)Если в пароле используются спецсимволы необходимо перевести данные спецсимволы в URL формат в соответствии с таблицей ниже.

| ! | \# | $ | % | & | ' | ( | ) | \* | + |

| %21 | %23 | %24 | %25 | %26 | %27 | %28 | %29 | %2A | %2B |

| , | / | : | ; | = | ? | @ | \[ | \] | \\ |

| %2C | %2F | %3A | %3B | %3D | %3F | %40 | %5B | %5D | %5C |

По умолчанию коллектор KUMA при обращении к БД PostgreSQL будет пытаться построить TLS-туннель. Если на стороне сервера БД не настроено использование SSL/TLS (что НЕ рекомендуется!) в URL секрета необходимо добавить **"?sslmode=disable"**, чтобы строка приняла следующий вид: postgres://user:password@server/database**?sslmode=disable**

4\. Нажмите **Сохранить**.Обратите внимание, после сохранения секрета поле URL будет пустым во избежание утечки чувствительной информации.

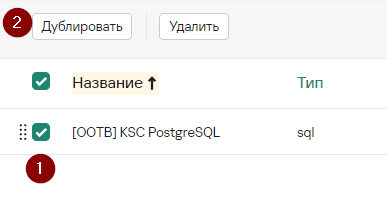

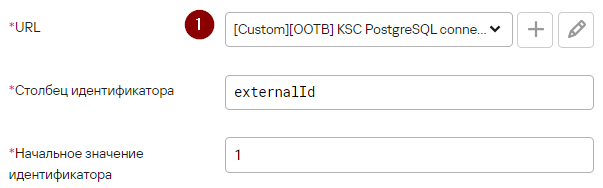

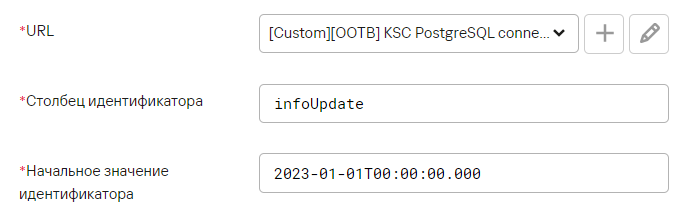

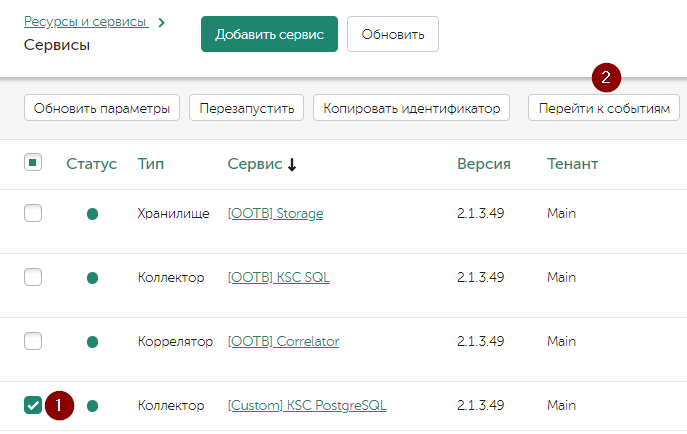

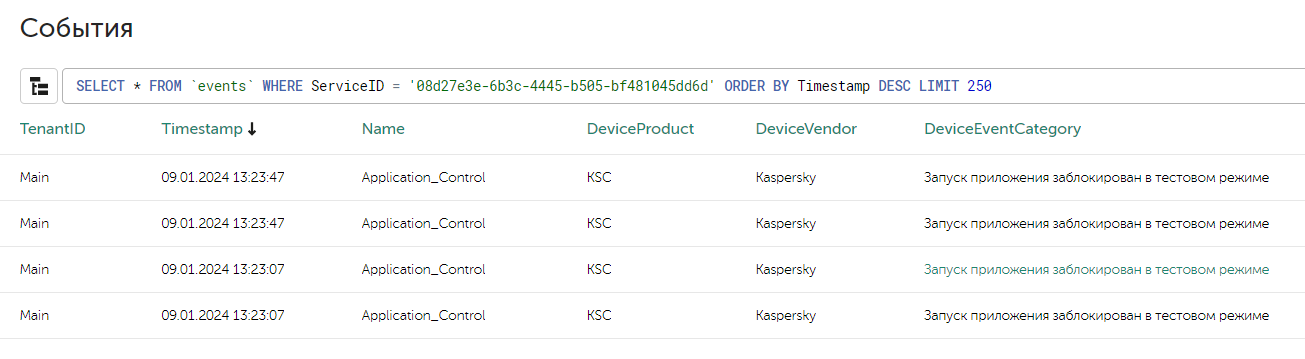

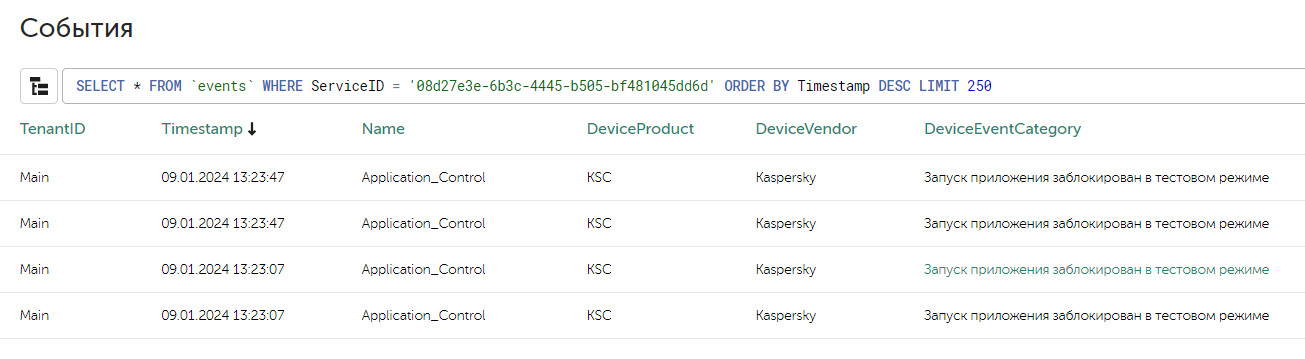

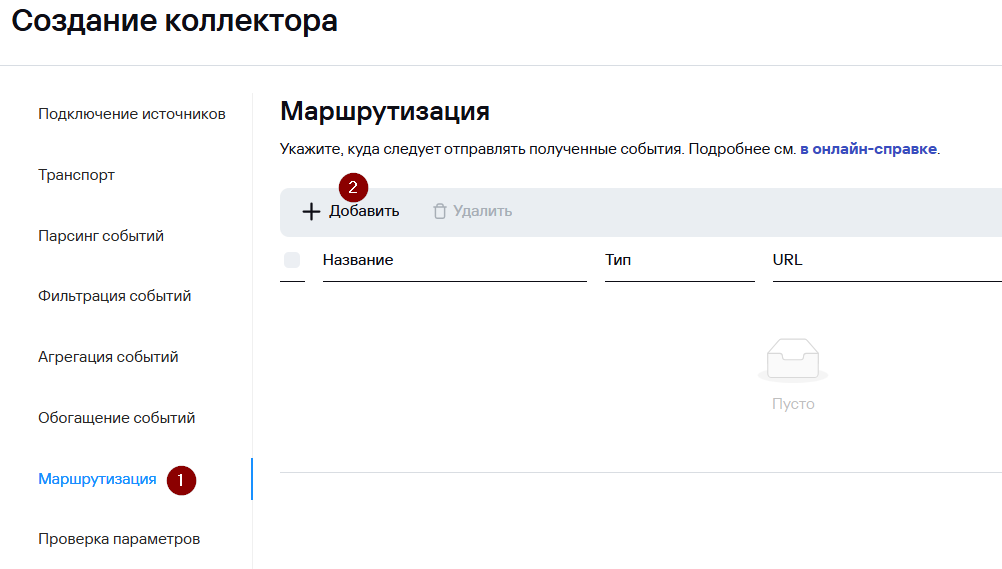

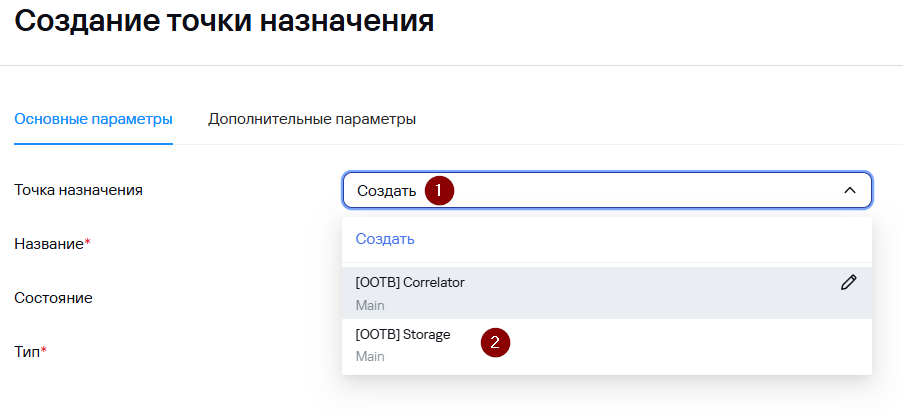

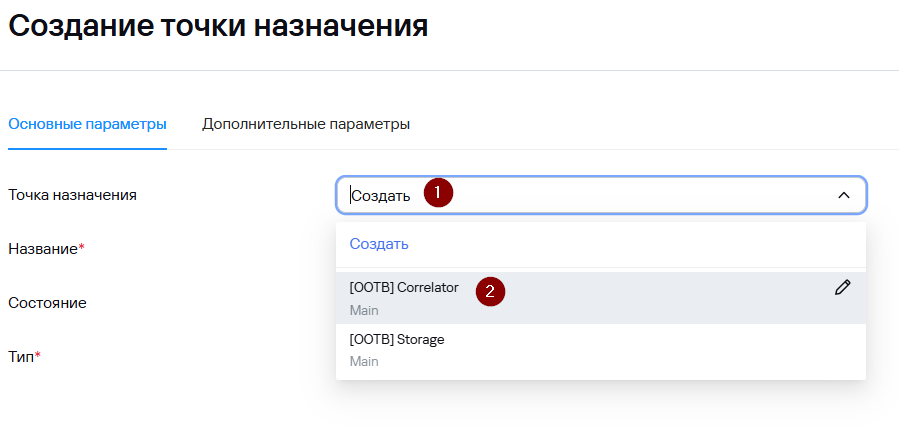

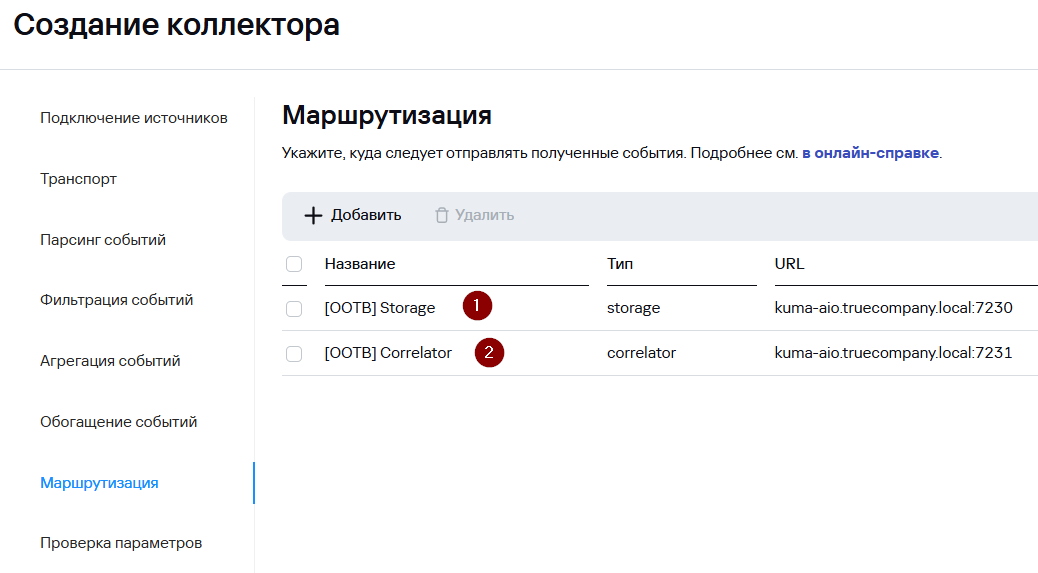

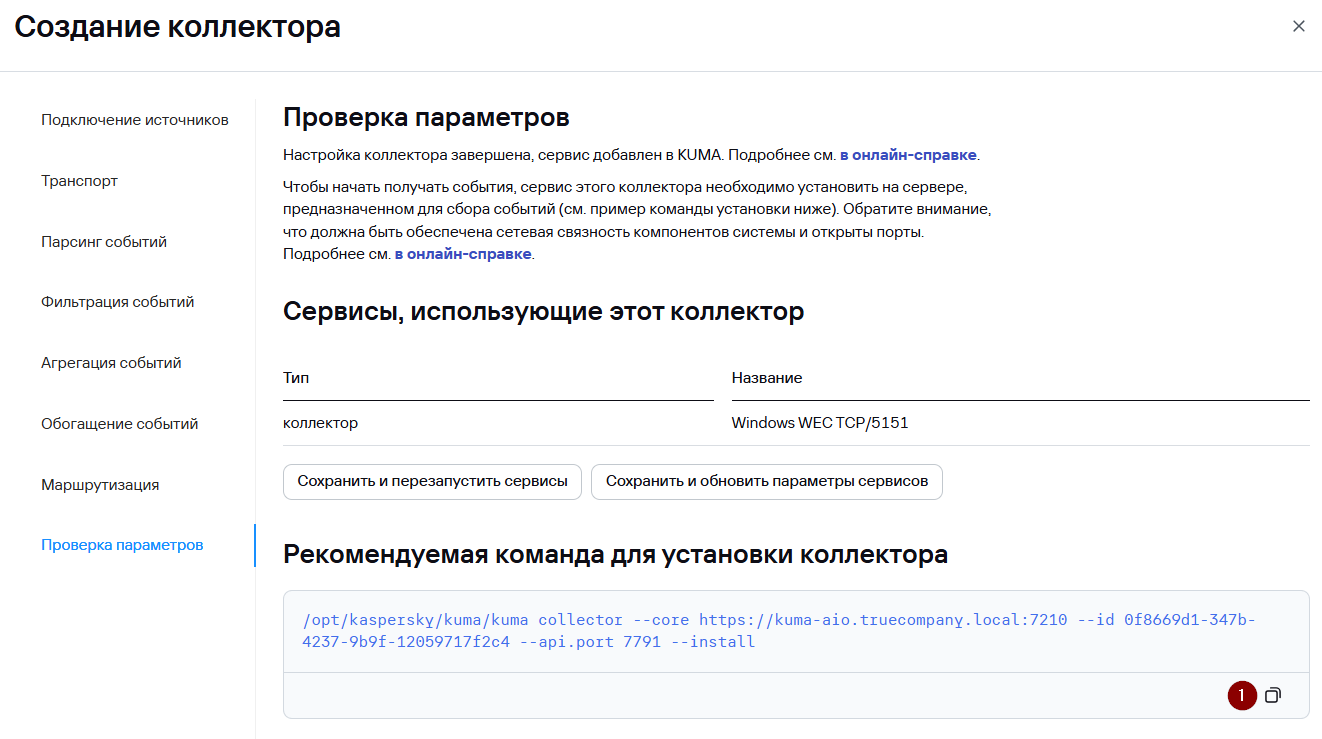

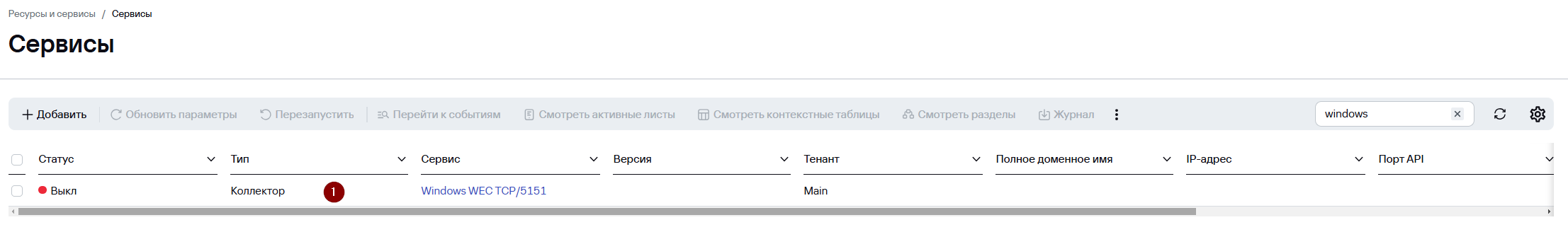

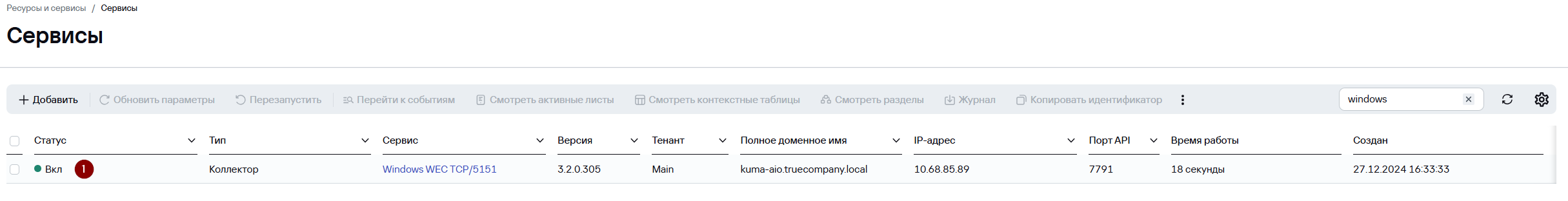

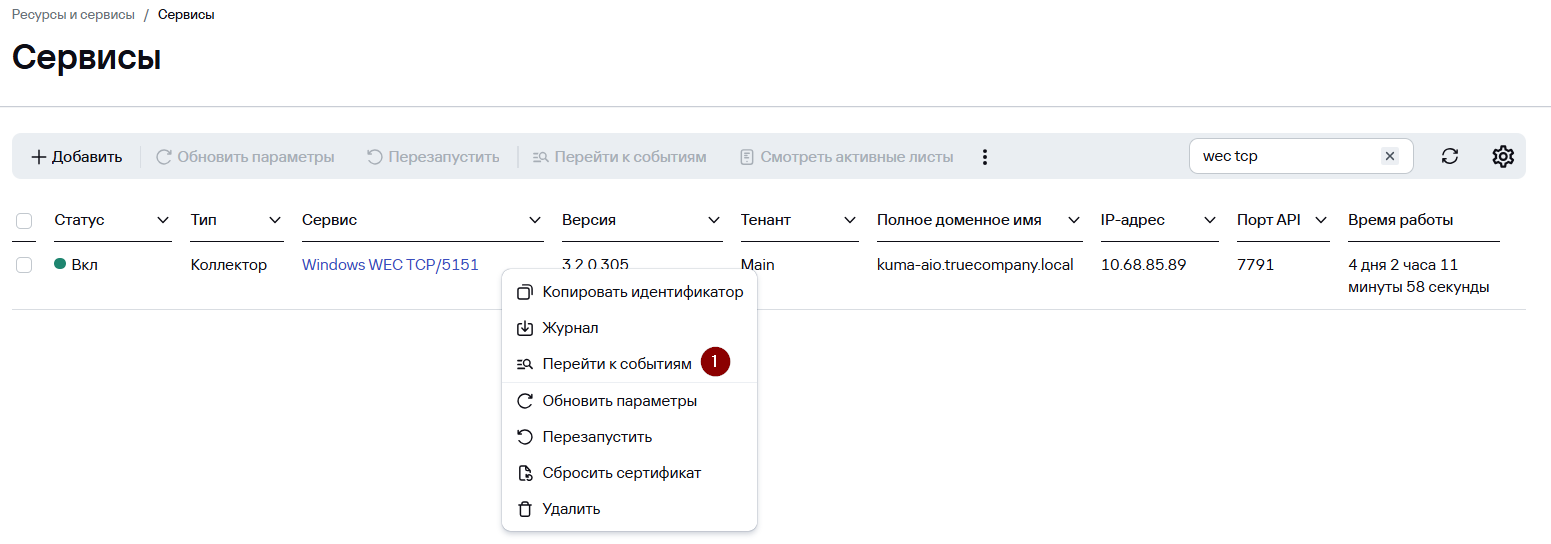

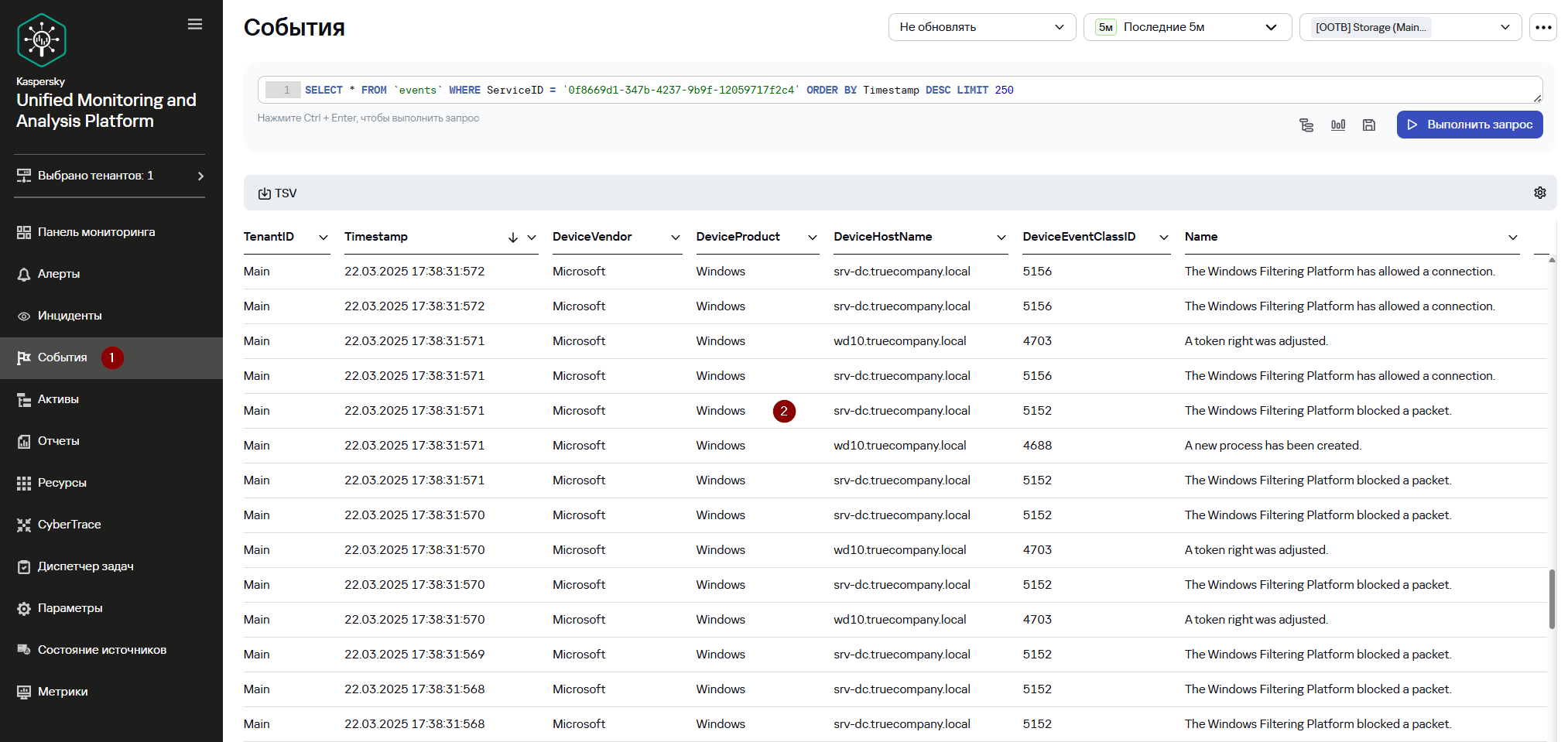

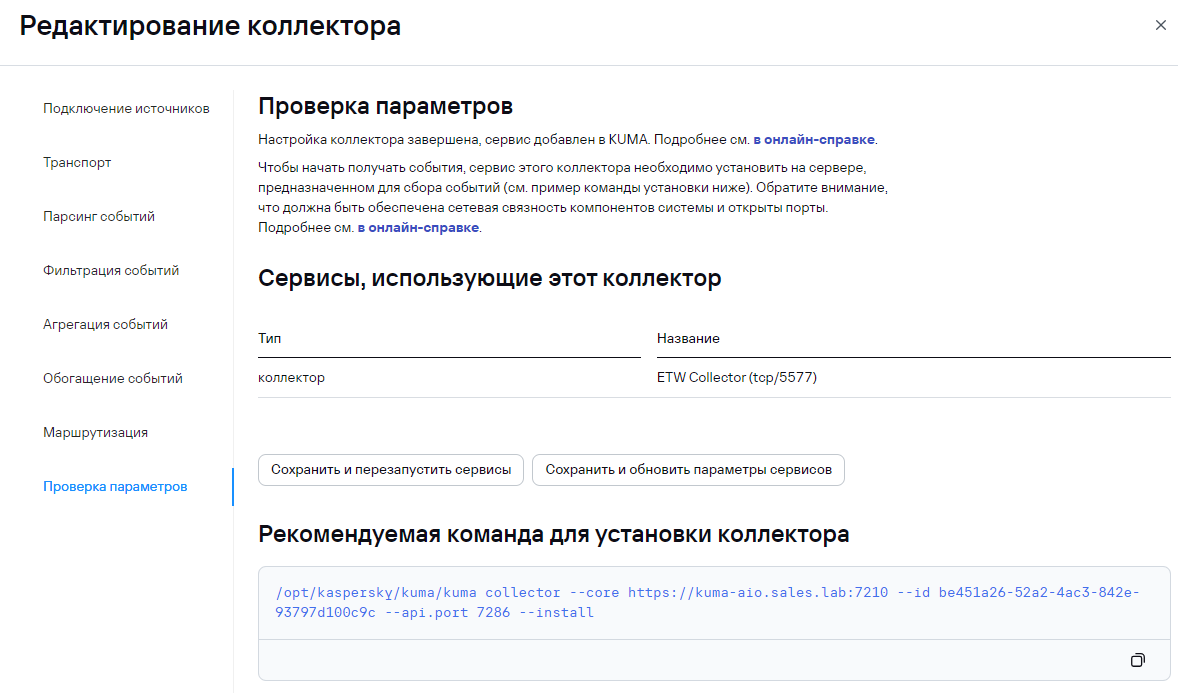

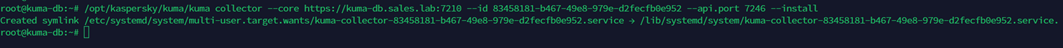

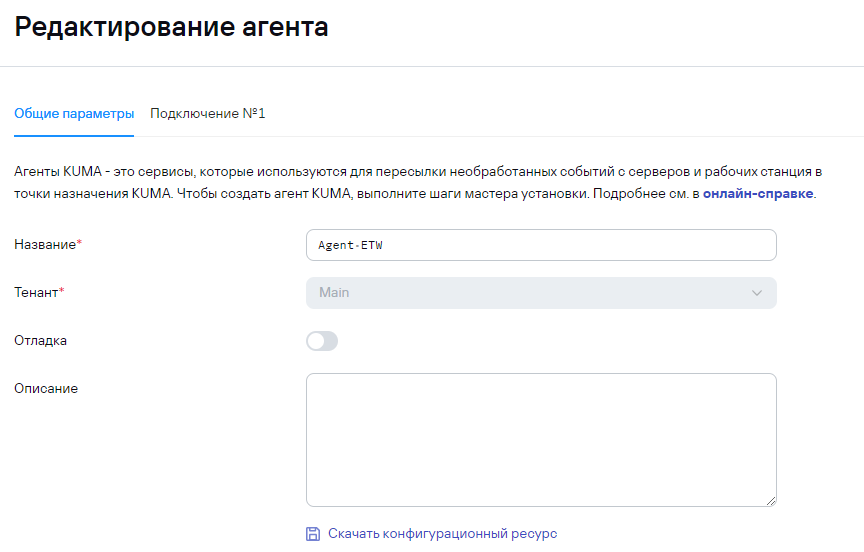

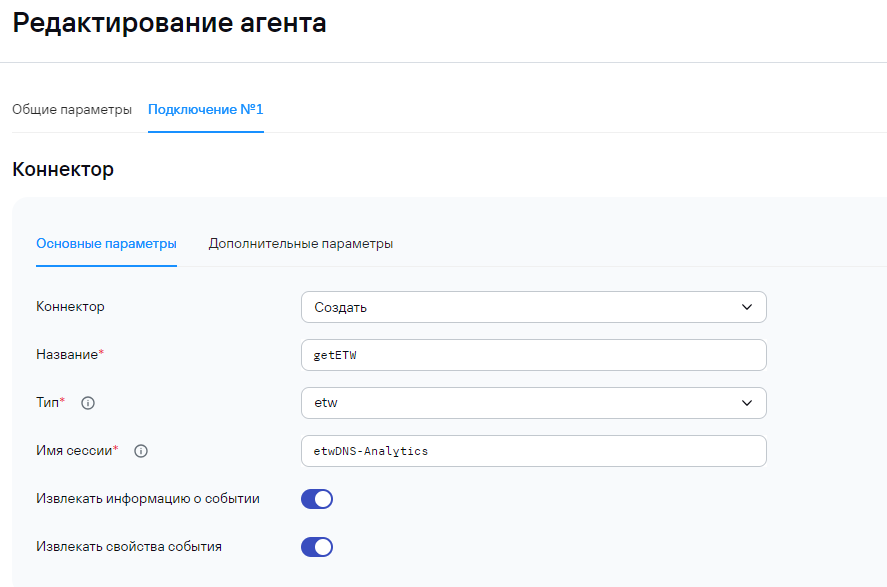

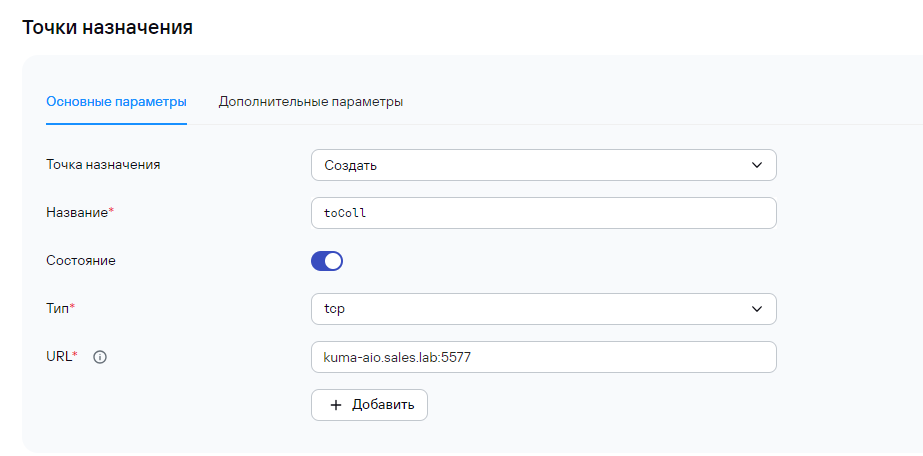

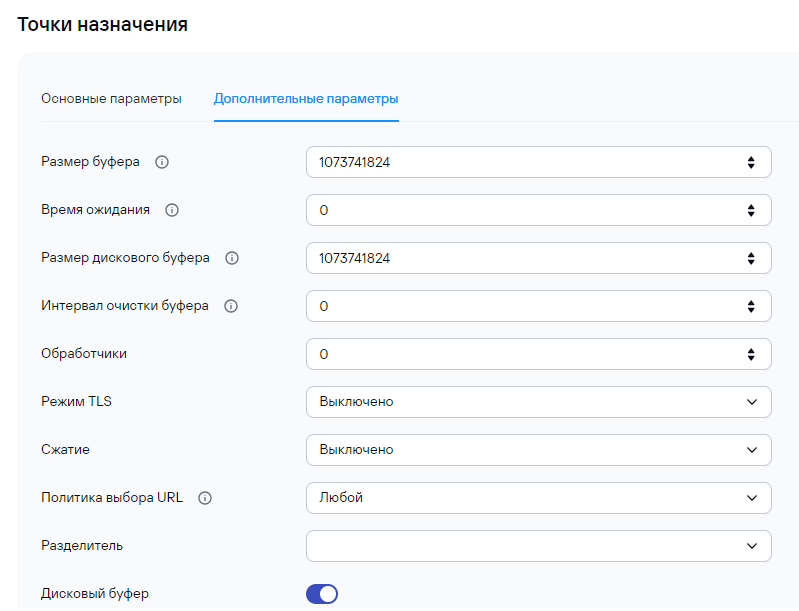

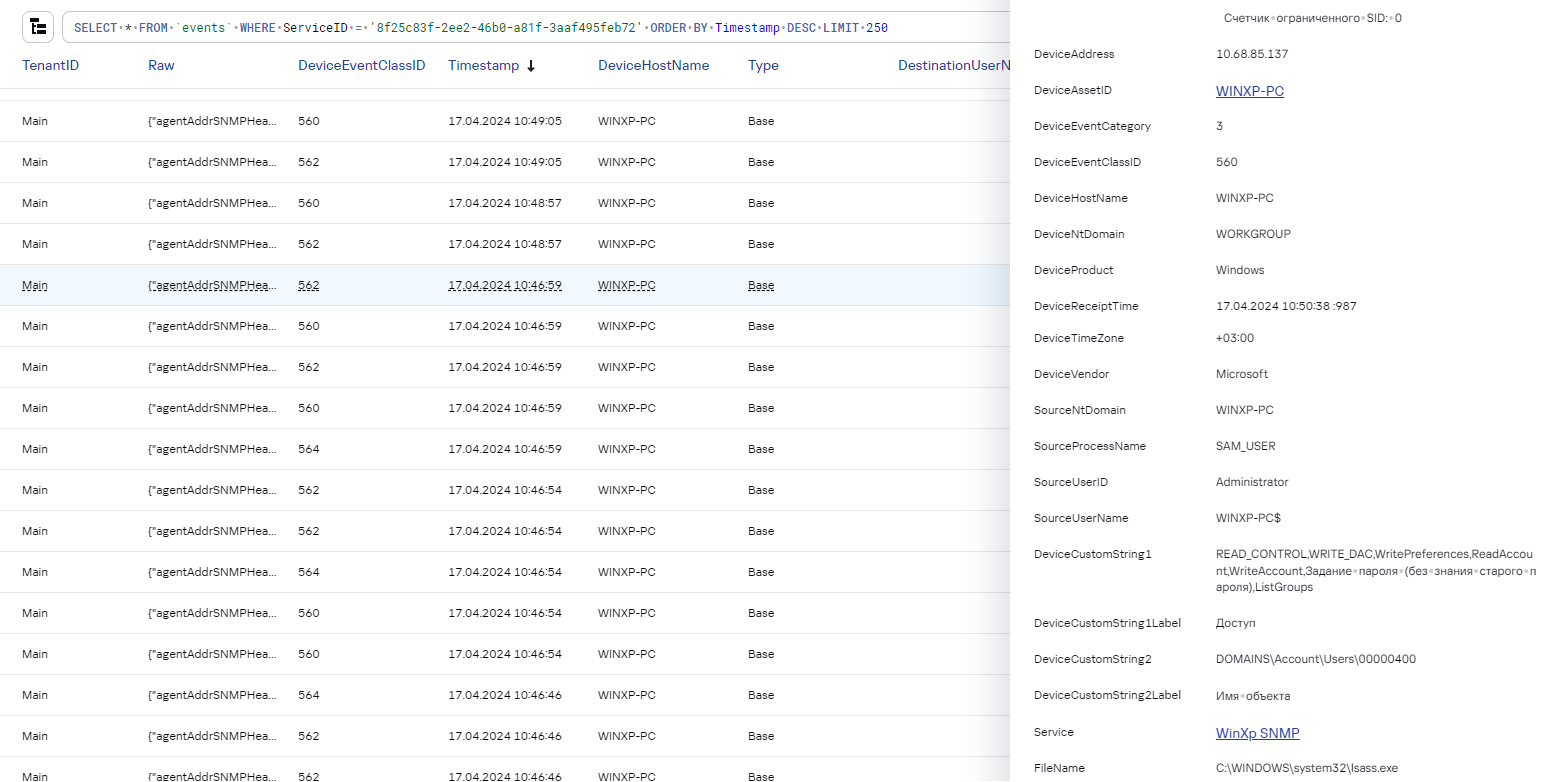

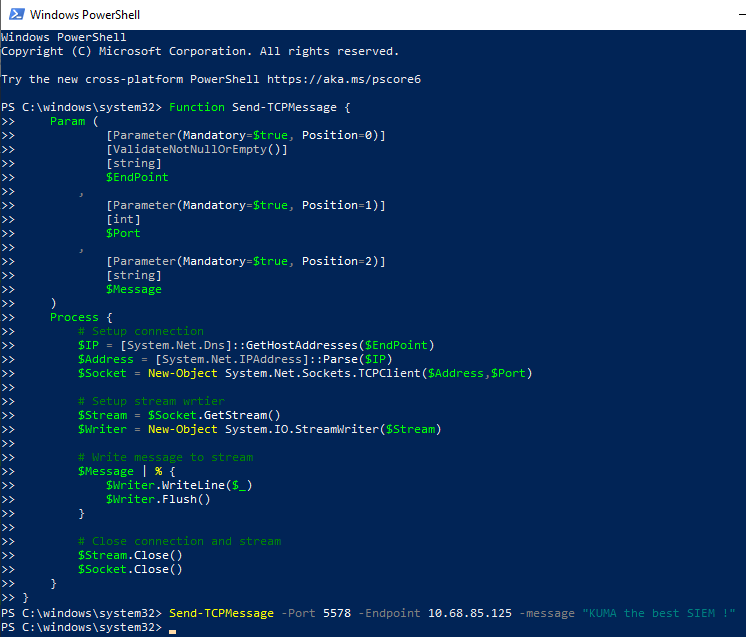

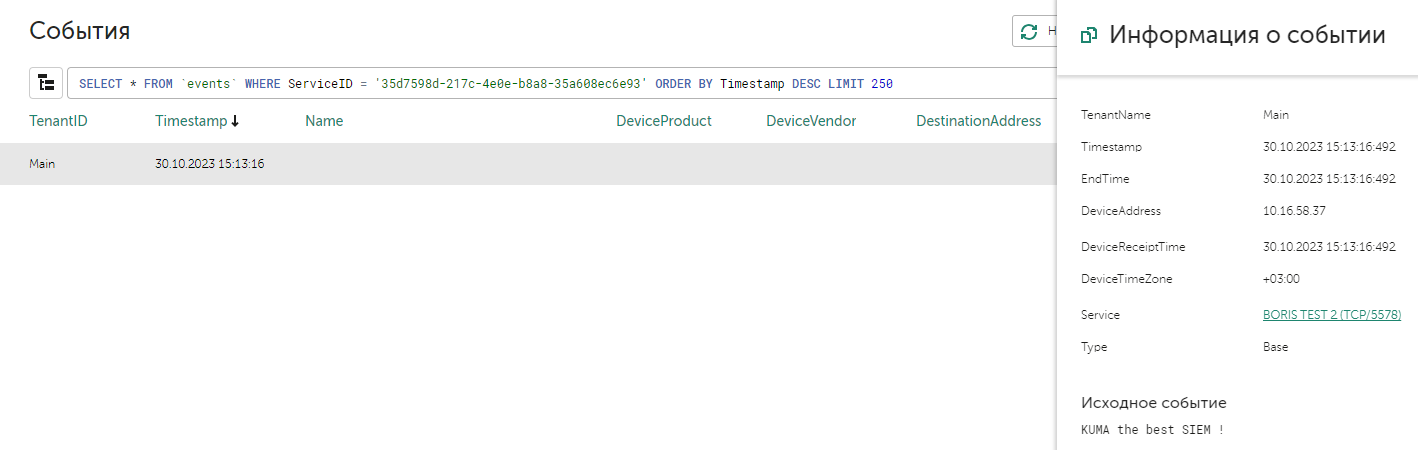

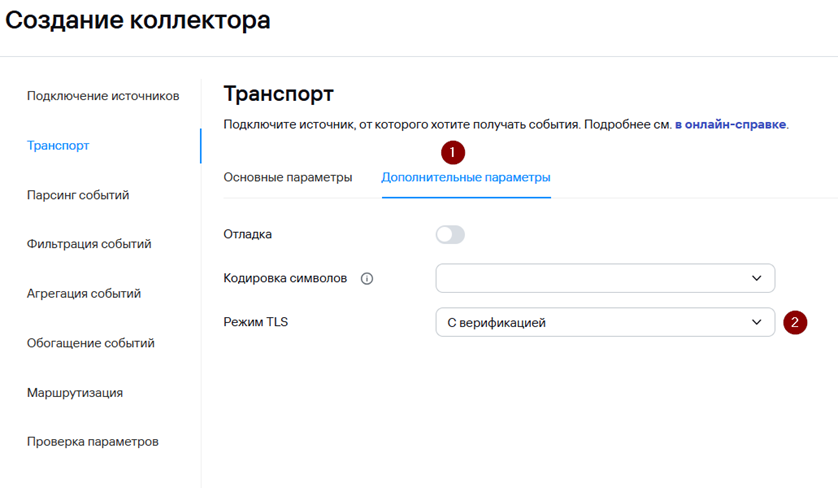

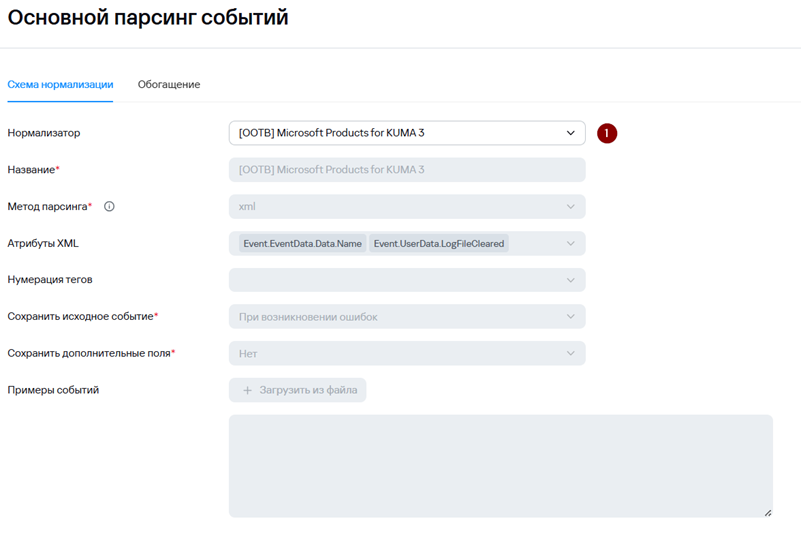

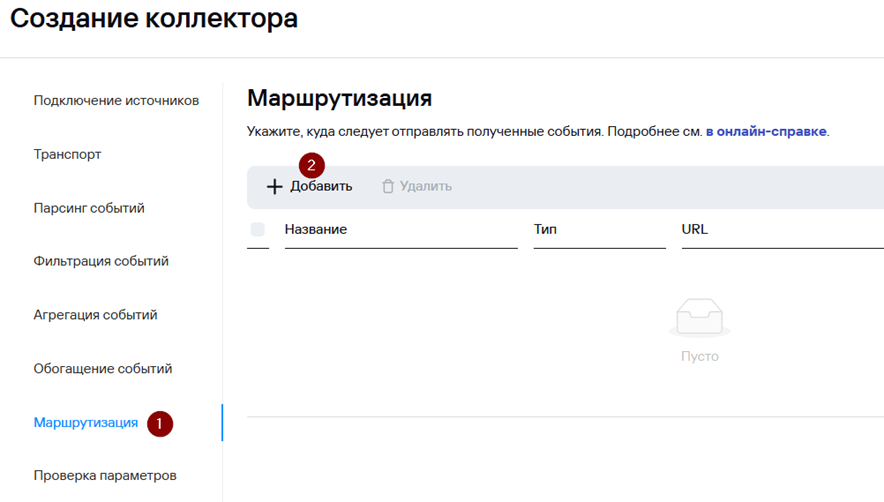

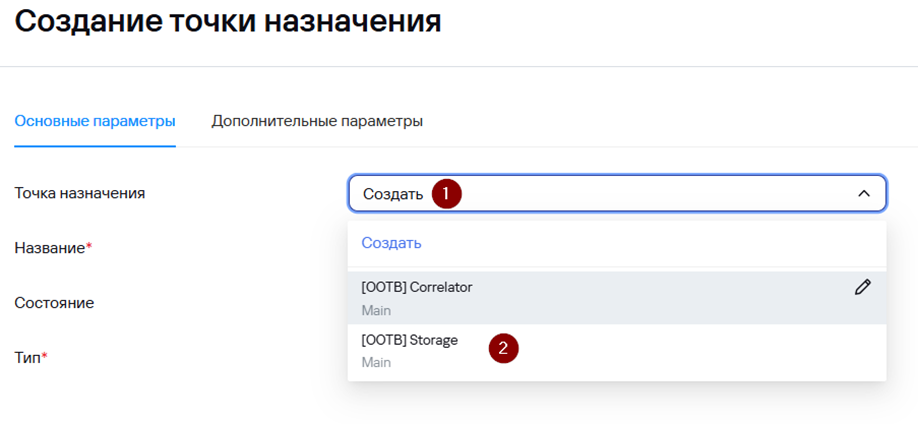

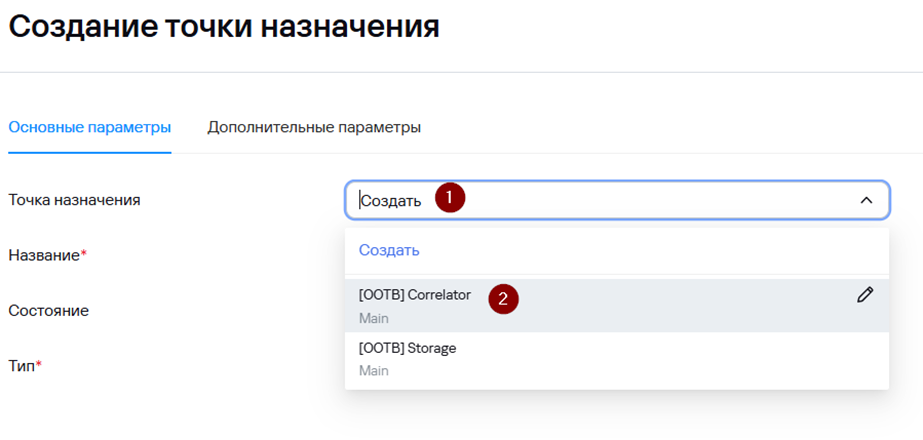

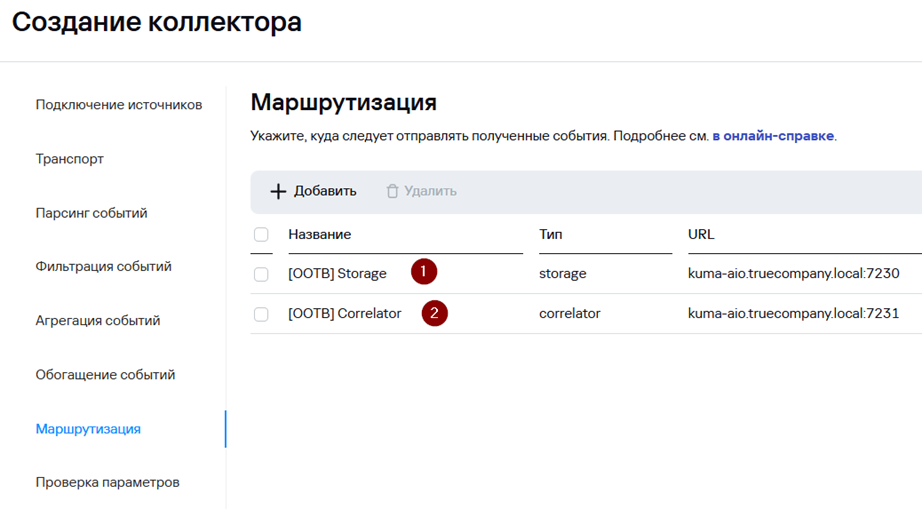

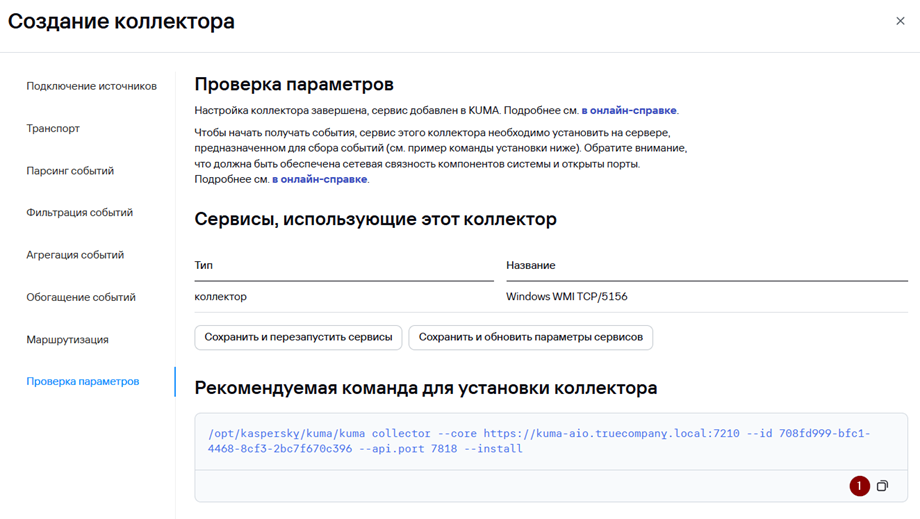

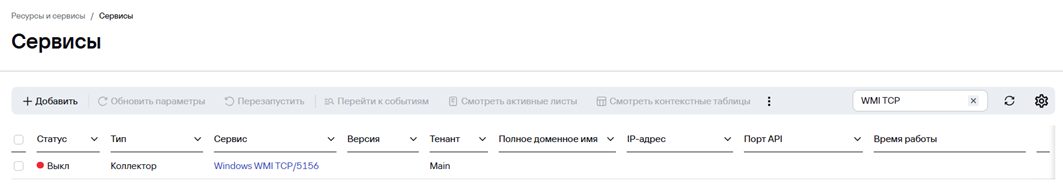

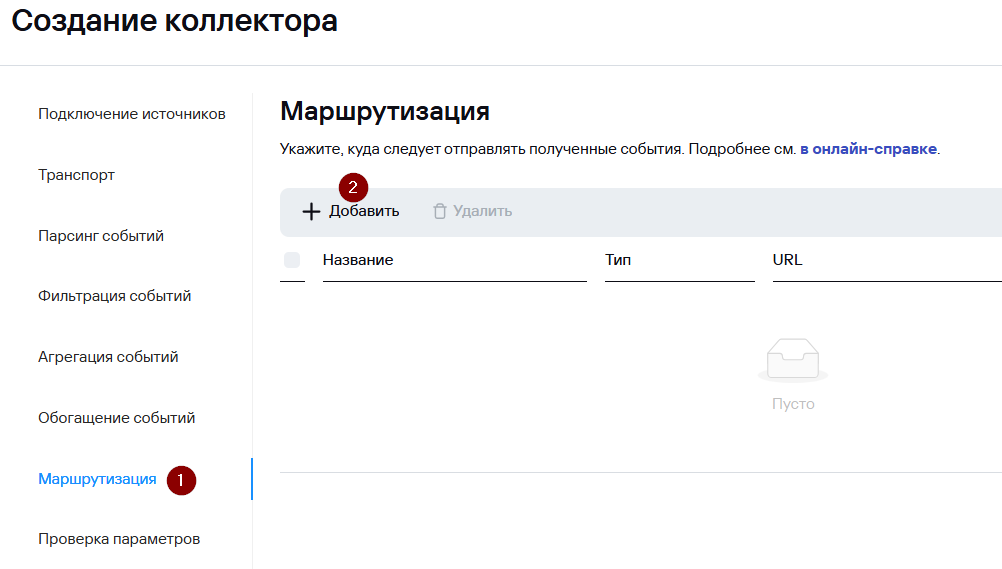

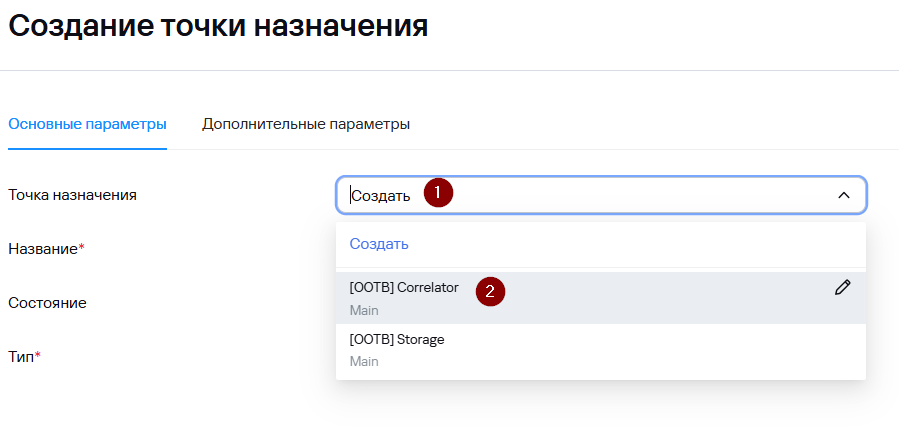

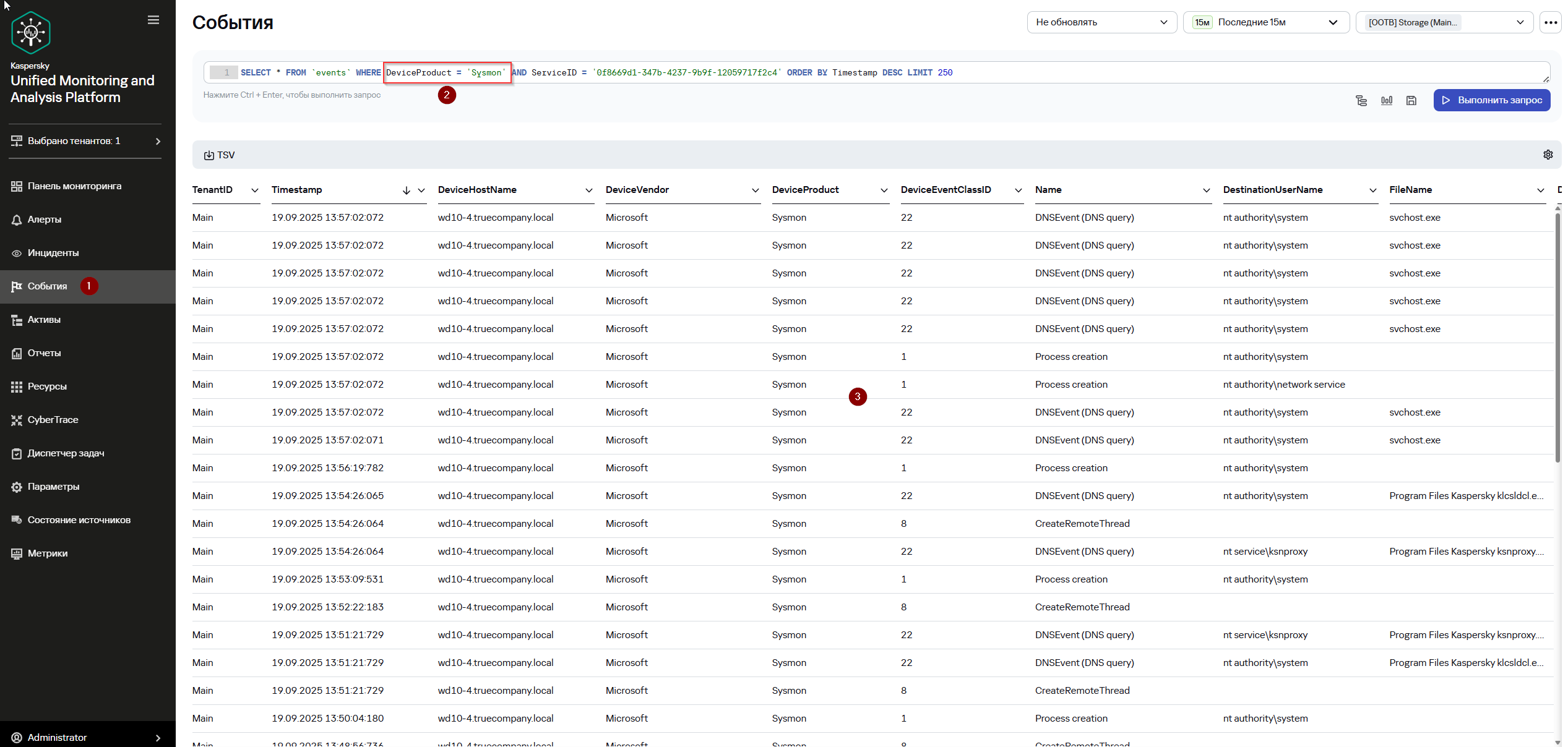

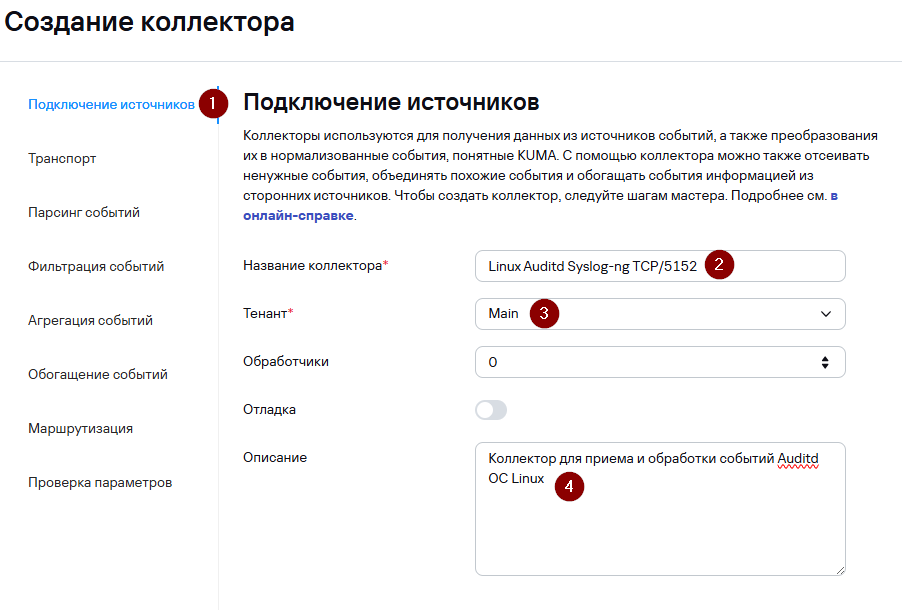

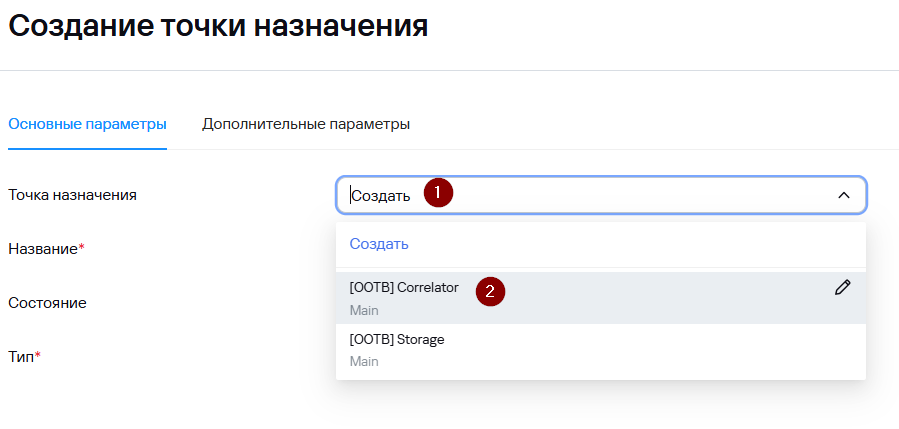

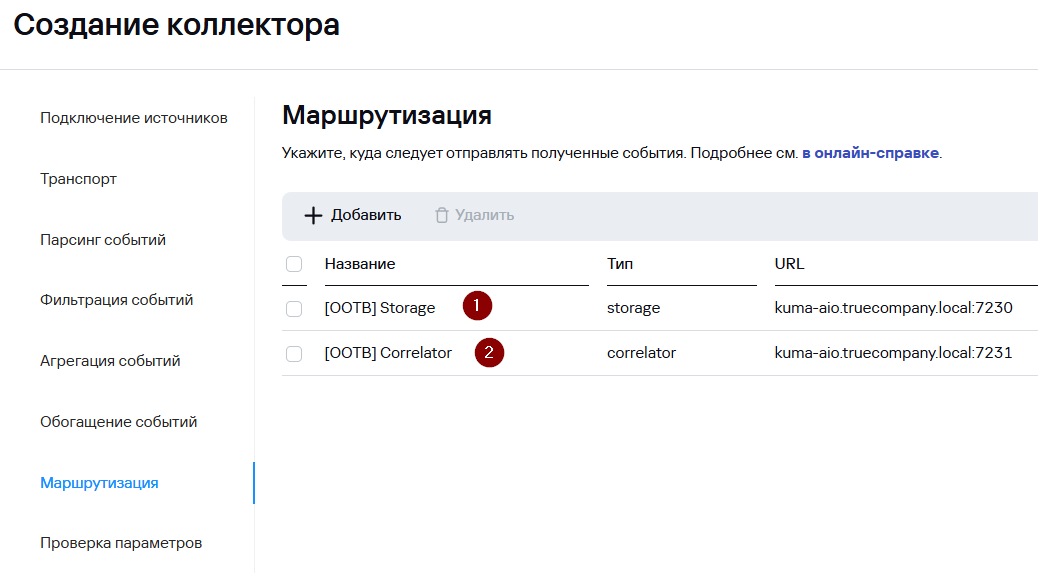

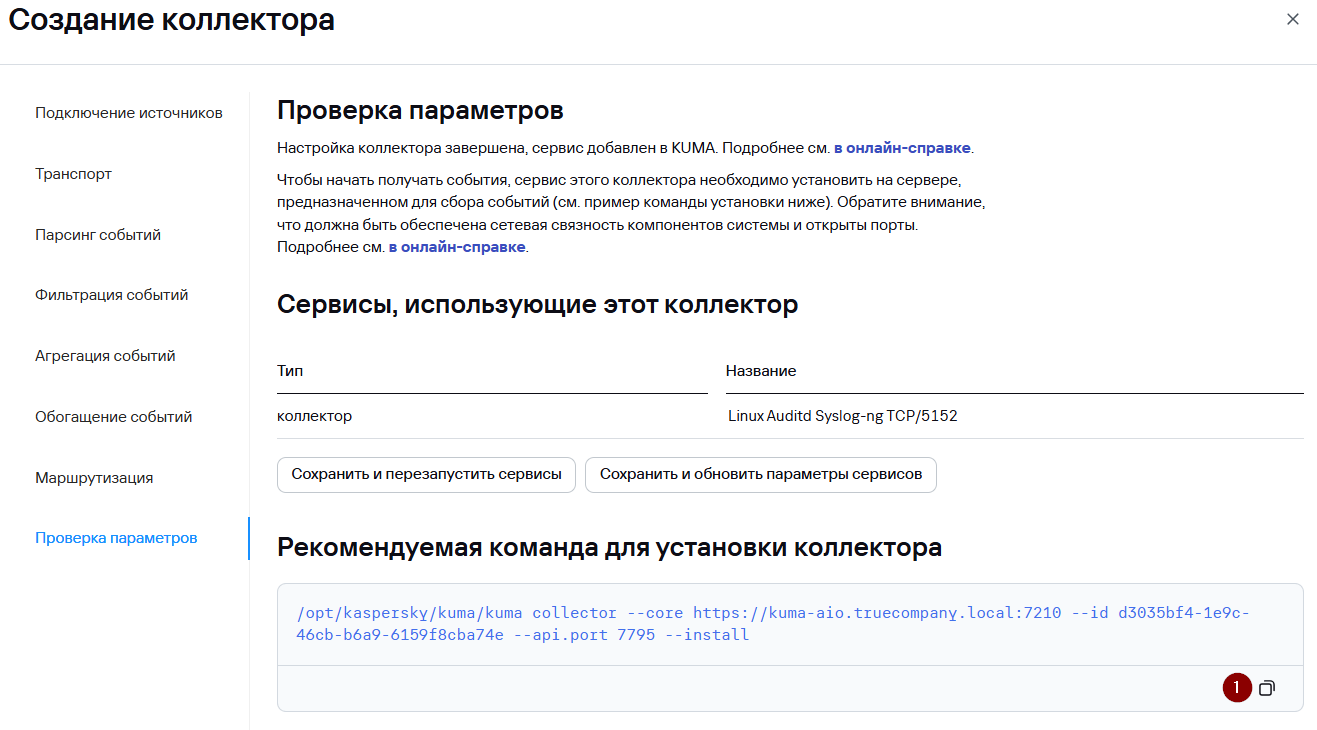

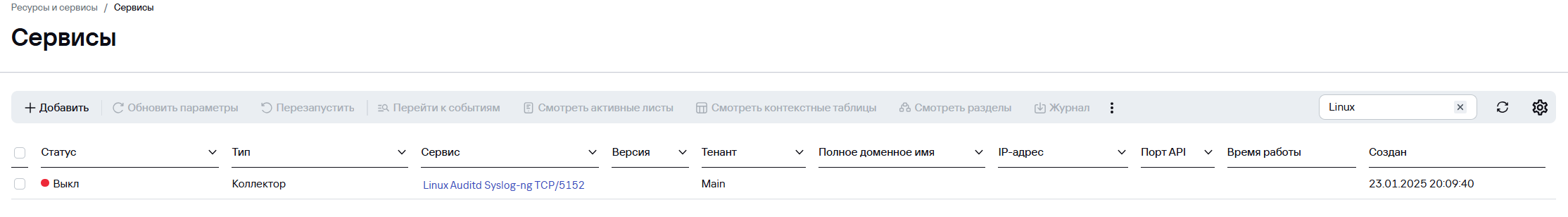

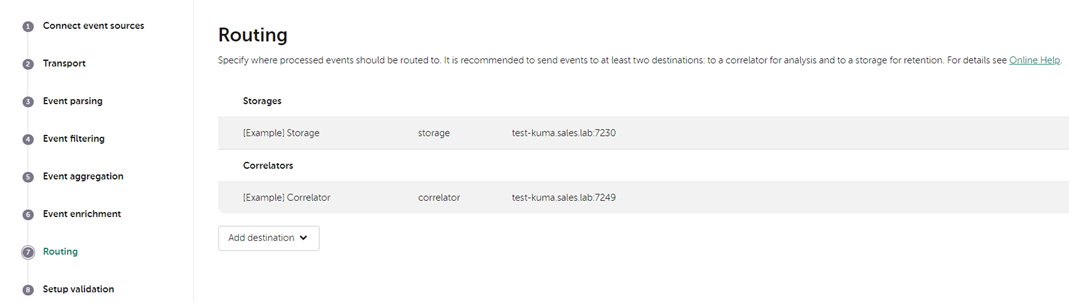

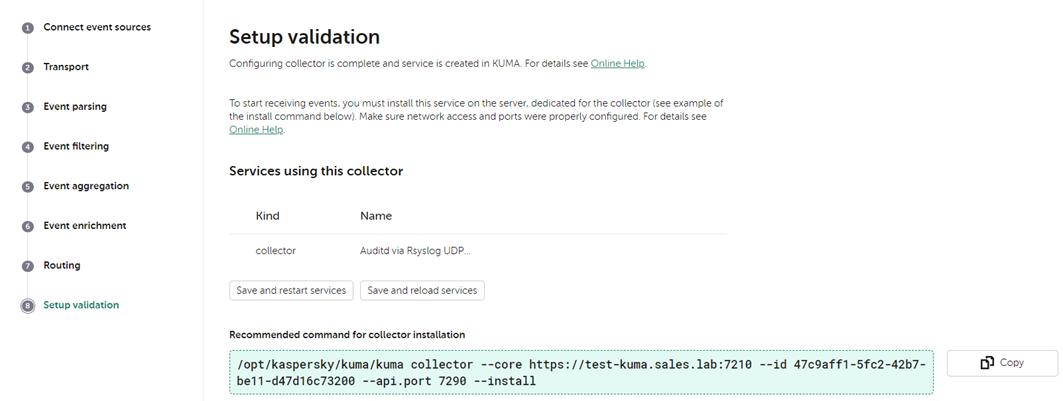

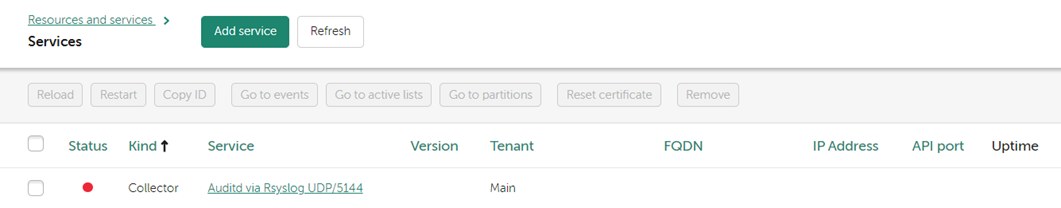

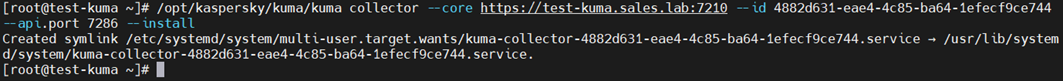

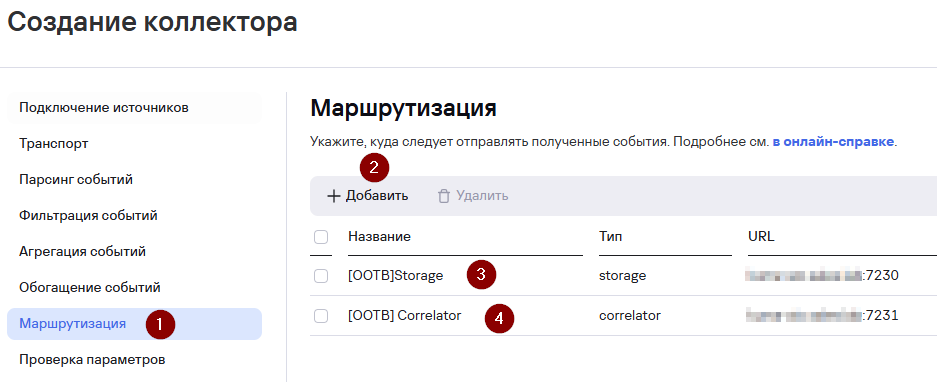

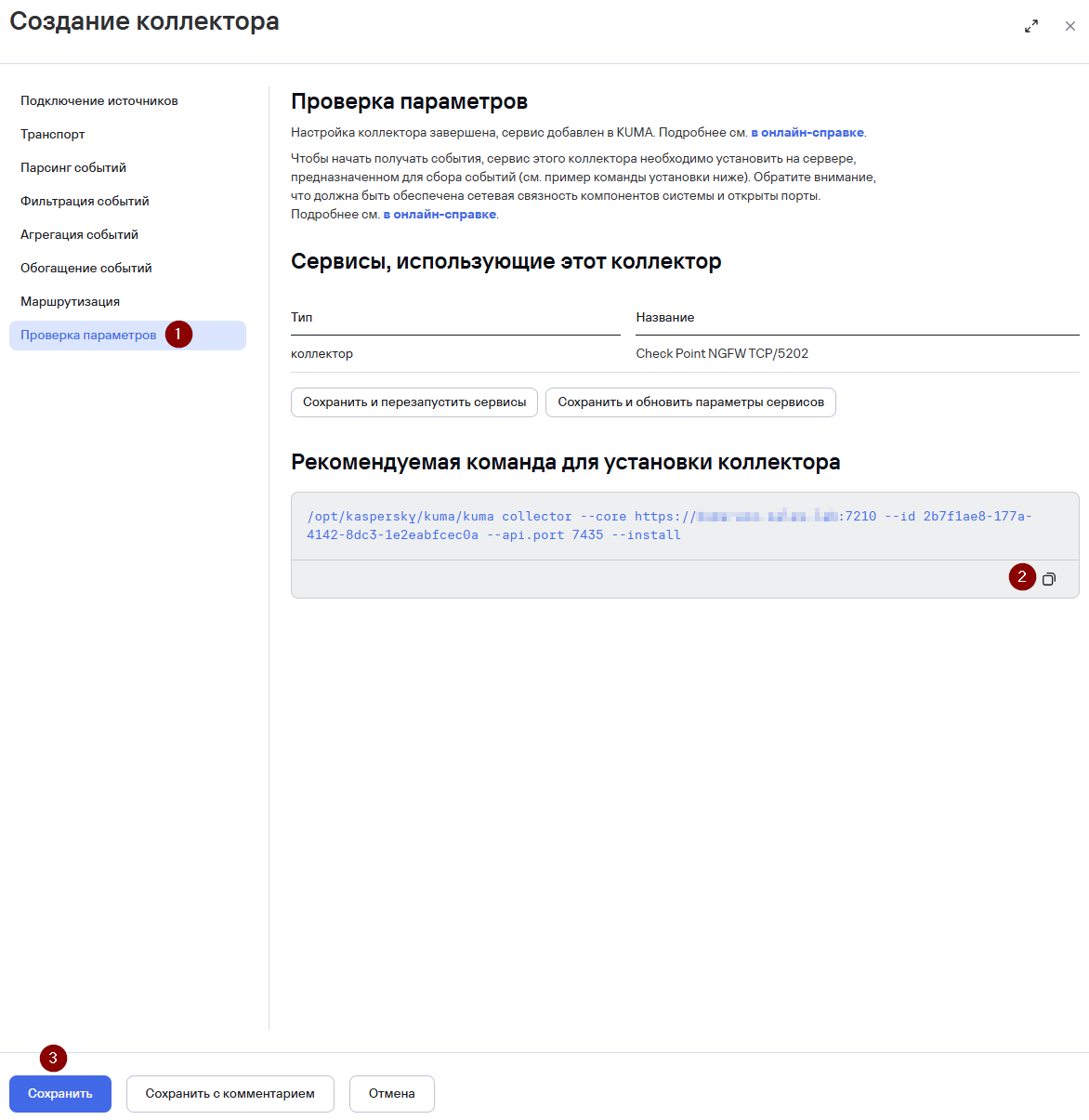

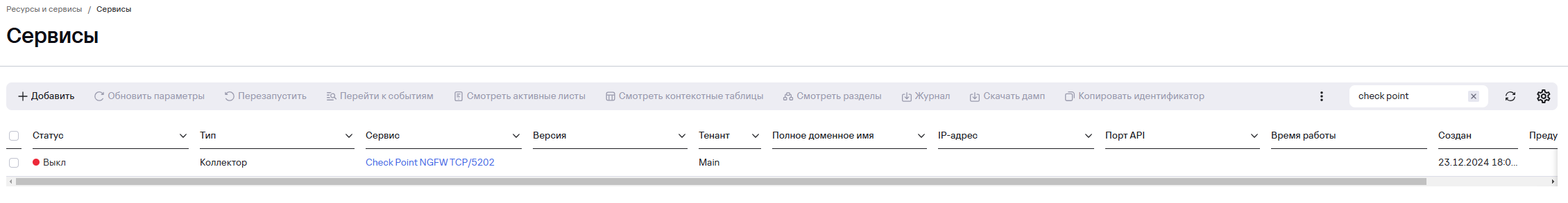

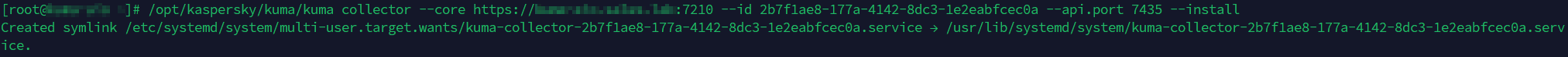

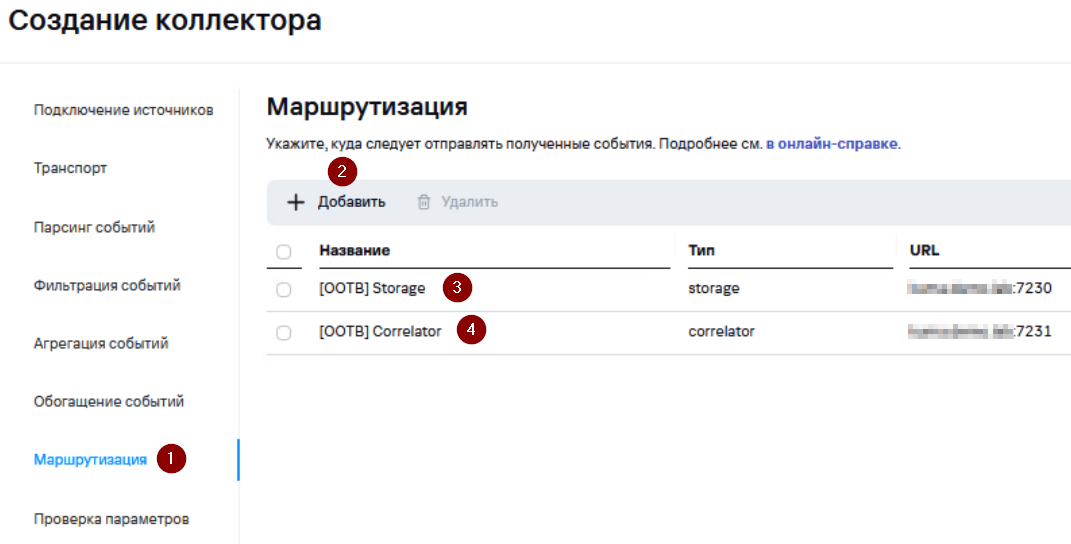

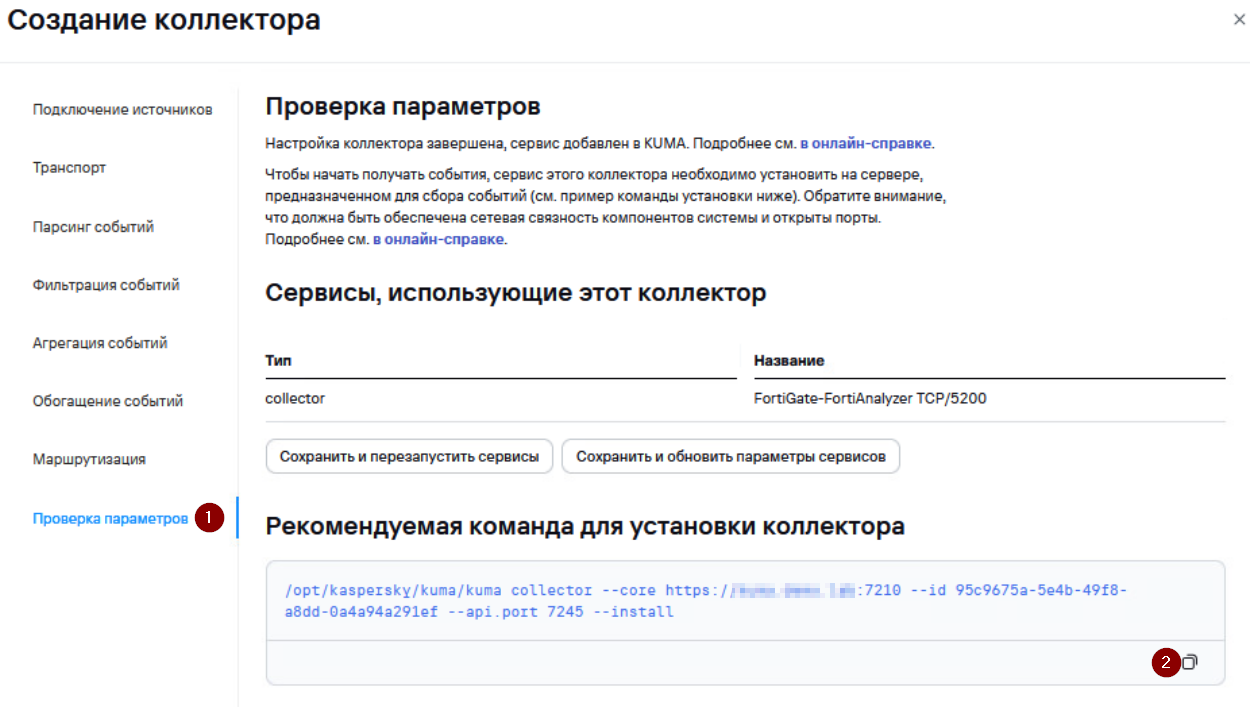

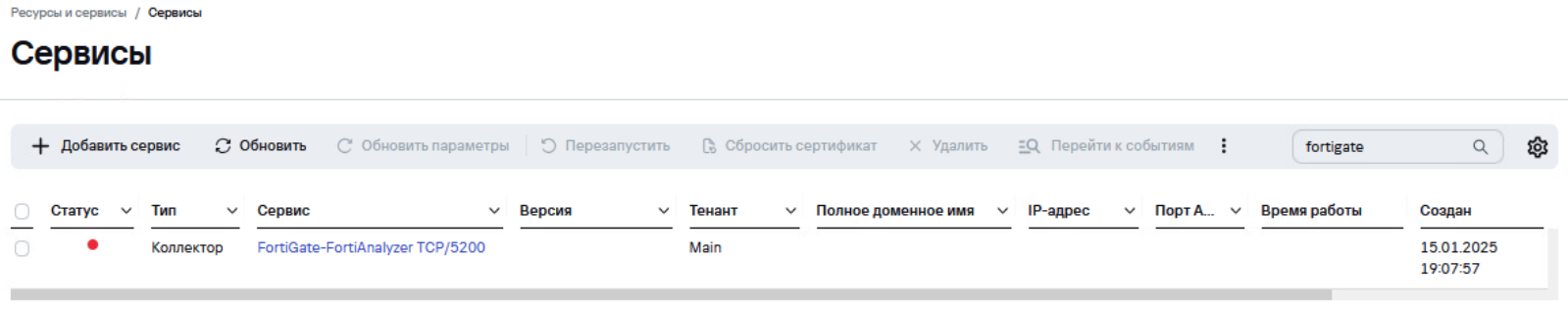

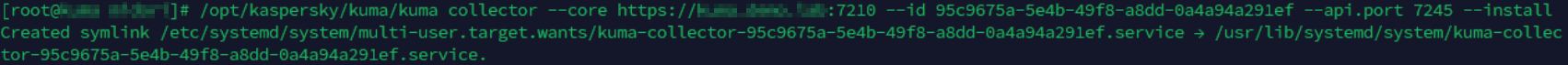

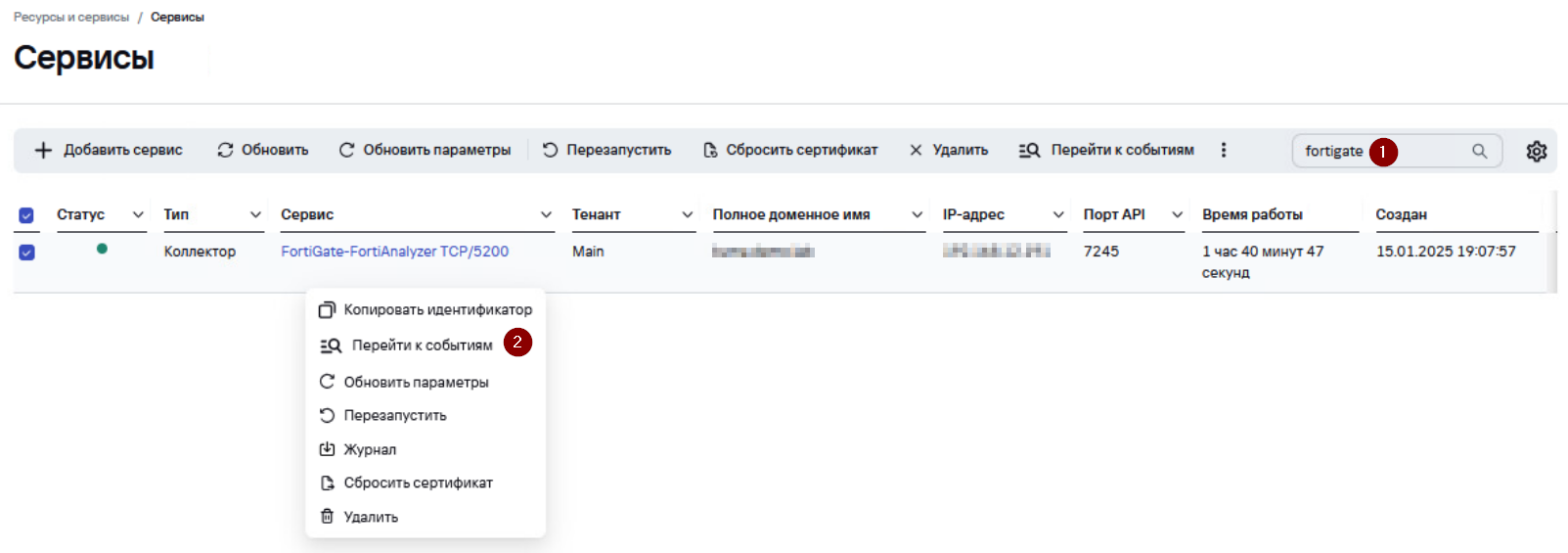

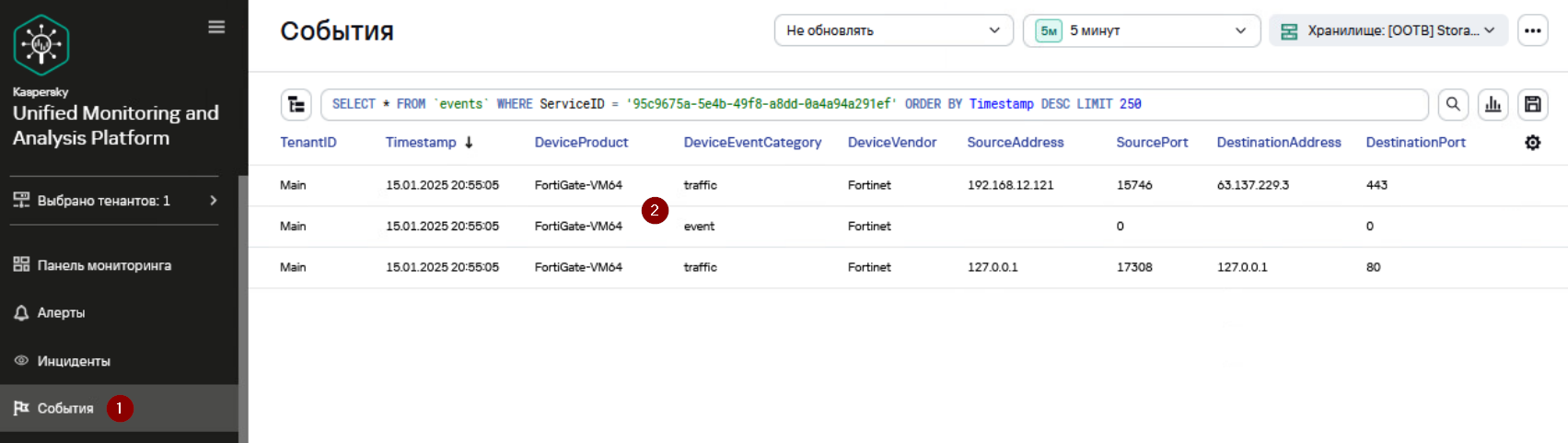

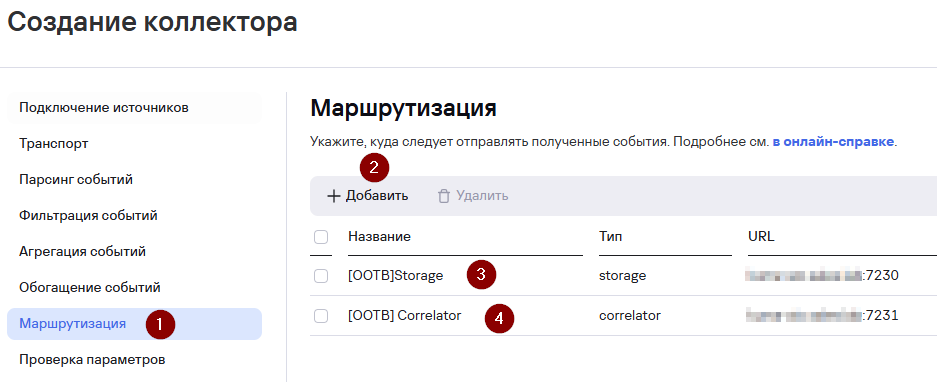

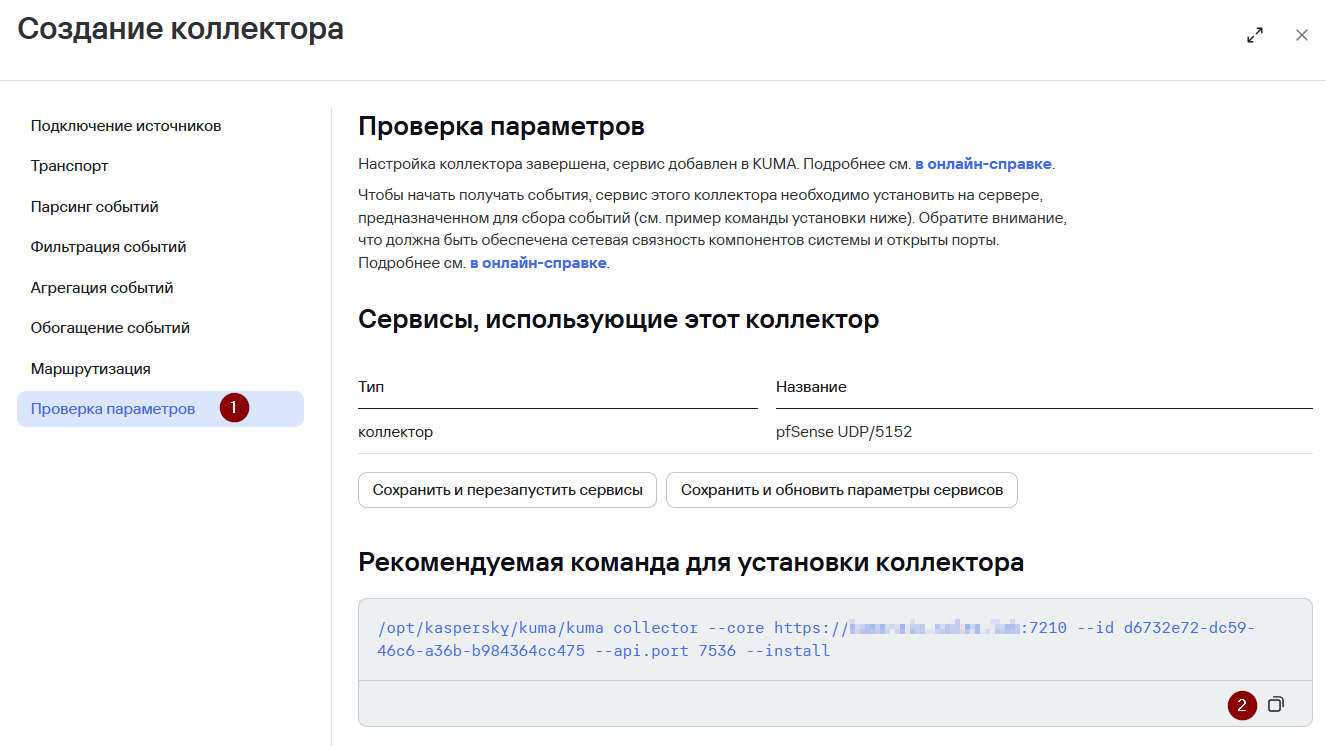

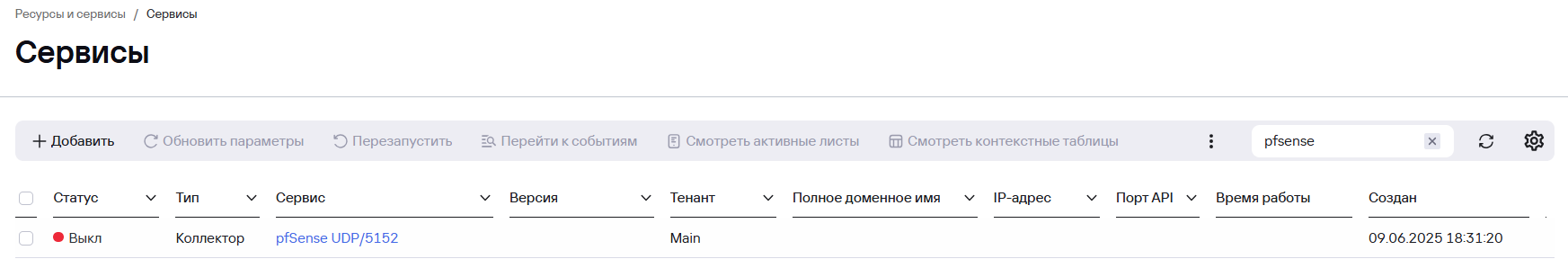

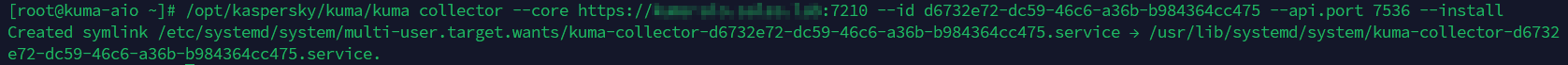

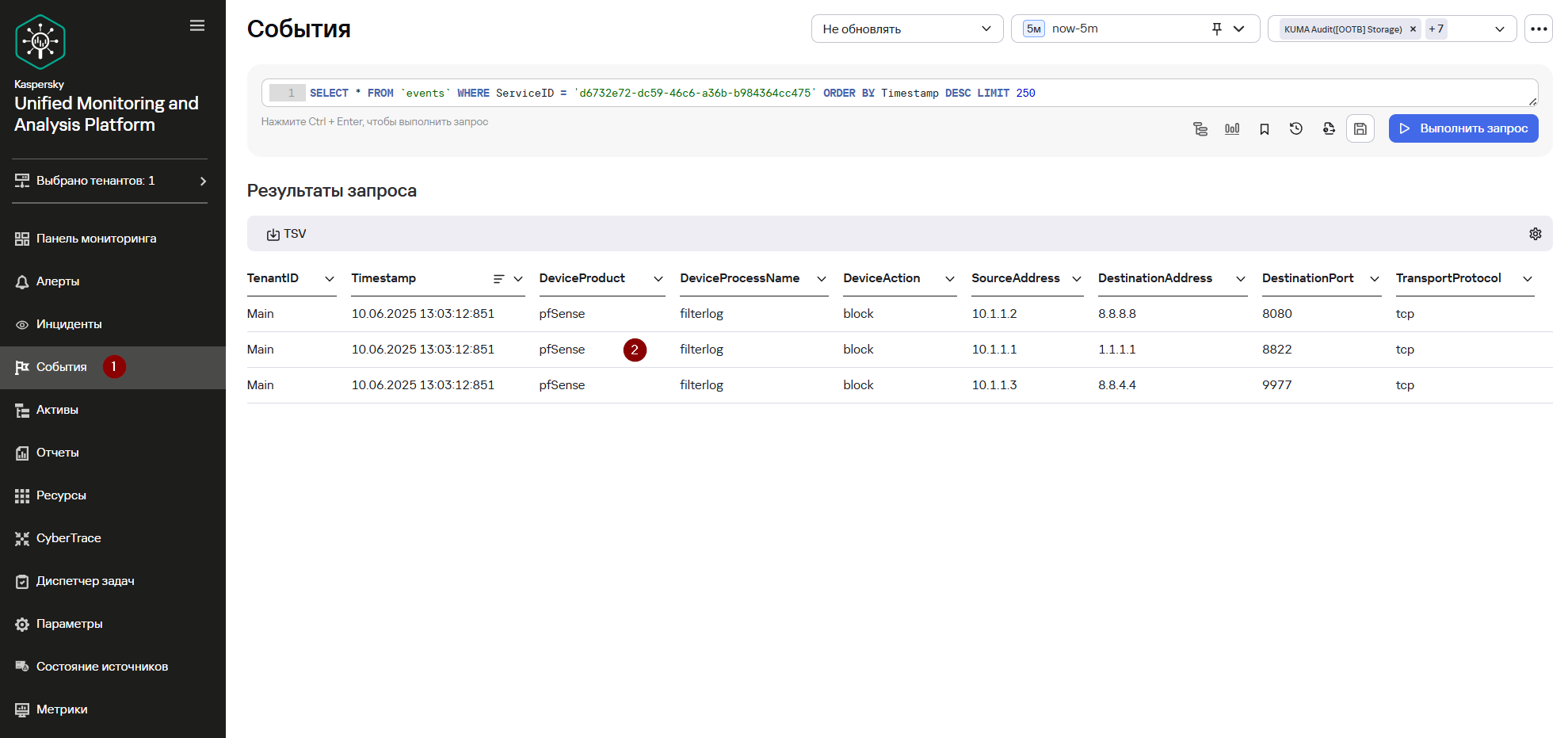

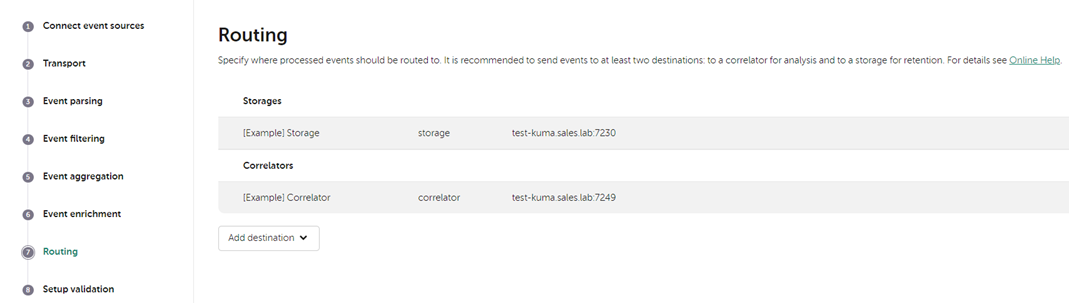

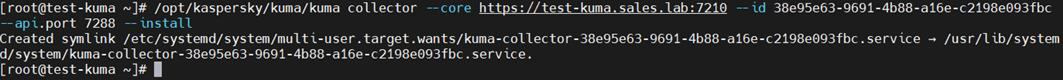

--- ### Настройка коннектора 1\. В веб-интерфейсе KUMA перейдите в раздел **Ресурсы** → **Коннекторы** 2\. В списке коннекторов справа найдите коннектор **\[OOTB\] KSC PostgreSQL** и нажмите **Дублировать** [](https://kb.kuma-community.ru/uploads/images/gallery/2024-01/BzHimage.png) 3\. В появившемся окне задайте: - Название коннектора - На вкладке **Основные параметры** в выпадающих списках **URL** выберите секрет, созданный ранее для подключения к БД PostgreSQL KSC. [](https://kb.kuma-community.ru/uploads/images/gallery/2024-01/Deoimage.png) [](https://kb.kuma-community.ru/uploads/images/gallery/2024-01/jsaimage.png) 4\. Нажмите **Сохранить**. --- ### Настройка коллектора 1\. В веб-интерфейсе KUMA перейдите в раздел **Ресурсы** и нажмите **Подключить источник** 2\. В появившемся окне задайте **Название коллектора** и **Тенант** 3\. На шаге **Транспорт** выберите ранее созданный коннектор 4\. На шаге **Парсинг событий** выберите нормализатор **\[OOTB\] KSC from SQL**. 5\. На шаге **Маршрутизация** задайте следующие точки назначения: - **Хранилище**. Для отправки обработанных событий в хранилище. - **Коррелятор**. Для отправки обработанных событий в коррелятор. 6\. На шаге **Проверка параметров** нажмите **Сохранить и создать сервис**. 7\. Скопируйте появившуюся команду и выполните установку сервиса коллектора. --- ### Проверка поступления событий KSC в KUMA Для проверки, что экспорт событий из БД KSC успешно настроен, перейдите в **Ресурсы -> Активные сервисы ->** выберите ранее созданный коллектор **KSC PostgreSQL** и нажмите **Перейти к событиям**. [](https://kb.kuma-community.ru/uploads/images/gallery/2024-01/X7Eimage.png) В открывшемся окне **События** убедитесь, что присутствуют события KSC. [](https://kb.kuma-community.ru/uploads/images/gallery/2024-01/Ok0image.png) # KSC MariaDBИнформация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и НЕ является официальной рекомендацией вендора.

### Настройка MariaDB В **MariaDB** настройки на сервере базы данных можно выполнять несколькими способами: через консоль (SSH, терминал ОС) или с помощью графических интерфейсов, таких как **phpMyAdmin** или **MySQL Workbench** В данной статье сервер БД MariaDB работает под управлением ОС Ubuntu 22.04.5, а все настройки выполняются **в консоли.** Для удобства в базе данных MariaDB Kaspersky Security Center предусмотрен набор публичных представлений. Таким образом можно создавать запросы непосредственно к публичным представлениям и извлекать из них данные о событиях. "Коробочный" коннектор KUMA **\[OOTB\] KSC MySQL** содержит уже готовые запросы к публичным представлениям **v\_akpub\_ev\_event** и **v\_akpub\_host**.Для обеспечения корректной работы MariaDB с Kaspersky Security Center рекомендуется использовать версии MariaDB начиная с 10.5.17 или более новые.

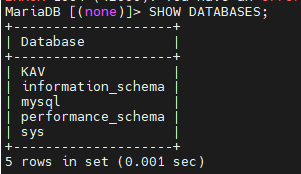

#### Проверка имени БД KSC Чтобы проверить имя базы данных KSC можно воспользоваться следующей статьей: Просмор имени базы данных Kaspersky Security Center Linux - (KSC Linux) - [https://support.kaspersky.ru/ksc-linux/15.1/228689](https://support.kaspersky.ru/ksc-linux/15.1/228689) Альтернативным вариантом является проверка имени БД в консоли сервера, на котором установлена БД KSC: - Подключитесь к серверу базы данных ``` mariadb -h localhost -u admin -p ``` где, вместо `admin` задайте логин своего пользователя MariaDB - Запустите интерактивный терминал MariaDB и выведите список баз данных сервера ```mysql SHOW DATABASES; ```  #### Создание роли БД и предоставление прав -При необходимости разрешите входящие соединения на порт БД MariaDB (по умолчанию, TCP/3306) в параметрах локального FW, а также в настройках конфигурационного файла my.cnf

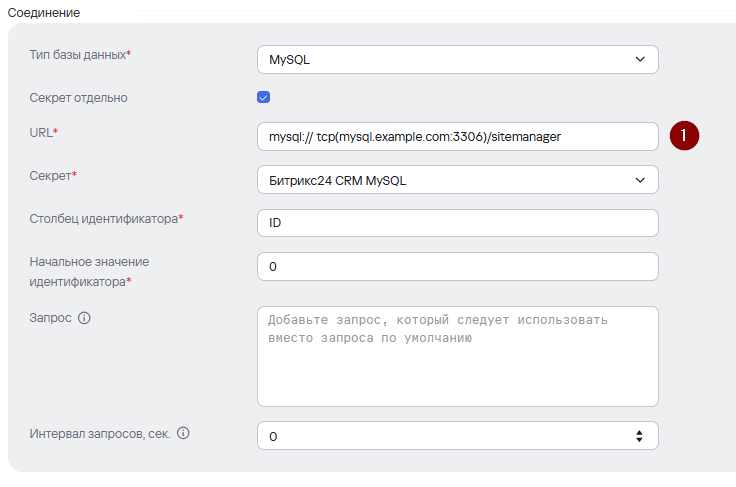

--- ### Создание секрета KUMA 1\. В веб-интерфейсе KUMA перейдите на вкладку **Ресурсы →** **Секреты → Добавить** 2\. Создайте секрет MariaDB, В появившемсе окне задайте - URL (формат URL можно взять из **Описания** к секрету). В поле URL укажите: - Имя ранее созданной роли (в нашем примере это **kuma\_siem**) и ее пароль; - Протокол подключения - IP-адрес или FQDN сервера БД ; - Порт подключения (по умолчанию `3306`) - Наименование БД KSC (по умолчанию `KAV`. См. **Проверка имени БД KSC**). ```bash mysql://<имя пользователя БД>:<Пароль>@<протокол подключения>(Если в пароле используются спецсимволы необходимо перевести данные спецсимволы в URL формат в соответствии с таблицей ниже.

| ! | \# | $ | % | & | ' | ( | ) | \* | + |

| %21 | %23 | %24 | %25 | %26 | %27 | %28 | %29 | %2A | %2B |

| , | / | : | ; | = | ? | @ | \[ | \] | \\ |

| %2C | %2F | %3A | %3B | %3D | %3F | %40 | %5B | %5D | %5C |

Обратите внимание, после сохранения секрета поле URL будет пустым во избежание утечки чувствительной информации.

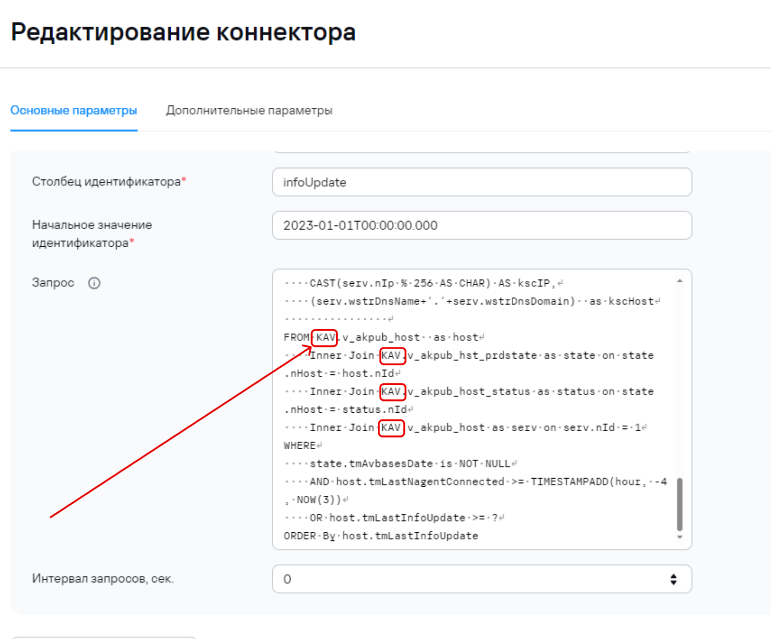

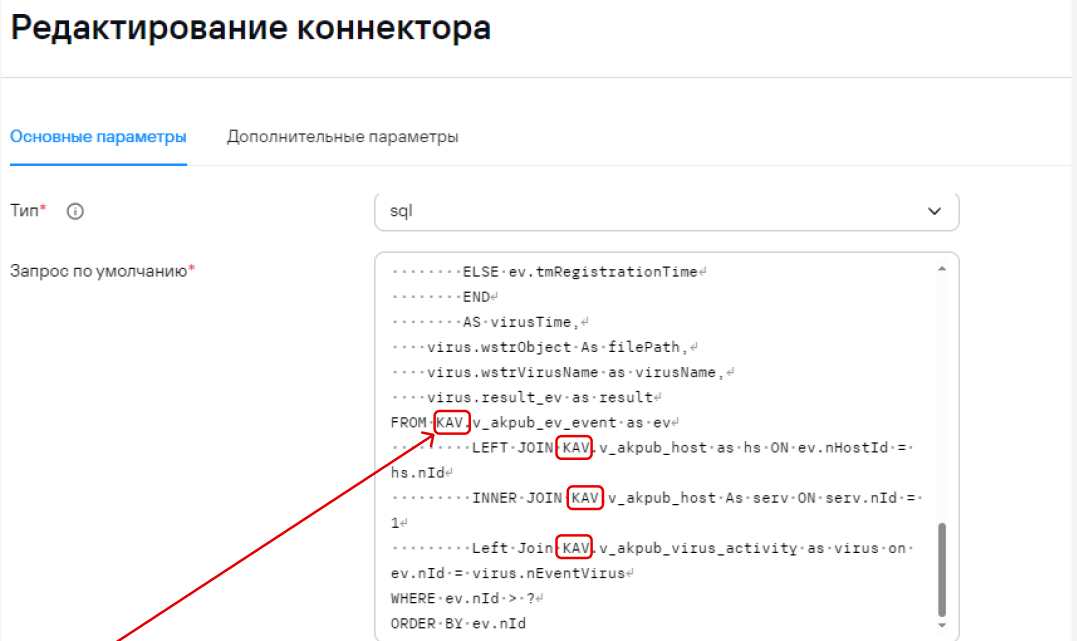

--- ### Настройка коннектора 1\. В веб-интерфейсе KUMA перейдите в раздел **Ресурсы** → **Коннекторы** 2\. В списке коннекторов найдите коннектор **\[OOTB\] KSC MySQL**, отметьте его галочкой и нажмите **Дублировать** 3\. В появившемся окне задайте: - - - Название коннектора - На вкладке **Основные параметры** в разделе **Соединение** в выпадающих списках URL выберите секрет, созданный ранее для подключения к БД MariaDB KSCОбратите внимание, что в коннекторе используется несколько запросов! URL подключения необходимо заменить для **ВСЕХ** запросов.

4\. В запросе смените название БД (`ksc_srv`) на имя БД KSC, в нашем случае `KAV` (по умолчанию)  Обратите внимание, что в коннекторе используется несколько запросов! Название БД необходимо заменить для **ВСЕХ** запросов.

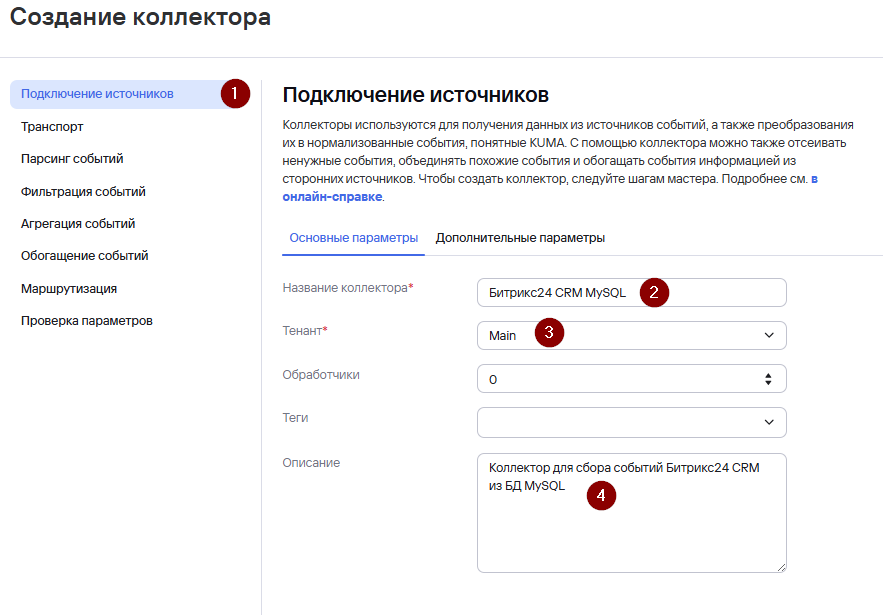

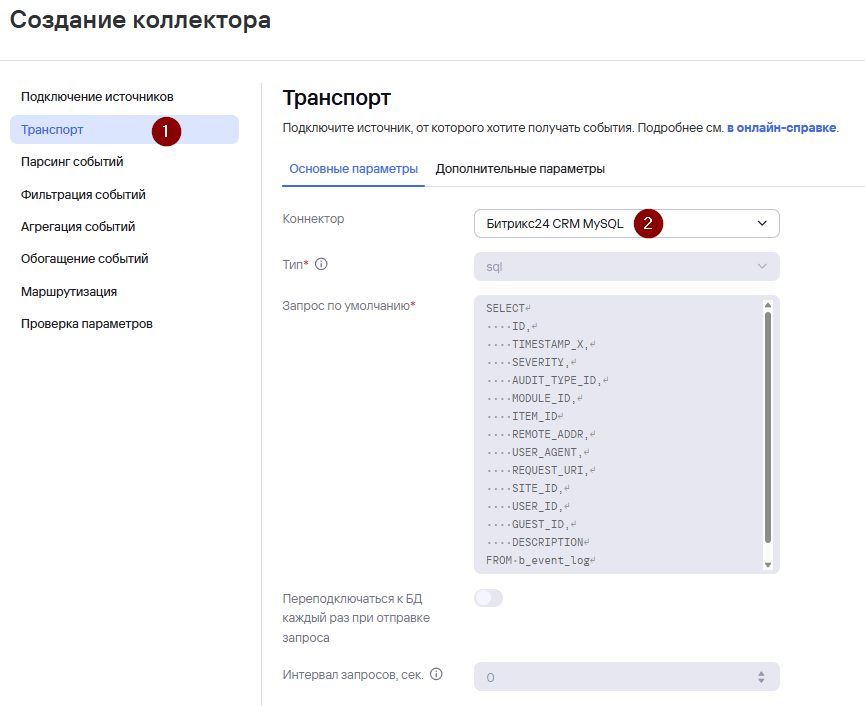

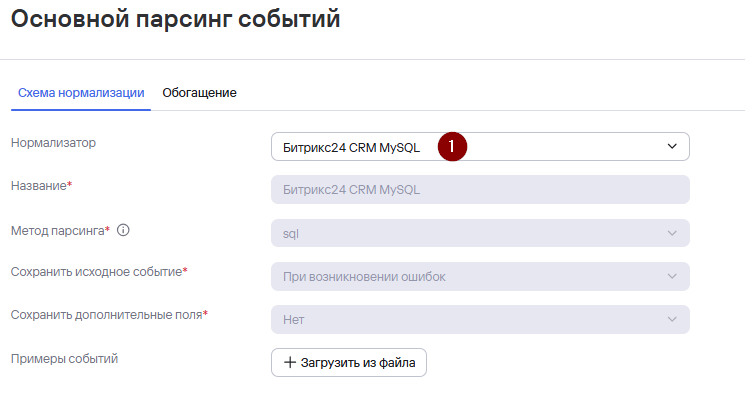

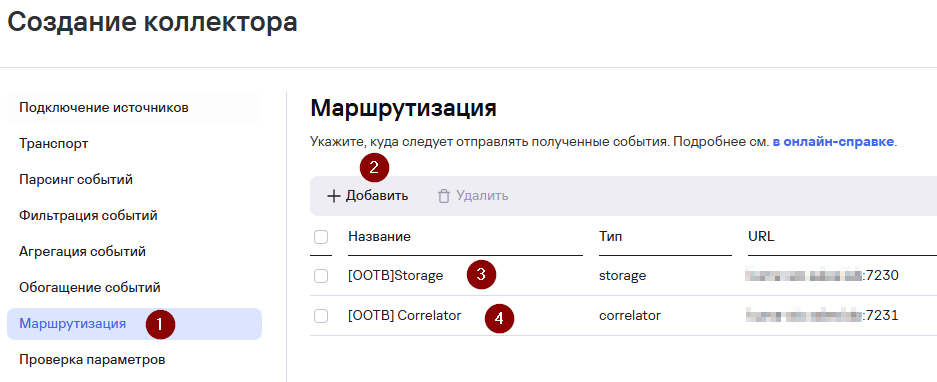

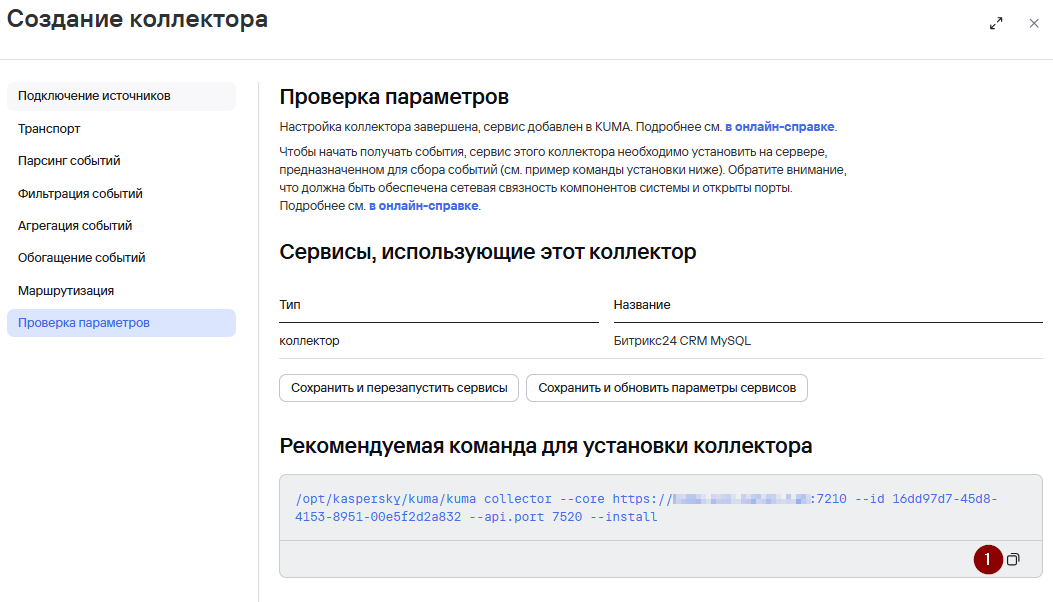

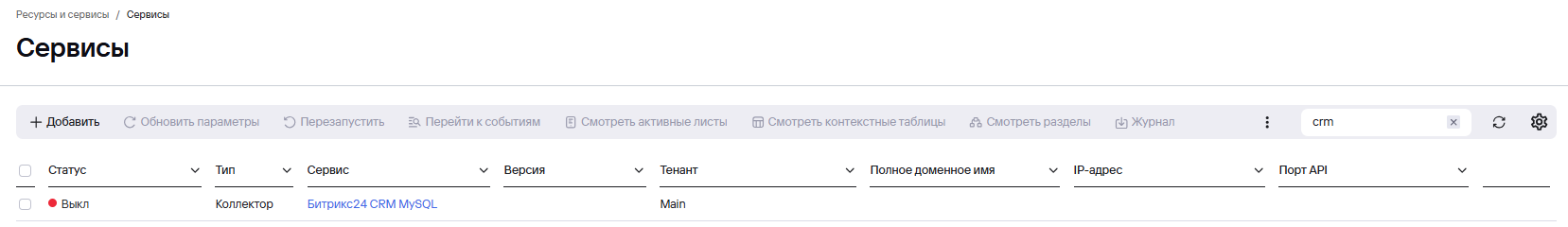

--- ### Настройка коллектора 1\. В веб-интерфейсе KUMA перейдите в раздел **Ресурсы** и нажмите **Подключить источник** 2\. В появившемся окне задайте **Название коллектора** и **Тенант** 3\. На шаге **Транспорт** выберите ранее созданный коннектор 4\. На шаге **Парсинг событий** выберите сдублированный нормализатор **\[OOTB\] KSC from SQL**. 5\. На шаге **Маршрутизация** задайте следующие точки назначения: - **Хранилище**. Для отправки обработанных событий в хранилище. - **Коррелятор**. Для отправки обработанных событий в коррелятор. 6\. На шаге **Проверка параметров** нажмите **Сохранить и создать сервис**. 7\. Скопируйте появившуюся команду и выполните установку сервиса коллектора. --- ### Проверка поступления событий KSC в KUMA Для проверки, что экспорт событий из БД KSC успешно настроен, перейдите в **Ресурсы -> Активные сервисы ->** выберите ранее созданный коллектор **KSC PostgreSQL** и нажмите **Перейти к событиям** В открывшемся окне **События** убедитесь, что присутствуют события KSC. ###  --- ### Полезные ссылки Настройка сервера MariaDB x64 для работы с Kaspersky Security Center Linux - [https://support.kaspersky.ru/ksc-linux/15/210277](https://support.kaspersky.ru/ksc-linux/15/210277) Коннекторы типа sql в kuma - [https://support.kaspersky.ru/kuma/3.2/220746](https://support.kaspersky.ru/kuma/3.2/220746) # KLMSИнформация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в Онлайн-справке на продукт: [https://support.kaspersky.com/help/KUMA/2.1/ru-RU/254786.htm](https://support.kaspersky.com/help/KUMA/2.1/ru-RU/254786.htm)

### Настройка передачи событий KLMS в KUMA Чтобы настроить передачу событий KLMS в KUMA: 1\. Подключитесь к серверу KLMS по проколу SSH под учетной записью с правами администратора перейдите в меню Technical Support Mode. 2\. С помощью утилиты `klms-control` выгрузите настройки в файл `settings.xml`: ```bash sudo /opt/kaspersky/klms/bin/klms-control --get-settings EventLogger -n -f /tmp/settings.xml ``` 3\. Убедитесь, что параметры файла `/tmp/settings.xml `имеют следующие значения, при необходимости внесите изменения: ```xmlИнформация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в Онлайн-справке на продукт: [https://support.kaspersky.com/help/KUMA/2.1/ru-RU/254785.htm](https://support.kaspersky.com/help/KUMA/2.1/ru-RU/254785.htm)

### Настройка передачи событий KSMG в KUMAДанная инструкция применима для KSMG версии 1.1

Чтобы настроить передачу событий KSMG в KUMA: 1\. Подключитесь к серверу KSMG по проколу SSH под учетной записью с правами администратора перейдите в меню Technical Support Mode. 2\. С помощью утилиты `ksmg-control` выгрузите настройки в файл `settings.xml`: ```bash sudo /opt/kaspersky/ksmg/bin/ksmg-control --get-settings EventLogger -n -f /tmp/settings.xml ``` 3\. Убедитесь, что параметры файла `/tmp/settings.xml `имеют следующие значения, при необходимости внесите изменения: ```xmlИнформация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

### Настройка передачи событий KSMG в KUMAНастройка отправкм логов для актуальной версии KSMG 2.1.1VA доступно из справки - [https://support.kaspersky.com/KSMG/2.1.1VA/ru-RU/218660.htm](https://support.kaspersky.com/KSMG/2.1.1VA/ru-RU/218660.htm)

Данная инструкция применима для KSMG версии от 2.1.1VA и KUMA 4.0:

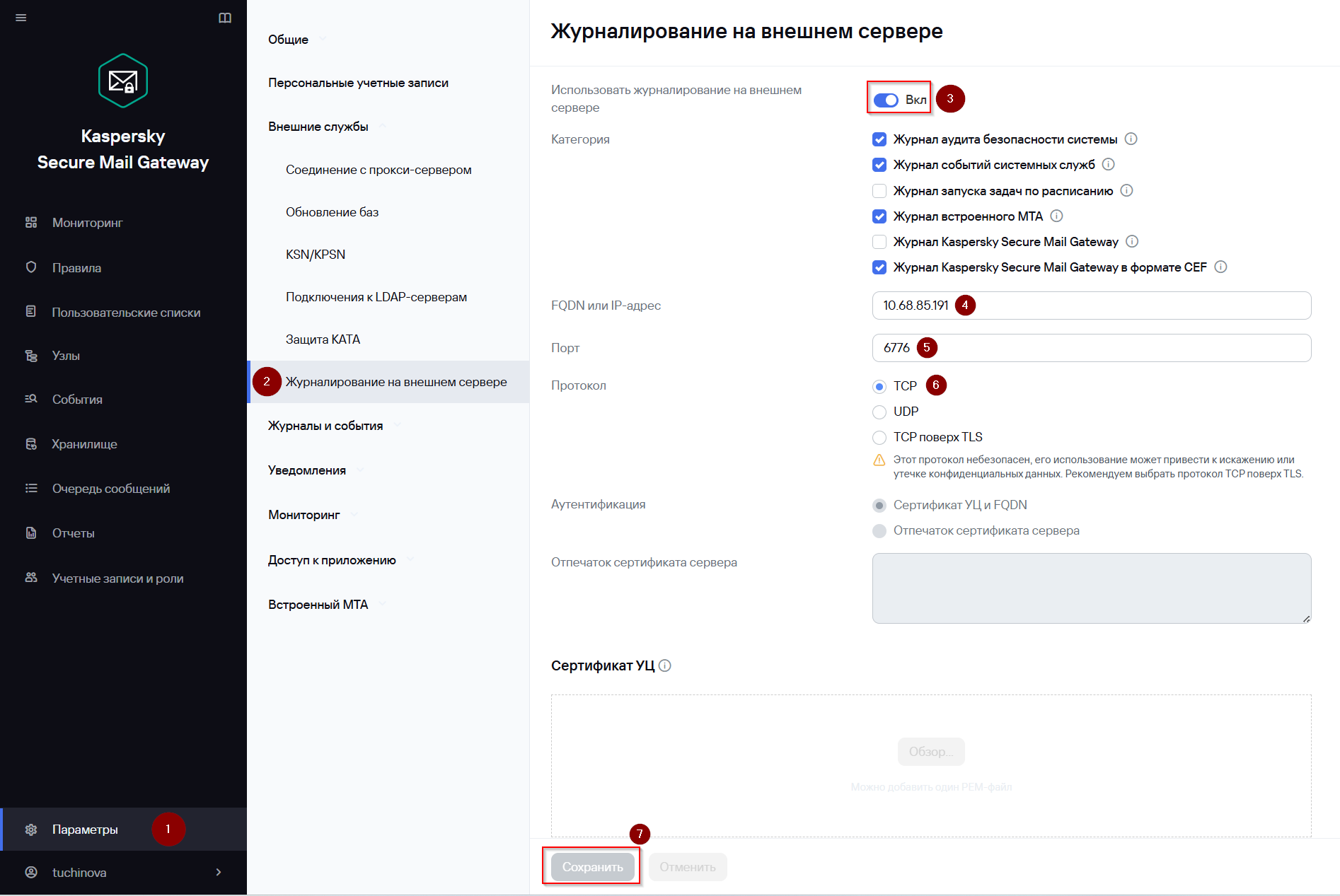

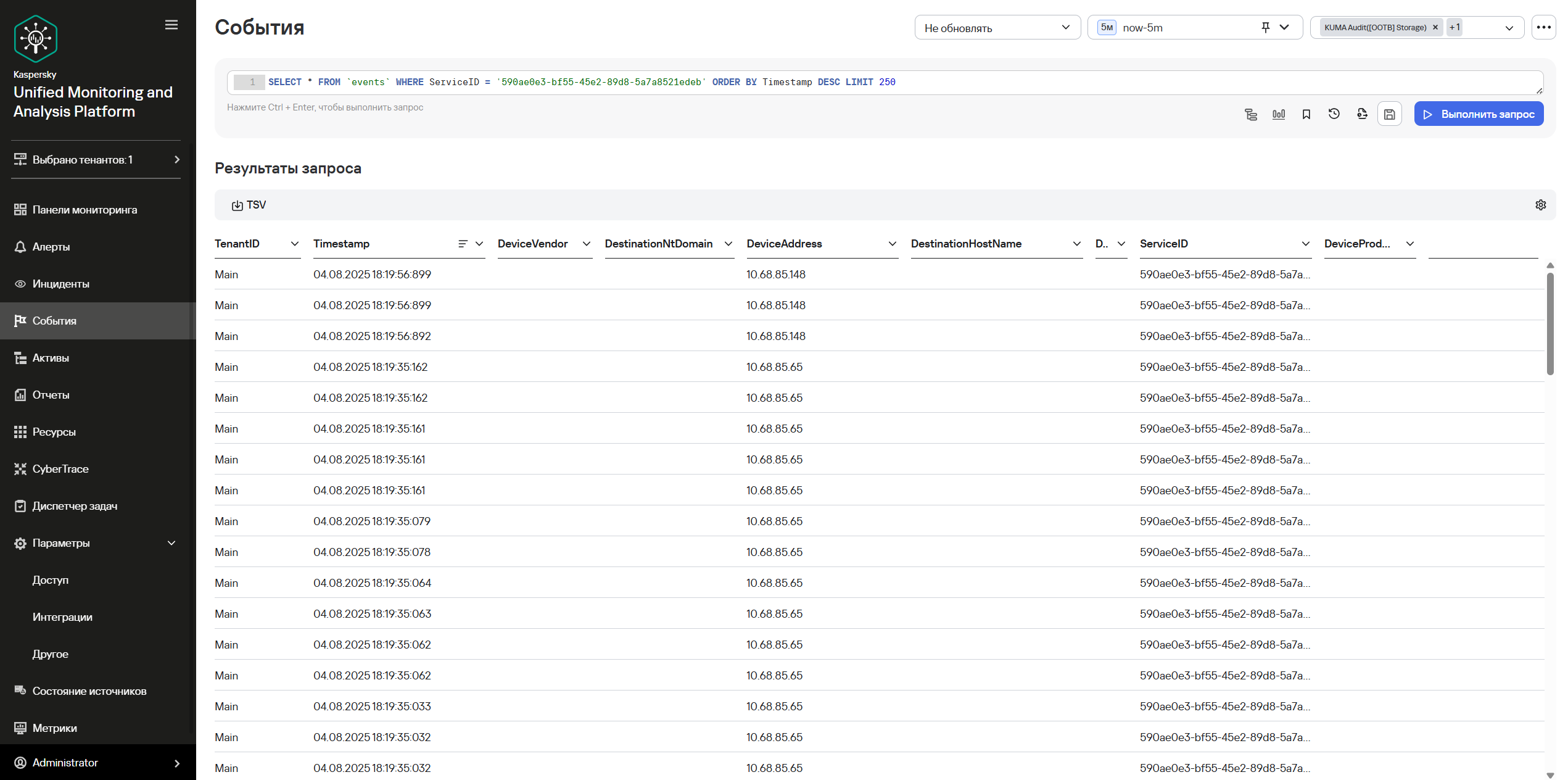

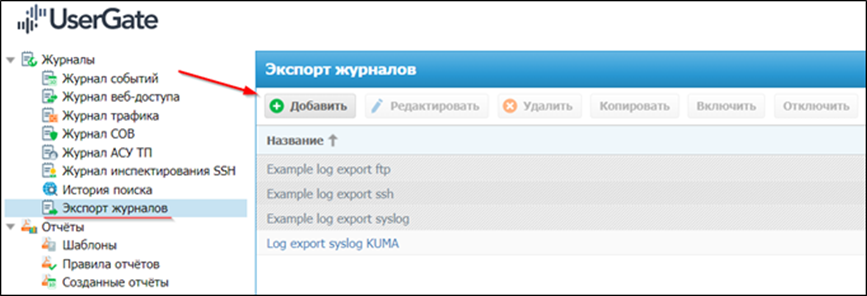

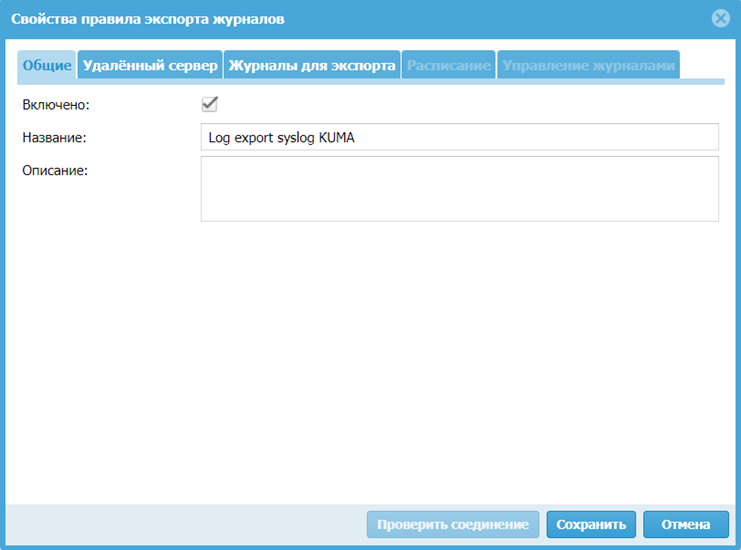

В меню KSMG необходимо перейти в "Параметры" -> Журналирование на внешнем сервере -> Поставить флажок в "Использовать журналирование на внешнем сервере" и далее настроить соответсвющие параметры для коннекта с KUMA, нажать сохранить. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-08/image.png) **Возможные категории: событий** - Журнал аудита безопасности системы (authpriv). - Журнал событий системных служб (daemon). - Журнал запуска задач по расписанию (cron). - Журнал встроенного MTA (mail). - Журнал Kaspersky Secure Mail Gateway (local1). - Журнал Kaspersky Secure Mail Gateway в формате CEF (local2). По умолчанию категория не выбрана. Далее проверка событий через коллектор, который настроен на сбор событий с KSMG: [](https://kb.kuma-community.ru/uploads/images/gallery/2025-08/qzPimage.png) ### Передача событий KSMG < 2.1.1VA в KUMA 3.4 1\. Подключитесь к серверу KSMG по проколу SSH под учетной записью с правами администратора перейдите в меню Technical Support Mode. 2\. Внесите следующие изменения в файл с параметрами экспорта событий `/opt/kaspersky/ksmg/share/templates/core_settings/event_logger.json.template`: ```json "siemSettings": { "enabled": true, "facility": "Local2", "logLevel": "Info", "formatting": { ``` Прочие параметры оставьте без изменений.Перед внесением изменений в файл `/etc/rsyslog.conf` рекомендуется сделать его резервную копию. Ошибка при редактировании файла может привести к некорректной работе системы.

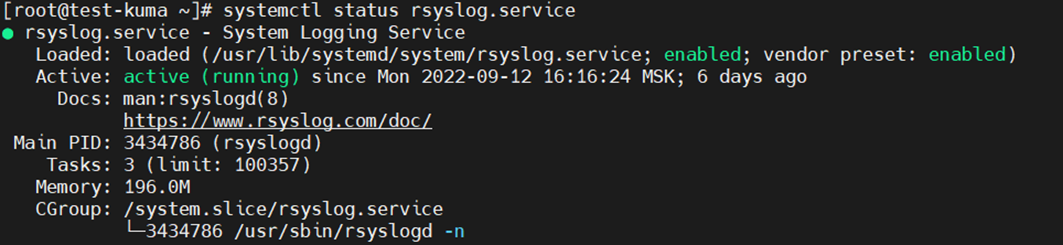

3\. В файле `/etc/rsyslog.conf` измените строку: ```bash *.info;mail.none;authpriv.none;cron.none;local0.none;local1.none /var/log/messages ``` на ```bash *.info;mail.none;authpriv.none;cron.none;local0.none;local1.none;local2.none /var/log/messages ``` 4\. Добавьте в файл `/etc/rsyslog.conf `следующую строку: ```bash local2.* -/var/log/ksmg-cef-messages ``` 5\. Создайте файл `/var/log/ksmg-cef-messages` и настройте права доступа к нему. Для этого выполните команды: ```bash touch /var/log/ksmg-cef-messages chown root:klusers /var/log/ksmg-cef-messages chmod 640 /var/log/ksmg-cef-messages ``` 6\. Настройте правила ротации файлов с экспортированными событиями. Для этого добавьте в файл `/etc/logrotate.d/ksmg-syslog` следующие строки: ```bash /var/log/ksmg-cef-messages { size 500M rotate 10 notifempty sharedscripts postrotate /usr/bin/systemctl kill -s HUP rsyslog.service >/dev/null 2>&1 || true endscript } ``` 7\. Перезапустите сервис rsyslog с помощью следующей команды: ```bash service rsyslog restart ```Если вам не требуется сохранять файлы локально, пропустите шаги 4–7 из инструкции выше

8\. В веб-интерфейсе приложения в разделе **Параметры **→ **Журналы и события** → **События** внесите изменение в значение любого параметра и нажмите на кнопку **Сохранить**. Это необходимо для синхронизации параметров между узлами кластера и применения изменений, внесенных в конфигурационный файл. После этого вы можете вернуть исходное значение измененного параметра. 9\. Внесите следующие изменения в файл `/etc/rsyslog.conf`: ```bash $ActionQueueFileName ForwardToSIEM $ActionQueueMaxDiskSpace 1g $ActionQueueSaveOnShutdown on $ActionQueueType LinkedList $ActionResumeRetryCount -1 local2.* @В случае если события не поступают перезапустите сервис rsyslog несколько раз

--- ### Полезные ссылки Публикация событий в SIEM-систему (онлайн-справка KSMG): [https://support.kaspersky.com/KSMG/2.0.1/ru-RU/151504.htm ](https://support.kaspersky.com/help/KSMG/2.0.1/ru-RU/151504.htm) # KWTS 6.0Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в Онлайн-справке на продукт: [https://support.kaspersky.com/help/KUMA/2.1/ru-RU/254373.htm](https://support.kaspersky.com/help/KUMA/2.1/ru-RU/254373.htm)

### Настройка передачи событий KWTS в KUMAДанная инструкция применима для KWTS версии 6.0

Чтобы настроить передачу событий KWTS в KUMA: 1\. Подключитесь к серверу KWTS по проколу SSH под учетной записью с правами администратора перейдите в меню Technical Support Mode.Перед внесением изменений создайте резервные копии следующих файлов: - `/opt/kaspersky/kwts/share/templates/core_settings/event_logger.json.template` - `/etc/rsyslog.conf`

2\. Внесите следующие изменения в файл с параметрами экспорта событий `/opt/kaspersky/kwts/share/templates/core_settings/event_logger.json.template`: ```json "siemSettings": { "enabled": true, "facility": "Local5", "logLevel": "Info", "formatting": { ``` Прочие параметры оставьте без изменений. 3\. Внести изменения в файл `/etc/rsyslog.conf` : ```bash $WorkDirectory /var/lib/rsyslog $ActionQueueFileName ForwardToSIEM $ActionQueueMaxDiskSpace 1g $ActionQueueSaveOnShutdown on $ActionQueueType LinkedList $ActionResumeRetryCount -1 local5.* @Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в Онлайн-справке на продукт: [https://support.kaspersky.com/help/KUMA/2.1/ru-RU/240690.htm](https://support.kaspersky.com/help/KUMA/2.1/ru-RU/240690.htm)

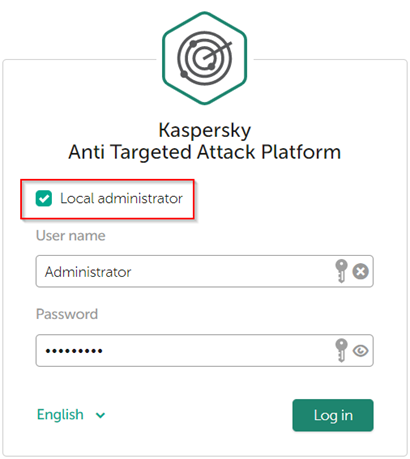

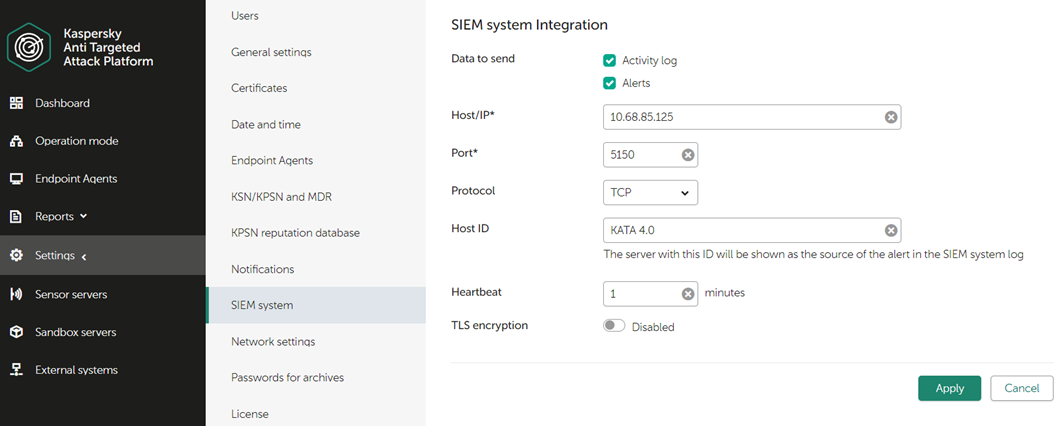

### Настройка KATA Для настройки пересылки событий из KATA в SIEM KUMA необходимо выполнить следующие действия: 1\. Перейти в веб-консоль центрального узла Kaspersky Anti Targeted Attack из-под учетной записи Администратора, предварительно отметив параметр **Local administrator**  2\. Перейти в раздел **Settings** – **SIEM System** и настроить параметры отправки событий в KUMA SIEM: **Host/IP**: ip или fqdn адрес коллектора KUMA **Port**: порт коллектора KUMA **Protocol**: TCP или UDP **Host ID**: напр., kata-cn **Heartbeat**: интервал в минутах  --- ### Настройка KUMA После того как параметры передачи событий настроены, требуется создать коллектор в веб-интерфейсе KUMA для событий Kaspersky Anti Targeted Attack Platform. 1\. На шаге **Транспорт** укажите тип и порт в соответствии с настройками на стороне KATA. 2\. На шаге **Парсинг** событий выберите нормализатор **\[OOTB\] KATA.** 3\. На шаге **Маршрутизация** проверьте, что в набор ресурсов коллектора добавлены следующие точки назначения: - **Хранилище**. Для отправки обработанных событий в хранилище. - **Коррелятор**. Для отправки обработанных событий в коррелятор. Если точки назначения **Хранилище** и **Коррелятор** не добавлены, создайте их. 4\. На шаге **Проверка параметров** нажмите **Сохранить и создать сервис**. 5\. Скопируйте появившуюся команду для установки коллектора KUMA. --- ### Полезные ссылки Настройка получения событий KATA/EDR (онлайн-справка KUMA): [https://support.kaspersky.com/help/KUMA/2.1/ru-RU/240690.htm](https://support.kaspersky.com/help/KUMA/2.1/ru-RU/240690.htm) # KATA/NDR 7.0Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

Данная инструкция предназначена строго для версии KATA/NDR **7.0**. Инструкция для предыдущих версии находится в соответствующем разделе базы знаний.

Данная способ позволяет собирать события **NDR**. Для сбора событий **KATA** воспользуйтесь соответствующей инструкцией.

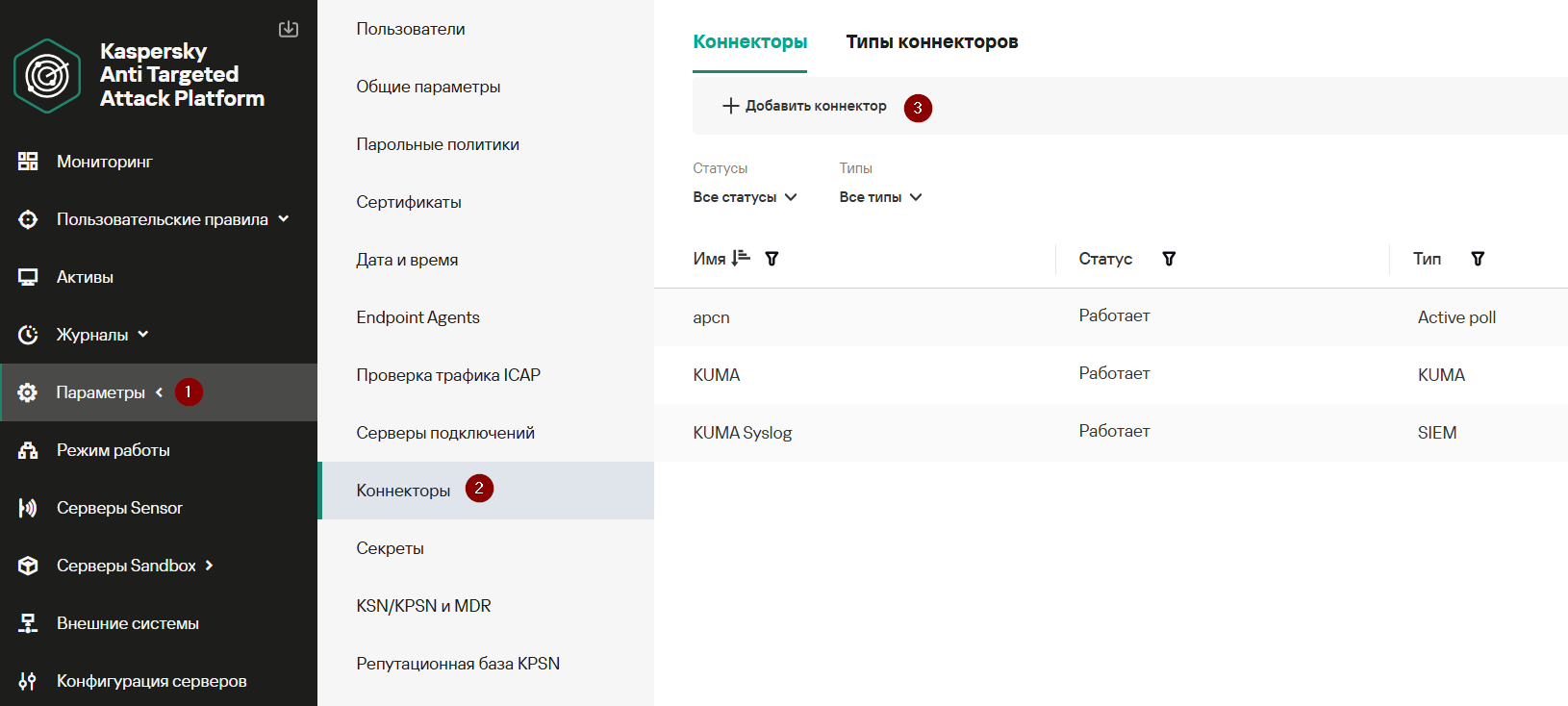

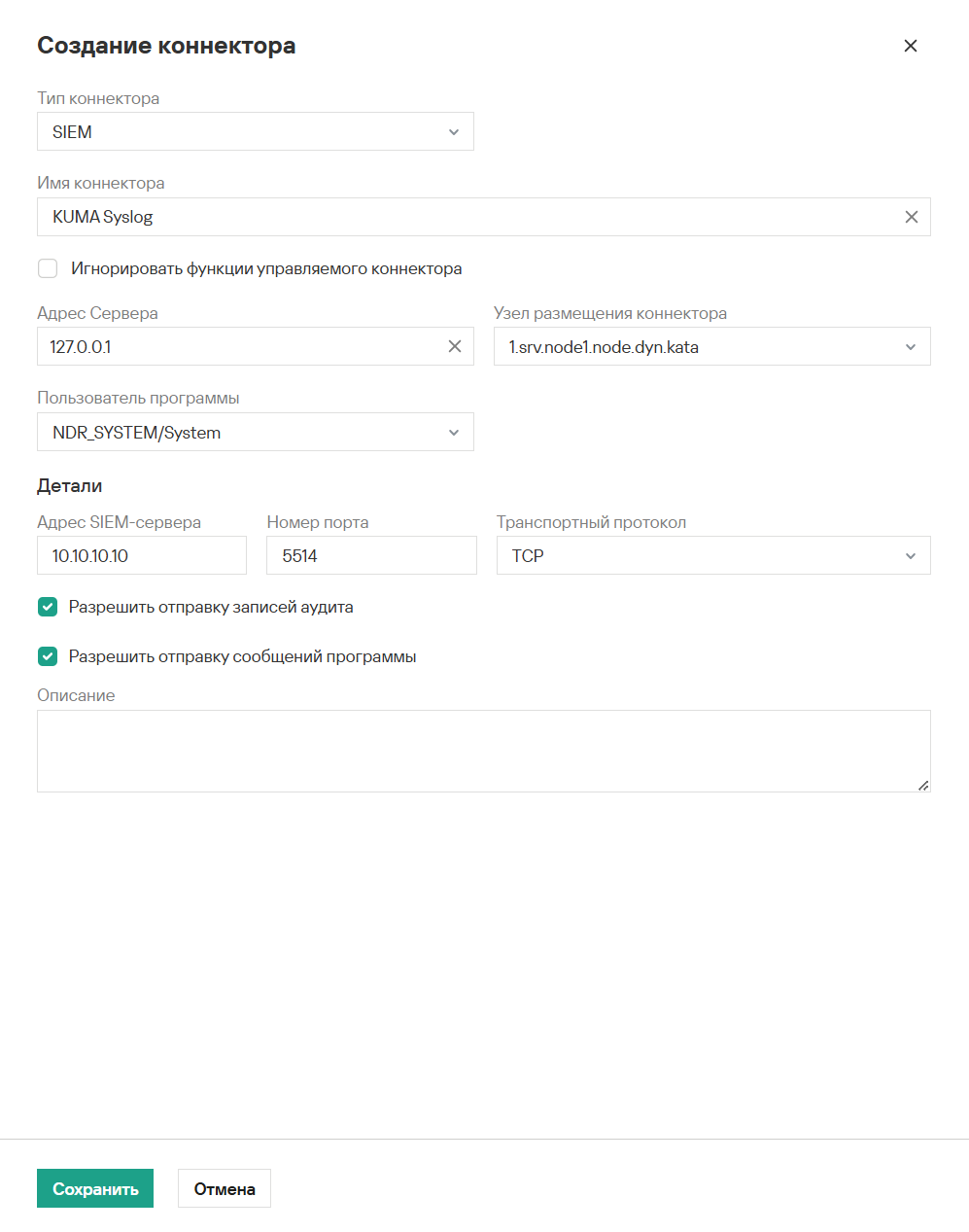

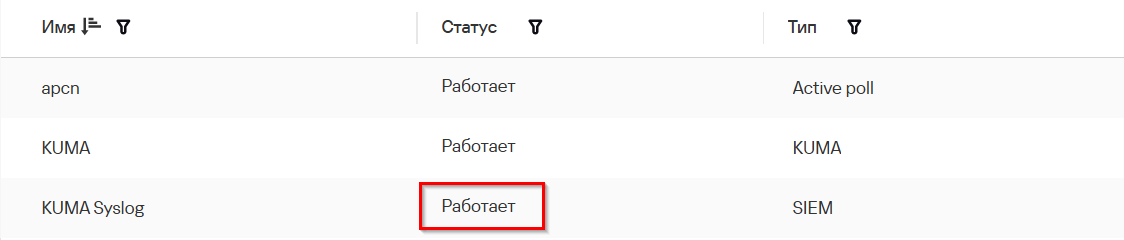

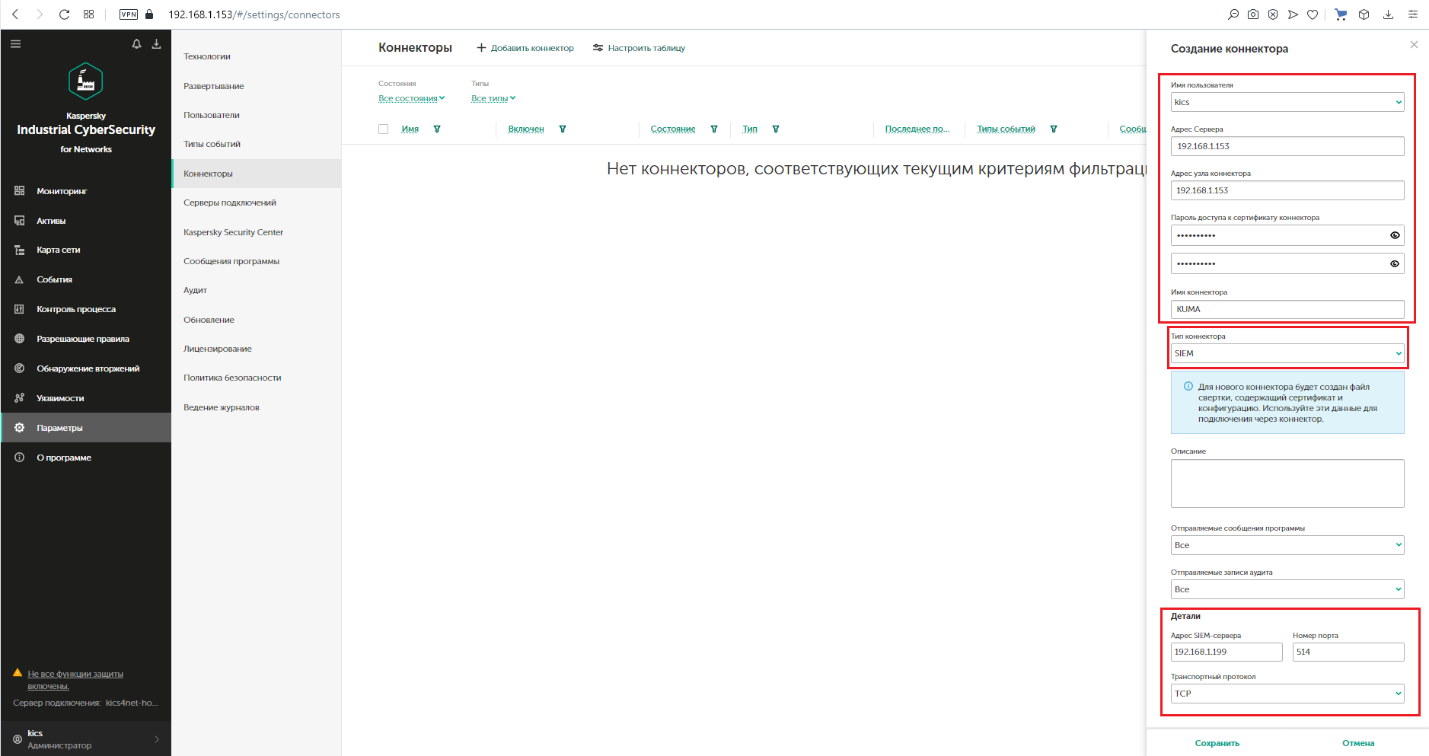

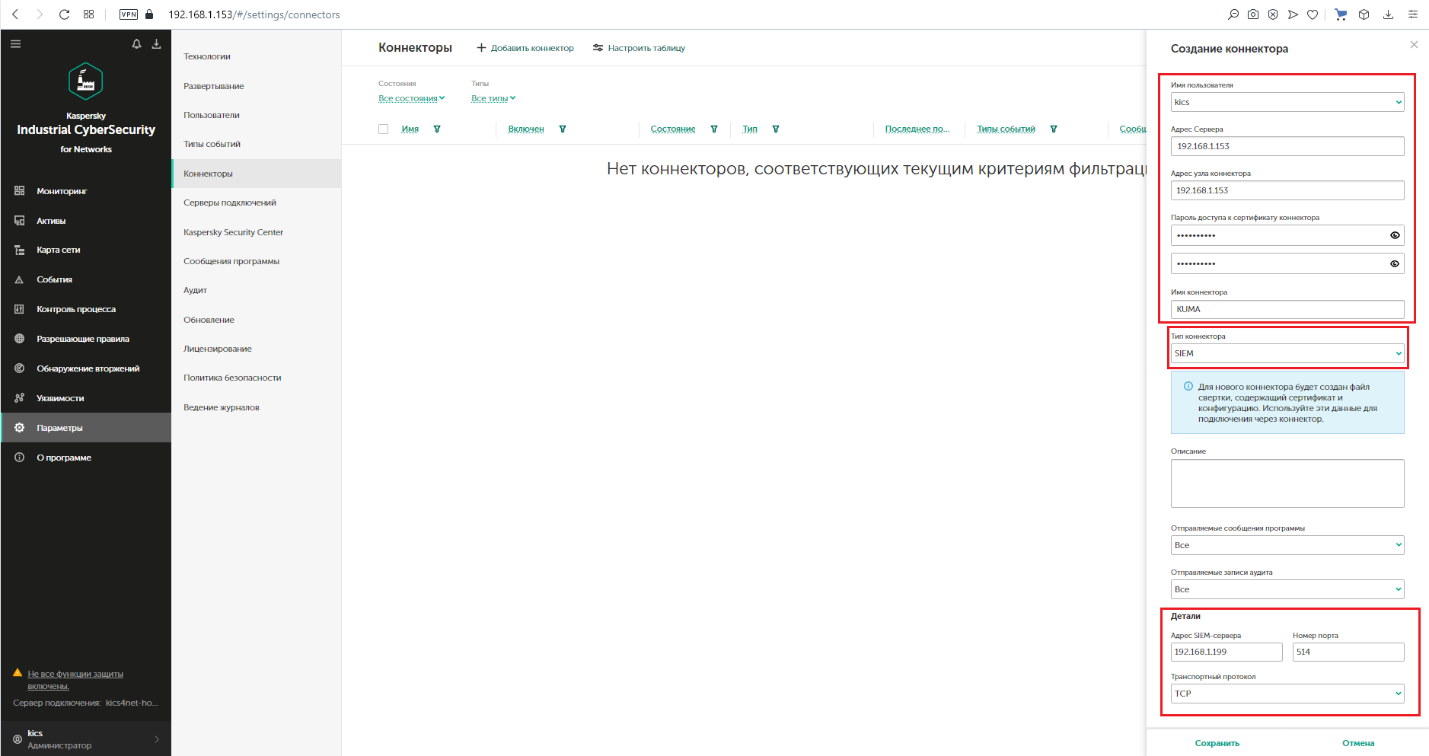

### Настройка KATA/NDR Для настройки пересылки событий из KATA/NDR в SIEM KUMA необходимо выполнить следующие действия: 1\. Перейти в веб-консоль KATA/NDR из-под учетной записи Администратора 2\. Перейти в раздел **Параметры** – **Коннекторы** и нажать на кнопку **Добавить коннектор**  3\. В открывшемся окне настроить параметры отправки событий в KUMA SIEM: **Тип коннектора**: SIEM; **Имя коннектора**: произвольное название, например, *KUMA Syslog;* **Адрес сервера**: 127.0.0.1; **Узел размещения коннектора**: выбрать нужный из выпадающего списка; **Пользователь программы**: выбрать нужного из выпадающего списка; **Адрес SIEM сервера**: IP-адрес сервера коллектора KUMA; **Номер порта**: порт коллектора KUMA; **Транспортный протокол**: TCP или UDP. **Разрешить отправку записей аудита**: вкл, если требуется передача событий аудита **Разрешить отправку сообщений программы**: вкл, если требуется передача сообщений программы  3\. По завершении заполнения необходимых полей нажать кнопку **Сохранить**. В результате в интерфейсе KATA/NDR созданный коннектор перейдет в состояние **Работает**.  --- ### Настройка отправки событийПо умолчанию события безопасности KATA/NDR не передаются ни в какие смежные системы, о чем свидетельствует колонка **Тип события** - **Не отправляются**. Поэтому, чтобы события безопасности передавать в другие системы необходимо определить перечень таких событий для каждой системы, для который мы настроили коннектор.

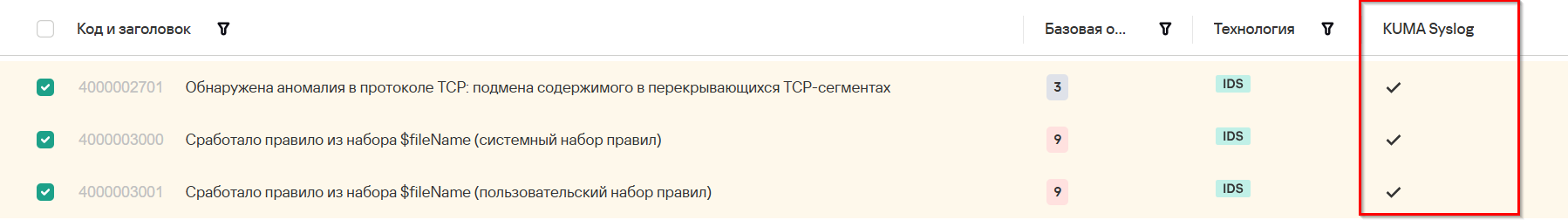

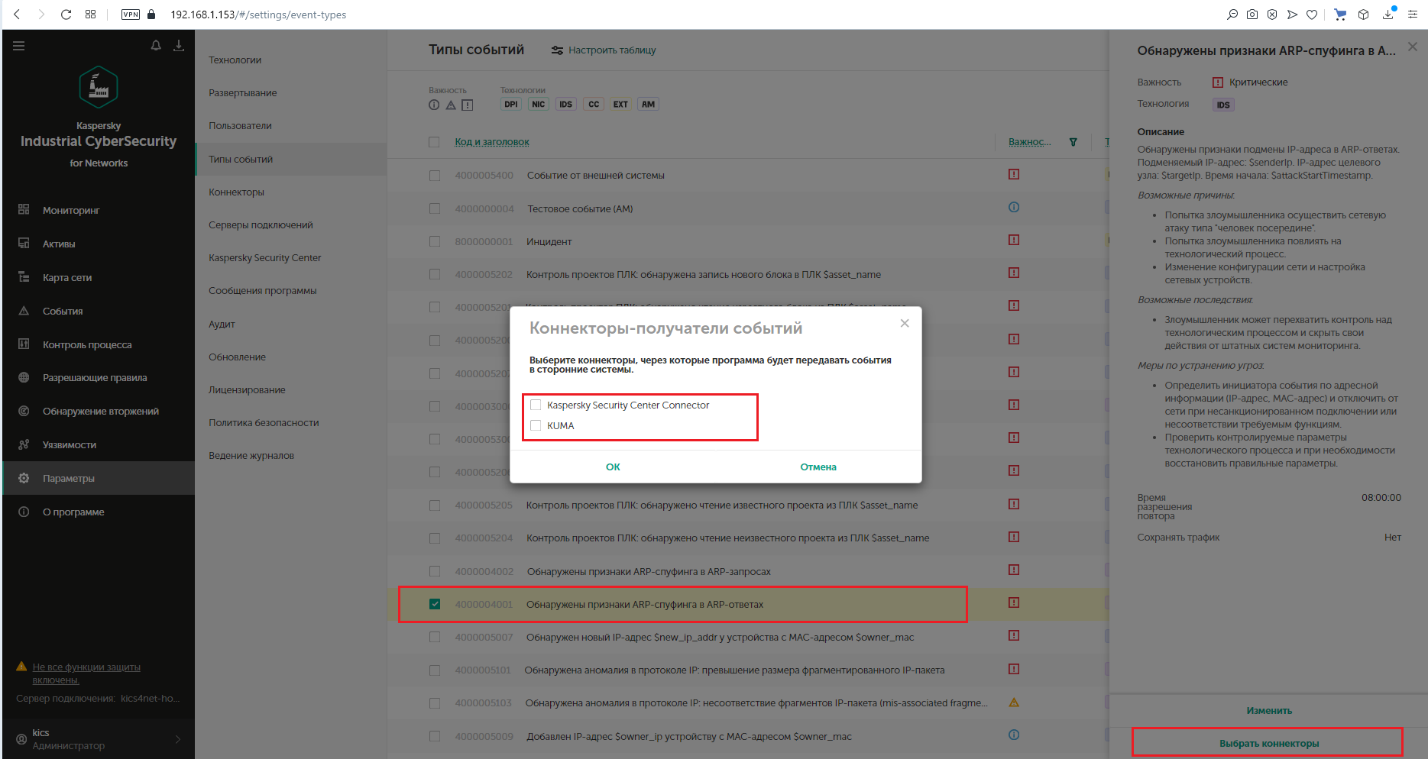

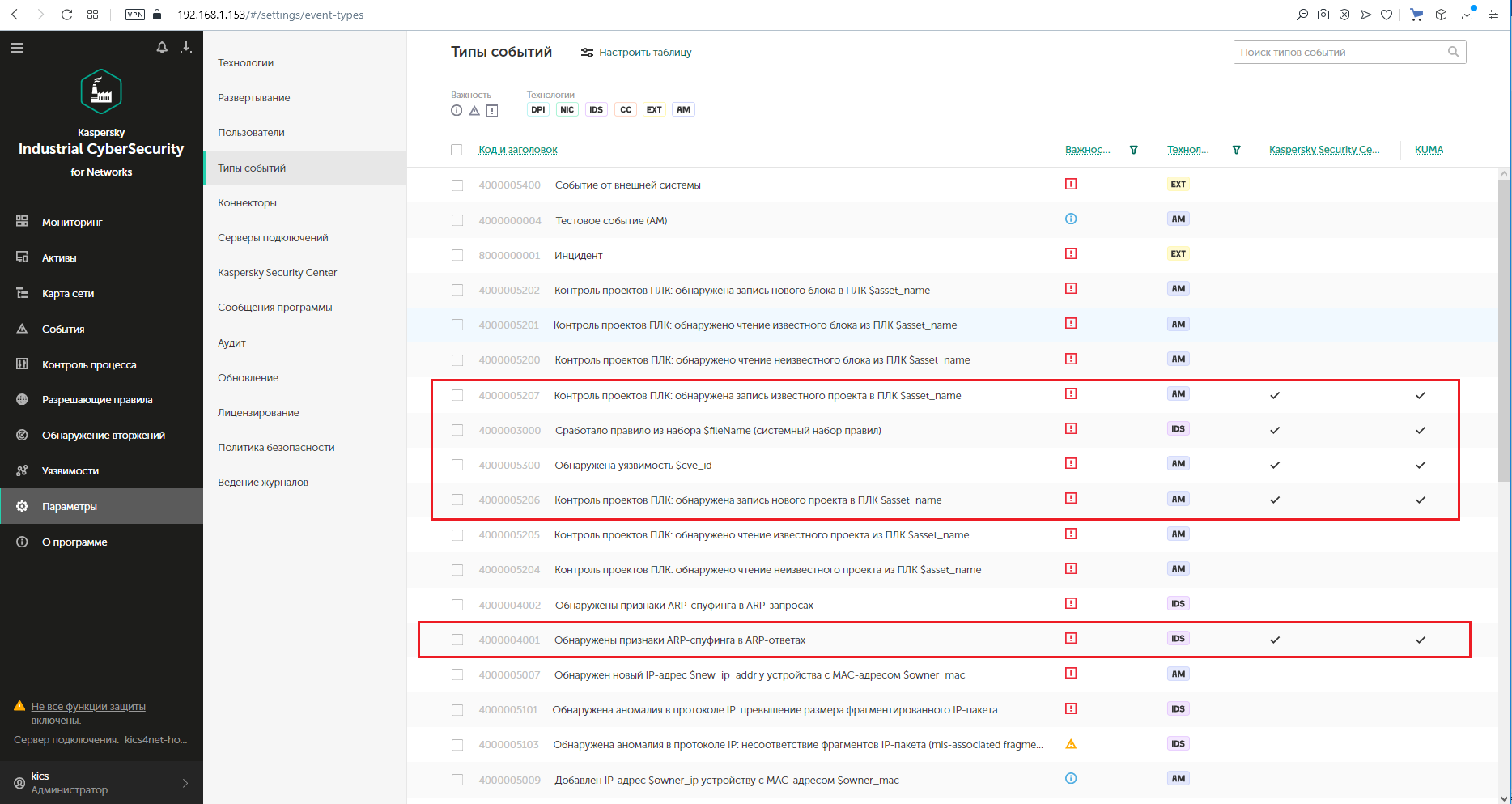

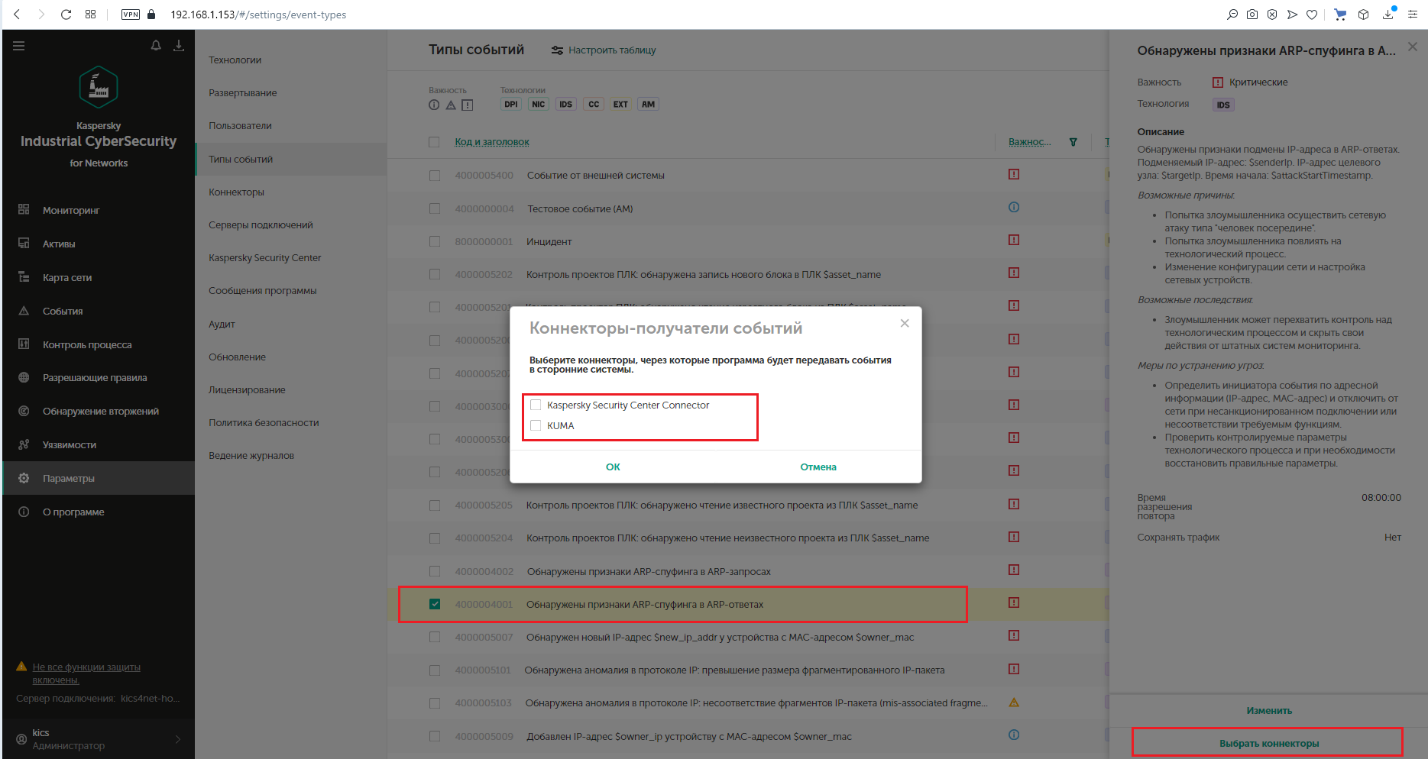

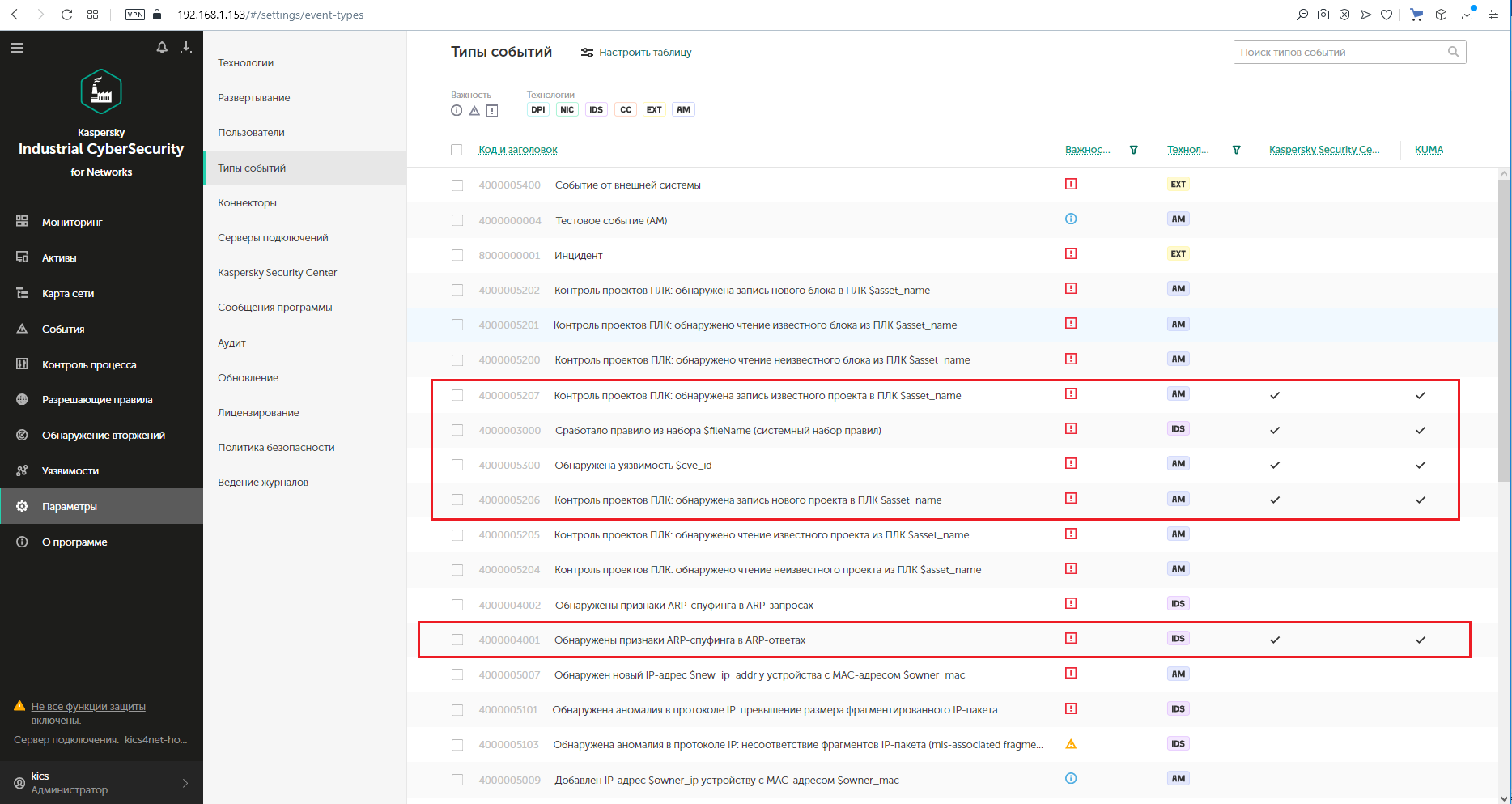

Для настройки отправки событий необходимо: 1\. Войти в интерфейс KATA/NDR от имени пользователя **Старший офицер безопасности** 2\. Перейти на вкладку **Параметры** – **Типы событий** 3\. Выбрать один или несколько типов событий, которые необходимо передавать 4\. Нажать на кнопку **Выбрать коннекторы** 5\. Установить флаг напротив тех систем, в которые необходимо предавать выбранные события 6\. Подтвердить выбор нажатием кнопки **ОК**  После завершения настроек добавленные события будут отмечены флагом в колонке соответствующего коннектора  --- ### Настройка KUMA После того как параметры передачи событий настроены, требуется создать коллектор в веб-интерфейсе KUMA для событий KATA/NDR. 1\. На шаге **Транспорт** укажите тип и порт в соответствии с настройками на стороне KATA/NDR. Также обязательно задайте в качестве разделителя **\\0**. 2\. На шаге **Парсинг** событий выберите соответствующий нормализаторИнформация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в Онлайн-справке на продукт: [https://support.kaspersky.com/help/KUMA/2.1/ru-RU/234627.htm](https://support.kaspersky.com/help/KUMA/2.1/ru-RU/234627.htm)

### Настройка KEDR Чтобы импортировать в KUMA события Kaspersky Endpoint Detection and Response 4.1, выполните следующие действия на стороне Kaspersky Endpoint Detection and Response: 1\. Войдите в консоль управления того сервера Central Node, с которого вы хотите экспортировать события, по протоколу SSH или через терминал. 2\. В ответ на приглашение системы введите имя учетной записи администратора и пароль, заданный при установке Kaspersky Endpoint Detection and Response. Отобразится меню администратора компонента программы. 3\. В меню администратора компонента программы выберите режим Technical Support Mode. 4\. Нажмите на клавишу Enter. Отобразится окно подтверждения входа в режим Technical Support Mode. 5\. Подтвердите, что хотите выполнять действия с программой в режиме Technical Support Mode. Для этого выберите Yes и нажмите на клавишу Enter. 6\. Выполните команду ```bash sudo -i ``` 7\. В конфигурационном файле `/etc/sysconfig/apt-services` в поле `KAFKA_PORTS` удалите значение `10000`.Если к серверу Central Node подключены серверы Secondary Central Node или компонент Sensor, установленный на отдельном сервере, вам требуется разрешить соединение с сервером, на котором вы изменили конфигурационный файл, по порту `10000`.

Настоятельно не рекомендуется использовать этот порт для каких-либо внешних подключений, кроме KUMA. Чтобы ограничить подключение по порту 10000 только для KUMA, выполните команду:

`iptables -I INPUT -p tcp ! -s KUMA_IP_address --dport 10000 -j DROP`

8\. Выполните команду ```bash systemctl restart apt_ipsec.service ``` 9\. В конфигурационном файле `/usr/bin/apt-start-sedr-iptables` в поле `WEB_PORTS` добавьте значение `10000` через запятую без пробела. 10\. Выполните команду ```bash sudo sh /usr/bin/apt-start-sedr-iptables ``` --- ### Настройка KUMA 1\. На сервере KUMA добавьте IP-адрес сервера Central Node в формате `Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в Онлайн-справке на продукт: [https://support.kaspersky.com/help/KUMA/2.1/ru-RU/234627.htm](https://support.kaspersky.com/help/KUMA/2.1/ru-RU/234627.htm)

### Настройка KEDRПри импорте событий из Kaspersky Endpoint Detection and Response 5.0 действует ряд ограничений: - Импорт событий доступен только для неотказоустойчивой версии Kaspersky Endpoint Detection and Response. - Импорт событий доступен, если в программе Kaspersky Endpoint Detection and Response используются лицензионные ключи KATA и KEDR. - Импорт событий не доступен, если в составе программы Kaspersky Endpoint Detection and Response используется компонент Sensor, установленный на отдельном сервере.

Чтобы импортировать в KUMA события Kaspersky Endpoint Detection and Response 5.0, выполните следующие действия на стороне Kaspersky Endpoint Detection and Response: 1\. Войдите в консоль управления того сервера Central Node, с которого вы хотите экспортировать события, по протоколу SSH или через терминал. 2\. В ответ на приглашение системы введите имя учетной записи администратора и пароль, заданный при установке Kaspersky Endpoint Detection and Response. Отобразится меню администратора компонента программы. 3\. В меню администратора компонента программы выберите режим Technical Support Mode. 4\. Нажмите на клавишу Enter. Отобразится окно подтверждения входа в режим Technical Support Mode. 5\. Подтвердите, что хотите выполнять действия с программой в режиме Technical Support Mode. Для этого выберите Yes и нажмите на клавишу Enter. 6\. Выполните команду ```bash sudo -i ``` 7\. В конфигурационном файле `/usr/local/lib/python3.8/dist-packages/firewall/create_iptables_rules.py` укажите дополнительный порт `10000` для константы `WEB_PORTS`: ```bash WEB_PORTS = f'10000,80,{AppPort.APT_AGENT_PORT},{AppPort.APT_GUI_PORT}' ``` Для **KATA 6.0** файл находится по пути `/opt/venv/lib/python3.11/site-packages/firewall/create_iptables_rules.py` и строку надо отредактировать в таком виде: ``` WEB_PORTS = '10000,80,' + ','.join( ``` 8\. Выполните команды:Кластерная подсеть по умолчанию: 198.18.0.0/16

```bash kata-firewall stop kata-firewall start --cluster-subnet <маска сети для адресации серверов кластера> ``` --- ### Настройка KUMA 1\. На сервере KUMA добавьте IP-адрес сервера Central Node в формате `**✔️ Рекомендуется** - Рекомендуемый способ сбора для этого источника событий

Данная инструкция предназначена для версии KUMA с 3.0.2+, а также версий KATA 5.1+

Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в Онлайн-справке на продукт: [https://support.kaspersky.com/help/KUMA/3.0.2/ru-RU/261000.htm](https://support.kaspersky.com/help/KUMA/3.0.2/ru-RU/261000.htm)

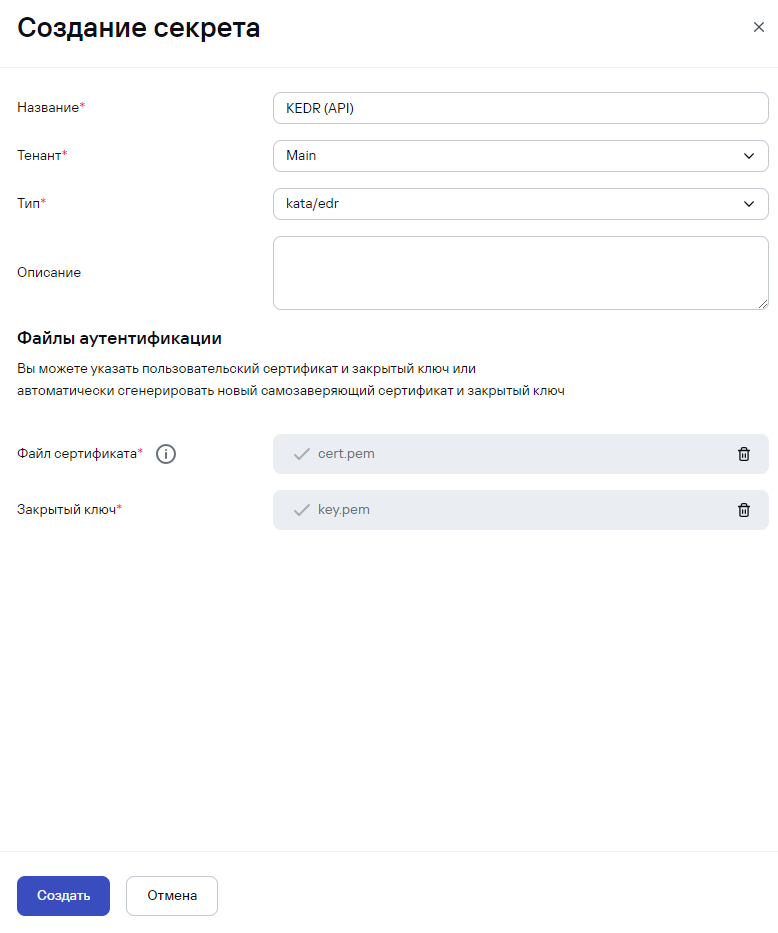

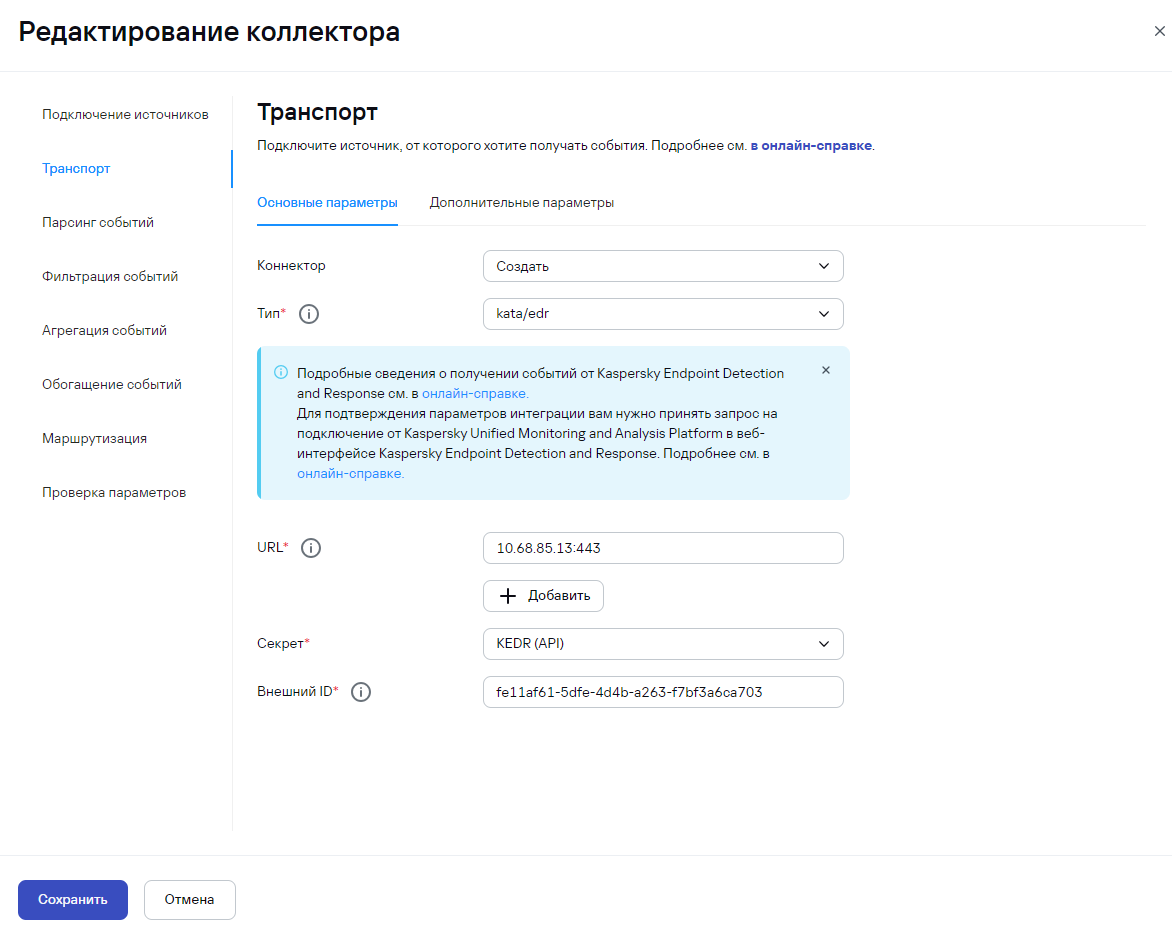

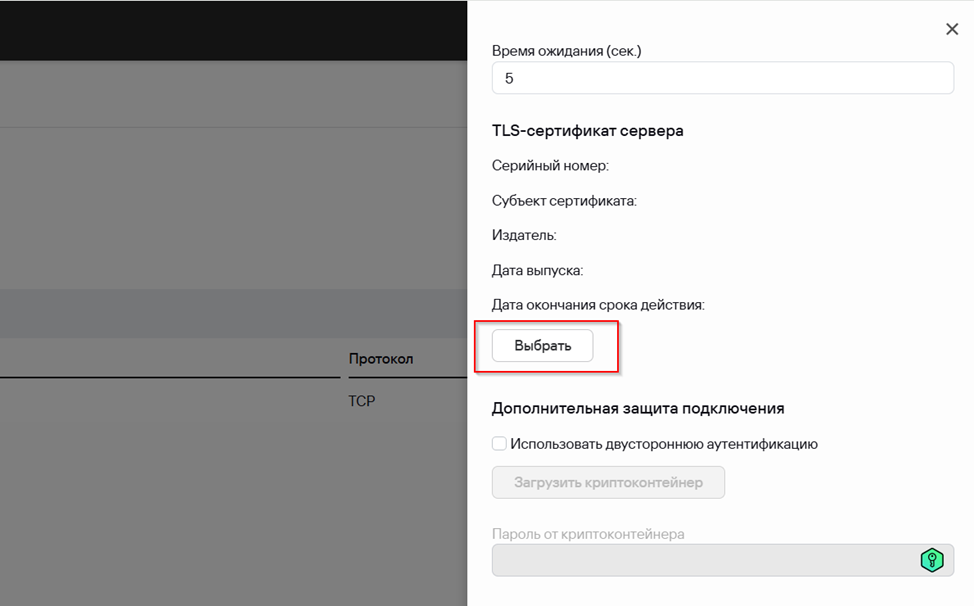

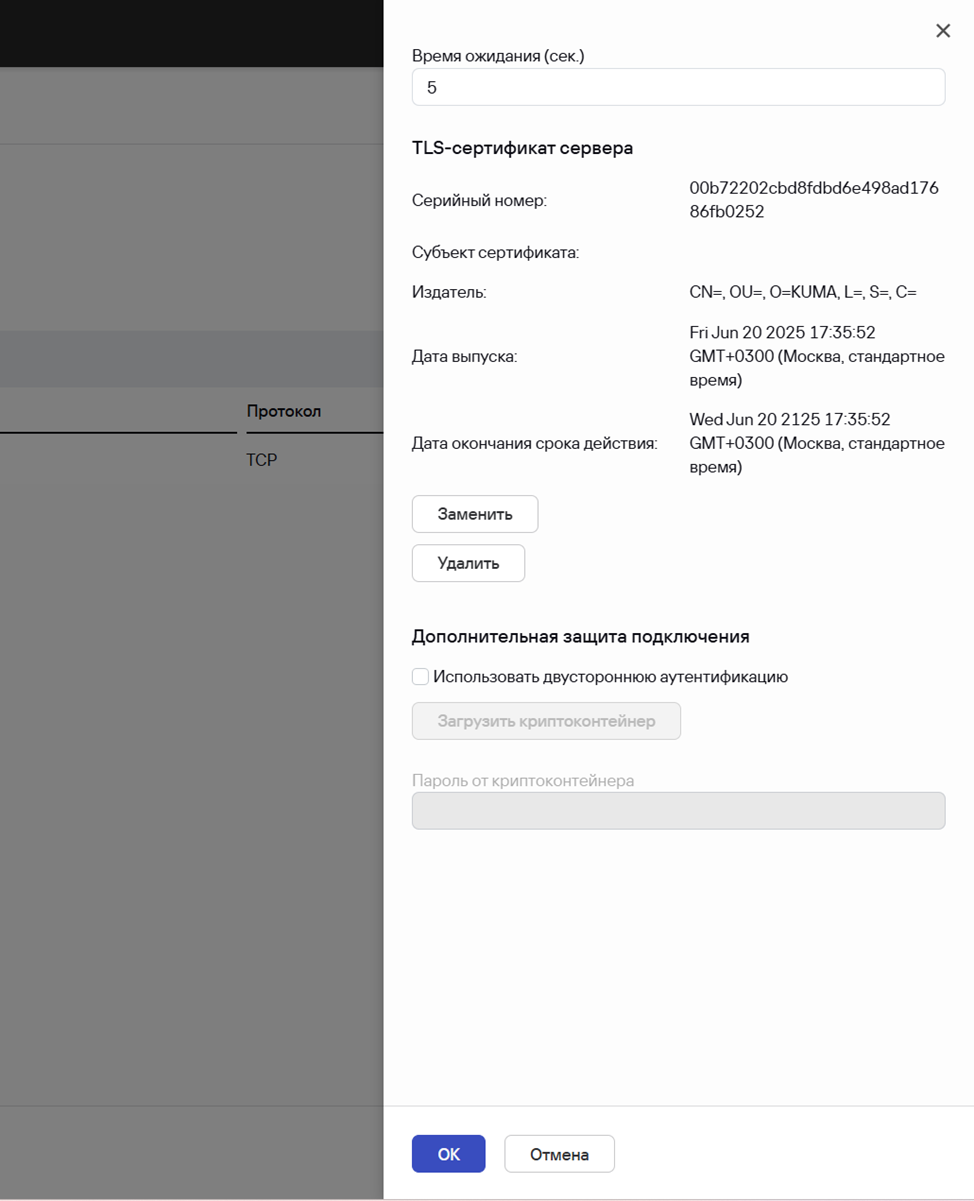

### Создание секрета Для подключения KEDR со стороны KUMA по API необходимо создать секрет для аутентификации. Для этого выполните следующие действия: 1\. В веб-интерфейсе KUMA перейдите на вкладку **Ресурсы → Секреты** и нажмите на кнопку **Добавить**. 2\. Укажите **Имя** секрета, выберите **Тенант**, к которому будет относиться создаваемый секрет. 3\. Нажмите **Сгенерировать и скачать сертификат и закрытый ключ шифрования соединения**, после чего произойдет скачивание архива. 4\. Распакуйте архив. Внутри будут файл сертификата и файл закрытого ключа. 5\. Укажите **Файл сертификата** и **Закрытый ключ** в соответствии с рисунком:  6\. Сохраните секрет --- ### Настройка коллектора После того как был создан секрет, требуется создать коллектор в веб-интерфейсе KUMA для событий KEDR. 1\. На шаге **Транспорт** укажите тип **kata/kedr** и **URL** в формате <IP-адрес или FQDN CN KATA>:<порт, по умолчанию 443>), в поле **Секрет** укажите ранее созданный секрет.  2\. На шаге **Парсинг** событий выберите нормализатор **\[OOTB\] KEDR telemetry**. 3\. На шаге **Маршрутизация** проверьте, что в набор ресурсов коллектора добавлены следующие точки назначения: \- **Хранилище**. Для отправки обработанных событий в хранилище. \- **Коррелятор**. Для отправки обработанных событий в коррелятор. Если точки назначения **Хранилище** и **Коррелятор** не добавлены, создайте их. 4\. На шаге **Проверка параметров** нажмите **Сохранить и создать сервис**. 5\. Скопируйте появившуюся команду для установки коллектора KUMA.В **Дополнительных параметрах** транспорта параметр **Время ожидания получения событий** означает время, за которое KATA собирает события для отправки.

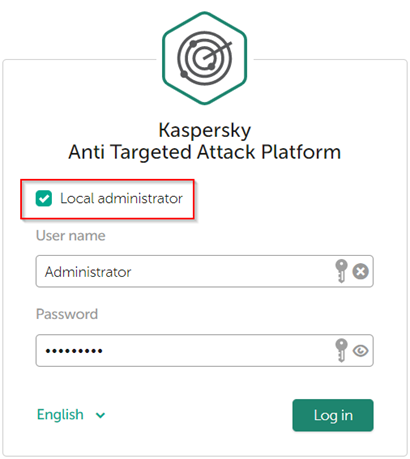

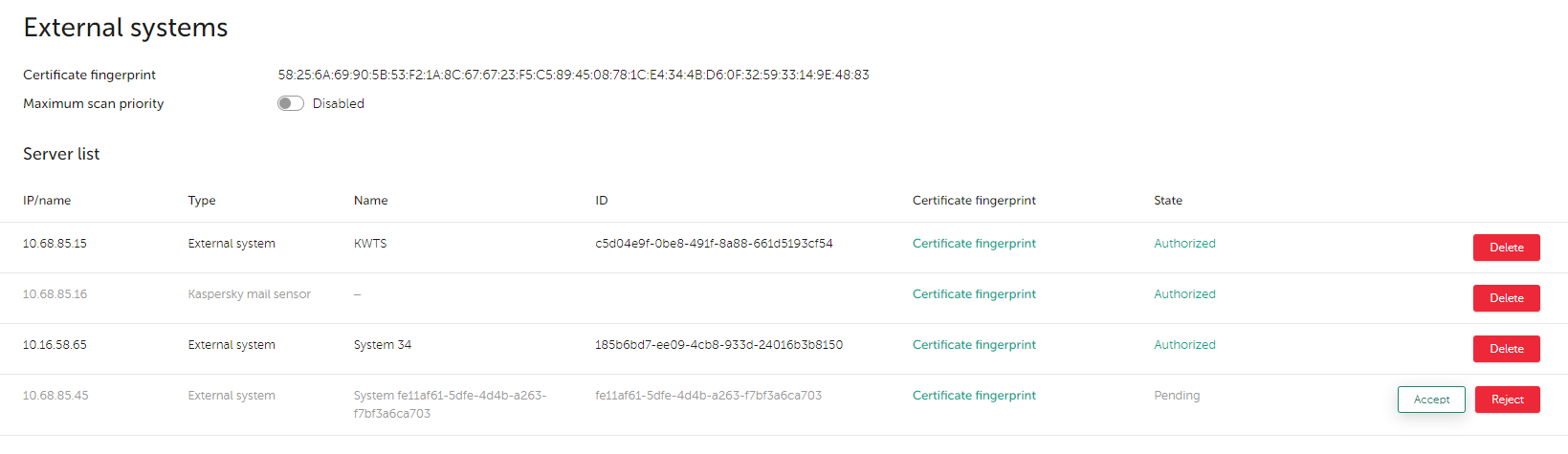

--- ### Настройка KATA Для настройки сбора событий телеметрии из KATA в SIEM KUMA необходимо выполнить следующие действия: 1\. Перейти в веб-консоль центрального узла Kaspersky Anti Targeted Attack из-под учетной записи Администратора, предварительно отметив параметр **Local administrator**  2\. Перейти в раздел **External systems** и нажать **Accept** (для дальнейшего удобства вы можете изменить содержимое поля **Name,** например, на KUMA). Также следует проверить, что значение в поле **ID** совпадает со значением поля **Внешний ID** в настройках транспорта коллектора KUMA.  --- ### Полезные ссылки Подробные сведения о получении событий от Kaspersky Endpoint Detection and Response: [https://support.kaspersky.com/KATA/5.1/ru-RU/248949.htm](https://support.kaspersky.com/KATA/5.1/ru-RU/248949.htm) Импорт событий Kaspersky Endpoint Detection and Response с помощью коннектора kata/edr: [https://support.kaspersky.com/help/KUMA/3.0.2/ru-RU/261000.htm](https://support.kaspersky.com/help/KUMA/3.0.2/ru-RU/261000.htm) # KICS 3.1 и нижеИнформация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

Данная инструкция предназначена строго для версии KICS for Networks **3.1 или ниже**. Инструкция для версии 4.0 и выше находится в соответствующем разделе базы знаний.

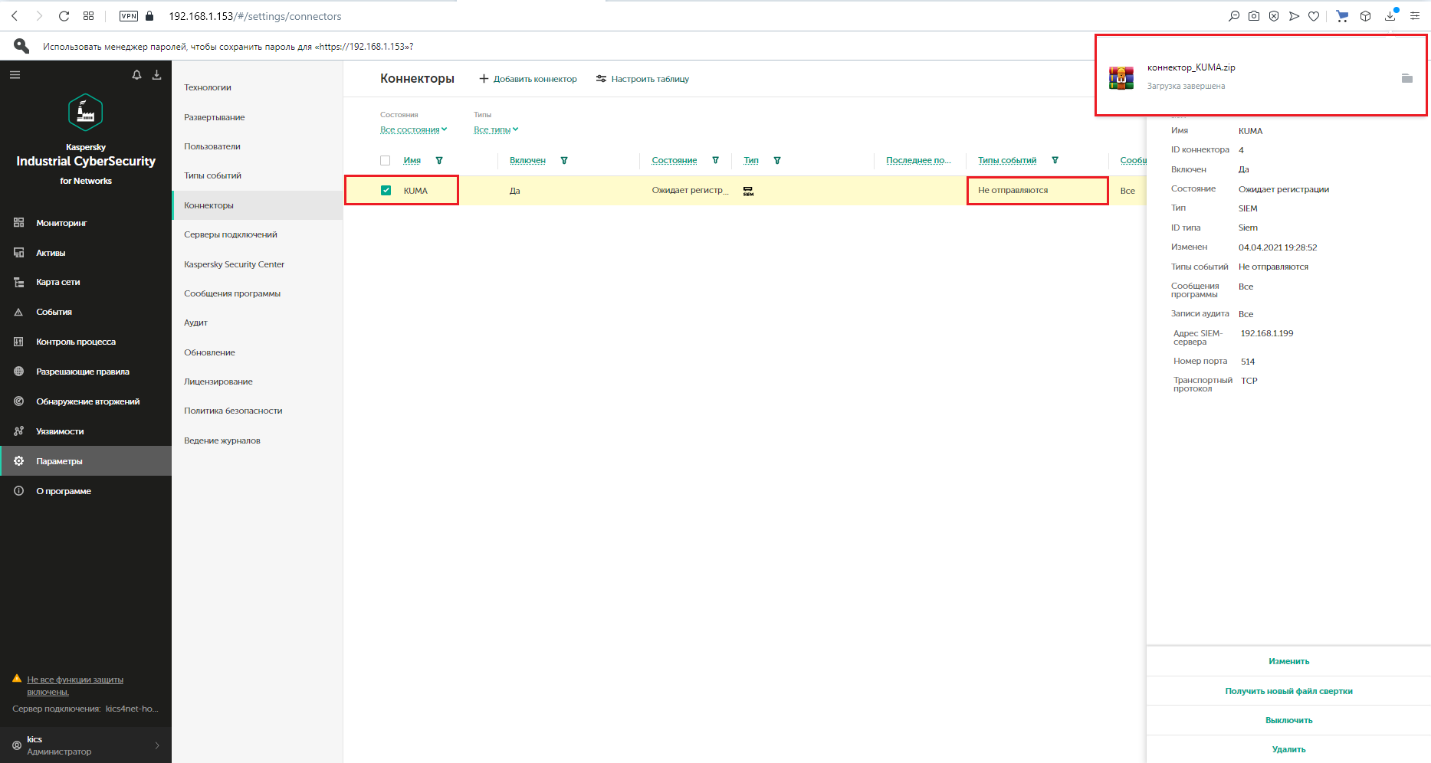

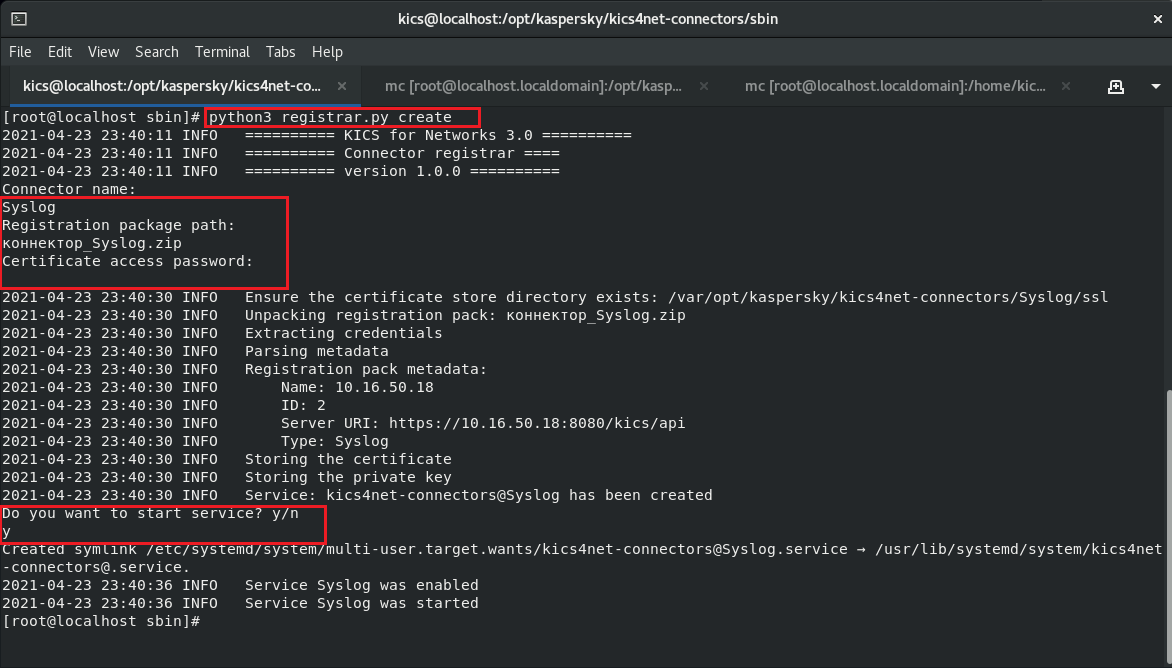

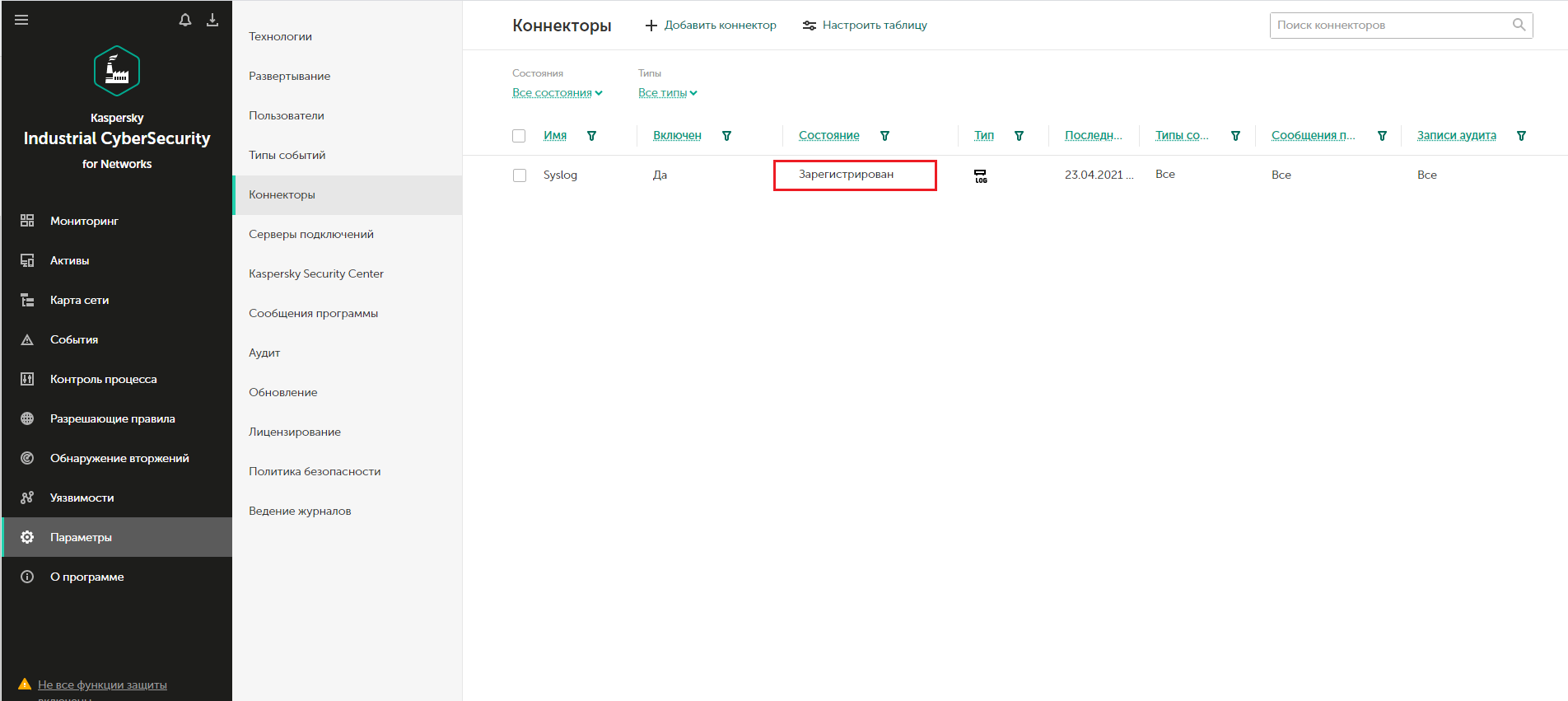

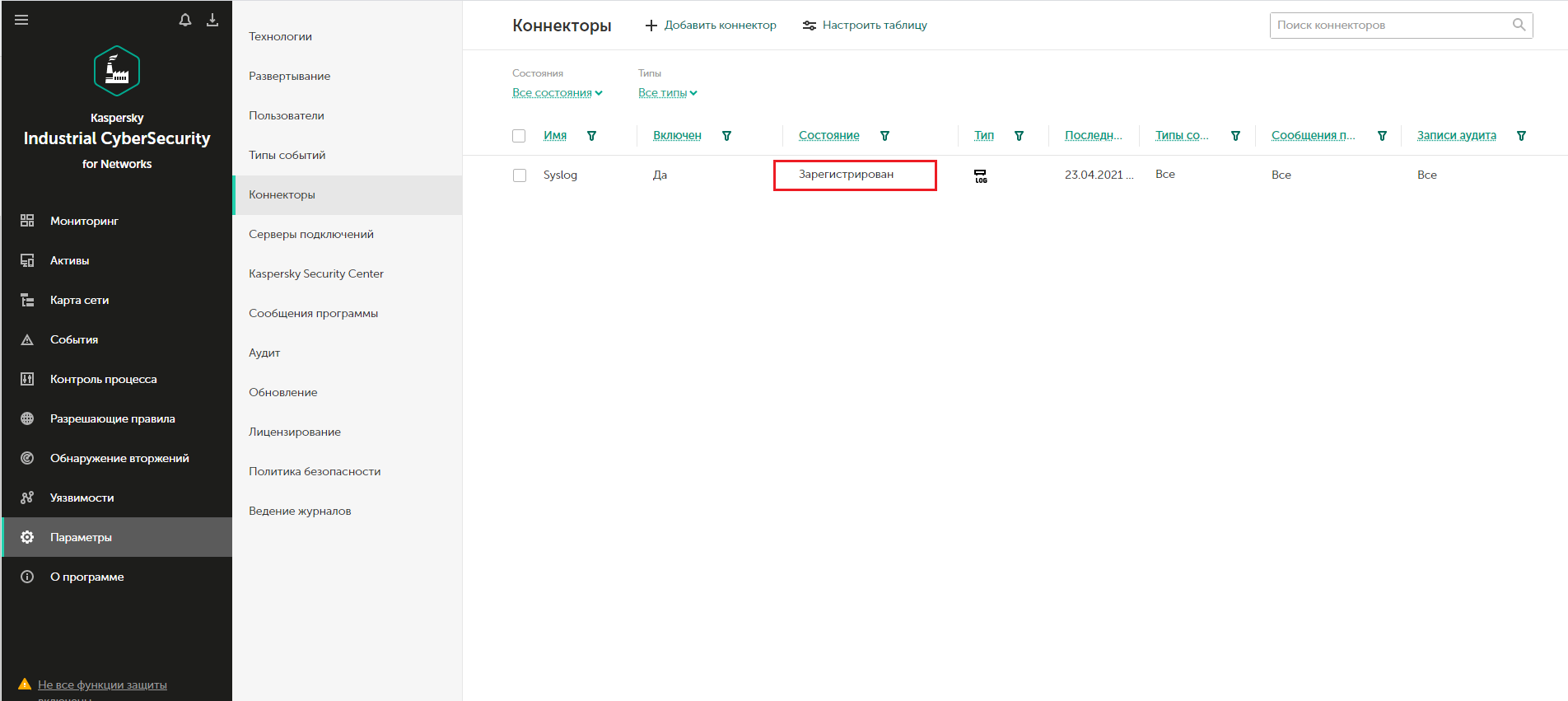

### Настройка KICS for Networks Для настройки пересылки событий из KICS4Net в SIEM KUMA необходимо выполнить следующие действия: 1\. Перейти в веб-консоль KICS for Networks из-под учетной записи Администратора 2\. Перейти в раздел **Параметры** – **Коннекторы** и настроить параметры отправки событий в KUMA SIEM: **Тип коннектора**: SIEM; **Имя коннектора**: произвольное название, например, *KUMA;* **Адрес сервера**: IP-адрес MGMT интерфейса сервера KICS for Networks; **Адрес узла коннектора**: IP-адрес узла, на котором Вы устанавливаете коннектор (Если используется коннектор, располагаемый на сервере KICS for Networks, то указывается IP адрес MGMT интерфейса сервера. Если пакет с коннектором будет установлен на другом узле, то необходимо указать IP адрес этого узла); **Пароль для доступа к сертификату коннектора**: пароль для архива с сертификатом сервера KICS for Networks, который будет сформирован после применения настроек коннектора; **Адрес SIEM сервера**: IP-адрес сервера коллектора KUMA; **Номер порта**: порт коллектора KUMA; **Транспортный протокол**: TCP или UDP. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-09/kics1.png) 3\. По завершении заполнения необходимых полей нажать кнопку **Сохранить**. После сохранения настроек в списке коннекторов появится созданный коннектор. Для KICS for Networks 3.1 и ниже автоматически загрузится файл свертки с сертификатом сервера KICS for Networks, который необходимо перенести на узел, где установлен коннектор. Вновь созданный коннектор перейдет в режим **Ожидание регистрации** до того момента, как вы создадите службу на узле, где установлен коннектор. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-09/kics2.png) 4\. Для создании службы необходимо на узле, где установлен коннектор, перейти в раздел `/opt/kaspersky/kics4net-connectors/sbin` ```bash cd /opt/kaspersky/kics4net-connectors/sbin ``` и запустить скрипт `registrar.py` ```bash python3 registrar.py create ``` Далее потребуется указать имя коннектора, имя архива с файлом свертки и пароль к архиву файла свертки, подтвердить запуск службы после ее создания. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-09/kics3.png) В результате в интерфейсе KICS for Networks созданный коннектор перейдет в состояние **Зарегистрирован**. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-09/kics4.png) --- ### Настройка отправки событийПо умолчанию события безопасности KICS for Networks не передаются ни в какие смежные системы, о чем свидетельствует колонка **Тип события** - **Не отправляются**. Поэтому, чтобы события безопасности передавать в другие системы необходимо определить перечень таких событий для каждой системы, для который мы настроили коннектор.

Для настройки отправки событий необходимо: 1\. Перейти на вкладку **Параметры** – **Типы событий** 2\. Выбрать один или несколько типов событий, которые необходимо передавать 3\. Нажать на кнопку **Выбрать коннекторы** 4\. Установить флаг напротив тех систем, в которые необходимо предавать выбранные события 5\. Подтвердить выбор нажатием кнопки **ОК** [](https://kb.kuma-community.ru/uploads/images/gallery/2023-09/kics5.png) После завершения настроек добавленные события будут отмечены флагом в колонке соответствующего коннектора [](https://kb.kuma-community.ru/uploads/images/gallery/2023-09/kics6.png) --- ### Настройка KUMA После того как параметры передачи событий настроены, требуется создать коллектор в веб-интерфейсе KUMA для событий KICS for Networks. 1\. На шаге **Транспорт** укажите тип и порт в соответствии с настройками на стороне KICS for Networks. 2\. На шаге **Парсинг** событий выберите нормализатор **\[OOTB\] KICS4Net v3.х**. 3\. На шаге **Маршрутизация** проверьте, что в набор ресурсов коллектора добавлены следующие точки назначения: - **Хранилище**. Для отправки обработанных событий в хранилище. - **Коррелятор**. Для отправки обработанных событий в коррелятор. Если точки назначения **Хранилище** и **Коррелятор** не добавлены, создайте их. 4\. На шаге **Проверка параметров** нажмите **Сохранить и создать сервис**. 5\. Скопируйте появившуюся команду для установки коллектора KUMA. --- ### Полезные ссылки Настройка создания коннектора KICS for Networks (онлайн-справка KICS for Networks): [https://support.kaspersky.com/help/KICSforNetworks/3.1/ru-RU/136497.htm](https://support.kaspersky.com/help/KICSforNetworks/3.1/ru-RU/136497.htm) # KICS 4.0 и вышеИнформация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

Данная инструкция предназначена строго для версии KICS for Networks **4.0 или ниже**. Инструкция для версии 3.1 и ниже находится в соответствующем разделе базы знаний.

### Настройка KICS for Networks Для настройки пересылки событий из KICS for Networks в SIEM KUMA необходимо выполнить следующие действия: 1\. Перейти в веб-консоль KICS for Networks из-под учетной записи Администратора 2\. Перейти в раздел **Параметры** – **Коннекторы** и настроить параметры отправки событий в KUMA SIEM: **Тип коннектора**: SIEM; **Имя коннектора**: произвольное название, например, *KUMA;* **Адрес сервера**: IP-адрес MGMT интерфейса сервера KICS for Networks; **Адрес узла коннектора**: IP-адрес узла, на котором Вы устанавливаете коннектор (Если используется коннектор, располагаемый на сервере KICS for Networks, то указывается IP адрес MGMT интерфейса сервера. Если пакет с коннектором будет установлен на другом узле, то необходимо указать IP адрес этого узла); **Пароль для доступа к сертификату коннектора**: пароль для архива с сертификатом сервера KICS for Networks, который будет сформирован после применения настроек коннектора; **Адрес SIEM сервера**: IP-адрес сервера коллектора KUMA; **Номер порта**: порт коллектора KUMA; **Транспортный протокол**: TCP или UDP. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-09/kics1.png) 3\. По завершении заполнения необходимых полей нажать кнопку **Сохранить**. Начиная с версии 4.0 коннектор автоматически осуществит регистрацию в продукте. В результате в интерфейсе KICS for Networks созданный коннектор перейдет в состояние **Зарегистрирован**. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-09/kics4.png) --- ### Настройка отправки событийПо умолчанию события безопасности KICS for Networks не передаются ни в какие смежные системы, о чем свидетельствует колонка **Тип события** - **Не отправляются**. Поэтому, чтобы события безопасности передавать в другие системы необходимо определить перечень таких событий для каждой системы, для который мы настроили коннектор.

Для настройки отправки событий необходимо: 1\. Перейти на вкладку **Параметры** – **Типы событий** 2\. Выбрать один или несколько типов событий, которые необходимо передавать 3\. Нажать на кнопку **Выбрать коннекторы** 4\. Установить флаг напротив тех систем, в которые необходимо предавать выбранные события 5\. Подтвердить выбор нажатием кнопки **ОК** [](https://kb.kuma-community.ru/uploads/images/gallery/2023-09/kics5.png) После завершения настроек добавленные события будут отмечены флагом в колонке соответствующего коннектора [](https://kb.kuma-community.ru/uploads/images/gallery/2023-09/kics6.png) --- ### Настройка KUMA После того как параметры передачи событий настроены, требуется создать коллектор в веб-интерфейсе KUMA для событий KICS for Networks. 1\. На шаге **Транспорт** укажите тип и порт в соответствии с настройками на стороне KICS for Networks. 2\. На шаге **Парсинг** событий выберите соответствующий нормализатор. 3\. На шаге **Маршрутизация** проверьте, что в набор ресурсов коллектора добавлены следующие точки назначения: - **Хранилище**. Для отправки обработанных событий в хранилище. - **Коррелятор**. Для отправки обработанных событий в коррелятор. Если точки назначения **Хранилище** и **Коррелятор** не добавлены, создайте их. 4\. На шаге **Проверка параметров** нажмите **Сохранить и создать сервис**. 5\. Скопируйте появившуюся команду для установки коллектора KUMA. --- ### Полезные ссылки Настройка создания коннектора KICS for Networks (онлайн-справка KICS for Networks): [https://support.kaspersky.com/help/KICSforNetworks/4.0/ru-RU/136497.htm](https://support.kaspersky.com/help/KICSforNetworks/4.0/ru-RU/136497.htm) # Microsoft Подключение источников производителя Microsoft # MS DNSИнформация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

Для KUMA 3.2 добавился новый способ сбора DNS логов в формате ETW. Подробнее в статье: [https://kb.kuma-community.ru/books/podkliucenie-istocnikov/page/ms-etw-dns-analytics-kuma-32](https://kb.kuma-community.ru/books/podkliucenie-istocnikov/page/ms-etw-dns-analytics)

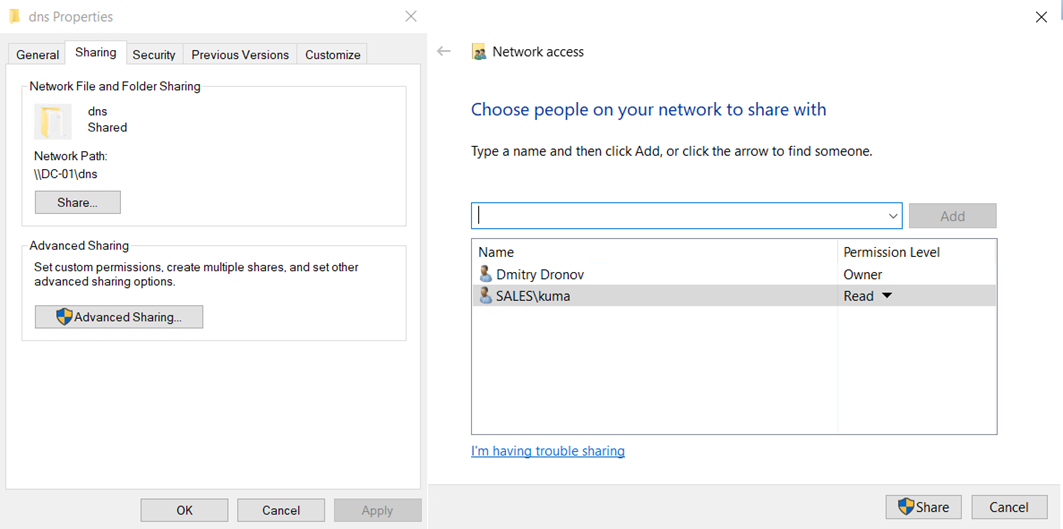

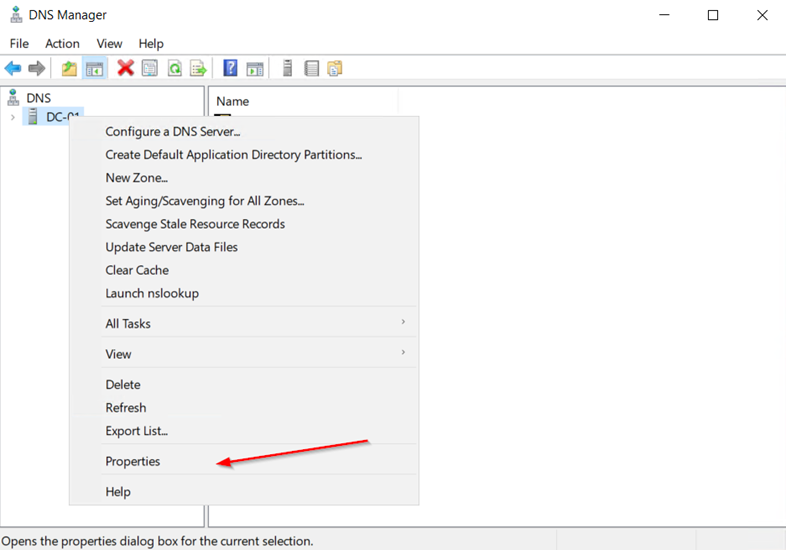

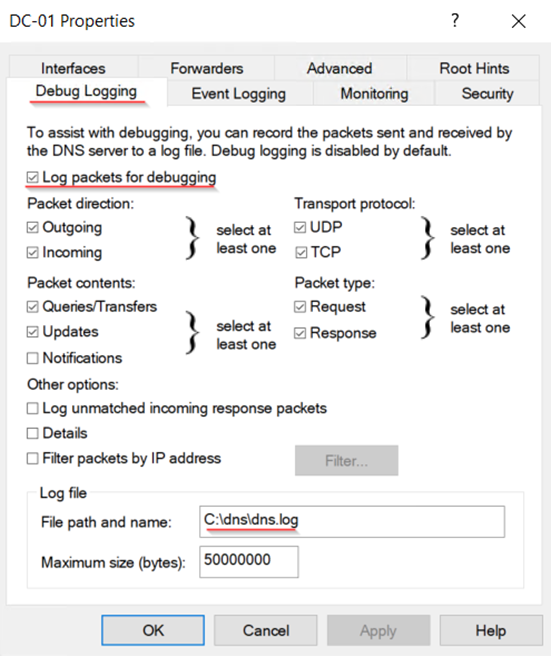

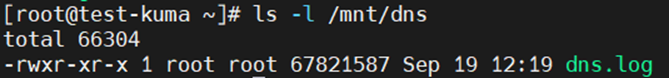

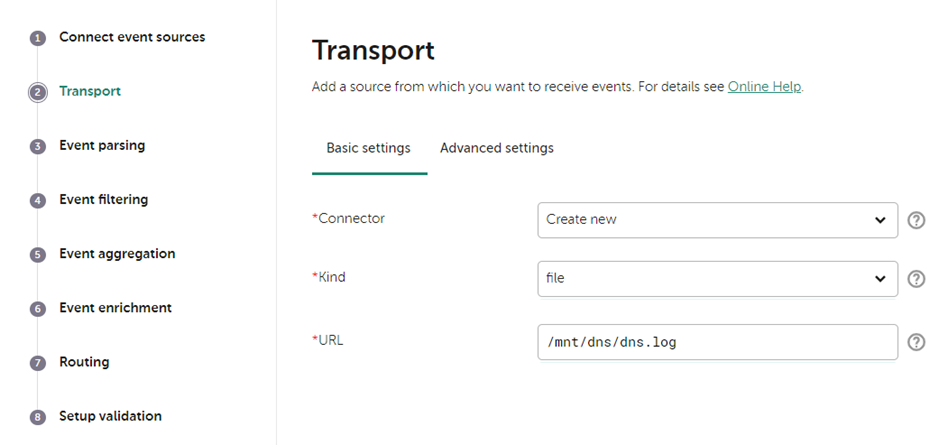

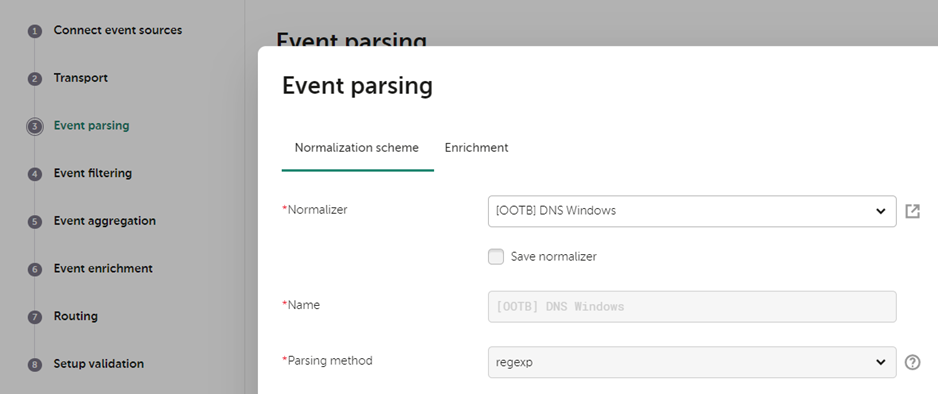

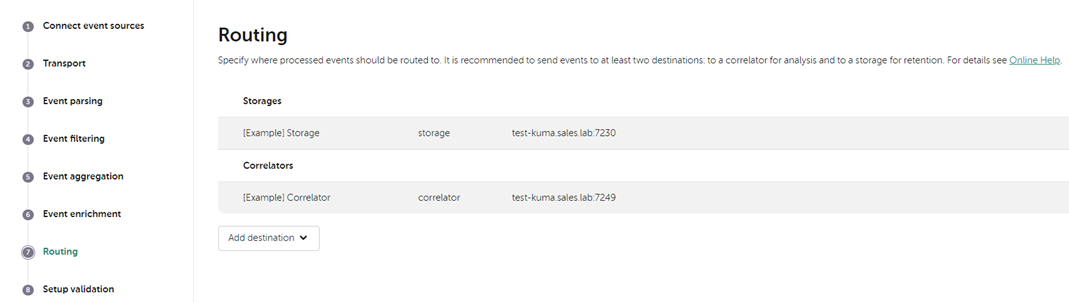

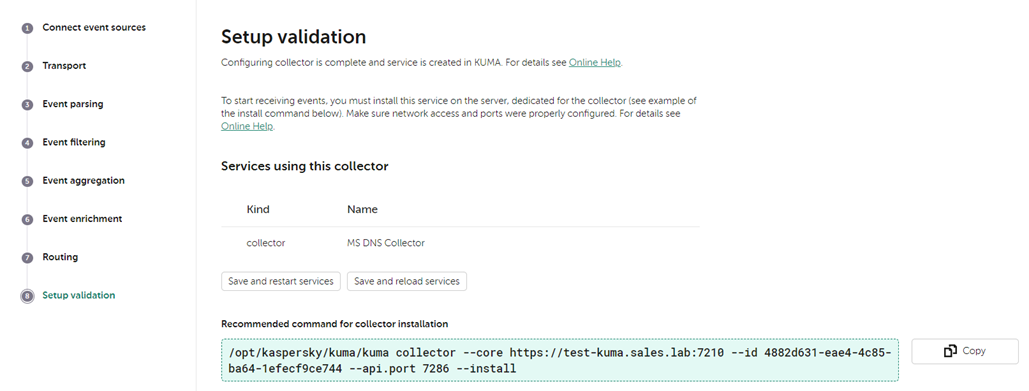

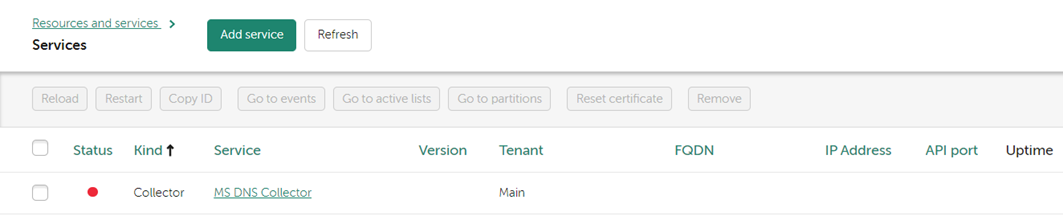

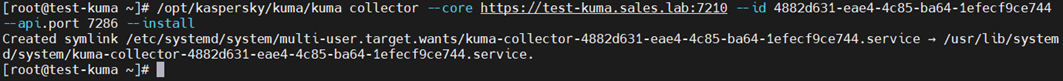

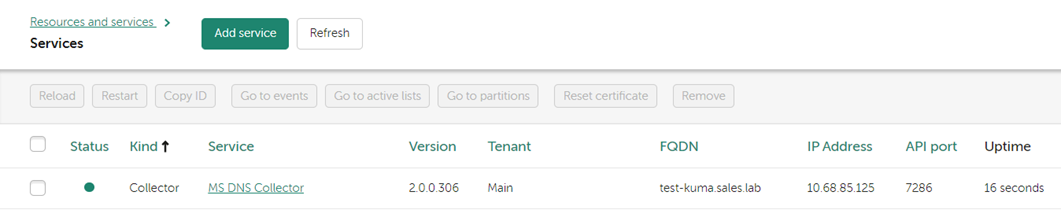

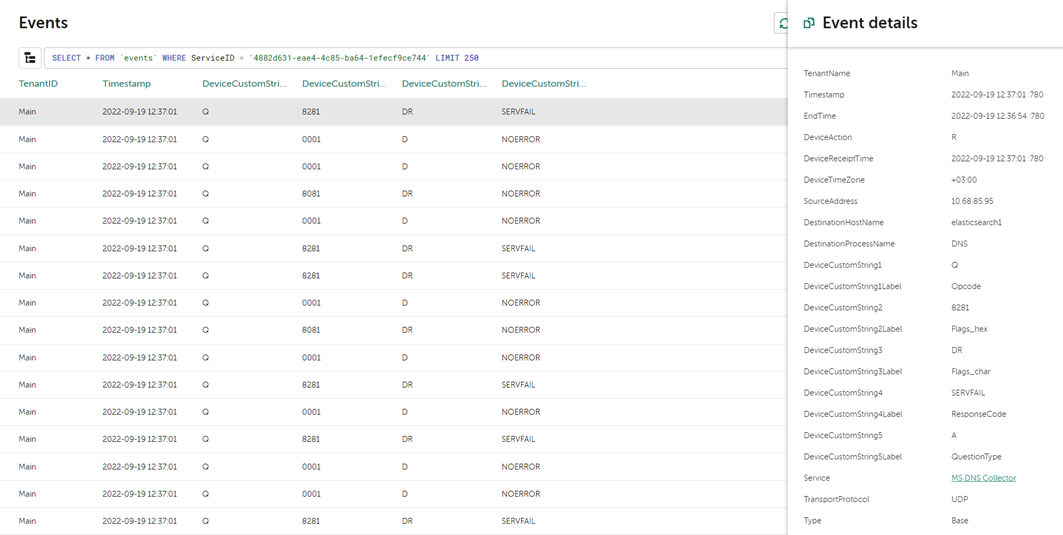

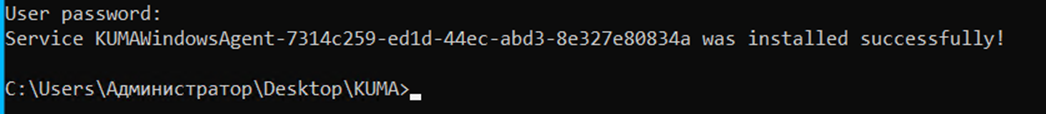

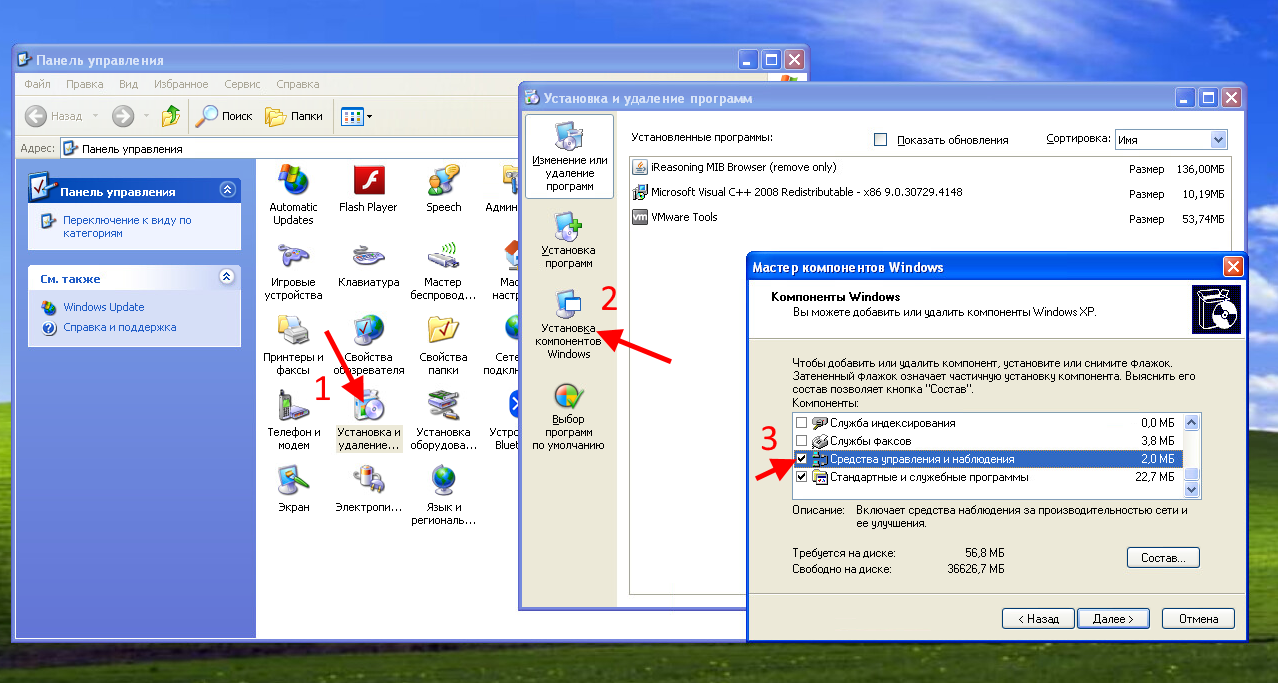

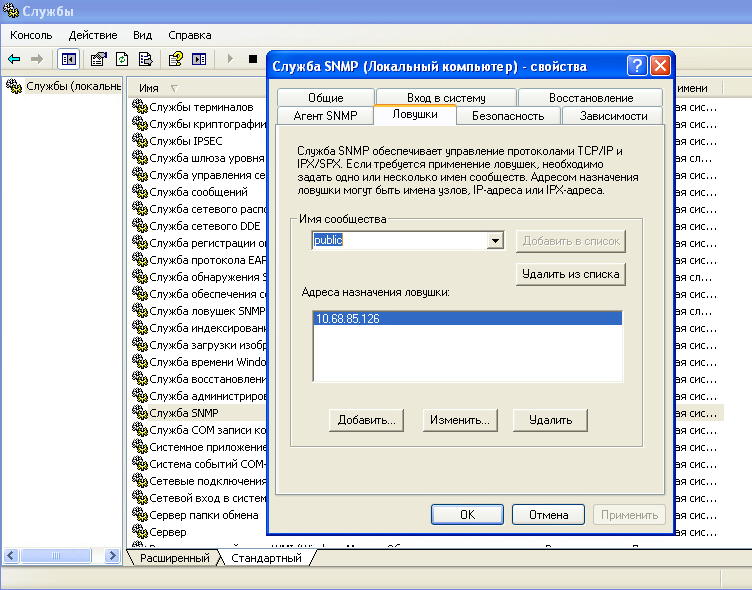

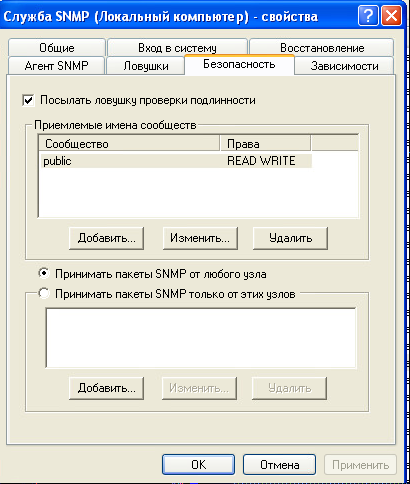

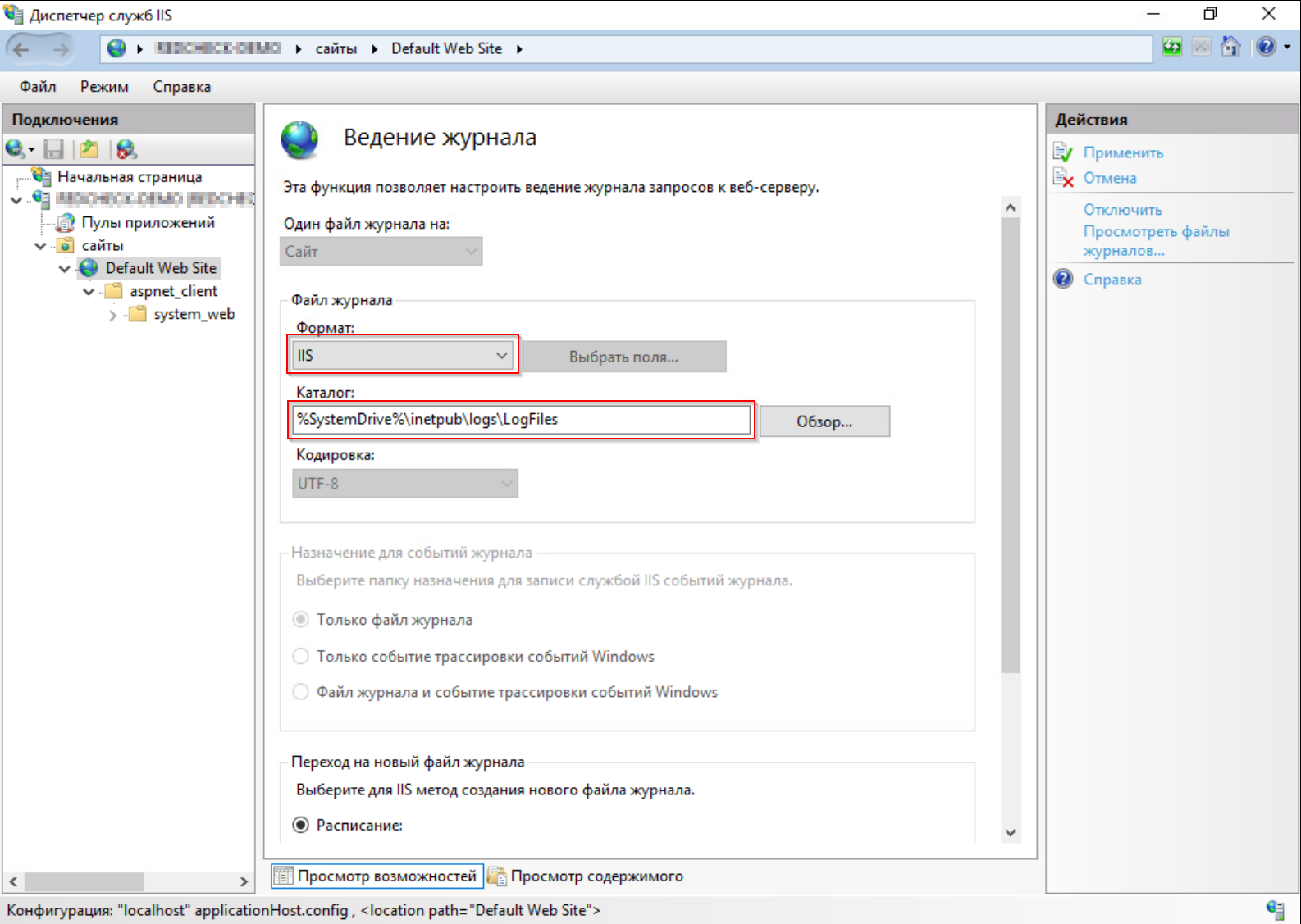

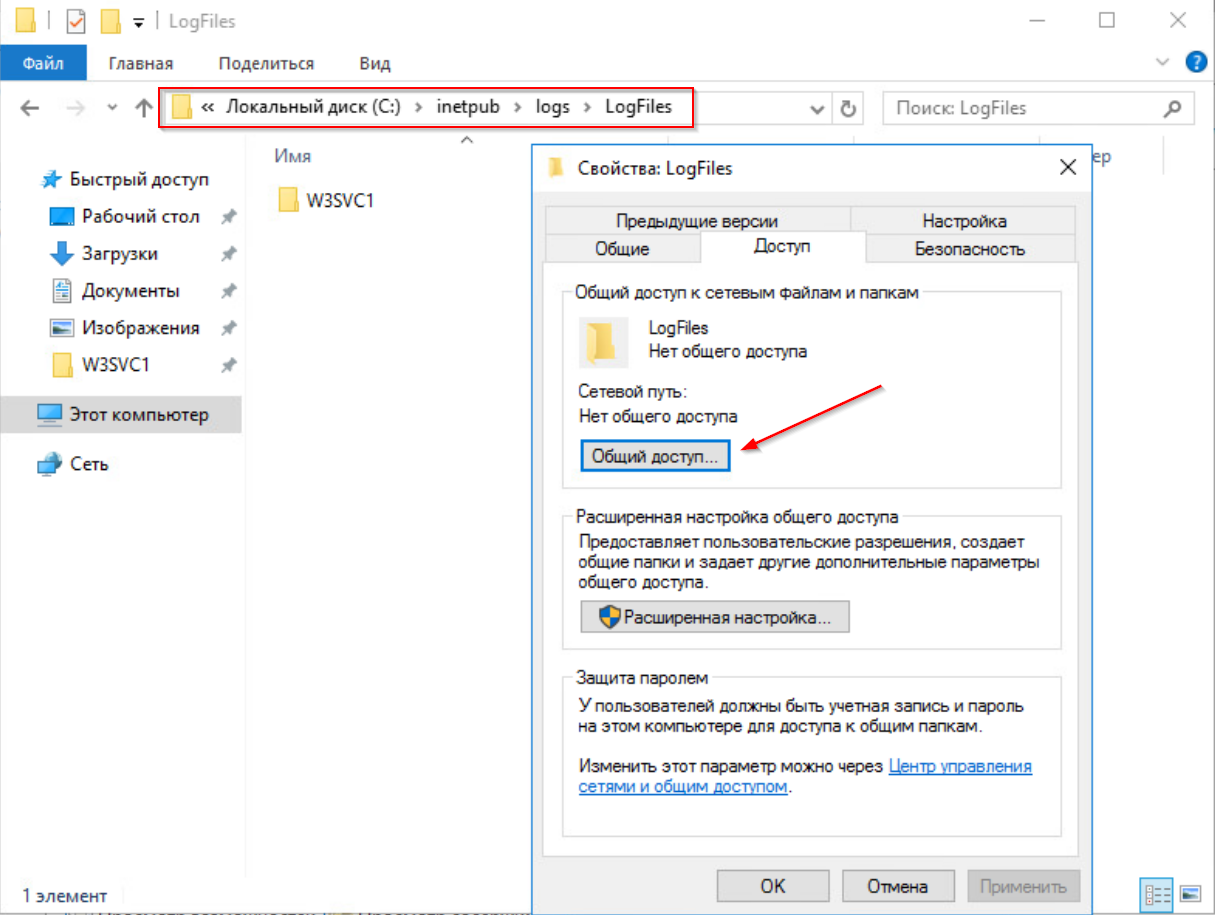

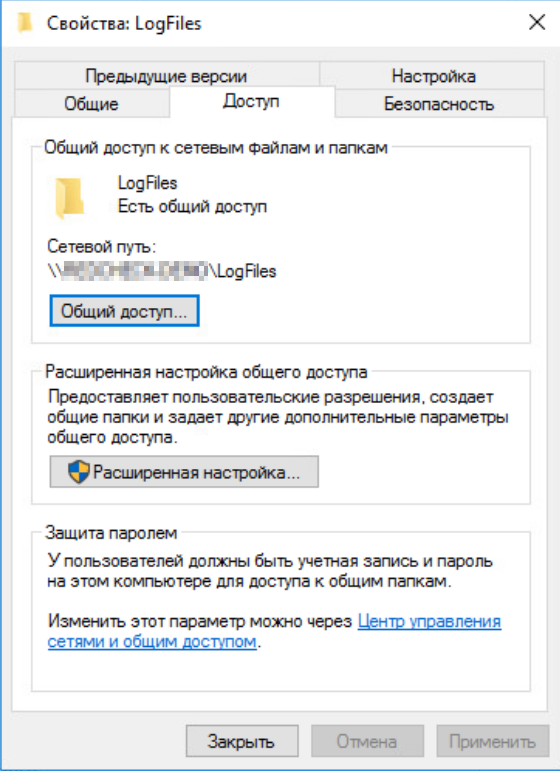

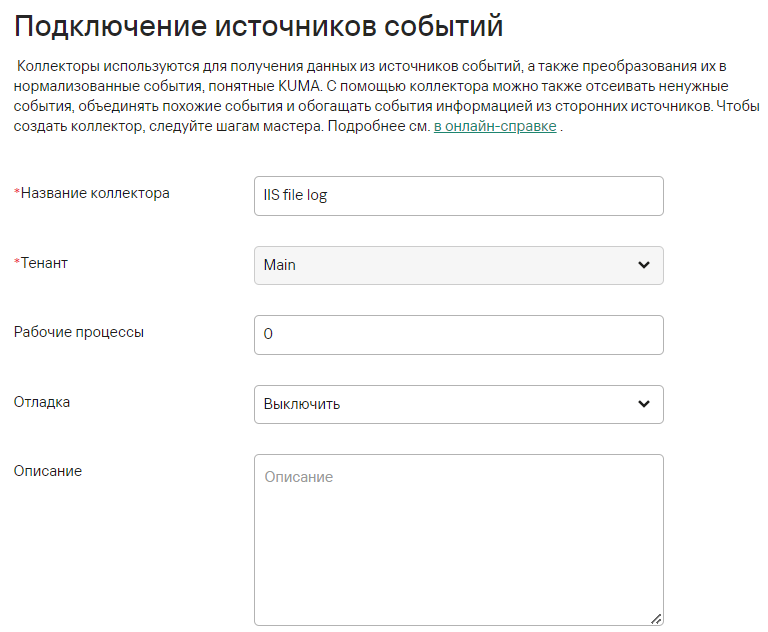

### Настройка DNS сервера Передача событий из MS DNS в KUMA осуществляется путем чтения лог файла DNS. По умолчанию запись событий в файл на DNS сервере выключена. Чтобы включить логирование событий DNS в файл необходимо для начала создать папку, в которую будут записываться файлы событий DNS. Например, `C:\dns`. После создания папки необходимо разрешить общий доступ на чтение к этой папке. Рекомендуется создать отдельного пользователя для этой операции. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/y0limage.png) Далее необходимо запустить оснастку **DNS Manager**, выбрать нужный DNS сервер и перейти в свойства.  В свойствах сервера необходимо перейти на вкладку **Debug Logging**, включить расширенное логирование и задать путь к файлу, в который будут записывать слоги DNS сервера. Размер лог файла рекомендуется 50 Мб.  --- ### Монтирование папки в KUMA Для чтения файла логов коллектором KUMA необходимо примонтировать папку содержащую логи DNS сервера на сервер коллектора KUMA. Для начала необходимо установить утилиту **cifs**, если она еще не установлена. ``` yum install -y cifs-utils ``` Далее необходимо создать файл с учетными данными пользователя для доступа к общей папке `/root/.dns-secret` со следующим содержимым: ```bash username=<имя пользователя с правами на чтение папки> password=<пароль пользователя> domain=<домен, в случае доменного пользователя> ``` Далее нужно создать папку на сервере коллектора KUMA, куда будет примонтирована папка с логами DNS сервера. ``` mkdir /mnt/dns ``` Далее в конец файла **/etc/fstab** необходимо добавить строку ```bash \\<путь к общей папке сервера> <путь монтирования> cifs credentials=<файл с учетными данными>,cache=none 0 0 ``` Пример: ```bash \\dc-01.sales.lab\dns /mnt/dns cifs credentials=/root/.dns-secret,cache=none 0 0 ``` Далее необходимо примонтировать общую папку командой: ```bash mount -a ``` Для проверки успешности монтирования можно выполнить следующую команду: ```bash ls /mnt/dns ``` В выводе консоли должен присутствовать файл логов DNS сервера с правами на чтение для всех пользователей [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/kc2image.png) --- ### Создание коллектора KUMA Для создания коллектора KUMA необходимо в веб-консоли KUMA перейти на вкладку **Ресурсы – Коллекторы** и нажать на кнопку **Добавить коллектор**. Также можно на вкладке **Ресурсы** выбрать пункт **Подключить источник**. В обоих случая откроется мастер подключения источников событий. На первом шаге мастера необходимо выбрать **Тенант**, которому будет принадлежать коллектор и также задать **Имя** коллектора. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/meWimage.png) На втором шаге мастера необходимо выбрать тип подключения file и указать **папку** сервера коллектора, куда примонтирована папка с логами DNS сервера. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/IWbimage.png) На третьем шаге мастера необходимо выбрать предустановленный нормализатор **\[OOTB\] DNS Windows**. В случае отсутствия указанного нормализатора, обратитесь к своему менеджеру для его получения. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/Zmpimage.png) Шаги мастера с четвертого по шестой можно пропустить, либо заполнить позднее по своему усмотрению. На седьмом шаге мастера необходимо указать точки назначения типа **Хранилище**, если требуется сохранение событий в БД и типа **Коррелятор**, если требуется корреляция событий. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/FtKimage.png) На последнем шаге мастера необходимо нажать на кнопку **Сохранить и создать сервис**, после чего скопировать появившуюся команду для дальнейшей установки сервиса коллектора. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/SL0image.png) В результате на вкладке **Ресурсы – Активные сервисы** появится созданный сервис коллектора. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/T8Fimage.png) --- ### Установка коллектора KUMA Для установки сервиса коллектора необходимо подключиться к консоли сервера коллектора KUMA. Для установки сервиса коллектора необходимо выполнить скопированную команду. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/mG3image.png) В результате статус коллектора в веб-интерфейсе KUMA изменится на **зеленый**. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/IaVimage.png) Для проверки поступления событий выберите соответствующий коллектор (галочка слева) и нажмите на кнопку **Перейти к событиям**. В открывшемся окне события при нажатии на значок лупы должны появиться события DNS сервера. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/qpzimage.png) # MS DHCPИнформация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

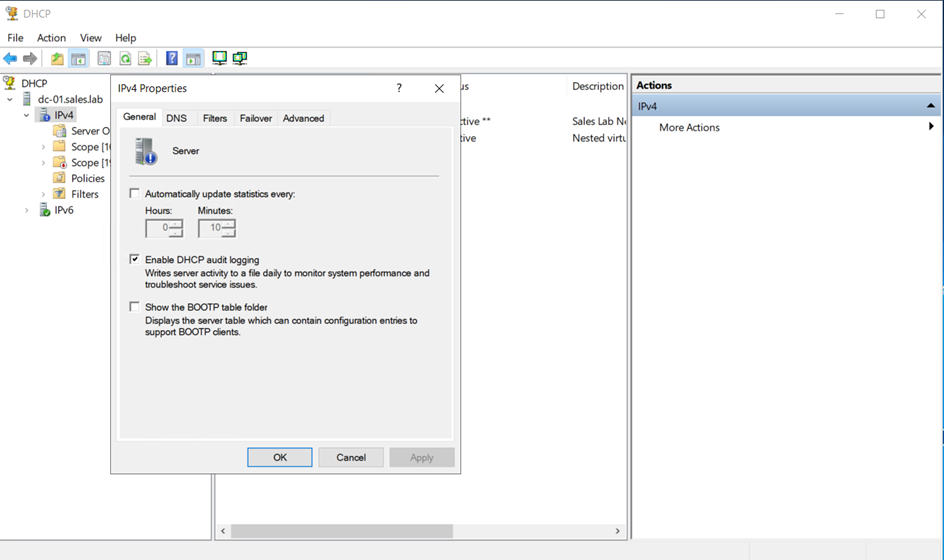

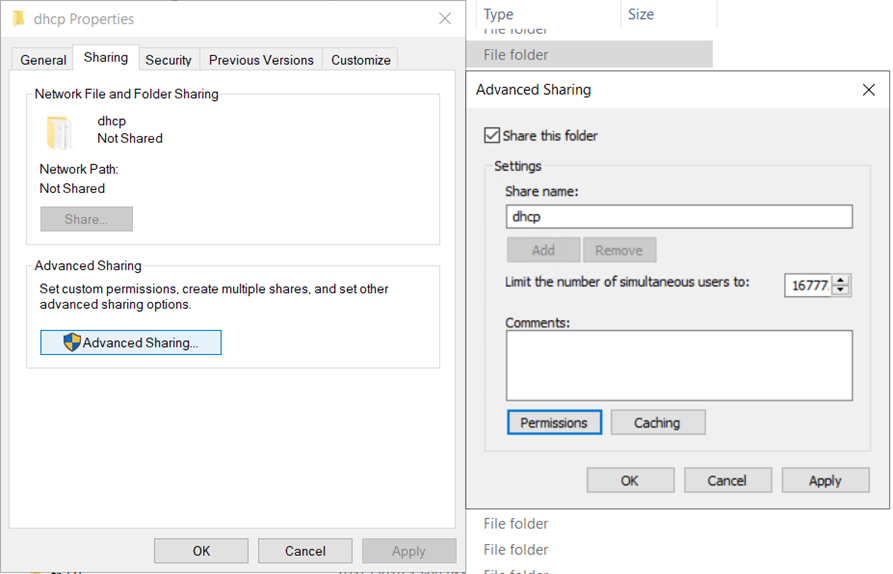

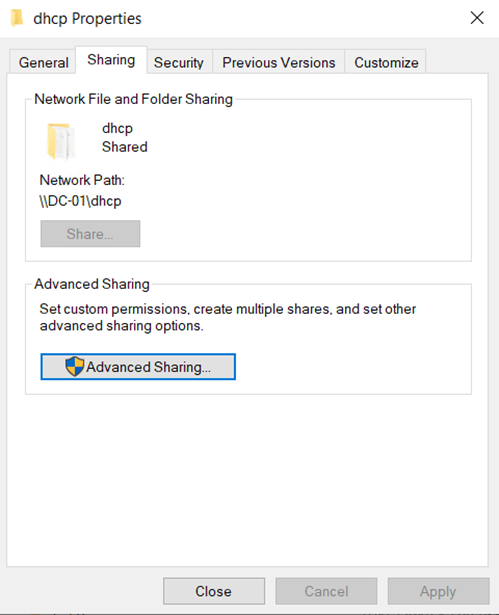

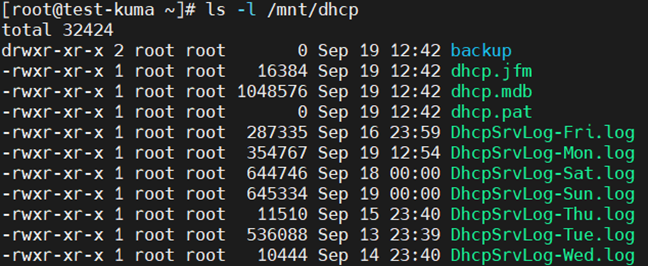

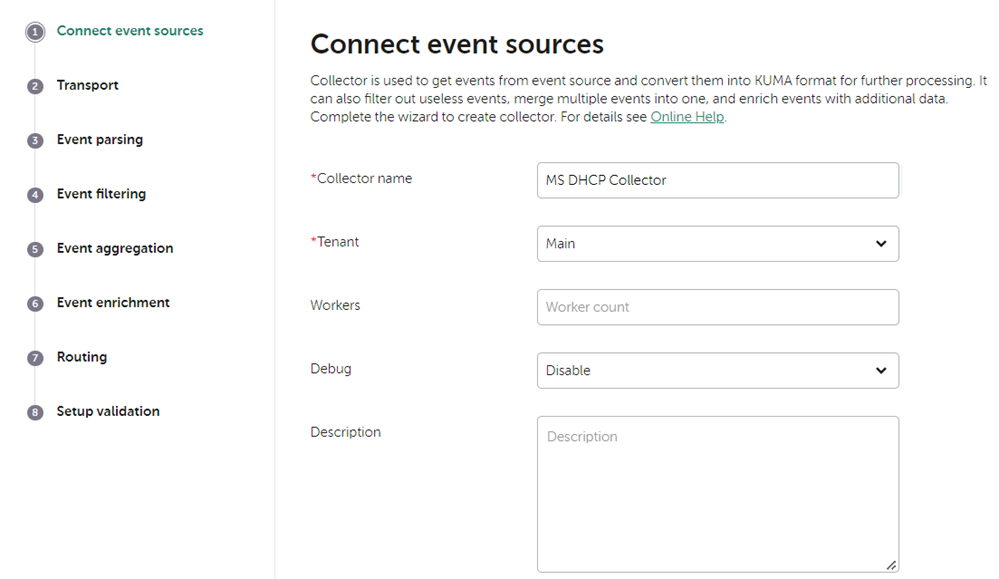

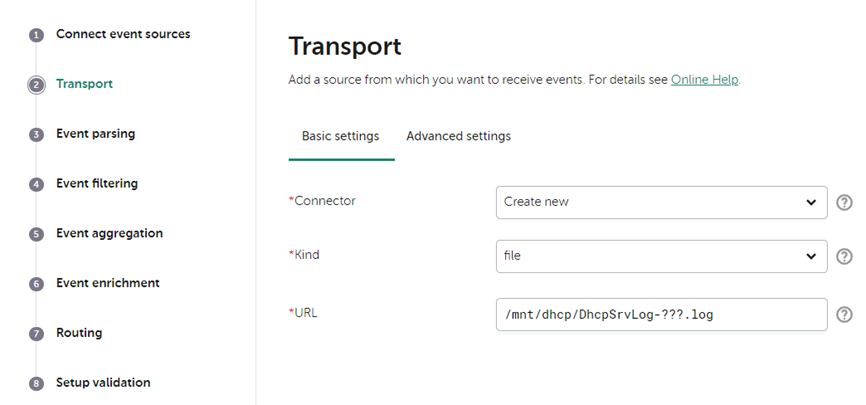

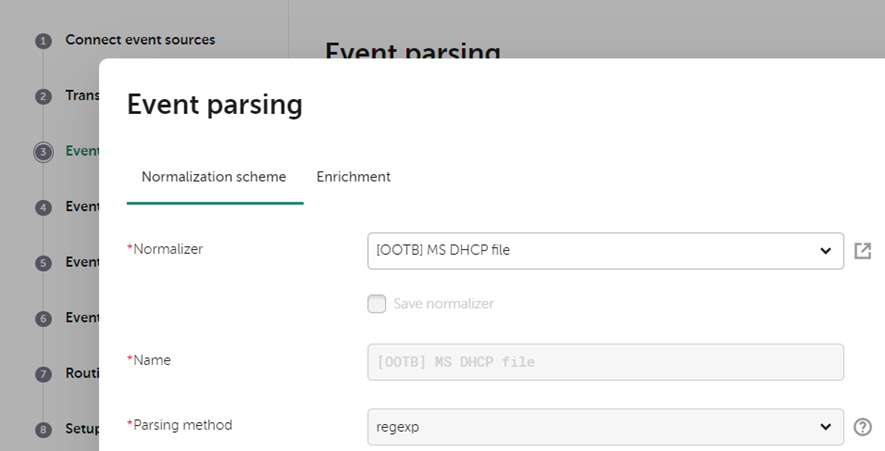

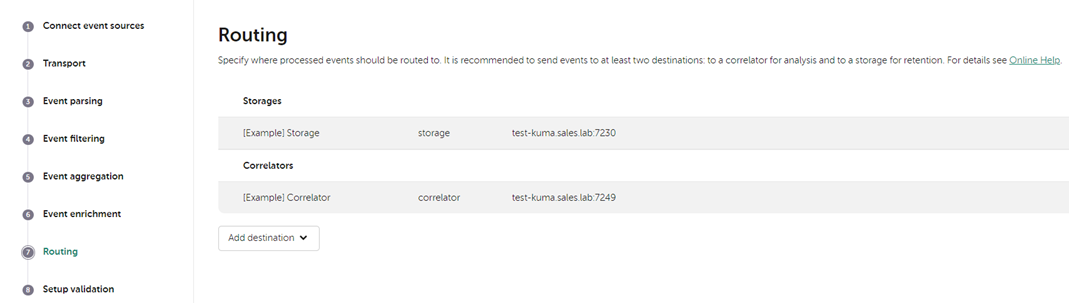

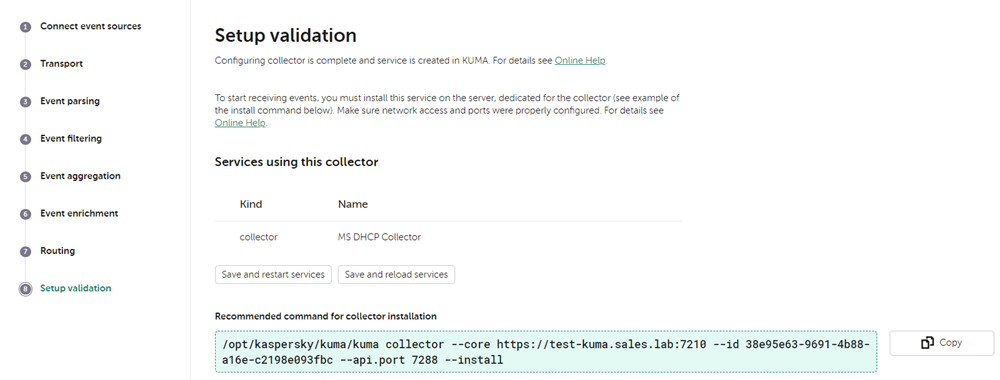

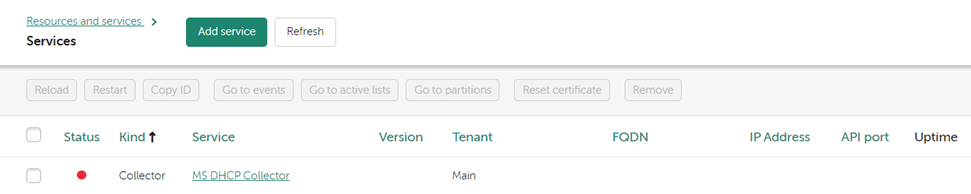

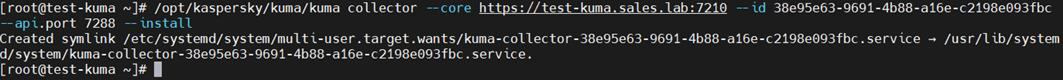

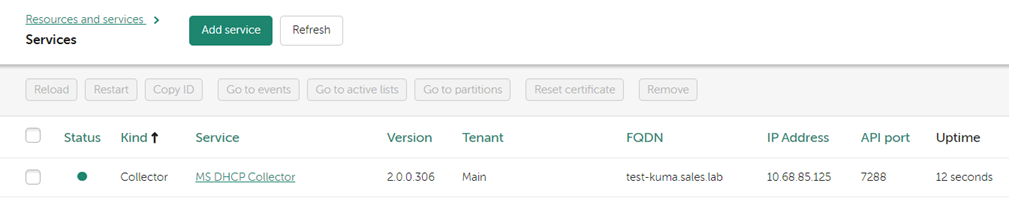

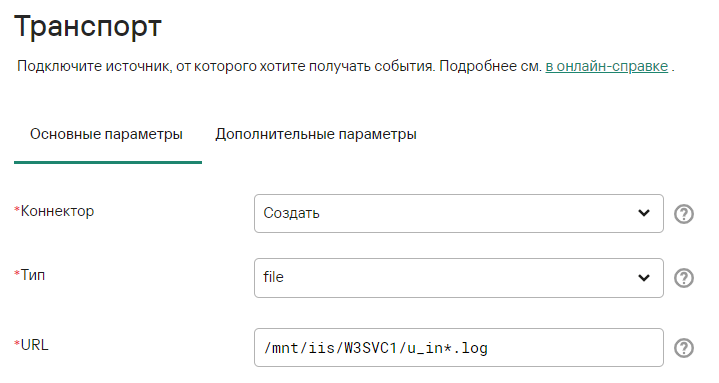

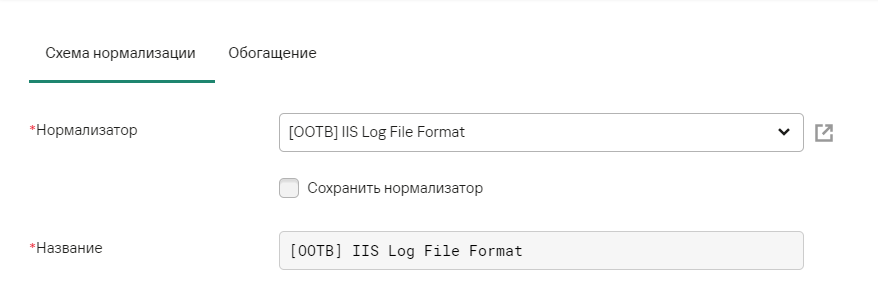

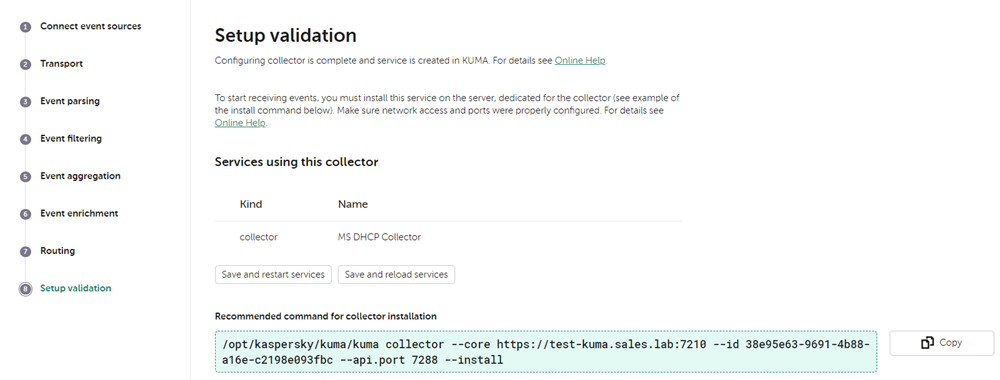

### Настройка DHCP сервера Передача событий из MS DHCP в KUMA осуществляется путем чтения лог файлов DHCP. Откройте оснастку DHCP и убедитесь, что для DHCP сервера включено логирование.  События DHCP сервера пишутся в папку `C:\Windows\system32\dhcp\`. Для данной папки необходимо включить общий доступ на чтение.  После предоставления общего доступа у папки должен быть статус **Shared**.  --- ### Монтирование папки в KUMA Для чтения файла логов коллектором KUMA необходимо примонтировать папку содержащую логи DHCP сервера на сервер коллектора KUMA. Для начала необходимо установить утилиту **cifs**, если она еще не установлена. ```bash yum install -y cifs-utils ``` Далее необходимо создать файл с учетными данными пользователя для доступа к общей папке **/root/.dhcp-secret** со следующим содержимым: ```bash username=<имя пользователя с правами на чтение папки> password=<пароль пользователя> domain=<домен, в случае доменного пользователя> ``` Далее нужно создать папку на сервере коллектора KUMA, куда будет примонтирована папка с логами DNS сервера. ```bash mkdir /mnt/dhcp ``` Далее в конец файла `/etc/fstab` необходимо добавить строку ```bash \\<путь к общей папке сервера> <путь монтирования> cifs credentials=<файл с учетными данными> 0 0 ``` Пример: ```bash \\dc-01.sales.lab\dhcp /mnt/dhcp cifs credentials=/root/.dhcp-secret 0 0 ``` Далее необходимо примонтировать общую папку командой: ``` mount -a ``` Для проверки успешности монтирования можно выполнить следующую команду: ``` ls /mnt/dhcp ``` В выводе консоли должны присутствовать файлы логов DHCP сервера с правами на чтение для всех пользователей [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/yr9image.png) --- ### Создание коллектора KUMA Для создания коллектора KUMA необходимо в веб-консоли KUMA перейти на вкладку **Ресурсы – Коллекторы** и нажать на кнопку **Добавить коллектор**. Также можно на вкладке **Ресурсы** выбрать пункт **Подключить источник**. В обоих случая откроется мастер подключения источников событий. На первом шаге мастера необходимо выбрать **Тенант**, которому будет принадлежать коллектор и также задать **Имя коллектора**. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/0uiimage.png) На втором шаге мастера необходимо выбрать тип подключения **file** и указать **маску пути** для файлов логов DHCP сервера. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/ZJlimage.png) Поддерживаемые маски: - `*` – соответствует любой последовательности символов; - `[' [ '^' ] { диапазон символов } ']` – класс символов (не должен быть пустым); - `?` – соответствует любому одиночному символу. Диапазоны символов: - `[0-9]` – числа; - `[a-zA-Z]` – буквы латинского алфавита. Примеры: - `/var/log/*som?[1-9].log` - `/mnt/dns_logs/*/dns.log` - `/mnt/proxy/access*.log` На третьем шаге мастера необходимо выбрать предустановленный нормализатор **\[OOTB\] MS DHCP file**. В случае отсутствия указанного нормализатора, обратитесь к своему менеджеру для его получения. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/HUwimage.png) Шаги мастера с четвертого по шестой можно пропустить, либо заполнить позднее по своему усмотрению. На седьмом шаге мастера необходимо указать точки назначения типа **Хранилище**, если требуется сохранение событий в БД и типа **Коррелятор**, если требуется корреляция событий. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/Vf2image.png) На последнем шаге мастера необходимо нажать на кнопку **Сохранить и создать сервис**, после чего скопировать появившуюся команду для дальнейшей установки сервиса коллектора. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/EVwimage.png) В результате на вкладке **Ресурсы – Активные сервисы** появится созданный сервис коллектора. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/Sa0image.png) --- ### Установка коллектора KUMA Для установки сервиса коллектора необходимо подключиться к консоли сервера коллектора KUMA. Для установки сервиса коллектора необходимо выполнить скопированную команду. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/pHQimage.png) В результате статус коллектора в веб-интерфейсе KUMA изменится на **зеленый**. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-08/p6Kimage.png) Для проверки поступления событий выберите соответствующий коллектор (галочка слева) и нажмите на кнопку **Перейти к событиям**. В открывшемся окне события при нажатии на значок лупы должны появиться события DHCP сервера. # MS WEC**✔️ Рекомендуется** - Рекомендуемый способ сбора для этого источника событий

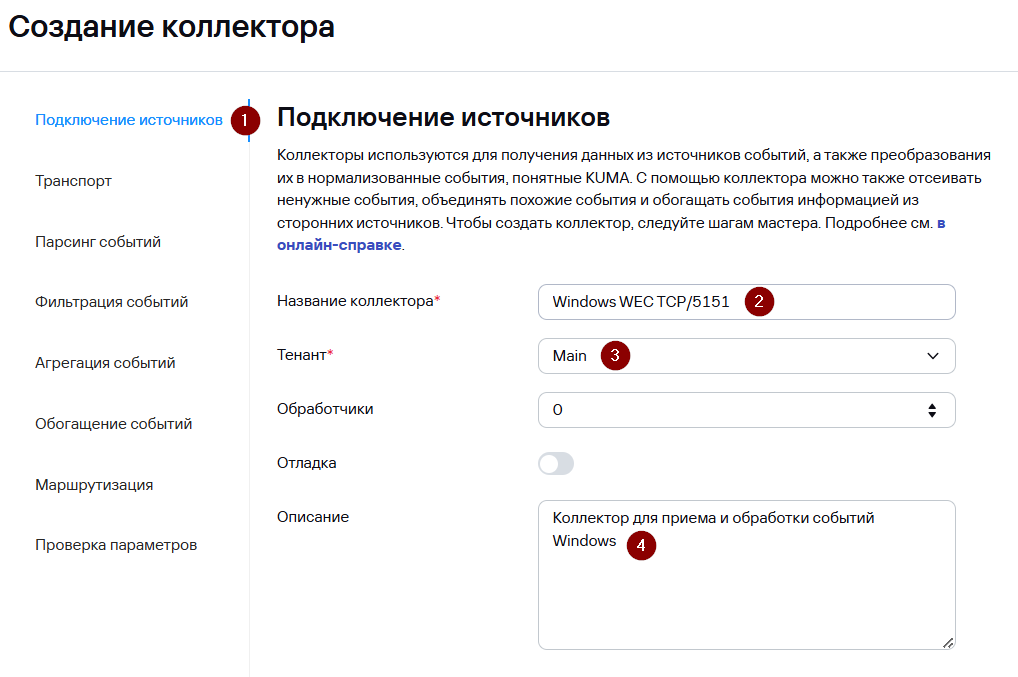

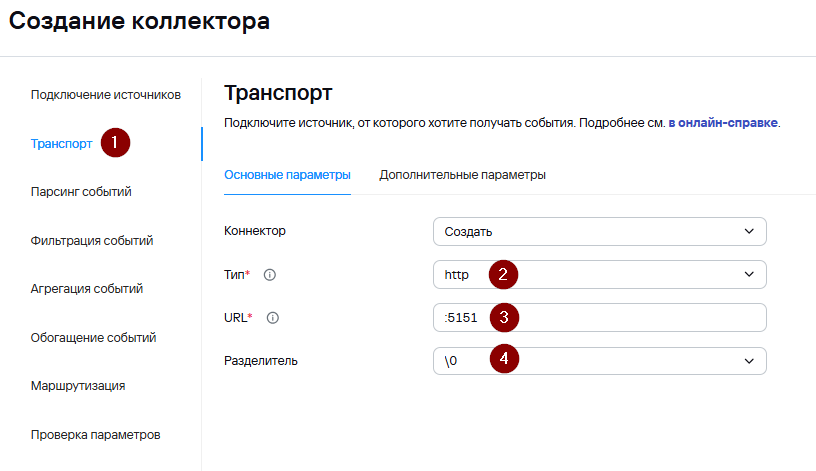

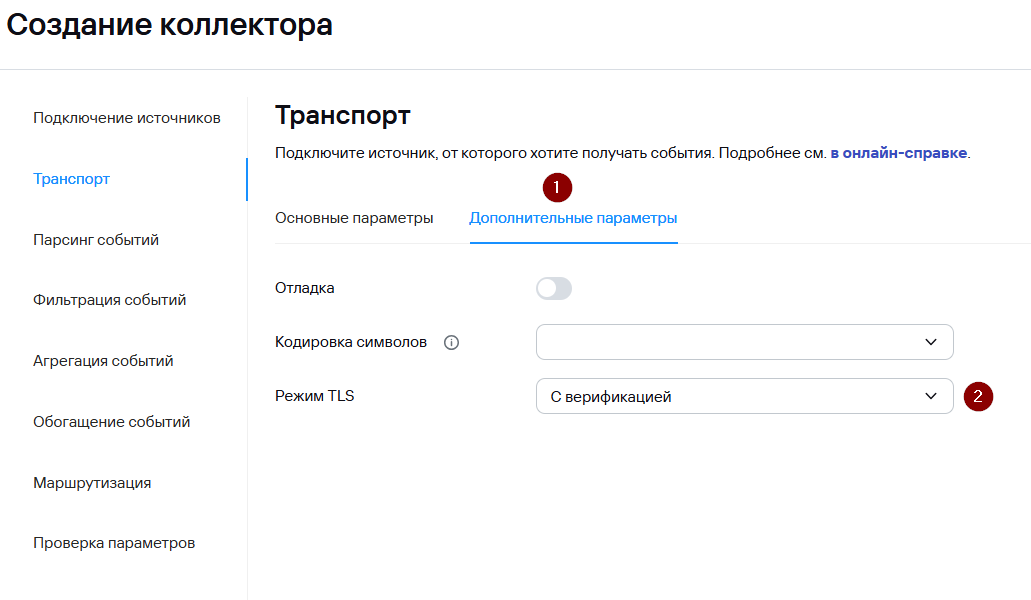

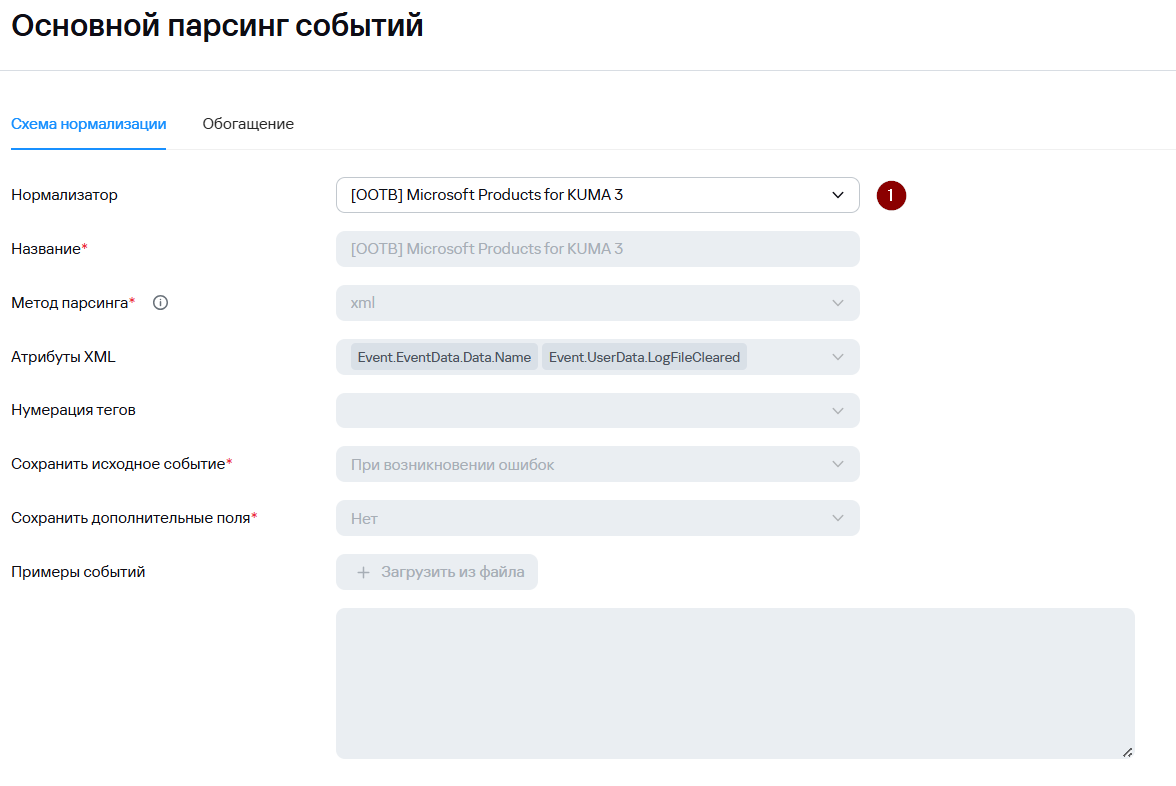

Настройка сбора событий с устройств Windows при помощи Агента KUMA (WEC).Информация, приведенная на данной странице, является разработкой команды pre-sales и/или community KUMA и **НЕ** является официальной рекомендацией вендора.

Официальная документация по данному разделу приведена в Онлайн-справке на продукт: [https://support.kaspersky.ru/kuma/4.0/248413](https://support.kaspersky.ru/kuma/4.0/248413)

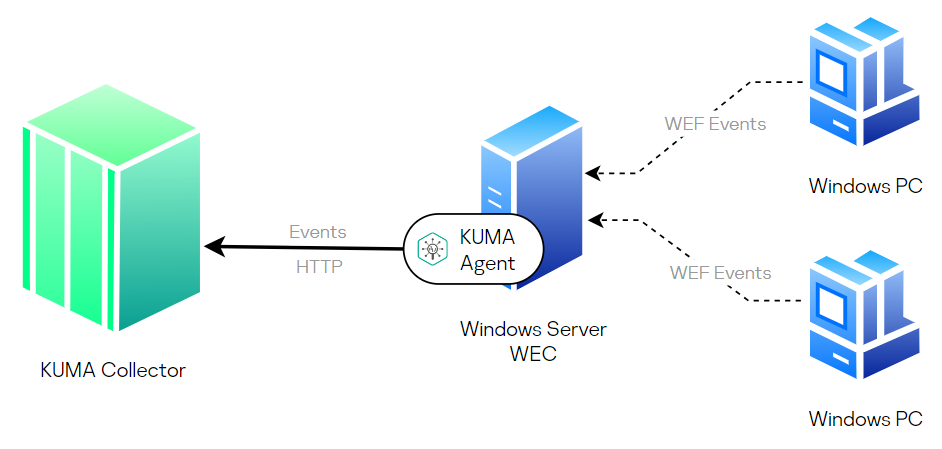

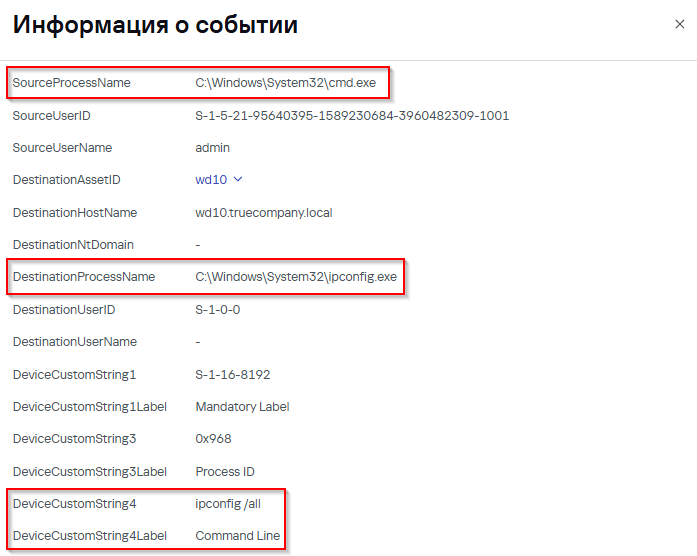

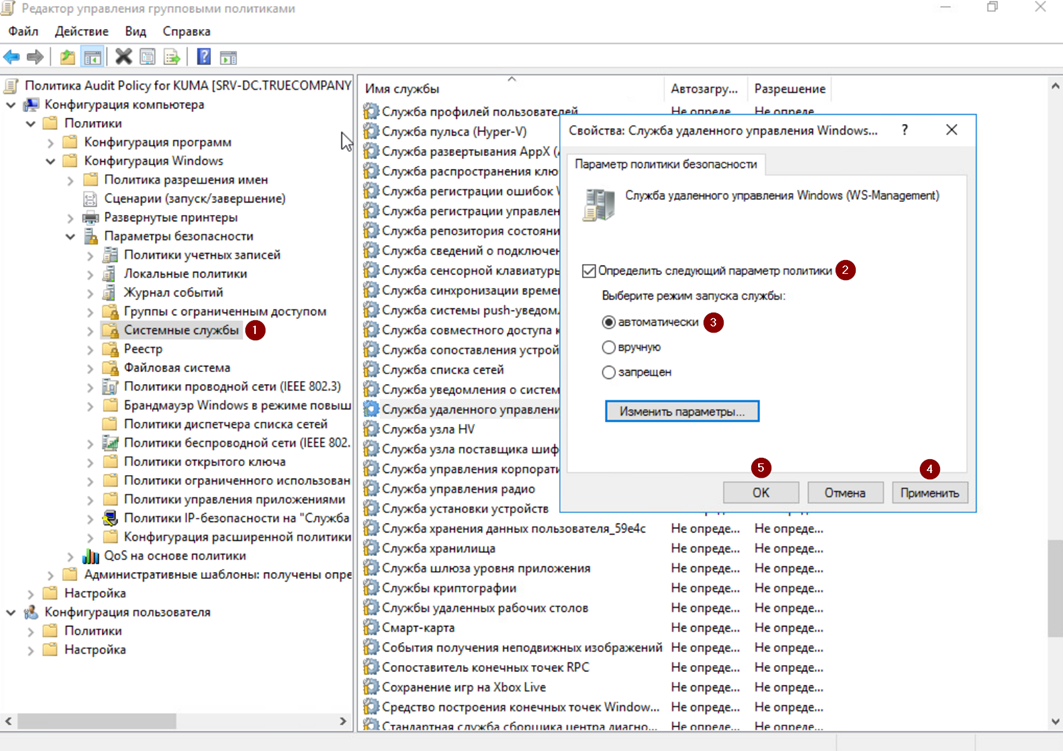

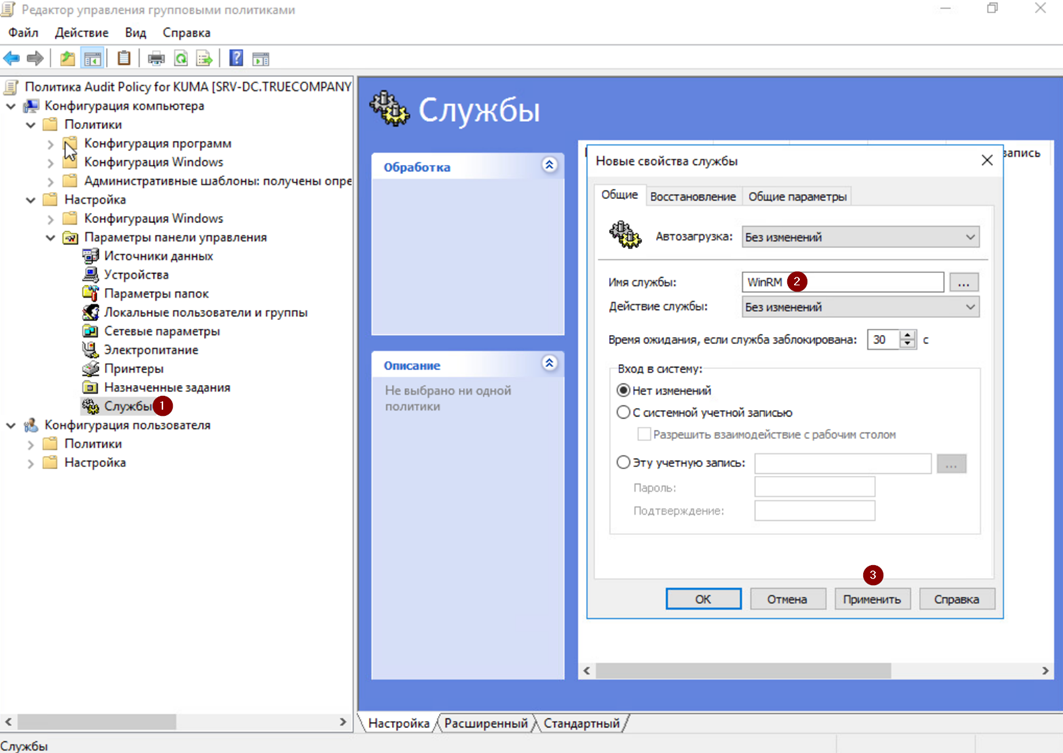

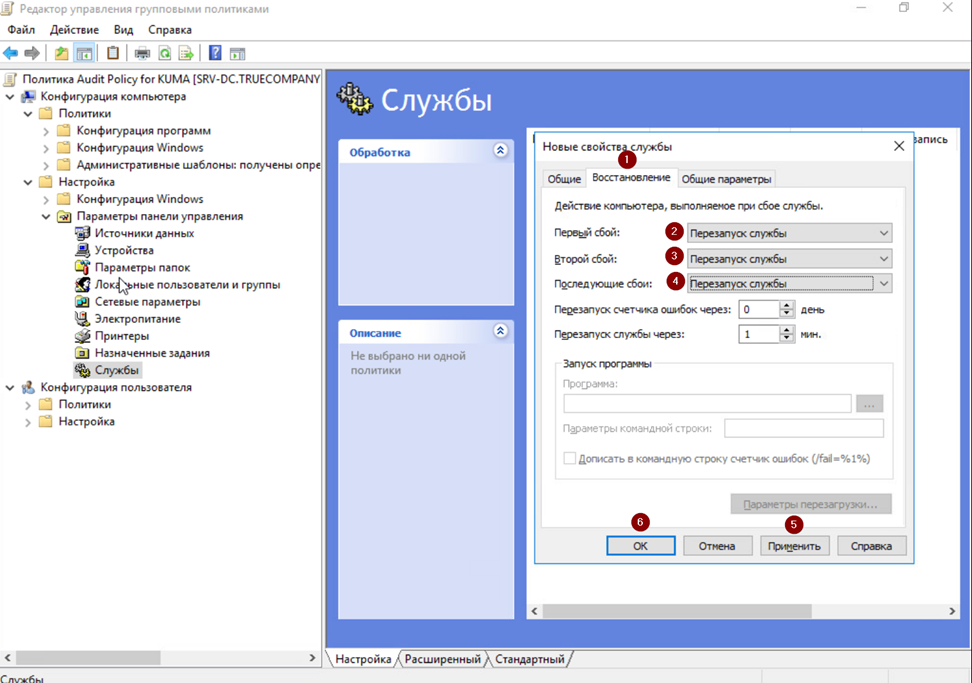

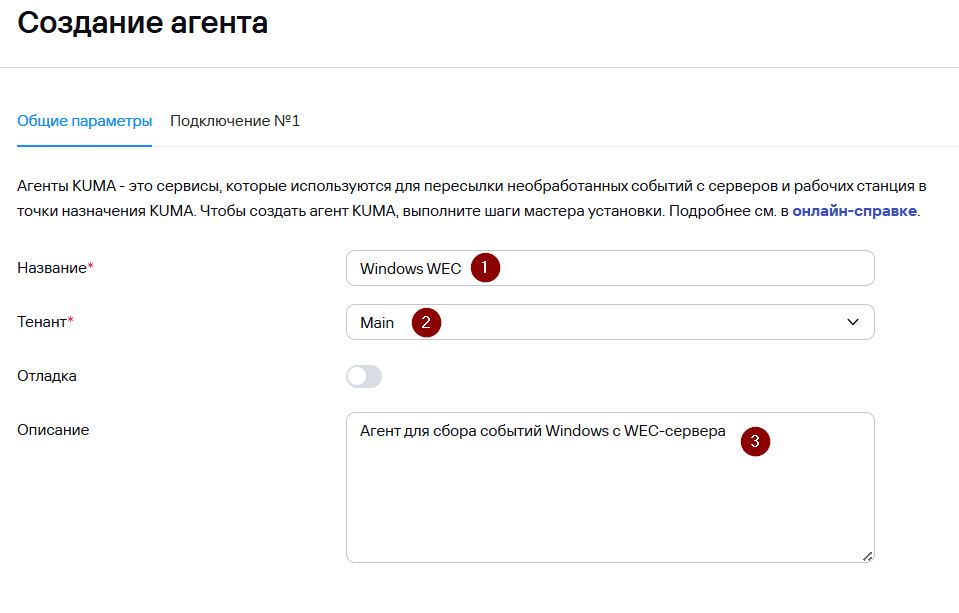

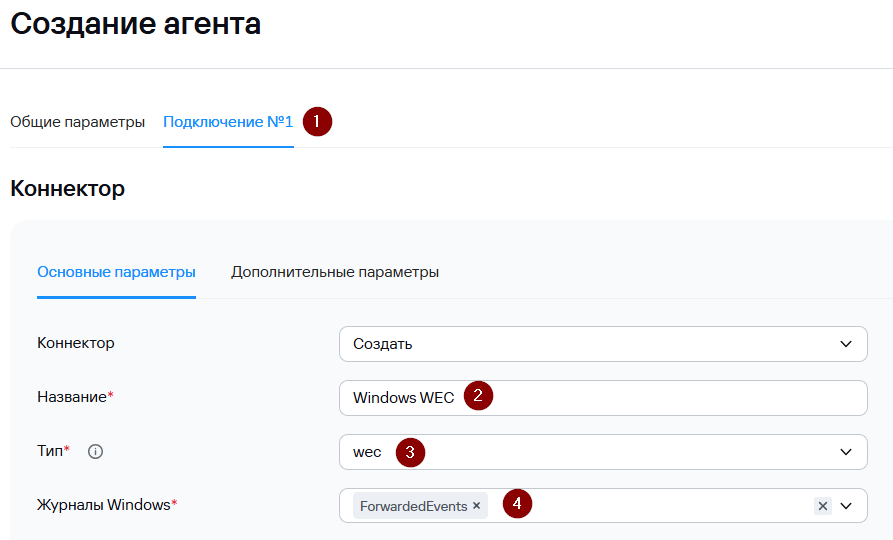

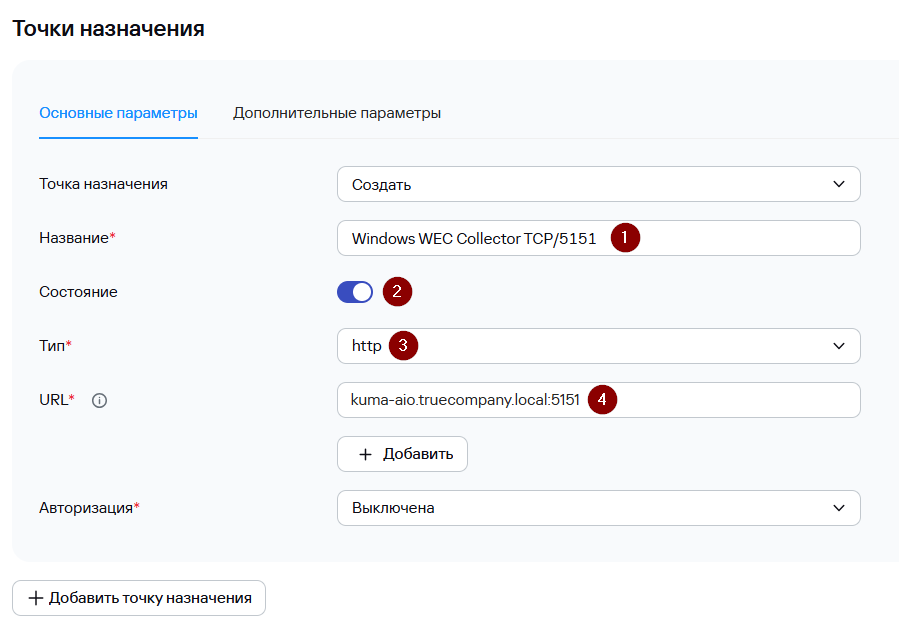

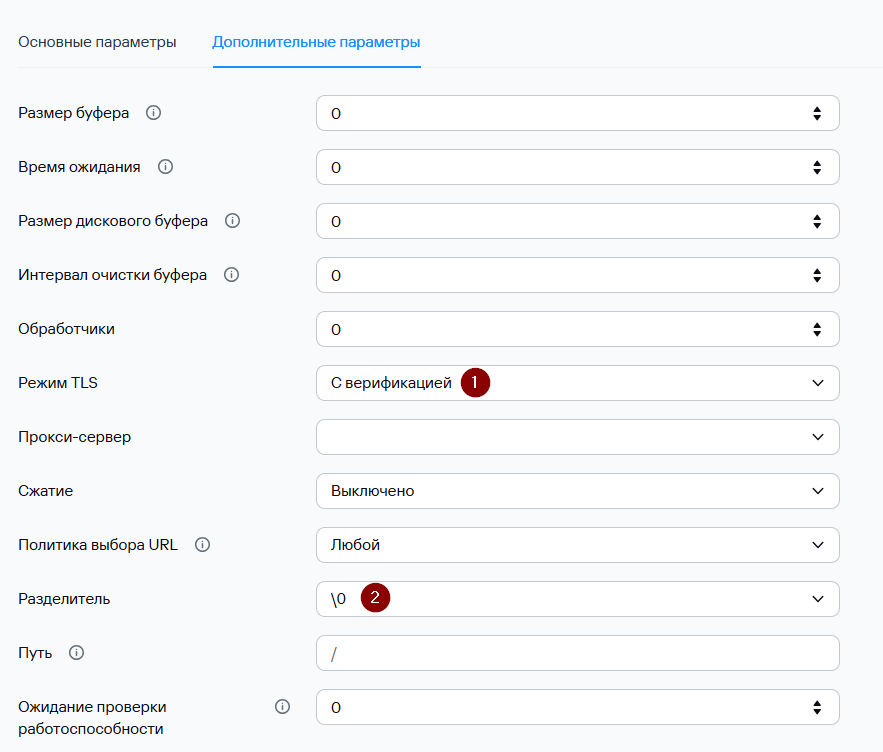

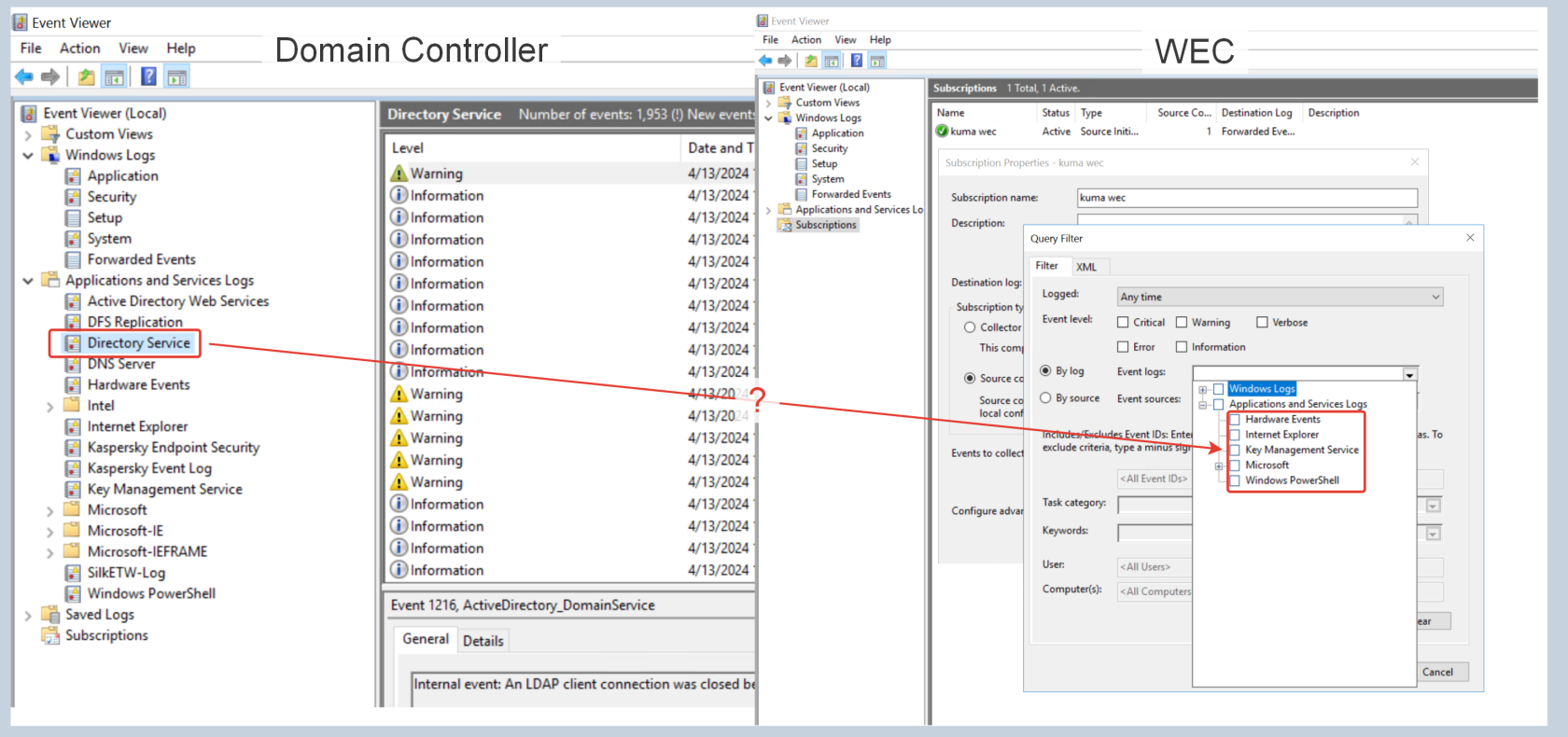

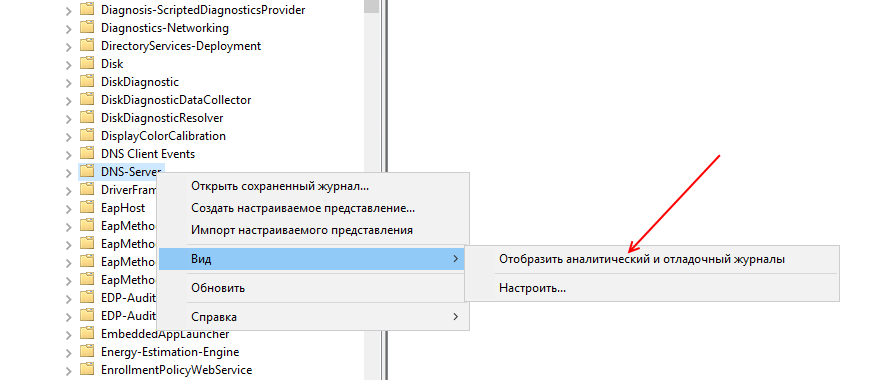

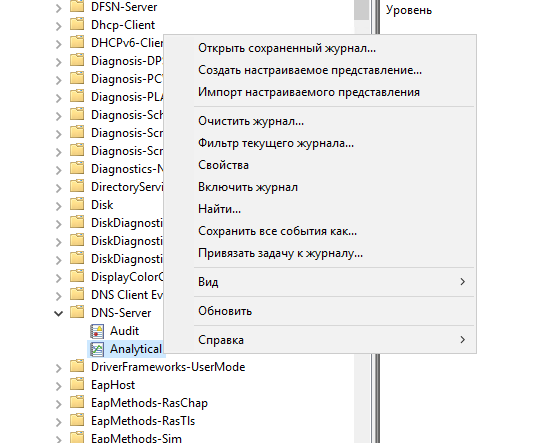

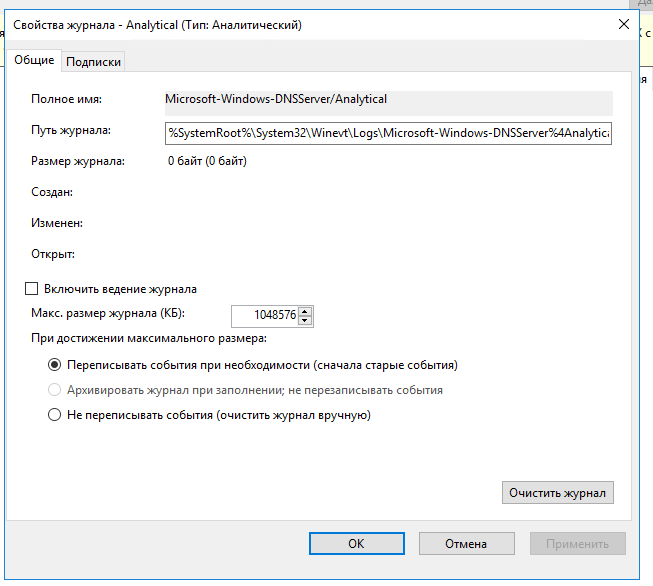

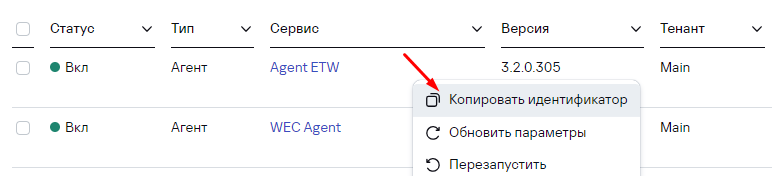

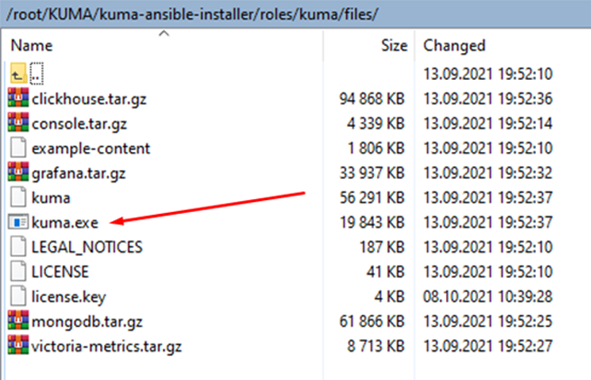

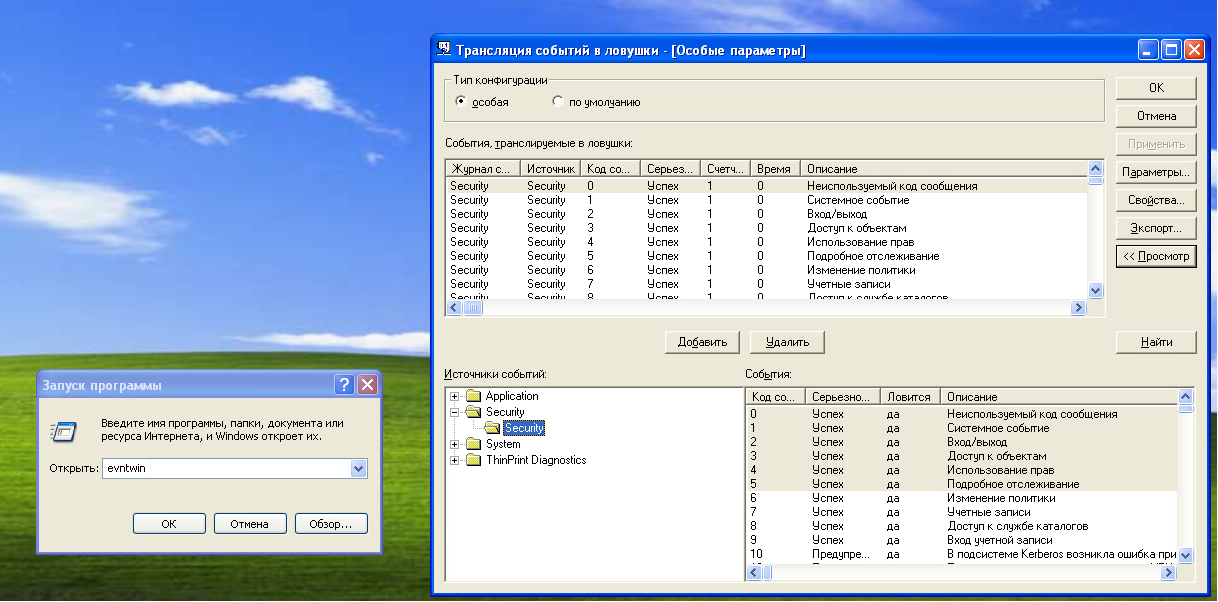

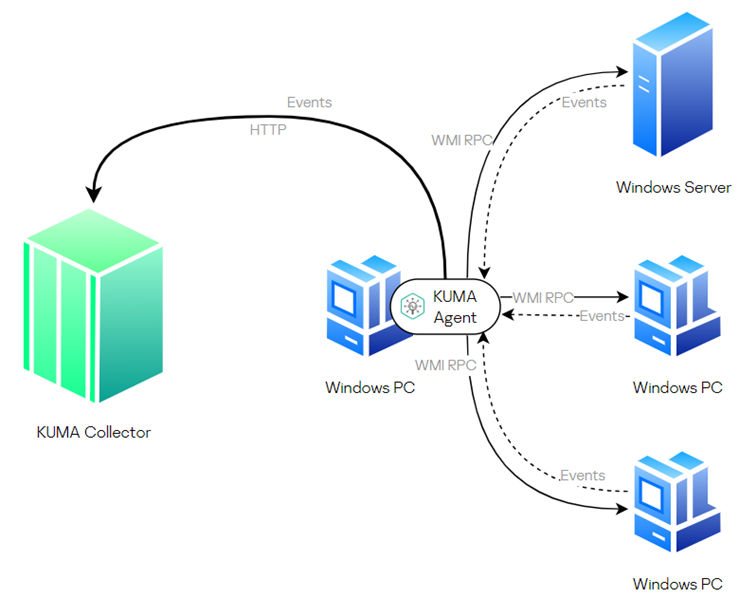

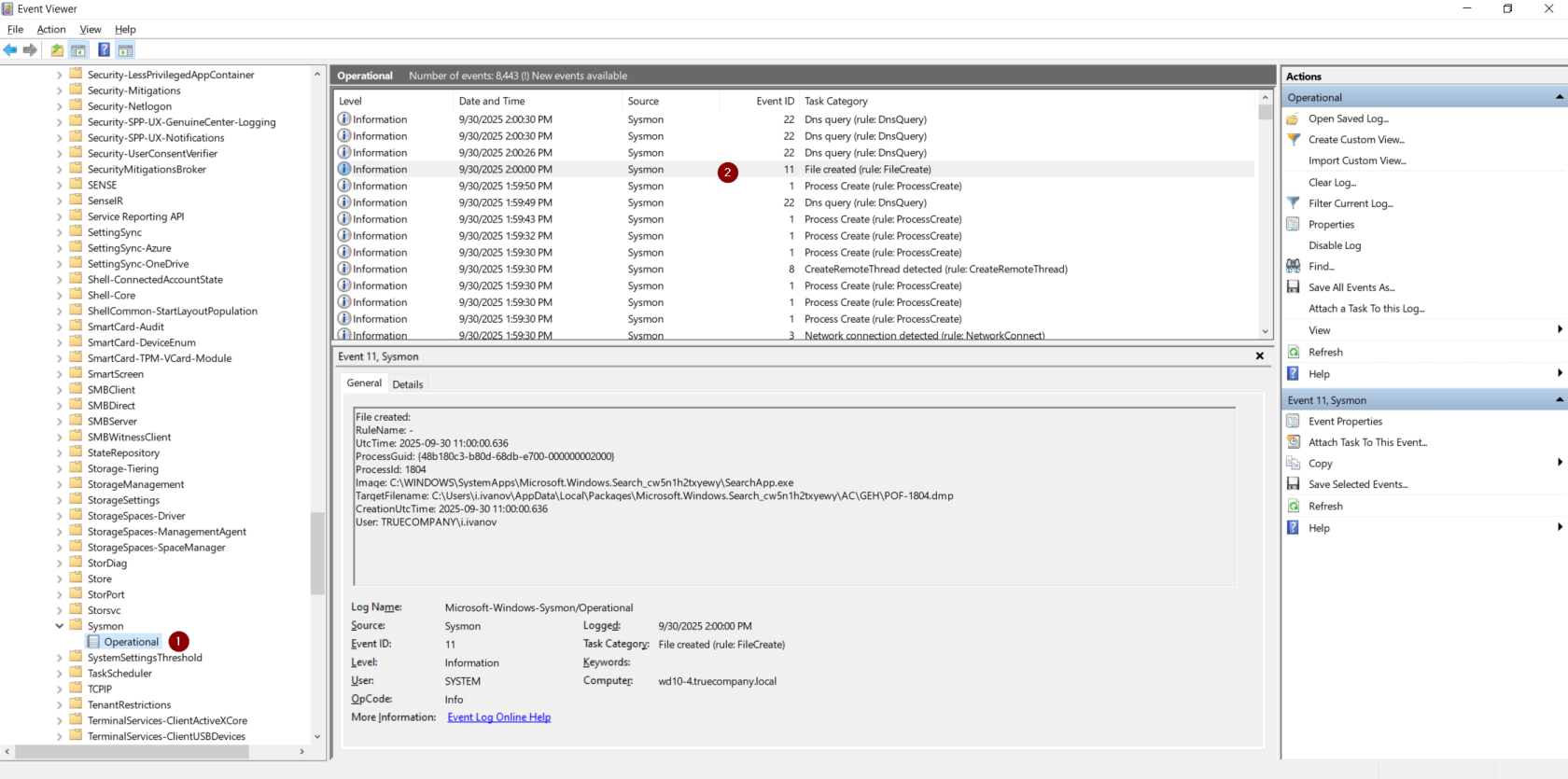

### ### Описание схемы работы Сбор событий Windows с использованием Windows Event Collector (WEC) позволяет централизованно собирать события с множества устройств Windows в сети. В основе данного способа лежит технология Windows Event Forwarding (WEF), которая обеспечивает передачу событий с источников (рабочие станции и серверы) на центральный сервер-коллектор (WEC). Этот подход упрощает мониторинг и управление событиями в масштабах всей сети, обеспечивая единую точку сбора данных. Компоненты схемы: - **Источники событий:** рабочие станции и серверы Windows. - **Windows Event Collector или WEC-сервер** - сервер, с запущенной службой «Сборщик событий Windows». Данный сервер на основании создаваемых подписок на события получает события от источников и обеспечивает их локальное хранение. Взаимодействие между WEC-сервером и источниками событий осуществляется с использованием протокола удаленного управления Windows (WS-Management protocol). Для настройки доступно два типа подписок: - Source-initiated subscriptions (Push) — события отправляются источником. Источники настраиваются на отправку событий на WEC-сервер с помощью GPO. - Collector-initiated subscriptions (Pull) — события собираются WEC-сервером самостоятельно. WEC-сервер подключается к рабочим станциям/серверам и забирает события из локальных журналов. - **Агент KUMA** - компонент KUMA, устанавливаемый на WEC-сервер для отправки собранных событий с источников в коллектор KUMA. - **Коллектор KUMA** - компонент KUMA, обеспечивающий прием/нормализацию/агрегацию/фильтрацию событий, полученных от агента KUMA, и их дальнейшую отправку в коррелятор и/или хранилище KUMA.  В данном примере мы рассмотрим вариант **Source-initiated subscriptions (режим** **Push) **ввиду того, что этот режим более предпочтителен из-за отсутствия необходимости настройки «прослушивания» входящих соединений службой WinRM на источниках событий.Подробнее о Windows Event Collector и технологии Windows Event Forwarding: [https://learn.microsoft.com/en-us/windows/win32/wec/windows-event-collector](https://learn.microsoft.com/en-us/windows/win32/wec/windows-event-collector) [https://learn.microsoft.com/en-us/windows/security/operating-system-security/device-management/use-windows-event-forwarding-to-assist-in-intrusion-detection](https://learn.microsoft.com/en-us/windows/security/operating-system-security/device-management/use-windows-event-forwarding-to-assist-in-intrusion-detection)

### Рекомендации для сервера WEC[https://learn.microsoft.com/en-us/troubleshoot/windows-server/admin-development/configure-eventlog-forwarding-performance](https://learn.microsoft.com/en-us/troubleshoot/windows-server/admin-development/configure-eventlog-forwarding-performance)

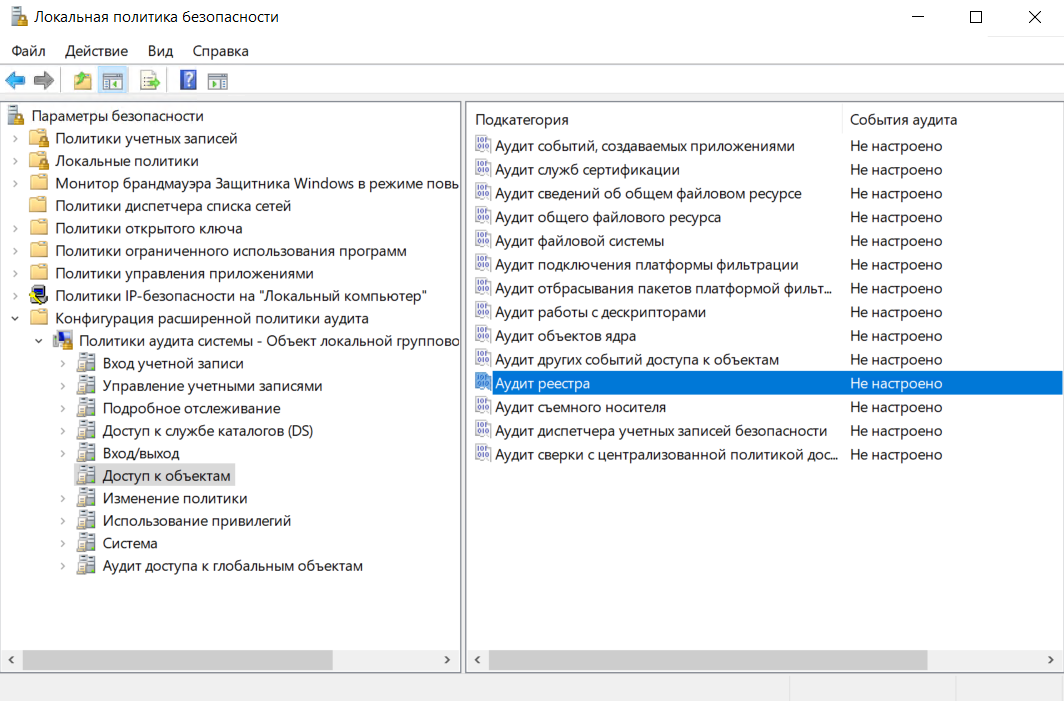

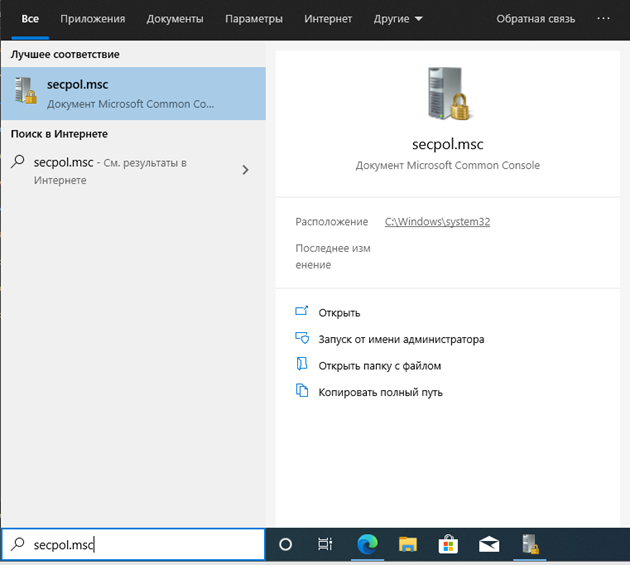

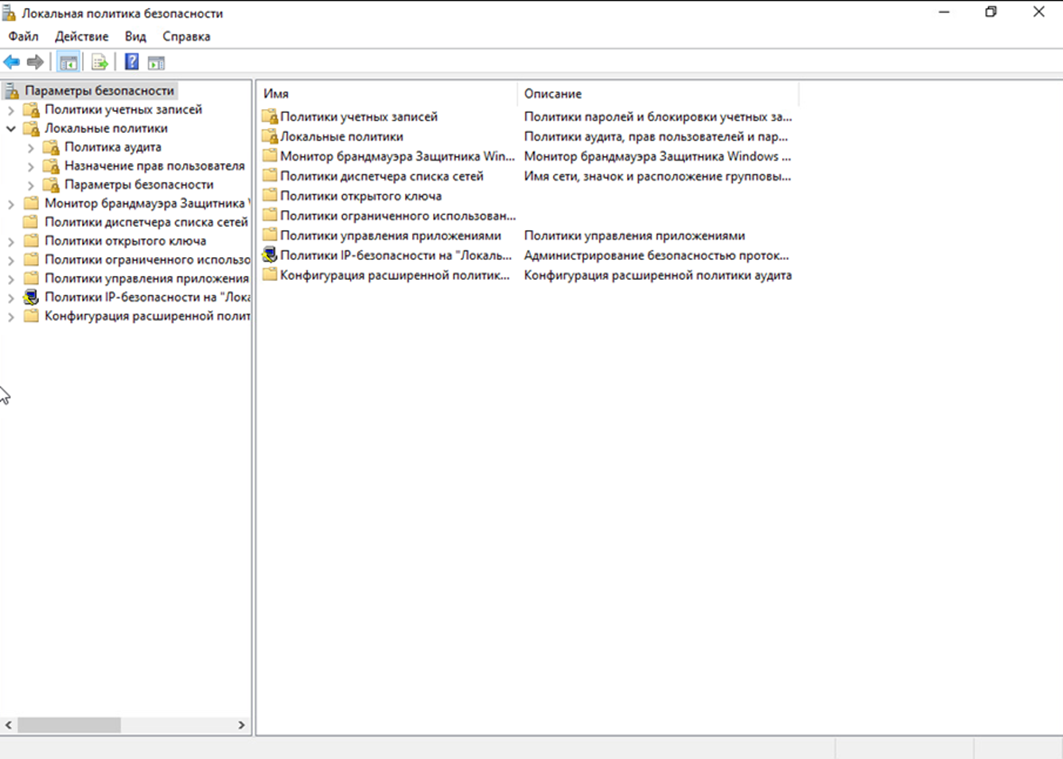

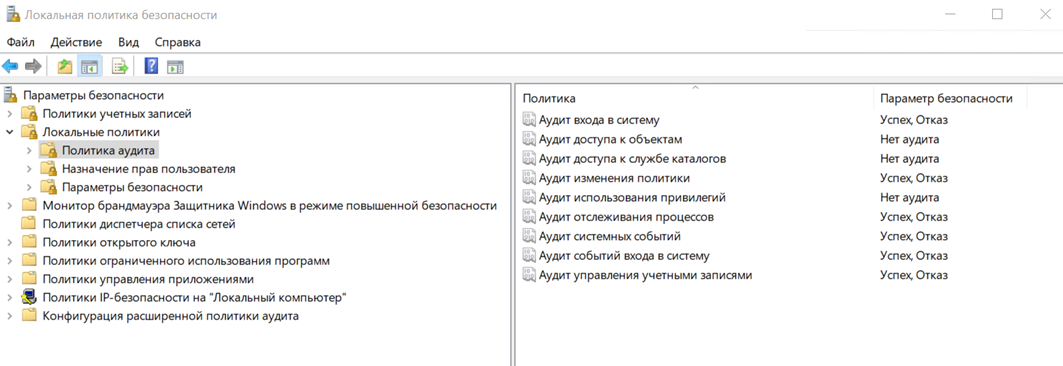

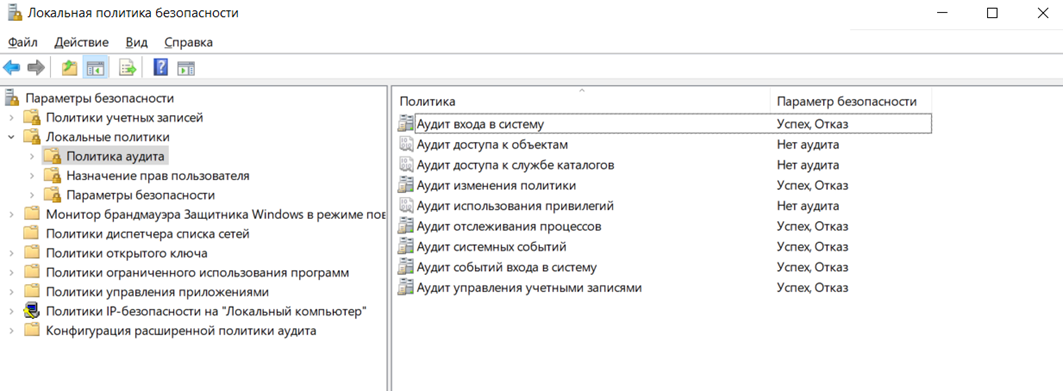

### Настройка политики аудита По умолчанию на устройствах Windows аудит событий не осуществляется. Рекомендуется настраивать политику аудита Windows, исходя из перечня событий аудита, которые нужны для работы «коробочных» правил корреляции KUMA (например, вход в систему, запуск процессов и т.д.). При необходимости перечень журналируемых событий аудита в дальнейшем можно расширить.Перечень событий аудита Windows, используемых в "коробочных" правилах корреляции: [https://support.kaspersky.ru/kuma/4.0/250594](https://support.kaspersky.ru/kuma/4.0/250594)

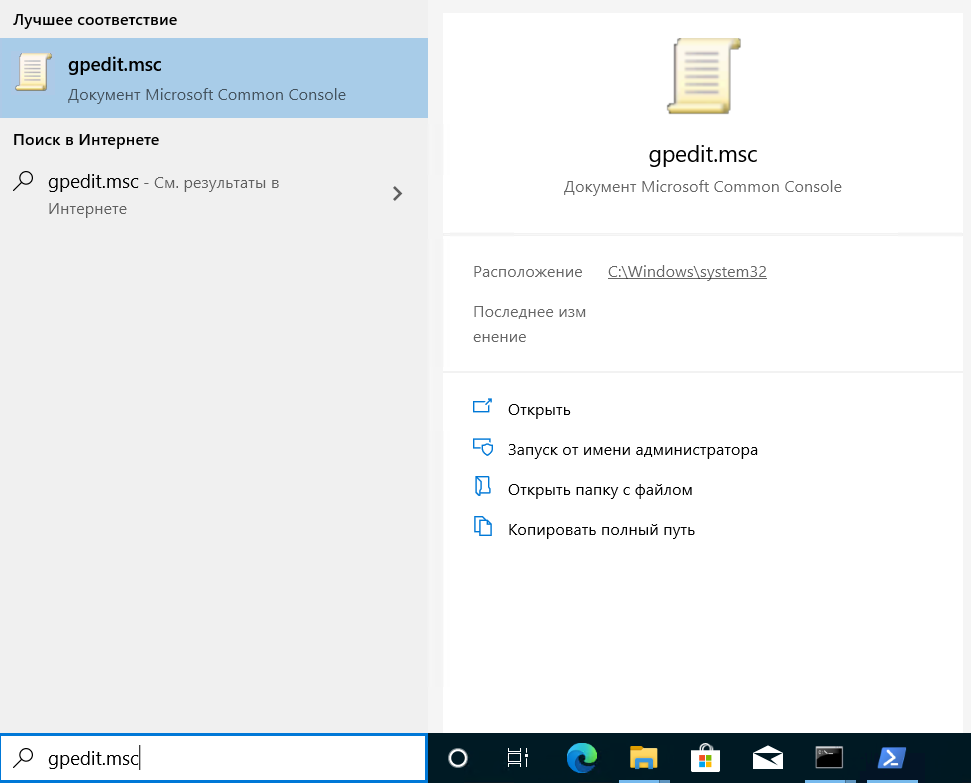

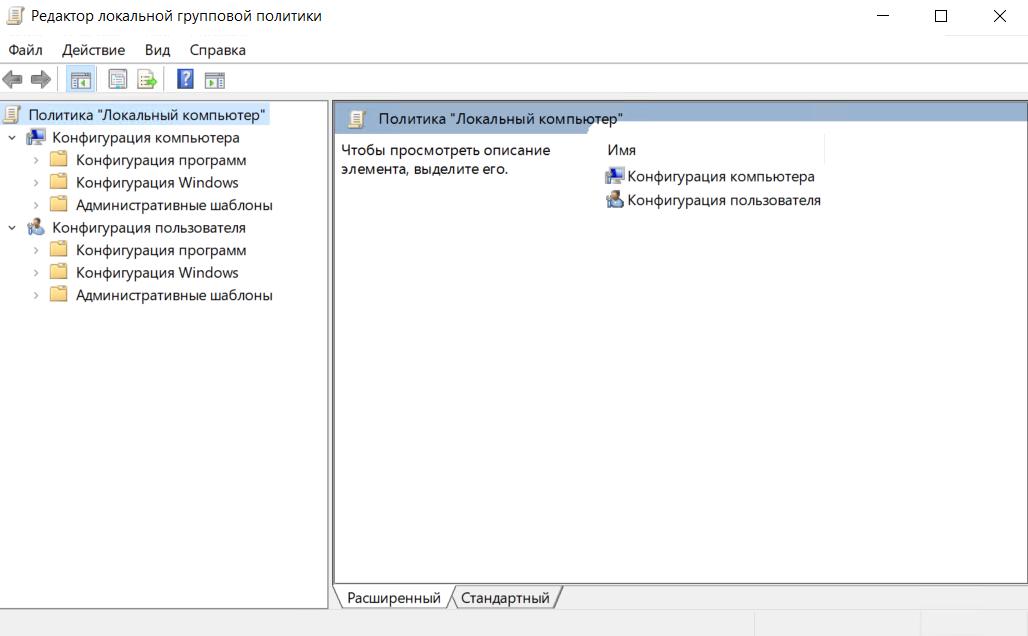

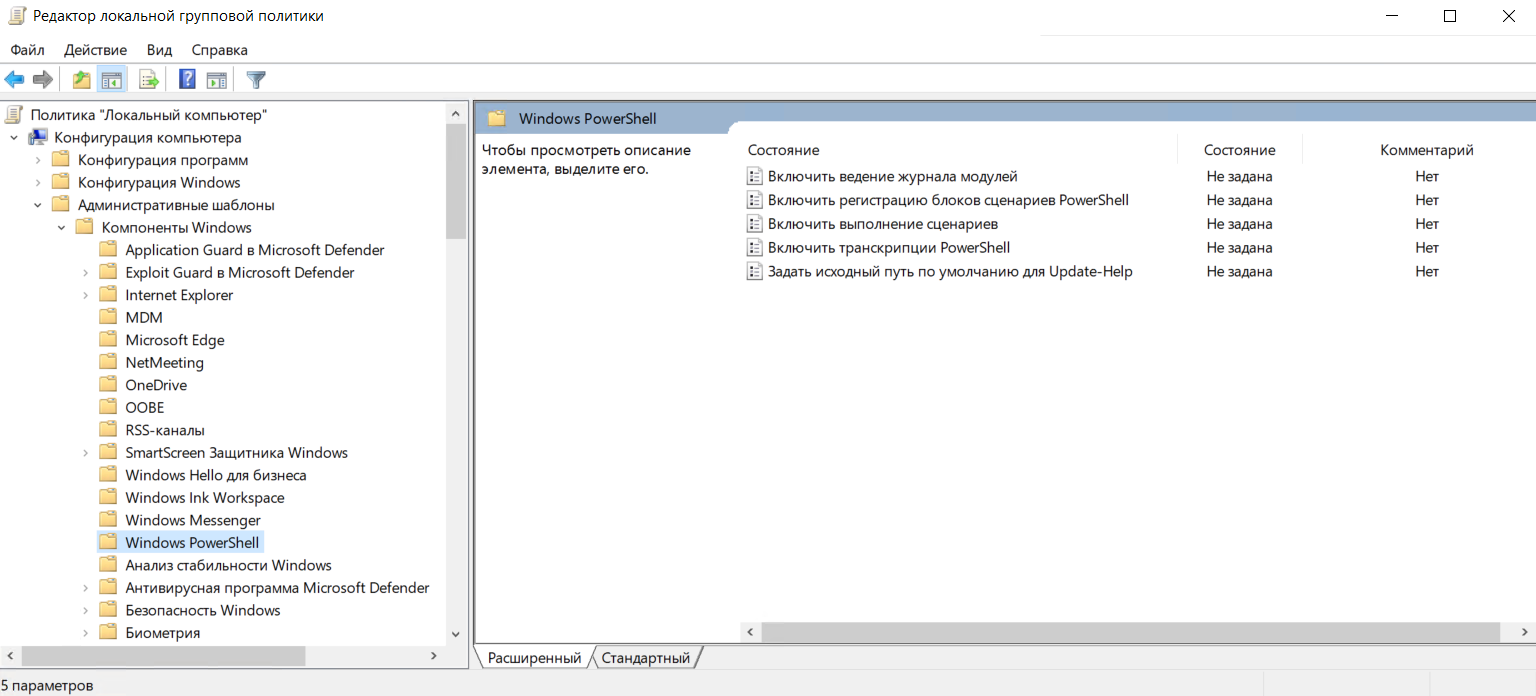

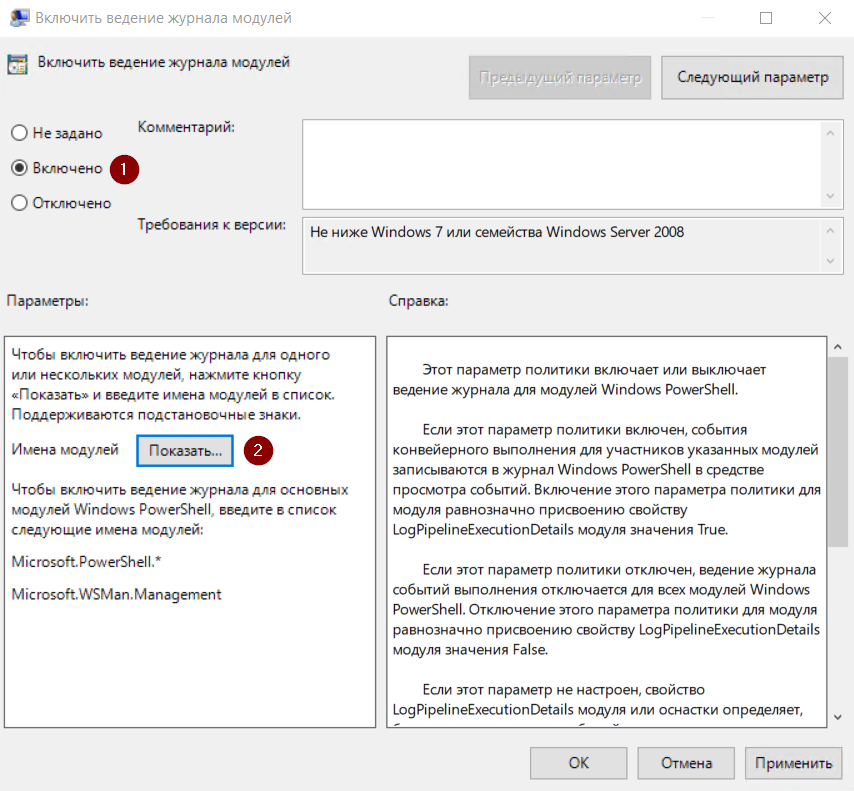

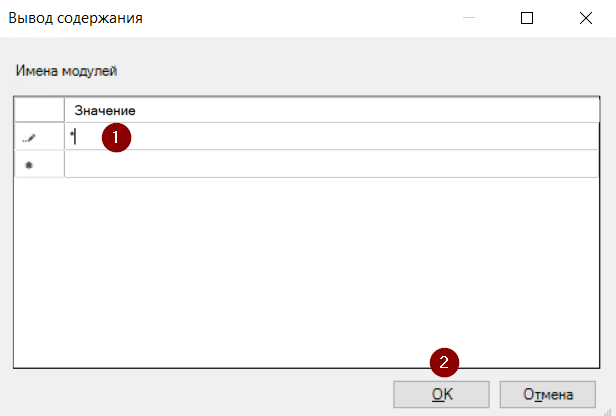

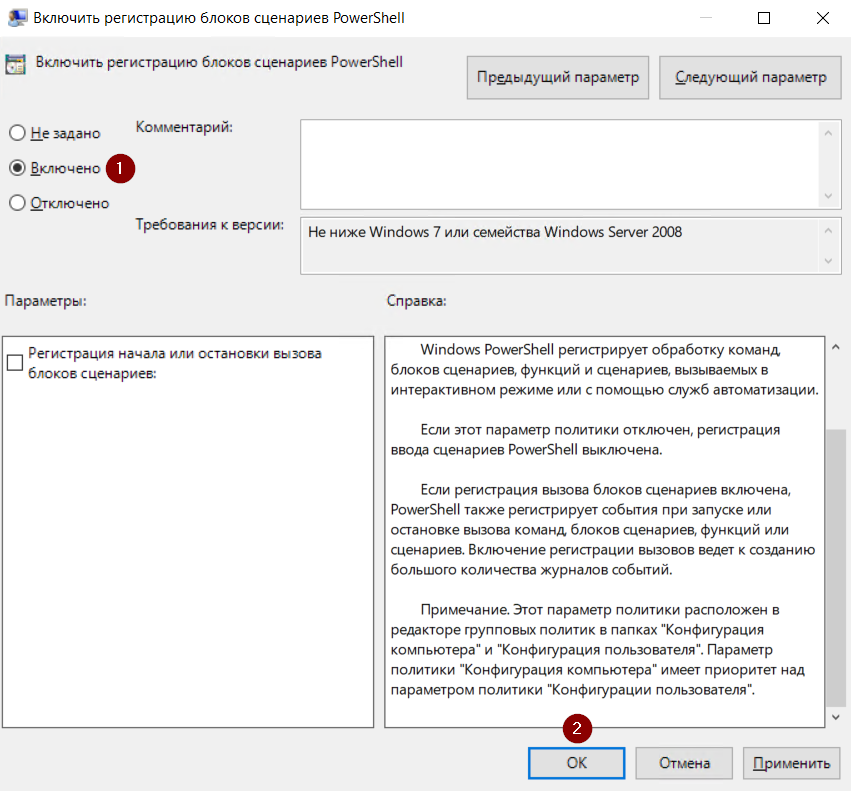

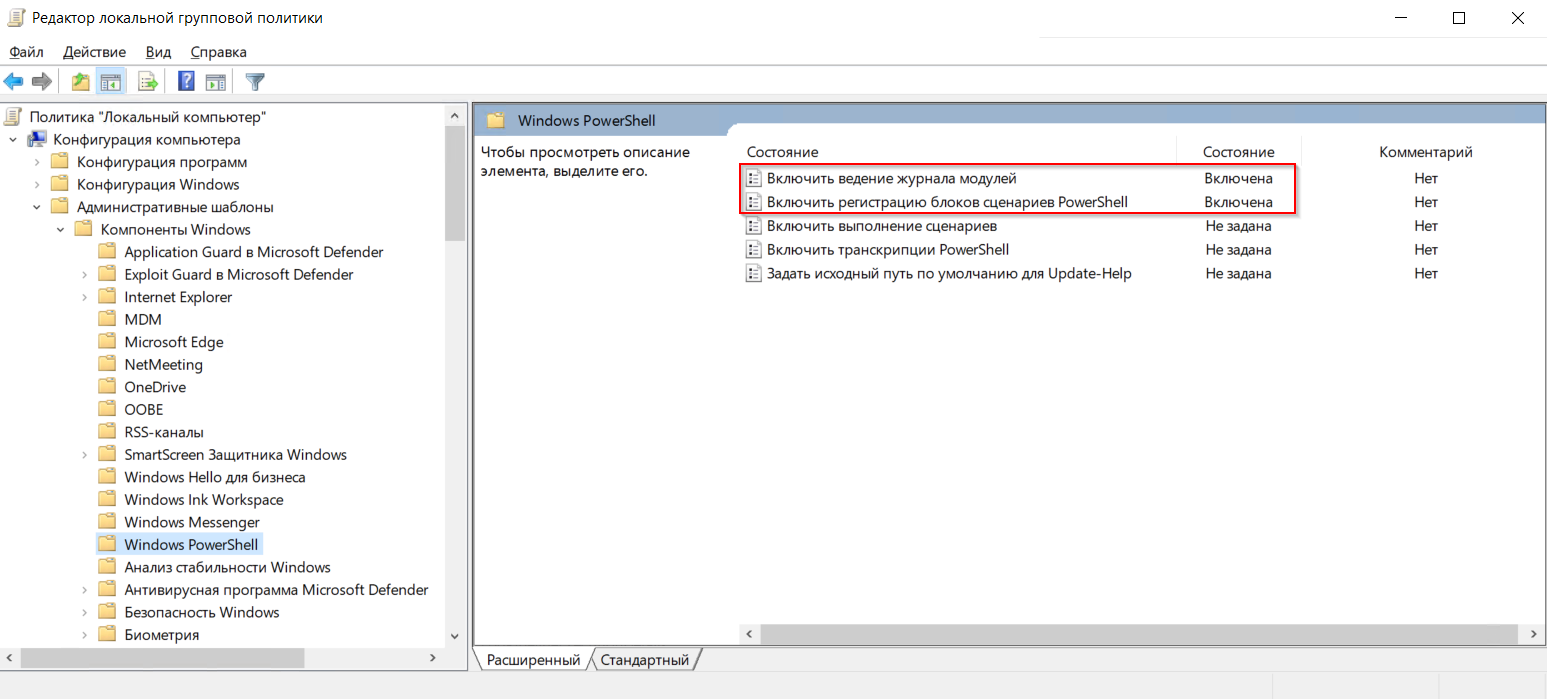

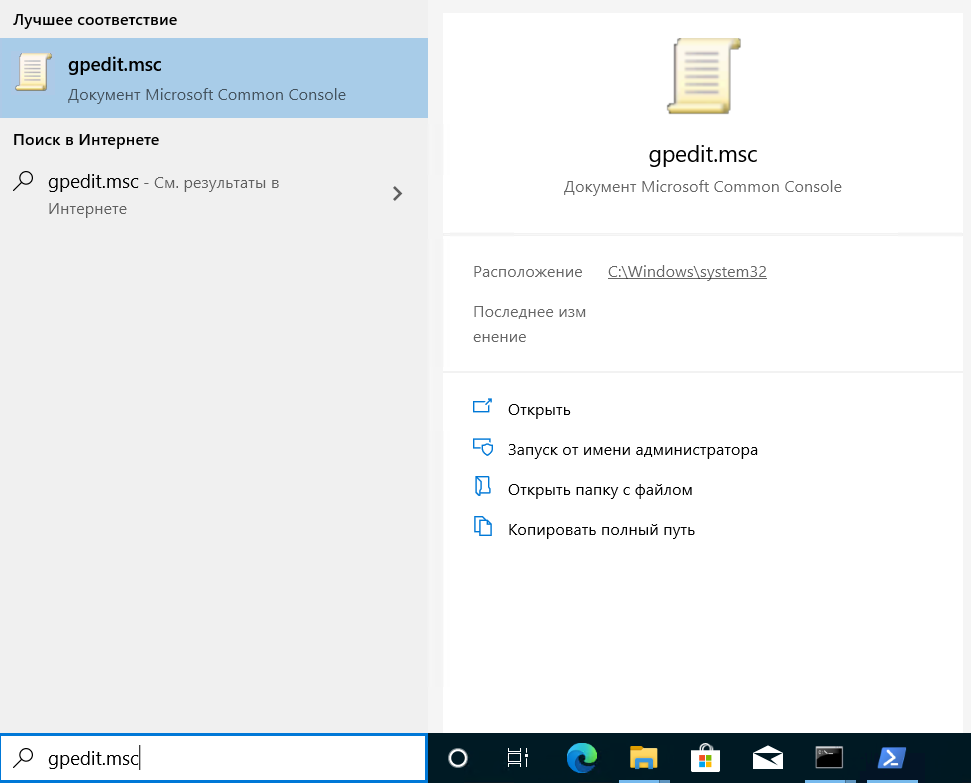

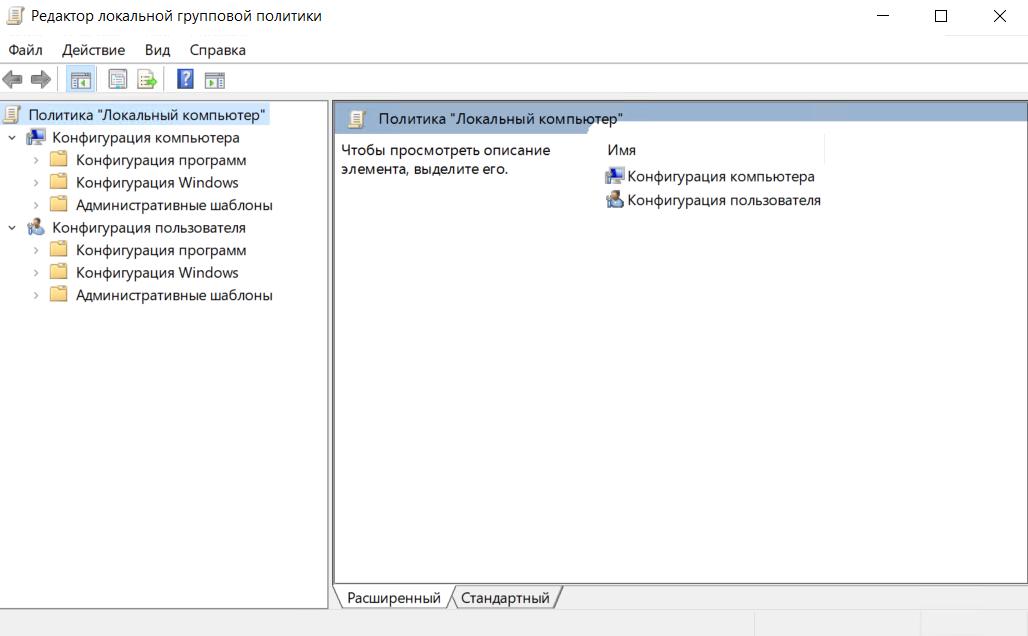

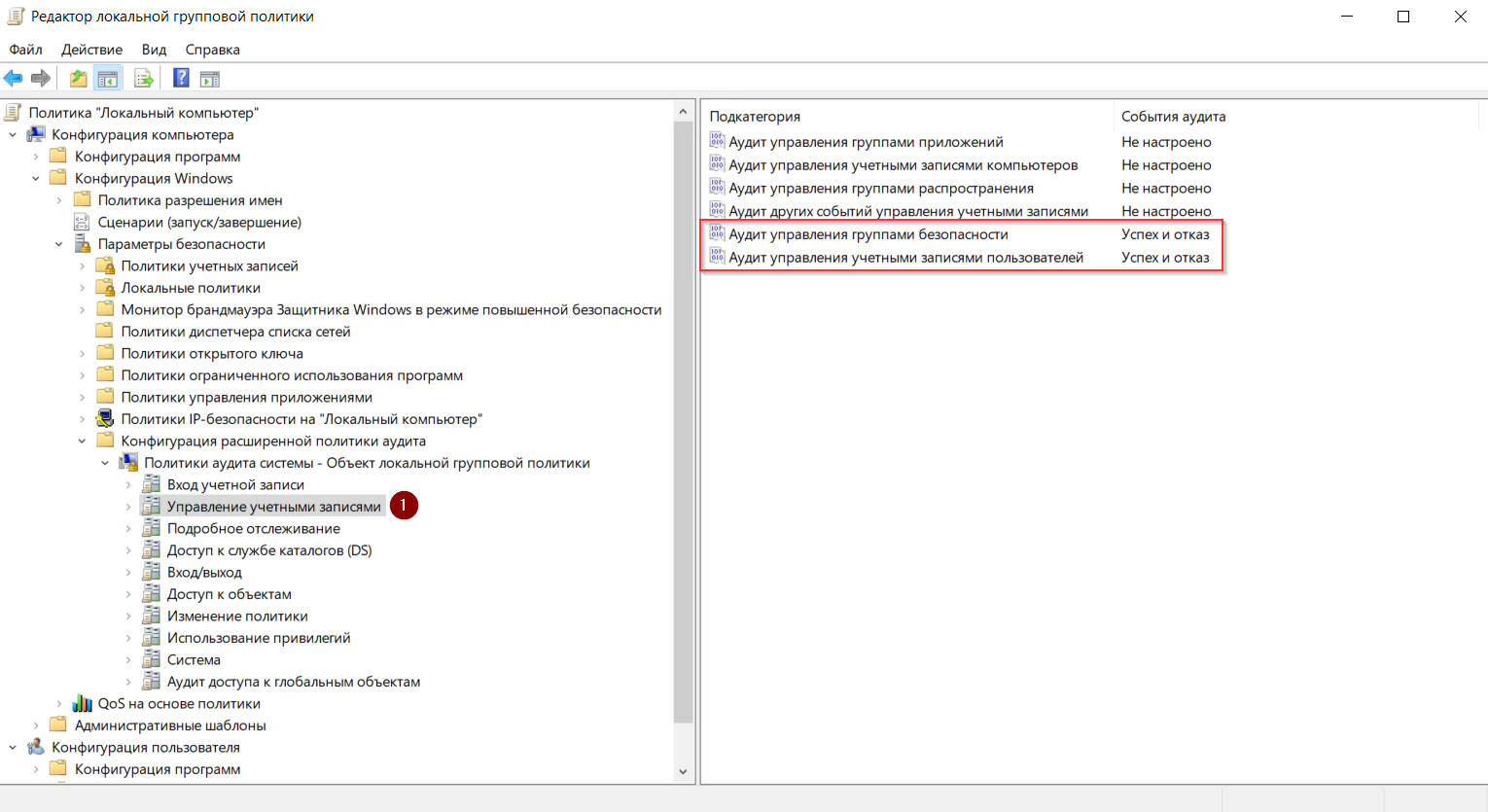

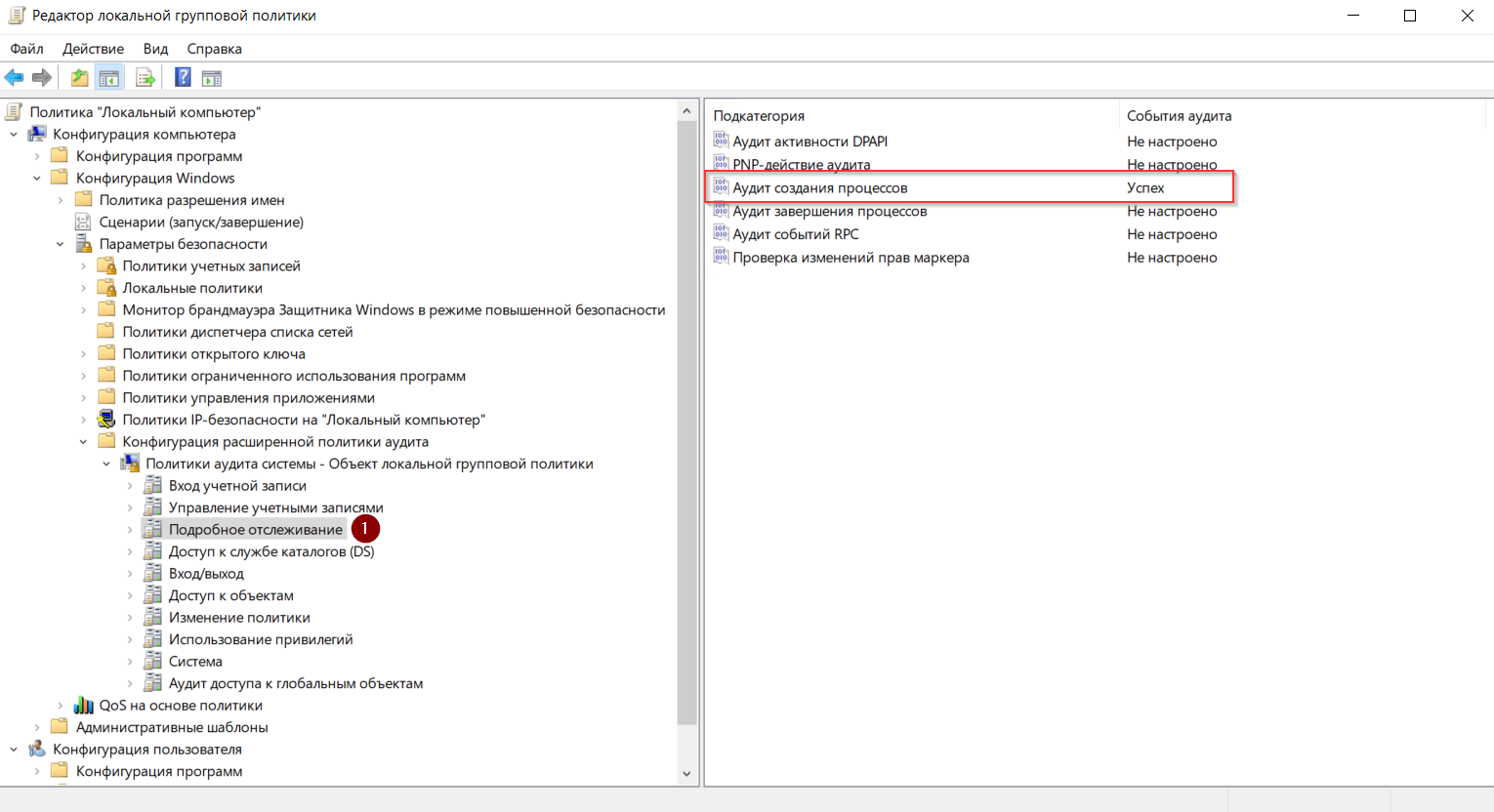

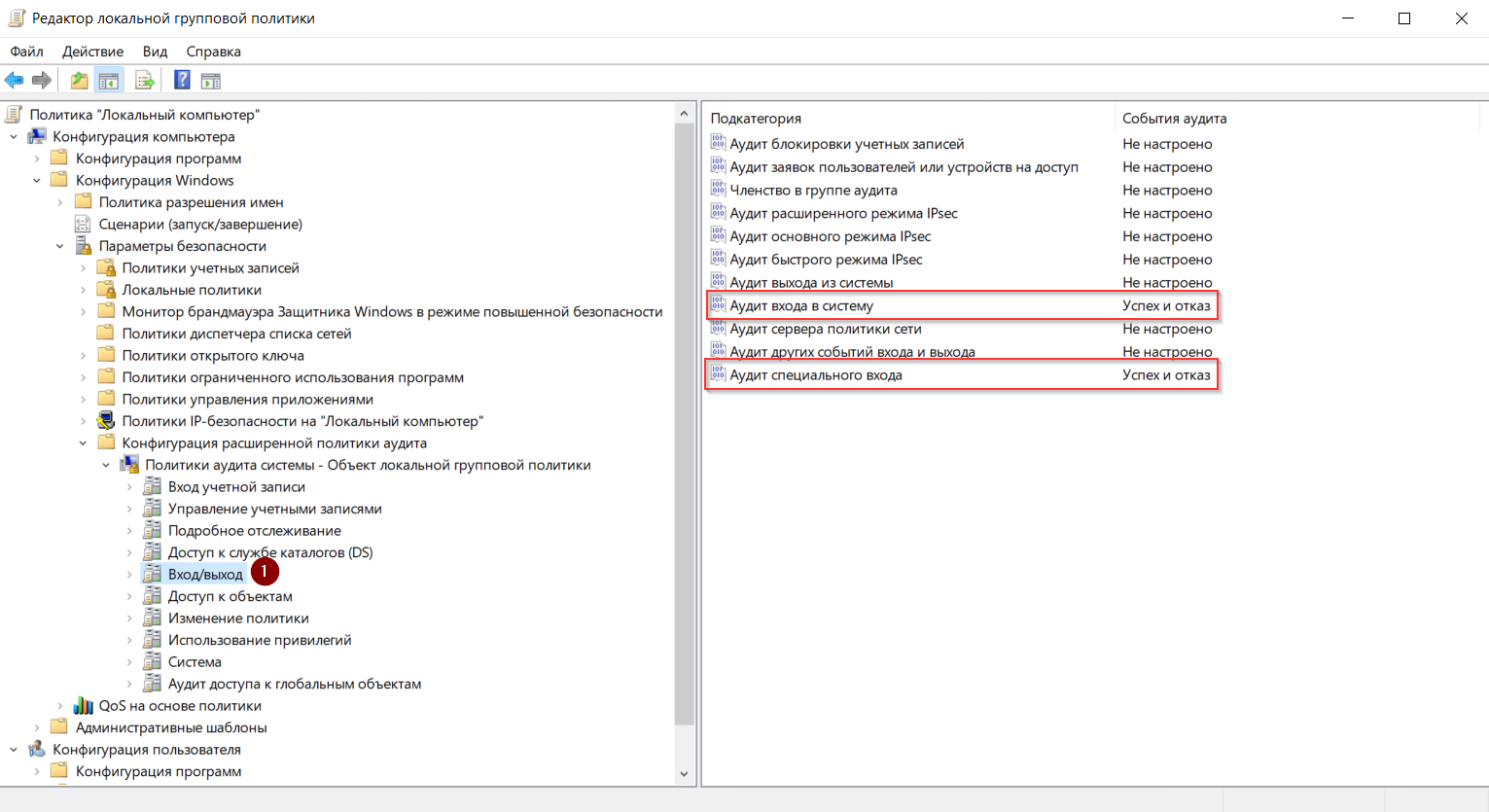

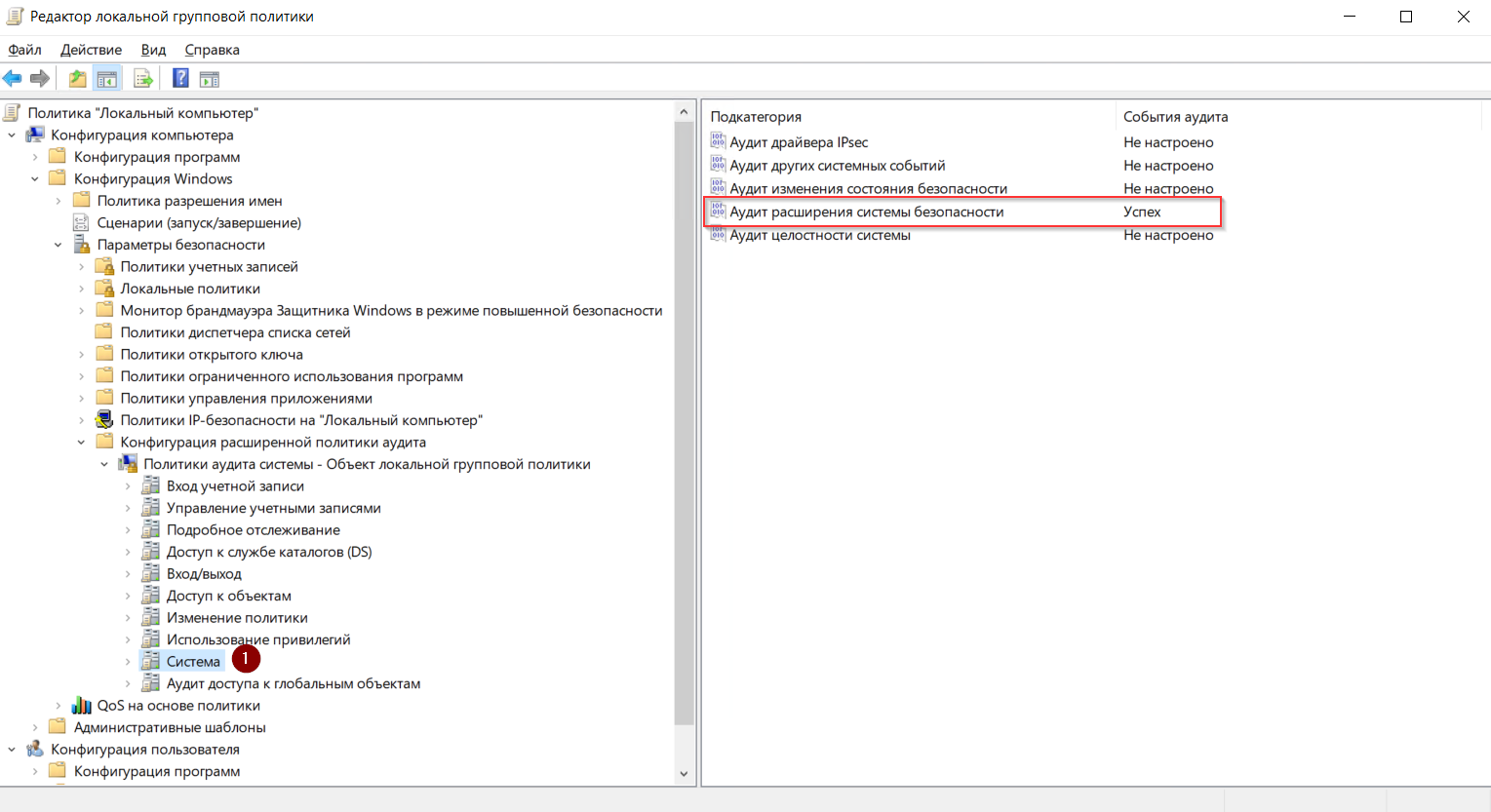

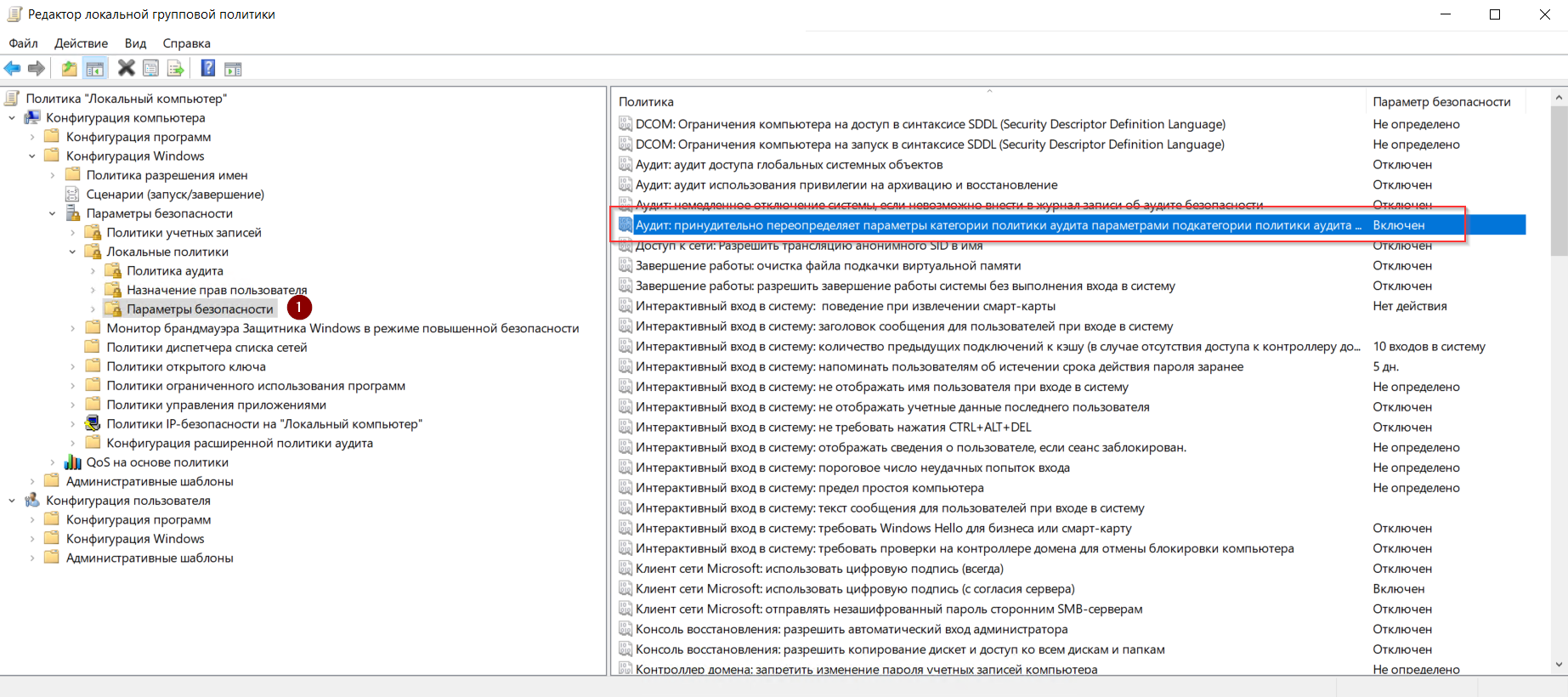

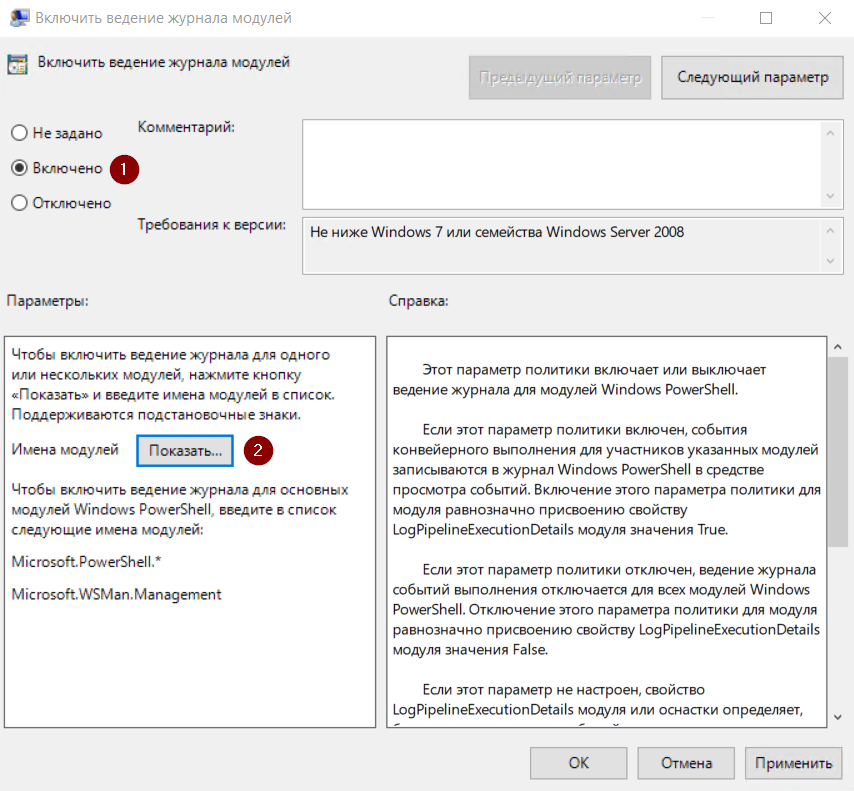

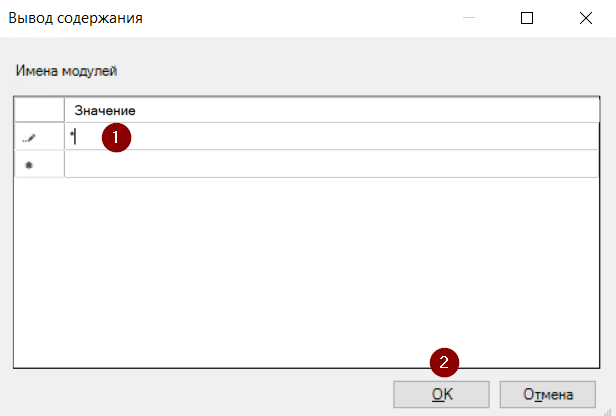

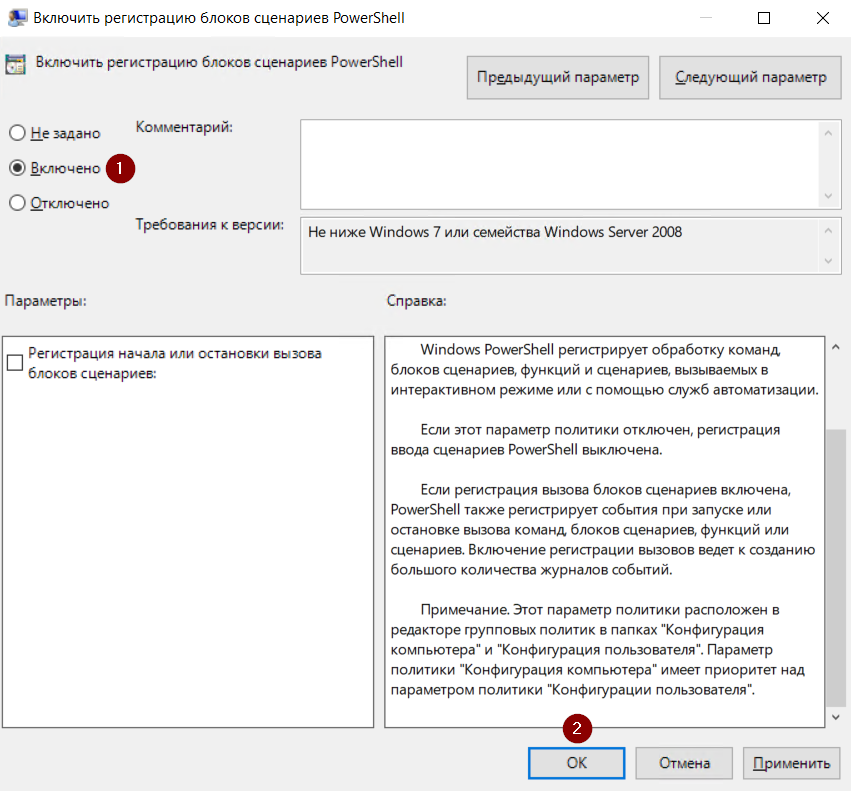

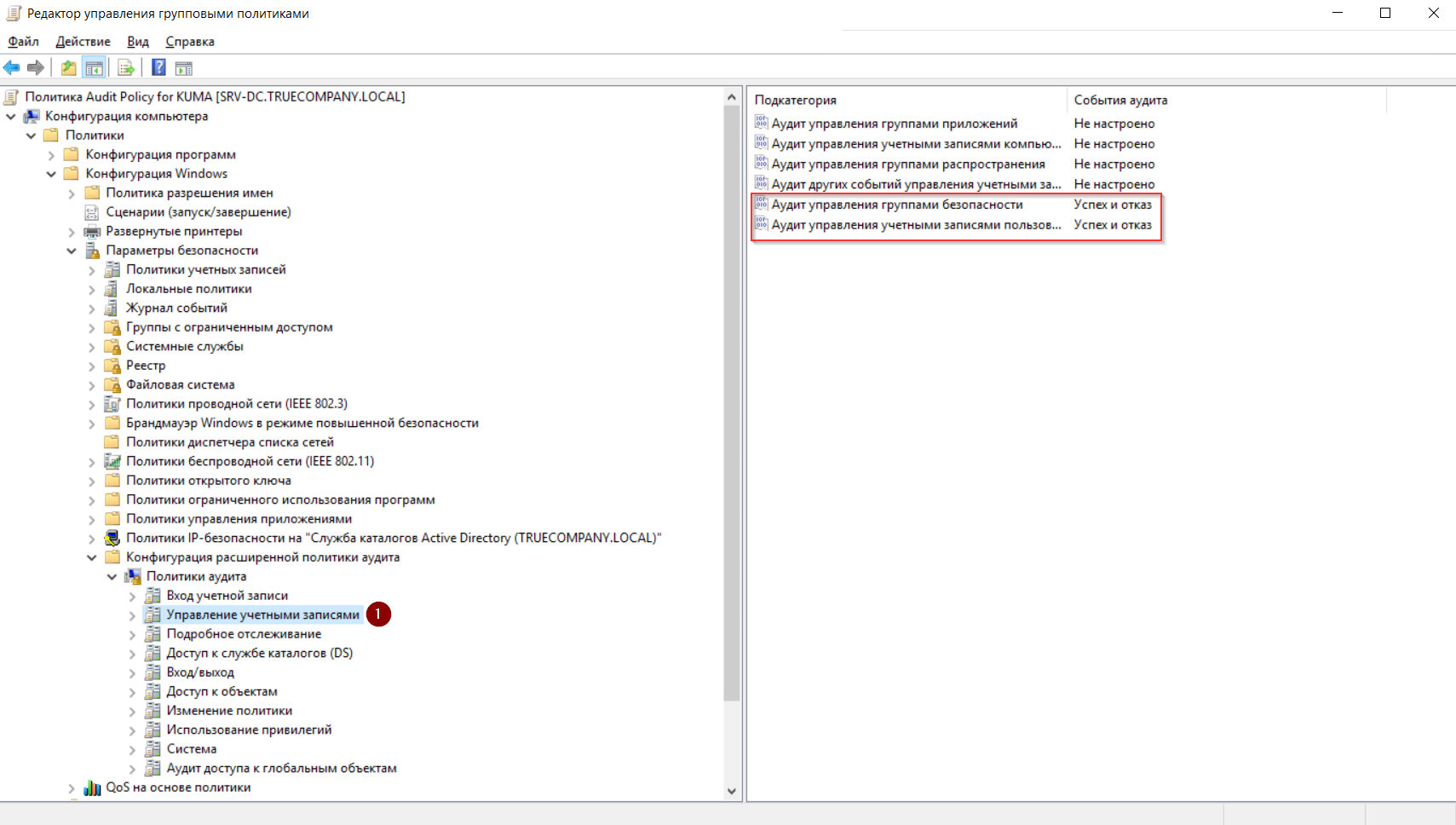

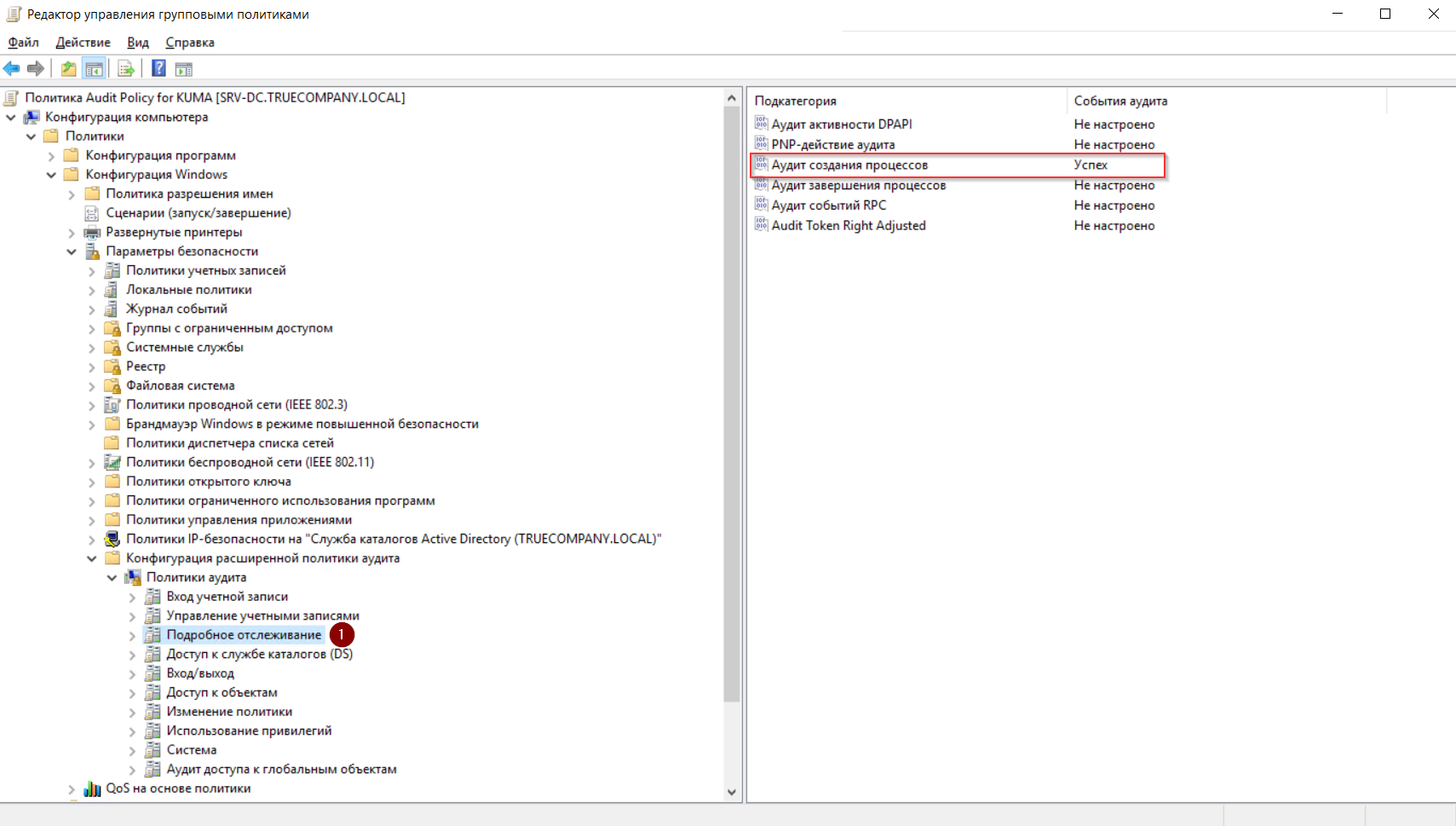

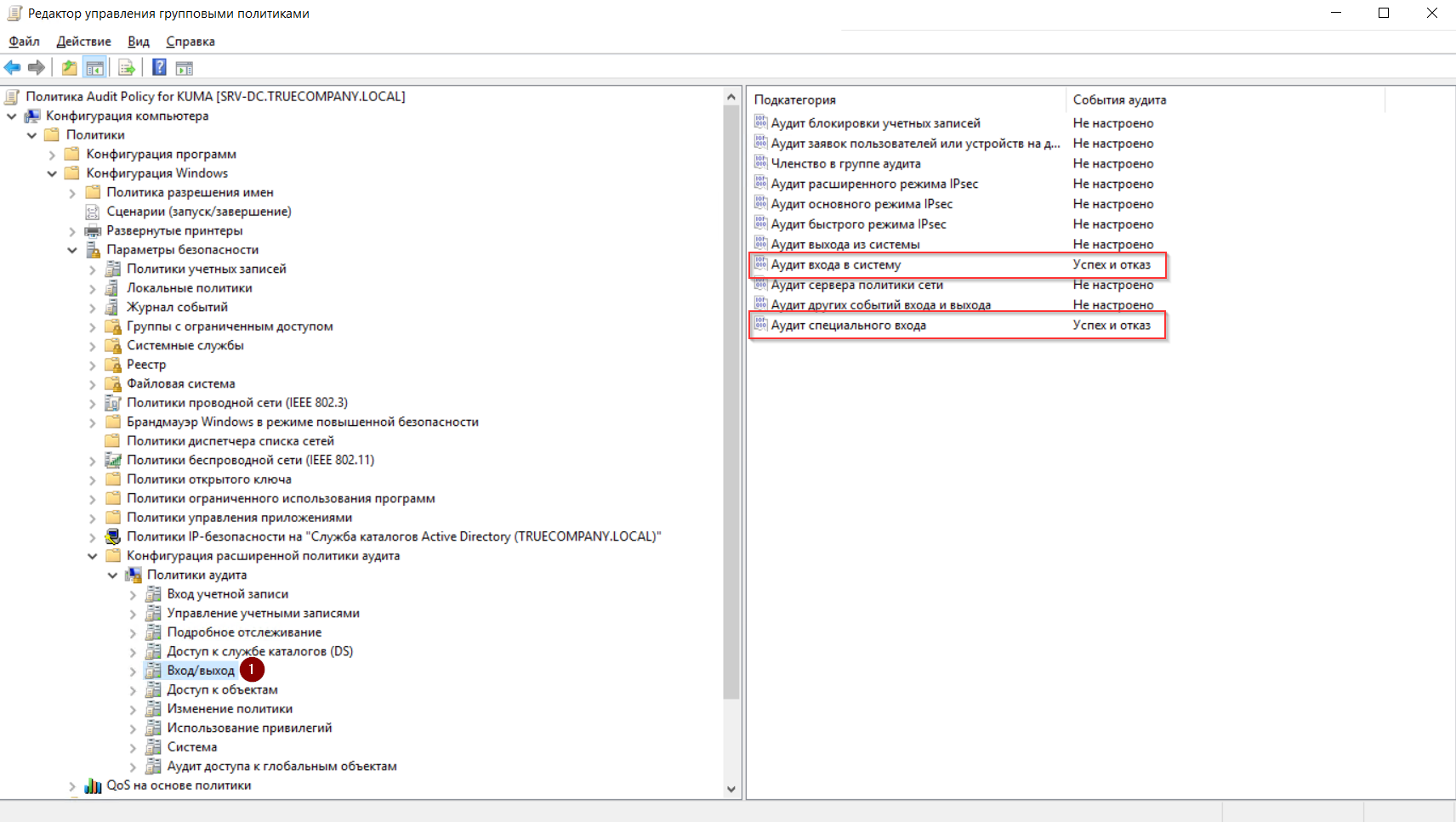

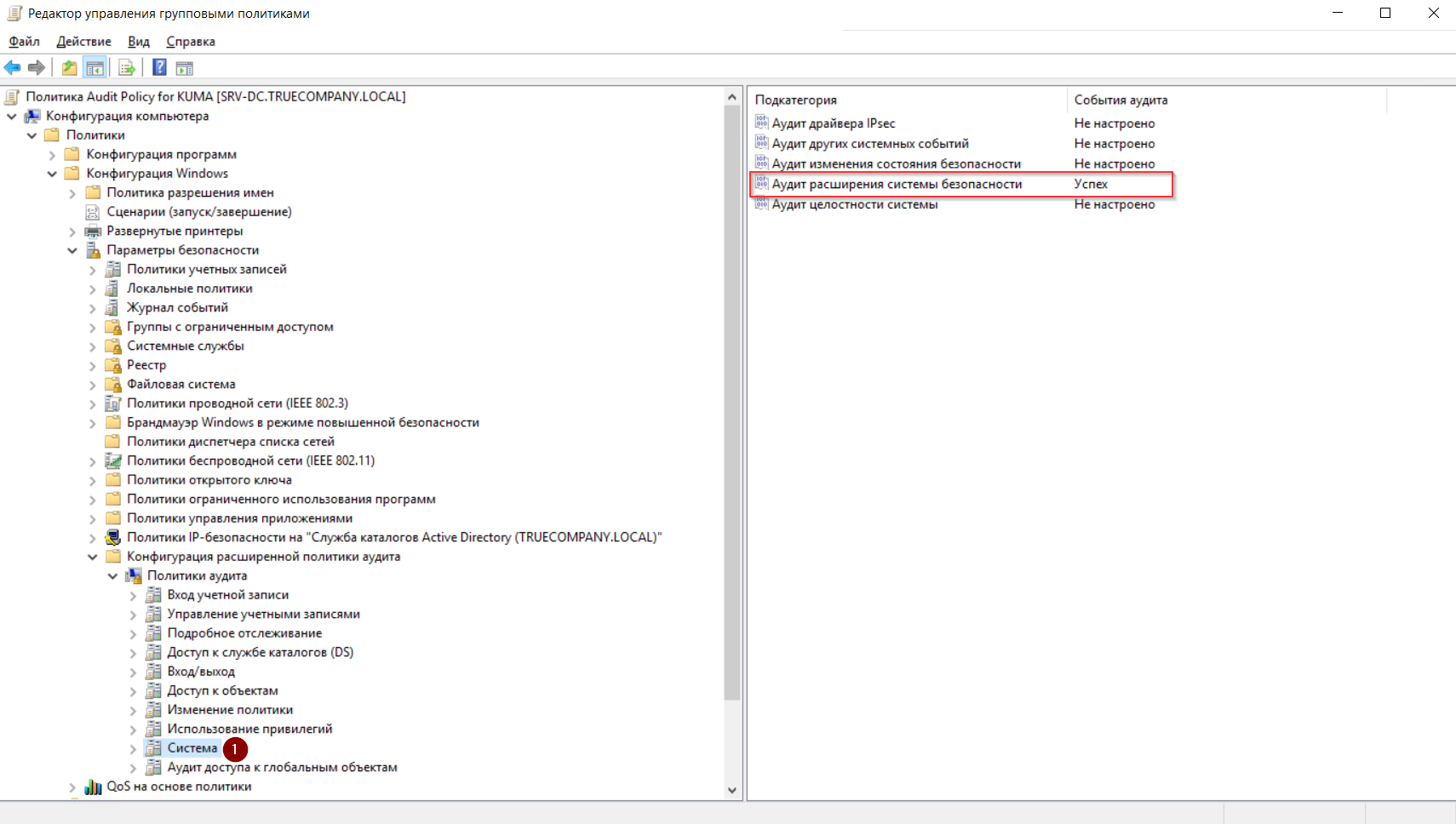

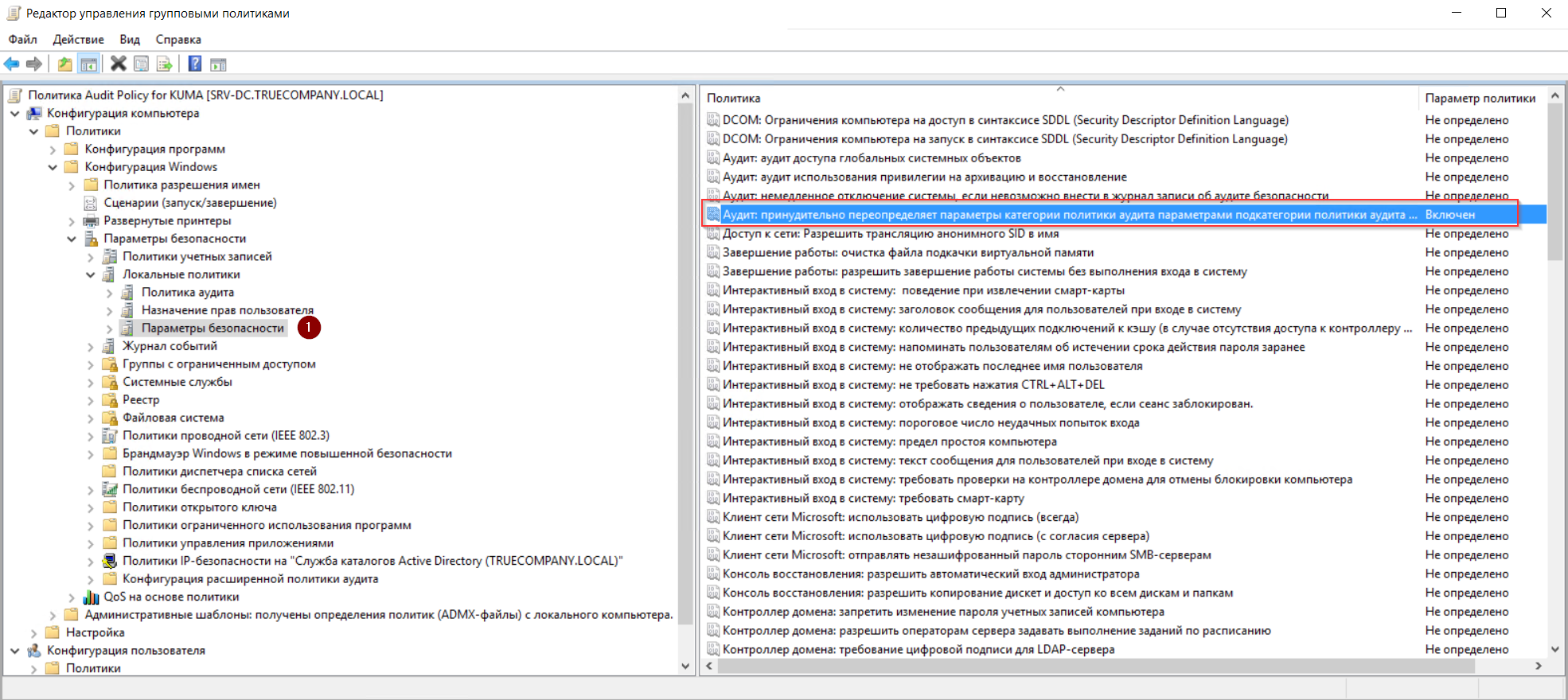

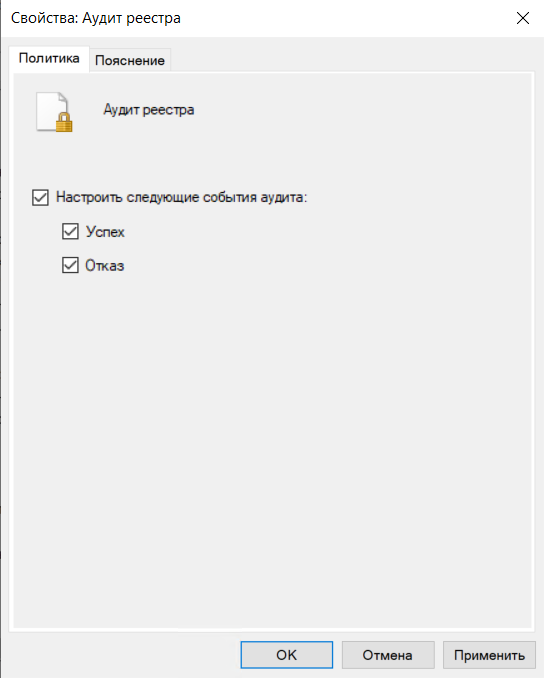

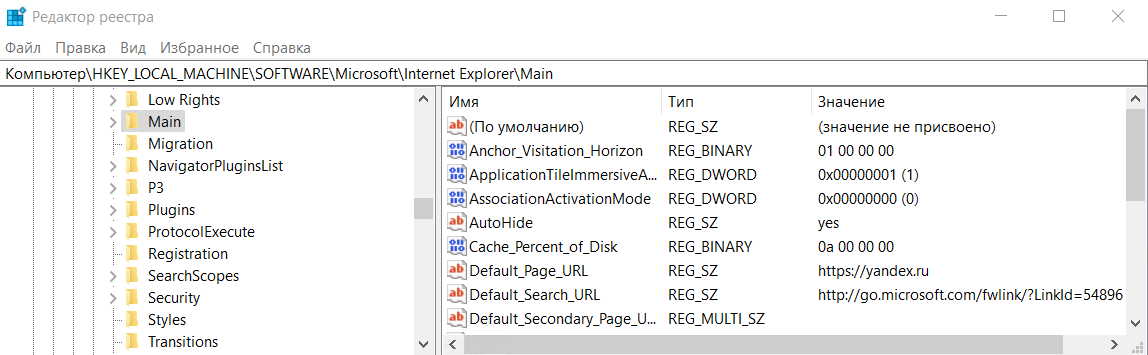

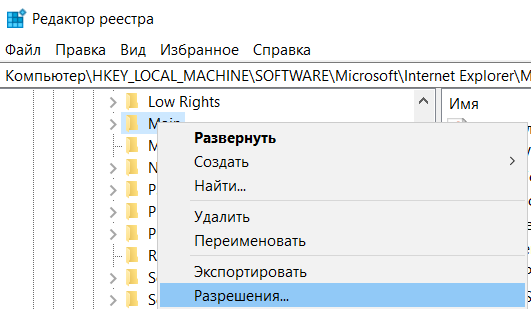

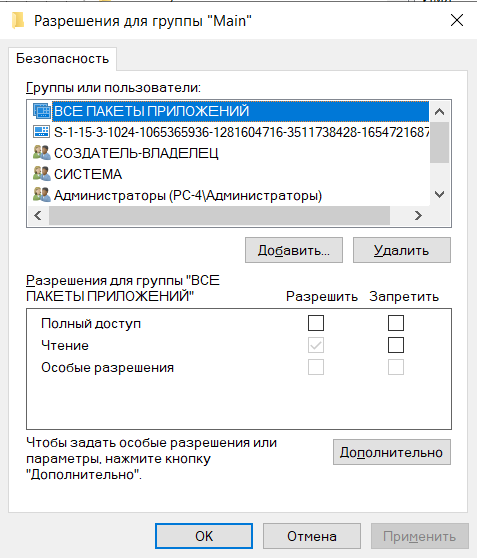

#### Настройка политики аудита на отдельной рабочей станции/сервере ##### Windows Event Log Powershell Чтобы настроить аудит событий, связанных с выполнением команд и скриптов в PowerShell на отдельной рабочей станции/сервере: - Запустите оснастку **Редактор локальной групповой политики**: нажмите кнопку **Win** → введите **gpedit.msc** и запустите **Редактор локальной групповой политики** от имени администратора. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image28.png) [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image29.png) - Перейдите в **Конфигурация компьютера** → **Административные шаблоны** → **Компоненты Windows** → **Windows PowerShell**. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image30.png) - Выберите **Включить ведение журнала модулей**. - В появившемся окне **Включить ведение журнала модулей**: - Укажите **Включено**. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image31.png) - В секции **Параметры** нажмите **Показать**. В окне **Вывод содержания** в качестве значения укажите «\*» и нажмите **ОК**. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image32.png) - В окне **Включить ведение журнала модулей** нажмите **ОК**. - Выберите **Включить регистрацию блоков сценариев PowerShell**. - В появившемся окне **Включить регистрацию блоков сценариев PowerShell** укажите **Включено** и нажмите **ОК**. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image33.png) - Убедитесь, что состояние параметров политики соответствует скриншоту ниже. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image34.png) ##### Windows Event Log Security Чтобы настроить аудит событий, связанных с входами пользователей, аутентификацией, доступом к ресурсам, изменениями учетных записей и т.д. на отдельной рабочей станции/сервере: - Запустите оснастку **Редактор локальной групповой политики**: нажмите кнопку **Win** → введите **gpedit.msc** и запустите **Редактор локальной групповой политики** от имени администратора. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image28.png) [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image29.png) - Перейдите в **Конфигурация компьютера** → **Конфигурация Windows** → **Параметры безопасности** → **Конфигурация расширенной политики аудита** → **Политики аудита системы** - **Объект локальной групповой политики**. - Настройте параметры аудита согласно скриншотам ниже. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/NYuimage.png) [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/351image.png) [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/Cpkimage.png) [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/6URimage.png)При использовании **Расширенной политики аудита** необходимо включить параметр **"Аудит: принудительное переопределение параметров категории политики аудита параметрами подкатегории политики аудита (Windows Visa или более поздние версии)** в целях переопределения параметров, указанных в **Политике аудита**.

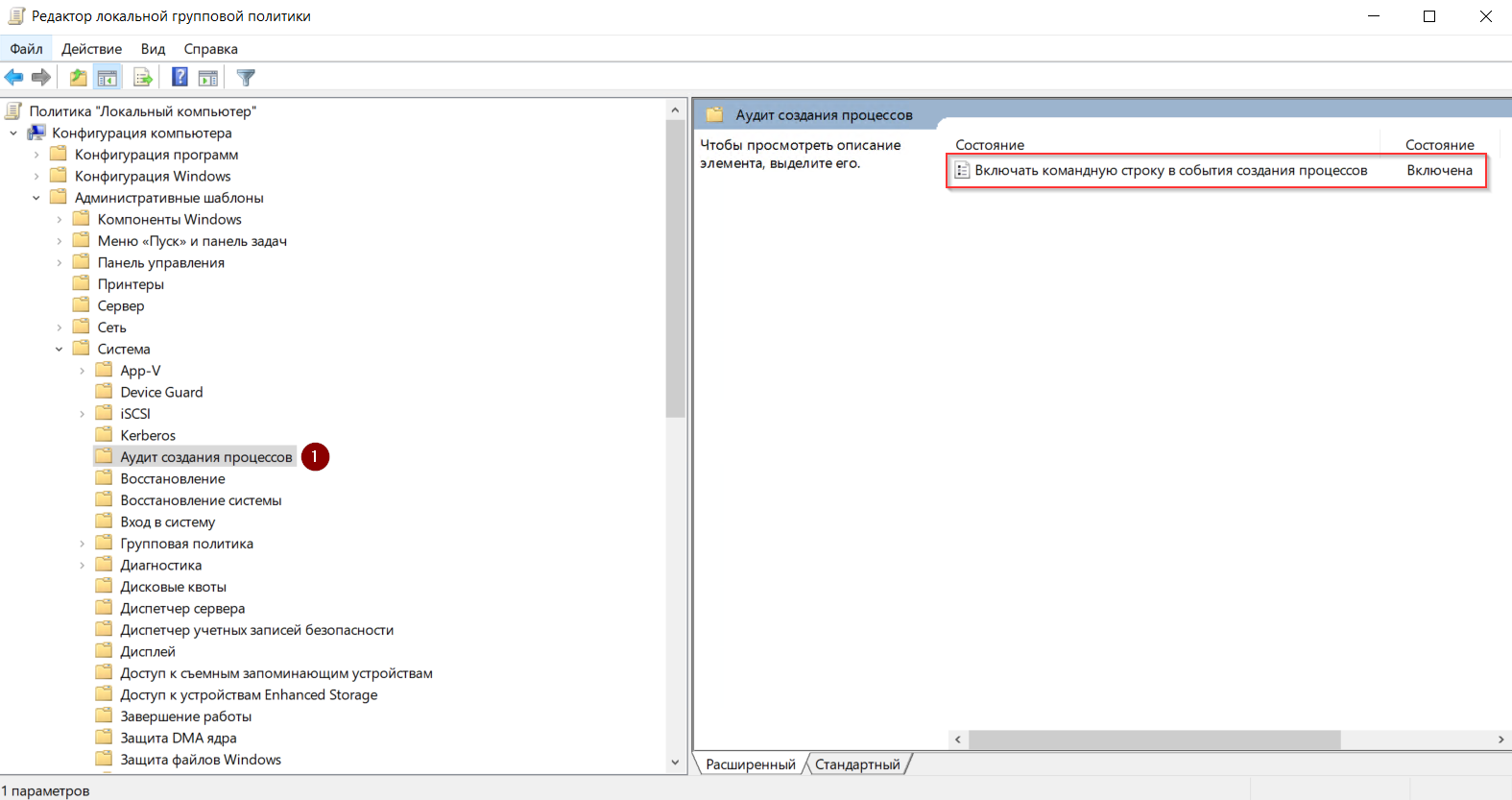

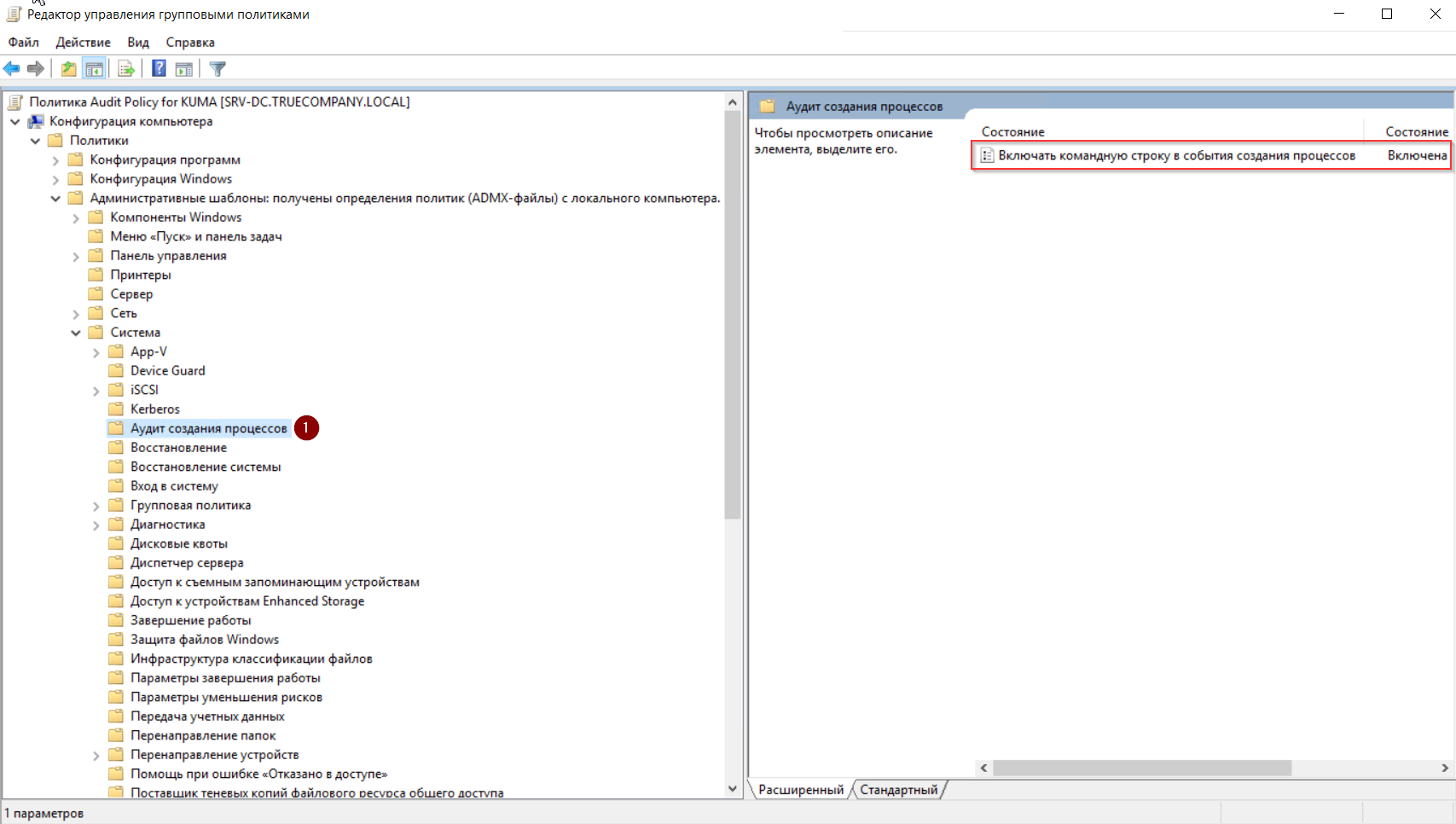

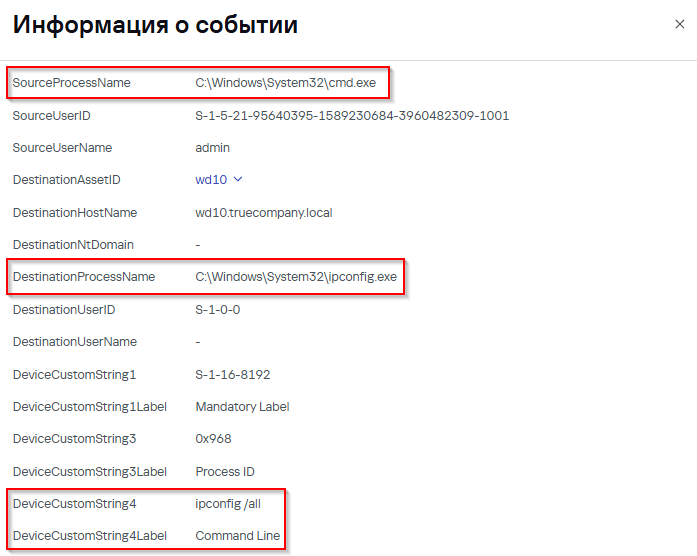

[](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/BeKimage.png) Дополнительно необходимо включить журналирование команд, выполняемых в командной строке (cmd): - Запустите оснастку **Редактор локальной групповой политики**: нажмите кнопку **Win** → введите **gpedit.msc** и запустите **Редактор локальной групповой политики** от имени администратора. - Перейдите в **Конфигурация компьютера** → **Административные шаблоны** → **Система** → **Аудит создания процессов**. - Активируйте параметр политики **Включать командную строку в события создания процессов**. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/Zbzimage.png) [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image37.png)В данном статье не рассматривается настройка аудита событий доступа к объектам (ветки реестра, папки и файлы и т.д.) и событий доступа к службе каталогов.

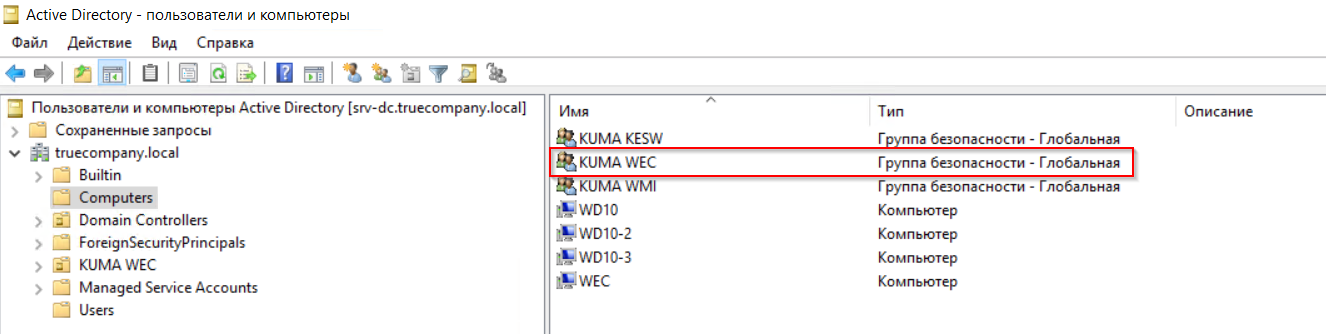

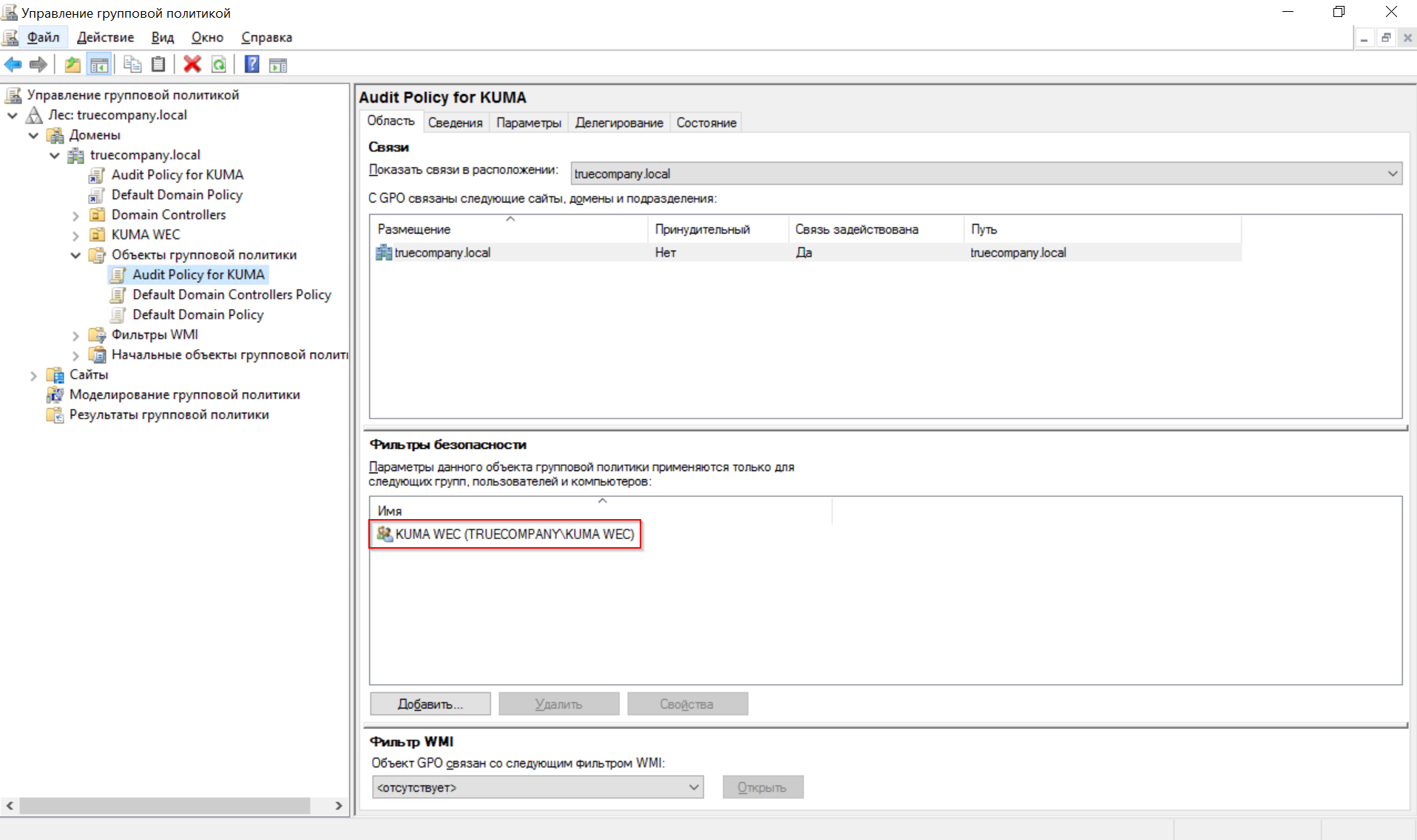

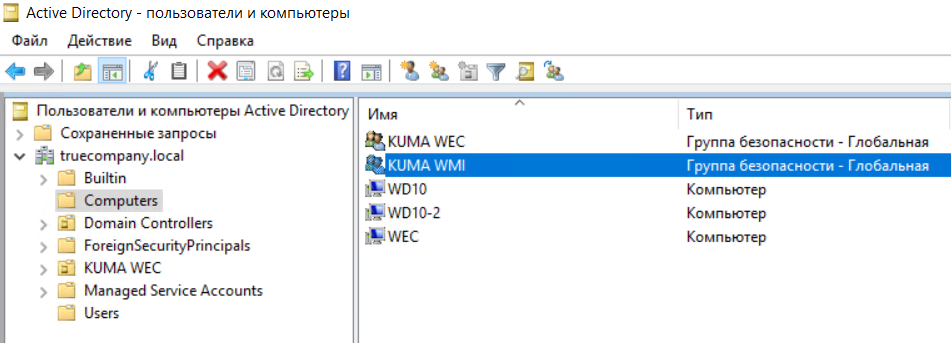

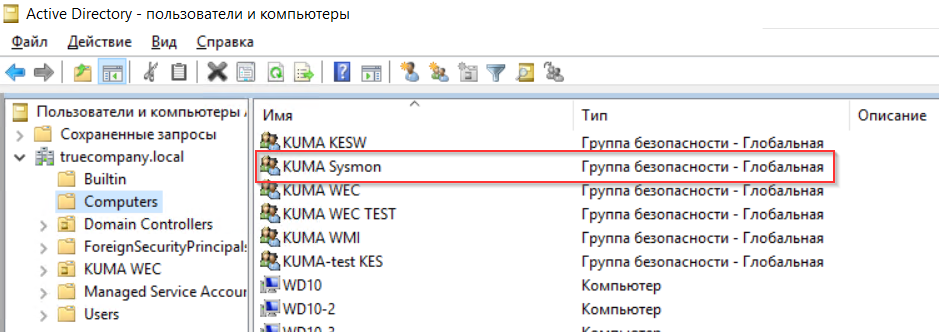

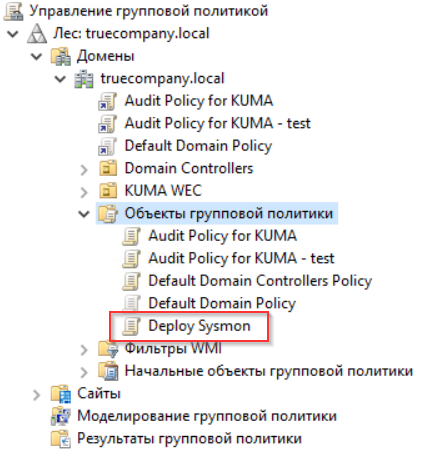

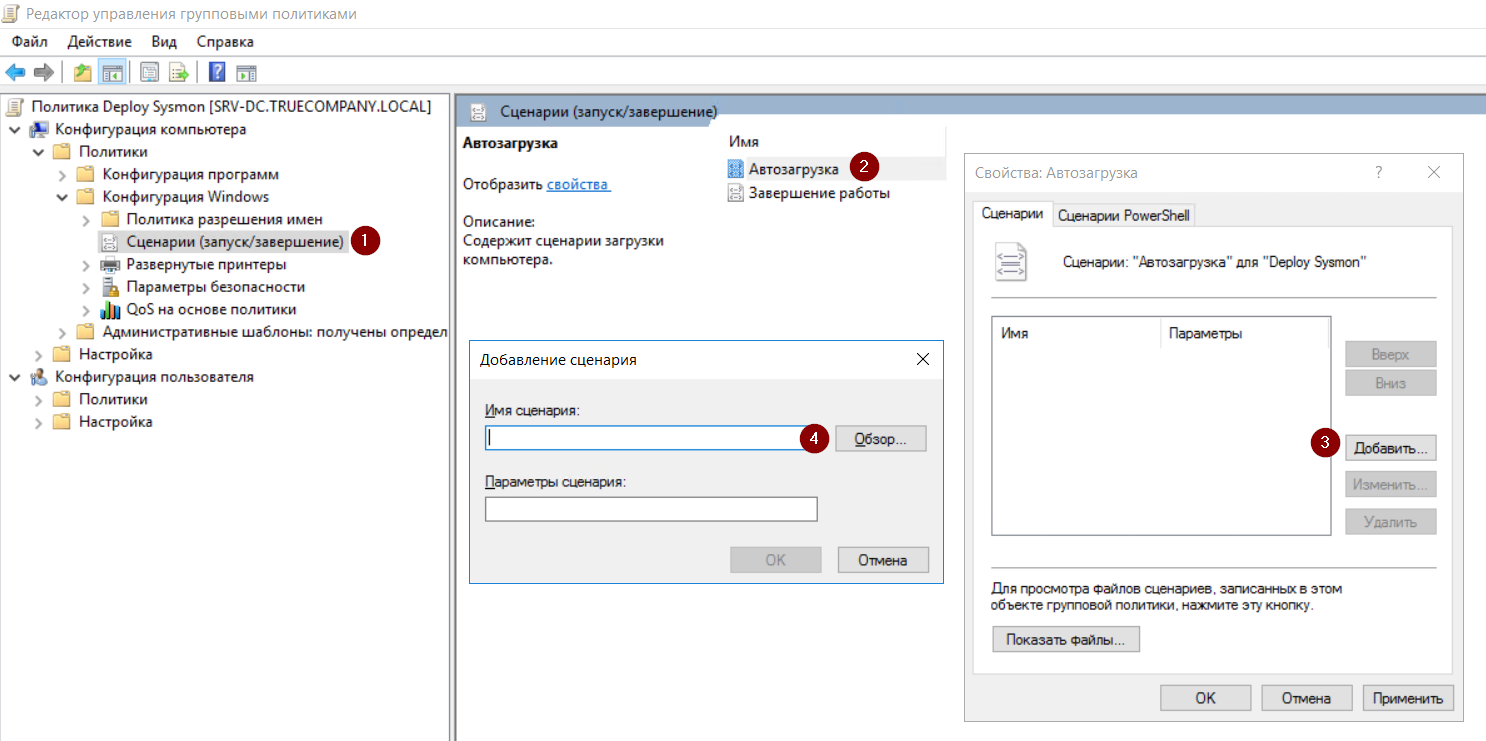

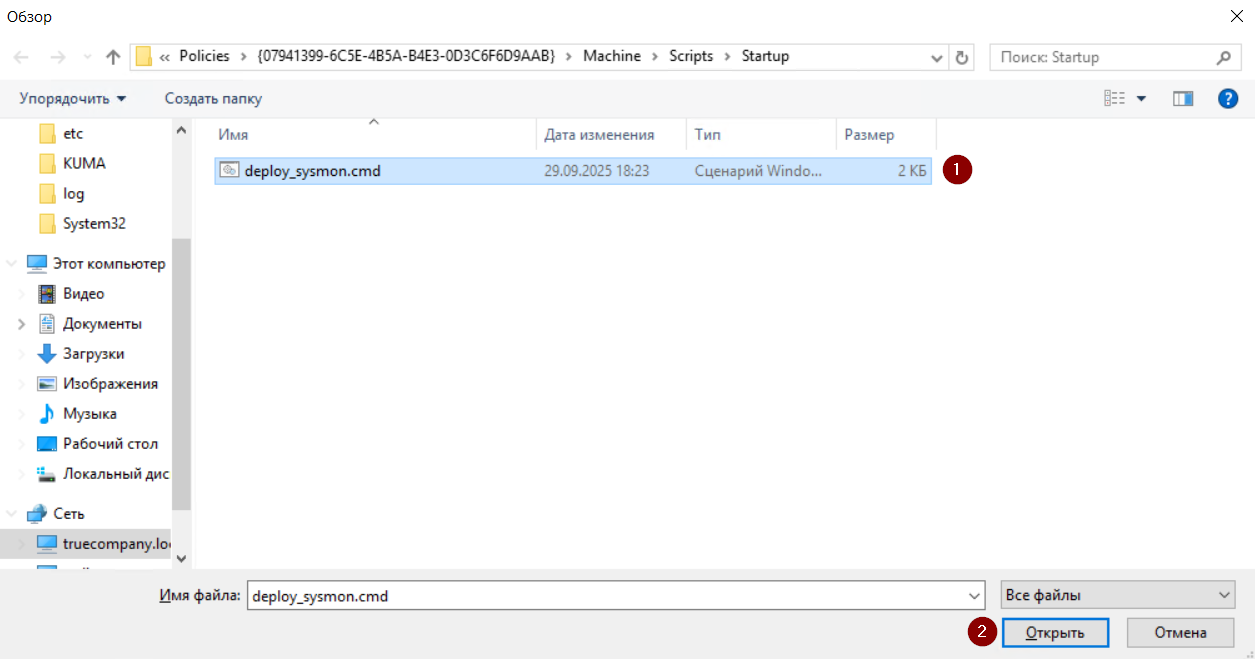

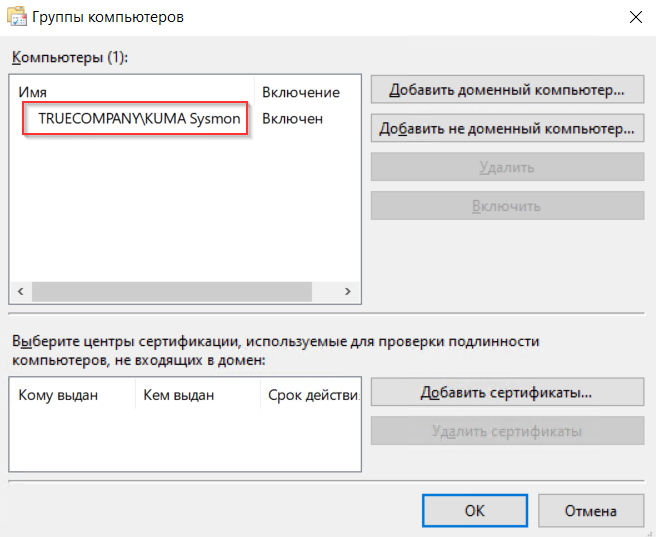

##### Windows Event Log System Дополнительные настройки для журнала System не требуются. ##### Windows Event Log Defender Дополнительные настройки для журнала Microsoft-Windows-Windows Defender/Operational не требуются. #### Настройка политики аудита для группы рабочих станций/серверов средствами GPO При наличии опыта администрирования Windows инфраструктуры вы можете использовать наиболее привычный для Вас способ настройки. Ниже описан один из вариантов настройки. Чтобы настроить политику аудита для группы рабочих станций/серверов средствами GPO: - Создайте группу компьютеров средствами **Active Directory – пользователи и компьютеры**, задайте имя группе, например, **KUMA WEC**. Добавьте в данную группу рабочие станции/серверы, с которых предполагается сбор событий. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image38.png)Если предполагается сбор событий с контроллеров домена, в таком случае, контроллеры домена **можно не добавлять в созданную группу компьютеров**, добавив отдельно в **Фильтр безопасности** при настройке GPO

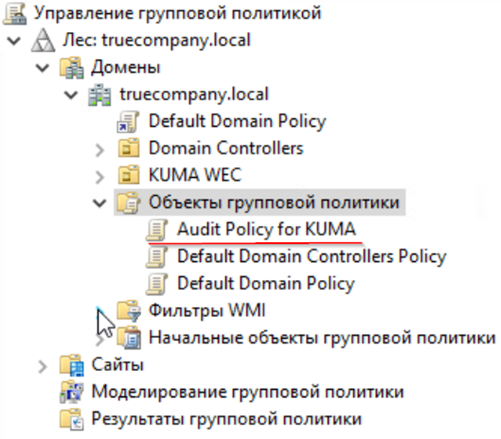

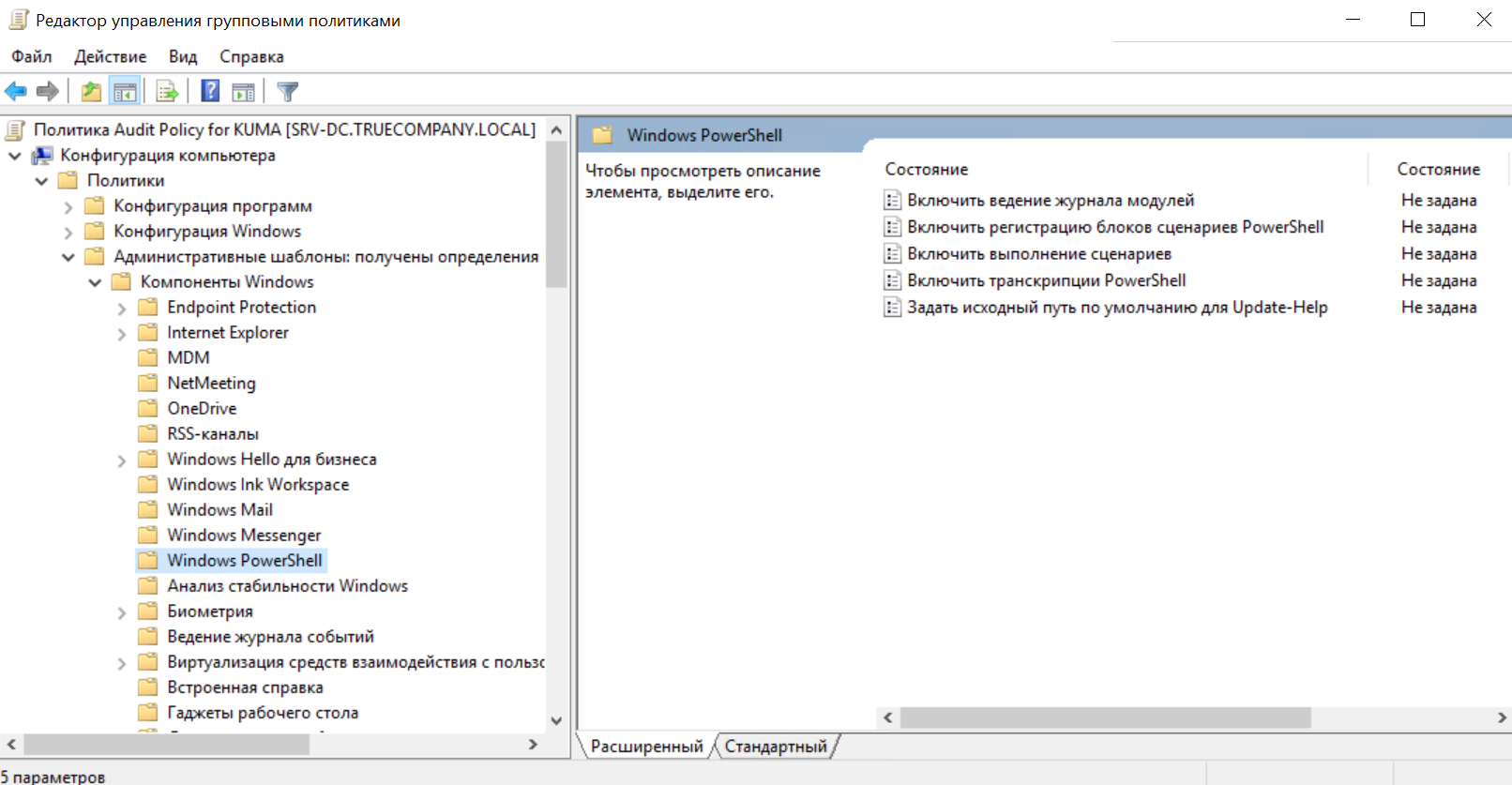

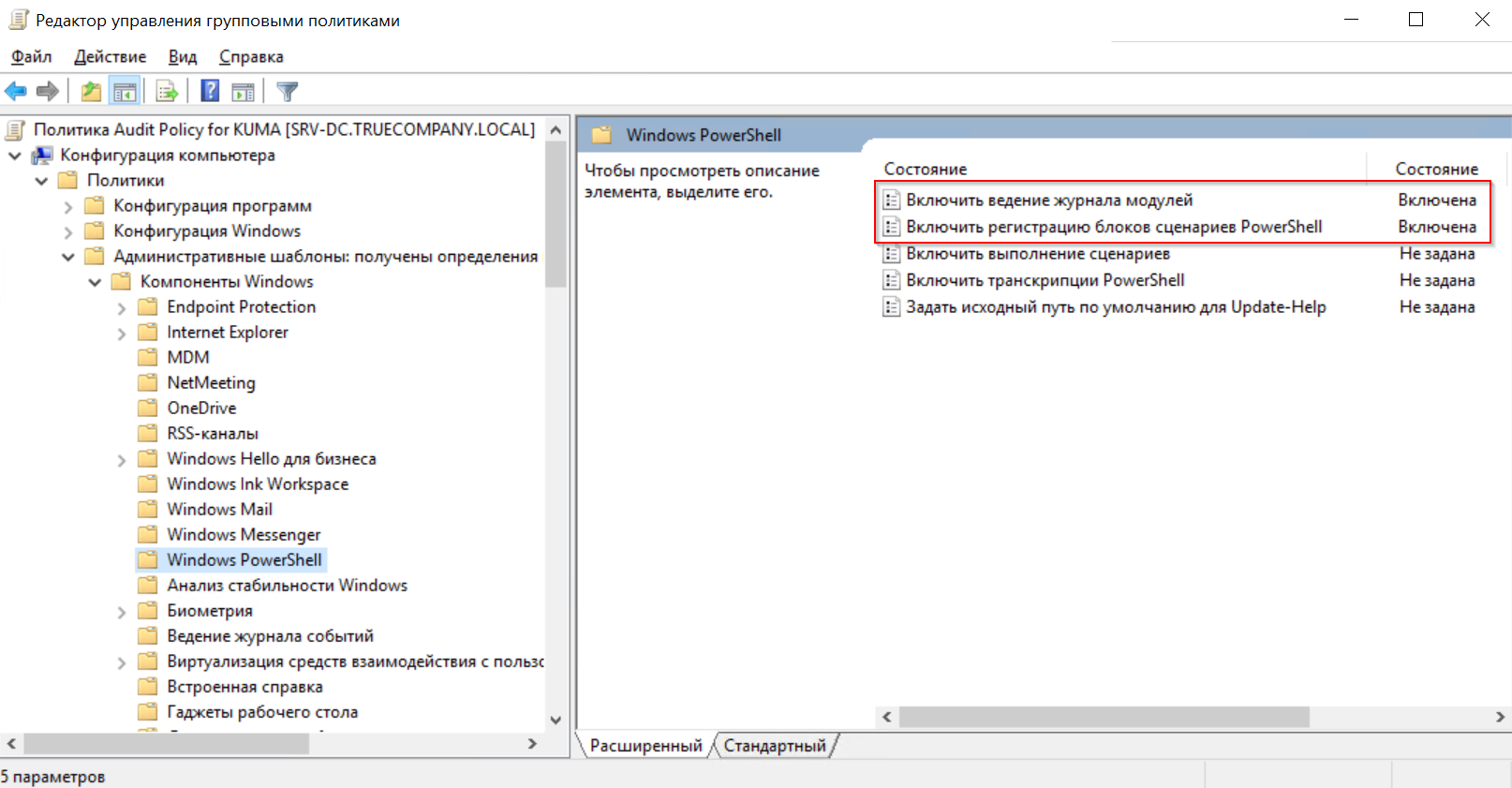

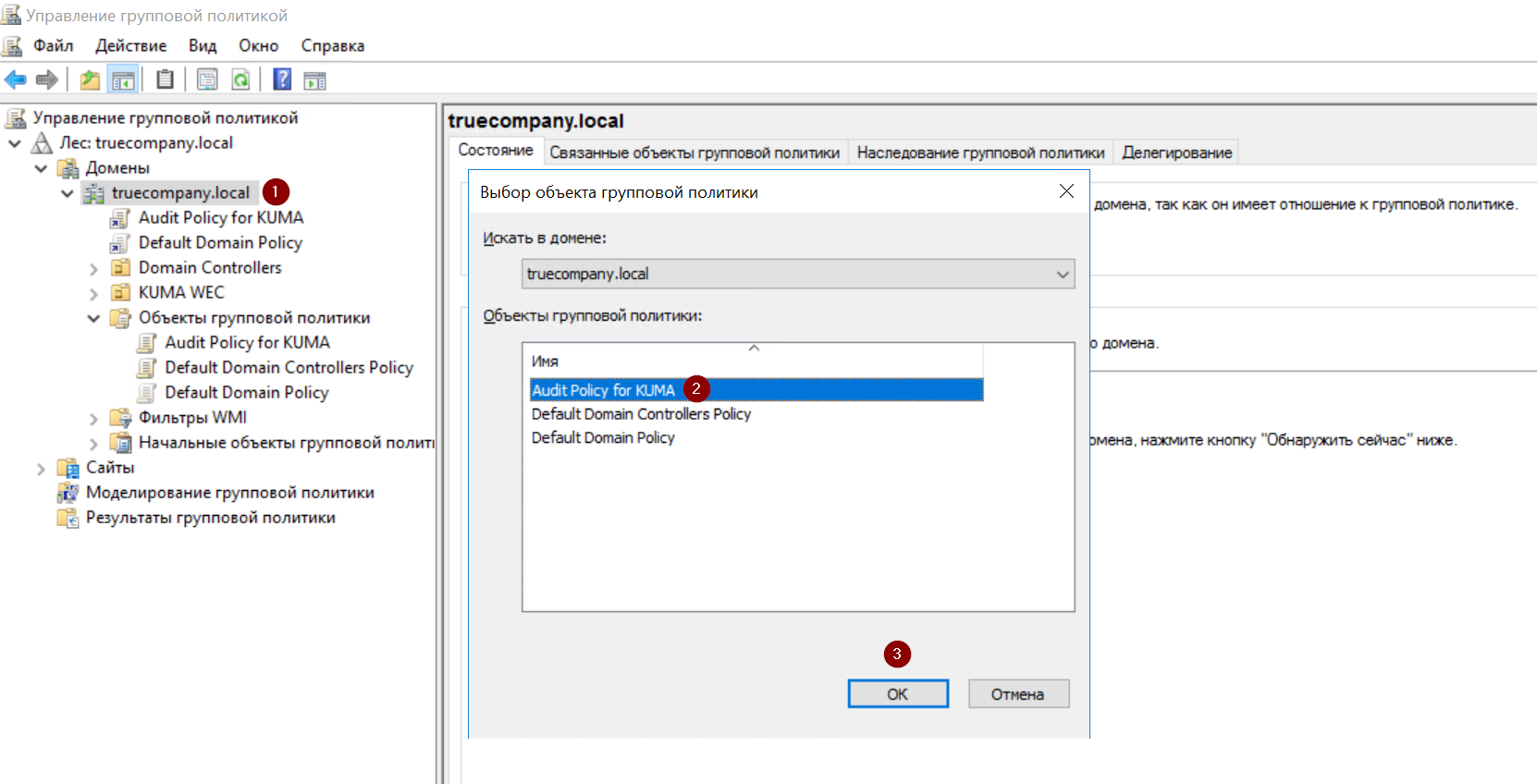

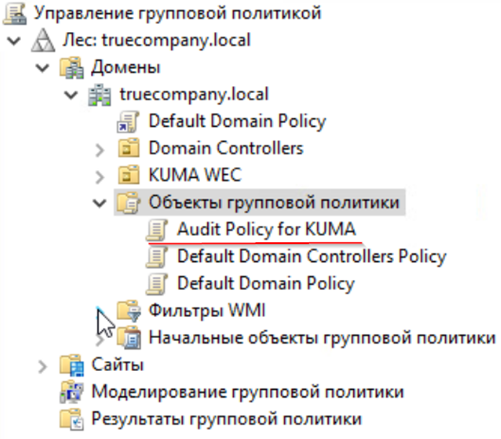

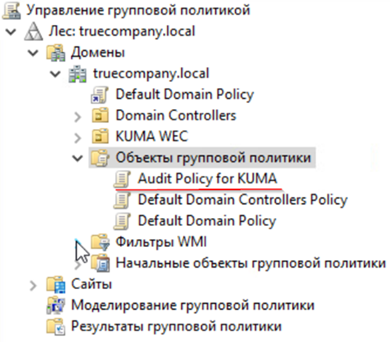

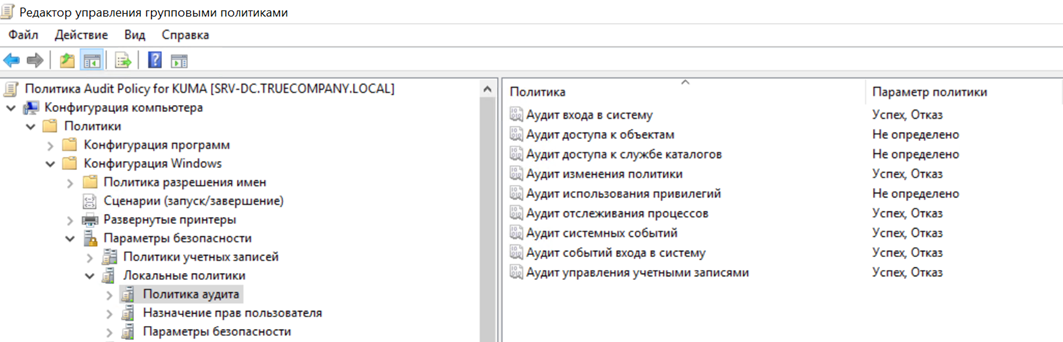

- Для того, чтобы изменения вступили в силу (в данном случае членство в новой группе), выполните перезагрузку устройства. Альтернативным вариантом может быть перевыпуск Kerberos-тикетов для устройства с помощью klist.exe. - На контроллере домена запустите оснастку **Управление групповой политикой**: нажмите **Win + R** → **gpmc.msc**. - Выберите существующий объект групповой политики или создайте новый. В данном примере создается новый объект групповой политики **Audit Policy for KUMA**: **ПКМ Объекты групповой политики** → **Создать** → введите в имени **Audit Policy for KUMA**. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image39.png) - Далее выберите созданный объект групповой политики **Audit Policy for KUMA** и нажмите **Изменить**. ##### Windows Event Log Powershell Чтобы настроить аудит событий, связанных с выполнением команд и скриптов в PowerShell: - Перейдите в **Конфигурация компьютера** → **Политики** → **Административные шаблоны** → **Компоненты Windows** → **Windows PowerShell**. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image40.png) - Выберите **Включить ведение журнала модулей**. - В появившемся окне **Включить ведение журнала модулей**: - Укажите **Включено**. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image31.png) - В секции **Параметры** нажмите **Показать**. В окне **Вывод содержания** в качестве значения укажите «\*» и нажмите **ОК**. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image32.png) - В окне **Включить ведение журнала модулей** нажмите **ОК**. - Выберите **Включить регистрацию блоков сценариев PowerShell**. - В появившемся окне **Включить регистрацию блоков сценариев PowerShell** укажите **Включено** и нажмите **ОК**. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image33.png) - Убедитесь, что состояние параметров политики соответствует скриншоту ниже. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image41.png) ##### Windows Event Log Security Чтобы настроить аудит событий, связанных с входами пользователей, аутентификацией, доступом к ресурсам, изменениями учетных записей и т.д.: - Перейдите в **Конфигурация компьютера** → **Конфигурация Windows** → **Параметры безопасности** → **Конфигурация расширенной политики аудита** → **Политики аудита**. - Настройте параметры аудита согласно скриншотам ниже. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/ropimage.png) [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/Gqbimage.png) [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/wM8image.png) [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/pNLimage.png)При использовании **Расширенной политики аудита** необходимо включить параметр **"Аудит: принудительное переопределение параметров категории политики аудита параметрами подкатегории политики аудита (Windows Visa или более поздние версии)** в целях переопределения параметров, указанных в **Политике аудита**.

[](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/CQPimage.png) Дополнительно необходимо включить журналирование команд, выполняемых в командной строке (cmd): - Перейдите в **Конфигурация компьютера** → **Политики** → **Административные шаблоны** → **Система** → **Аудит создания процессов**. - Активируйте параметр политики **Включать командную строку в события создания процессов**. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/6Ioimage.png) [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image37.png)В данном статье не рассматривается настройка аудита событий доступа к объектам (ветки реестра, папки и файлы и т.д.) и событий доступа к службе каталогов.

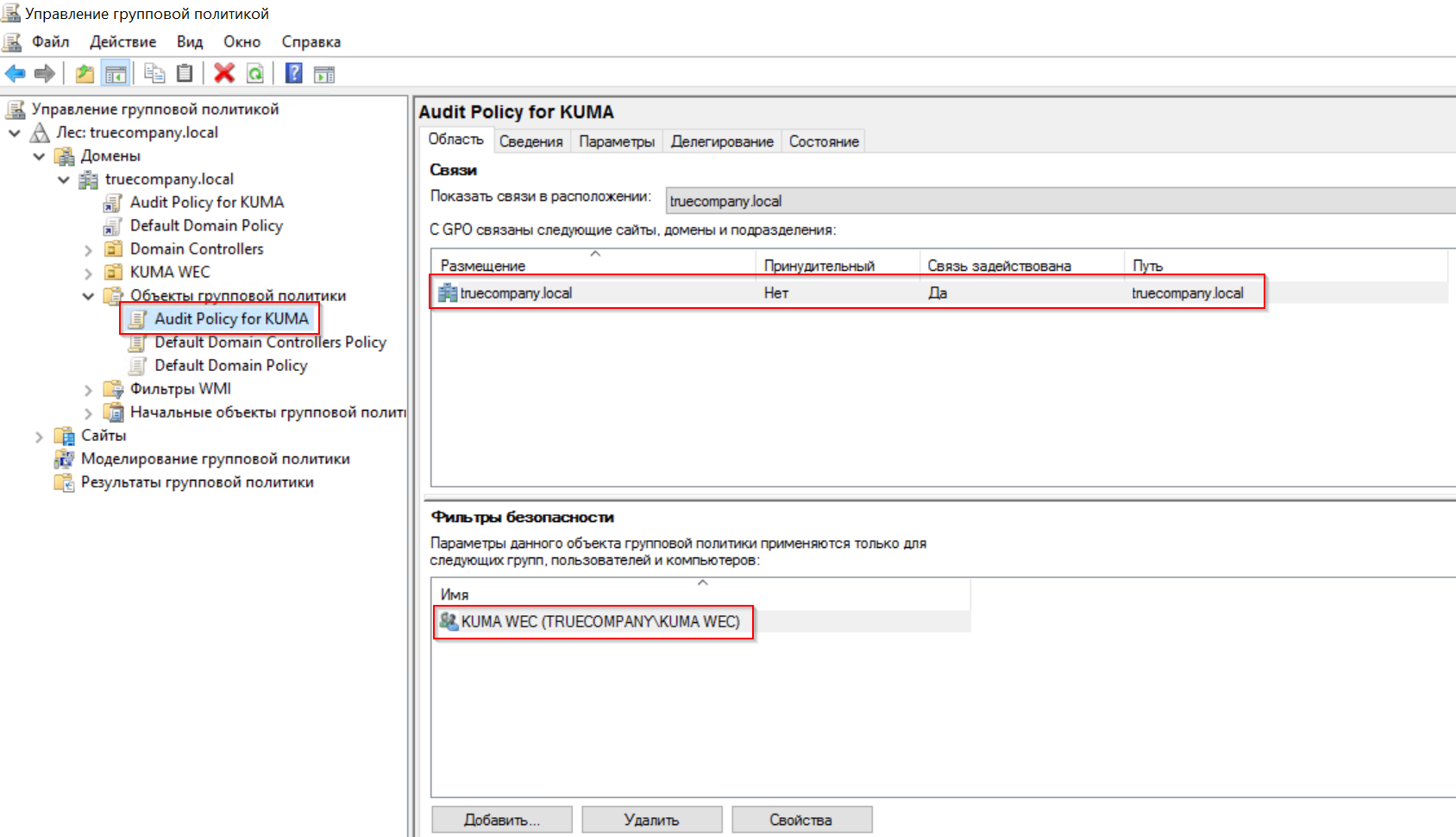

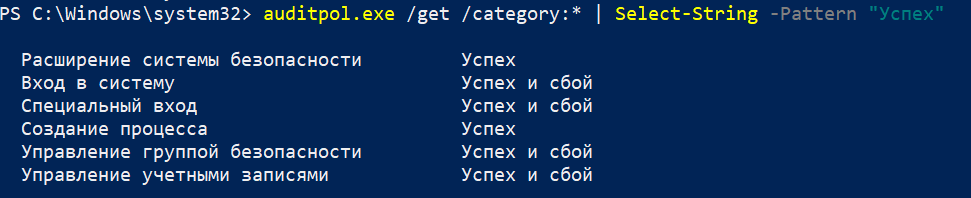

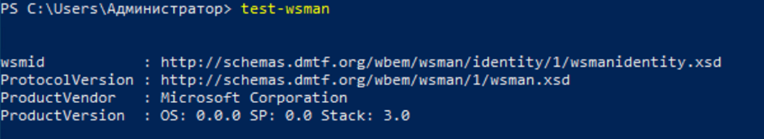

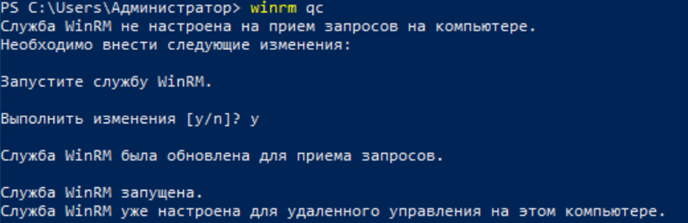

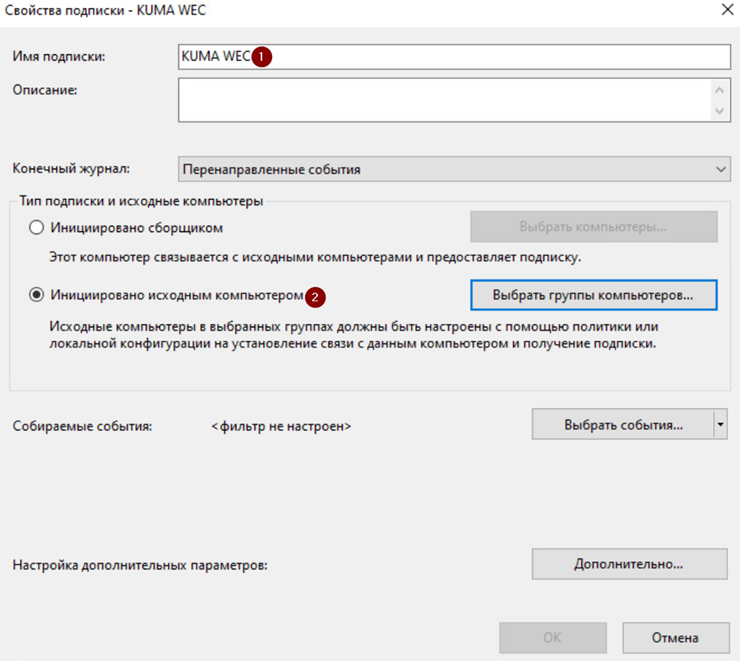

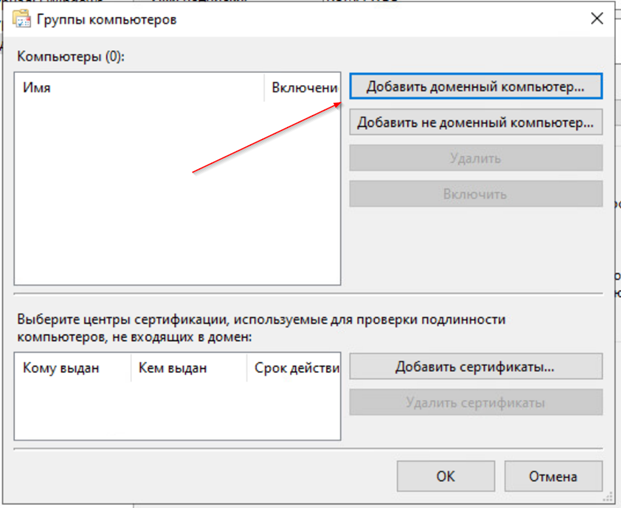

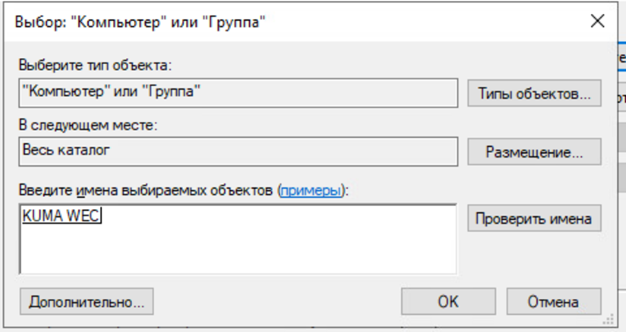

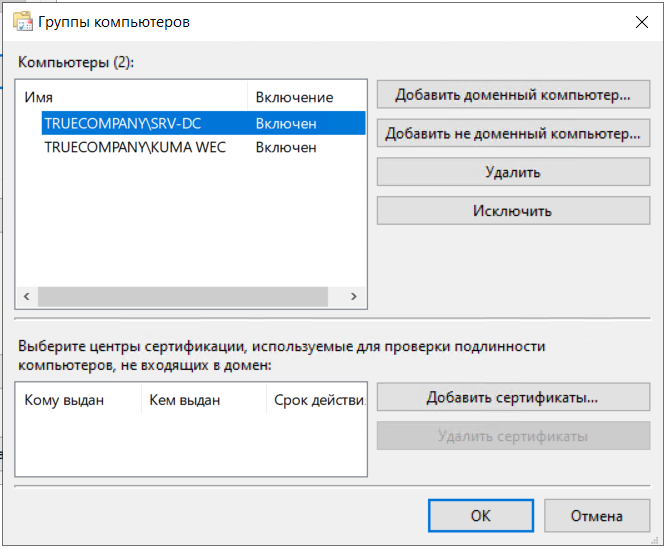

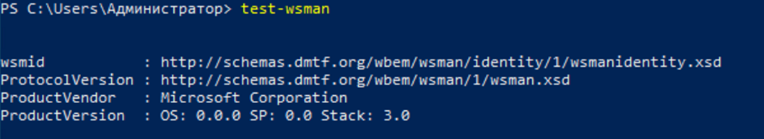

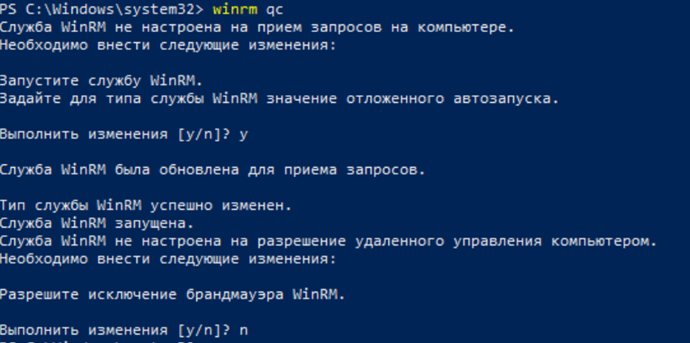

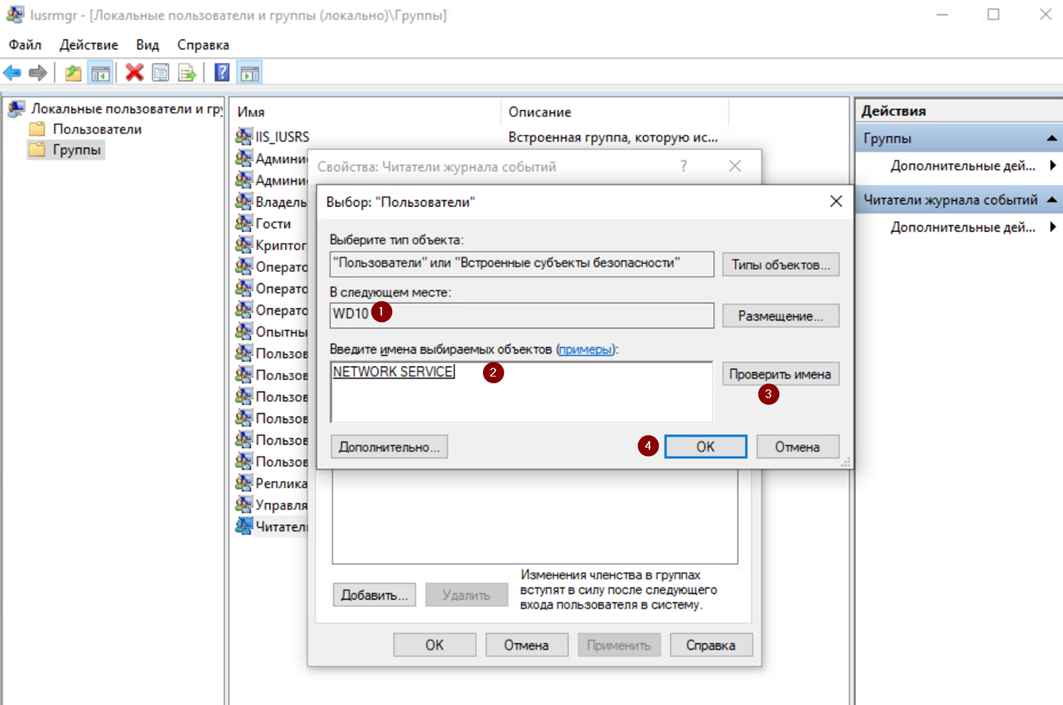

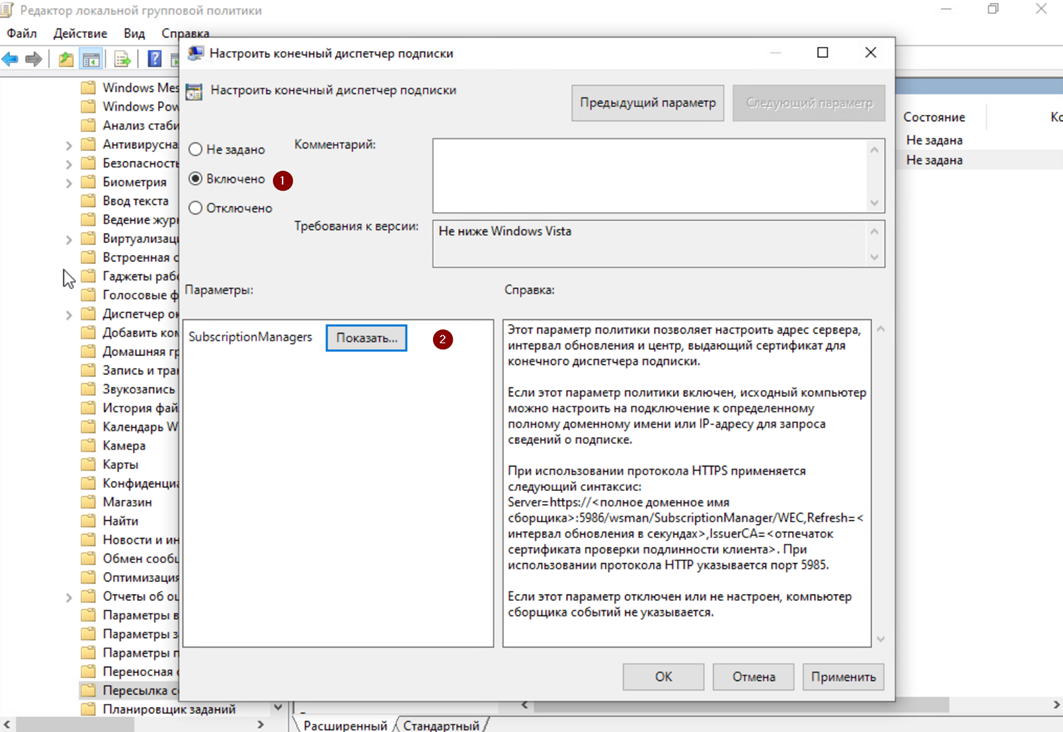

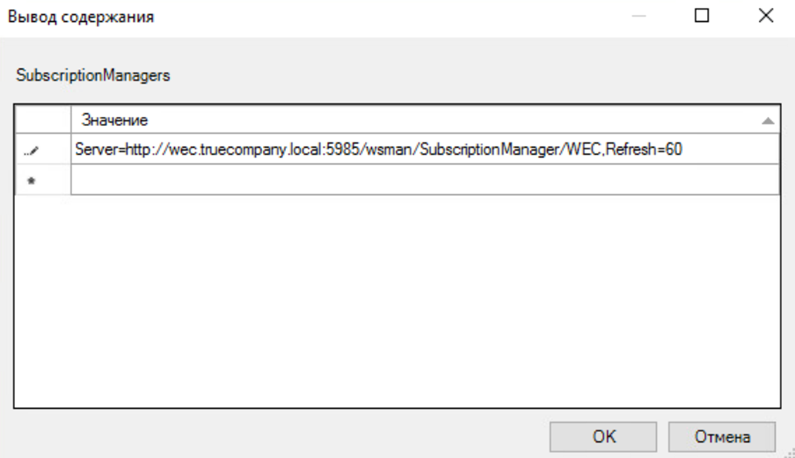

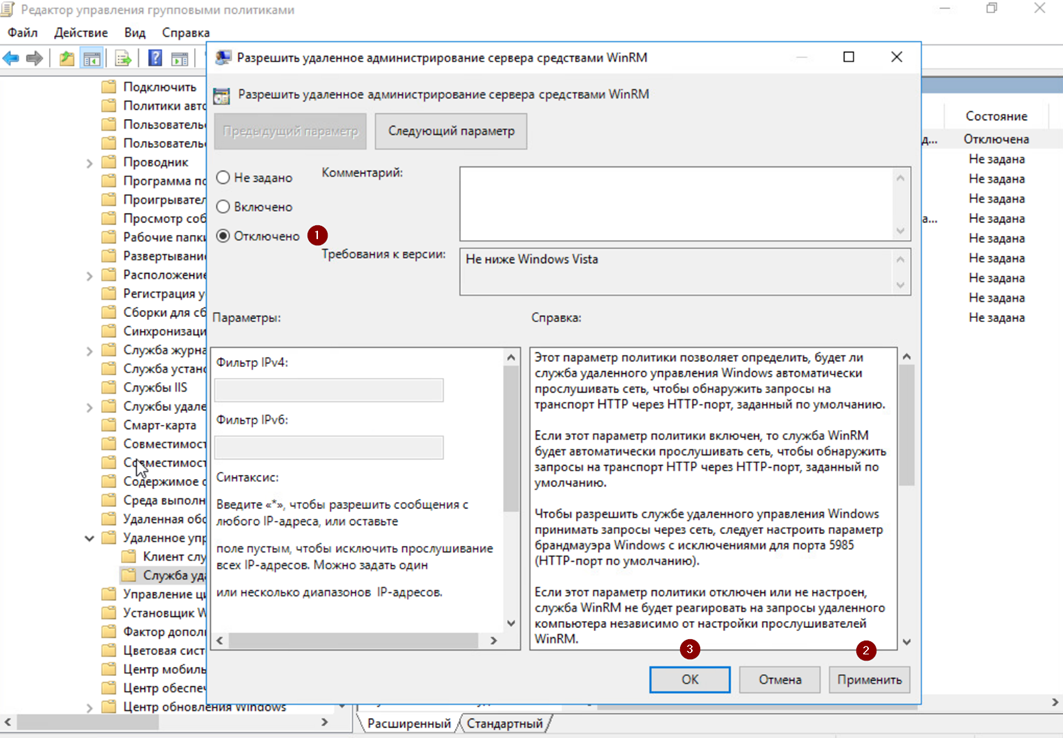

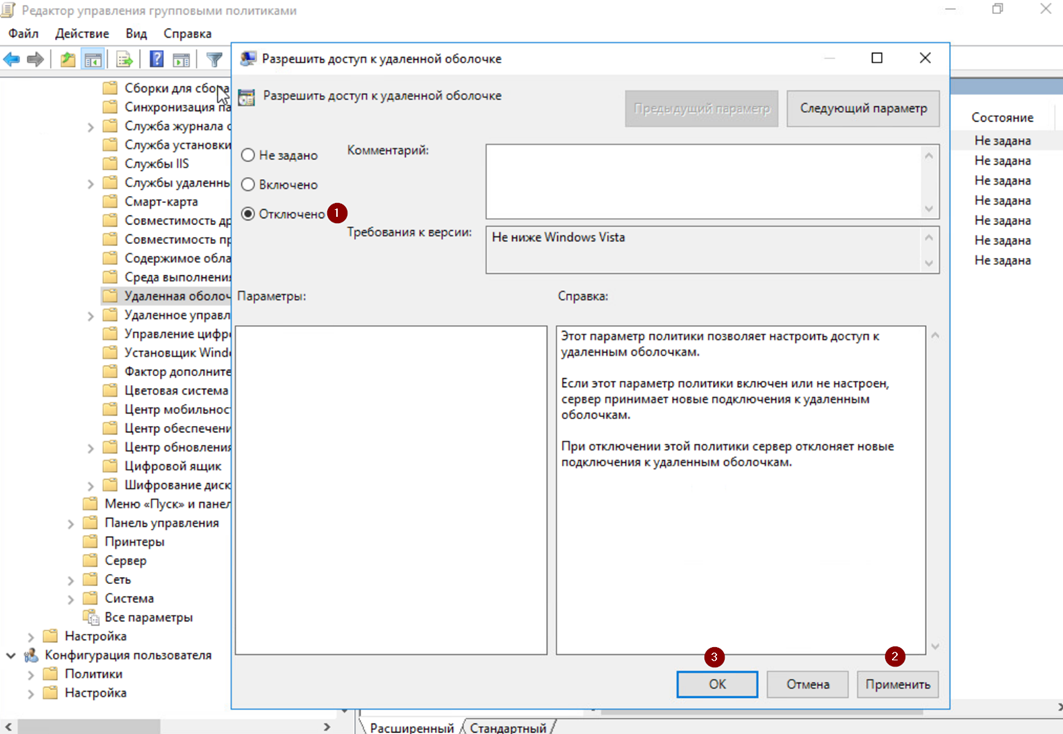

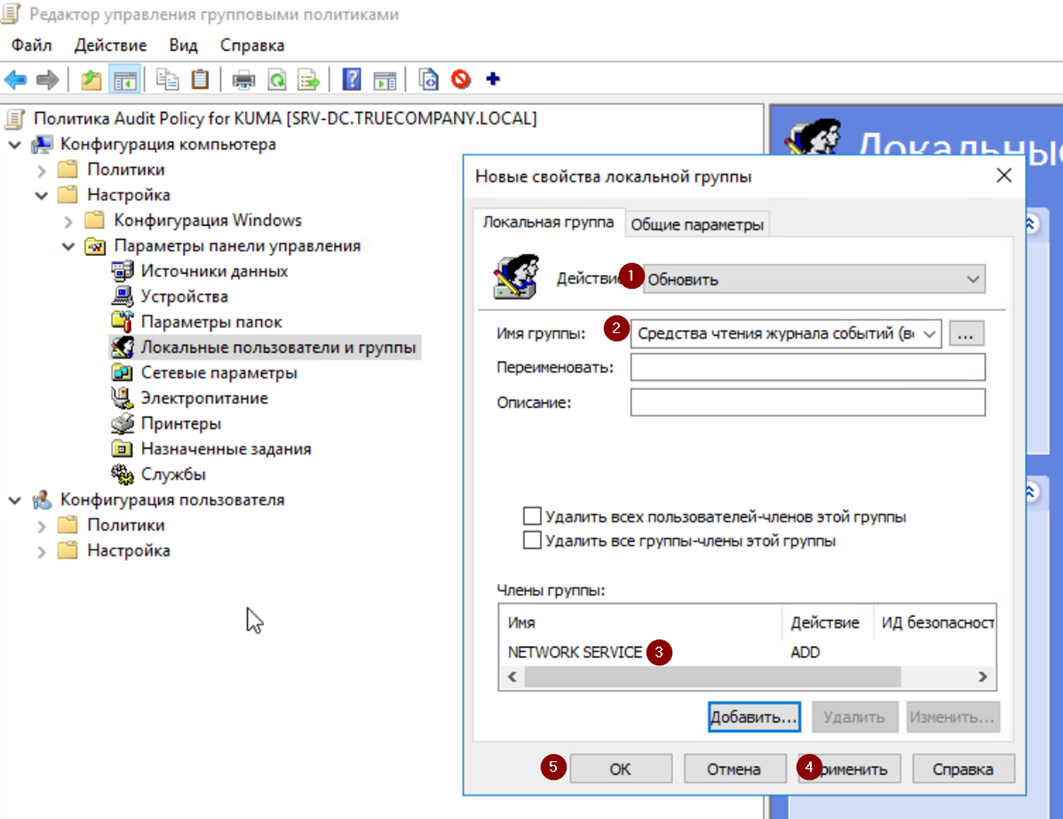

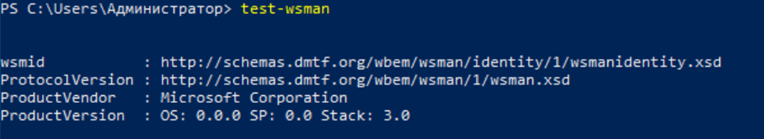

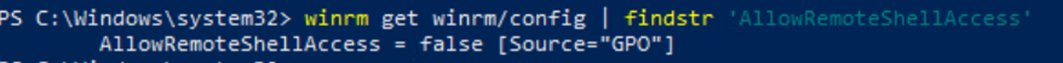

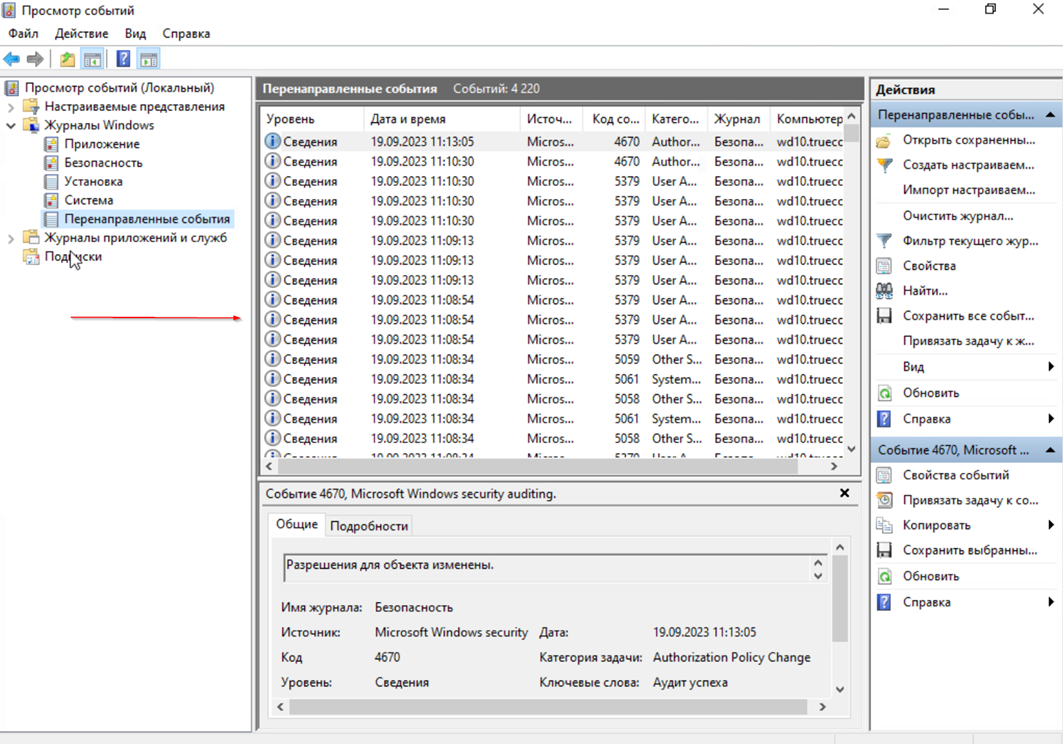

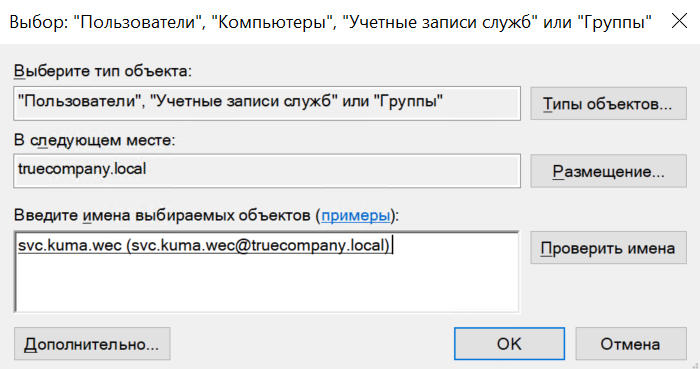

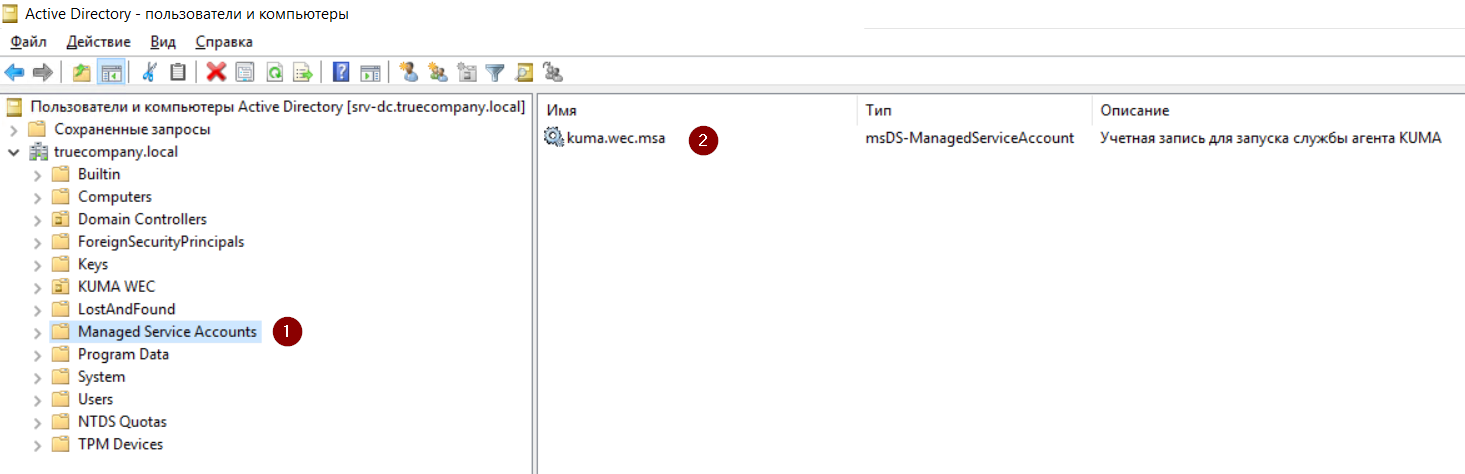

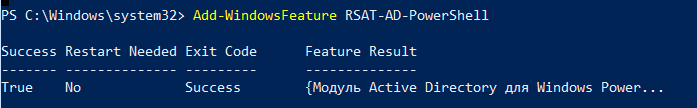

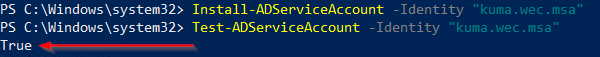

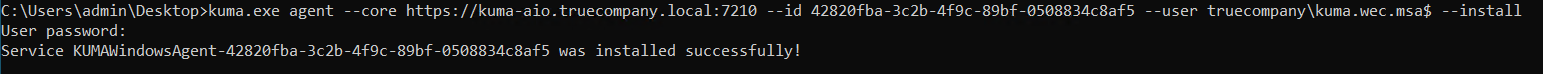

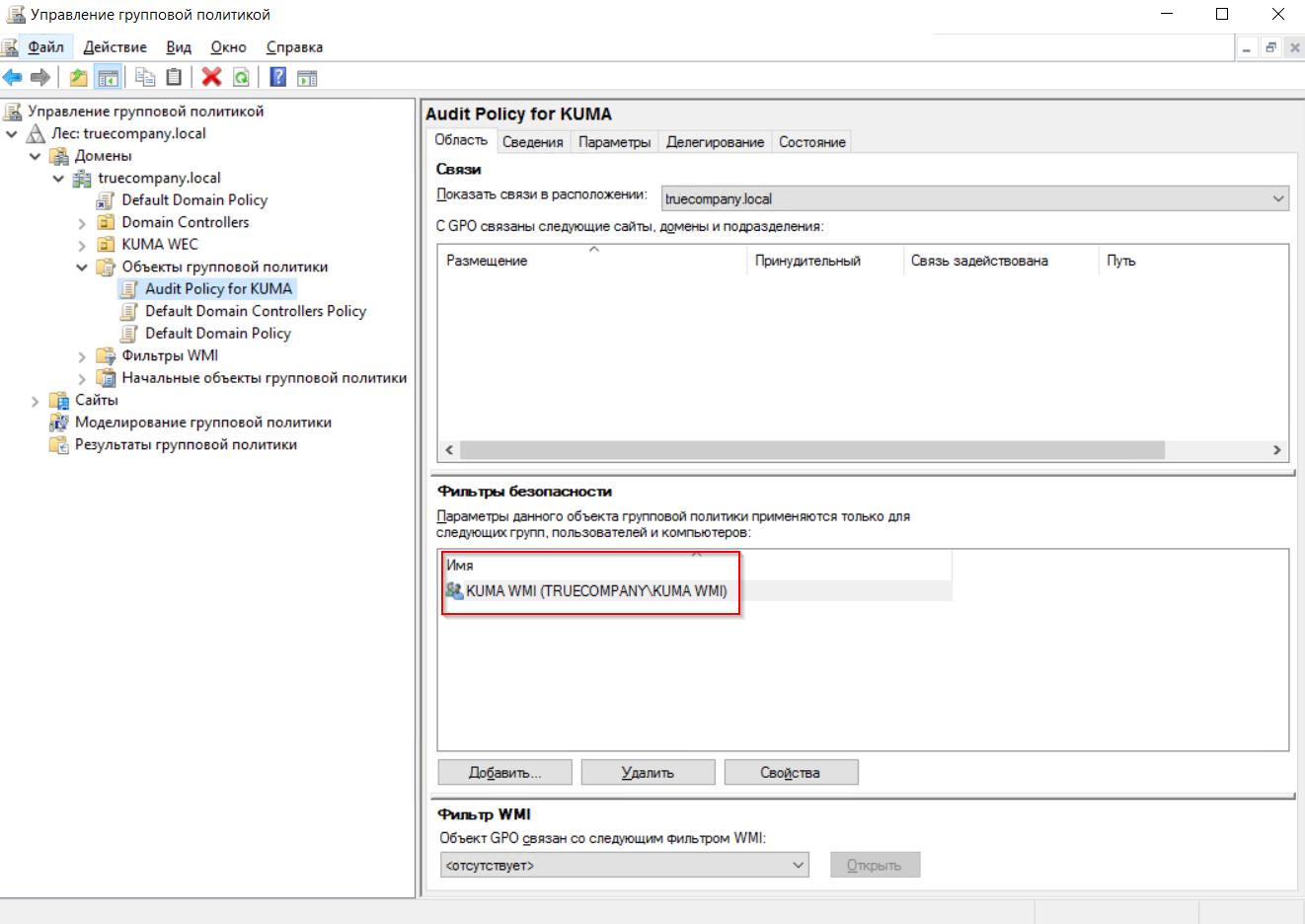

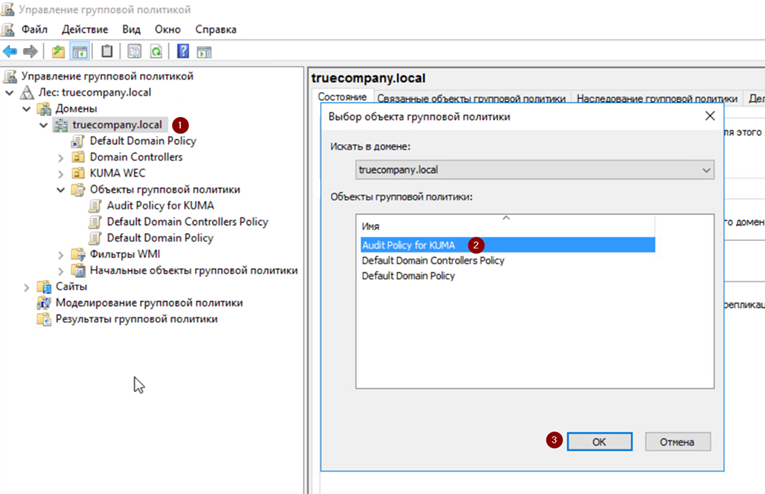

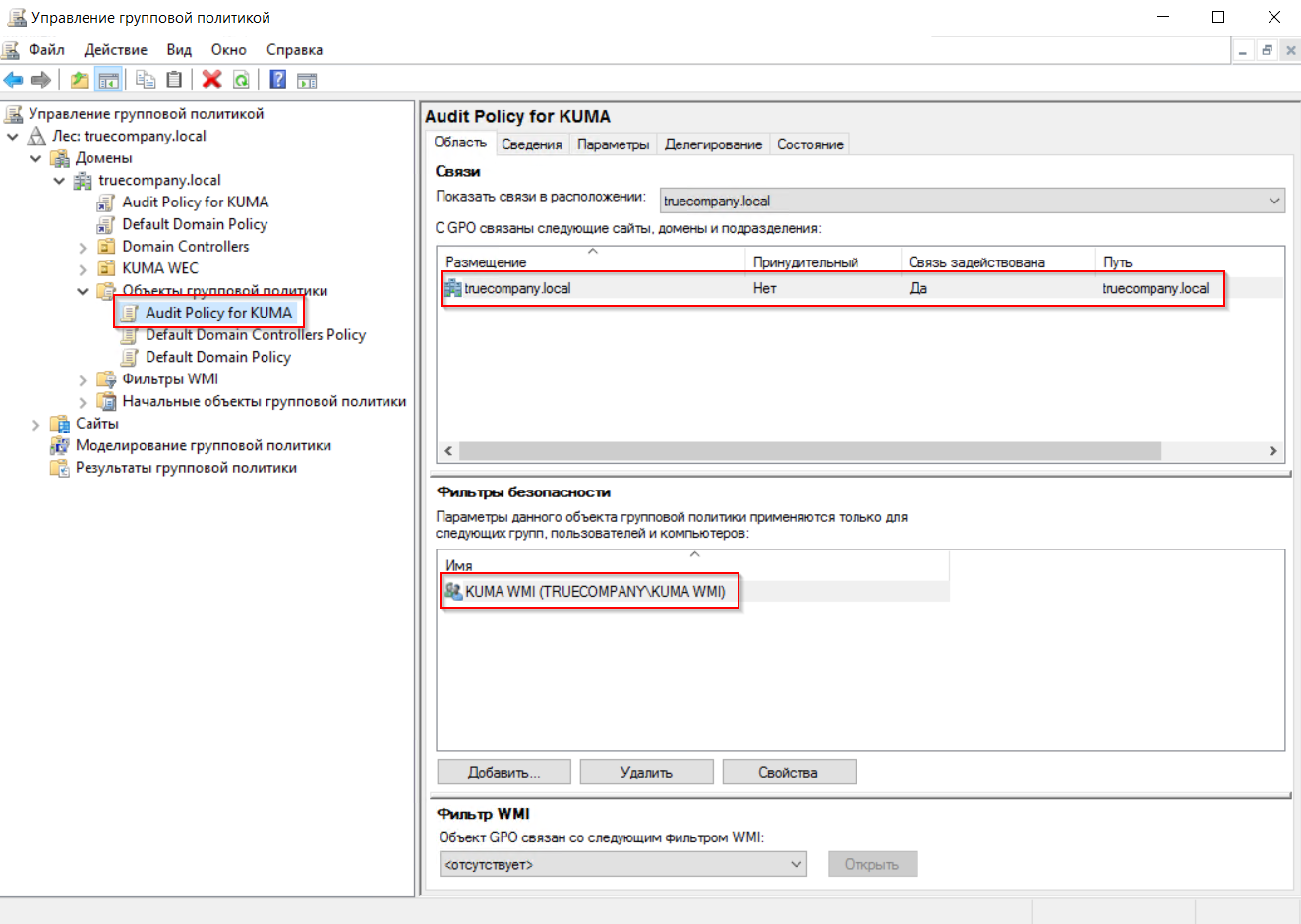

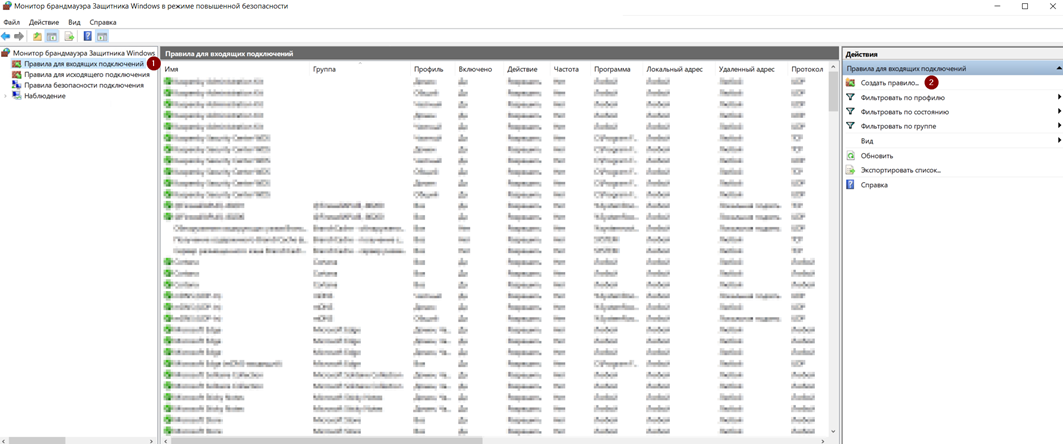

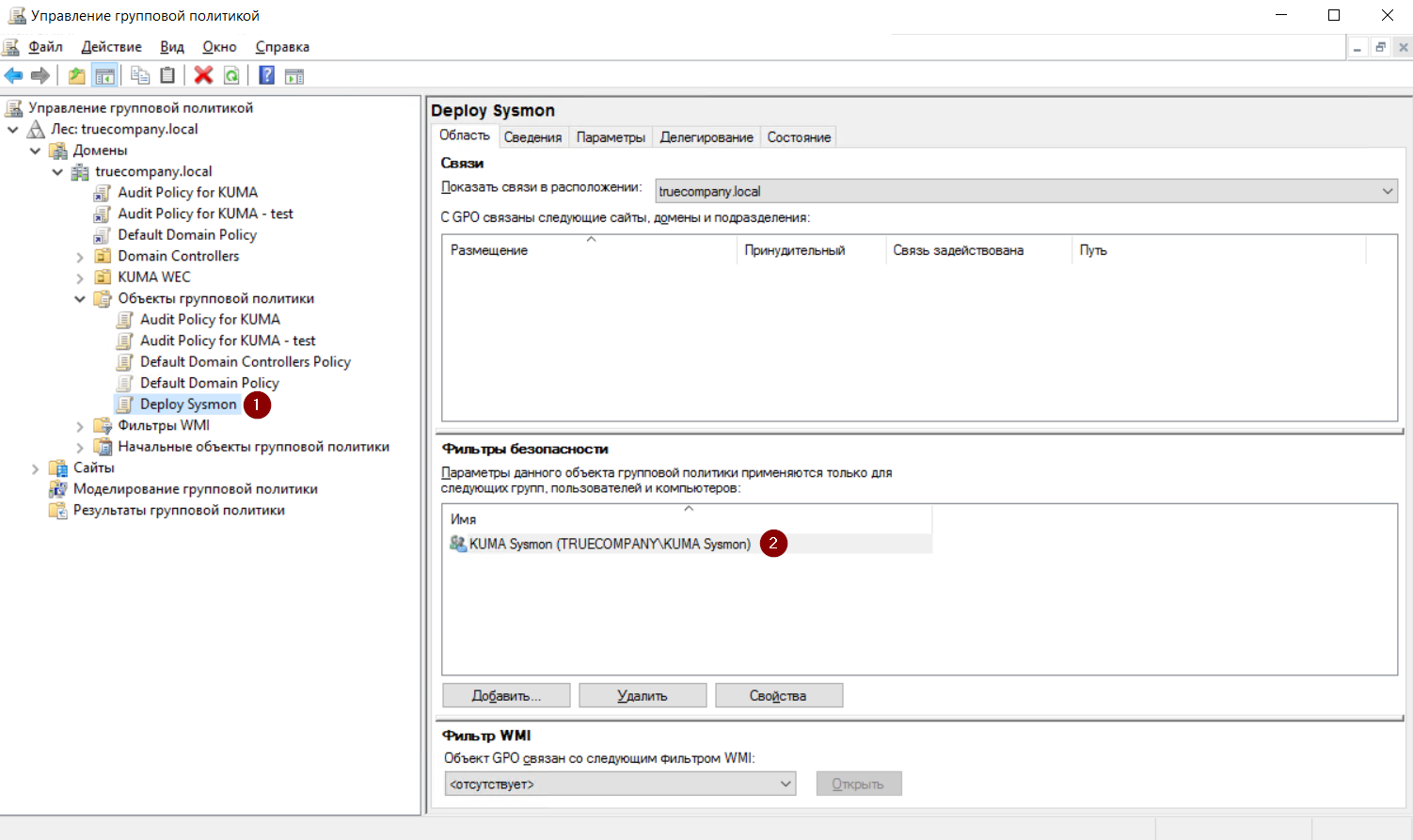

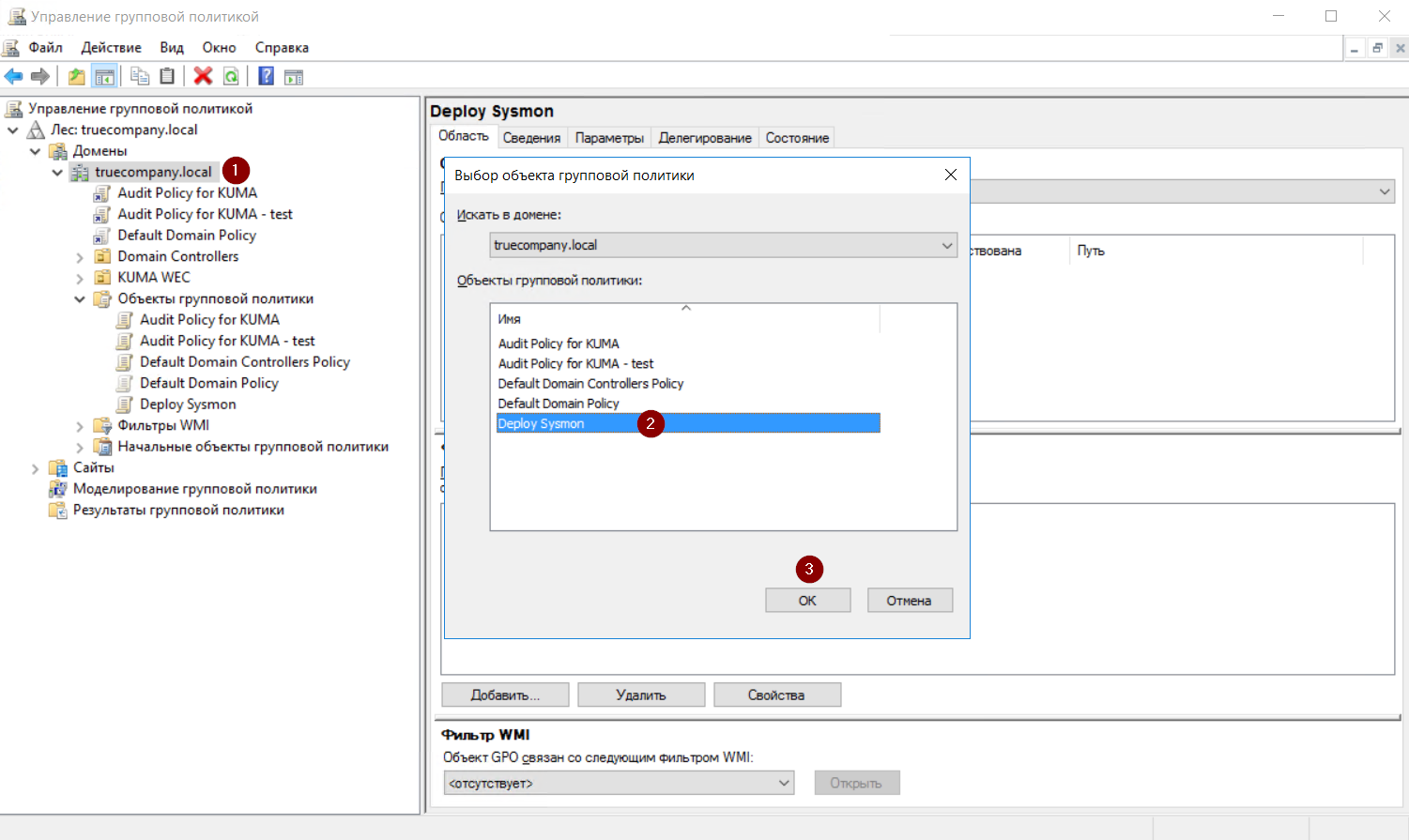

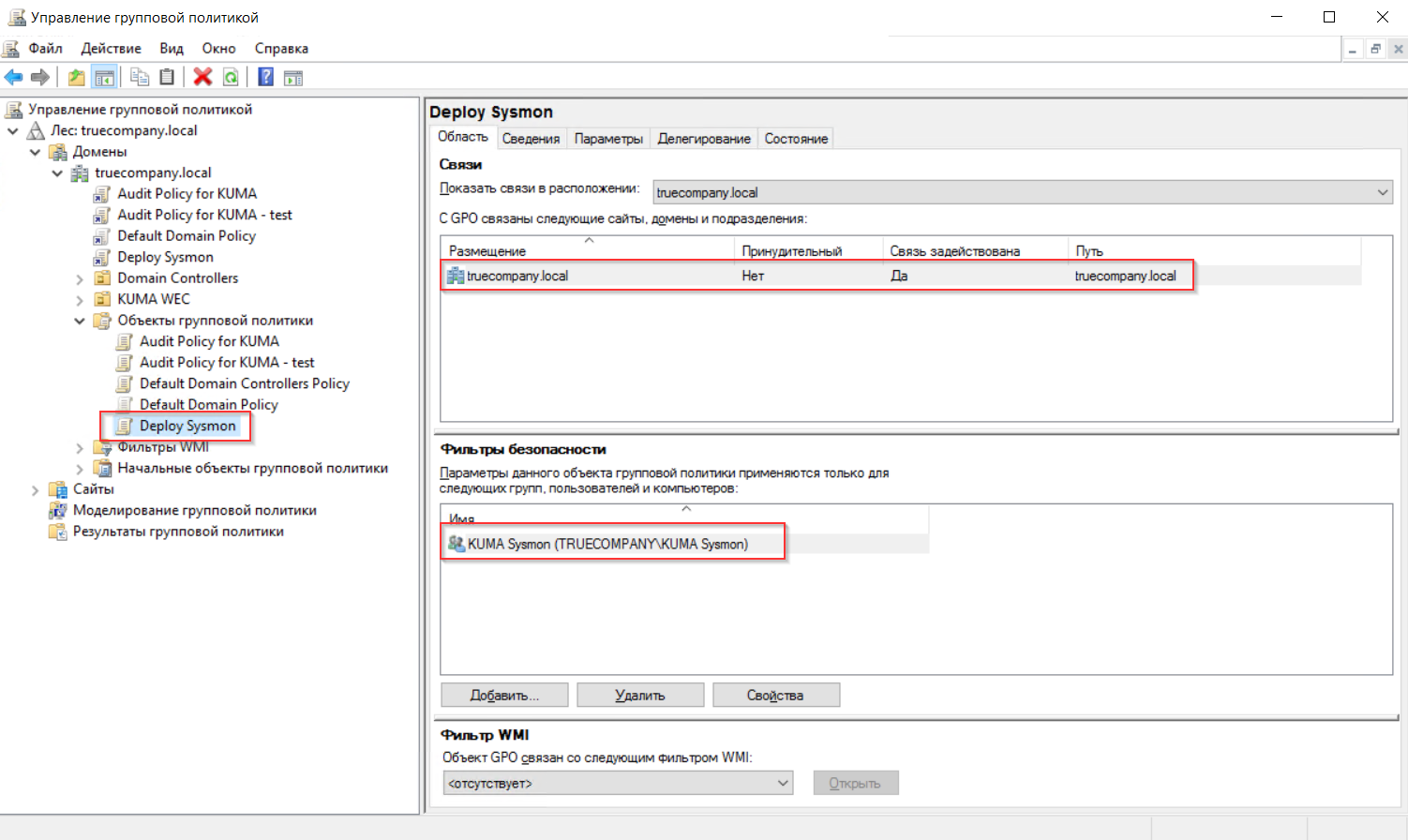

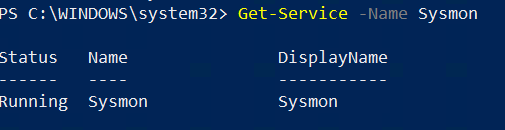

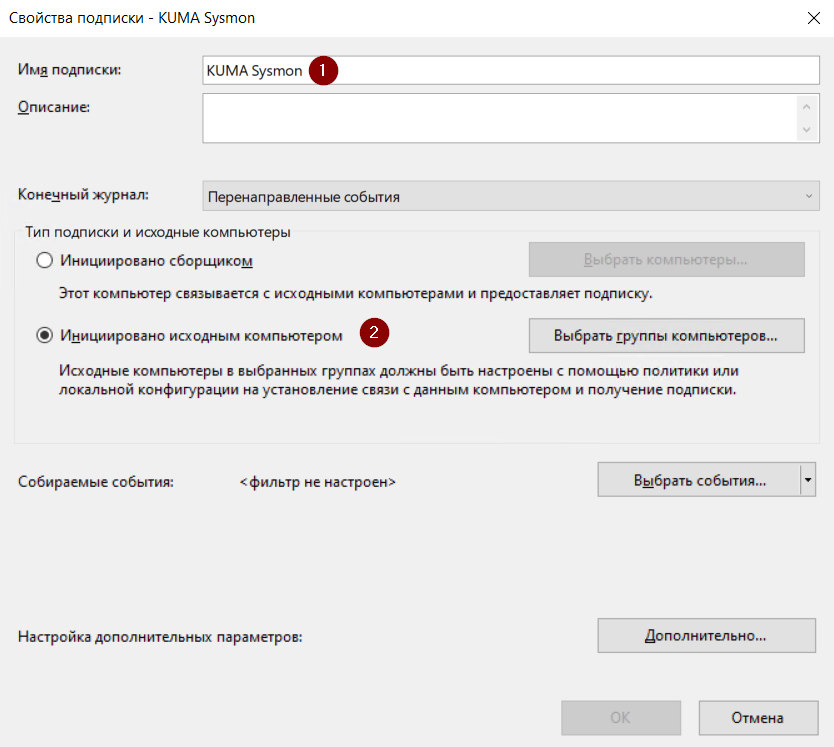

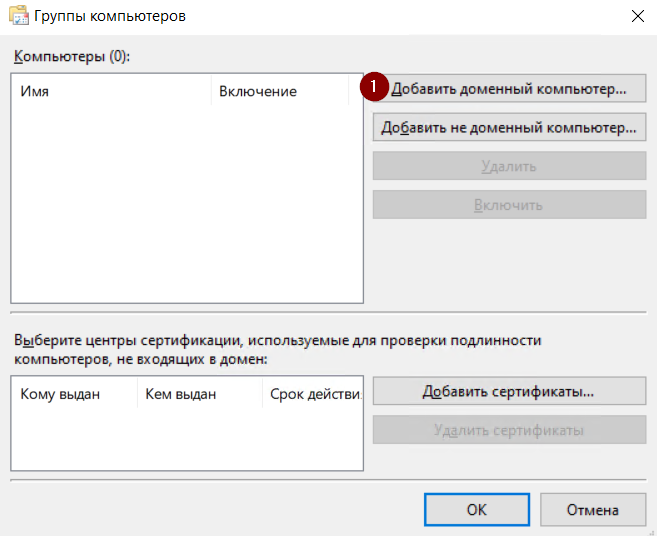

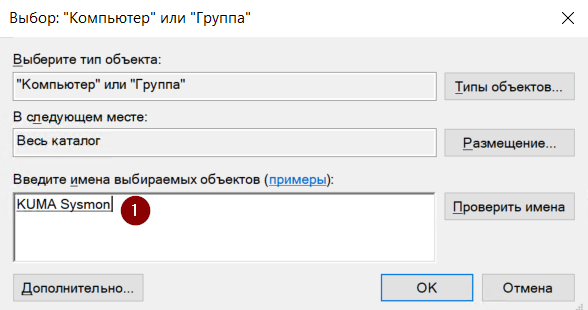

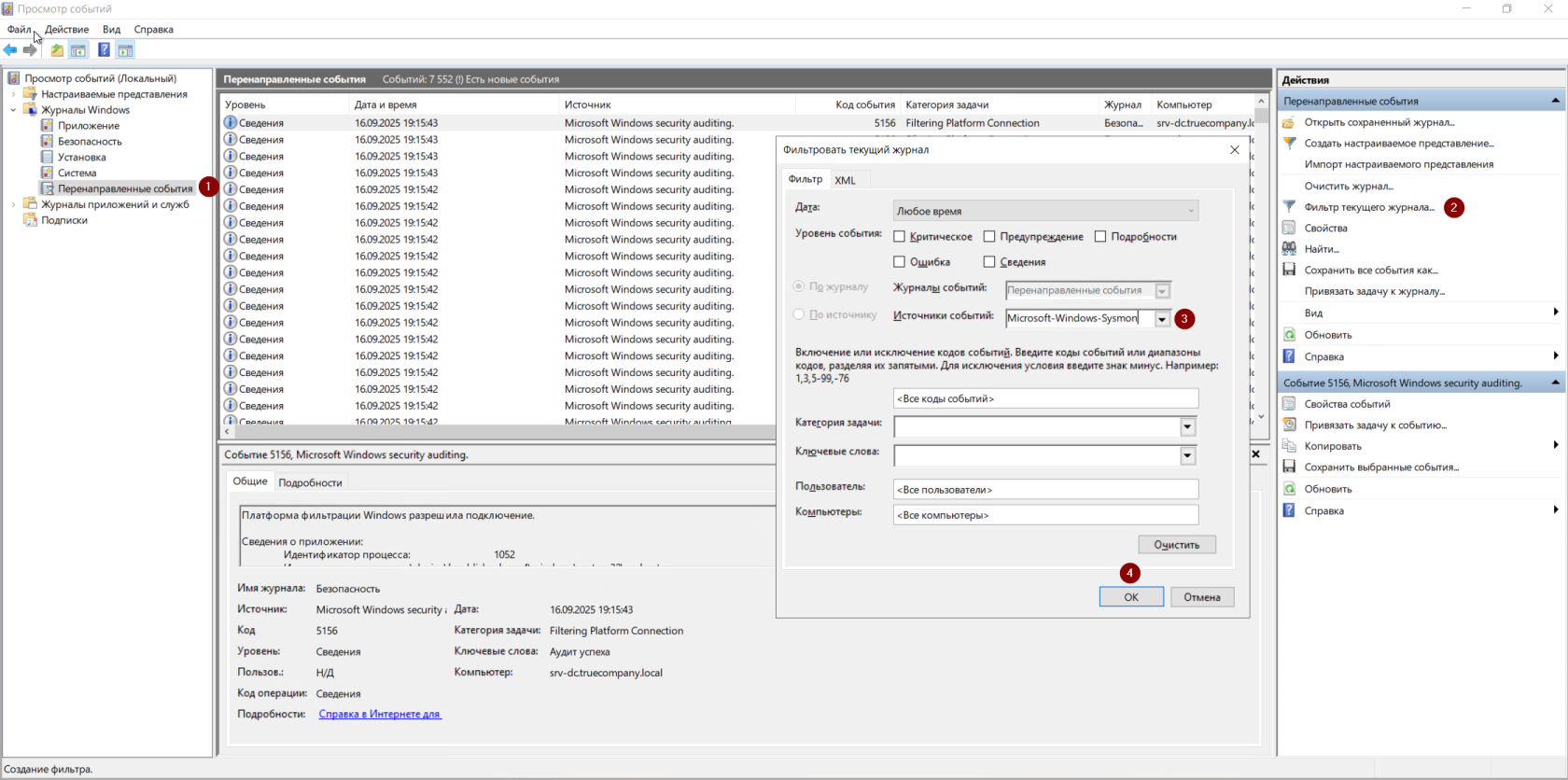

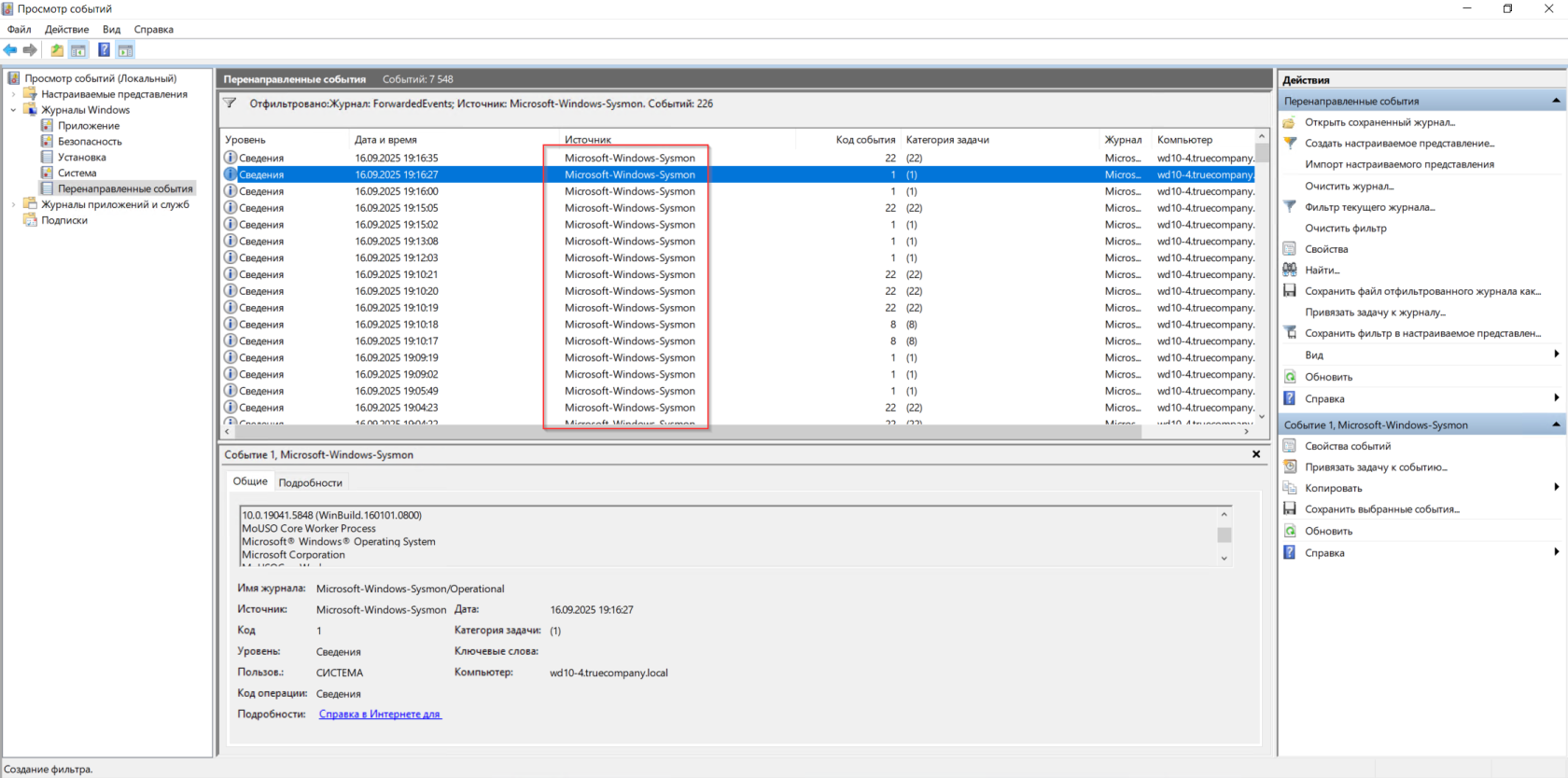

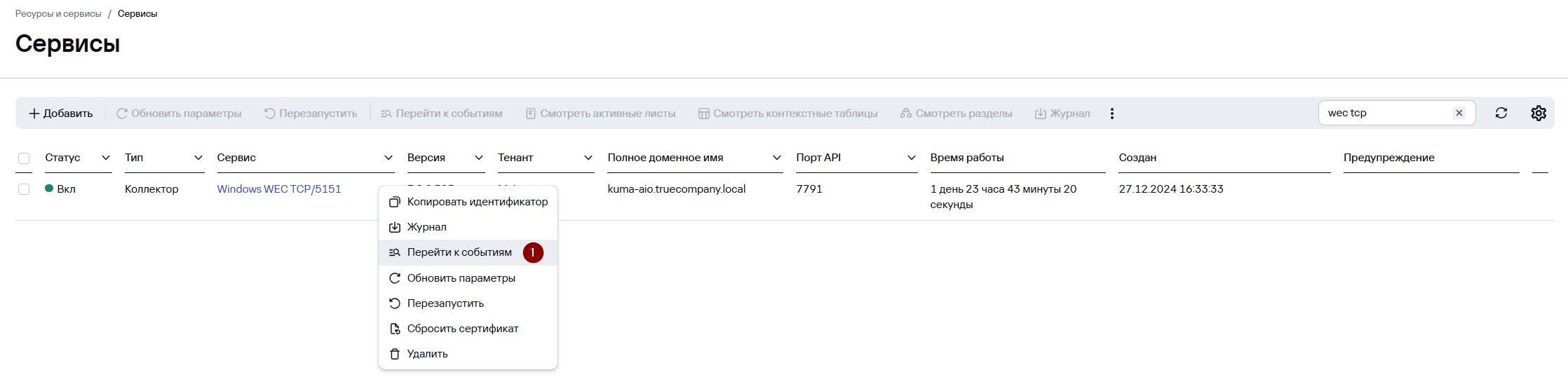

##### Windows Event Log System Дополнительные настройки для журнала System не требуются. ##### Windows Event Log Defender Дополнительные настройки для журнала Microsoft-Windows-Windows Defender/Operational не требуются. - Далее вернитесь в **Управление групповой политикой** → выберите объект групповой политики **Audit Policy for KUMA** → в окне справа **Фильтры безопасности** удалите группу **Прошедшие проверку** и добавьте группу **KUMA WEC**. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image44.png) - Нажмите **ПКМ** на домен и выберите **Связать существующий объект групповой политики** → выберите **Audit Policy for KUMA** и нажмите **ОК**. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image45.png) - Итоговый вид политики должен выглядеть следующим образом (см. скриншот). [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image46.png) - В целом, групповые политики Active Directory можно назначать на OU, сайт или весь домен. Для того, чтобы новые параметры аудита, заданные в GPO, были применены на рабочих станциях/серверах Windows необходимо выполнить обновление групповых политик. Настройки групповых политик обновляются в следующих случаях: - перезагрузка устройства и вход пользователя; - автоматически в фоновом режиме раз в 90 минут (+ случайное смещение времени); - вручную с помощью команды gpupdate (на рабочей станции/сервере); - вручную из консоли Group Policy Management Console (на контроллере домена, только для OU); - вручную с помощью командлета Invoke-GPUpdate Powershell (на контроллере домена). - Для проверки успешного применения GPO выполните следующую команду на одной из рабочих станций/сервере: ```powershell auditpol.exe /get /category:* | Select-String -Pattern "Успех" ``` - Убедитесь, что параметры аудита соответствуют скриншоту ниже. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/EBMimage.png) ### Настройка WEC-сервера #### Настройка службы Windows Event Collector (WEC) - Проверьте, что служба WinRM запущена на WEC-сервере с помощью следующей команды в PowerShell: ```powershell Test-WSMan ``` Вывод в случае если служба WinRM запущена: [](https://kb.kuma-community.ru/uploads/images/gallery/2023-09/gnIimage.png) Если появилось сообщение, что «Клиенту не удается подключиться к узлу назначения, указанному в запросе. Убедитесь, что служба на узле назначения работает и принимает запросы», запустите на WEC-сервере службу WinRM с помощью следующей команды в PowerShell: ```bash winrm qc ``` При применении команды согласитесь с выполнением изменений. После включения службы WinRM WEC-сервер начнет «прослушивать» соединения на порт TCP/5985 от источников событий. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-09/mt1image.png) Команда winrm qc одновременно включает Windows Remote Shell (WinRS) и разрешает принимать входящие соединения для удаленного управления через функционал WinRS. Отключить WinRS можно следующей командой: ```powershell winrm set winrm/config/Winrs ‘@{AllowRemoteShellAccess = "false"}’ winrm get winrm/config | findstr ‘AllowRemoteShellAccess’ # проверка, что WinRS отключен ``` - Запустите на WEC-сервере службу сборщика событий Windows («Сборщик событий Windows») с помощью следующей команды в PowerShell: ```powershell wecutil qc ``` При включении службы сборщика событий Windows в Windows Firewall автоматически создается разрешающее правило для входящих соединений по TCP/5985. #### Настройка подписки на WEC-сервере Чтобы настроить подписку на WEC-сервере: - Нажмите кнопку **Win**, введите **eventvwr.msc** и запустите **Просмотр событий** от имени администратора. - Выберите **Подписки** → правой кнопкой мыши **Создать подписку** → Укажите имя подписки, например, KUMA WEC и тип подписки **Инициировано исходным компьютером**. [](https://kb.kuma-community.ru/uploads/images/gallery/2023-09/jVTimage.png) - Выберите группу устройств, события которой требуется собирать. В нашем примере – это ранее созданная группа KUMA WEC: нажмите **Выбрать группы компьютеров** → **Добавить доменный компьютер** → в поле **Введите имена выбираемых объектов** укажите ранее созданную группу компьютеров и нажмите **ОК**. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image51.png) [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image52.png) В качестве альтернативы вместо группы компьютеров можно добавить необходимые рабочие станции/серверы по отдельности.Если предполагается сбор событий с контроллера домена, в таком случае, контроллер домена **можно добавить как отдельный доменный компьютер**

[](https://kb.kuma-community.ru/uploads/images/gallery/2024-04/czRimage.png) - Задайте собираемые события: **Выбрать события** → перейдите на вкладку **XML **и установите флажок **Изменить запрос вручную**. - Вставьте в поле следующий фильтр событий: ```xmlРекомендации по настройке аудита событий Windows: [https://kb.kuma-community.ru/books/kuma-how-to/page/poleznye-ssylki-po-ib](https://kb.kuma-community.ru/books/kuma-how-to/page/poleznye-ssylki-po-ib)

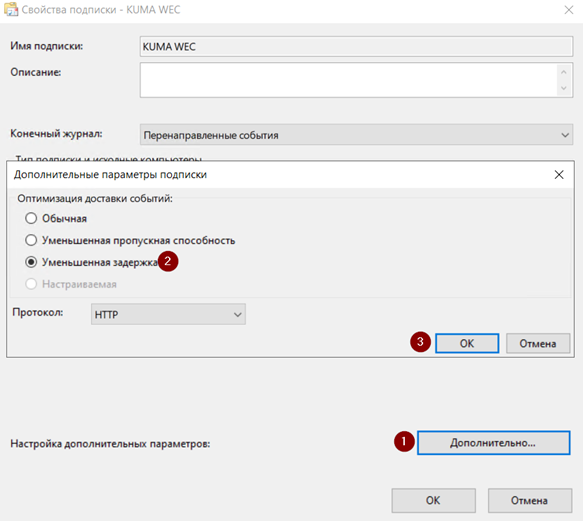

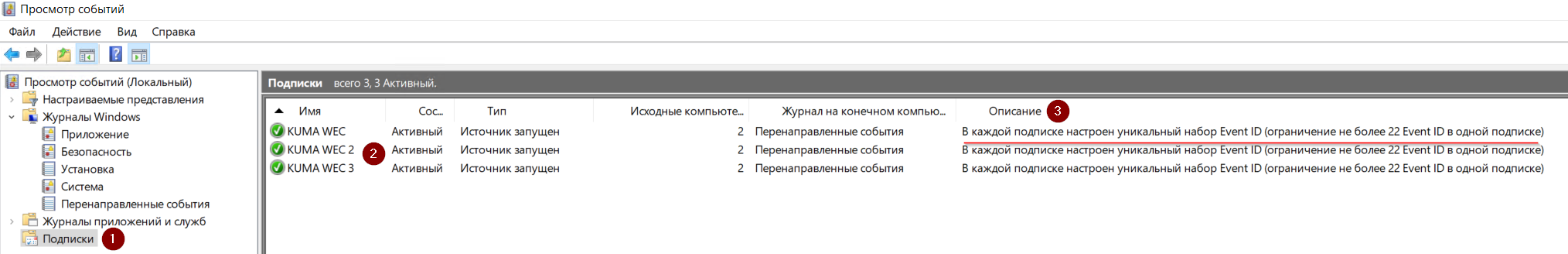

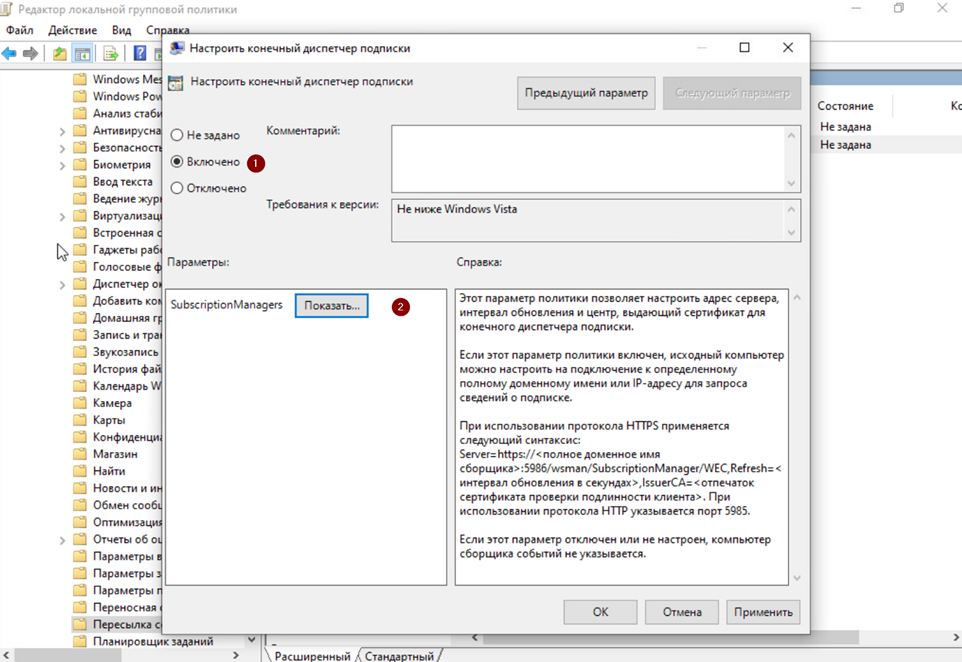

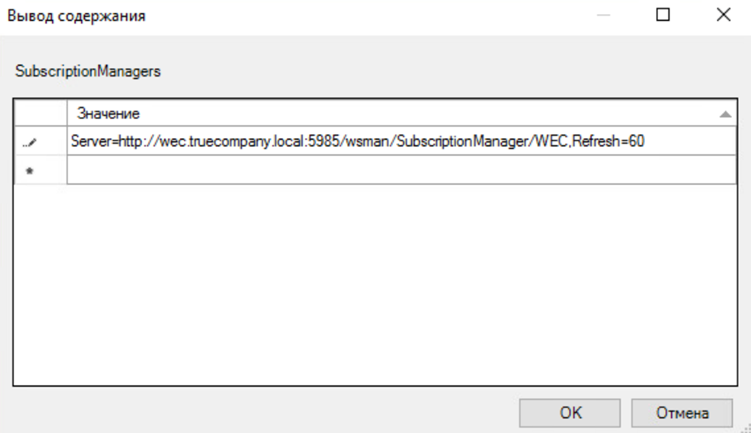

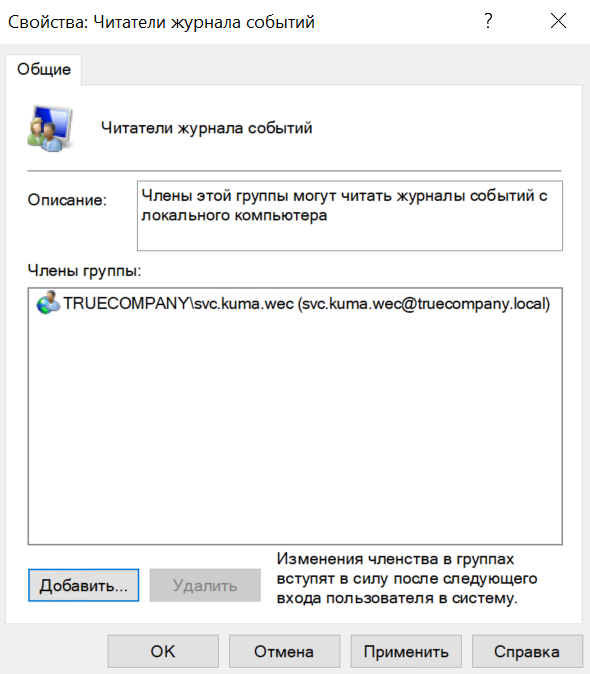

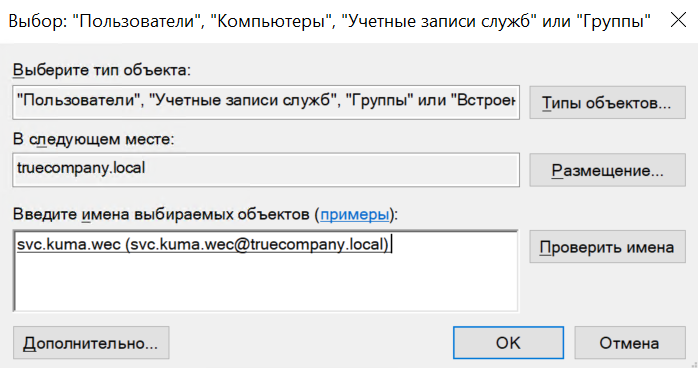

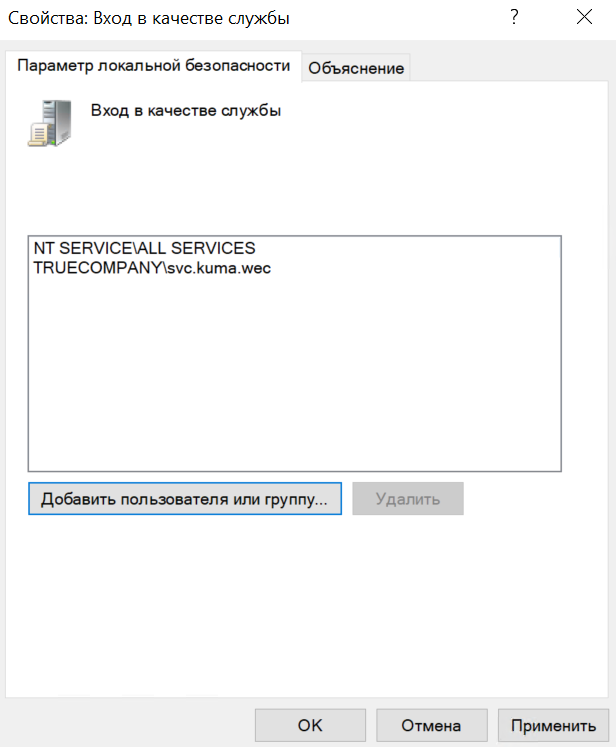

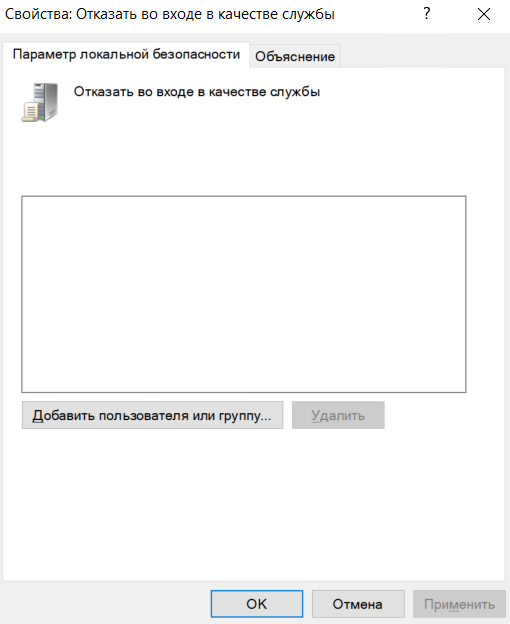

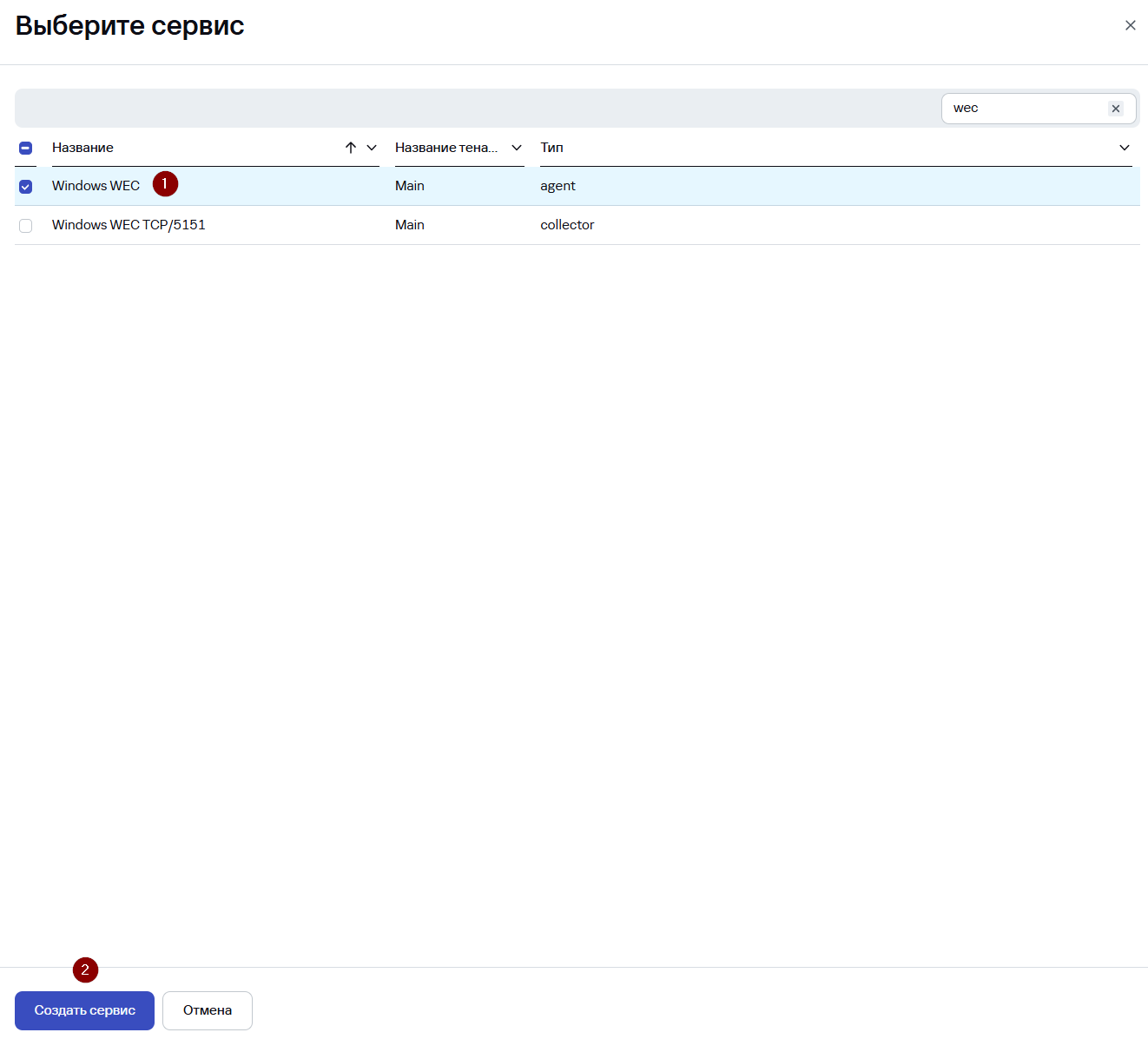

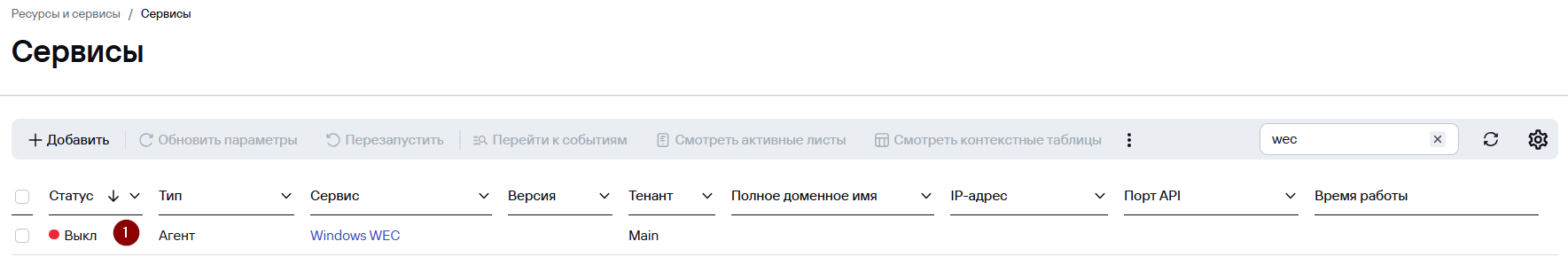

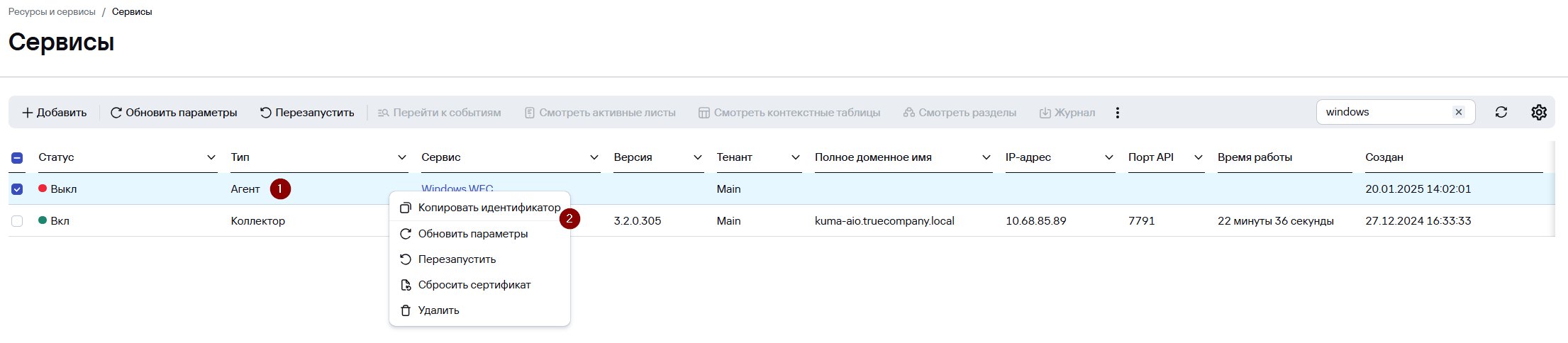

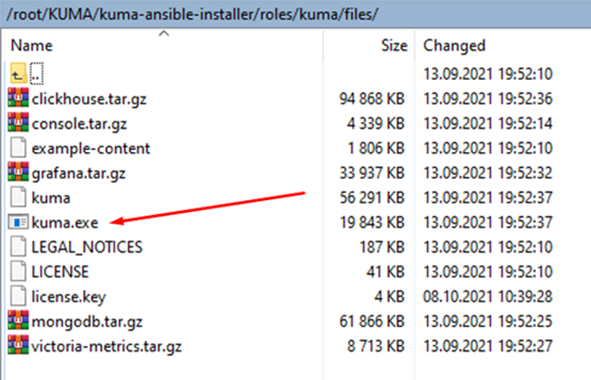

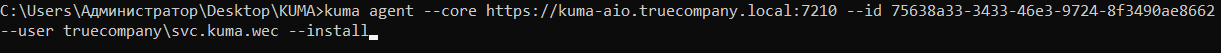

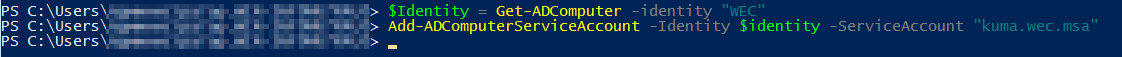

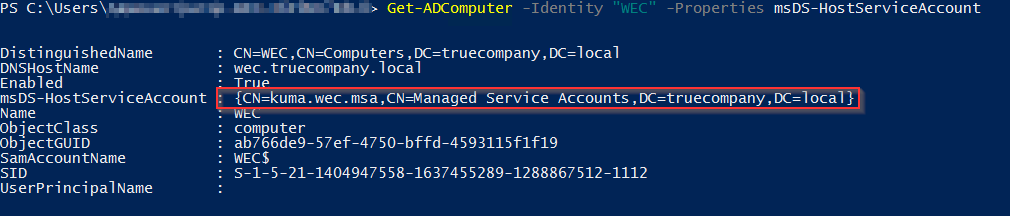

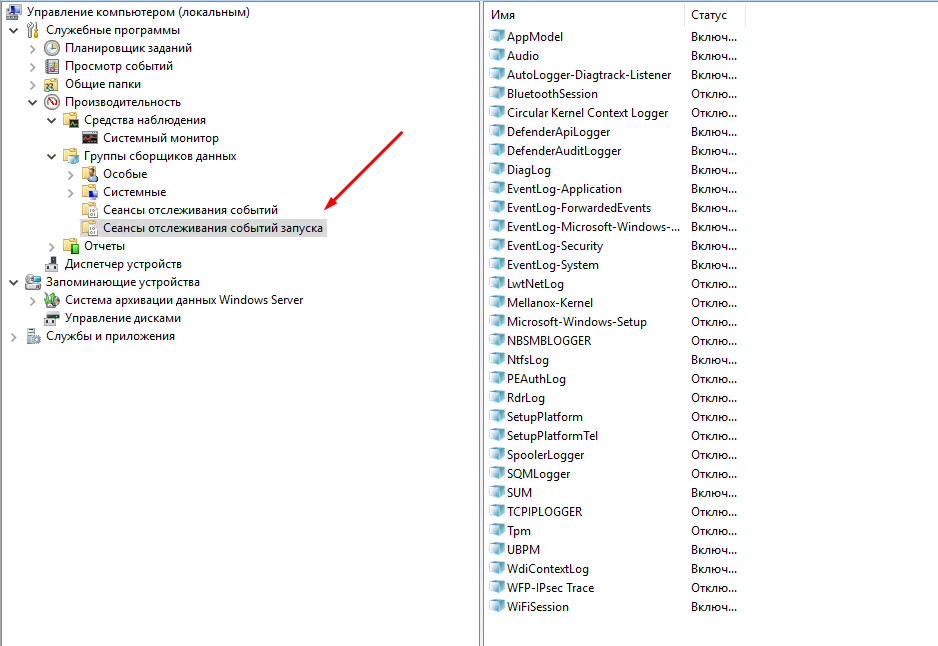

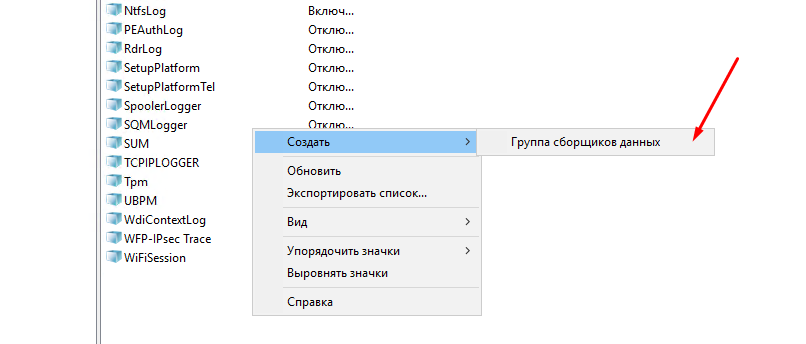

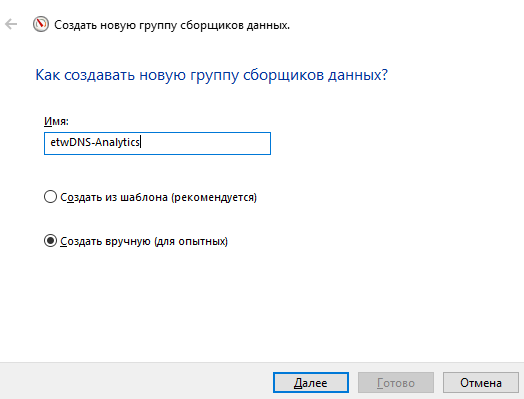

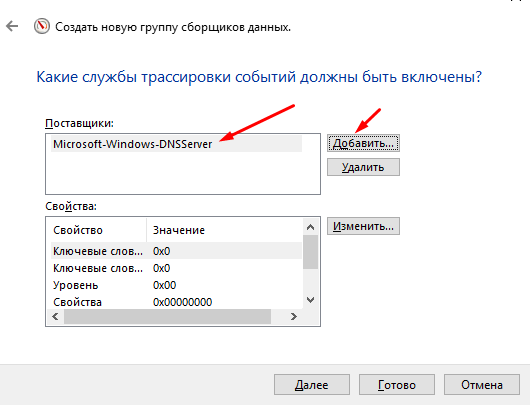

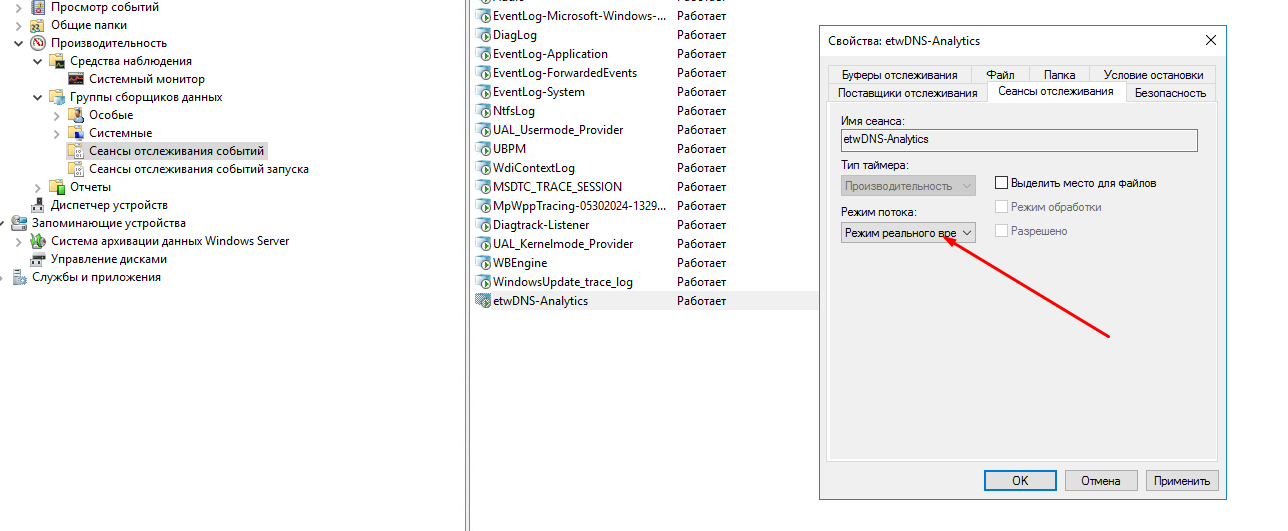

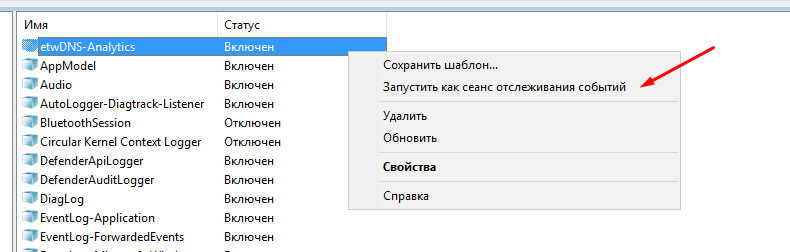

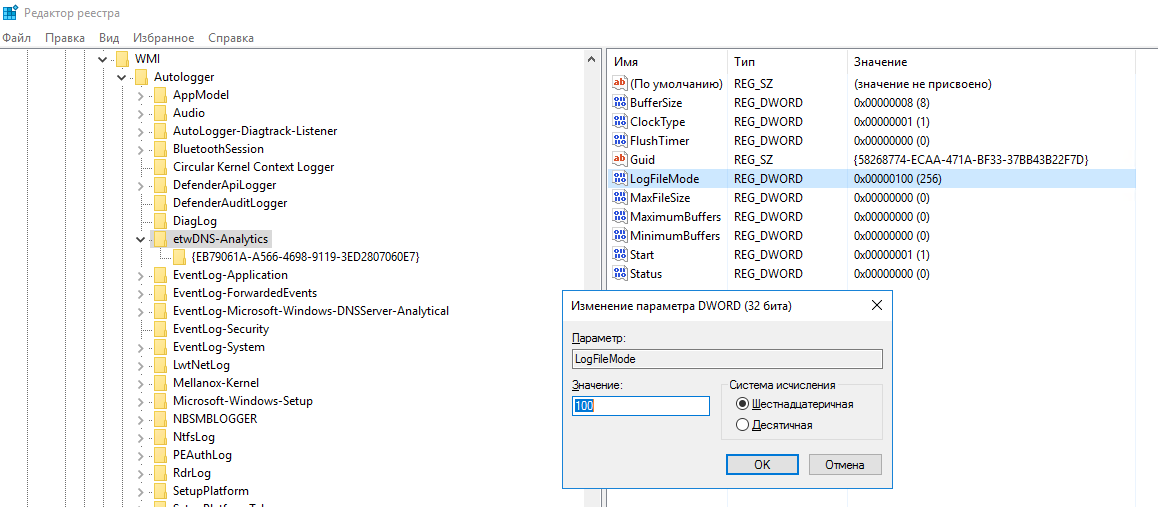

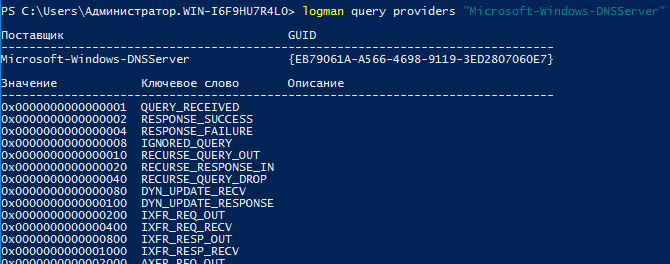

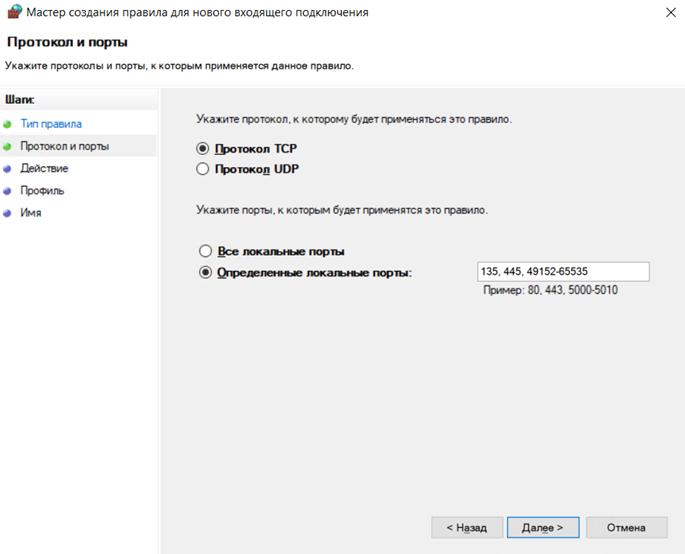

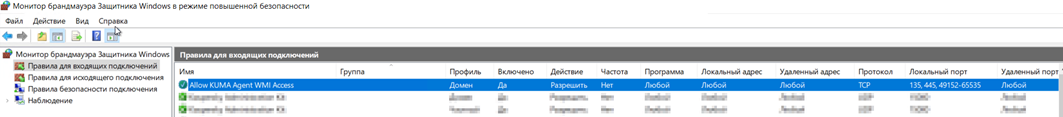

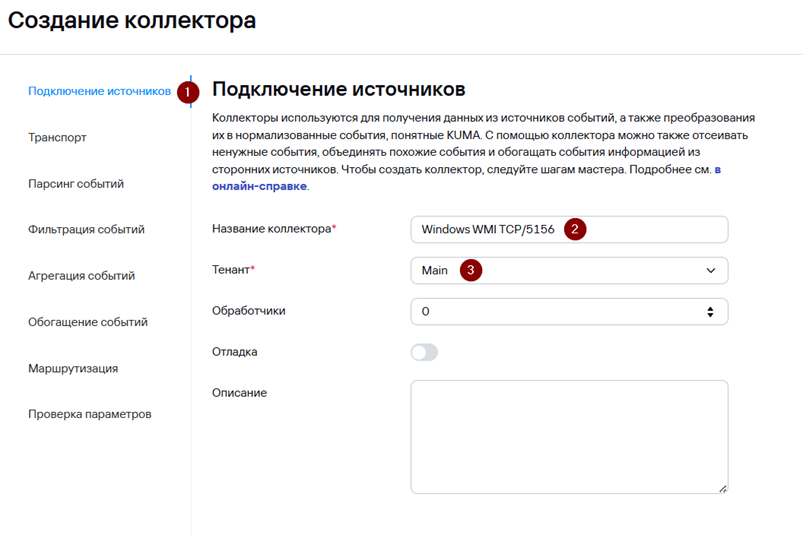

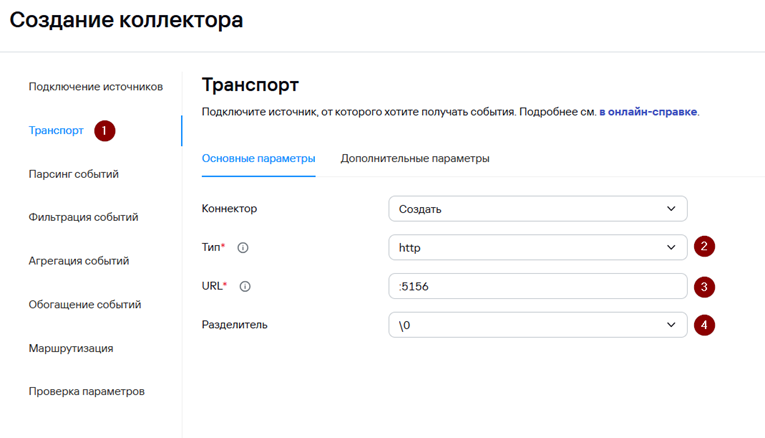

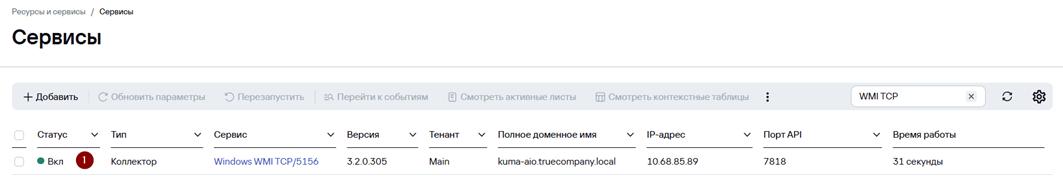

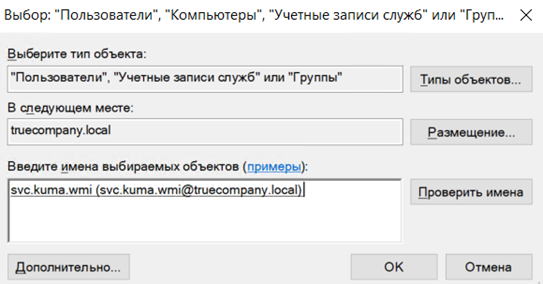

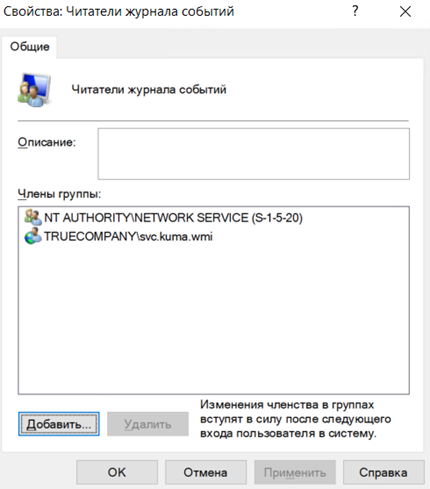

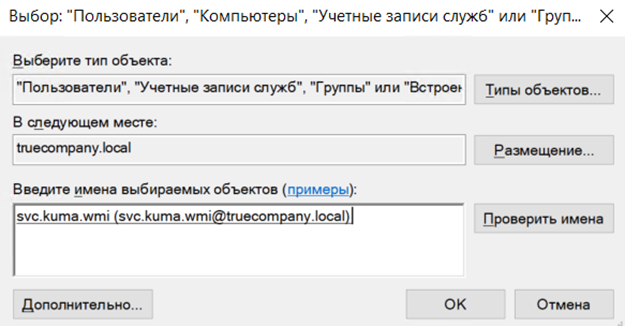

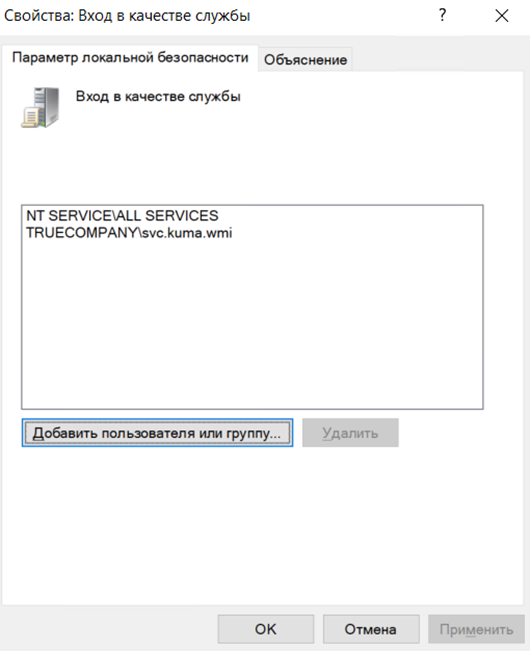

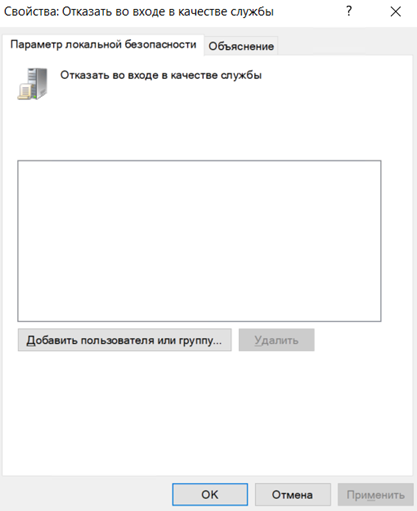

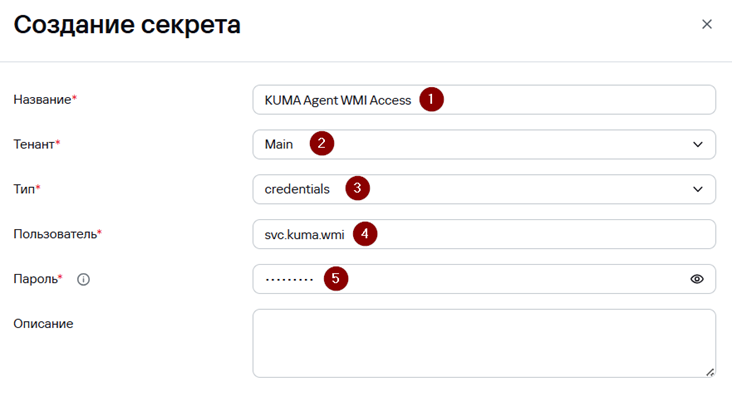

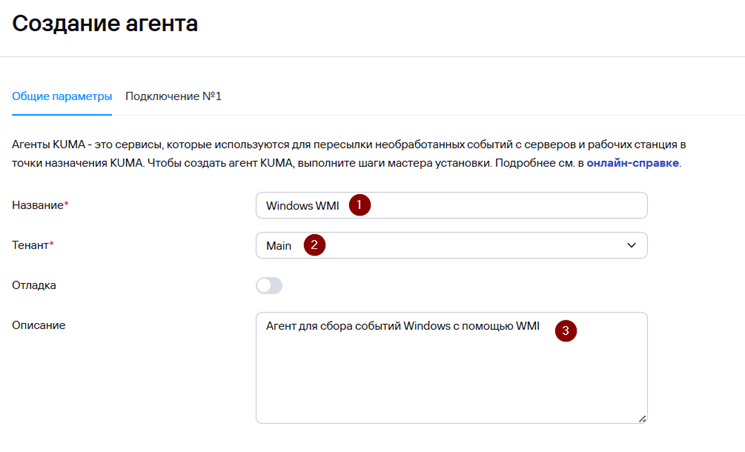

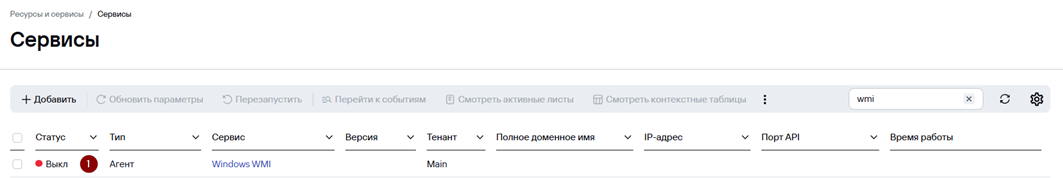

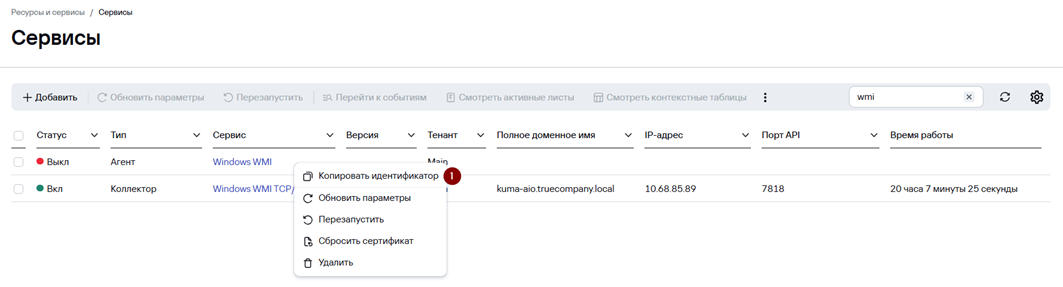

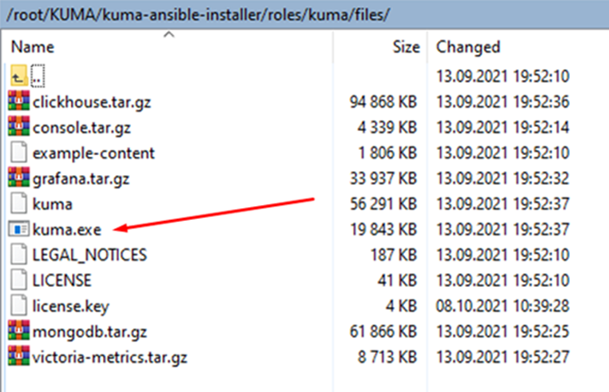

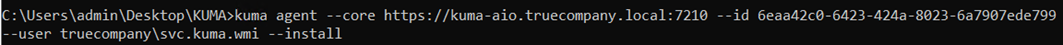

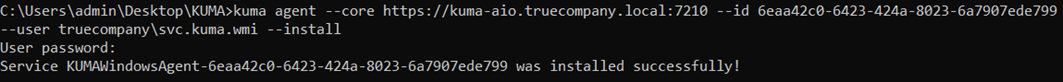

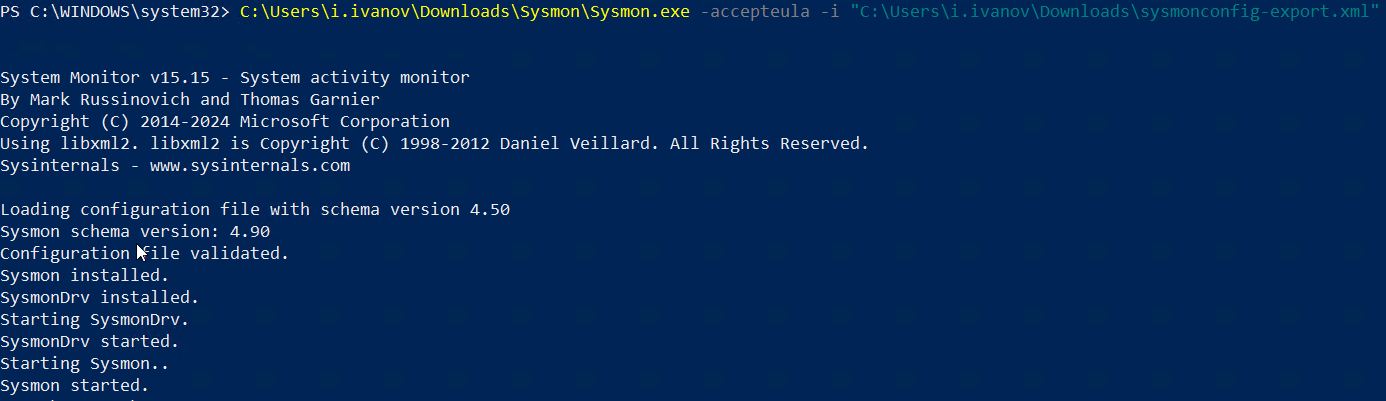

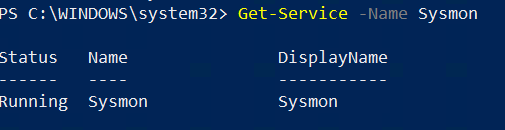

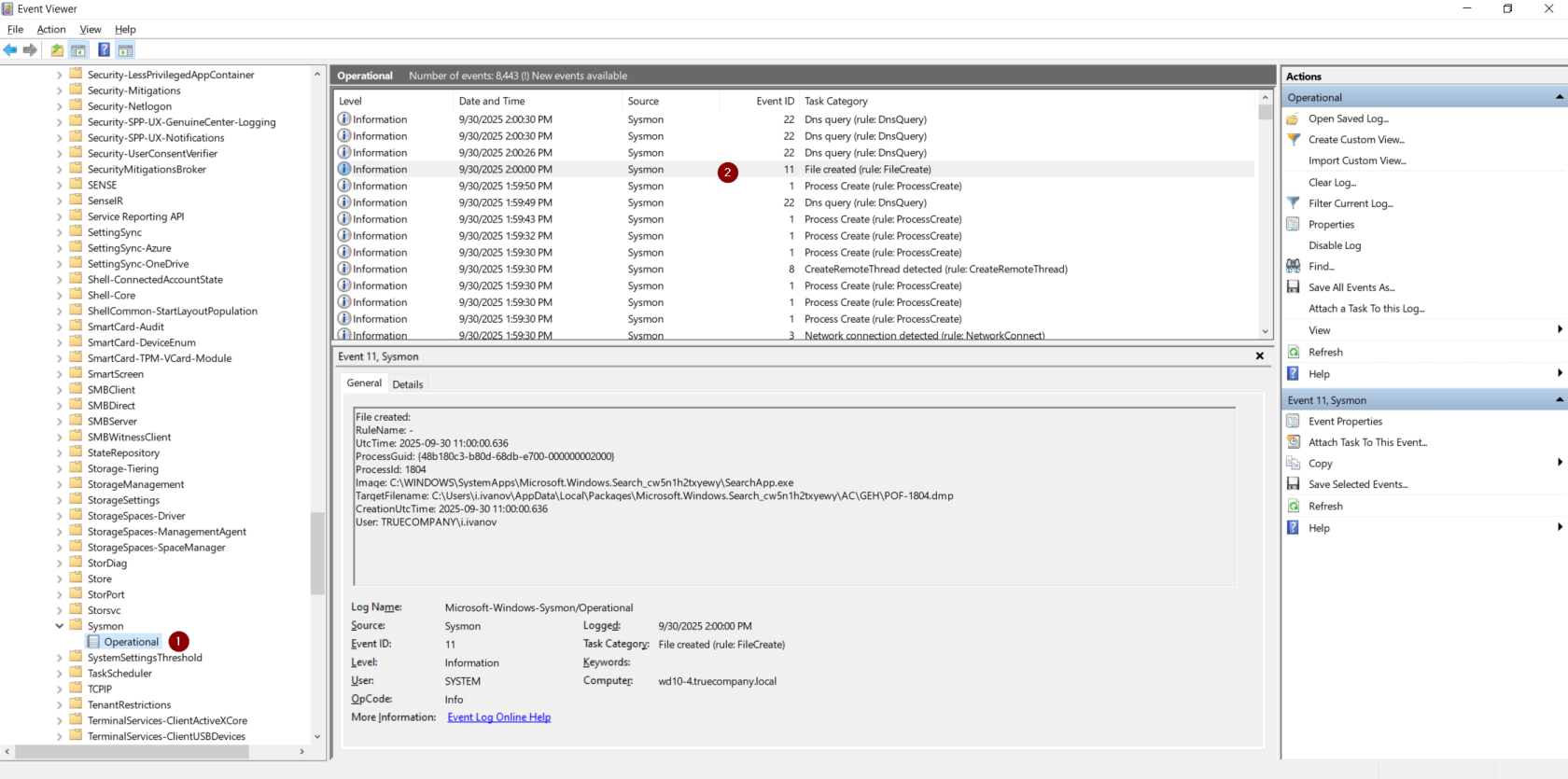

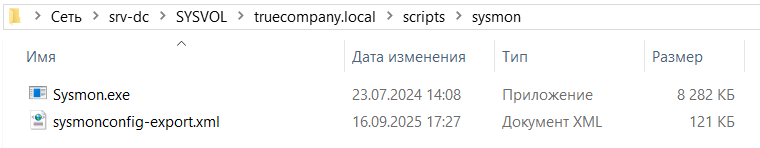

- Далее в окне **Свойства подписки** нажмите **Дополнительно** и для параметра **Оптимизация доставки** **событий** укажите **Уменьшенная задержка**. - Нажмите **ОК**. [](https://kb.kuma-community.ru/uploads/images/gallery/2025-10/image55.png)В одну подписку можно добавить **не более 22** уникальных Event ID (кодов событий). Если указать больше, то на стороне источников событий (Журналы приложений и служб/Microsoft/Windows/Eventlog-ForwardingPlugin/Operational) появится ошибка **"Не удается создать подписку <Наименование подписки>. Код ошибки: 5004."**, при этом события от источников перестанут поступать на WEC-сервер. Поэтому, если стоит задача собирать большое количество разных типов событий, в таком случае **создайте несколько подписок**, в каждой из которых будет свой уникальный набор Event ID. Если в подписке не задан фильтр по Event ID, то есть используется значение по умолчанию **"<Все коды событий>"**, ограничение в 22 уникальных Event ID отсутствует и выполняется сбор всех журналируемых событий.